[安洵杯 2019]Attack

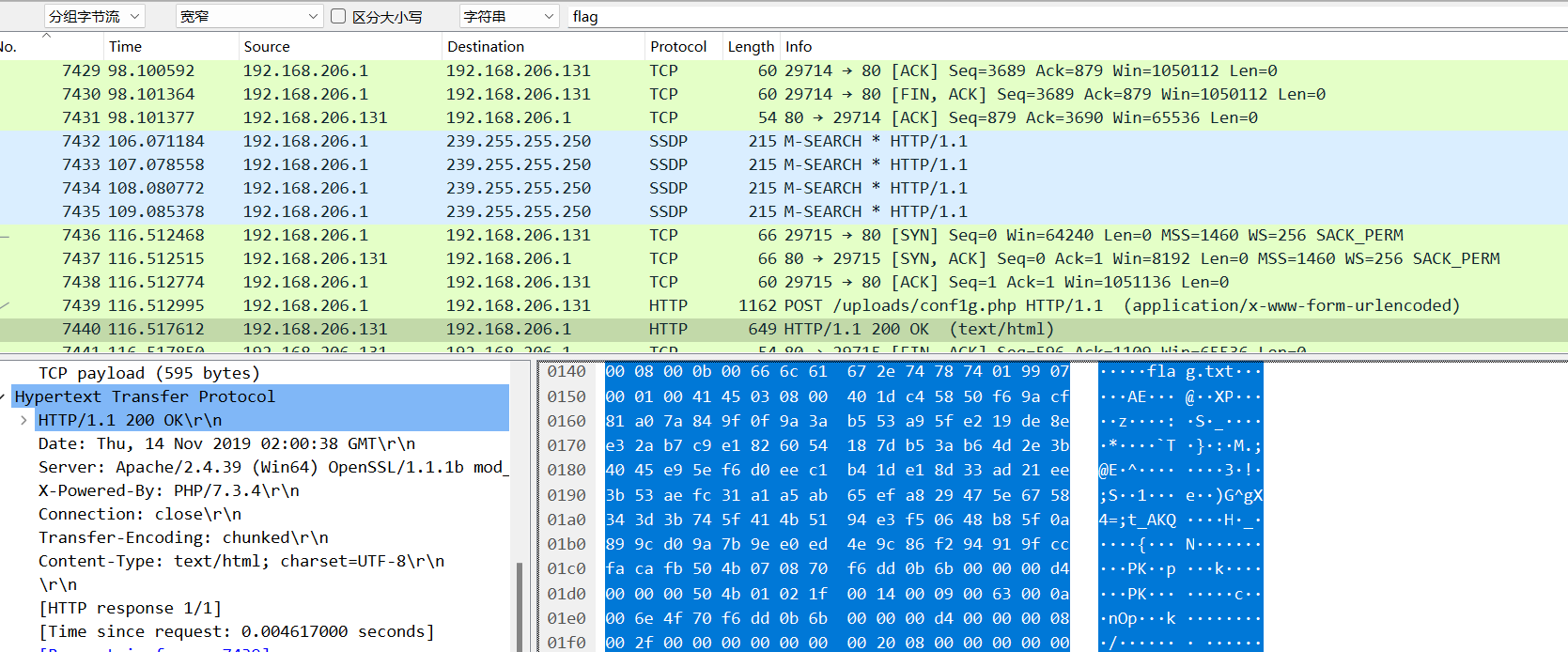

打开压缩包得到一个流量包,搜索flag看到一个flag.txt文件

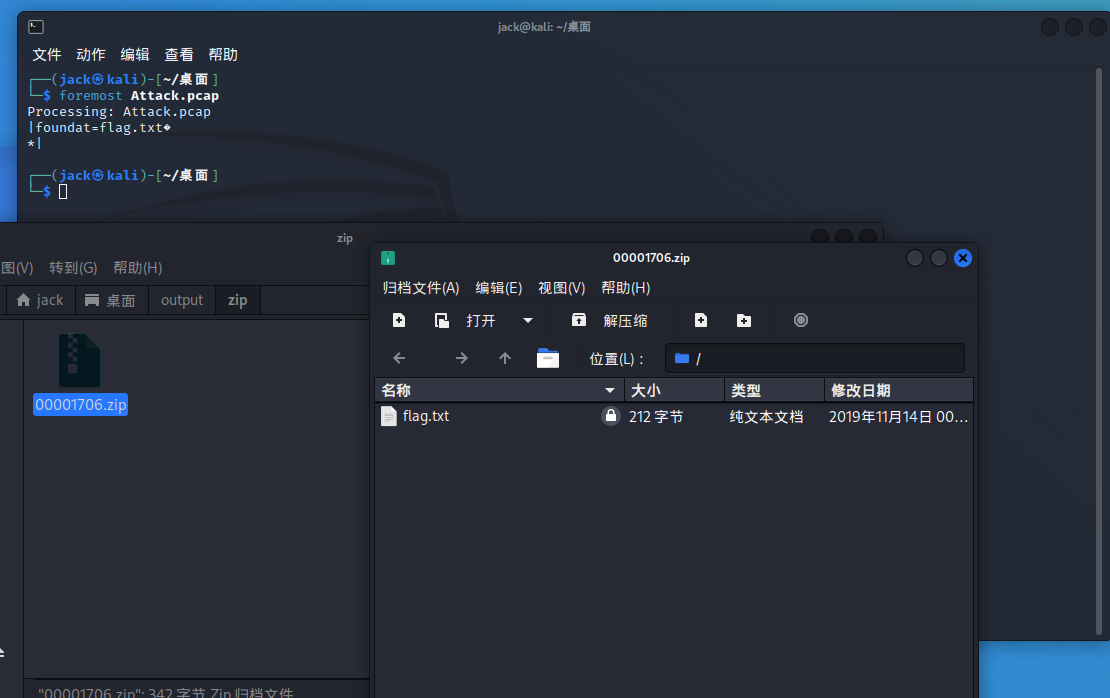

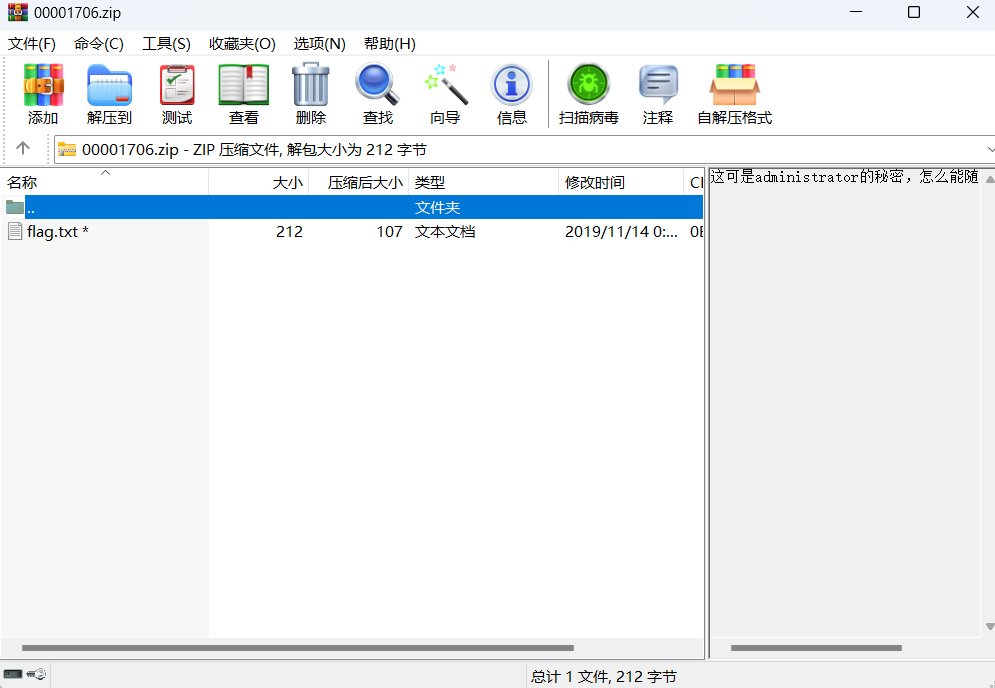

放到kali里进行分离,得到一个有密码的压缩包,里面有flag.txt

提示“这可是administrator的秘密,怎么能随便给人看呢?”

到这一步后不知道怎么做了,找了下师傅们的WP才知道相关知识点和后续步骤

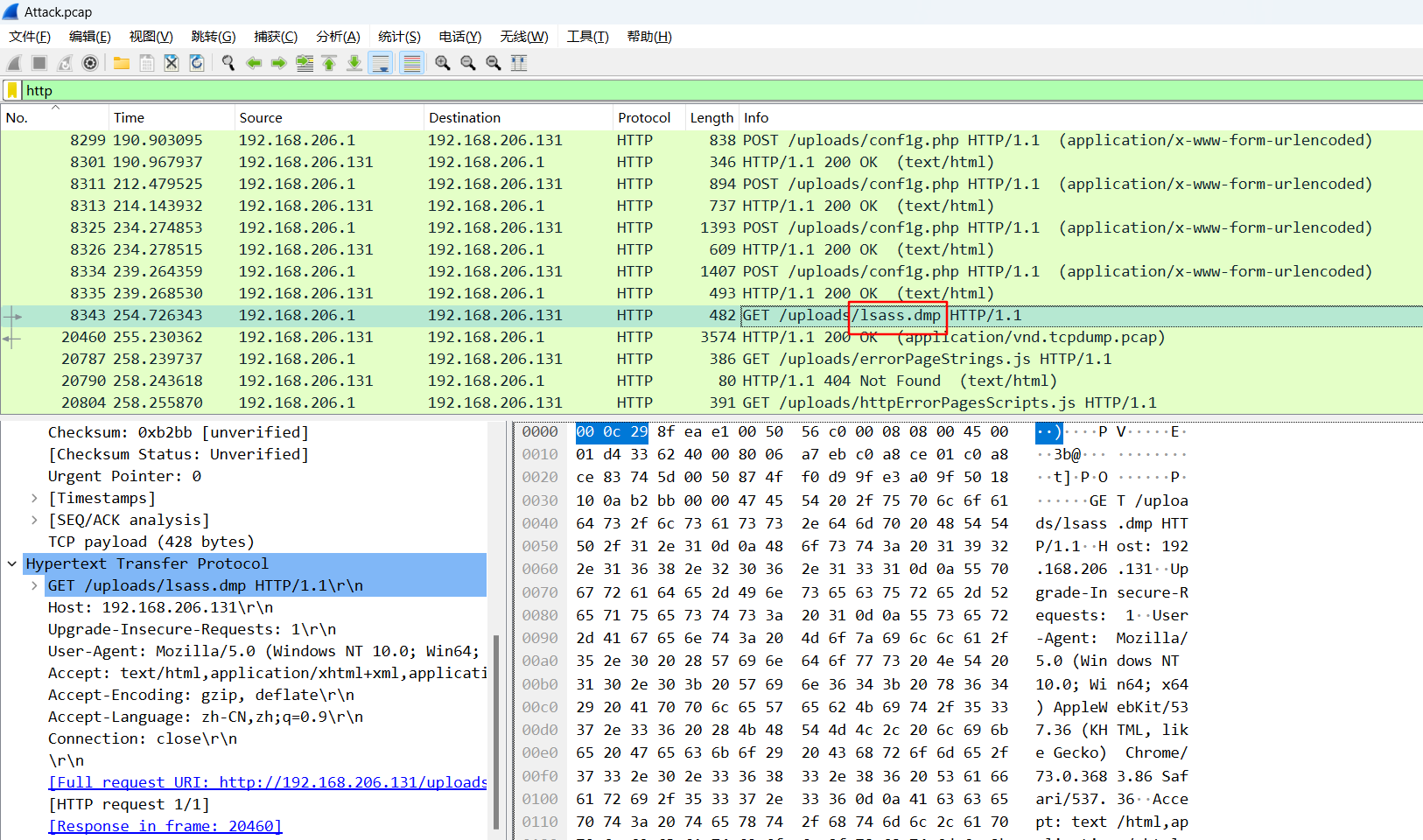

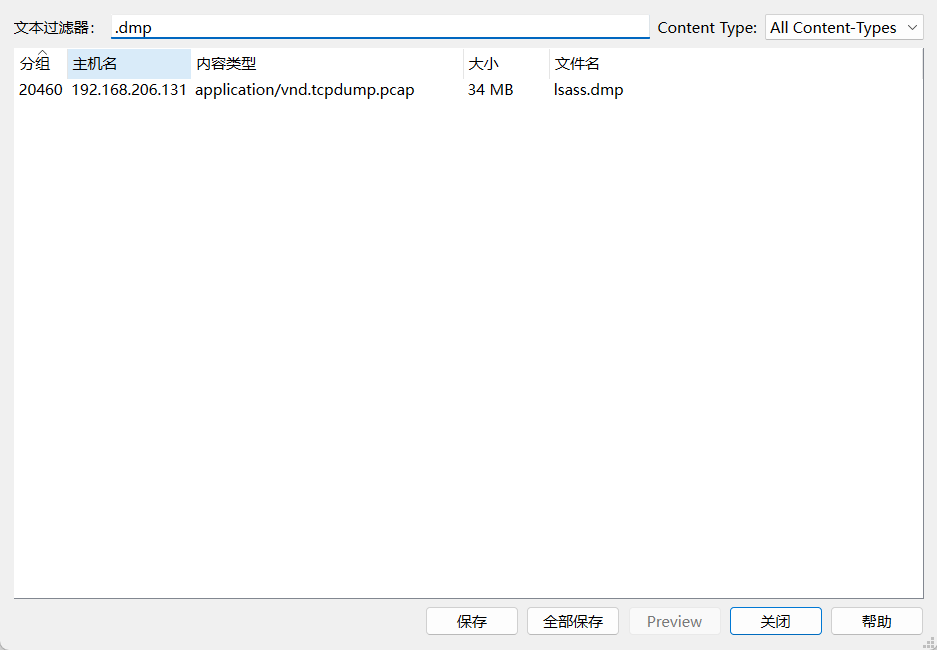

在http协议中存在lsass.dmp

(*dmp文件是windows系统中的错误转储文件,当Windows发生错误蓝屏的时候,系统将当前内存【含虚拟内存】中的数据直接写到文件中去,方便定位故障原因。)

(*里面包含主机用户密码信息)

将lsass.dmp提取出来,选择文件-导出对象-HTTP,搜索.dmp文件-save保存提出

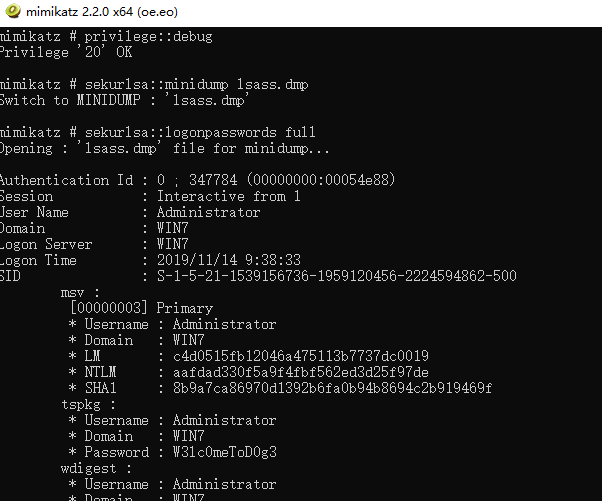

使用mimikatz分析.dmp文件,使用管理员权限打开命令提示符,cd 进去存放mimikatz.exe文件夹中,使用mimikatz.exe,lsass.dmp文件需要和mimikatz.exe在一个文件夹下

//提升权限

privilege::debug

//载入dmp文件

sekurlsa::minidump lsass.dmp

//读取登陆密码

sekurlsa::logonpasswords full

获得Administrator密码:W3lc0meToD0g3

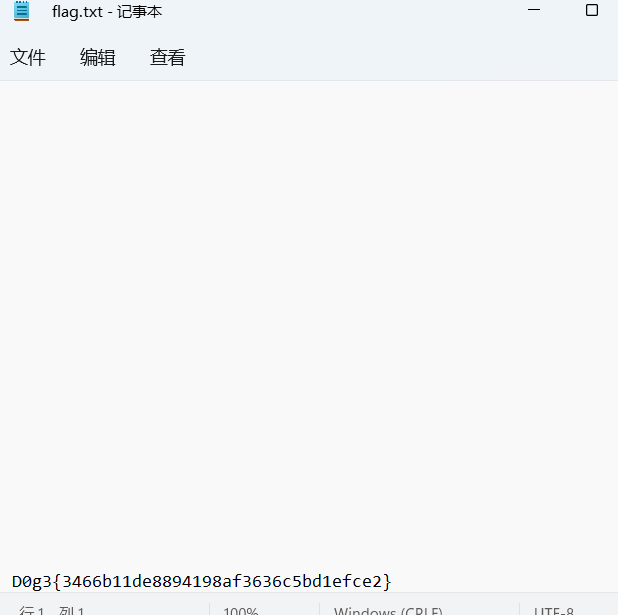

最后一行得到flag

flag{3466b11de8894198af3636c5bd1efce2}