作用

Dynamic Host Configure Protocol)自动分配IP地址

相关概念

地址池/作用域:(IP、子网掩码、网关、DNS、租期),DHCP协议端口是UDP 67/68

DHCP原理

也成为DHCP租约过程,分为4个步骤:

(1)客户机发送DHCP Discovery广播包

客户机广播请求IP地址(包含客户机的MAC地址)表明自己是谁

(2)服务器响应DHCP Offer广播包

服务器响应提供的IP地址(但无子网掩码、网关等参数)

(3)客户机发送DHCP Request广播包

客户机选择IP(也可认为确认使用哪个IP)

(4) 服务器发送DHCP ACK广播包

服务器确定了租约,并提供网卡详细参数IP、掩码、网关、DNS、租期等

DHCP续约

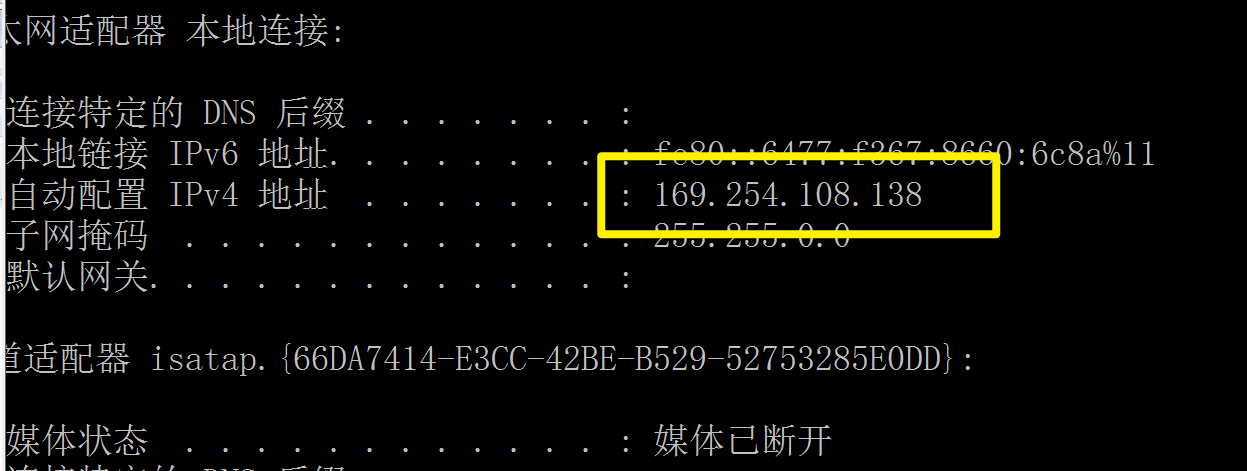

当租期50%过后,客户机会再次发送DHCP Request包,进行续约,如服务器无响应,则继续使用并在87.5%再次DHCP Request包,进行续约,如仍然无响应,并释放IP地址,及重新发送DHCP Discovery广播包来获取IP地址,当无任何服务器响应时,自动给自己分配一个169.254.x.x/16,属于全球统一无效地址,用于临时内网通信!

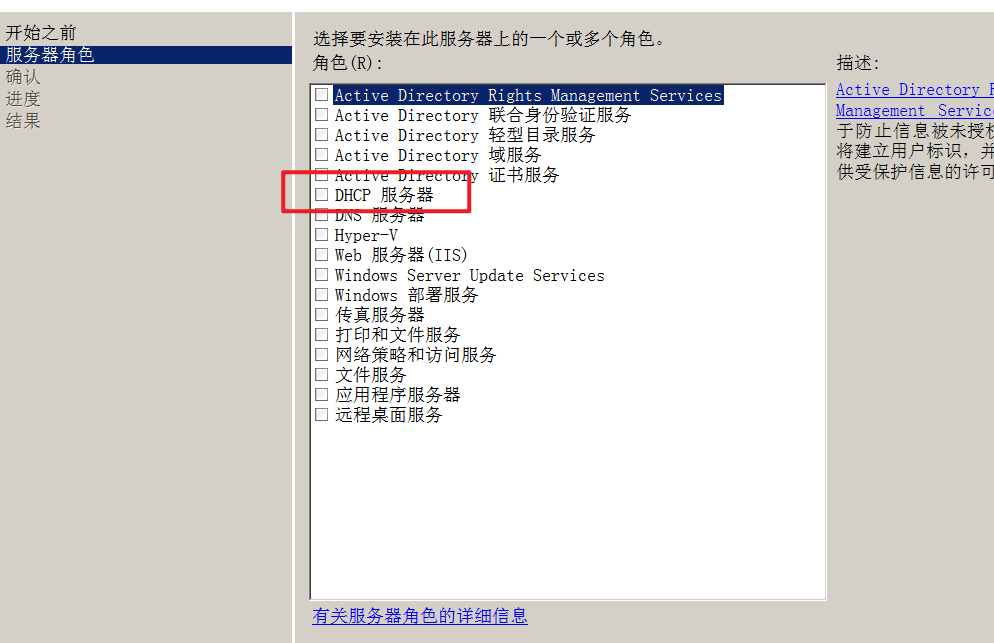

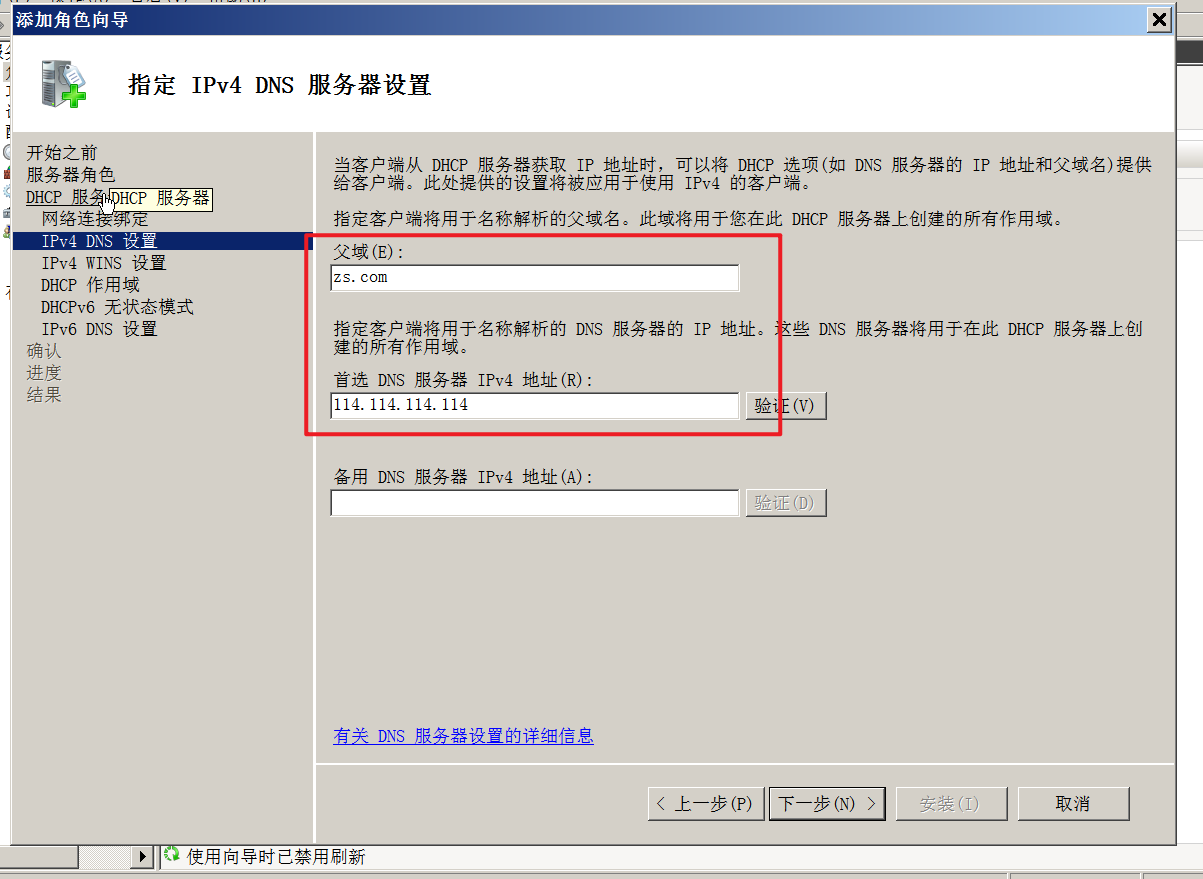

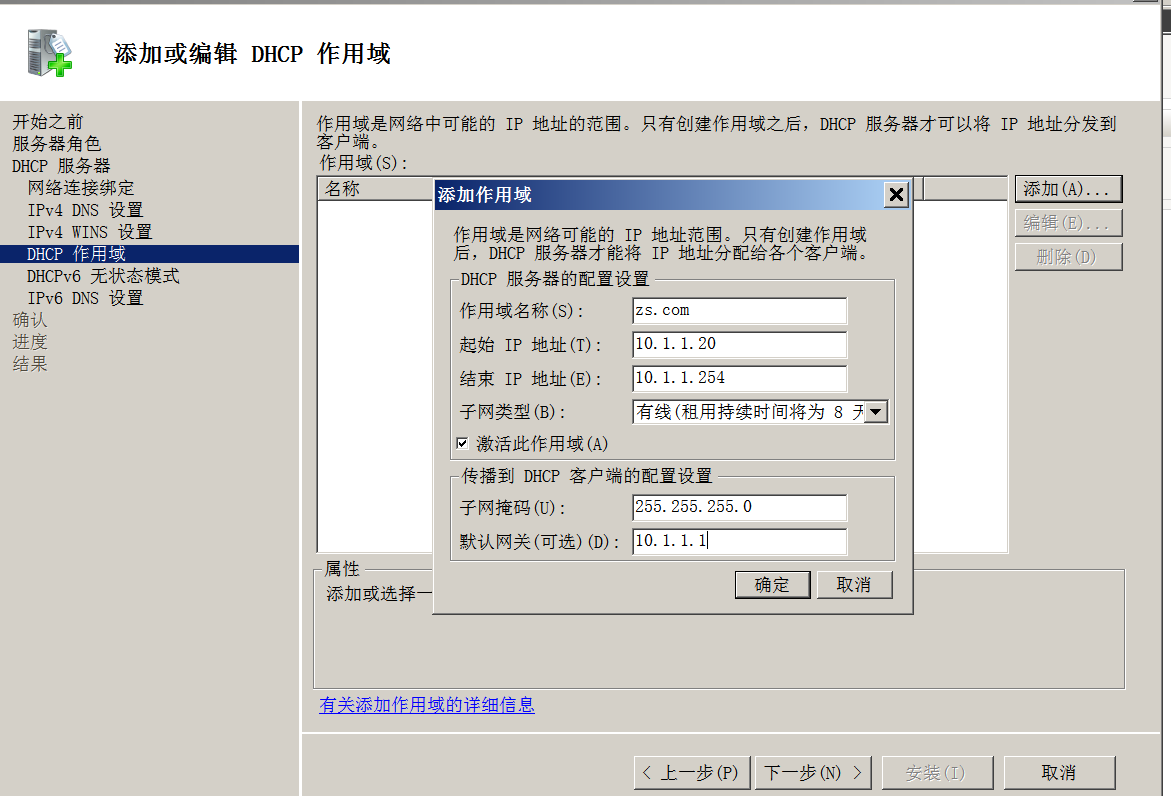

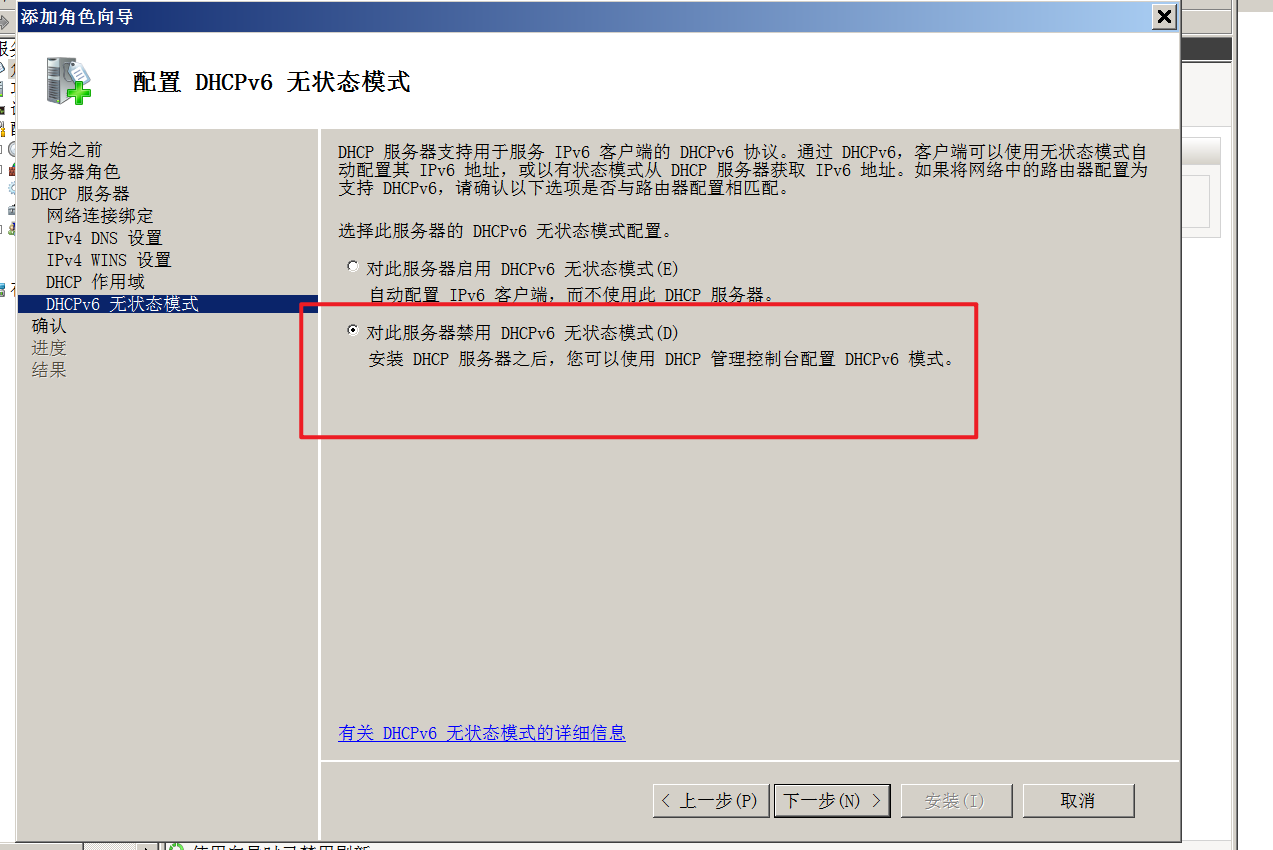

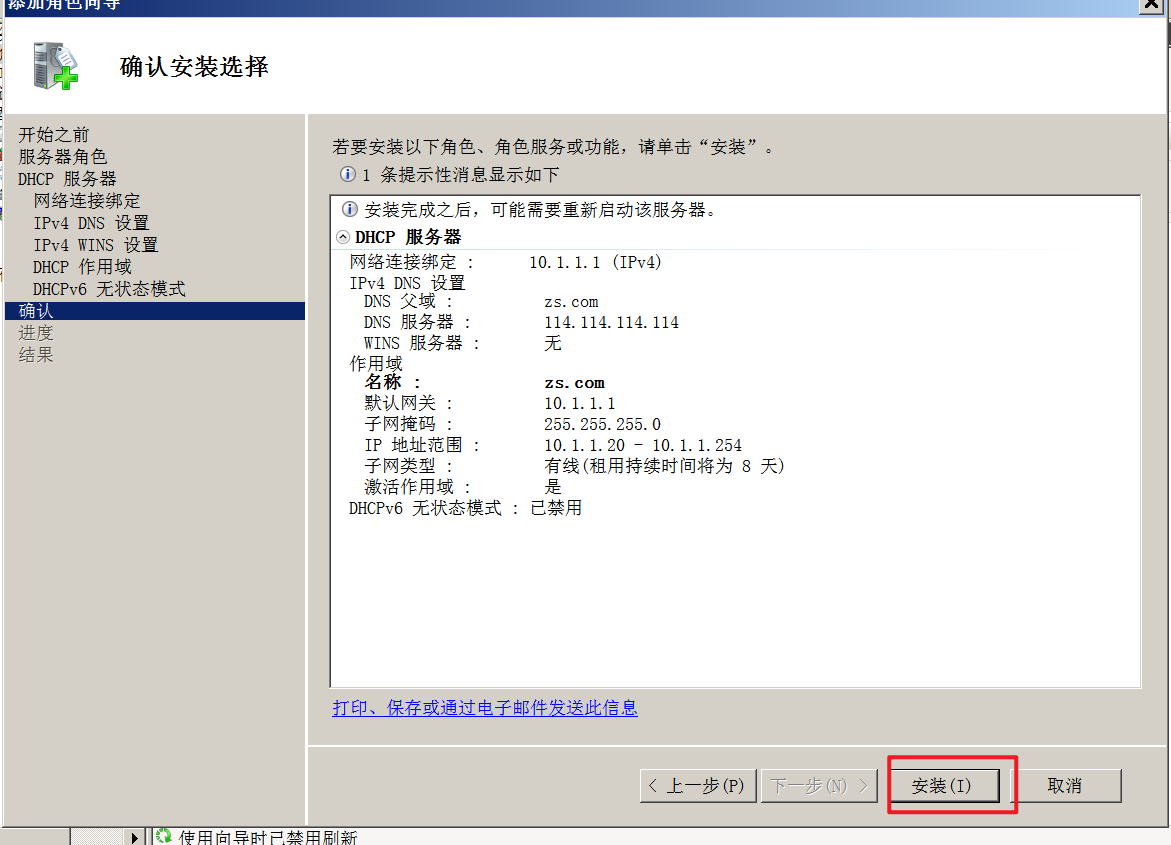

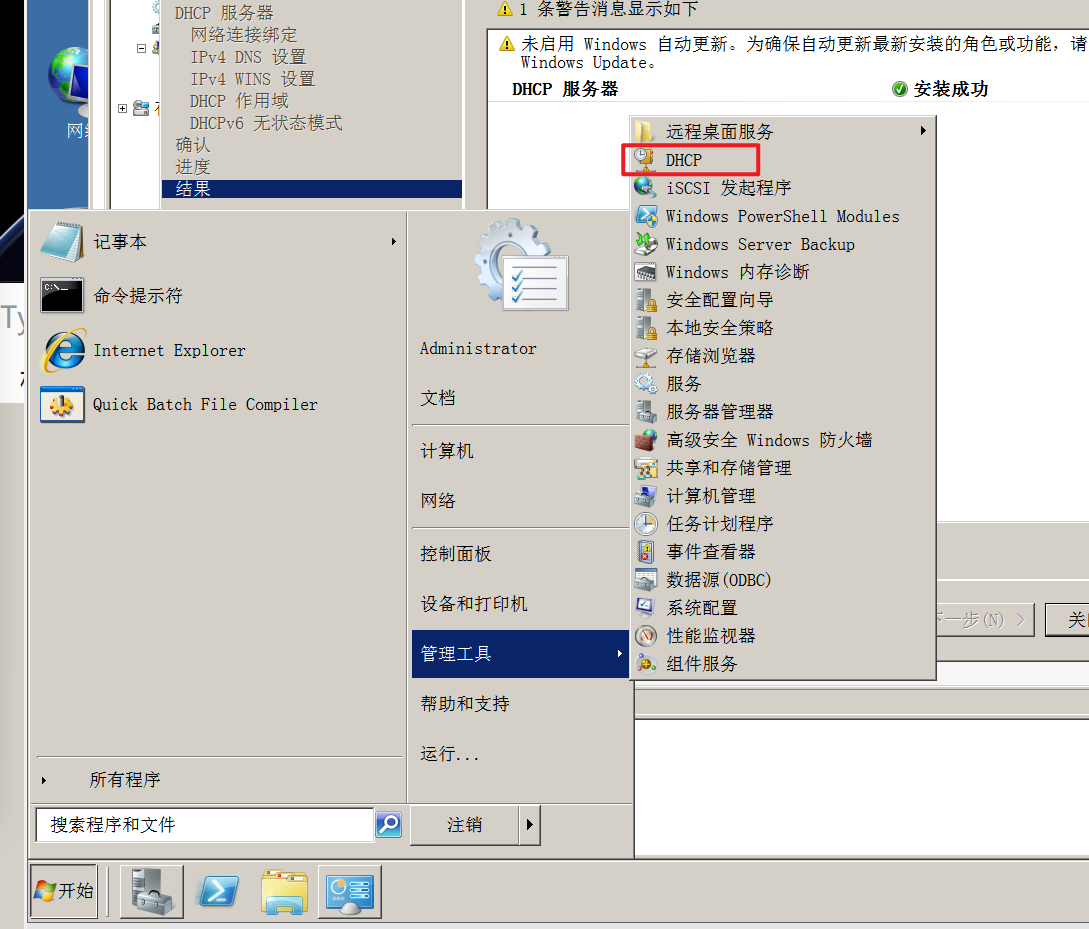

部署DHCP服务器

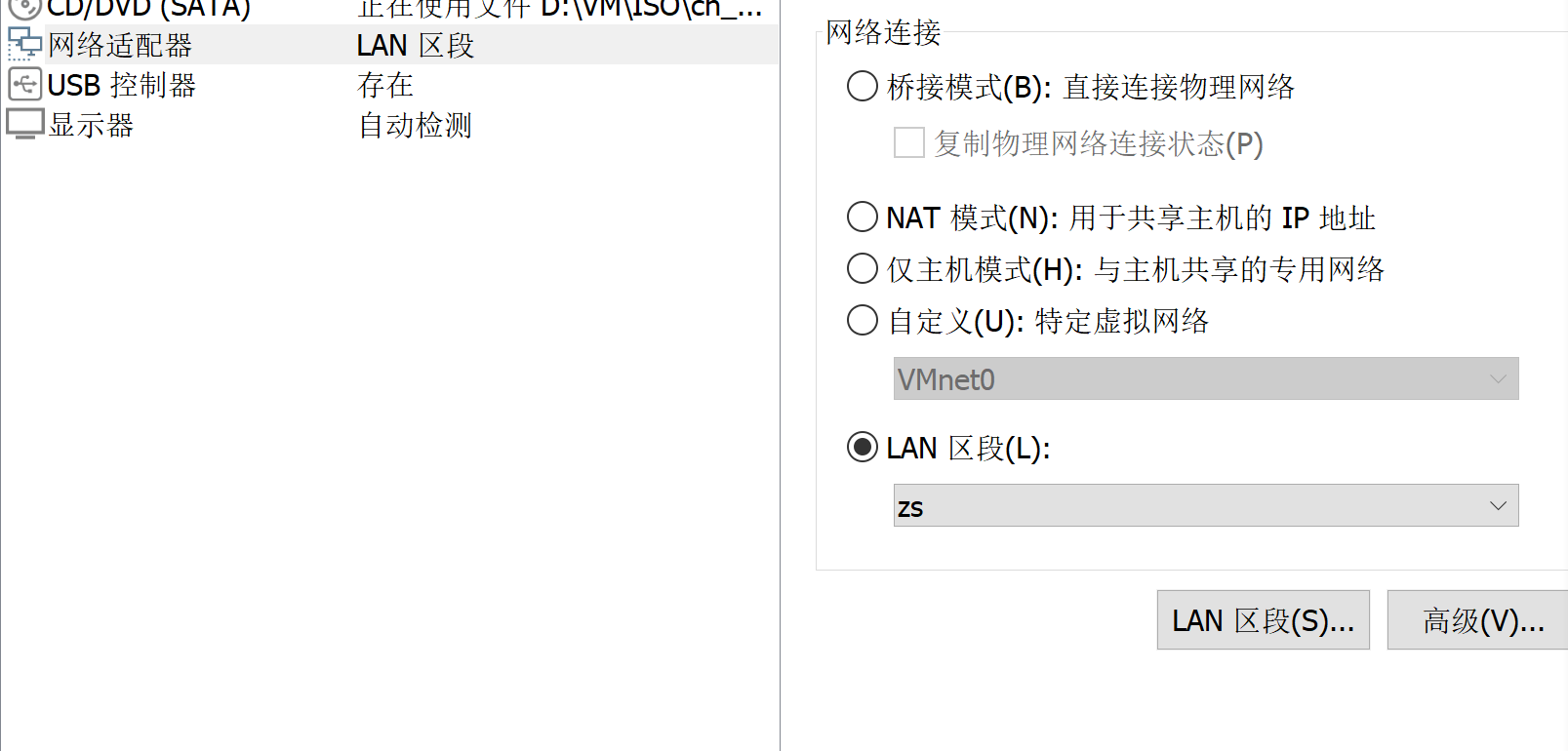

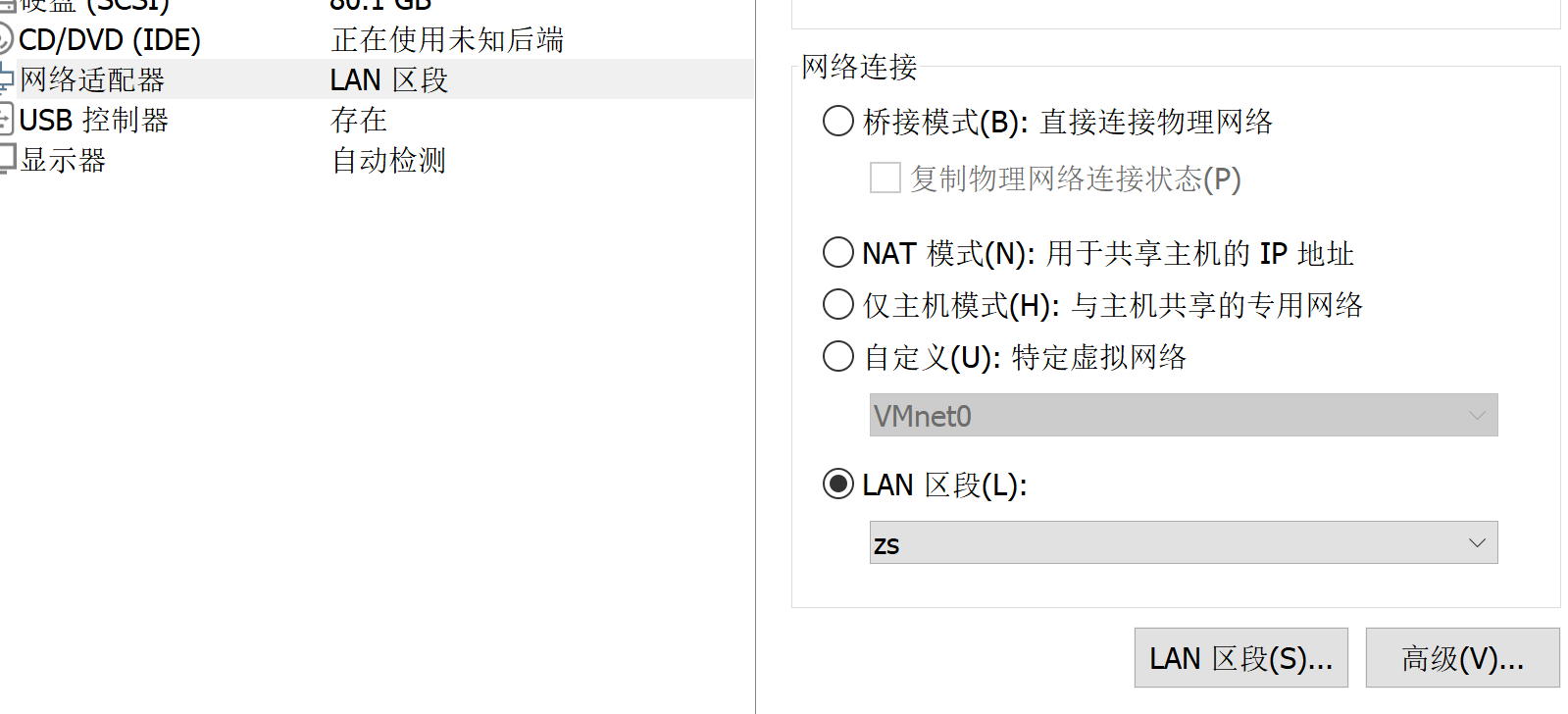

准备 server2008 win7 kali 系统都改一下网卡,设置成lan区段

lan区段指的是在这个区域里是一个纯净的网络状态,没有其他网络的干扰

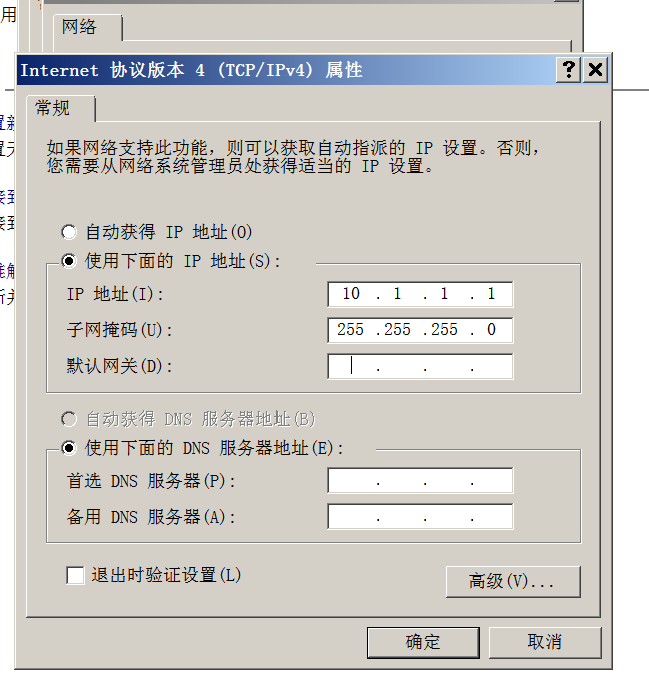

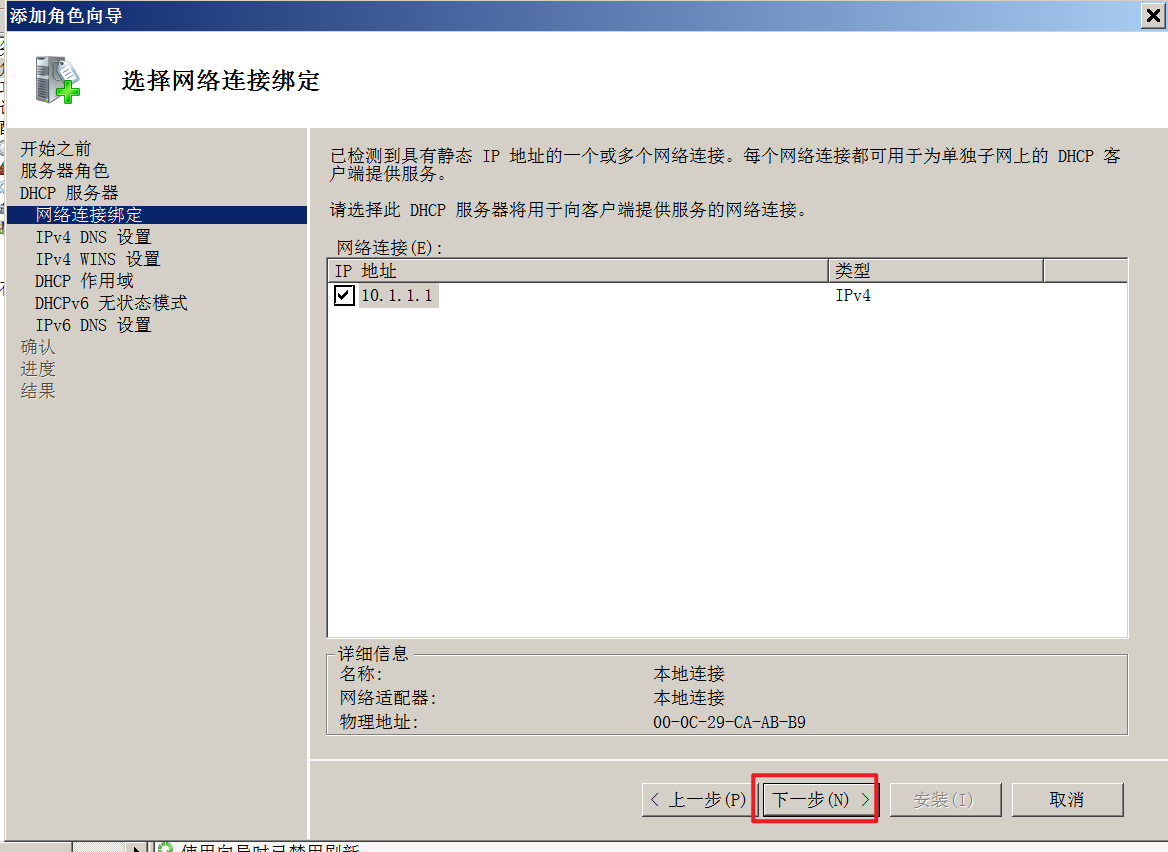

server 2008静态设置IP地址

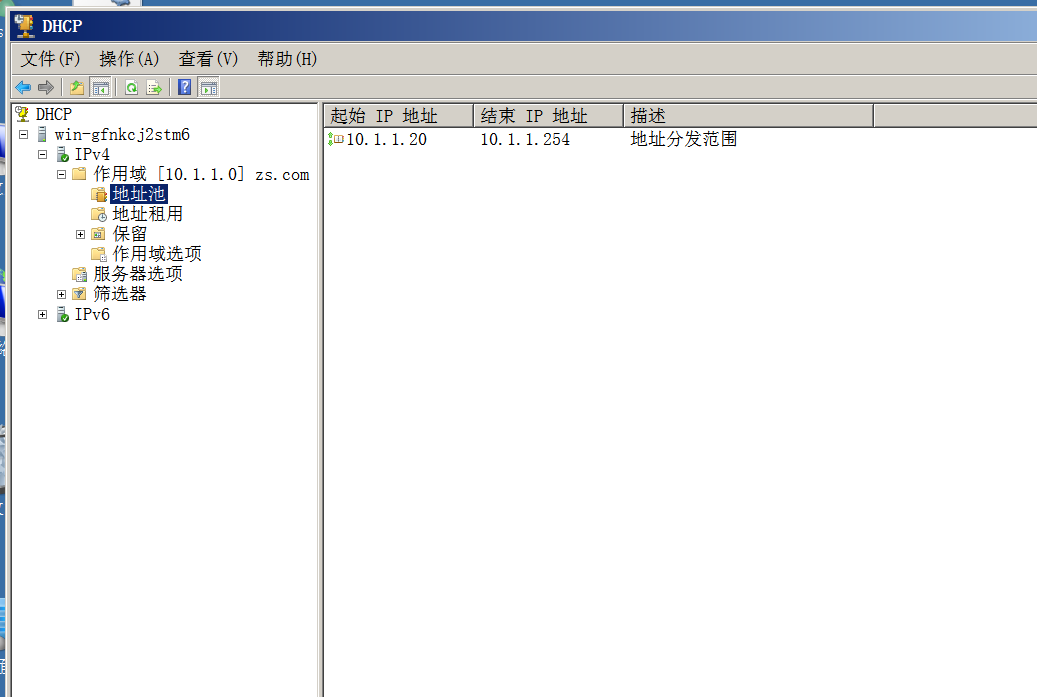

添加作用域

查看

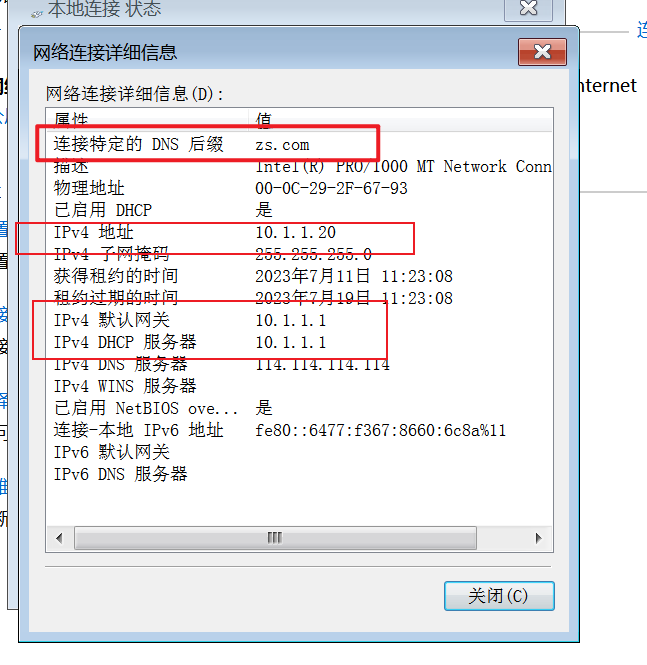

查看Win7

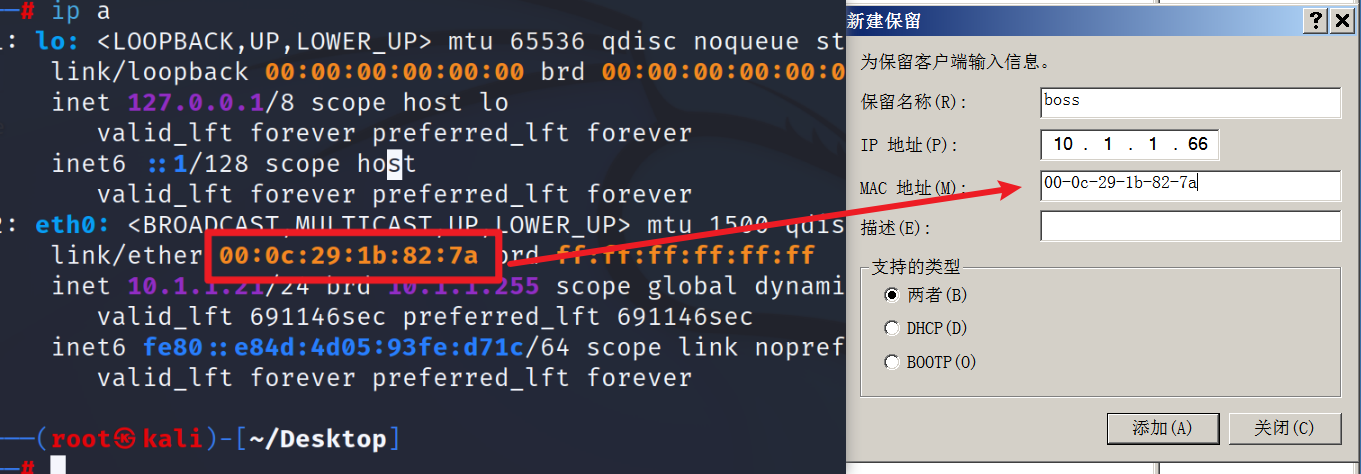

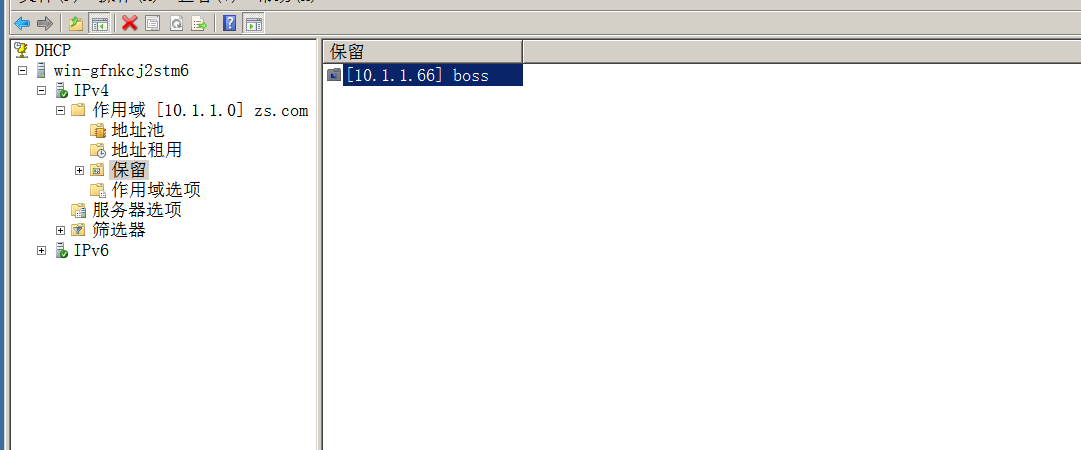

设置地址保留

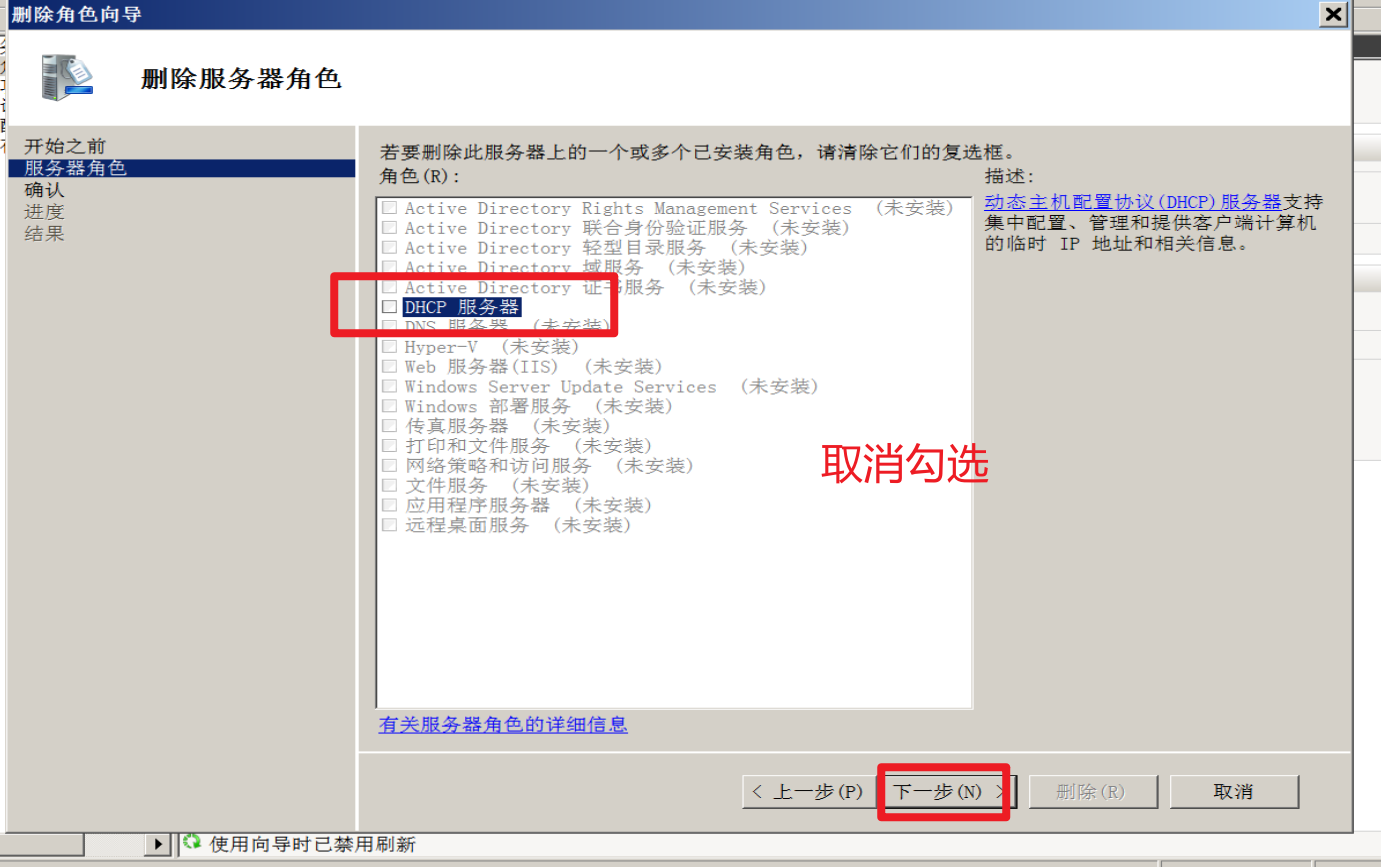

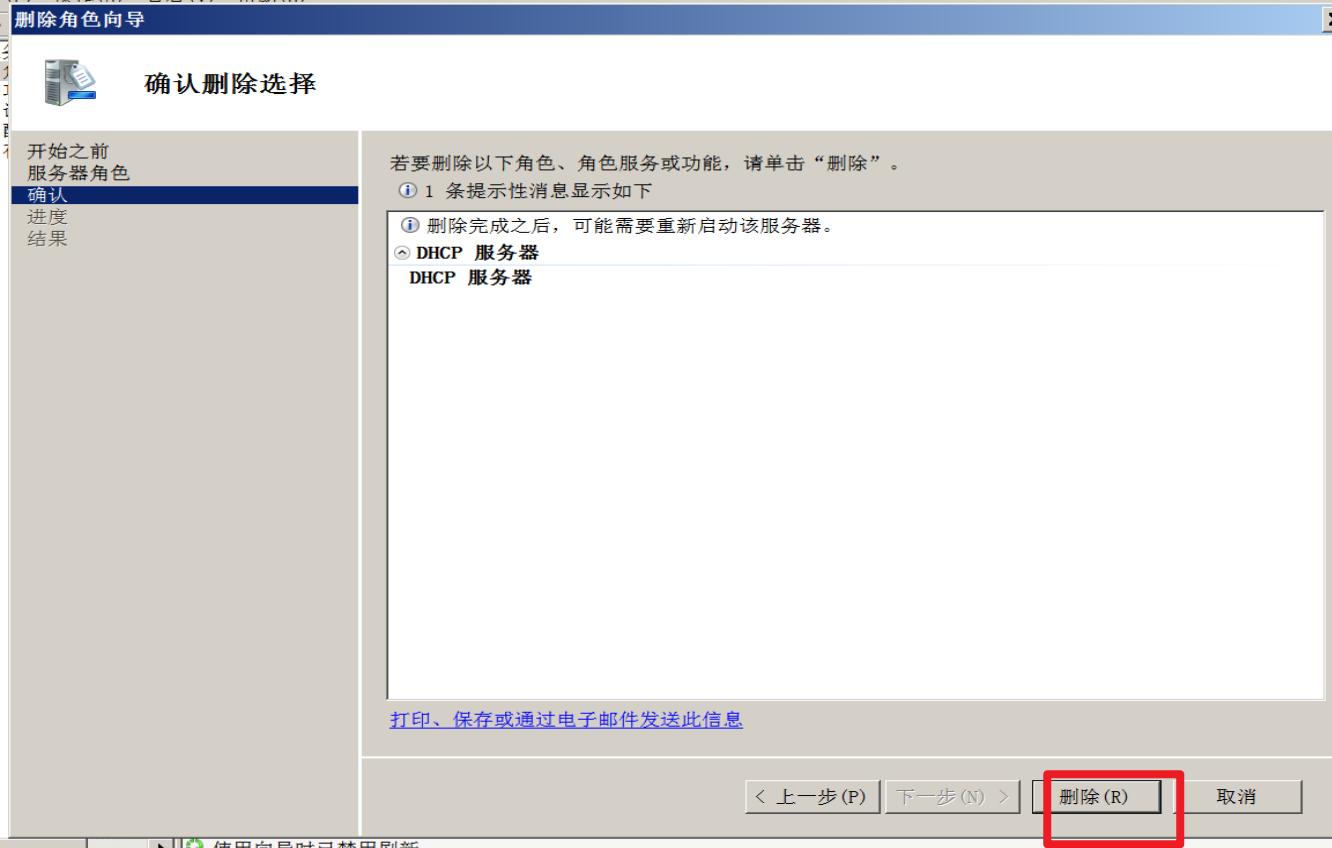

删除DHCP服务

删除后重启server2008就可以了

wireshark抓取DHCP获取地址的四个步骤

server2008作为DHCP服务器, kali中用wireshark抓取地址获取过程,win7来向DHCP服务器获取地址

三台机器除了win7是NAT模式,其他两台都在同一个Lan区段

wireshark点击开启抓包,然后把win7从NAT模式转换为Lan区段,让win7向DHCP获取地址,wireshark来抓取win7获取地址的整个过程

win7最后获取到的IP地址为10.1.1.15

DHCP攻击与防御

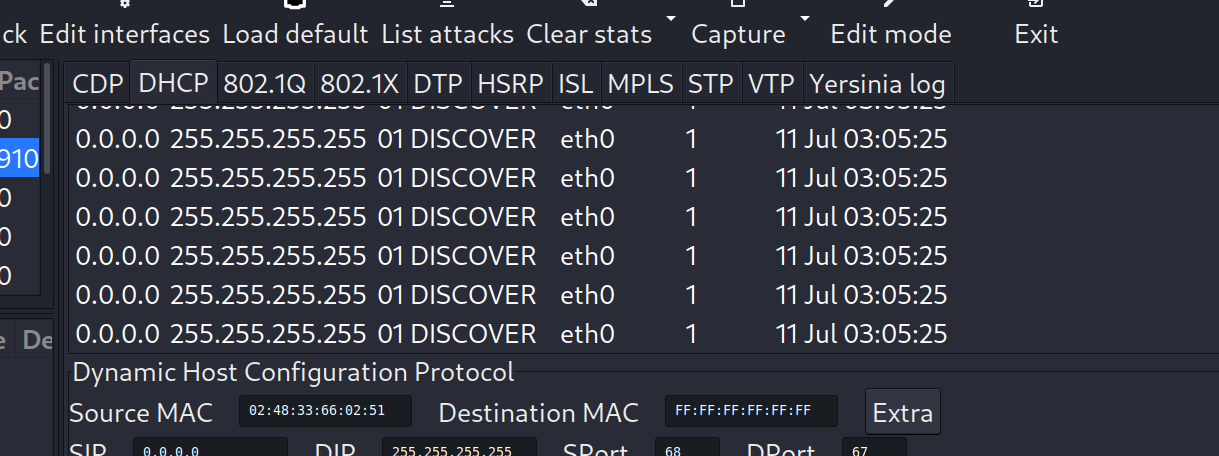

1) 攻击DHCP服务器:频繁的发送伪装DHCP请求,直到将DHCP地址池资源耗尽

防御:在交换机(管理型)的端口上做动态MAC地址绑定

2) 伪装DHCP服务器攻击:hack通过将自己部署为DHCP服务器,为客户机提供非法ip地址

防御:在交换机上(管理型),除合法的DHCP服务器所在接口外,全部设置为禁止发送dhcp offer包

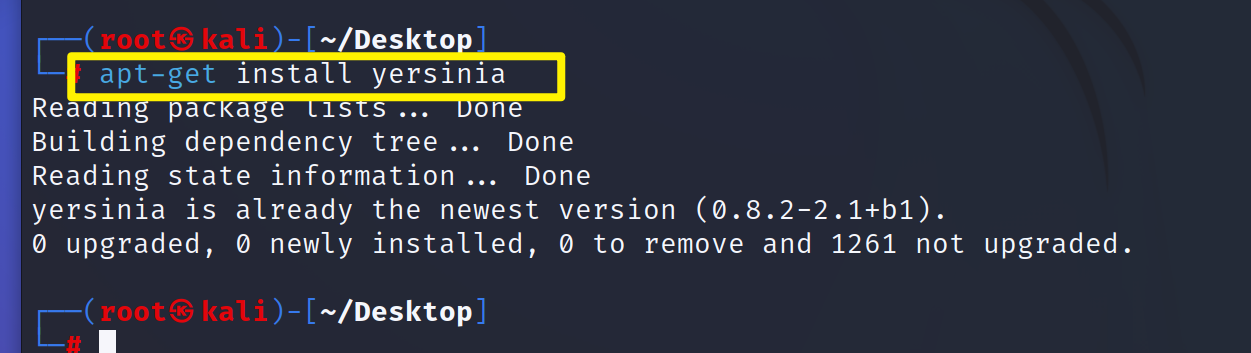

DHCP地址池耗尽攻击

dhcp服务器 (server2008) win7 (测试) kali(攻击方)

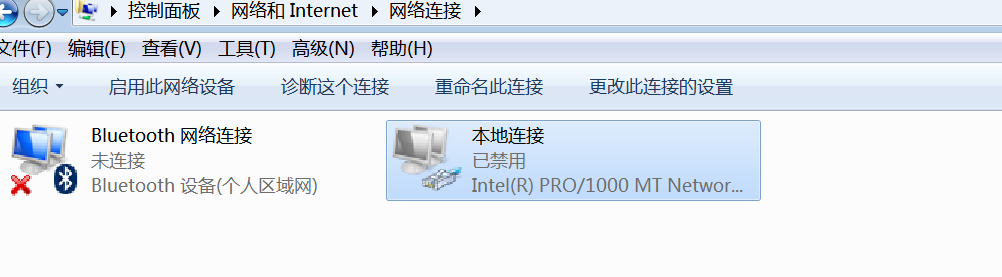

释放win7的IP地址,禁用网卡

ipconfig /release

kali网卡设置成lan区段,接入到该局域网

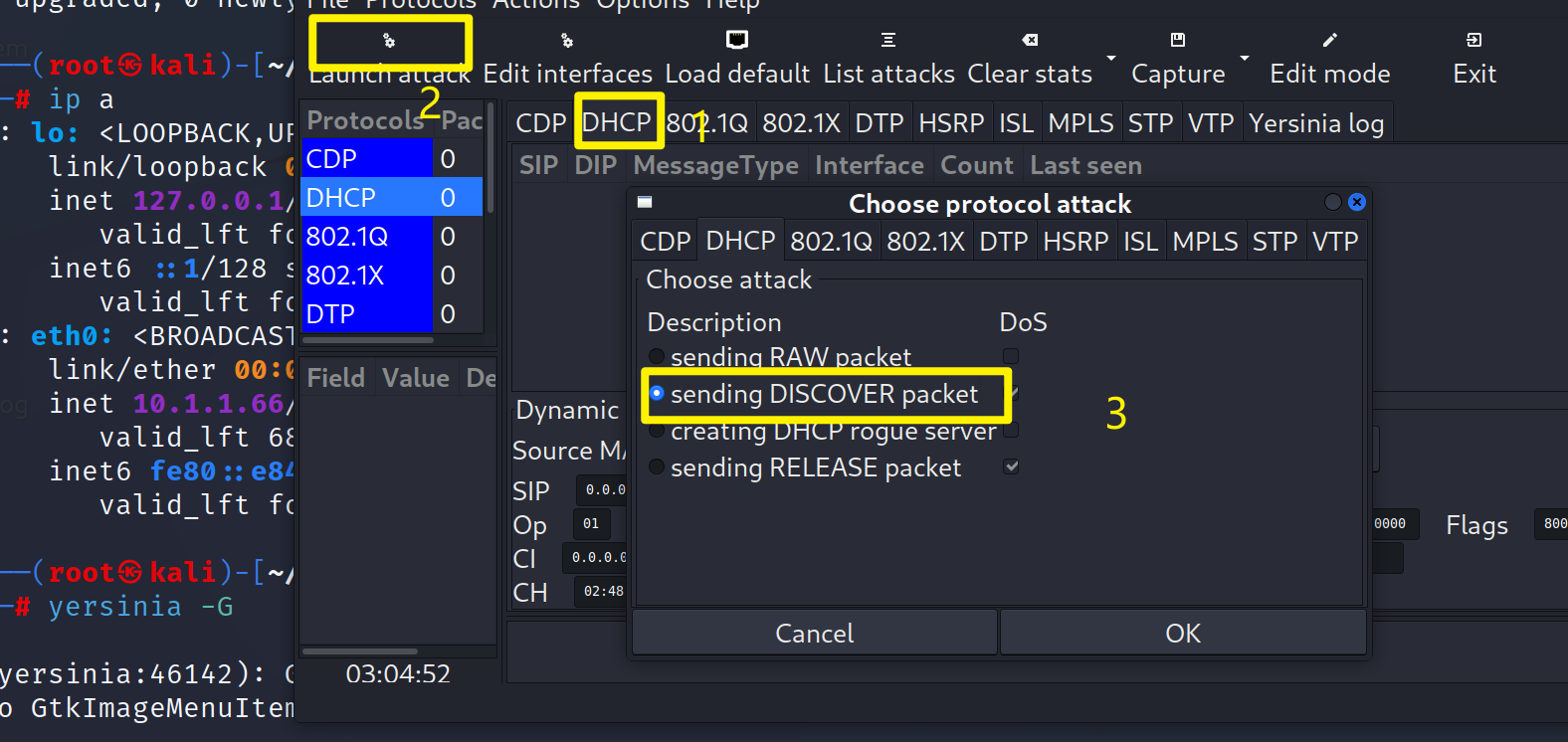

# 启动图形化界面

yersinia -G

发送discovery的广播包

启动win7的网卡, 输入ipconfig 查看是否获取到IP地址

获取到全球统一的无效地址,用于临时内网通信