0x00 前言

"未知攻,焉知防"。

因此,通常来说,针对于互联网企业(称为"甲方")对应都拥有各大SRC平台;在对应的甲方企业内,会有对应的《安全运营体系建设》、《安全开发体系规范(代码安全体系规范)》等安全方案。而建设这些方案的目的即为保护提供的业务不会出现大幅度的损毁及不会产生不可逆转的危害。

那么,甲方提供的方案具体会做哪些措施呢?

针对于安全开发(即代码安全):

甲方通常会在该代码准备上线时进行自动化代码审计(白盒渗测试)及自动化漏洞扫描(灰盒测试)

针对于安全运营:

1.甲方通常会在日常业务非高峰期进行自动化漏洞扫描

2.甲方通常会在7*24小时进行基线检查(例:端口开放是否合规-MySQL、SSH、Redis等服务不能开放在默认端口上、密码是否合规-检查密码文件,重要服务等密码不能配置为弱密码)

"知己知彼,百战不殆"。

那么知道甲方在日常的工作内容后,我们如何对SRC进行挖掘呢?

0x01

信息搜集

信息搜集平台有很多,此处我们不再赘述,只提供对应思路:

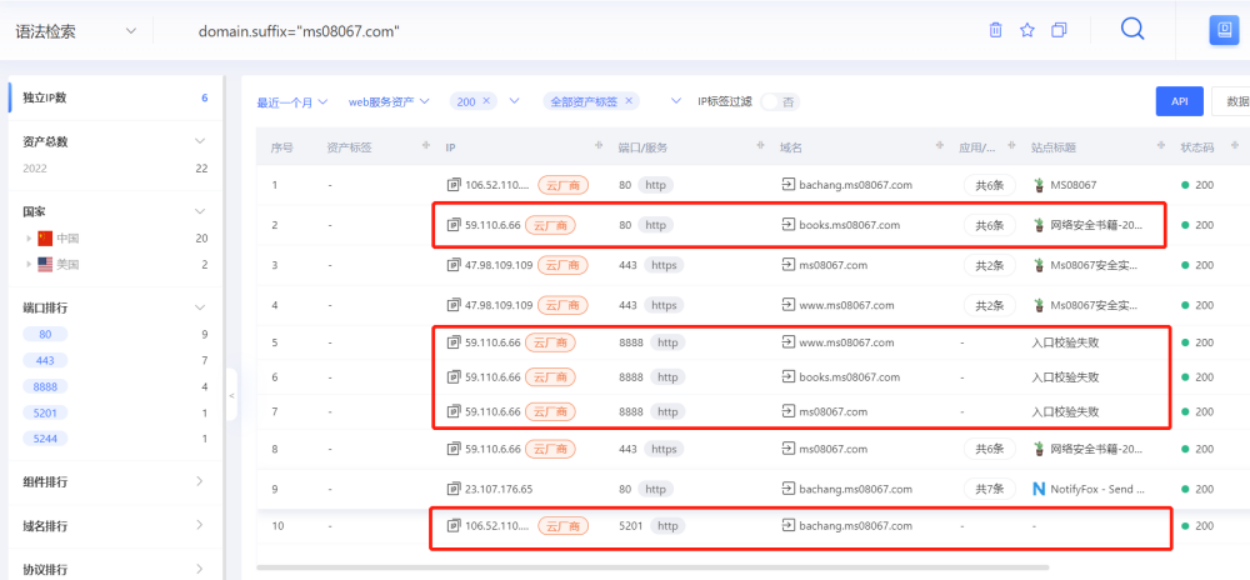

1.寻找边缘资产

理由:自动化漏扫只能在非高峰期运行,扫描速度没那么快,所以重要资产优先级比较高,边缘资产的漏洞则不容易被甲方及时发现。

方法:非主站及非核心业务模块。

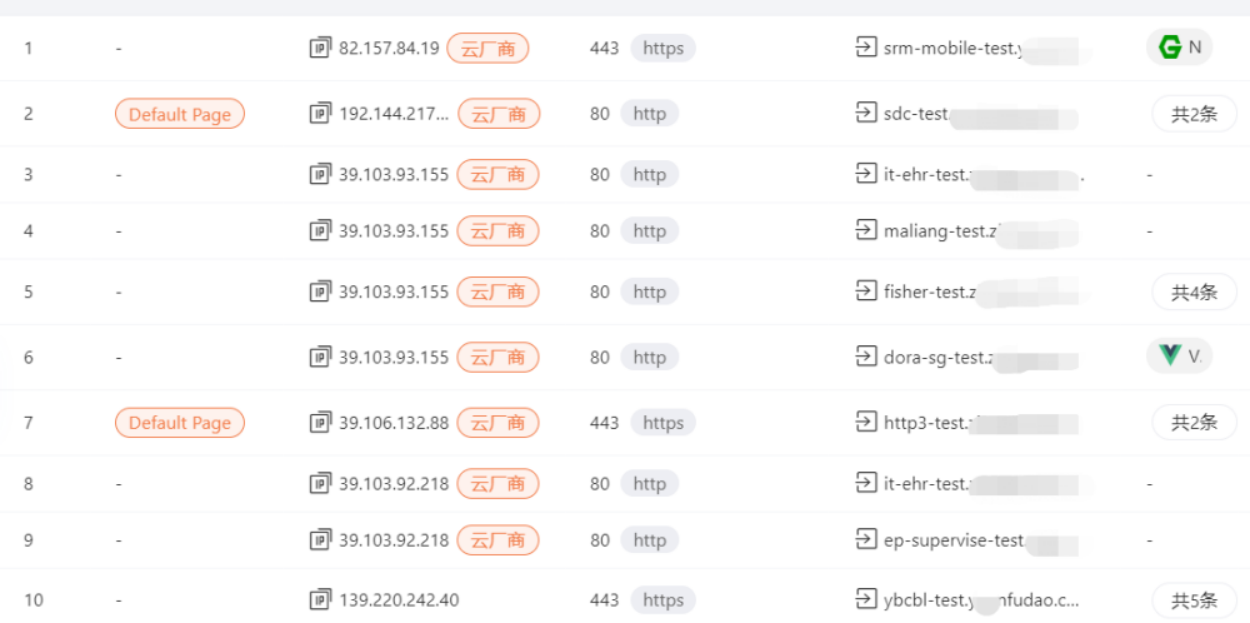

2.寻找测试资产

理由:通常,某些功能模块需要级联多个部门对它同时进行开发,为了能够让多个部门之间能够更好协作,会把站点映射在公网上。该类站点功能模块未完善,故可能存在漏洞。

方法:通常URL或域名中带有dev、test等。

3.寻找新上线资产

理由:很多新上线的站点因种种原因急需上线,并没有规范的进行代码审计及漏洞扫描,故可能存在很多甲方未扫描完全的漏洞。

方法:可以通过灯塔ARL对域名资产进行批量管理,查看新增资产;也可以使用Ksubdomain及Fofa、Hunter等资产收集工具获得不同时间段的资产,通过文件比对获取资产差异(即新增资产)。

4.APP应用收集

理由:现较多的APP也使用HTTP协议进行通信,前端使用Java、JS等编写页面,而后端使用对应API接口返回前端对应的数据。根据APP构建逻辑,用户通常点击按钮跳转并不需要针对于APP页面做非常细致的鉴权,通常会存在很多未授权等漏洞。

方法:各大应用市场搜,此处忽略

0x02 漏洞挖掘

针对边缘资产、测试资产、新上线资产,通常只能做黑盒测试,主要挖掘的漏洞包括:

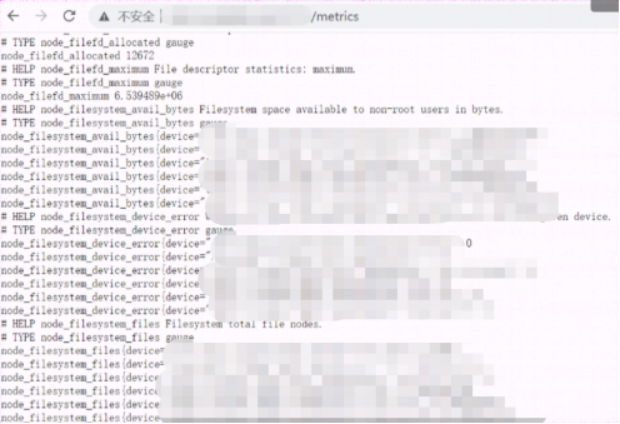

1.针对于使用的框架、组件漏洞进行挖掘(例如:SpringBoot未授权访问)

2.针对于其他端口进行扫描及测试

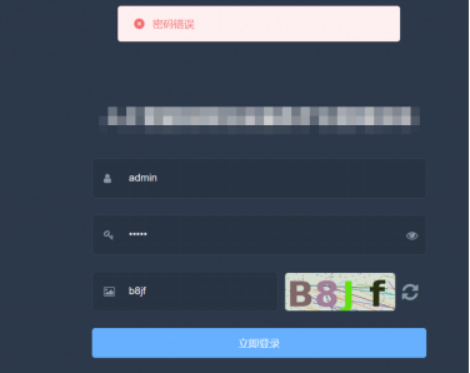

3.针对于常见的未授权访问、用户名枚举、验证码失效、任意用户锁定、短信轰炸等漏洞进行测试及挖掘

针对于核心资产,主要挖掘的漏洞包括:

1.针对于常见漏洞类型进行探测:文件上传、XSS、SQL注入、XXE等

2.针对于使用的框架、组件漏洞进行挖掘(例如:Log4j RCE)