一. 实验目的

1. 了解ARP欺骗和DNS欺骗的原理

2. 掌握常见工具(ettercap)的使用

注意:本实验在虚拟机上面进行,不准用于破坏他人计算机环境或诱导他人下载木马,本实验仅做学习交流,禁止一切非法行为,否则后果自负!

二. 实验环境

Kali 、windows10

三. 实验工具

EtterCap扫描工具

VMware 上安装的攻击主机kali一台

VMware上安装的靶机win10一台

四. 实验步骤

准备工作

(1)打开攻击机kali和靶机win10,关闭win10的防火墙。

(2)查看攻击机kali和靶机win10的IP地址,并确保两台机器处于同一局域网段且互相ping通。

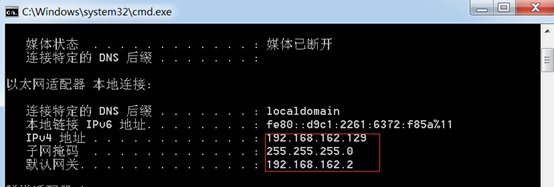

① Win10 的IP地址和默认网关如下:

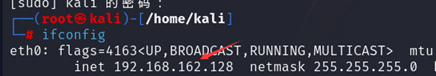

2 kali的IP如下

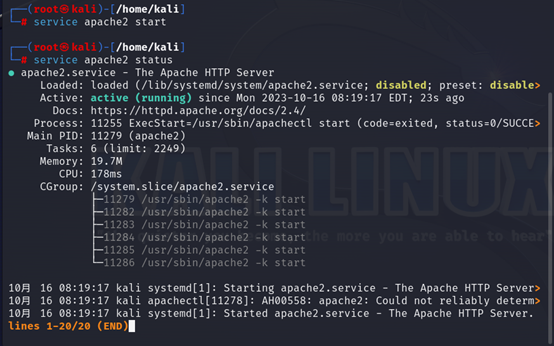

(3)打开kali的Apache 服务

① 使用管理员账户输入以下命令:

1) 开启apache服务:service apache2 start

2) 查看服务状态:service apache2 status

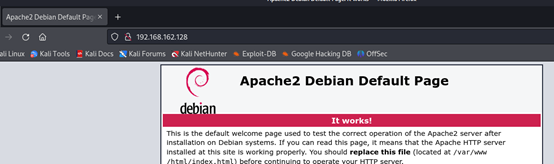

2查看网站服务是否打开。打开浏览器,输入本机IP地址。

ARP 欺骗:

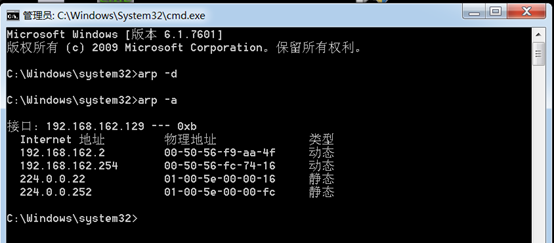

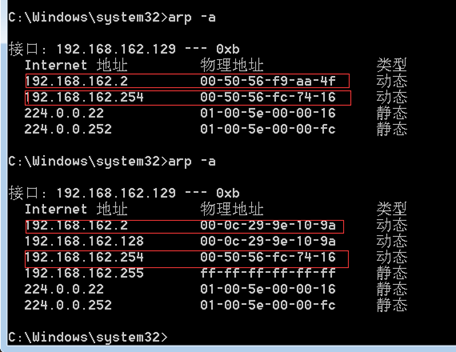

(1)清除win10 的arp缓存(arp -d)和查看arp表(arp -a), 可以看到默认网关(192.168.162.129)的物理地址。

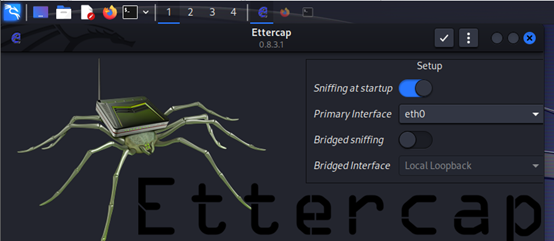

(2)在kali虚拟机上打开etterdcap

(3)打开嗅探功能,设置网卡,进入应用。

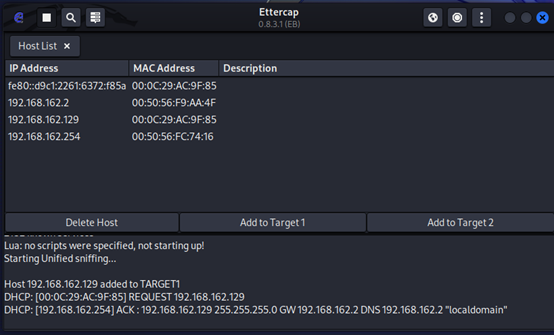

(4)点击host list,可以看到网段中存活的IP地址被扫描出来。

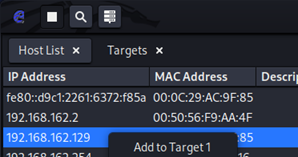

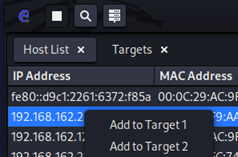

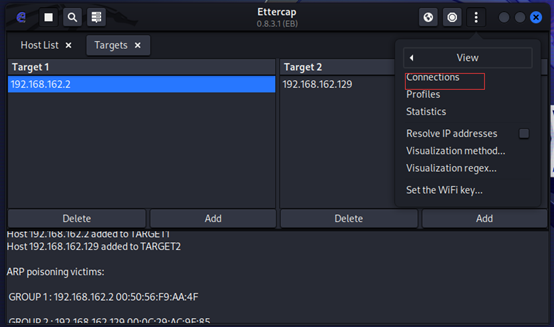

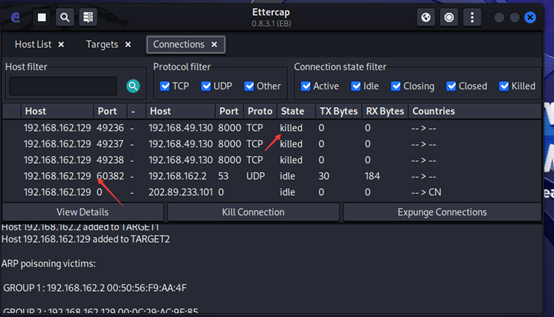

(5)选中欺骗的IP主机(win10)和网关,右键,将这两个IP分别加入target

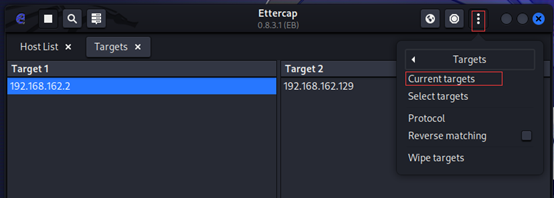

(6)此时我们可以在Targets中找到对应的欺骗列表

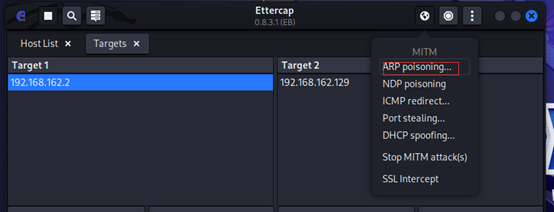

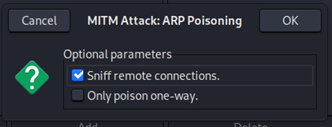

(7)开始arp欺骗。,点击ARP poisoning,选中中间人嗅探

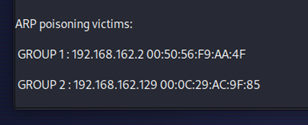

出现以下提示说明ARP包成功发送

(8)查看被攻击主机(win10)的ARP表

(9)在win10上输入arp -a,可以看到默认网关的地址被更新为攻击机(kali)的MAC地址。

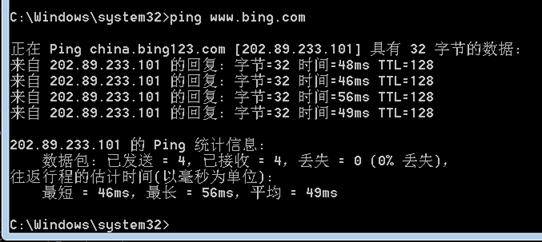

(10)在被攻击机(win10)上访问网站。如我们向bing发送一个ICMP的数据包。

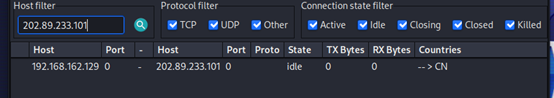

在攻击机上进行查看。如下图,查看嗅探的结果。可以看到,靶机对bing网站发送的ICMP包被转发到攻击机上,被攻击机窃听。

DNS欺骗:

(1)关闭ettercap,同时刷新被攻击机的DNS缓存和arp缓存

使用命令:arp -d

ipconfig /flushdns

(2)打开kali,使用管理员权限,用vim对ettercap的dns文件进行编辑。

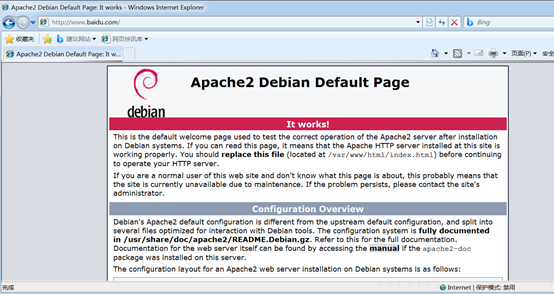

使用命令:vim /etc/ettercap/etter.dns。将百度的域名解析称为自己攻击机的IP地址,同时将自己的IP地址指向百度的域名。这样子在在进行DNS欺骗的时候,被攻击机器(win10)访问百度的时候将会访问我们的Apache网站服务页。

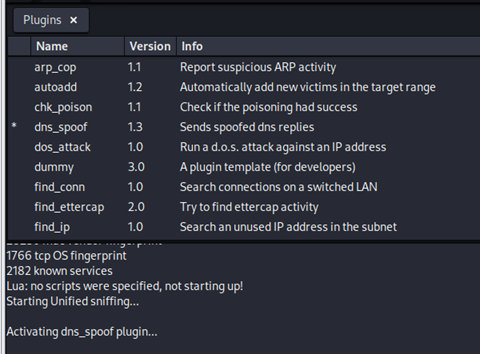

(2)打开ettercap,添加DNS欺骗插件

(3)双击DNS Spoof,开启插件

(4)按照前面的步骤进行ARP欺骗。

(5)在靶机(win10)上访问百度。打开浏览器,输入http://www.baidu.com,可以看看到如下界面。DNS欺骗成功。

五. 实验感想(总结、对实验的讨论、不足之处......)

【总结参考】

通过这次实验,我成功实现了ARP欺骗和DNS欺骗。

【讨论参考】

ARP协议的原理是地址解析协议,通过IP地址解析为物理地址(MAC地址)。

DSN协议的原理是对等网络协议。

ARP攻击实验主要是依据ARP欺骗方式发动攻击。

对此,市面上常见的防范手段有安全防护。