1 各种搜索技巧的应用

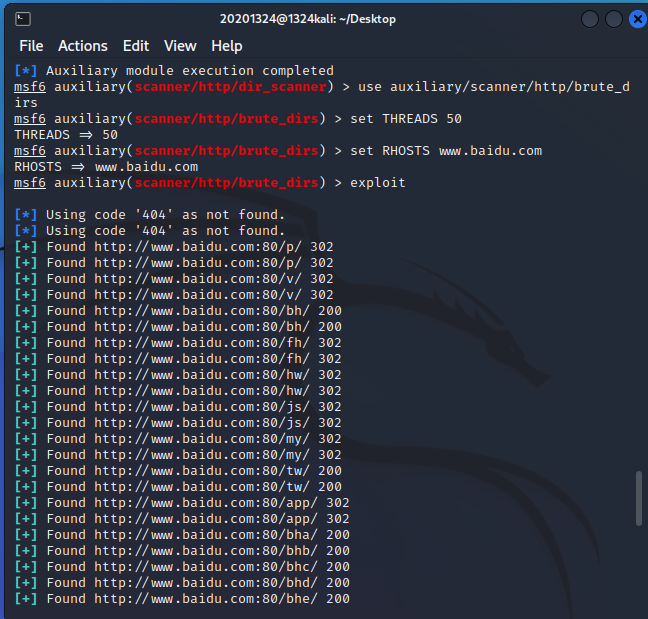

1.1 搜索网址目录结构

可以使用metasploit的brute_dirs,dir_listing,dir_scanner等辅助模块,主要的手段是暴力猜测。

dir_listing

brute_dirs

1.2 利用搜索引擎的技巧

+:强制包含关键词

-:消除无关性

|:并行搜索

“”:精确匹配

《》:精确匹配/电影或小说

『』:查找论坛版块

intitle:把搜索范围限定在网页标题中

inurl:把搜索范围限定在url链接中

site:把搜索范围限定在特定站点中

filetype:专业文档搜索

这种方式我以前也接触过,但个人感觉效果不大。现在的浏览器比较照顾普通用户的体验,用大白话检索,只要不是说的特别模糊,效果基本是一样的

以下是我分别用两种方式在双核浏览器检索:

普通检索

采用字段设置

检索结果基本一致

参考课题负责人的样例,发现双核浏览器不能识别“-”的含义,反而会将其作为检索条件之一,适得其反

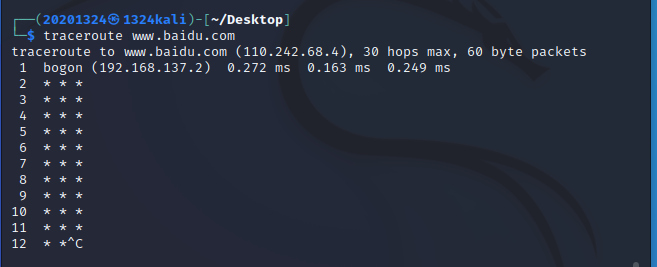

1.3 路由侦查

先尝试查询虚拟机路由,发现结果都是星号

由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来。

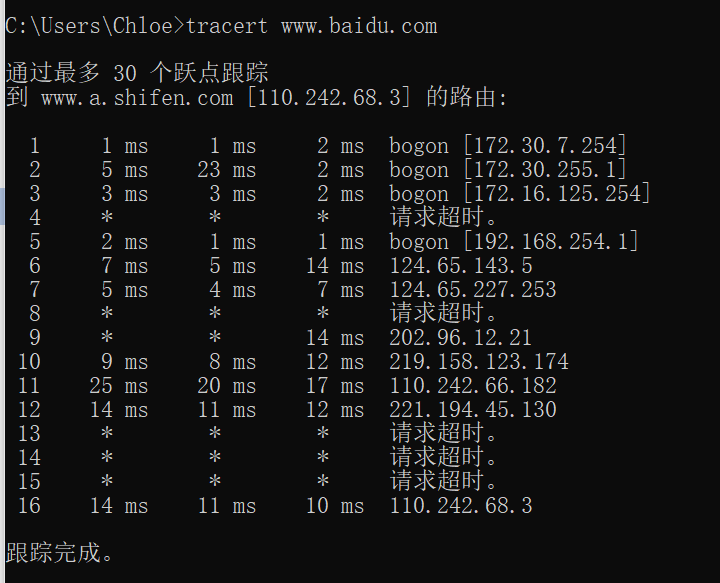

改用Windows主机:

www.a.shifen.com是百度防止黑客恶意攻击的一个手段,这个 shifen 就是baidu的竞价排名系统,名字就叫"十分系统"输出的信息第一列代表了生存时间(每途经一个路由器结点自增1)

第二至第四列表示“三次发送的ICMP包返回时间(共计3个,单位为毫秒ms)

第五列表示“途经路由器的IP地址(如果有主机名,还会包含主机名)

带有星号(*)的信息表示该次ICMP包返回时间超时。

2 DNS IP注册信息的查询

2.1 whois查询

whois可进行域名注册信息查询,能够查询到3R注册信息:注册者姓名、组织和城市等。

可得到网站名称Domain Name:baidu.com,注册机构ID Registry Domain ID:11181110_DOMAIN_COM-VRSN,注册服务器Registrar WHOIS Server:whois.markmonitor.com等信息。

2.2 nslookup查询

nslookup可得到DNS解析服务器保存的Cache的结果,但结果不一定准确。

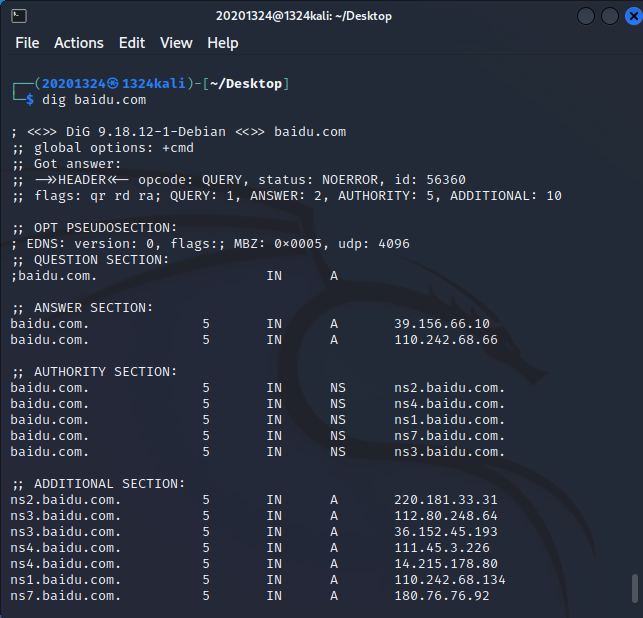

2.3 dig域名查询

dig可从官方DNS服务器上查询精确的结果。

2.4 IP2Location地理位置查询

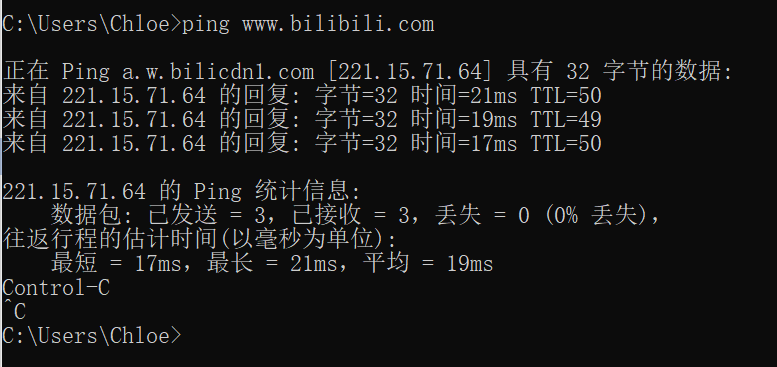

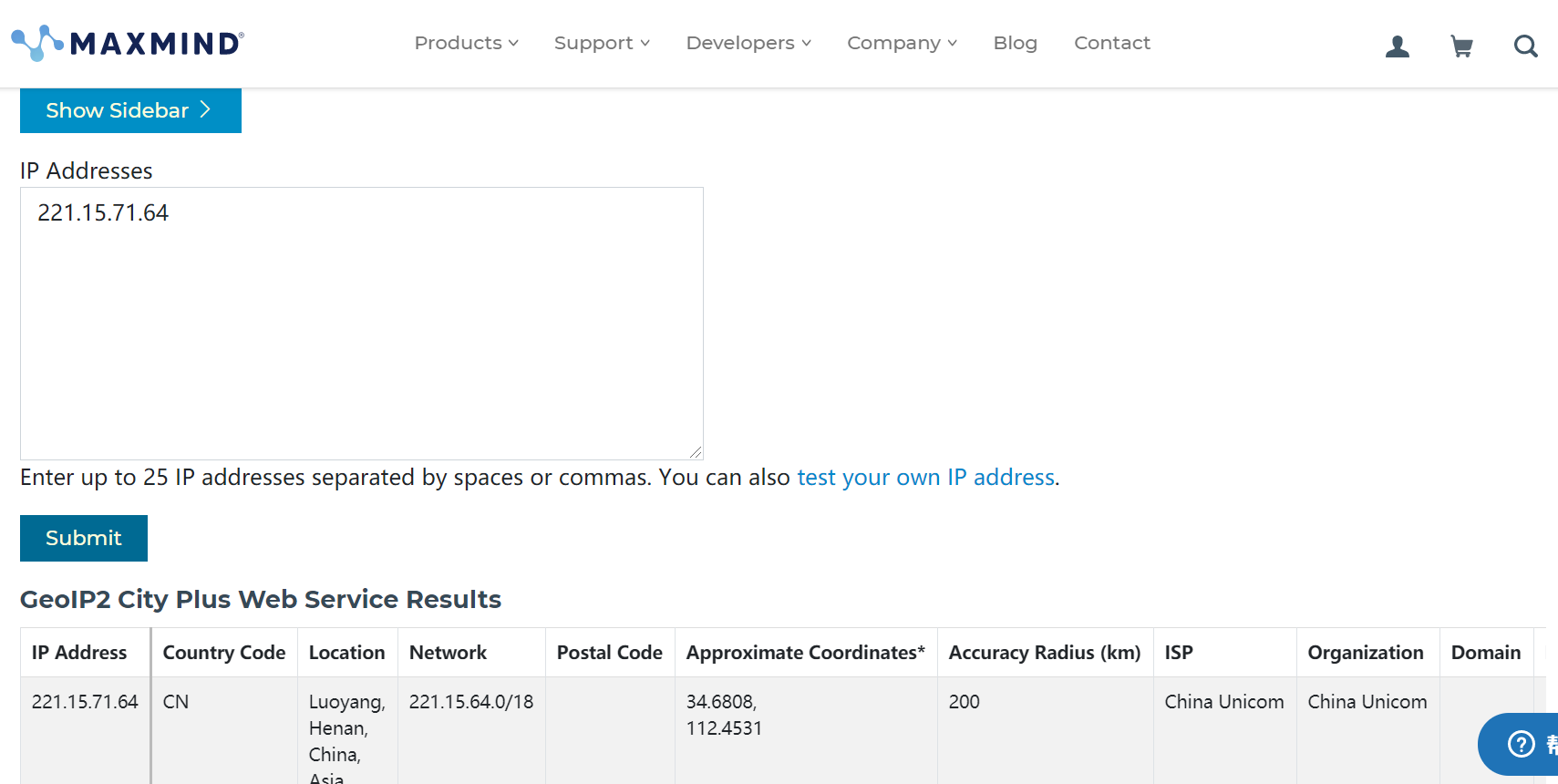

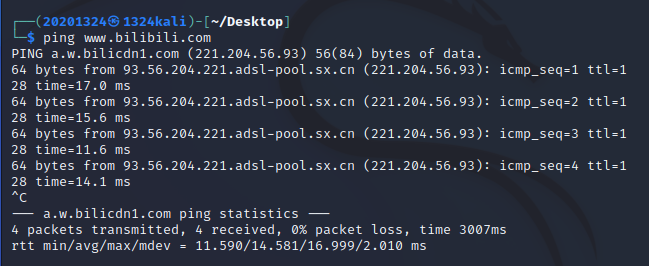

在maxmind可以根据ip查询地理位置,首先通过ping得到B站服务器的IP地址,在网站中输入后可以看到服务器地理位置

得到服务器地理位置河南洛阳

注意如果此处要用本机ping,本机跟虚拟机ping同一个网站得到的是不同的ip

2.5 IP2反域名查询

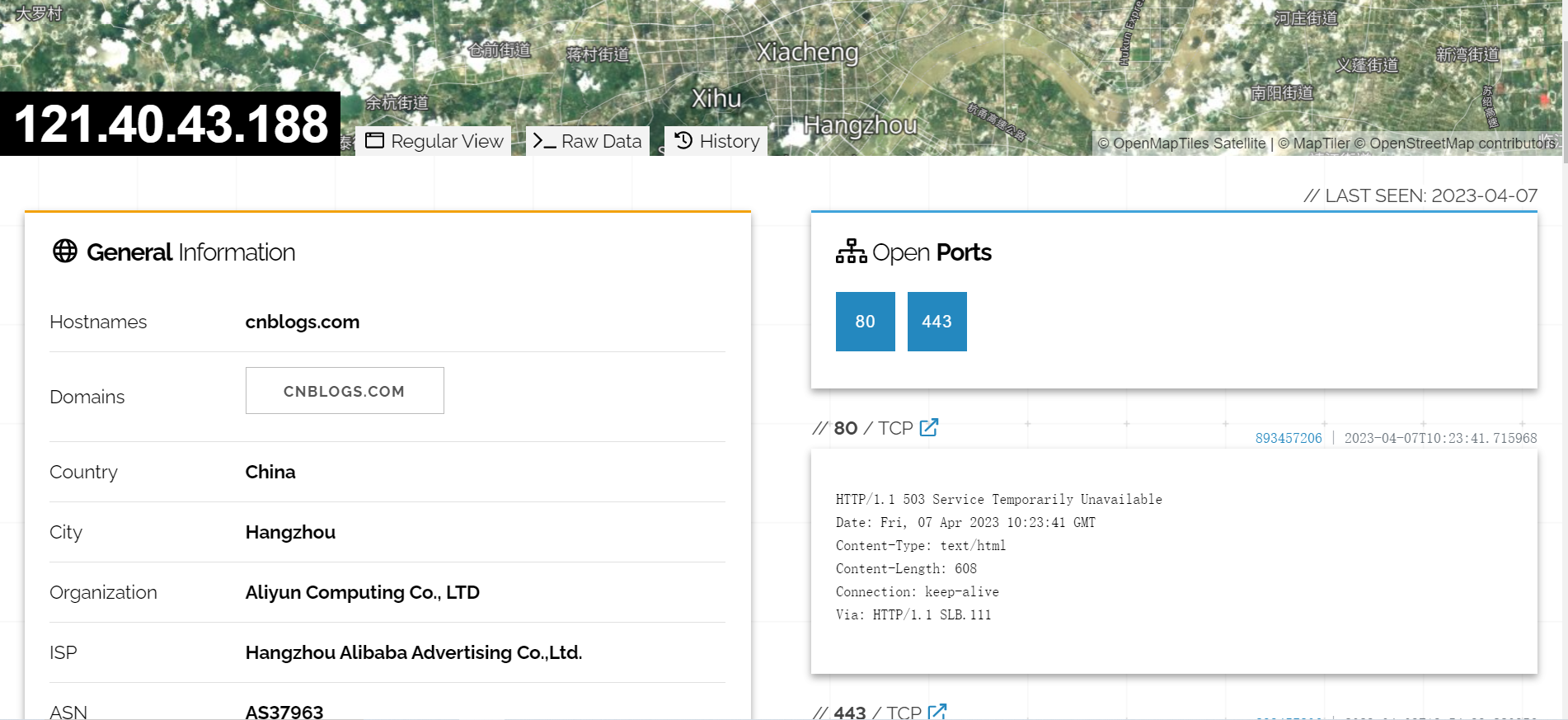

shodan搜索引擎可以进行反域名查询,输入网站IP可以搜索到该IP的地理位置、服务占用端口号,以及提供的服务类型

3 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标 )

3.1 主机扫描

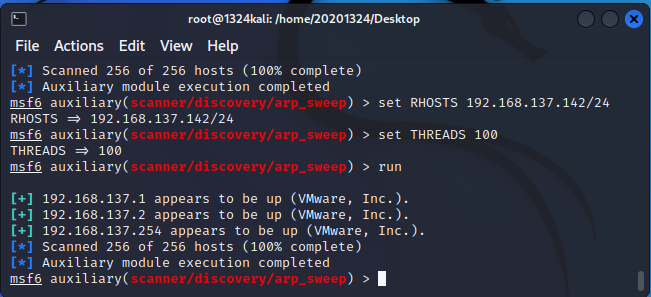

3.1.1 metasploit中的arp_sweep模块

使用ARP请求枚举本地局域网络中的所有活跃主机

msfconsole

use auxiliary/scanner/discovery/arp_sweep

set RHOSTS 192.168.137.142/24 //24表示子网掩码的位数

set THREADS 100

run

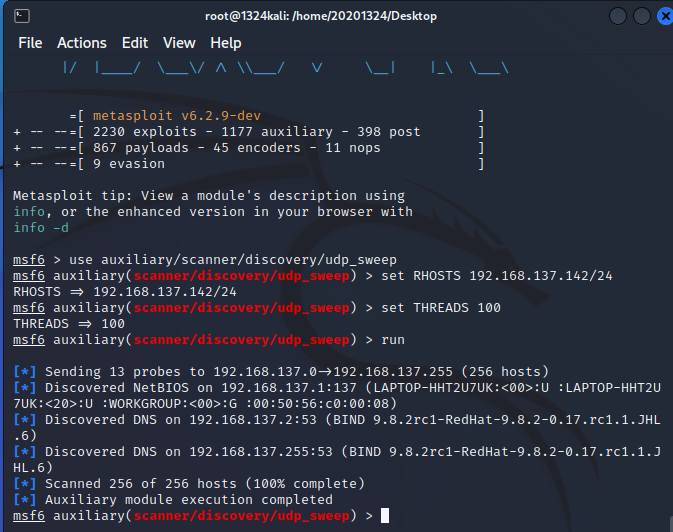

3.1.2 metasploit中udp_sweep模块

msfconsole

use auxiliary/scanner/discovery/udp_sweep

set RHOSTS 192.168.137.142/24

set THREADS 100

run

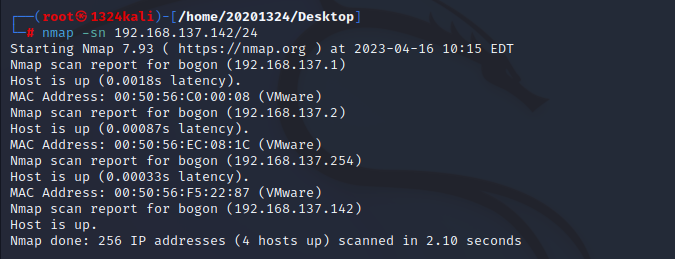

3.1.3 nmap -sn

nmap -sn 192.168.137.142/24

3.2 端口扫描

3.2.1 nmap指令

- 扫描类型:

- -sT:TCP connect扫描

- -sS:TCP syn扫描

- -sF/-sX/-sN:通过发送一些标志位以避开设备或软件的检测

- -sP:ICMP扫描

- -sU:探测目标主机开放了哪些UDP端口

- -sA:TCP ACk扫描

- 扫描选项:

- -Pn:在扫描之前,不发送ICMP echo请求测试目标是否活跃

- -O:辨识操作系统等信息

- -F:快速扫描模式

- -p<端口范围>:指定端口扫描范围

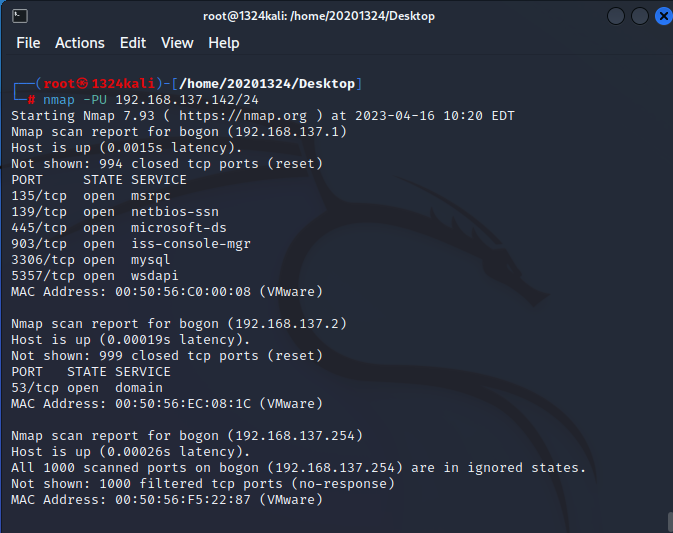

使用nmap -PU 192.168.137.142/24命令,扫描UDP端口

使用nmap -sT -p 1-1024 192.168.137.142/24使用TCP connect扫描1-1024端口

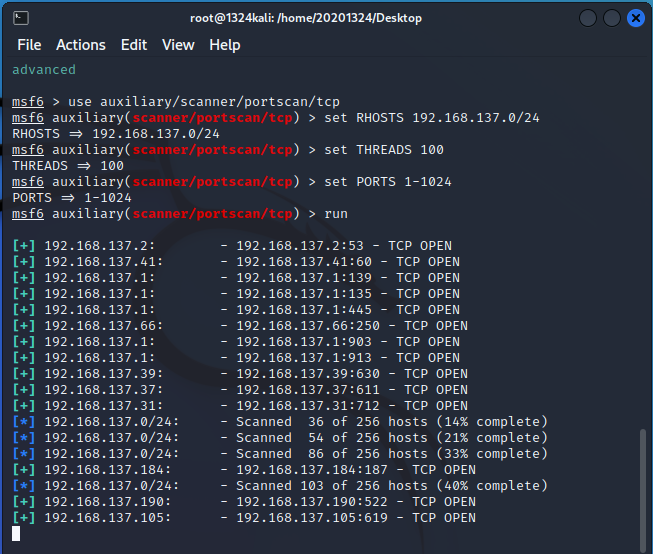

3.2.2 msf 中的 portscan 模块

msfconsole

use auxiliary/scanner/portscan/tcp

set RHOSTS 192.168.137.0/24

set THREADS 100

set PORTS 1-1024

run

3.3 OS及服务版本探测

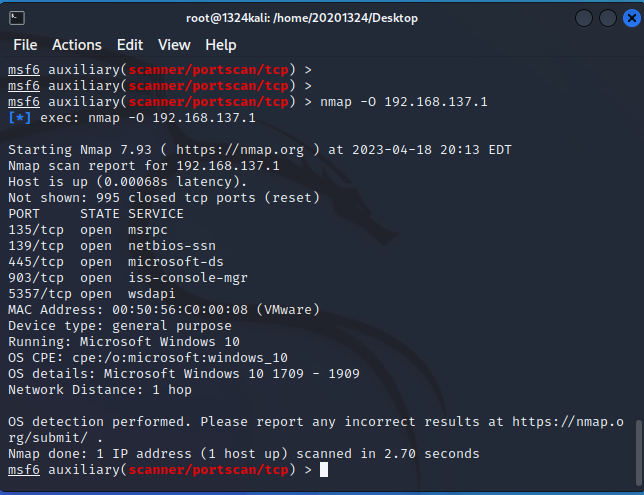

3.3.1 nmap -O

可以通过nmap -O ip对操作系统进行识别,获取目标机的操作系统和服务版本等信息

nmap -O 192.168.137.1

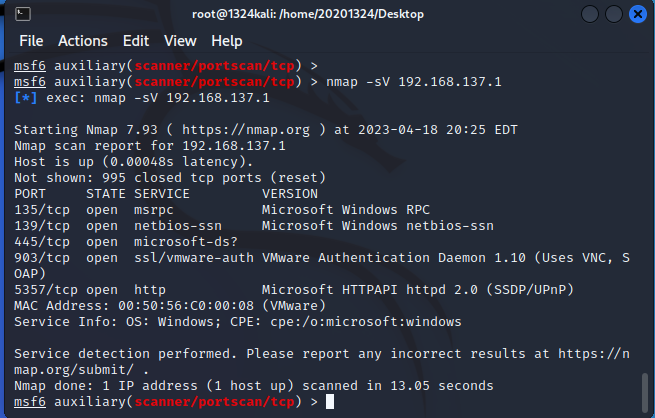

3.3.2 nmap -sV

可以通过nmap -sV ip查看操作系统详细信息

nmap -sV 192.168.137.1

3.4具体服务的查点

3.4.1 Telnet服务扫描

telnet命令用于登录远程主机,对远程主机进行管理。

利用scanner进行Telent服务扫描

use auxiliary/scanner/telnet/telnet_version

set RHOSTS 192.168.137.142/24

set THREADS 100

run

3.4.2 SSH服务

SSH(“安全外壳”)协议是用于从一个系统安全远程登录到另一个的方法。用户通过客户端 - 服务器架构格式的不安全网络使用安全通道,用于将SSH客户端与SSH服务器连接起来

use auxiliary/scanner/ssh/ssh_version

set RHOSTS 192.168.137.142/24

set THREADS 100

run

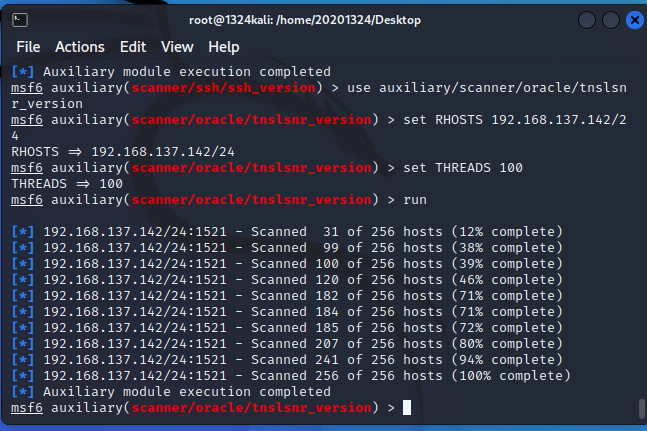

3.4.3 Oracle数据库服务查点

use auxiliary/scanner/oracle/tnslsnr_version

set RHOSTS 192.168.137.142/24

set THREADS 100

run

4 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

OpenVas安装

OpenVas从版本10开始已经改名GVM(Greenbone Vulnerability Management)

该服务器包括一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题。该工具是基于C/S(客户端/服务器),B/S(浏览器/服务器)架构进行工作,用户通过浏览器或者专用客户端程序来下达扫描任务,服务器端负载授权,执行扫描操作并提供扫描结果。

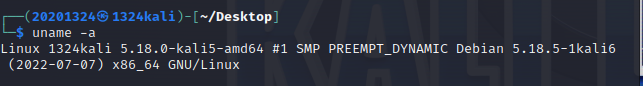

sudo apt install gvm

//安装GVM软件包,时间较长,需要耐心等待

sudo gvm-setup

//初始化GVM

解决掉这两个报错就能升级成功了

E: Sub-process /usr/bin/dpkg returned an error code (1)解决办法

dpkg-deb: error: paste subprocess was killed by signal (Broken pipe)

安装gvm

sudo apt-get install gvm

初始化

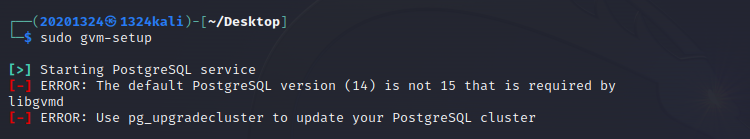

sudo gvm-setup

这时出现报错

跟课题负责人遇到的一样。我找到了一种更简单的解决方法,:

sudo apt-get purge postgresql-14

sudo apt-get purge postgresql-15

然后再安装和初始化

顺利完成

接下来执行sudo gvm-check-setup,按提示进行修复

然后我遇到了一个比较奇怪的报错

rsync: [Receiver] failed to connect to feed.community.greenbone.net (45.135.

试了好几种方法,每次都是卡在这里,按网上博客没有解决。最后就拷贝了新的虚拟机

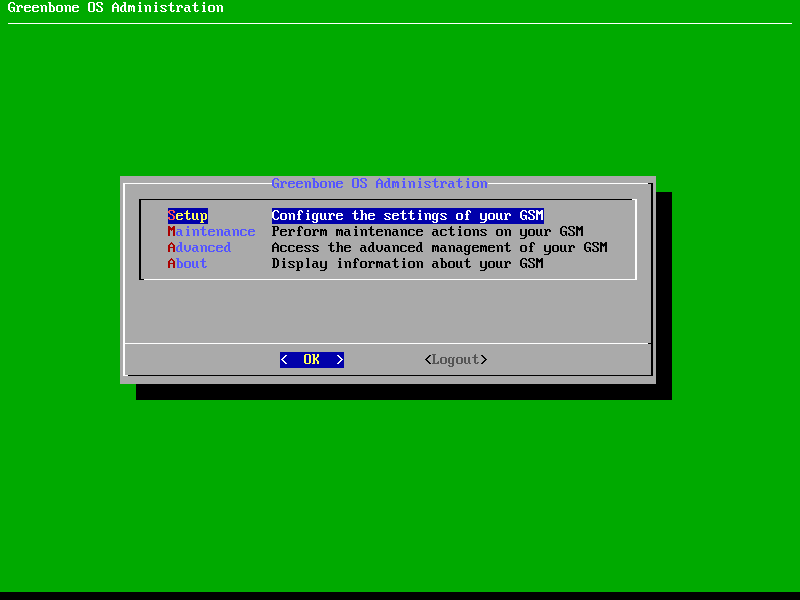

运行虚拟机,记录其IP,在主机上浏览器访问该IP

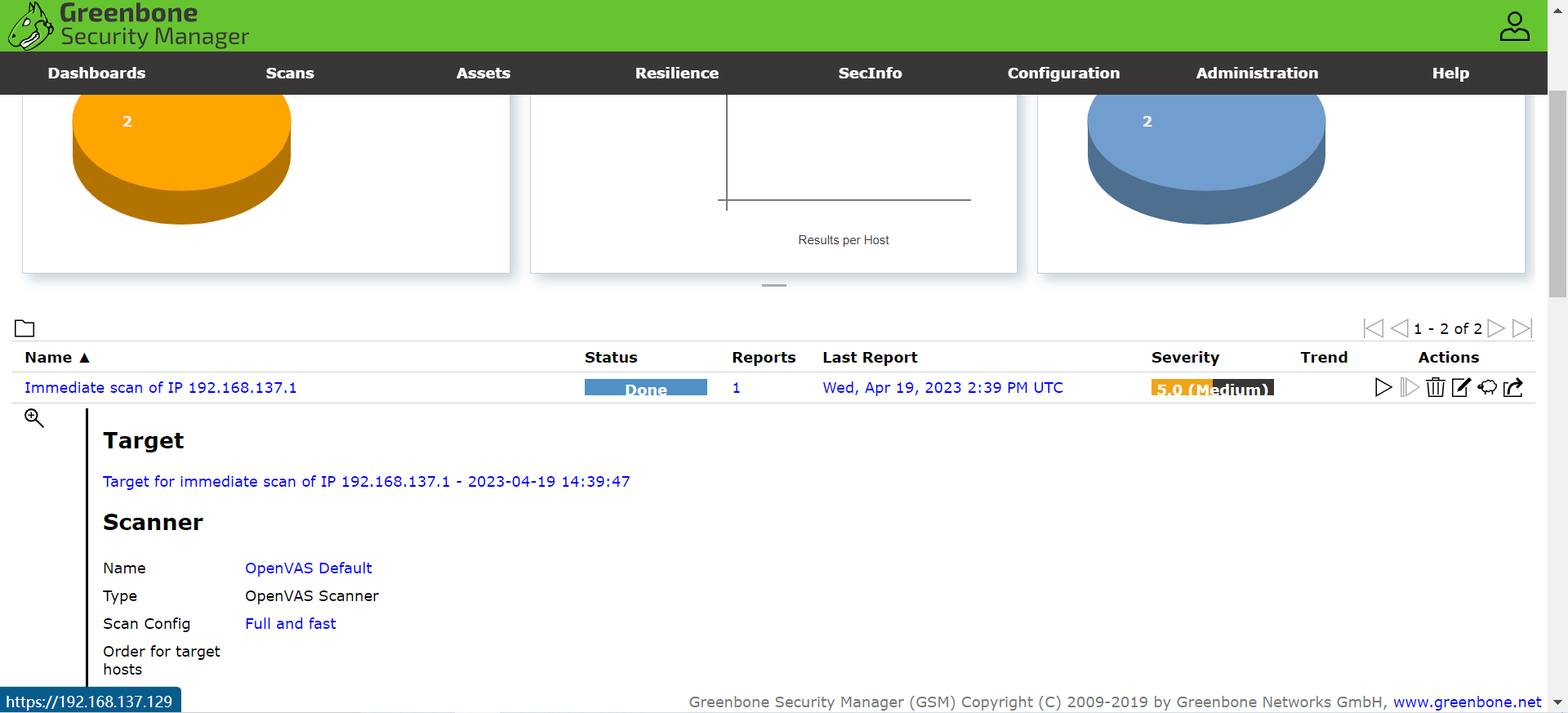

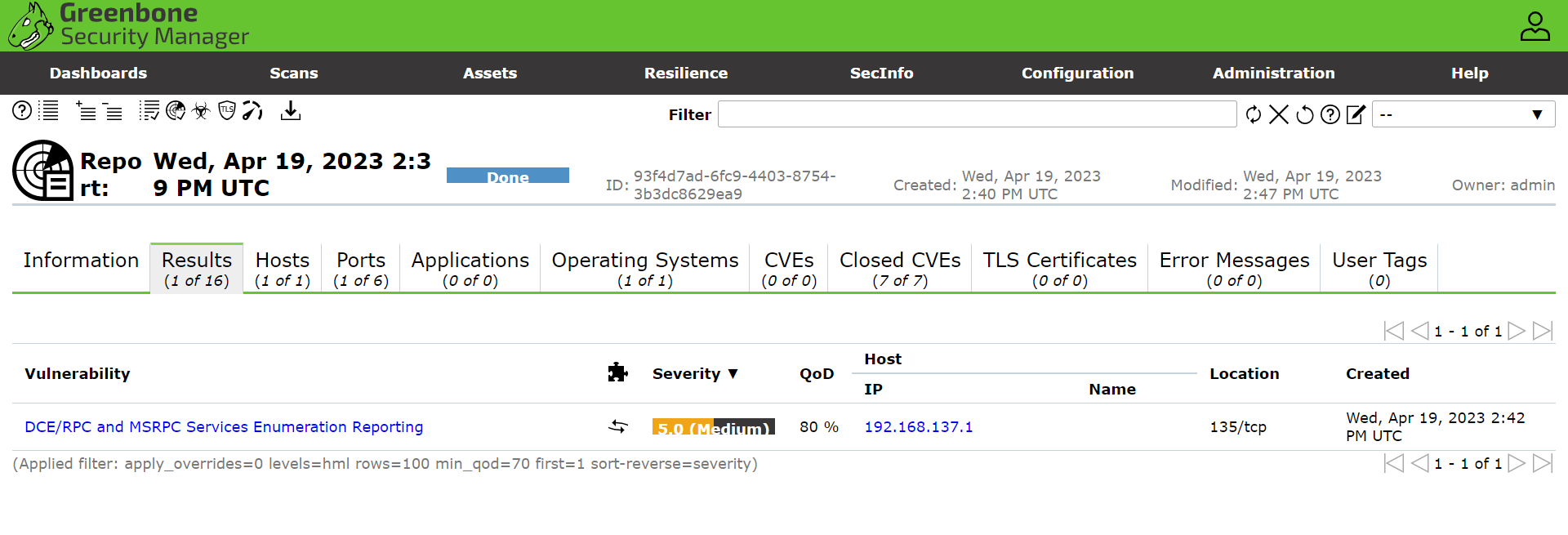

选择导航栏的Scans,点击左上角的第二个图标,选择Task Wizard,再输入主机的ip地址,开始运行。即可扫描主机任务

点击查看

我们选择导航栏上的不同选项查看详细信息(这里以Ports为例),ports一页提示135端口可能存在隐患

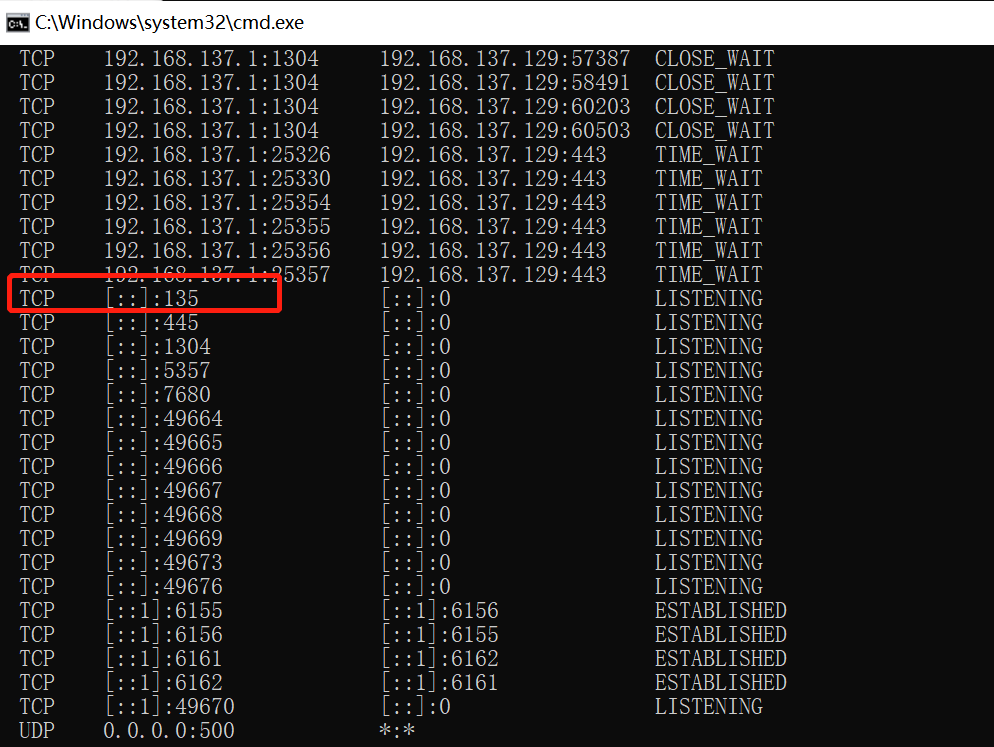

在本机打开cmd,输入netstat -a -n

可以发现主机的135端口确实开放了,关闭端口即可降低威胁

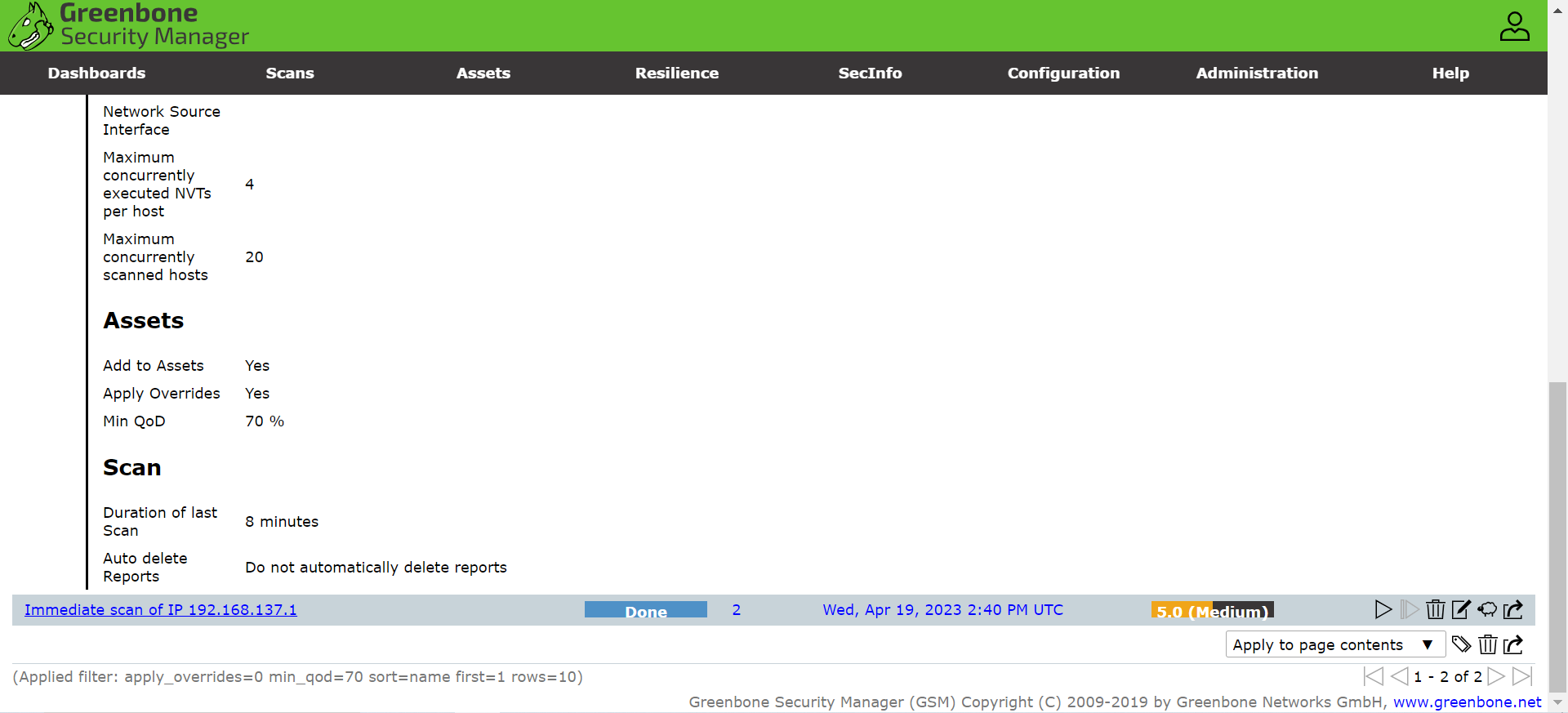

点击左下方的Immediate scan of IP可以查看报告

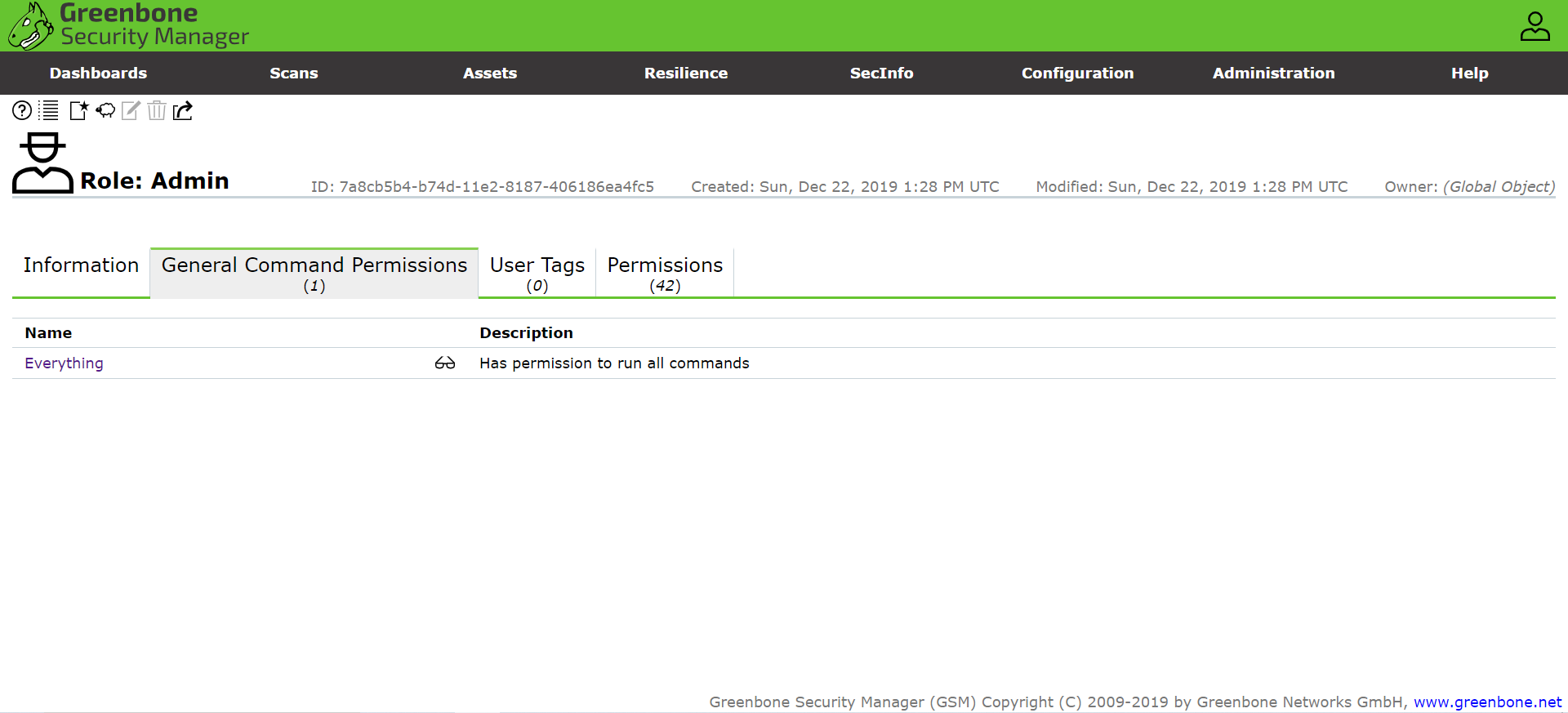

点击Full and fast,选择Permisions,我选择进入get_configs的Admin进行分析

进入Admin中的Genaral Command Permissions,可以看到它提示Everything这个软件Has permission to run all commands

Everything是voidtools开发的一款文件搜索工具,是一个运行于Windows系统,基于文件、文件夹名称的快速搜索引擎。

但我好像没有安装这个软件,不知道是什么原因

5 回答问题

(1)哪些组织负责DNS,IP的管理。

因特网技术协调机构ICANN负责全球的域名根服务器、DNS和IP地址管理。

- ASO: 地址支持组织,负责IP地址分配和管理

- GNSO: 基本名称支持组织,负责通用顶级域名分配

- CNNSO: 国家代码域名支持组织,负责国家顶级域名分配

全球一共有5个地区性注册机构:

- ARIN主要负责北美地区业务

- RIPE主要负责欧洲地区业务

- APNIC主要负责亚太地区业务

- LACNIC主要负责拉丁美洲美洲业务

- AfriNIC负责非洲地区业务

(2)什么是3R信息。

- 注册人(Registrant)

- 注册商(Registrar)

- 官方注册局(Registry)

(3)评价下扫描结果的准确性。

扫码能判断端口、服务是否开放,跟实际基本一致。扫描路由有部分超时,但相当多一部分是能检测的。像网站查询、注册机构、注册服务器、服务器地理位置判断这些信息则已经很精准了

6 实验总结与体会

安装openvas那里耗时挺久的,本来是想安在原有的虚拟机上的,结果我的虚拟机反应跟课题负责人不太一致。其中有一个问题,网上的教程都试了也不能解决。我尝试避开这个环节,但不管我用什么方法总是绕不过。最后就安装了课题负责人提供的现成虚拟机,感觉还是有点遗憾 (真的只差这一步了啊啊啊) 。然后感觉对openvas掌握的还是远远不够,自己不会对扫描后给出的信息进行筛选,不能找到有用的信息,感觉还是要多用几次