前言

在2023年末的时候参加了一个铸剑杯,这个比赛主要是渗透和实网攻防,仿照这个比赛的历程做了个渗透靶场(环境与铸剑杯有很大区别,这里只有三层(因为我比较菜,只做出来了两层))

顺便学习一下docker

github下载然后运行startup.sh就可以自动搭建了

使用https://www.itsvse.com/downgit/#/home下载特定文件夹

https://github.com/TheBeastofwar/penetration/blob/master/2023zjb/

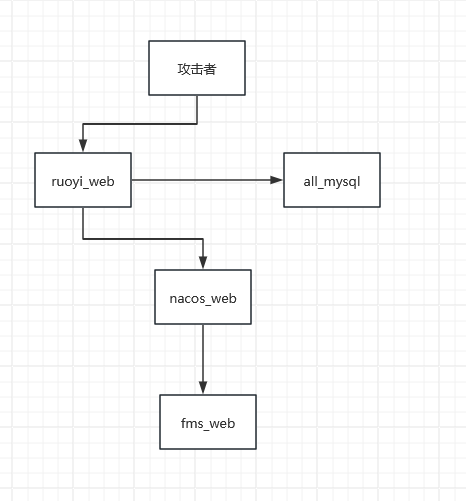

简单流程图

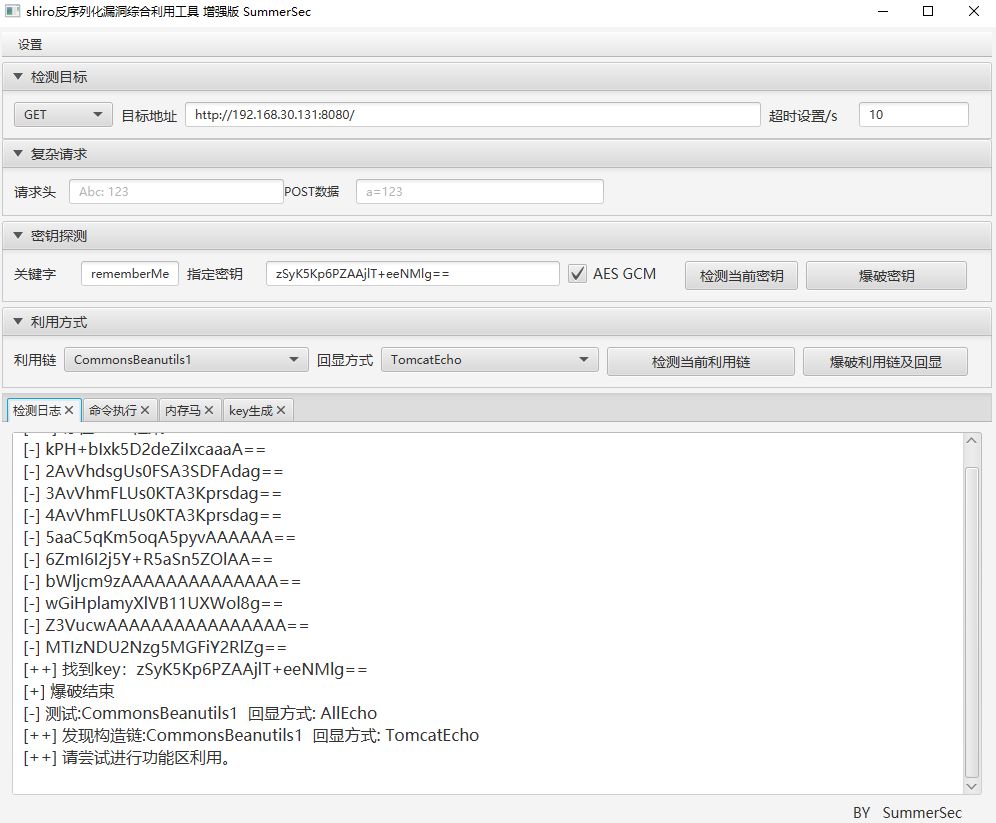

RUOYI的shiro反序列化漏洞

在铸剑杯比赛的时候ruoyi只有一个ry,admin123的弱口令

这里是只对源码进行了修改数据库密码的修改,若依也有admin,admin123的弱口令,可以计划任务getshell

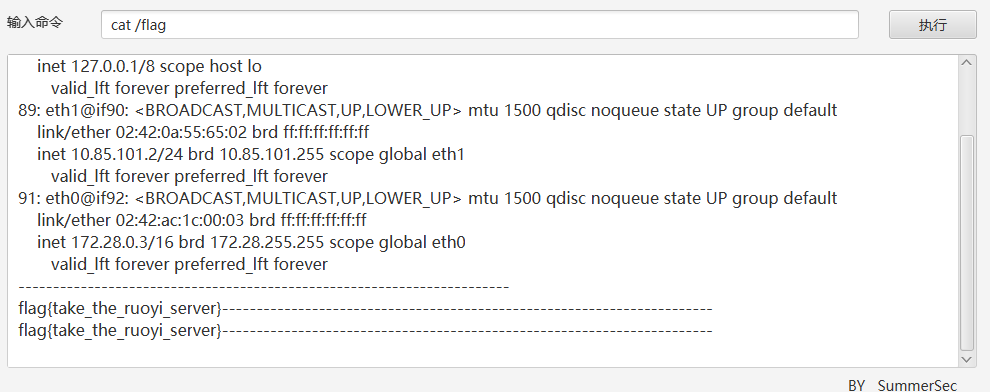

而在比赛的时候可以直接shiro漏洞一把嗦,flag在家目录下,这里的flag直接在根目录下,由于搭建环境的ruoyi比较老,所以应该有很多办法可以getshell

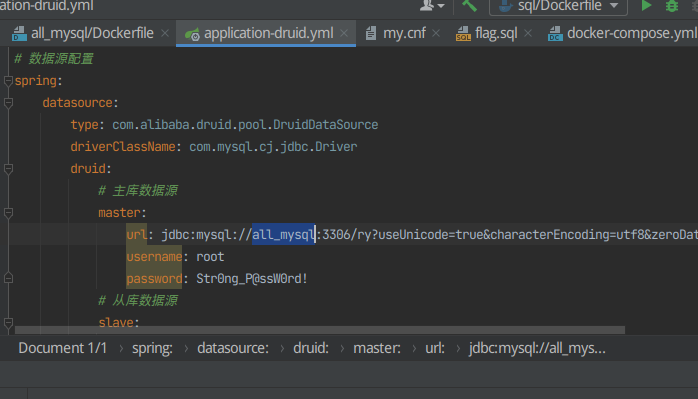

mysql的udf提权

这个不是比赛范围,使用了docker用容器名代替ip地址的技巧

为了稍微提高点难度(虽然基本上全程工具梭哈)

就修改了my.cnf并在数据库里和根目录下写了个flag

利用udf提权可以读取到根目录下的的flag

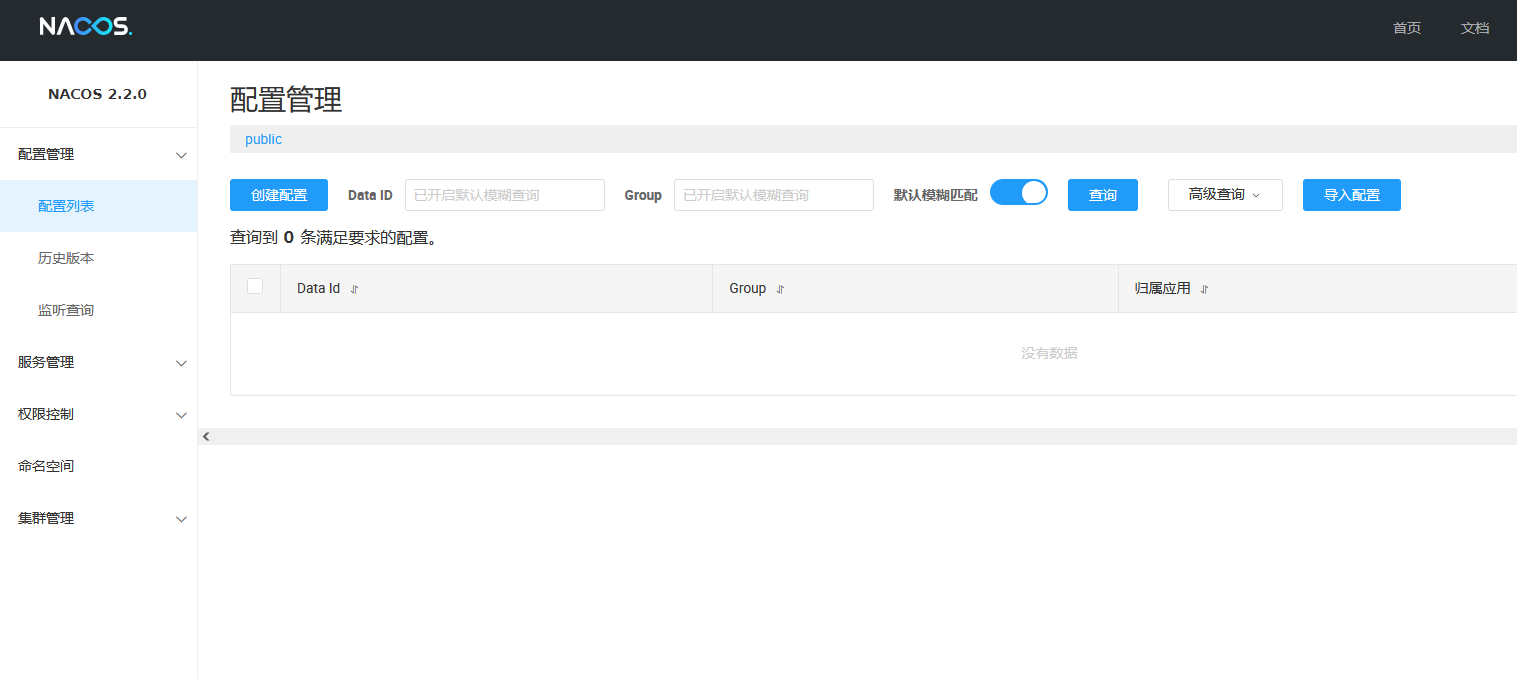

nacos的系列漏洞

比赛的时候可以直接从配置文件中读取到一个flag

但本地搭建的镜像就没有了

nacos主要由两种方法可以getshell,一种是Nacos Hessian 反序列化漏洞,

影响范围:

1.4.0 <= Nacos < 1.4.6 使用cluster集群模式运行

2.0.0 <= Nacos < 2.2.3 任意模式启动均受到影响

一种是:

Nacos-Client Yaml反序列化

这里是Nacos Hessian 反序列化漏洞

利用工具

https://github.com/c0olw/NacosRce

fms的log4j漏洞

还未解出,只知道一个jwt弱口令(汗)