引言

水一篇文章,本文介绍了常规laravel组件 RCE后的简单后渗透利用,常见的RCE Nday例如:CVE-2021-3129,篇幅内很多利用方式与 Aspera Faspex RCE后渗透利用 文章中类似,因此就不赘述了。

维持权限

RCE通过反弹shell命令,获取nc shell,但此时shell并不是完全交互式的,并且维持权限不方便,不利用后续的利用,因此需要部署一个完全交互式shell木马,可以参考使用我的 Supershell项目。

具体方式与文章 Aspera Faspex RCE后渗透利用 中一致。

查找数据库

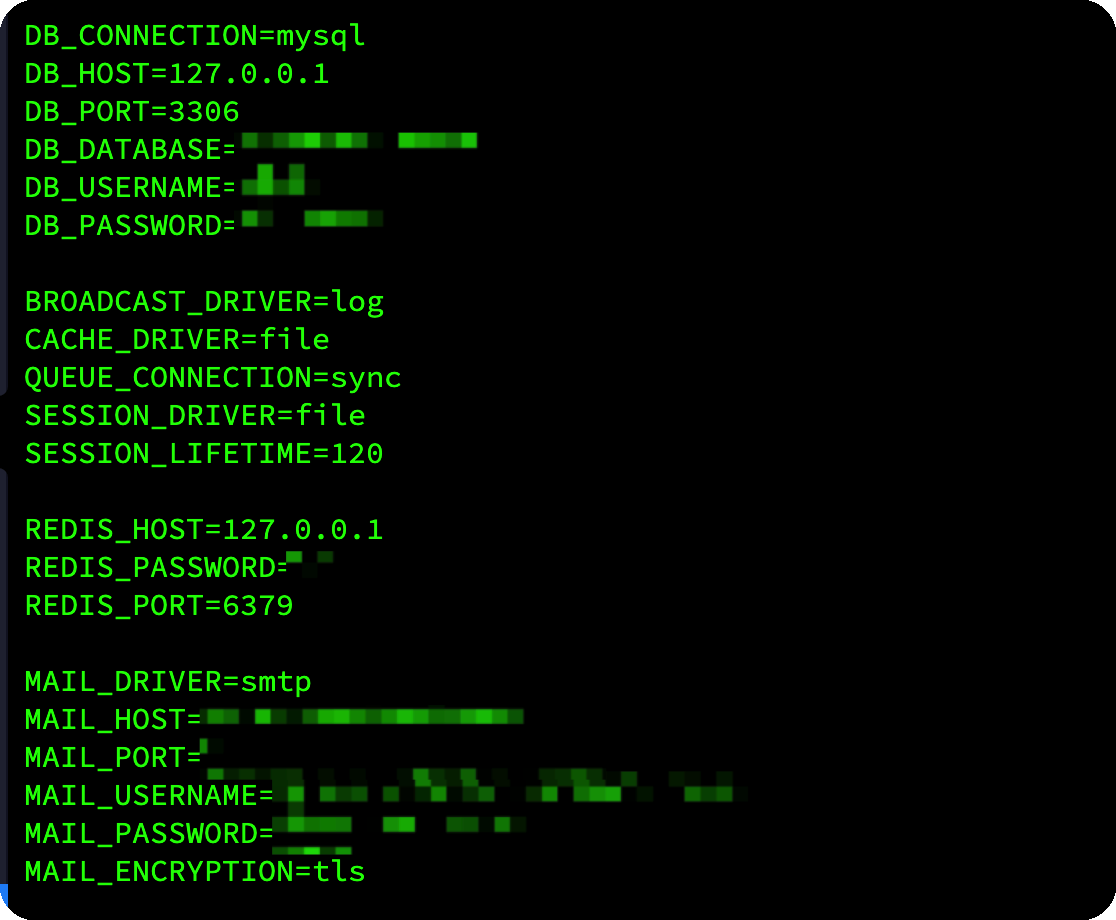

连接会话,获取完全交互式shell,laravel 在shell的上级目录中存在 .env 文件,里面存放了数据库、邮件服务器和其他配置信息。

具体数据库的端口转发访问操作以及通过添加自己的邮箱记录重置密码思路可参考 Aspera Faspex RCE后渗透利用。

邮箱利用

根据上述获取的邮箱配置文件信息,我们可以登录邮箱并进行后续的社工钓鱼类利用,具体会单独写一篇社工钓鱼类的利用文章。

总结

本次后渗透的思路主要是:

1、laravel的 .env 文件记录了很多配置信息,需要优先关注。

2、在密码无法反解的情况下,通过操作数据库添加我们的邮箱,使用密码重置功能从而达到登录后台的目的。

3、通过获取邮箱配置信息,配合社工类钓鱼利用。

申明:本次渗透并没有对任何资产进行任何破坏,窃取数据和获利获益等行为,只用于学习目的。