信息搜集与漏洞扫描

基础问题回答

- 哪些组织负责DNS,IP的管理。

ICANN(Internet域名与地址管理机构)负责全球的DNS、IP和域名根服务器的管理,是为承担域名系统管理IP地址分配,协议参数配置,以及主服务器系统管理等职能而设立的非盈利机构。

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。 - 什么是3R信息。

3R信息通常指的是“Resolvable, Relevant, and Reliable”(可解决、相关和可靠)信息。这些信息是指那些可以被解决、与目标有关且来源可靠的信息。在信息搜集和漏洞扫描中,3R信息是非常重要的,因为它们可以帮助安全专业人员更好地了解目标系统和网络,发现漏洞和弱点,并采取相应的措施来保护系统和网络的安全。

- 评价下扫描结果的准确性。

扫描结果的准确性取决于多个因素,包括扫描工具的质量、扫描目标的复杂程度、扫描配置的准确性等。因此,评价扫描结果的准确性需要综合考虑这些因素。

一般来说,好的扫描工具能够提供准确的扫描结果,但是也需要根据具体情况进行调整和优化。此外,扫描目标的复杂程度也会影响扫描结果的准确性,例如目标系统的网络拓扑结构、应用程序的复杂性等。最后,扫描配置的准确性也非常重要,包括扫描目标的选择、扫描策略的配置等。因此,在评价扫描结果的准确性时,需要综合考虑以上因素,并进行适当的调整和优化,以提高扫描结果的准确性。同时,还需要对扫描结果进行人工验证。

实验过程

1.各种搜素技巧的应用

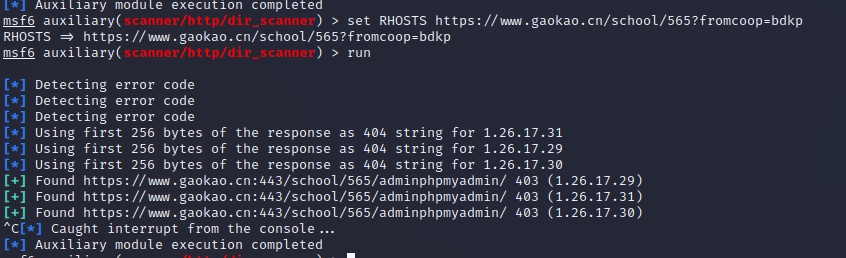

1.1msf网站后台目录扫描

尝试扫描学校官网

use auxiliary/scanner/http/dir_scanner

set THREADS 20

set RHOSTS https://www.gaokao.cn/school/565?fromcoop=bdkp

run

可以看到网站开启了防护措施,防范对网站目录的扫描。

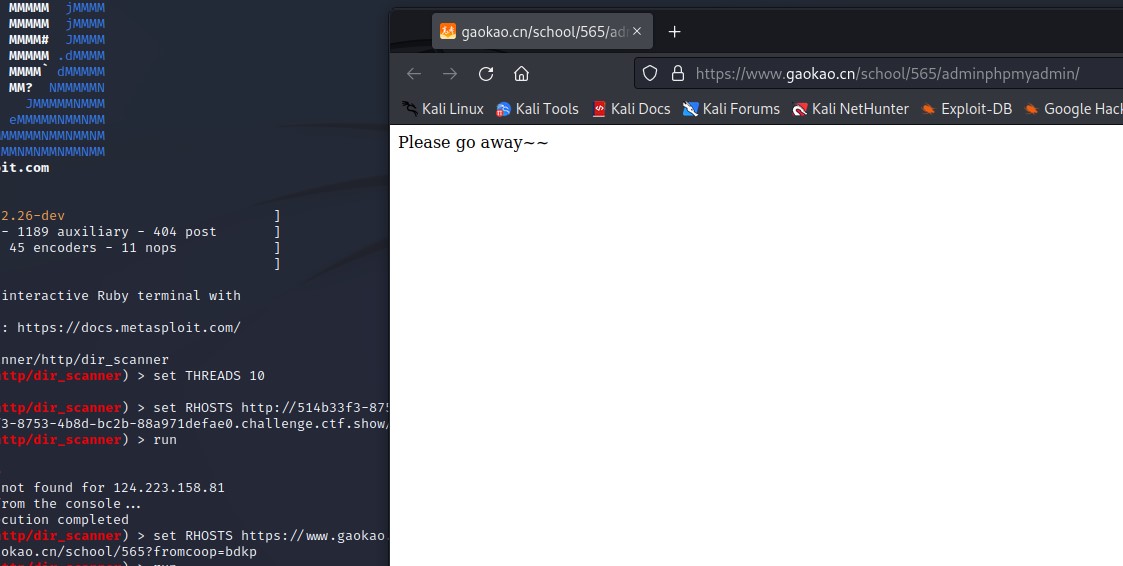

我们随便访问一个 MSF 扫描出来的后台地址,会发现......

这是因为 http 的响应码是可以人为设定的。所以我们可以针对后台扫描,返回自己设定的响应码,从而欺骗 MSF 等后台扫描软件。你以为扫描出来了,但其实并没有。

你以为搜集到了好多信息,但其实是被人家骗了。

扫描一个没有防护的网站,访问一个 /reports,确实有这个后台

403 一般表示有这个网址,但是没有访问权限。

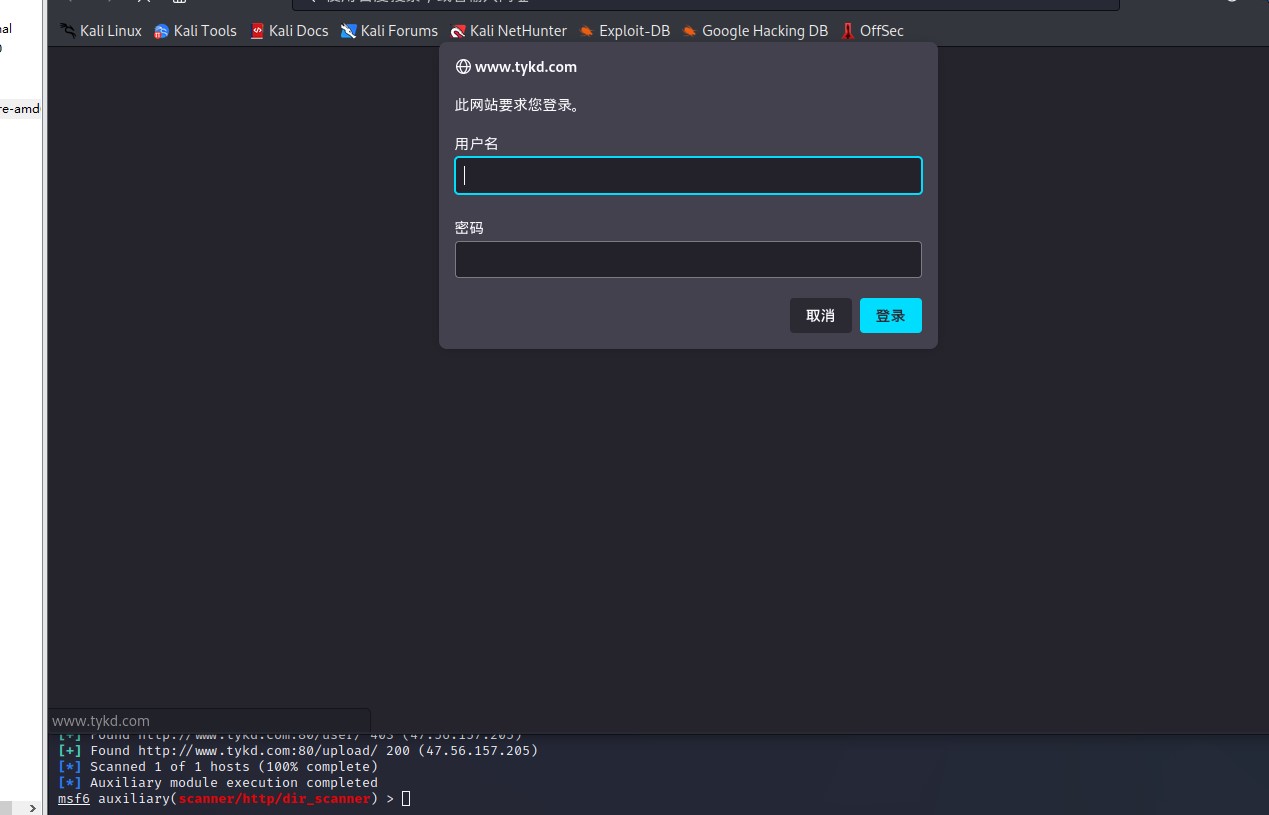

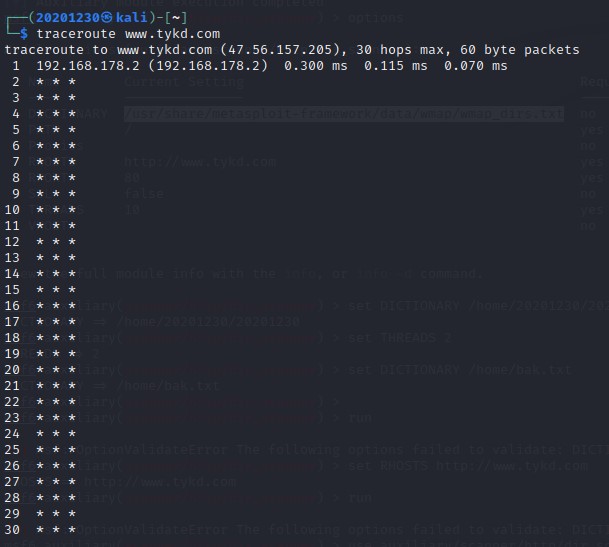

扫描网站备份文件

use auxiliary/scanner/http/dir_scanner

set DICTIONARY /home/20201230/bak.txt

set RHOST http://www.tykd.com/

set THREAD 2

run

除了显示的源码备份文件,如 .bak,www.zip,index.phps 等,最常见的莫过于 .git 网站根目录隐藏文件夹泄露源码。

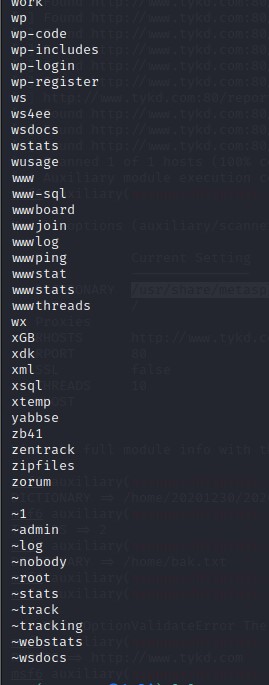

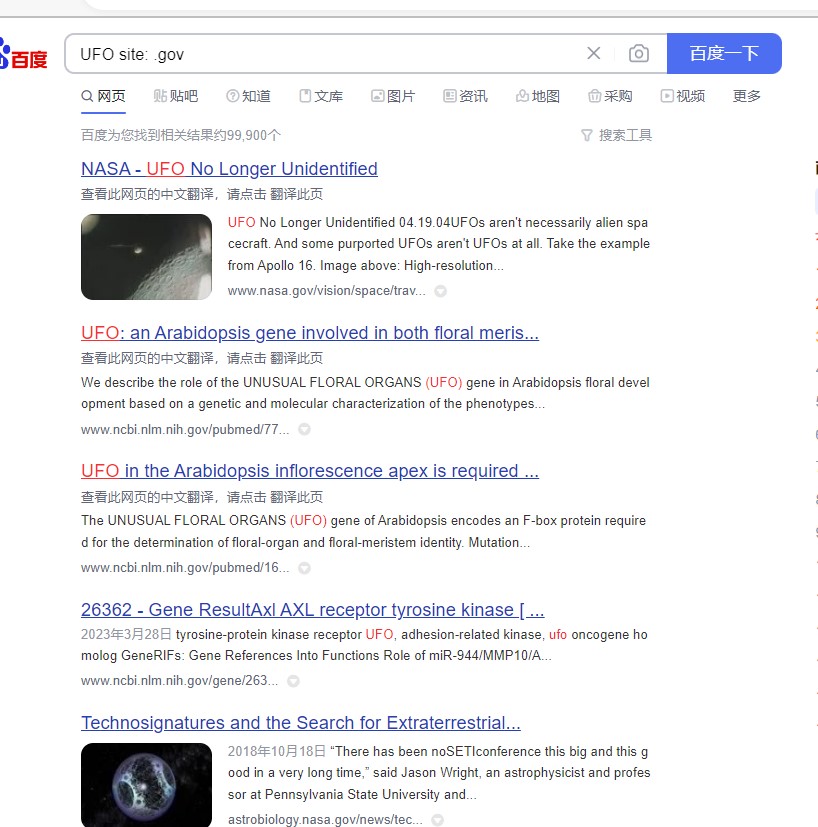

1.2通过搜索引擎进行信息搜索

搜索引擎的高级搜索语法

- site

在特定网站或域中搜索

eg: site:taobao.com 手机|电脑

也可以在特定顶级域(如 .org 或 .edu)或国家/地区顶级域(如 .de 或 .jp)中进行搜索。例:奥林匹克 site:.gov

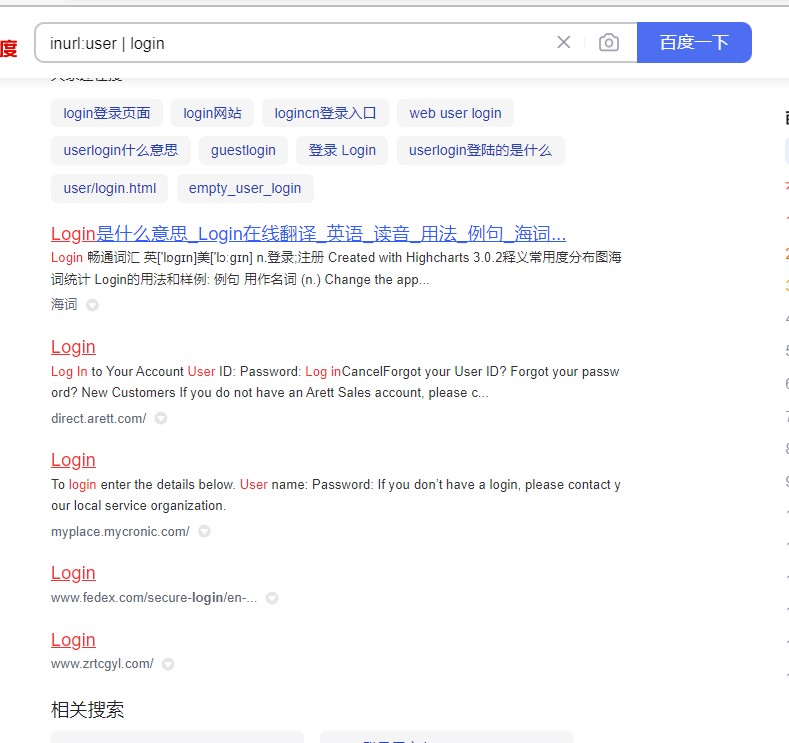

网址中不要用 www ,除非你有特别目的,用 www 会导致错过网站内的内容,因为很多网站的频道是没有 www 。- inurl

把搜索范围限定在url链接中

网页url中的某些信息,常常有某种有价值的含义。

eg: inurl:admin|login

可以精准找到一些管理员后台登录页面- intitle

1

把搜索范围限定在网页标题中

eg: intitle:注册|登录|admin

eg: intitle:bookmarks ——查询别人的收藏夹

IE浏览器的收藏夹导出后,网页的标题(title)是bookmarks。- filetype

特定格式的文档检索

百度搜索引擎支持的文件格式包括 ppt、xls、doc、rtf、pdf、txt 、all(搜索所有的文件类型)

eg: filetype:all "清华大学"

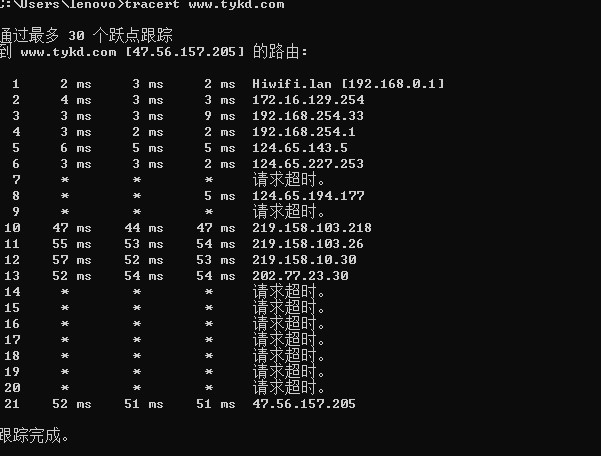

1.3路由跟踪

windows命令 : tracert

Linux 命令 :traceroute

因为 kali 是 NAT 模式,所以只检测出一跳。

2.DNS IP注册信息的查询

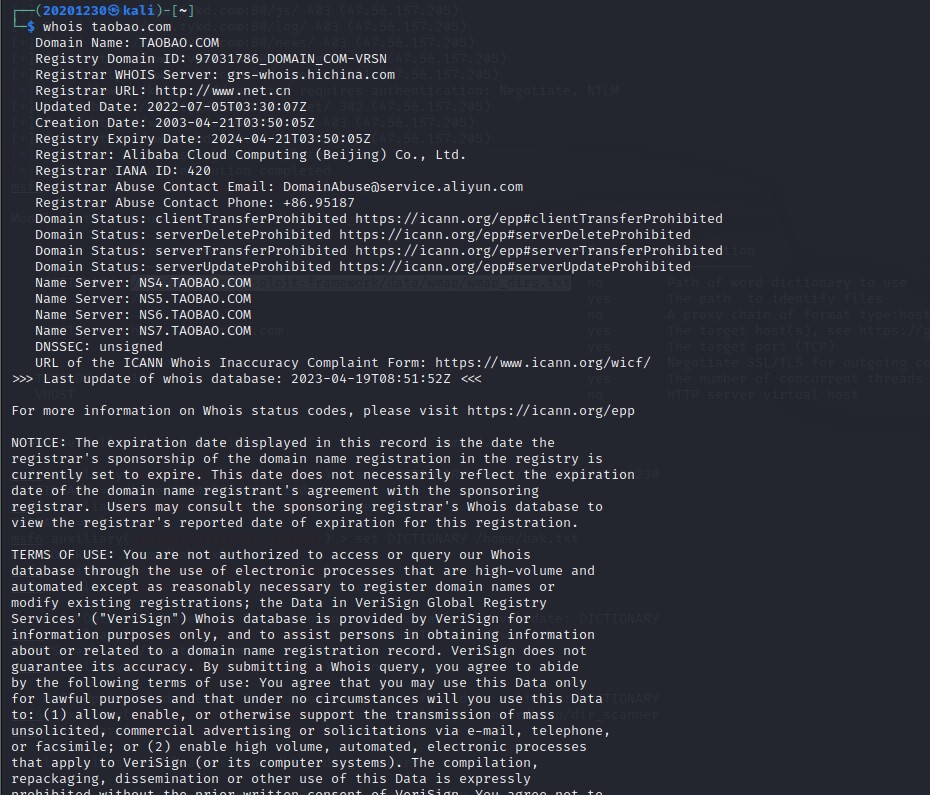

2.1 whois命令

简单来说,whois就是一个查询域名的系统,用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商、注册时间、到期时间等)。

防护: 可以开启whois保护即可实现,开启后其他人通过whois无法查询到域名持有人姓名、联系方式等。

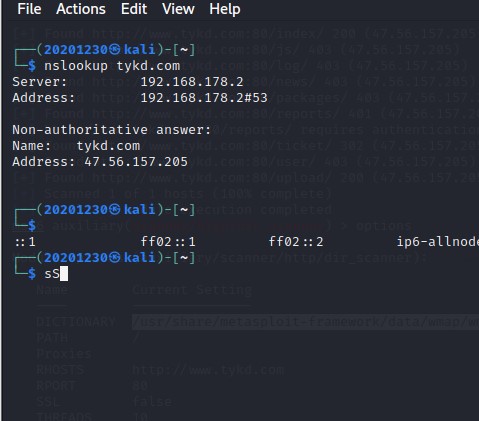

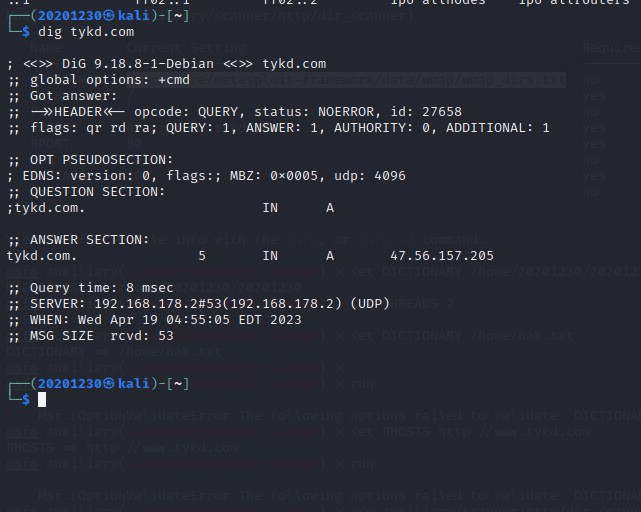

2.2 nslookup和dig

nslookup tykd.com

dig tykd.com

2.3 ip地理位置查询

3.基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

3.1 ping命令-主机发现

ping命令用发送ICMP报文的方法检测活跃主机

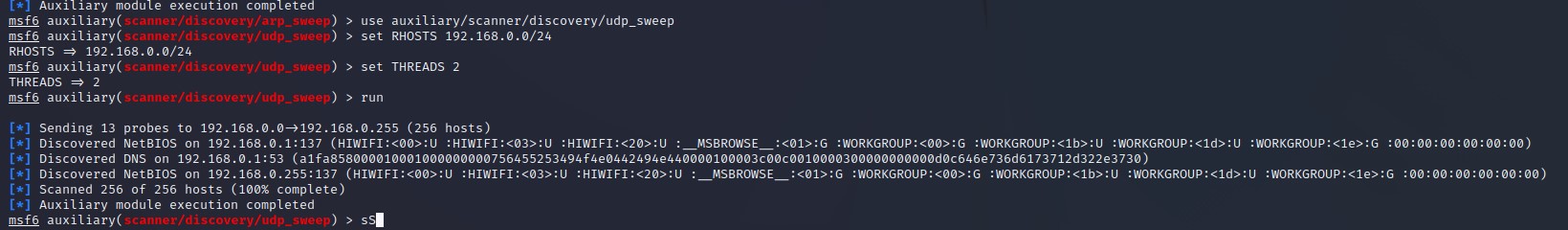

3.2 metasploit-主机发现

Metasploit 中提供了一些辅助模块可用于活跃主机的发现,这些模块位于Metasploit 源码路径的modules/auxiliary/scanner/discovery/ 目录中。

主要有以下几个:arp_sweep、ipv6_multicast_ping、ipv6_neighbor、ipv6_neighbor_router_advetisement、 udp_probe、udp_sweep。

其中两个常用模块的主要功能为:

- arp_sweep使用 ARP 请求枚举本地局域网络中的所有活跃主机。

- udp_sweep通过发送 UDP 数据包探查指定主机是否舌跃,并发现主机上的 UDP 服务。

sudo msfconsole

use auxiliary/scanner/discovery/arp_sweep

set RHOSTS 192.168.178.0/24

set THREADS 2

run

sudo msfconsole

use auxiliary/scanner/discovery/udp_sweep

set RHOSTS 192.168.178.0/24

set THREADS 2

run

3.3 nmap-主机发现

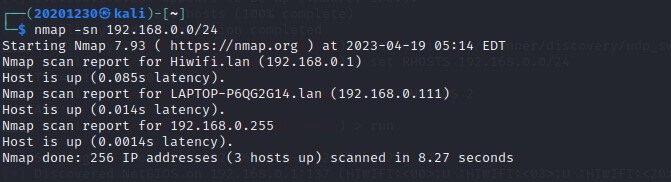

nmap -sn 192.168.0.0/24 //寻找该网段下的活跃主机

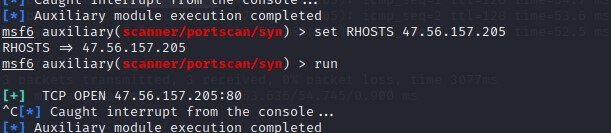

3.3 metasploit-端口扫描

use auxiliary/scanner/portscan/syn

set RHOST 47.56.157.205

set THREADS 20

run

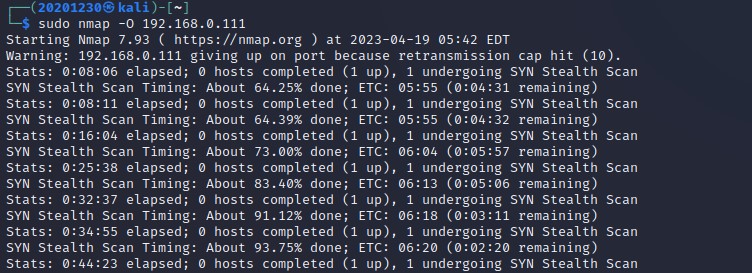

3.4 nmap-端口扫描

Nmap通过探测将端口划分为6个状态:

- open:端口是开放的。

- closed:端口是关闭的。

- filtered:端口被防火墙IDS/IPS屏蔽,无法确定其状态。

- unfiltered:端口没有被屏蔽,但是否开放需要进一步确定。

- open|filtered:端口是开放的或被屏蔽。

- closed|filtered :端口是关闭的或被屏蔽。

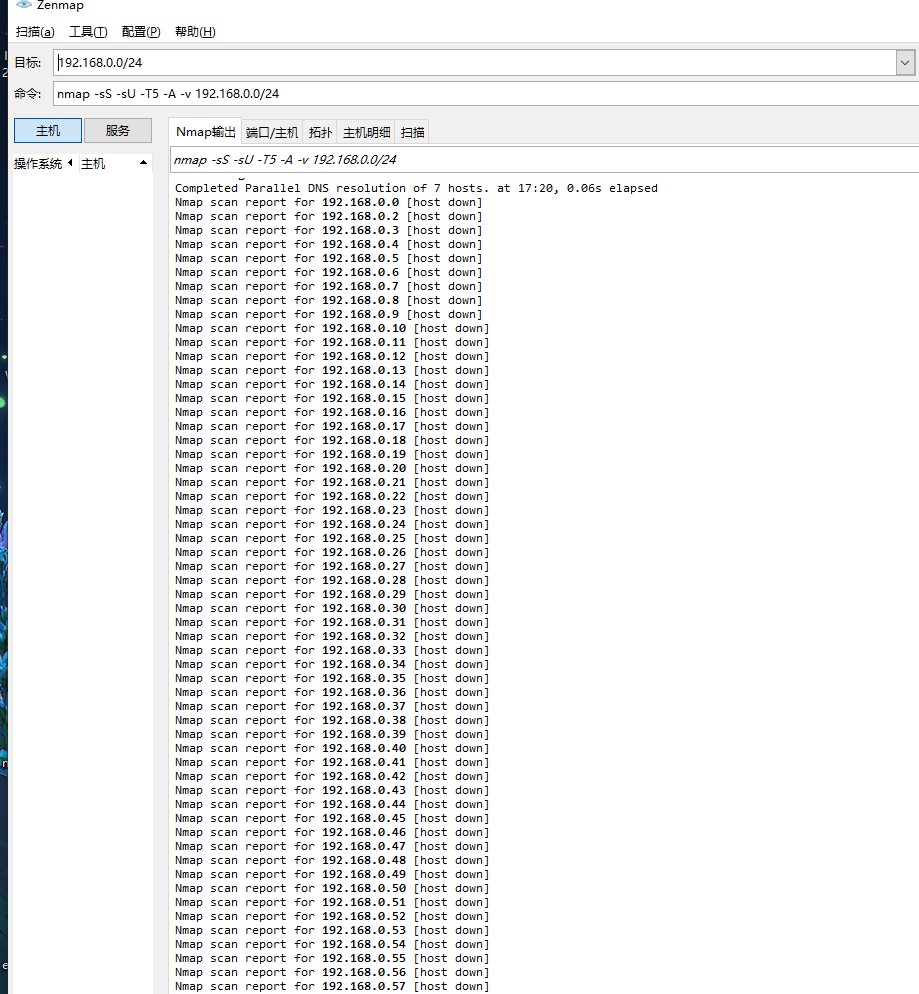

扫描方式选项

-sS/sT/sA/sW/sM:指定使用 TCP SYN/Connect()/ACK/Window/Maimon scans的方式来对目标主机进行扫描。

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况。

-sN/sF/sX: 指定使用TCP Null, FIN, and Xmas scans秘密扫描方式来协助探测对方的TCP端口状态。

--scanflags : 定制TCP包的flags。

-sI <zombiehost[:probeport]>: 指定使用idle scan方式来扫描目标主机(前提需要找到合适的zombie host)

-sY/sZ: 使用SCTP INIT/COOKIE-ECHO来扫描SCTP协议端口的开放的情况。

-sO: 使用IP protocol 扫描确定目标机支持的协议类型。

-b : 使用FTP bounce scan扫描方式。

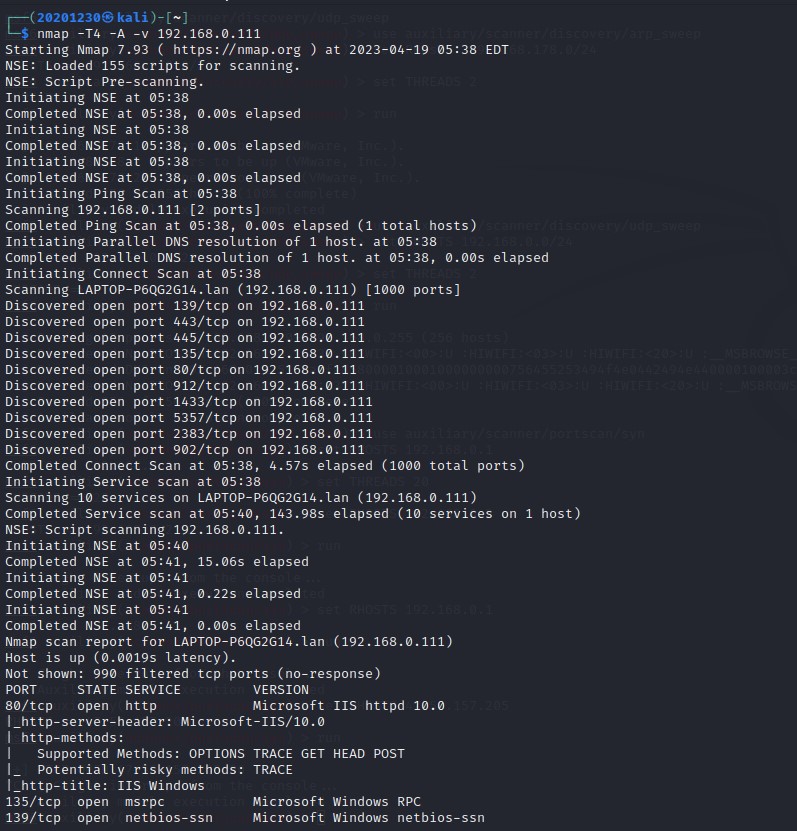

sudo nmap -sn 192.168.0.111

服务版本探测sudo nmap -sV 192.168.0.111

对主机进行全面扫描nmap –T4 –A –v 192.168.0.111

设备信息和操作系统探测sudo nmap -O 192.168.0.111

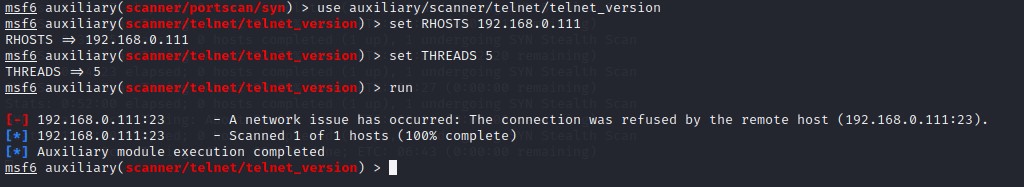

3.5 metasploit-验证具体服务的状态

metasploit-telnet服务扫描

use auxiliary/scanner/telnet/telnet_version

set RHOSTS 192.168.0.111

set THREADS 5

run

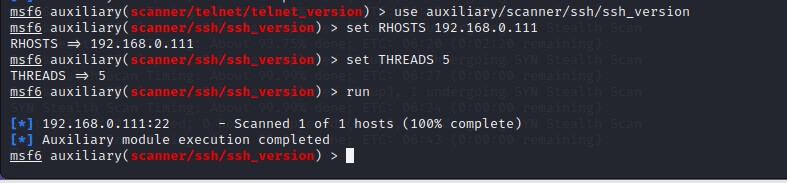

metasploit-ssh服务扫描

use auxiliary/scanner/ssh/ssh_version

set RHOSTS 192.168.0.111

set THREADS 5

run

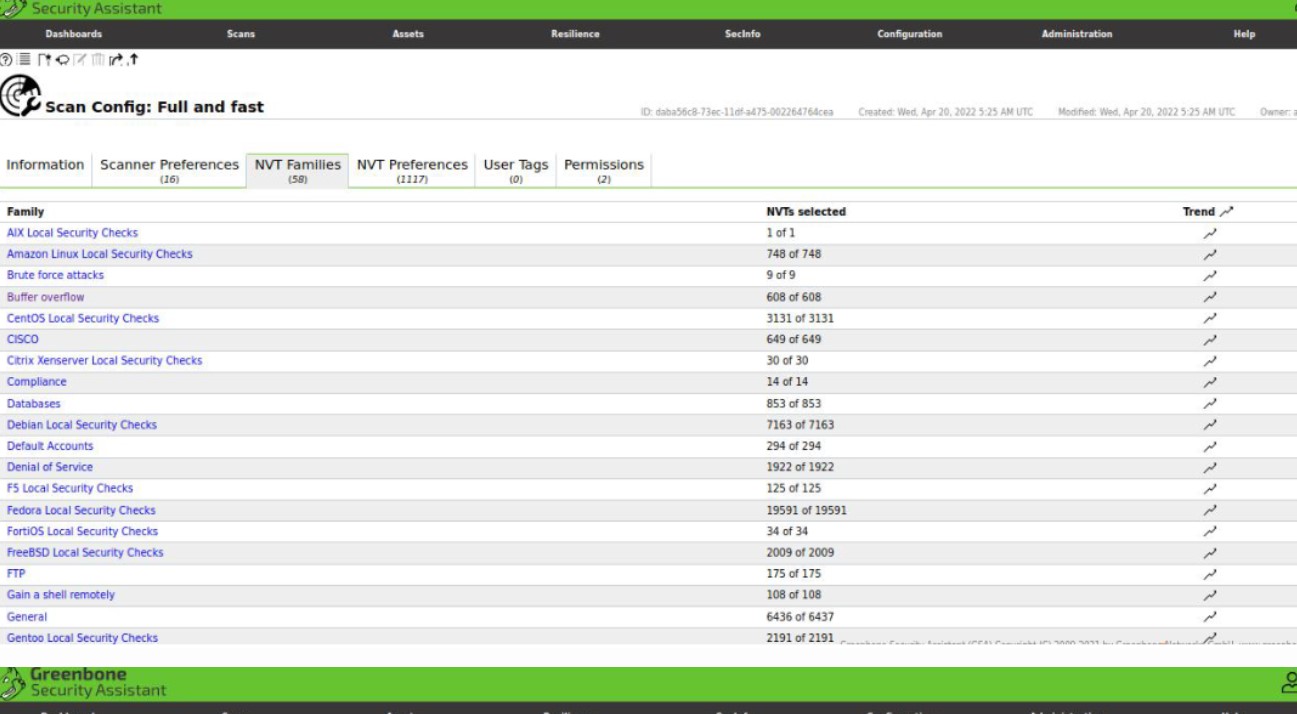

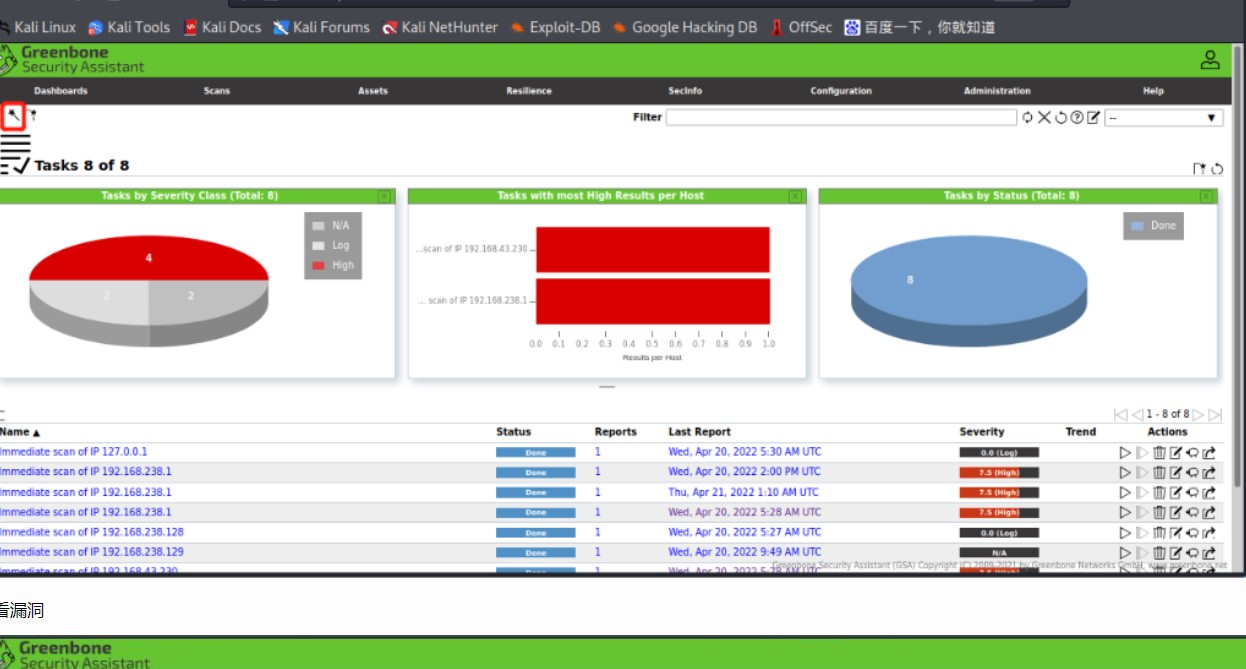

4.漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

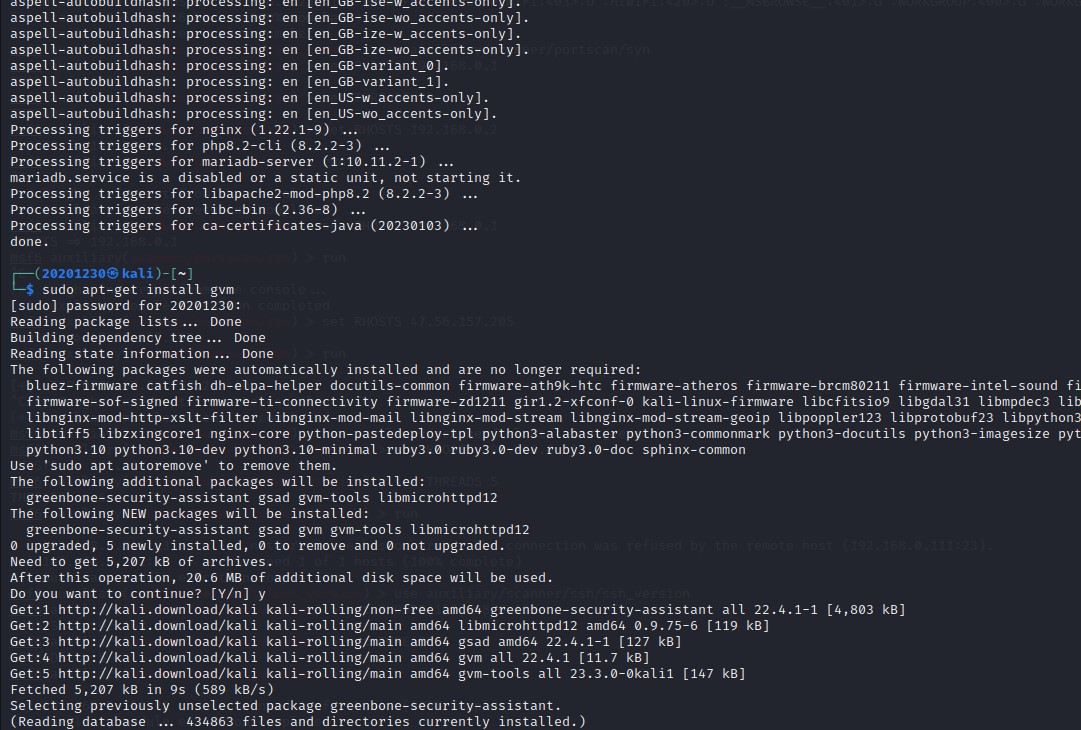

安装openvas

sudo apt-get update;sudo apt-get dist-upgrade;sudo apt-get install gvm;

sudo gvm-setup ;sudo gvm-check-setup;sudo gvm-start;

runuser-u_gvm--gvmd--user=admin--new-password=admin //修改密码

或

gvmd --user=admin --new-password=admin //修改密码

扫描目标主机

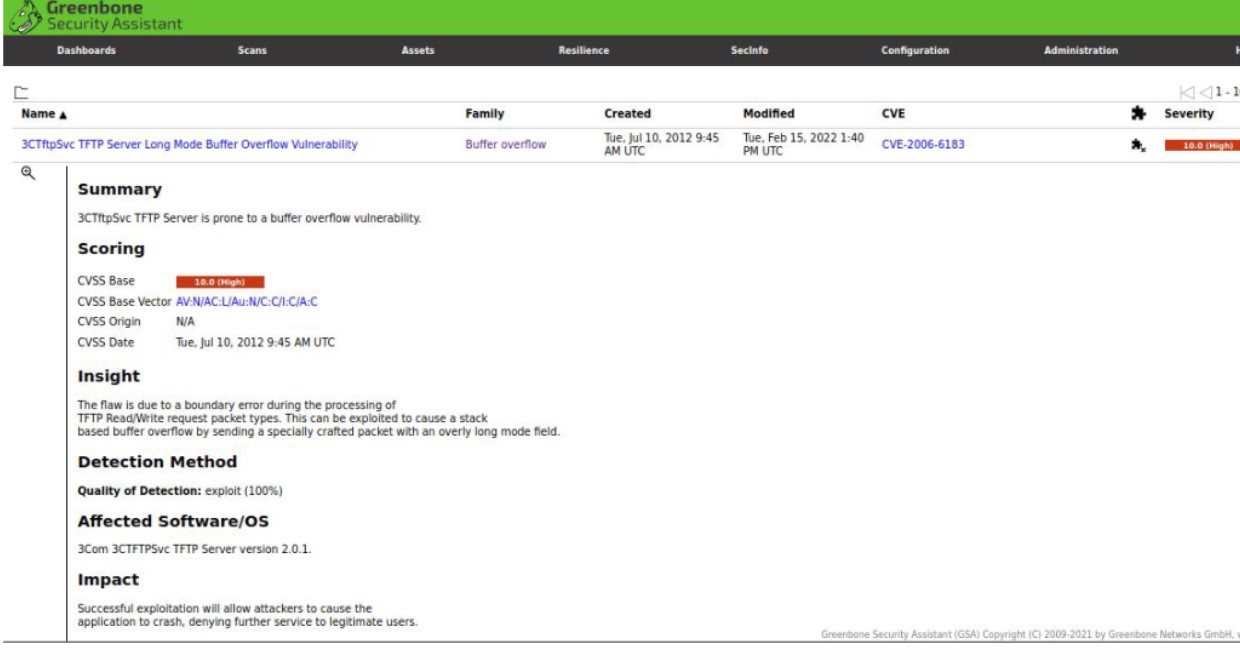

查看漏洞

Impact是该漏洞可能造成的后果:成功利用此漏洞将允许攻击者导致应用程序崩溃,拒绝向合法用户提供进一步服务。

实验体会

通过此次实验,我知道了网络信息的收集方式有网络踩点、网络查点和网络扫描,网络扫描又包括主机扫描、端口扫描、系统类型探查和漏洞扫描,相应的,也学习了很多配套的软件和指令。深刻体会到学习漏洞扫描是非常有必要的,因为它可以帮助我们更好地了解安全漏洞和攻击技术,提高我们的安全意识。同时,学习漏洞扫描也可以帮助我们掌握各种安全工具和技术,提高我们的技能水平。这些技能可以帮助我们在安全领域中更好地发展自己的职业生涯。此外,学习漏洞扫描还可以帮助我们发现和修复我们的组织中存在的安全漏洞,提高组织的安全性,并减少受到攻击的风险。最后,学习漏洞扫描还可以帮助我们了解相关法规要求,确保我们的组织符合相关法规。