day2

发布时间 2023-07-11 22:11:31作者: CPYQY

一、Wireshark

1.打开流量,大约查看几流可以发现就是简单的数据传输记载,导出HTTP对象,发现三张png,其中%5c(1)、%5c(4)中得到两张,直接png一张,猜测直接得到的png是原图,有图片加密

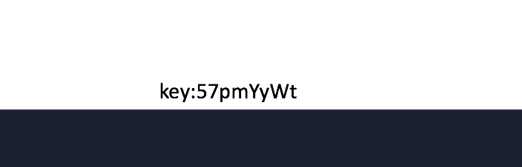

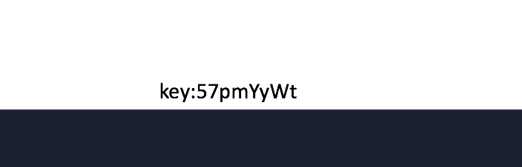

2.%5c(1).png宽高有问题,010打开修改后,在png上得到key

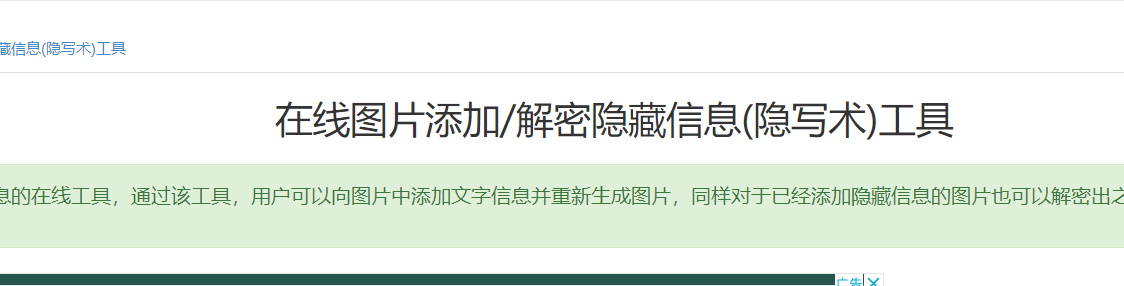

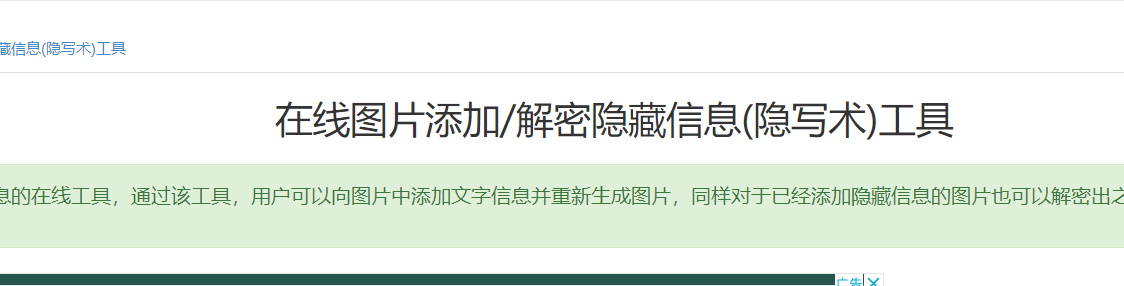

3.猜测是使用%5c(1).png上的key解密%5c(4).png,key:57pmYyWt,使用steghide解密错误,去流量里面找一下png的加密方式,在1流中发现了一个网站的网址,可用于图片加密解密

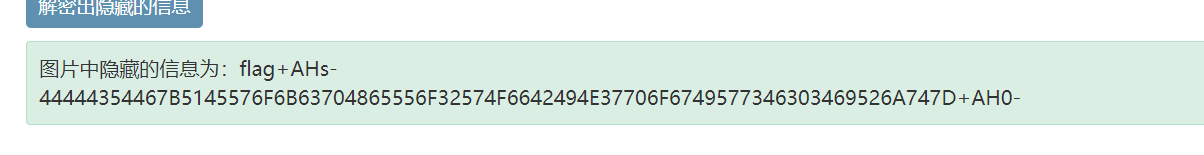

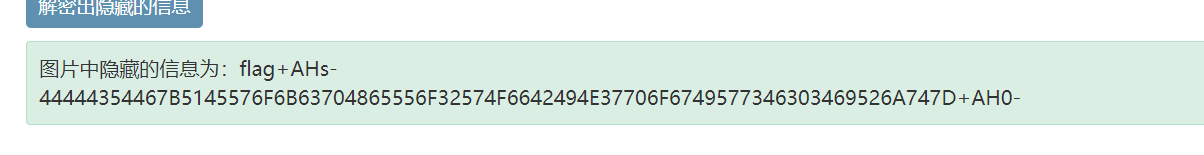

4.使用该网站进行解密,得到flag数据

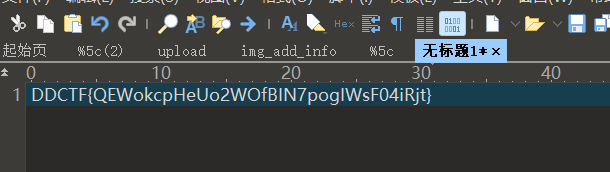

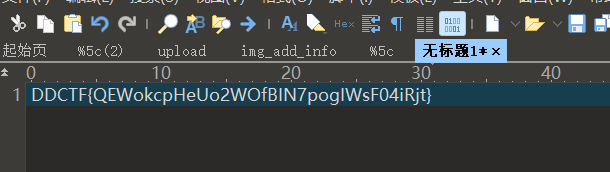

5.直接十六进制转化,得到flag

二、picture1

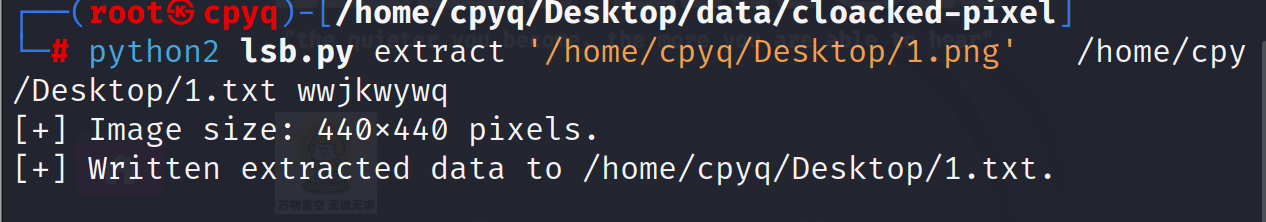

1.无后缀,010打开发现为png,改后缀,stegsolve打开看一下各个通道,可以看出有数据块,但工具嗦不出来

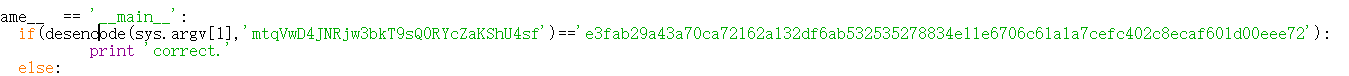

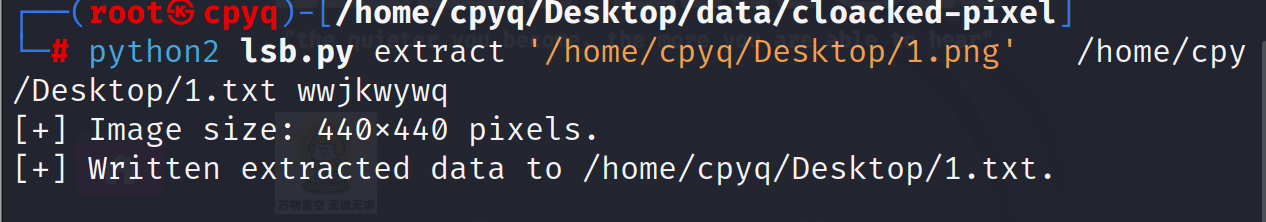

2.使用cloacked-pixel,密码就是png上的文字首字母,得到一个python2脚本

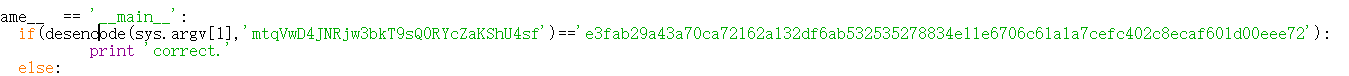

3.看到了标志性的S盒和IP以及desencode等标识,猜测这是一个DES加密脚本,在main主函数中可以看到加密使用的key以及正确flag加密后的值,因DES加密和解密算法之间的区别就是密钥使用的顺序不同,算法几乎相同,改一下加密脚本即可

4.也可以直接使用github上的DES解密,将S盒等DES_BOX.py中的数据进行替换,解密即可

https://github.com/yuaneuro/DES_encrypt