ICT应用解决方案实验01-园区网项目

1 项目背景

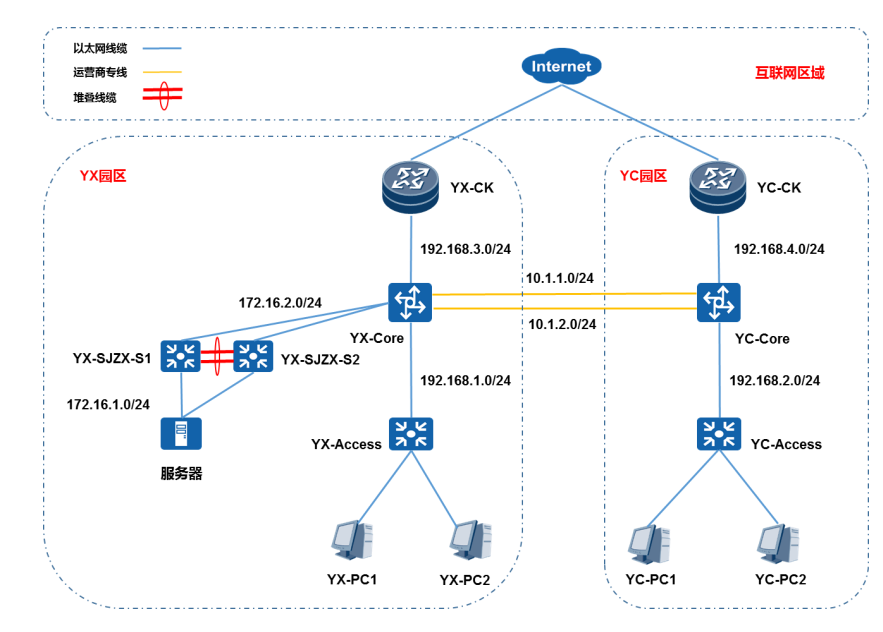

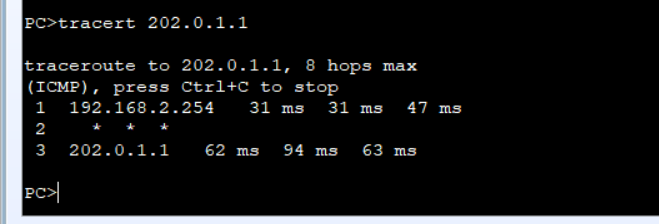

上图所示的为某园区的网络拓扑,该园区网由YX和YC两个小园区组成,其中YX包括数据中心网络和办公网络,数据中心网络用于部署服务器应用系统,YC只包含办公网络,同时,YX和YC通过两条运营商专线互联。

为了满足园区网络的建设要求,请基于以上的拓扑完成本网络的规划调试。

2 项目需求

2.1 基础需求

- 园区网络中,接入层做二层配置,网关的位置放在核心交换机上,YX-Core下行链路的PC使用192.168.1.0/24网段的地址并使用静态IP地址进行通信,并划分进vlan10。YC-Core下行链路的PC使用192.168.2.0/24网段的地址并使用动态IP地址进行通信,要求DHCP server部署在核心层,并划分进vlan20。

2.2 二层需求

- 接入交换机与PC之间的接口链路类型为Access,核心交换机之间,核心与接入之间的互连接口的链路类型为Trunk,仅允许相应vlan通过。

- 为保证安全性,接入交换机下连的设备不允许通过二层网络进行互访。

- 为减少不必要的数据包泛洪,将交换机与PC相连的接口设置为边缘端口。

2.3 远程需求

为了方便管理员对各台设备进行管理,在各台交换机上部署telnet,要求仅允许通过telnet的方式登录到这些设备,认证方式为AAA,用户名均为huawei,密码均为goktech。

2.4 安全需求

- 接入层使用端口安全技术,将连接终端的地址设置成sticky mac地址,接口学习的MAC地址限制数量为1。

- 在VLAN10和网络中,仅允许已知的IP访问核心交换机。在VLAN 20的网络中,在接入层部署DHCP Snooping,并配置信任功能

2.5 路由需求

- 园区整体采用的动态路由协议为OSPF,请合理规划配置OSPF,并将没有用来建立邻居的接口设置为静默接口。

- 为加快收敛速度,将设备之间的网络类型设置成p2p。

- 现在园区租用了两条专线,10.1.1.0/24这条链路所使用的带宽为100M,10.1.2.0/24这条链路所使用的带宽是10M。现要求核心交换机之间的流量模型为主备模式,通常情况下流量走100M带宽链路,当这条链路故障后能够自动切换到10M链路。专线的主要用途包括,允许两个园区的网络互访,尤其是使YC的网络能够访问YX的数据中心服务器应用系统,同时两个园区的出口能否互为备份

2.6 出口需求

- 出口路由器YX-CK上使用easy ip技术实现内网对外网的访问,拥有单独的公网地址200.0.1.2。同时,出口路由器YC-CK上使用NAT地址池,将内网地址转换为202.0.1.3-202.0.1.6,AR2拥有单独的公网地址202.0.1.2。

2.7 数据中心需求

- 服务器通过两台交换机访问外部网络,要求在这两台交换机上做堆叠配置,保证其可靠性。

- 备注:拓扑中服务器直接通过两条线缆连接到YX-SJZX的交换机上,在实际的环境中,如果没有服务器可以进行实验,可以在YX-SJZX下联一台交换机,通过链路捆绑方式各连接一台线缆到YX-SJZX-S1和S2,在新加的交换机上连接测试的PC。

2.8 可靠性测试

- 客户对于拓扑的可靠性存在疑问,请测试两台核心交换机之间的100M专线在发生故障时,能够快速切换到10M联络。

- 测试YX-Core和YX-SJZX交换机之间的可靠性,确保其中一条链路发生故障后,流量能够切换到另外一条链路。

2.9 管理需求

- 使用个人电脑配置网管软件,配置相应路由确保电脑与园区内设备的连通性。

- 为了方便管理员管理设备,需要在所有设备上开启LLDP功能,并且在各台设备上部署SNMP,要求使用的版本为v2c,其中,读密码和写密码均为goktech@123。并使能告警功能。

- 为客户添加一个管理员用户,用户名为gok001,密码为gok@123。

- 创建发现凭证,读密码和写密码均为goktech@123,snmp端口为161,超时时间为5秒,重试次数为5次。

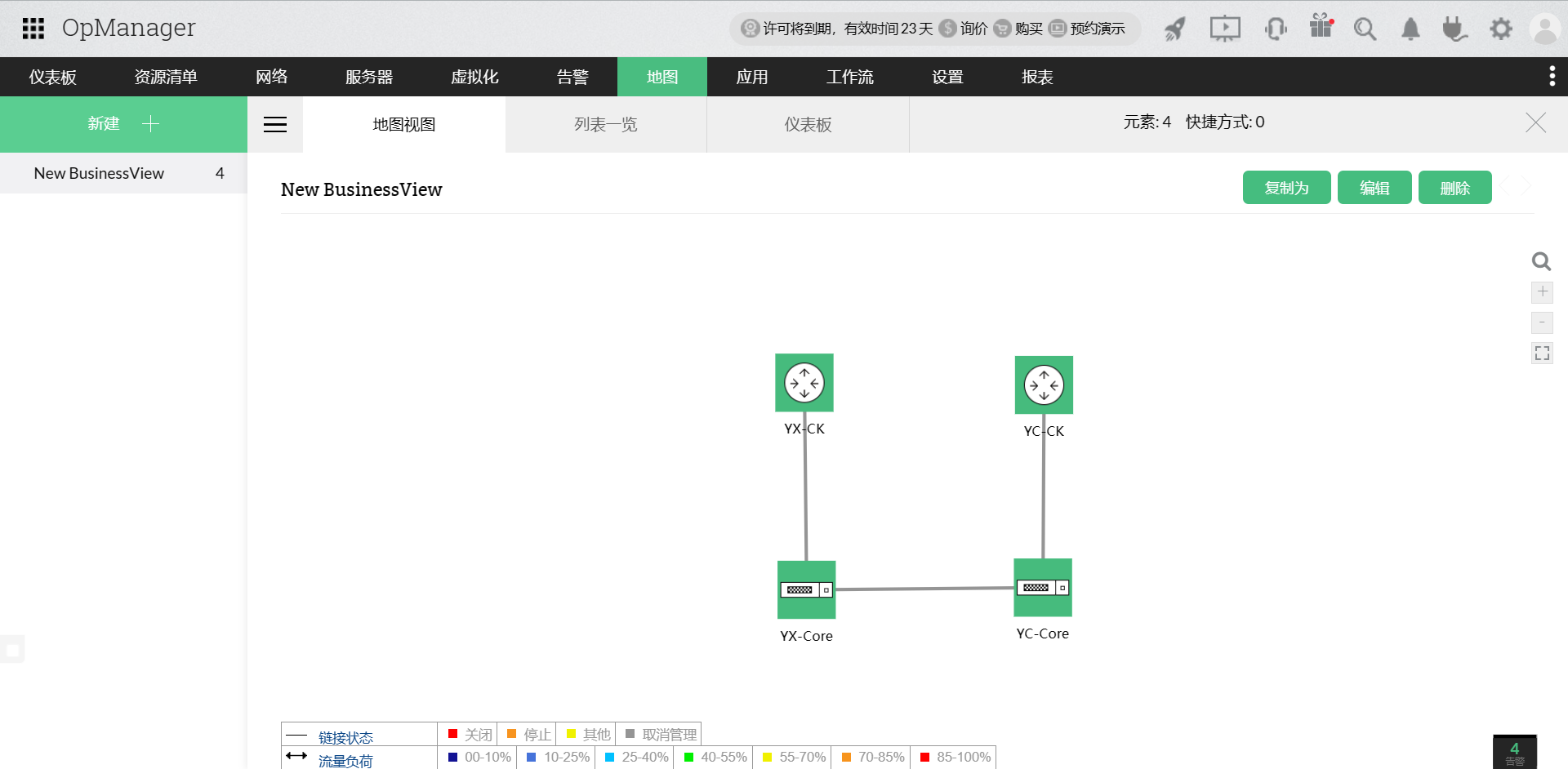

- 根据拓扑图,在网管软件上手动添加设备,要求所有路由交换设备均使用SNMP协议进行发现,将设备名修改成与真实设备一致。

- 为所有设备创建业务视图,并根据实际连接情况绘制拓扑。

- 为YX-CORE添加性能监视器,监视过大的数据包,要求监视间隔为1分钟,重整值为5包,危机值的包数为50。

- 搭建邮件服务器,确保邮件服务器正常工作,客户可以正常接收。

- 为YX-CORE配置通知配置文件,要求主题名包含告警源,消息变量包含消息、设备、分类、生成时间和严重性,通过邮件发出,发送条件为发送通知时的严重性达到要关注的等级及以上,且发生任意级别的设备停机,以及硬件,或者接口出现了问题

3 项目环境确认表

4 项目规划配置

按照上面提供的需求逐个满足, 如果设备没有命名优先进行命名

4.1 基础需求

YX的PC1为192.168.1.253/24, PC2为192.168.1.252/24

YX-Core

vlan batch 10 20

int vlanif 10

ip add 192.168.1.254 24

qu

YC-Core

vlan batch 10 20

int vlanif 20

ip add 192.168.2.254 24

qu

dhcp enable

ip pool vlan20

network 192.168.2.0 mask 24

gateway-list 192.168.2.254

qu

int vlanif 20

dhcp select global

qu

4.2 二层需求

配置接口类型(access、trunk)、配置二层(默认)隔离组、配置mstp(默认开启)和边缘端口

YX-Core

int g0/0/1

port link-type trunk

port trunk allow-pass vlan 2 3 10 20

undo port trunk allow-pass vlan 1

qu

YX-Access

vlan 10

qu

int e0/0/1

port link-type access

port default vlan 10

stp edged-port enable

port-isolate enable group 1

qu

int e0/0/2

port link-type access

port default vlan 10

stp edged-port enable

port-isolate enable group 1

qu

int e0/0/3

port link-type trunk

port trunk allow-pass vlan 2 3 10 20

undo port trunk allow-pass vlan 1

qu

stp bpdu-protection

YC-Core

int g0/0/1

port link-type trunk

port trunk allow-pass vlan 2 3 10 20

undo port trunk allow-pass vlan 1

qu

YC-Access

vlan 20

qu

int e0/0/1

port link-type access

port default vlan 20

stp edged-port enable

port-isolate enable group 1

qu

int e0/0/2

port link-type access

port default vlan 20

stp edged-port enable

port-isolate enable group 1

qu

int e0/0/3

port link-type trunk

port trunk allow-pass vlan 2 3 10 20

undo port trunk allow-pass vlan 1

qu

stp bpdu-protection

4.3 远程需求

Telnet、AAA

YX-Core、YX-Access、YC-Core、YC-Access、YX-SJZX-S1、YX-SJZX-S2

aaa

local-user huawei password cipher goktech

local-user huawei service-type telnet

local-user huawei privilege leve 15

qu

telnet server enable

user-int vty 0 4

protocol inbound telnet

authentication-mode aaa

qu

4.4 安全需求

端口安全、DHCP Snooping、ACL

YX-Core

acl 2001

rule 5 permit source 192.168.1.252 0.0.0.0

rule 10 permit source 192.168.1.253 0.0.0.0

rule 100 deny source any

qu

int g0/0/1

traffic-filter inbound acl 2001

qu

YX-Access

int e0/0/1

port-security enable

port-security mac-address sticky

port-security max-mac-num 1

qu

int e0/0/2

port-security enable

port-security mac-address sticky

port-security max-mac-num 1

qu

YC-Access

dhcp enable

int e0/0/1

port-security enable

port-security mac-address sticky

port-security max-mac-num 1

qu

int e0/0/2

port-security enable

port-security mac-address sticky

port-security max-mac-num 1

qu

dhcp snooping enable ipv4

int vlanif 20

dhcp snooping enable

dhcp snooping trusted

int e0/0/1

dhcp snooping trusted

qu

int e0/0/2

dhcp snooping trusted

qu

4.5 路由需求

ospf、p2p、cost

YX-CK

ospf 1

area 0

network 192.168.3.1 0.0.0.0

silent-int g0/0/1

qu

int g0/0/0

ip add 192.168.3.1 24

ospf network-type p2p

qu

YX-Core

ospf 1

area 0

network 192.168.1.254 0.0.0.0

network 192.168.3.2 0.0.0.0

network 10.1.1.1 0.0.0.0

network 10.1.2.1 0.0.0.0

silent-int g0/0/1

qu

vlan batch 2 3 4

qu

int vlanif 2

ip add 192.168.3.2 24

ospf network-type p2p

qu

int vlanif 3

ip add 10.1.1.1 24

ospf cost 1

ospf network-type p2p

qu

int vlanif 4

ip add 10.1.2.1 24

ospf network-type p2p

ospf cost 10

qu

int g0/0/2

port link-type access

port default vlan 2

qu

int g0/0/5

port link-type access

port default vlan 3

qu

int g0/0/6

port link-type access

port default vlan 4

qu

YC-CK

ospf 1

area 0

network 192.168.4.1 0.0.0.0

silent-int g0/0/1

qu

int g0/0/0

ip add 192.168.4.1 24

ospf network-type p2p

qu

YC-Core

ospf 1

area 0

network 192.168.2.254 0.0.0.0

network 192.168.4.2 0.0.0.0

network 10.1.1.2 0.0.0.0

network 10.1.2.2 0.0.0.0

silent-int g0/0/1

qu

vlan batch 2 3 4

qu

int vlanif 2

ip add 192.168.4.2 24

ospf network-type p2p

qu

int vlanif 3

ip add 10.1.1.2 24

ospf cost 1

ospf network-type p2p

qu

int vlanif 4

ip add 10.1.2.2 24

ospf cost 10

ospf network-type p2p

qu

int g0/0/2

port link-type access

port default vlan 2

qu

int g0/0/3

port link-type access

port default vlan 3

qu

int g0/0/4

port link-type access

port default vlan 4

qu

4.6 出口需求

easy-ip、NAPT(默认路由、ACL)、ospf下放默认路由

YX-CK

acl 2001

rule 5 permit source 192.168.1.0 0.0.0.255

rule 10 permit source 172.16.0.0 0.0.255.255

qu

int g0/0/1

ip add 200.0.1.2 24

qu

ip route-static 0.0.0.0 0.0.0.0 200.0.1.1

ospf 1

default-route-advertise

qu

YC-CK

nat address-group 1 202.0.1.3 202.0.1.6

acl 2001

rule 5 permit source 192.168.2.0 0.0.0.255

qu

int g0/0/1

ip add 202.0.1.2 24

nat outbound 2001 address-group 1

qu

ip route-static 0.0.0.0 0.0.0.0 202.0.1.1

ospf 1

default-route-advertise

qu

使用路由器Internet模拟外网

int g0/0/0

ip add 200.0.1.1 24

qu

int g0/0/1

ip add 202.0.1.1 24

qu

ip route-static 192.168.2.0 255.255.255.0 202.0.1.2

ip route-static 192.168.4.0 255.255.255.0 202.0.1.2

ip route-static 192.168.1.0 255.255.255.0 200.0.1.2

ip route-static 192.168.3.0 255.255.255.0 200.0.1.2

4.7 数据中心需求

堆叠

ensp不支持模拟交换机堆叠, 这里就简单配置一下使得服务器能够被访问

服务器

int g0/0/0

ip add 172.16.2.1 24

qu

int g0/0/1

ip add 172.16.1.1 24

qu

ip route-static 0.0.0.0 0.0.0.0 172.16.1.2

YX-SJZX-S1

vlan batch 11 12

int vlan 11

ip add 172.16.2.2 24

qu

int g0/0/2

port link-type access

port default vlan 11

qu

int g0/0/1

port link-type access

port default vlan 11

qu

YX-SJZX-S2

vlan batch 11 12

int vlan 12

ip add 172.16.1.2 24

qu

int g0/0/2

port link-type access

port default vlan 12

qu

int g0/0/1

port link-type access

port default vlan 12

qu

4.8 可靠性测试

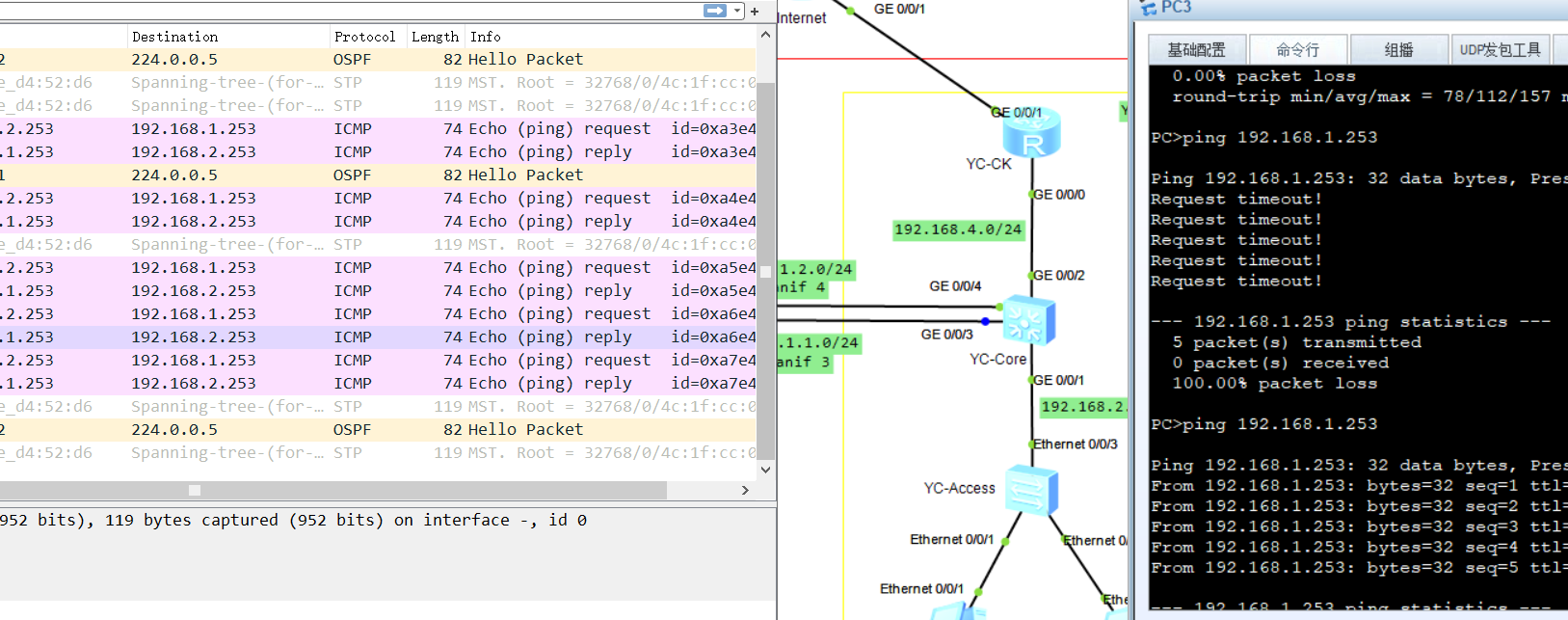

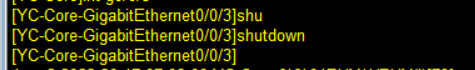

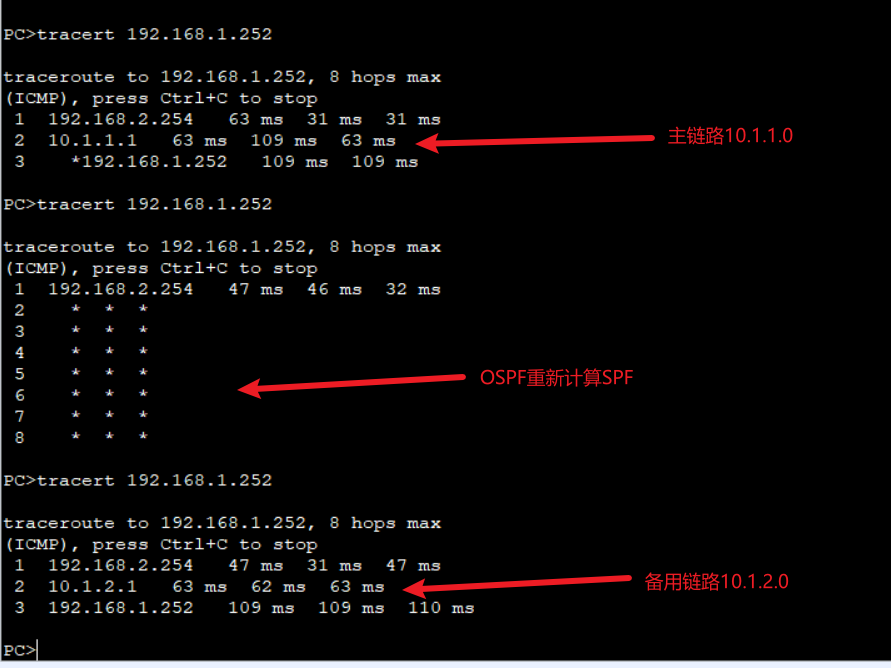

1)YX-Core和YC-Core之间两条专线可靠性测试

PC3 ping PC1时, 流量从10.1.1.0转发

关闭YC-HX的g0/0/3

再次ping操作, 流量从10.1.2.0转发

2)YH-SJZX的两台交换机未做堆叠, 无法测试可靠性

4.9 管理需求

LLDP、SNMPv2、网管软件

YX-Core

lldp enable

snmp-agent

snmp-agent sys-info version v2c

undo snmp-agent sys-info version v3

snmp-agent mib-view include gok iso

snmp-agent target-host trap address udp-domain 192.168.18.1 params securityname gok001

snmp-agent community read goktech@123 mib-view iso

snmp-agent community write goktech@321 mib-view iso

snmp-agent trap enable y

vlan 100

qu

int vlan100

ip add 192.168.18.254 24

qu

int g0/0/2

port link-type access

port default vlan 100

qu

ospf 1

area 0

network 192.168.18.0 0.0.0.255

qu

qu

aaa

local-user gok001 password cipher gok@123

local-user gok001 privilege level 15

local-user gok001 service-type ssh telnet http

qu

YX-CK、YC-CK

lldp enable

snmp-agent

snmp-agent sys-info version v2c

snmp-agent mib-view gok include iso

snmp-agent target-host trap-paramsname gok001 v2 securityname gok@123

snmp-agent target-host trap-hostname gok001 address 192.168.18.1 trap-paramsname gok001

snmp-agent community read goktech@123 mib-view iso

snmp-agent community write goktech@321 mib-view iso

snmp-agent trap enable y

aaa

local-user gok001 password cipher gok@123

local-user gok001 privilege level 15

local-user gok001 service-type ssh telnet http

qu

其他交换机

lldp enable

snmp-agent

snmp-agent sys-info version v2c

undo snmp-agent sys-info version v3

snmp-agent mib-view include gok iso

snmp-agent target-host trap address udp-domain 192.168.18.1 params securityname gok001

snmp-agent community read goktech@123 mib-view iso

snmp-agent community write goktech@321 mib-view iso

snmp-agent trap enable y

aaa

local-user gok001 password cipher gok@123

local-user gok001 privilege level 15

local-user gok001 service-type ssh telnet http

qu

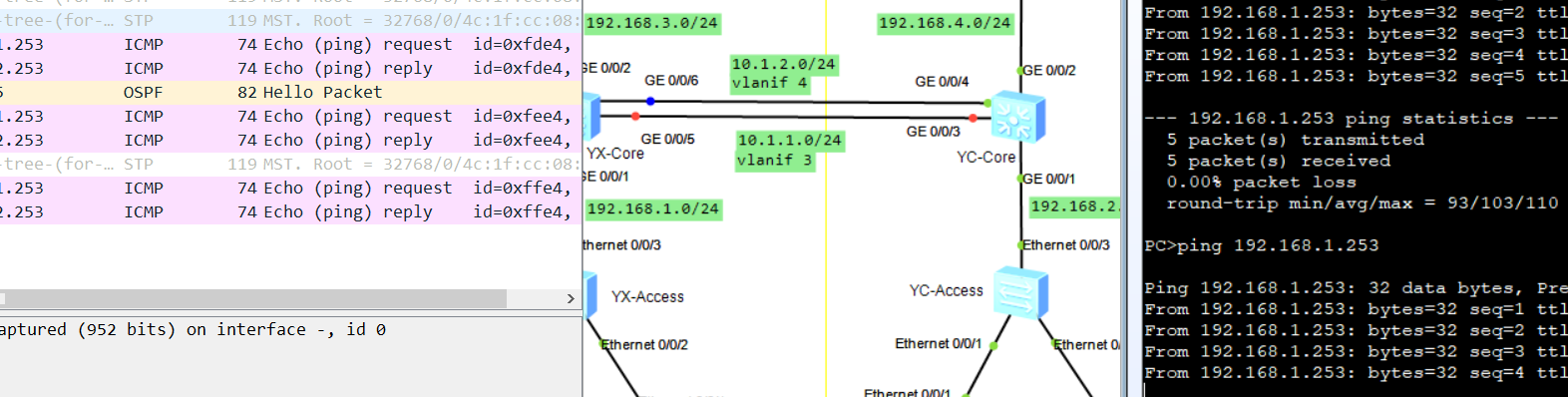

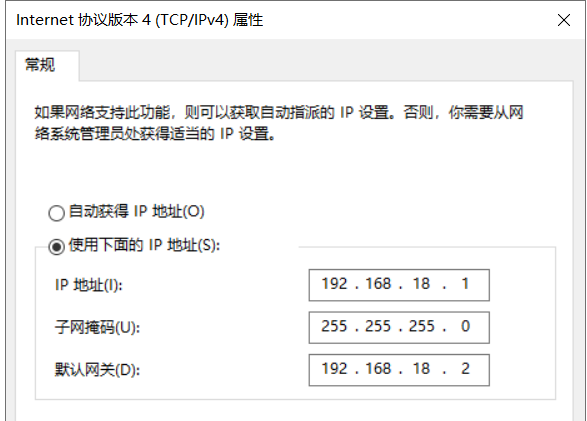

个人电脑使用Cloud模拟, 配置如下

本机网卡配置

网管软件的凭证添加

5 项目验收

5.1 项目基本情况

| 项目合同甲方: | |

| 项目合同乙方: | |

| 项目开工时间: | |

| 项目竣工时间: | |

| 项目验收日期: |

5.2 项目验收计划

5.2.1 项目验收原则

-

审查提供验收的文档的正确性、完整性和统一性,审查文档是否齐全、合理;

-

审查项目功能是否达到了合同规定的要求;

-

审查项目有关服务指标是否达到了合同的要求;

-

审查项目投资以及实施进度的情况;

-

对项目的技术水平做出评价,并得出项目的验收结论。

5.2.2 项目验收方式

{记录项目验收的组织方式和参与验收工作的人员情况,原则上由讲师负责验收}

| 验收人员 | 所属单位 | 所属角色 | 相关职责 |

|---|---|---|---|

5.2.3 项目验收内容

{硬件设备验收情况参照<<设备确认表>>,功能模块验收按照需求来实现,需要相应的验证或者测试功能模块按照需求部署}

-

功能模块验收

-

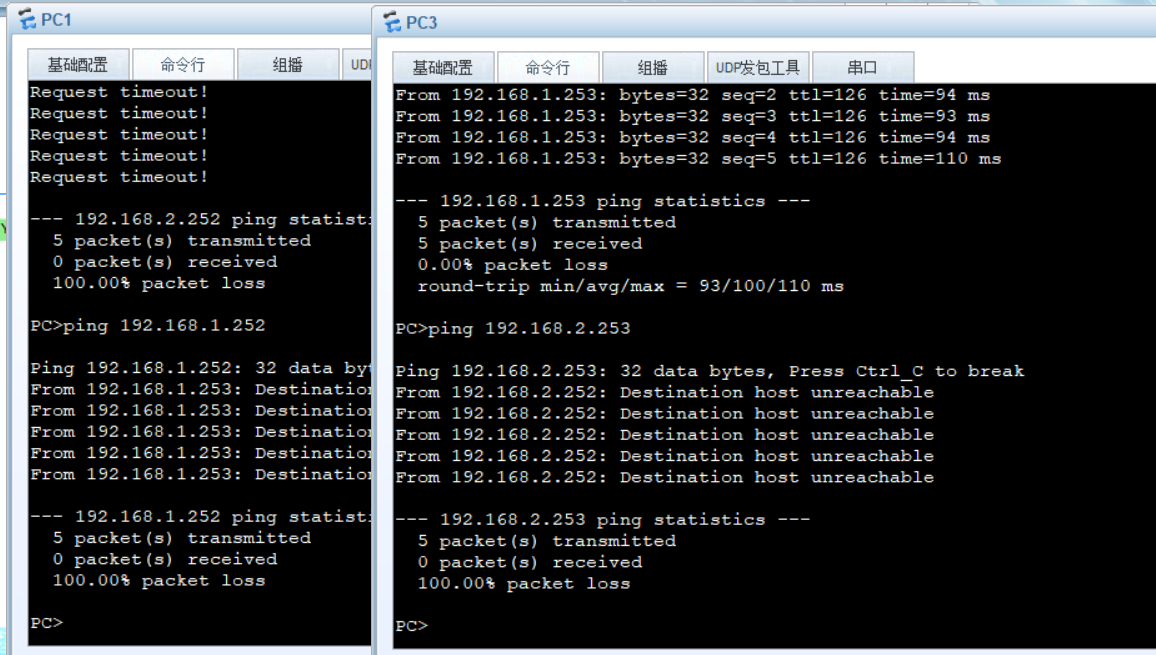

为保证安全性,接入交换机下连的设备不允许通过二层网络进行互访。

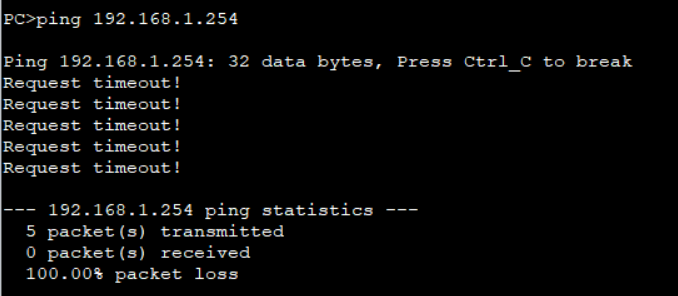

使用ping命令进行测试,测试结果如下:

-

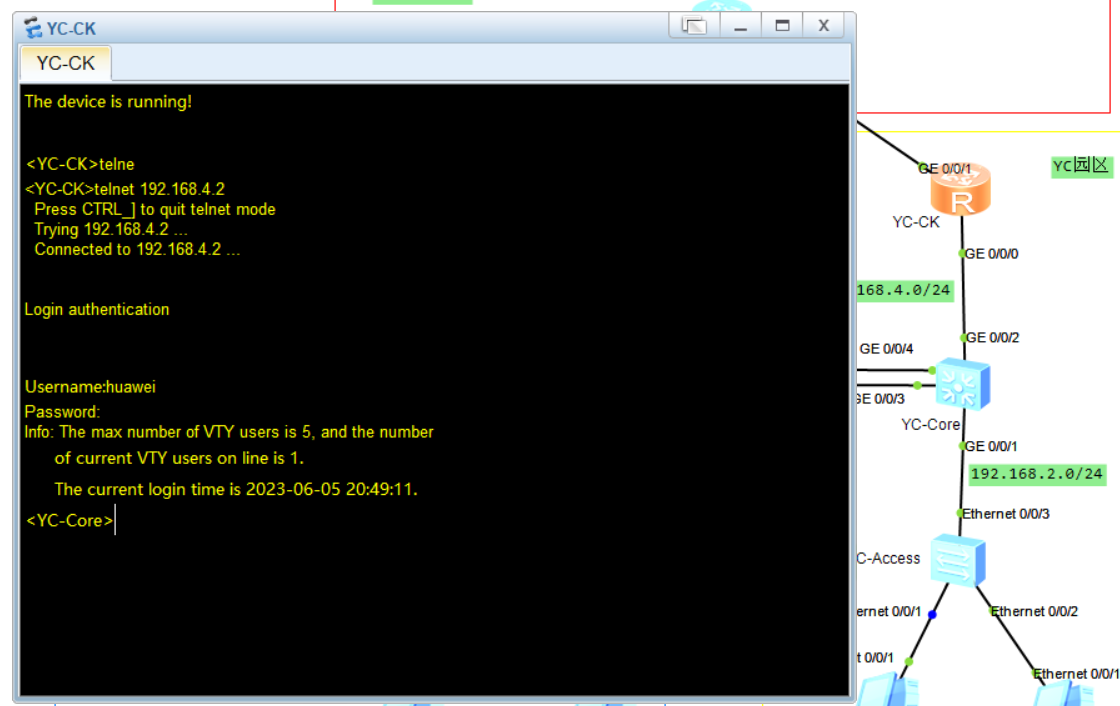

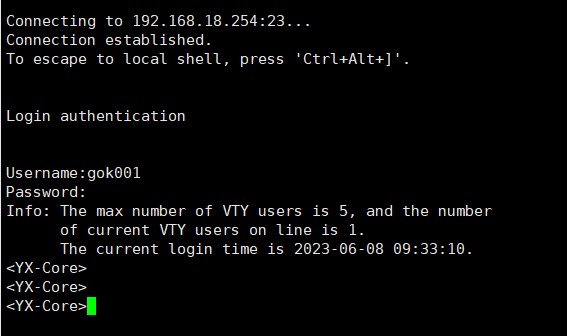

为了方便管理员对各台设备进行管理,在各台交换机上部署telnet,要求仅允许通过telnet的方式登录到这些设备,认证方式为AAA,用户名均为huawei,密码均为goktech

使用设备登录:

-

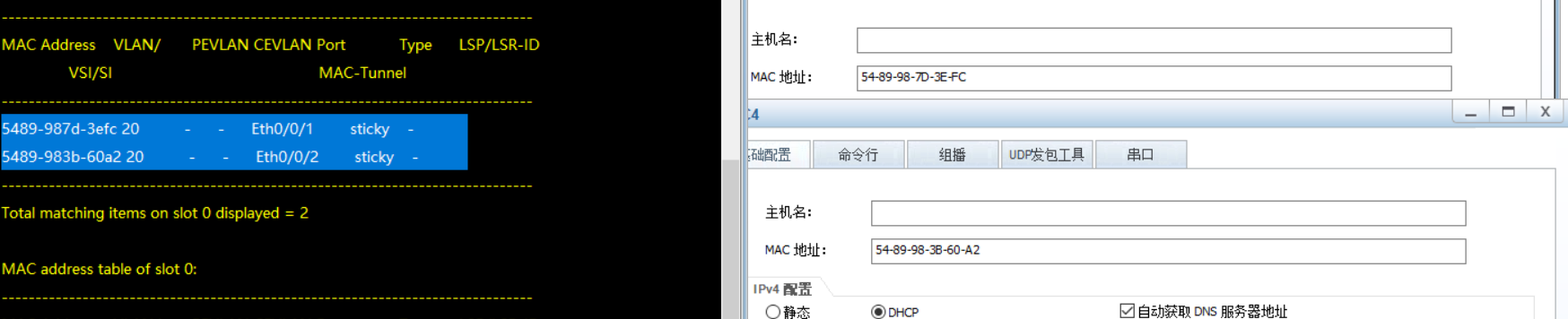

接入层使用端口安全技术,将连接终端的地址设置成sticky mac地址,接口学习的MAC地址限制数量为1。

检查MAC地址表项:

-

在VLAN10和网络中,仅允许已知的IP访问核心交换机。在VLAN 20的网络中,在接入层部署DHCP Snooping,并配置信任功能

测试合法地址ping交换机(192.168.1.253 ping YX-Core):

测试非法地址ping核心交换机(192.168.1.251 ping YX-Core):

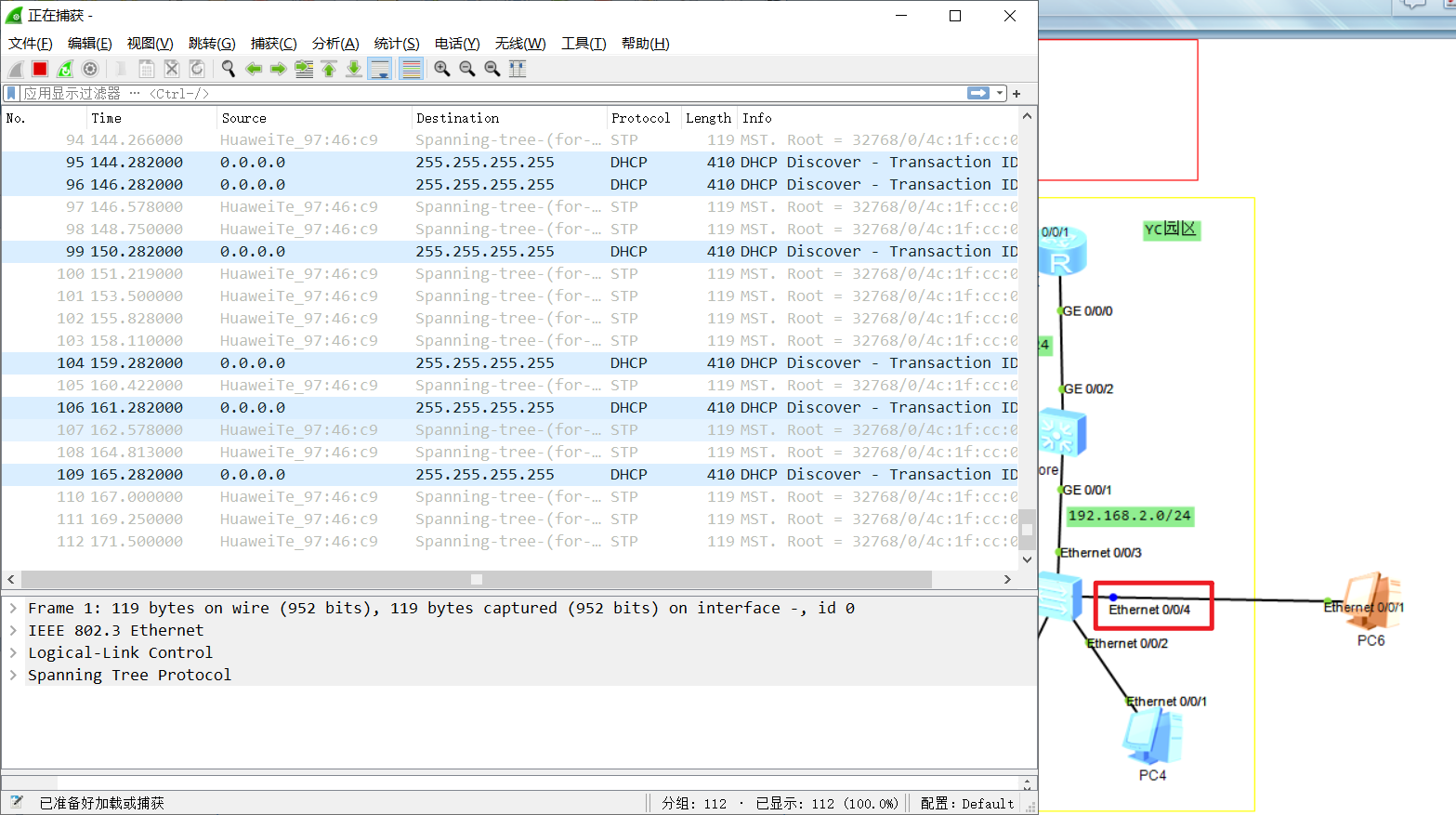

查看信任功能部署情况:

untrust端口(g0/0/4)不会接收DHCP DISCOVER, 所以在untrust端口抓包不会出现DHCP OFFER、DHCP REQUEST、DHCP ACK

-

园区整体采用的动态路由协议为OSPF,网络类型为p2p,核心交换机之间采用主备模式,通过修改开销实现。

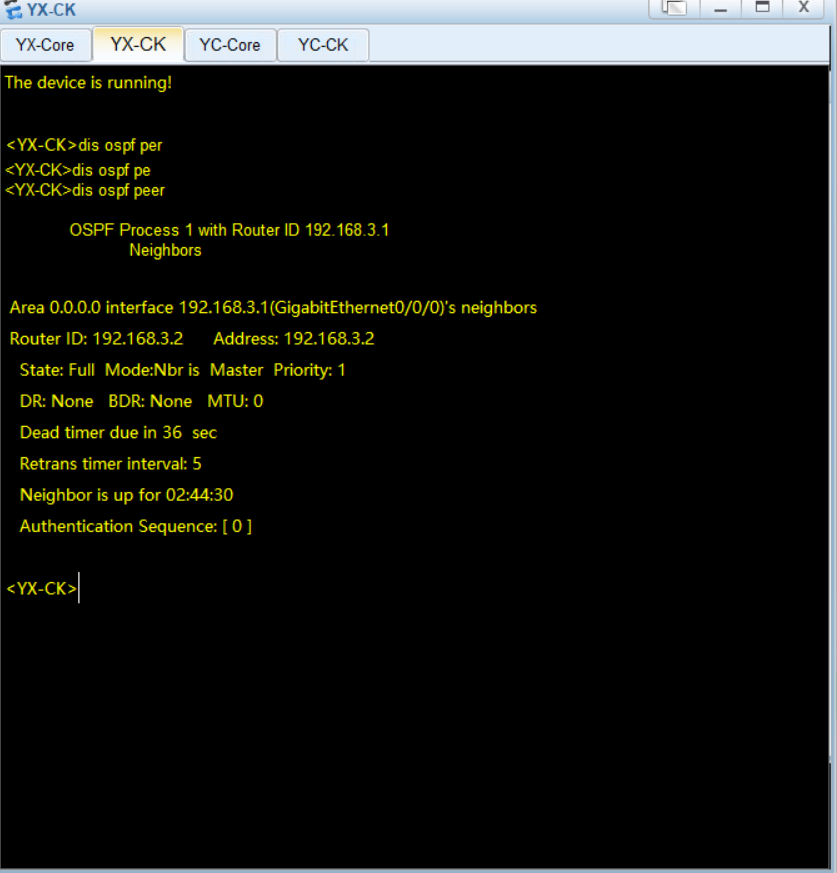

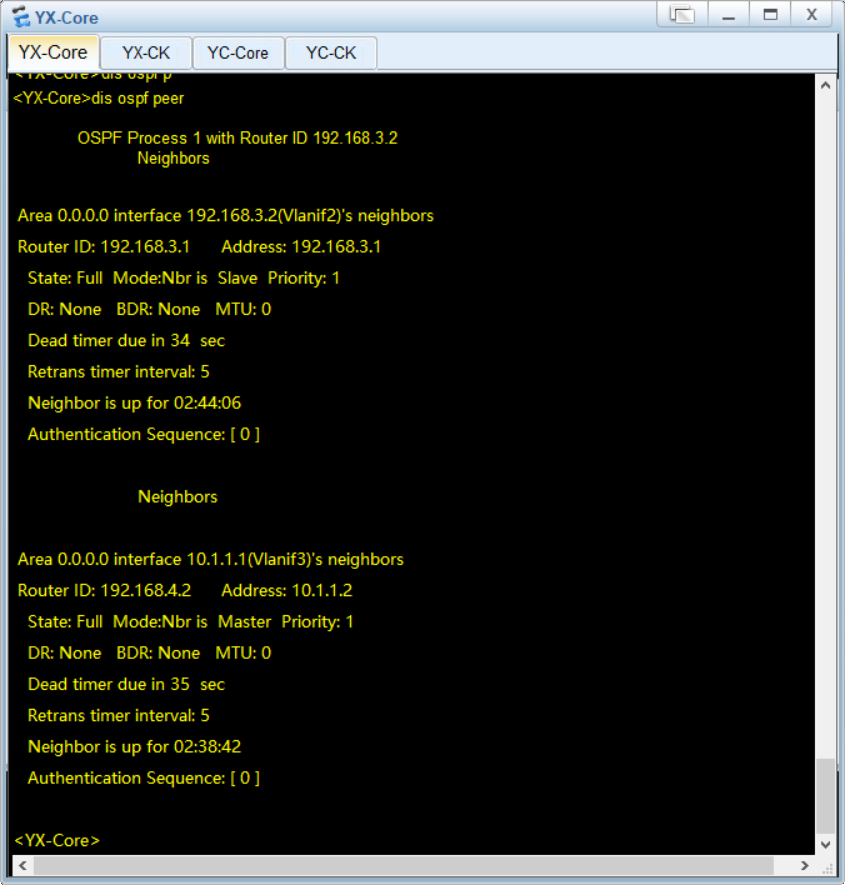

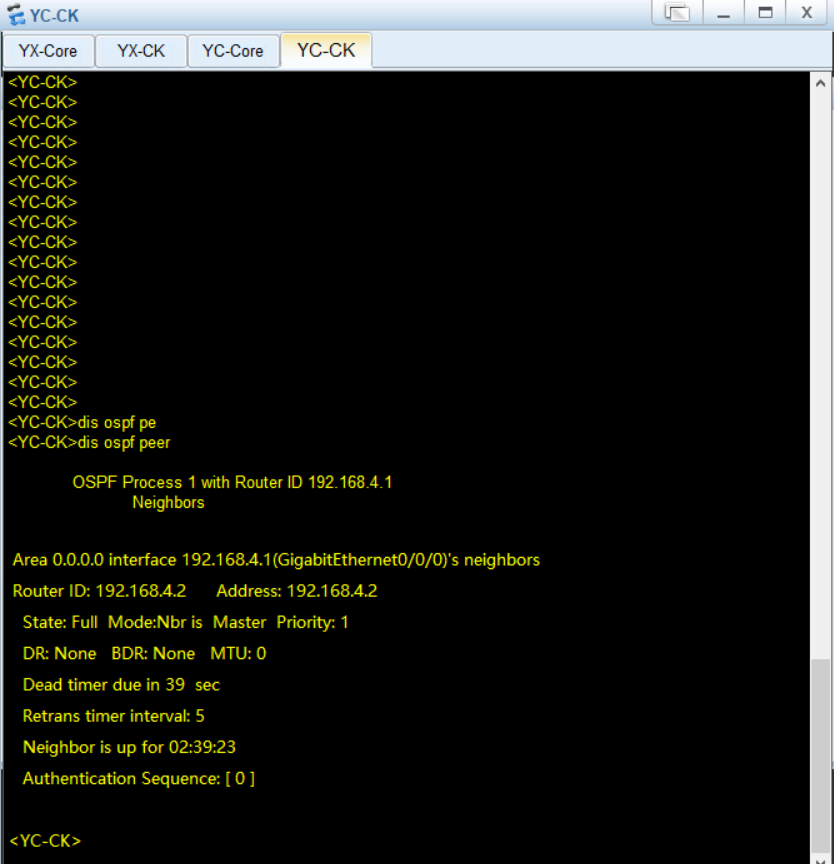

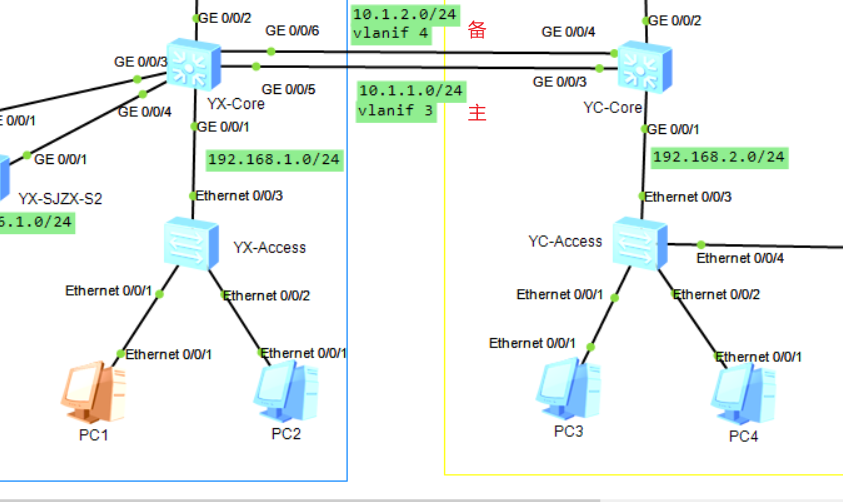

检查OSPF的邻居关系:

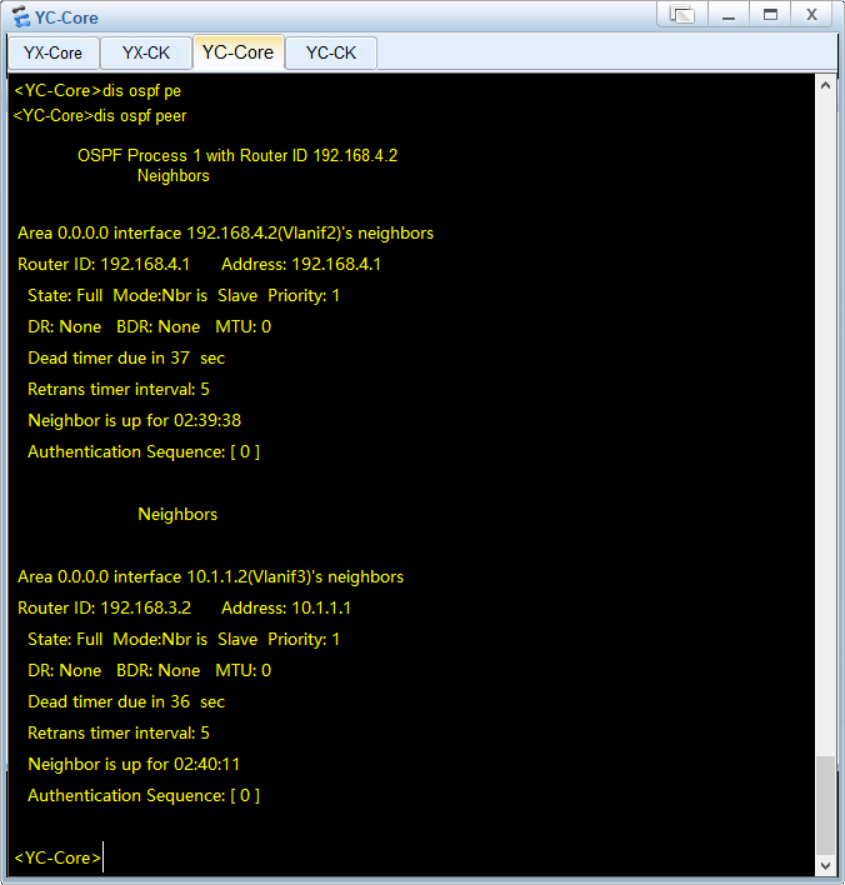

使用tracert命令查看PC经过专线访问外网的流量路径:

-

服务器通过两台交换机访问外部网络,这两台交换机上做堆叠配置,保证其可靠性。

检查设备的堆叠状态:eNSP不支持模拟交换机堆叠(istack)

-

可靠性测试:客户对于拓扑的可靠性存在疑问,测试两台核心交换机之间的100M专线在发生故障时,能够快速切换到10M联络。

测试环境示意图:

使用tracert命令测试流量路径:

测试YX-Core和YX-SJZX交换机之间的可靠性,确保其中一条链路发生故障后,流量能够切换到另外一条链路。

测试环境示意图:使用tracert命令测试流量路径:

eNSP不支持模拟交换机堆叠(istack)

-

根据客户需求,创建一个管理员账户,手动添加路由交换设备,描绘业务视图,添加性能监视器,搭建邮件服务器并实现告警功能。

使用新建账号登录:

业务视图:

邮件服务器测试截图:

未配置

告警测试截图:

-

-

附件验收: 即验收实际的设备配置脚本文件