第七章:网络安全与主机基本防护

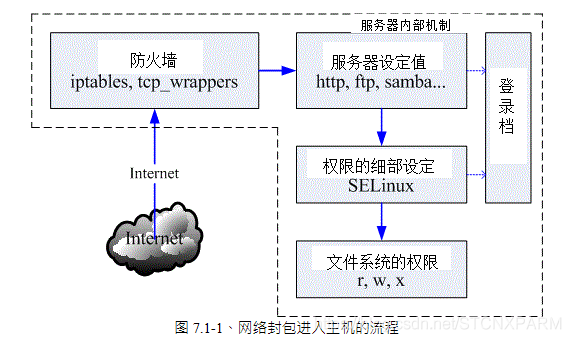

1、了解数据包的流向、然后根据该流向制定系统强化的流程;

2、数据包进入主机的流程:

3、linux防火墙机制默认有两层:

a、第一层是数据包过滤式的IP Filter/Net filter防火墙;

b、第二层是软件管理的super daemon/TCP Wrappers;

4、常见的攻击手段:字典攻击、利用系统的程序漏洞主动攻击、钓鱼、利用程序功能的被动攻击、蠕虫木马、DDOS、IP欺骗;

5、一般防护工作:保持系统的更新、限制连接端口、利用selinux来限制网络服务的权限;

6、小于1024的端口(分配给服务器端启动),只能由root来启动,大于1024端口由client启动;

7、查看本地服务:netstat 查看局域网服务:nmap

[root@www ~]# nmap [扫瞄类型] [扫瞄参数] [hosts 地址与范围]

选项与参数:

[扫瞄类型]:主要的扫瞄类型有底下几种:

-sT:扫瞄 TCP 封包已建立的联机 connect() !

-sS:扫瞄 TCP 封包带有 SYN 卷标的数据

-sP:以 ping 的方式进行扫瞄

-sU:以 UDP 的封包格式进行扫瞄

-sO:以 IP 的协议 (protocol) 进行主机的扫瞄

[扫瞄参数]:主要的扫瞄参数有几种:

-PT:使用 TCP 里头的 ping 的方式来进行扫瞄,可以获知目前有几部计算机存活(较常用)

-PI:使用实际的 ping (带有 ICMP 封包的) 来进行扫瞄

-p :这个是 port range ,例如 1024-, 80-1023, 30000-60000 等等的使用方式

[Hosts 地址与范围]:这个有趣多了,有几种类似的类型

192.168.1.100 :直接写入 HOST IP 而已,仅检查一部;

192.168.1.0/24 :为 C Class 的型态,

192.168.*.* + :则变为 B Class 的型态了,扫瞄的范围变广了

192.168.1.0-50,60-100,103,200 :这种是变形的主机范围

8、SELinux:管理主体(subject:process)、目标(object)、策略(policy:targeted mls);

a、主体与目标的安全性环境必须一致才能够顺利访问目标;

b、安全性文本(Security Context)

9、主机受到攻击后一般采用重新安装Linux才是万全保险;

第八章:路由的概念与路由器设置

1、每一台主机都有自己的路由表,而具有路由器功能的服务器需要设置:/etc/sysctl.conf -> net.ipv4.ip_forward = 1;

2、动态路由需要额外的软件支持,zebra、quagga;

3、路由器是简单的NAT服务器*pubilc private` ),比路由器多一个IP转换功能;

4、路由器可以将网络独立起来,配合防火墙,能有效隔离以达到安全目的;

5、路由器本身也具有一个默认的路由;

6、路由器架设:静态、动态

a、动态路由器架设,协议:RlPv1、RlPv2、OSPF、BGP;企业网络规模大时才需要用动态路由;

b、动态路由的基本原理

(1) 按照静态路由设置方式对局域网内的所有服务器进行第一次设置;

(2) 配置服务,如zebra;

(3) 设置协议,如ripd,该协议负责在两台Router之间进行路由的交换和沟通;

(4) 往后变动 (路由规则变动、整个网络的主机ip) 将会自动更新路由表;

7、两台主机之间一定要有路由才能够互通TCP/IP的协议,只要有网络接口,该接口就会产生一个路由;

8、网络是双向的,routerA <-> routerB 两个路由器都要有指向对方的路由线路;

9、 169.254.0.0 路由:

169.254.0.0原是windows下的主机dhcp获取ip失效时,预设的一个ip地址段。

linux照搬过来。169.254.0.0存在也无所谓,因为不能在互联网上用。169.254.0.0是LinuxZeroconfig的结果

10、APR Proxy:让某张网卡的MAC代理与其它主机的ip对应, 相当于设置优先级;

第九章:防火墙与NAT服务器

1、防火墙:只要能够分析与过滤进出我们管理的网络的数据包数据,就可以称为防火墙;防火墙的基本功能:

a、切割被信任与不被信任的网段;

b、划分出可提供internet的服务与必须受保护的服务;

c、分析出可接受与不可接受的数据包状态;

2、在防火墙内,但不在LAN内的服务器所在网络,称为DMZ(非军事化隔离区),即使LAN、internet都被攻占了,DMZ的服务器也不受影响;

3、TCP Wrappers 支持条件:a、super demon b、libwrap.so

4、linux 2.6内核的防火墙工具iptables:

a、iptables至少有3个默认的table:Filter、NAT、Mangle;

b、iptables的表格(table)与链(chain),数据流向:

5、proxy代理服务器,

6、本地的iptables语法(功能十分多):

a、数据包的基础对比,IP、网络及接口设备;

b、TCP、UDP的规则比对,针对端口设置;

c、iptables外挂模块,mac与state;

d、ICMP数据包规则的比对,针对ping是否响应;

7、内核2.4以后的linux使用iptables作为防火墙软件;

8、iptables的NAT链:network address translation

*NAT服务器是独立于防火墙,关闭防火墙,NAT生效? 否,必须开启防火墙;

*NAT服务器、router同时工作会冲突? NAT服务器(ip转换)与router(转发数据)配合工作;

a、具有简单路由器功能 + IP转换(分享)功能;

b、SNAT(source NAT) :POSTROUNTING

c、DNAT(destination NAT):prerouting

第十章:申请合法的主机名

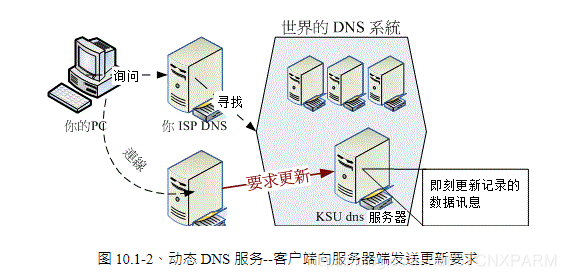

1、动态DNS系统是一个很庞大的架构,连接在全球的网络当中;

2、DNS利用树状目录的结构,将主机名的管理分配在不同层级的DNS服务器当中,通过分层管理的方式进行管理;

3、动态DNS需要client来自动 向DNS服务器提交ip变更;