实验环境

浏览器配置篇

使用方法

Target模块(目标模块)

Proxy模块(代理模块)

Spider模块(蜘蛛爬行)

Scanner模块(漏洞扫描)

Intruder模块

decoder模块(编码模块)

Sequencer

jdk-11.0.11_windowsx64_bin (版本不能太高,注意java环境变量的配置)

burpsuite_prp_v2021.12.1.jar

burploaderkeygen.jar (获取bp.jar的激活)

burploaderkeygenCn.jar (汉化包)

foxy proxy插件配置代理,ip为127.0.0.1:8080

注意:两个代理运行后,浏览器搜索可能无法安全打开,需要bp证书

目标工具包含了SiteMap,有你的目标应用程序的详细信息

SiteMap会在目标中以树形和表形式显示,并且还可以查看完整的请求和响应。

注:ilter可以过滤一些参数,show all显示全部,hide隐藏所有,如果勾选了表示不过滤

核心功能,拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流

运用:

Burp 代理可以用来进行攻击,如:SQL 注入,cookie 欺骗,提升权限,会话劫持,目录遍历,缓冲区溢出。拦截的传输可以被修改成原始文本,也可以是包含参数或者消息头的表格,也可以十六进制形式,甚至可以操纵二进制形式的数据。在 Burp 代理可以呈现出包含 HTML 或者图像数据的响应消息。

参数:

raw:这里显示的是纯文本形式的消息。在文本窗口的底部提供了一个搜索和加亮功能,可以用它来快速地定位出消息中的感兴趣的字符串,如错误消息。在搜索的左边有一个弹出项,让你来处理大小写问题,以及是使用简单的文本搜索还是正则表达搜索。

params:对包含参数(URL 查询字符串,cookies 消息头,或消息体)的请求,这个选项可以把参数分析成名称/值的组合,并且允许你能简单地查看和修改。

headers:这里以名称/值的组合来显示 HTTP 的消息头,并且还以原始的形式显示消息体。

hex:这里允许你直接编辑消息的原始二进制数据。如果在文本编辑器里修改,某些传输类型(例如,使用 MIME 编码的浏览器请求的部分)包含的二进制数据可能被损坏。为了修改这些类型的消息,应使用十六进制。

这个模块已经融进了dashboard中叫crawl,爬虫

这个也融进了dashboard中,可以进行主动(会发起很多其他请求服务器消耗资源(全面的))或

被动扫描(只检测经过代理的端口(某点))

Burp Intruder主要有四个模块组成:

1:Target 用于配置目标服务器进行攻击的详细信息。

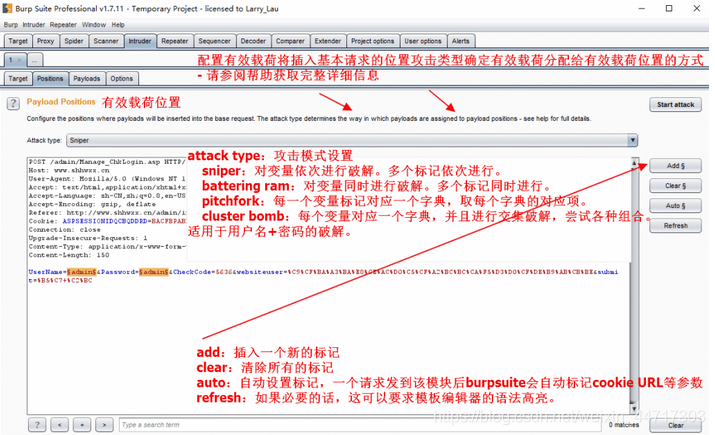

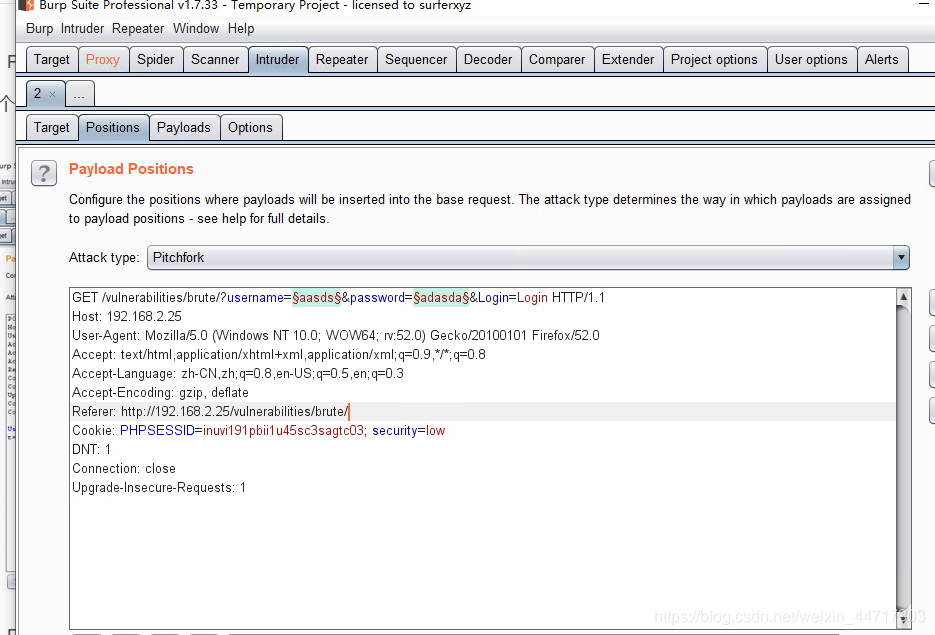

2:Positions 设置Payloads的插入点以及攻击类型(攻击模式)。

3:Payloads 设置payload,配置字典

4:Opetions 此选项卡包含了request headers,request engine,attack results ,grep match,grep_extrack,grep payloads和redirections。你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改。

1:Target 目标选项(Target tab)

这个选项是用来配置目标服务器的细节:

2:Positions 位置选项(Positions tab)

这个选项是用来配置在攻击里产生的所有 HTTP 请求的模板:

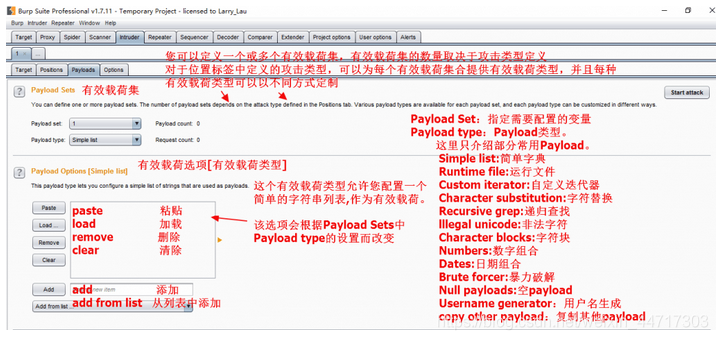

3:Payloads 有效负荷选项(Payloads tab)

这个选项是用来配置一个或多个有效负荷的集合。如果定义了”cluster bomb”和”pitchfork”攻击类型,然后必须为每定义的有效负荷位置(最多8个)配置一个单独的有效负荷。使用”payload set”下拉菜单选择要配置的有效负荷。

选项1:Payload Sets Payload数量类型设置

选项2:Payload Opetions[Simple list] 该选项会根据选项1中Payload type的设置而改变

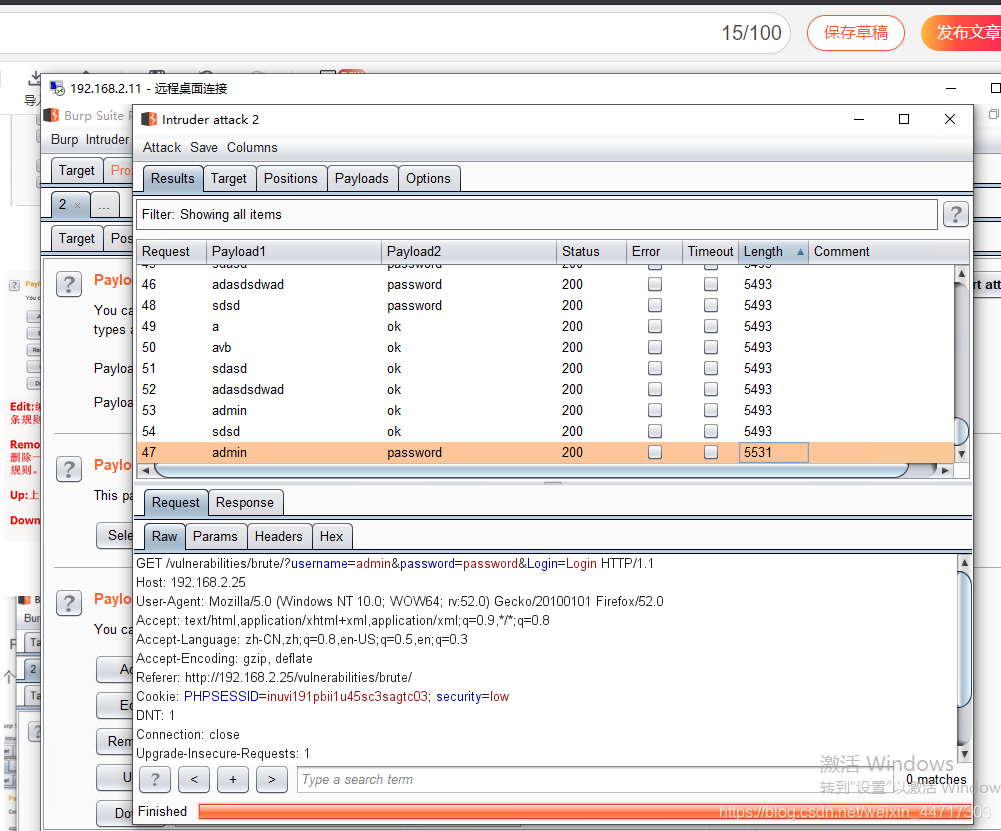

注意,怎么快速从result中找正确的密码? 可据length排序快速找到,因为一般正确的响应参数不一样,所以above的5531的结果就是正确密码

Burp Decoder是Burp Suite中一款编码解码工具,将原始数据转换成各种编码和哈希表的简单工具,它能够智能地识别多种编码格式采用启发式技术

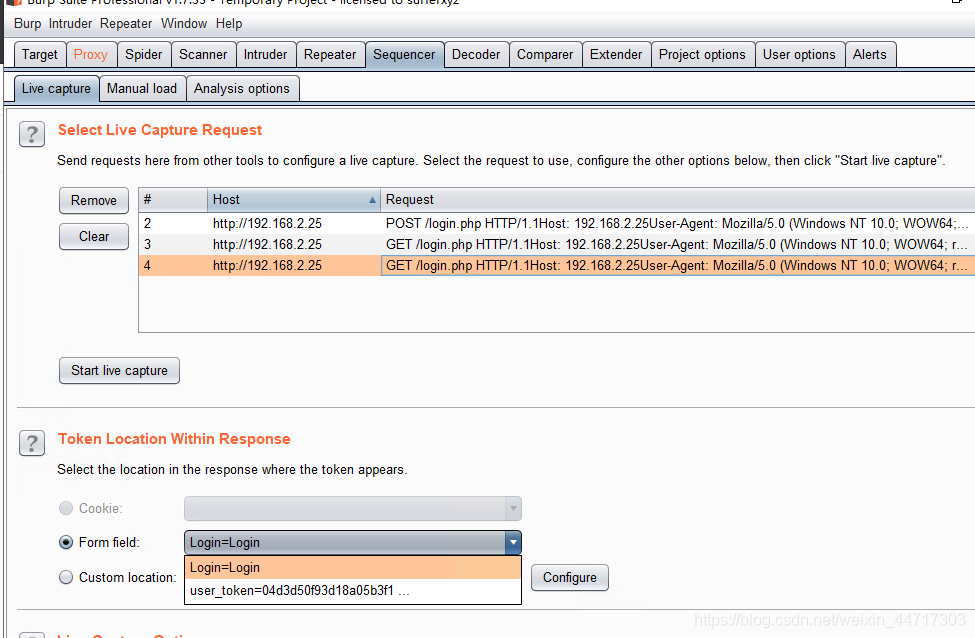

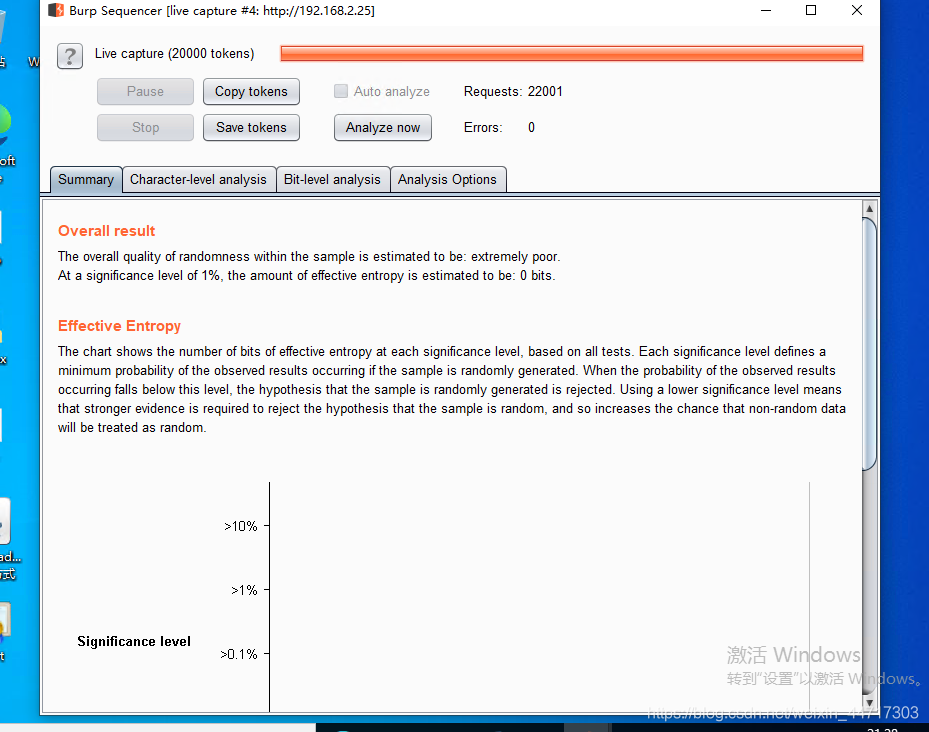

Sequencer:序列,有个sessionID后会认为已经经过身份认证了。通常sessionID常常是通过服务器的伪随机数生成的,如果伪随机算法选择不好,或者cookie就是基于有规律的变化而生成的,攻击者可能预测下一次登录的时候会返回什么样的session ID,sequencer甄别session ID是否真的随机,随机性是否好

首先在访问过的页面中使用Filter过滤,找到set-cookie的请求过程响应包:

右键发送到Sequencer,选择PHPSESSID这个cookie值进行判断,或者手动进行判断

点击Start live capture能使服务器不断发送请求生成新的PHPSESSID,收集到一定量后再进行判断(可以点击Sve tokens进行保存收集到的session ID),生成到足够量的时候可以进行