Task 1

题目:乍一看,这次攻击似乎可疑的是哪种协议?

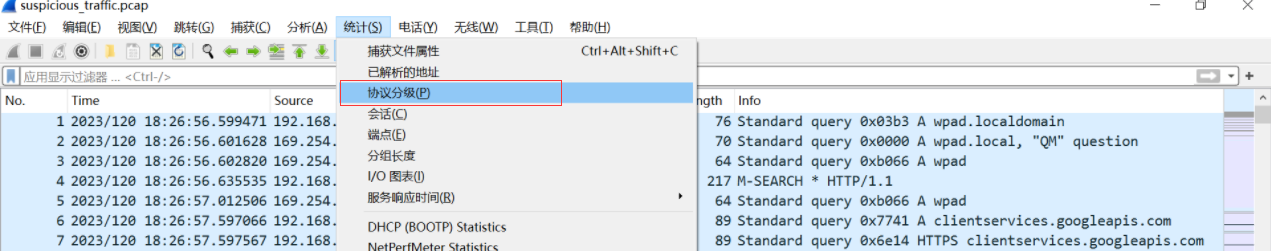

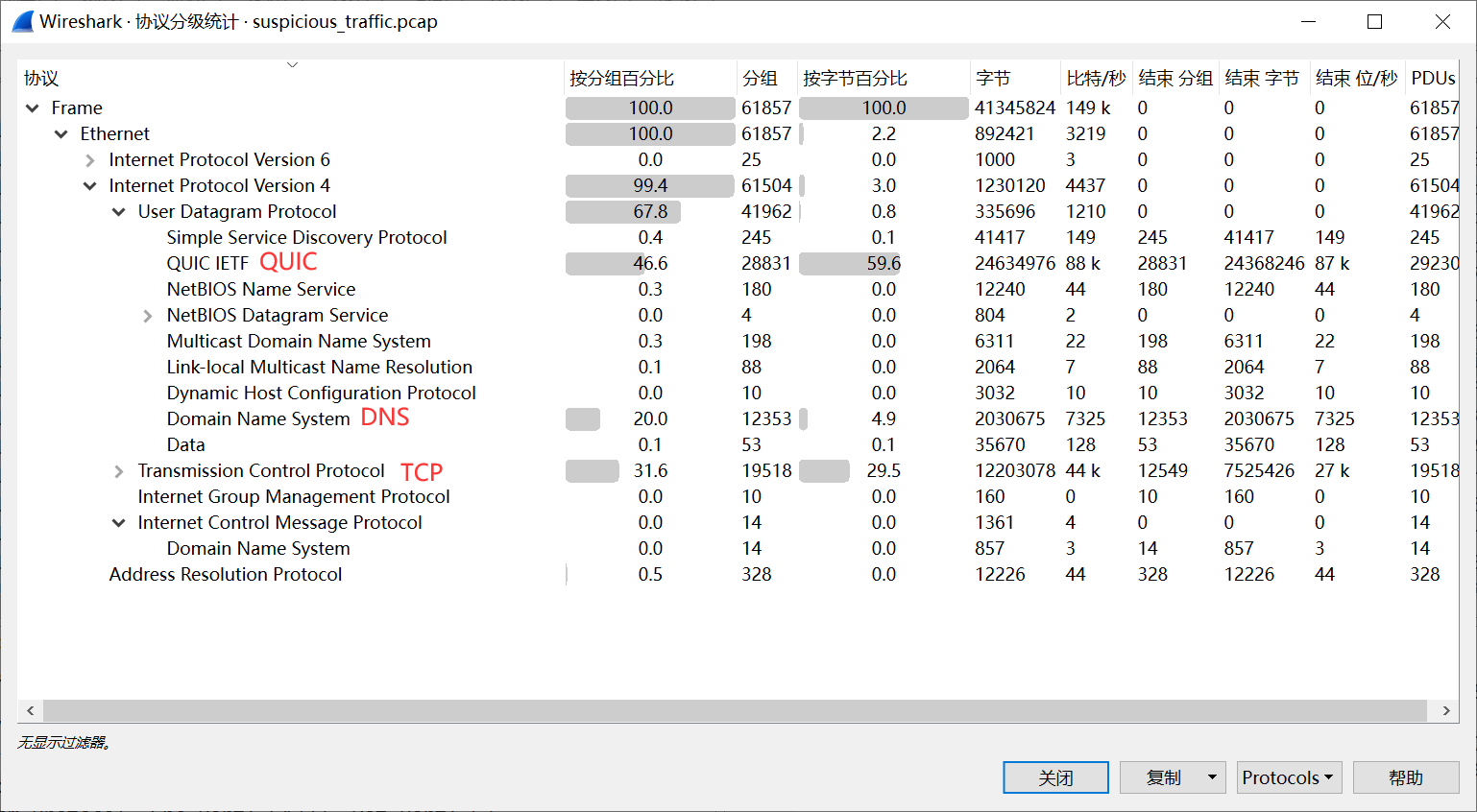

首先查看协议统计

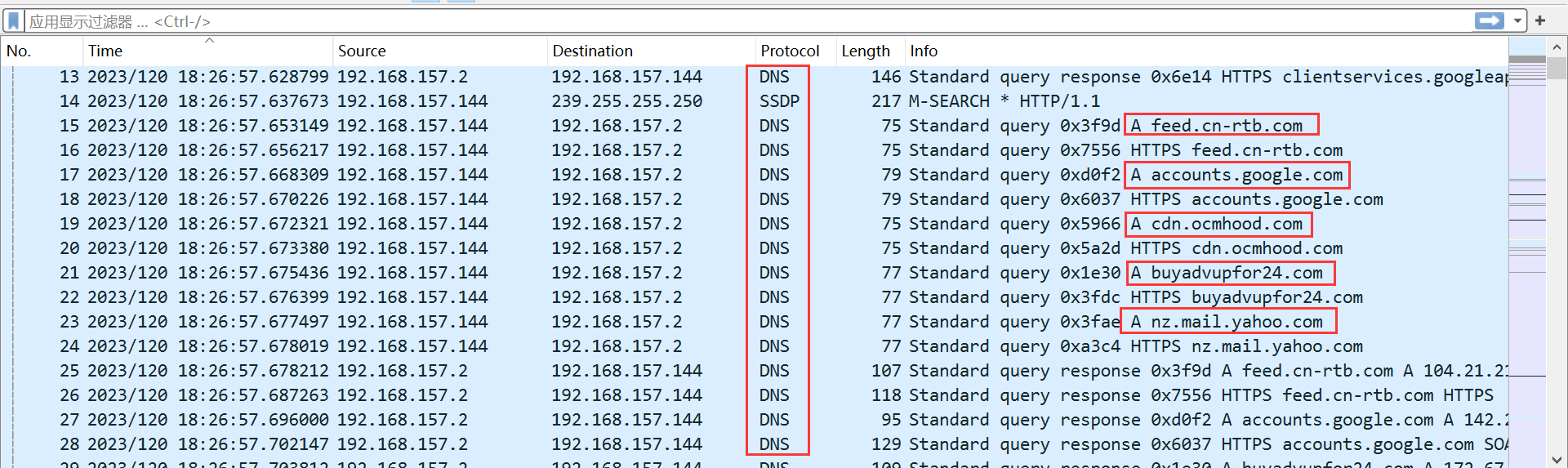

可以发现,QUIC 使用最多,其次是 TCP,最后是 DNS

短时间内通过大量 DNS 数据包,比较奇怪

答案:DNS

Task 2

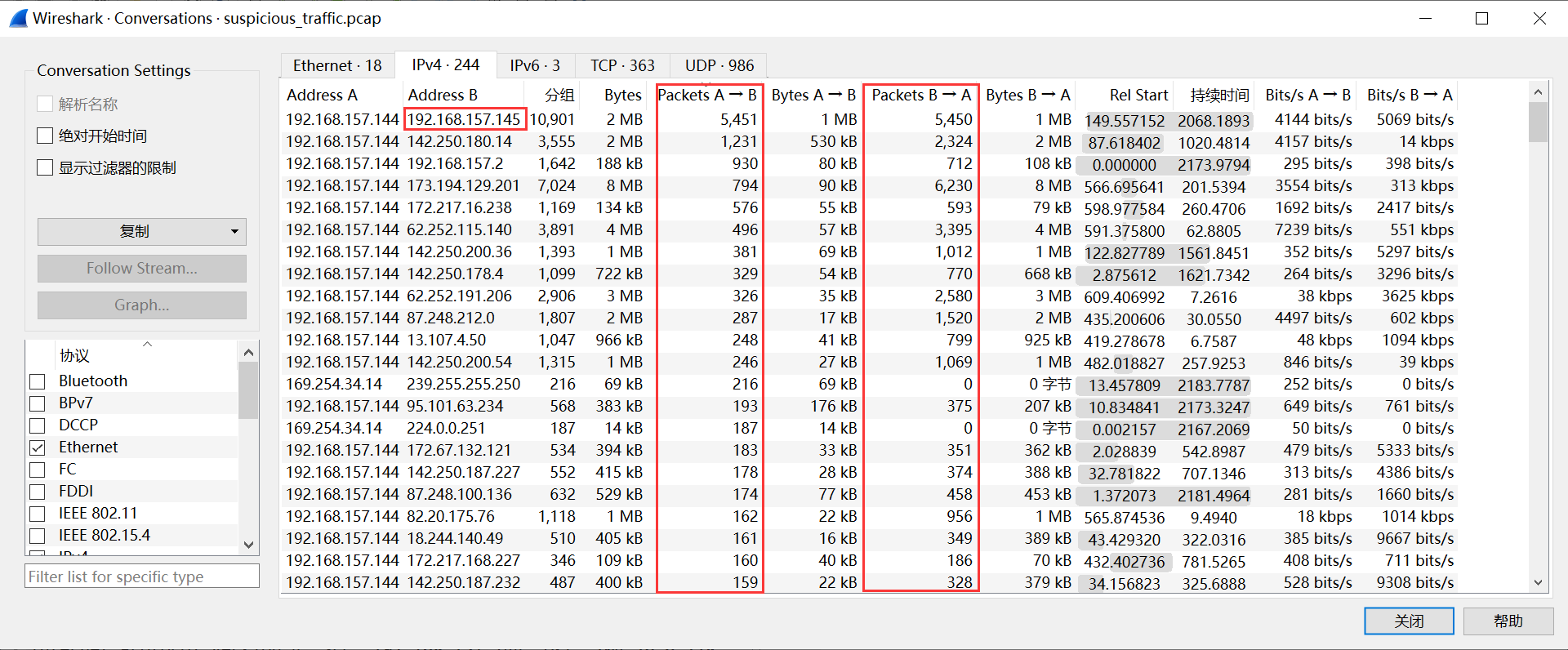

题目:我们的主机与另一台主机之间似乎存在大量流量,可疑主机的 IP 地址是多少?

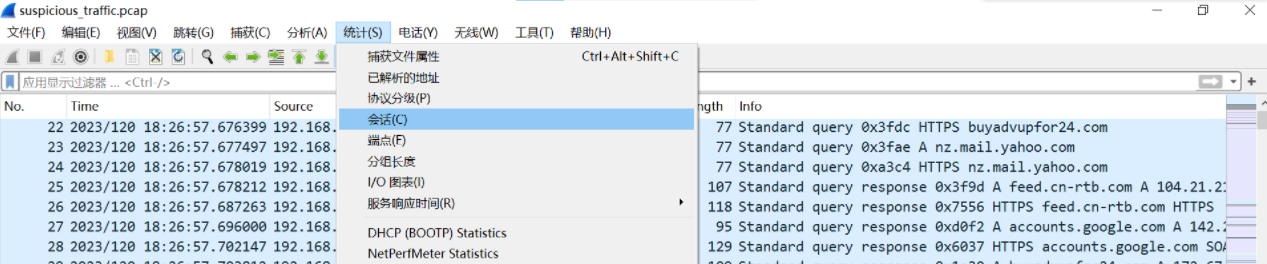

可以看见 192.168.157.145、192.168.157.144之间的数据包数量比与其他 IP 的数量多得多

答案:192.168.157.145

Task 3

题目:攻击者向客户端发送的第一个命令是什么?

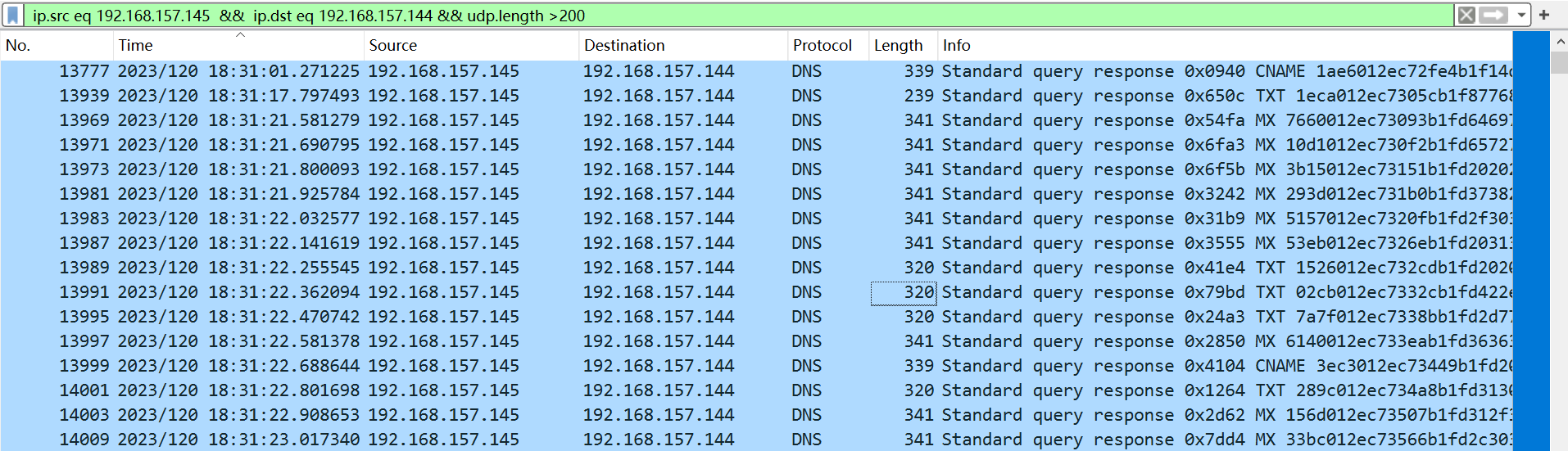

1、选取所有192.168.157.144与192.168.157.145通信的数据包,且大小在 200 以上

ip.src eq 192.168.157.145 && ip.dst eq 192.168.157.144 && udp.length >200

明显的 dnscat2 流量特征(解析域名过长,使用 CNAME、TXT、MX 记录的查询)

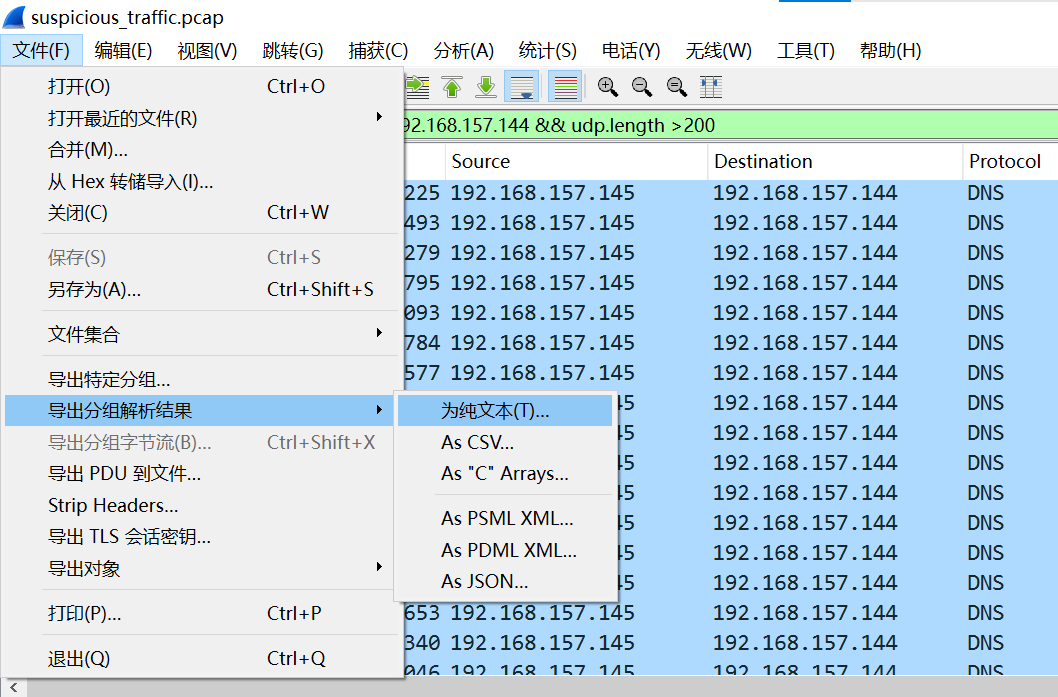

2、导出为 1.txt 文件

利用 python 转换成字符串

import re

# 读取 1.txt

with open('D:\\htb\\sherlocks\\Litter\\litter\\1.txt','r') as f:

lines = f.readlines()

lis,temp,word = [],'',''

# 获取域名

for line in lines:

st = re.sub(r'\.microsofto365\.*', '111', line)

st = re.search(r'Name: (.*?)111',st)

if st:

lis.append(st.group(1)[18:].replace('.',''))

# 转为字符串

for line in lis:

for i in range(0,len(line),2):

temp += chr(int(line[i:i+2],16))

word += temp

temp = ''

# print(word)

# 写入 2.txt

with open('D:\\htb\\sherlocks\\Litter\\litter\\2.txt','w') as f:

f.write(word)

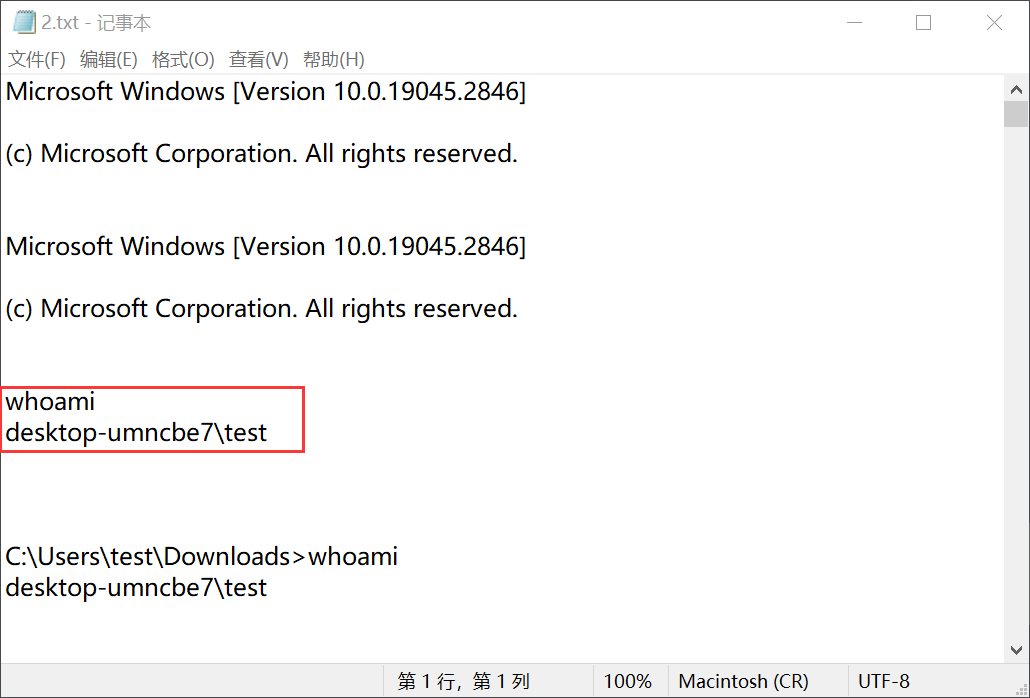

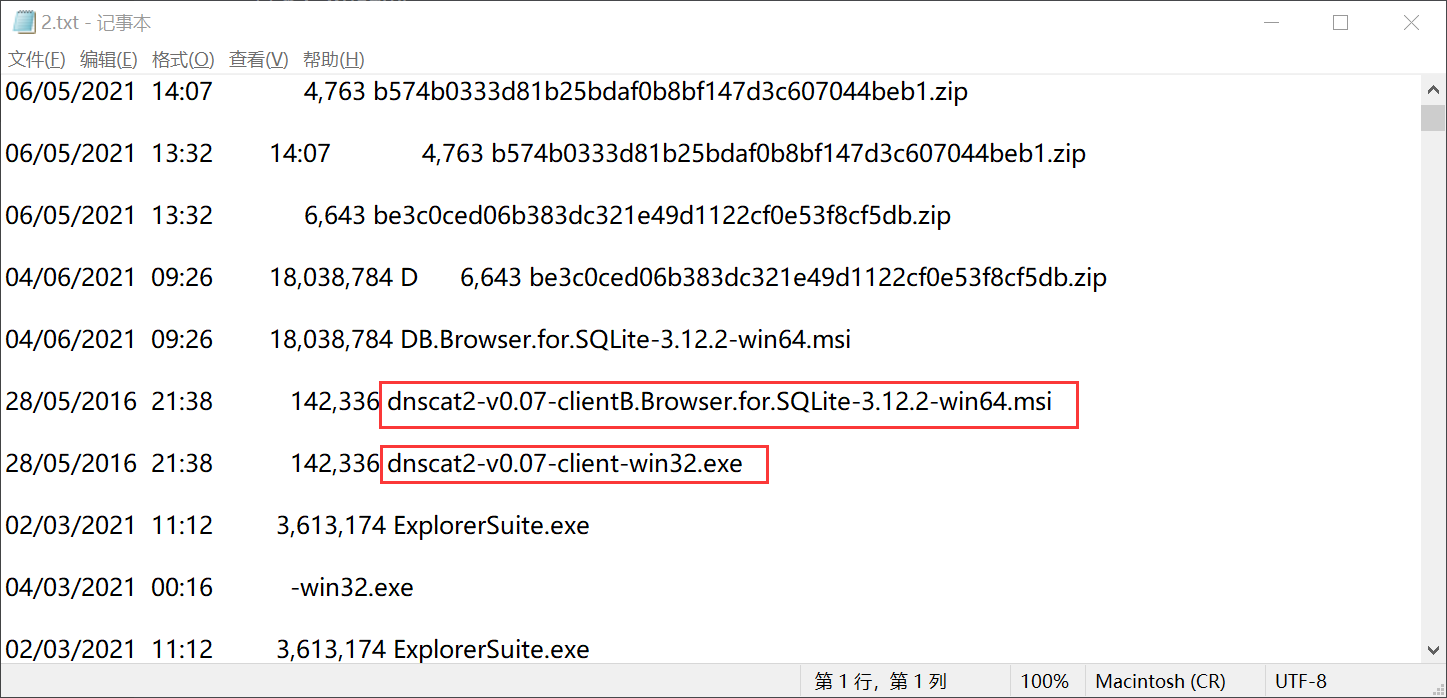

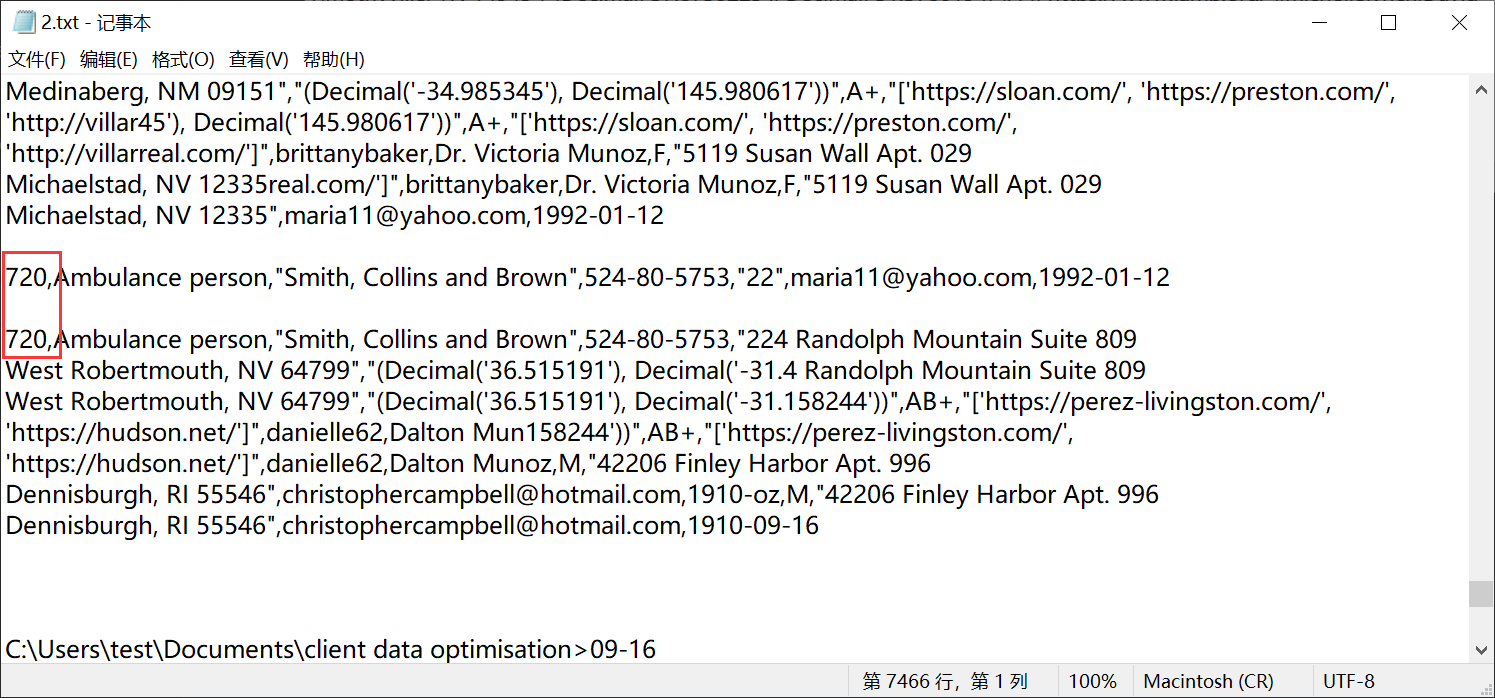

3、查看 2.txt

答案:whoami(猜也猜的到)

Task 4

题目:攻击者使用的 DNS 隧道工具的版本是什么?

工具:dnscat2-v0.07-client-win32.exe

答案:0.07

Task 5

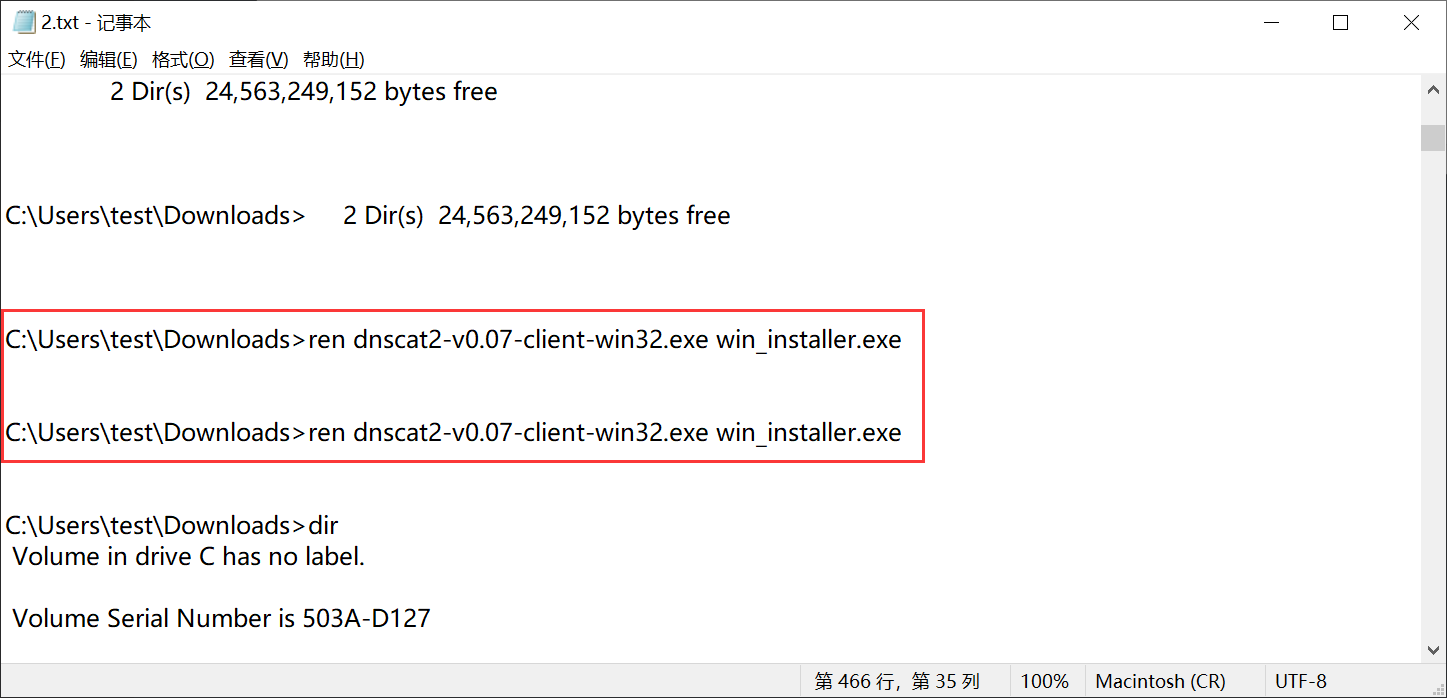

题目:攻击者试图重命名他们意外留在客户端主机上的工具。他们给它起什么名字?

目标环境是 windows,cmd 中 ren 是重命名,直接查找 ren

答案:win_installer.exe

Task 6

题目:攻击者尝试枚举用户的云存储。他们在云存储目录中找到了多少文件?

还以为太菜了找不到,原来是没有啊

答案:0

Task 7

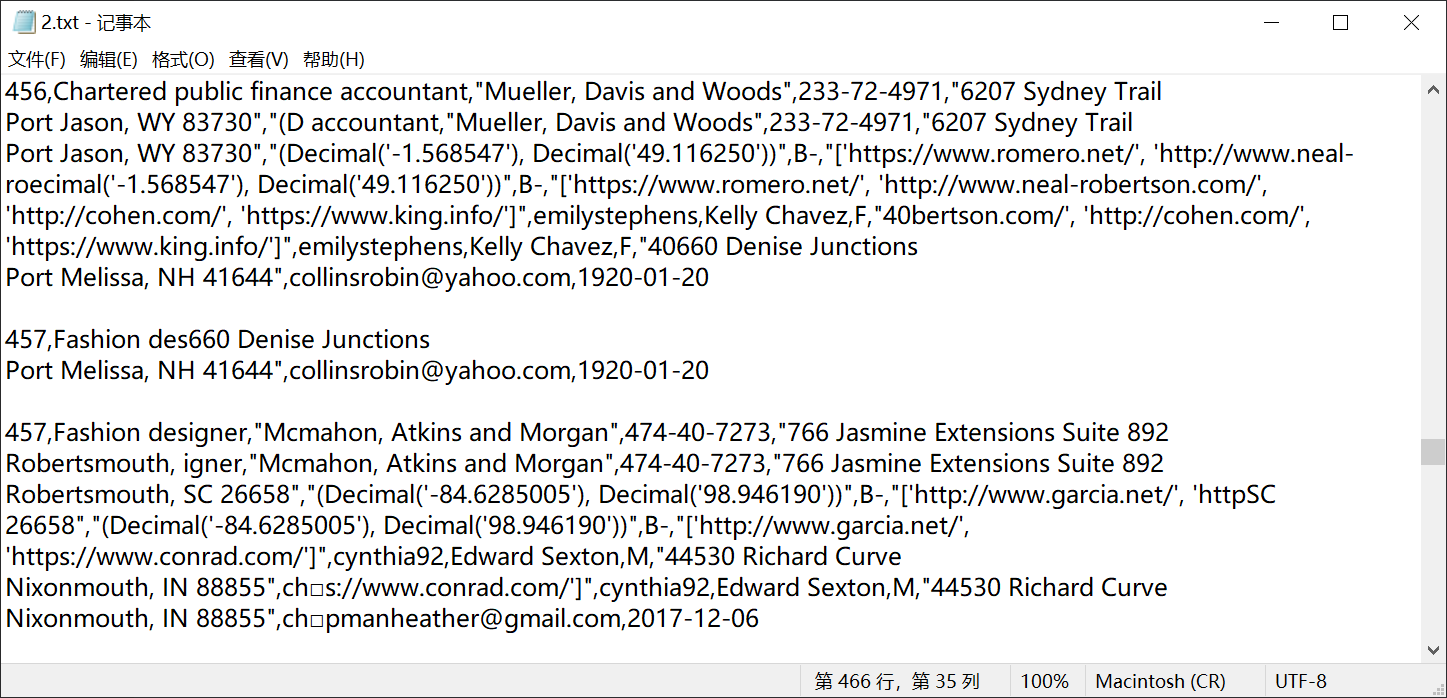

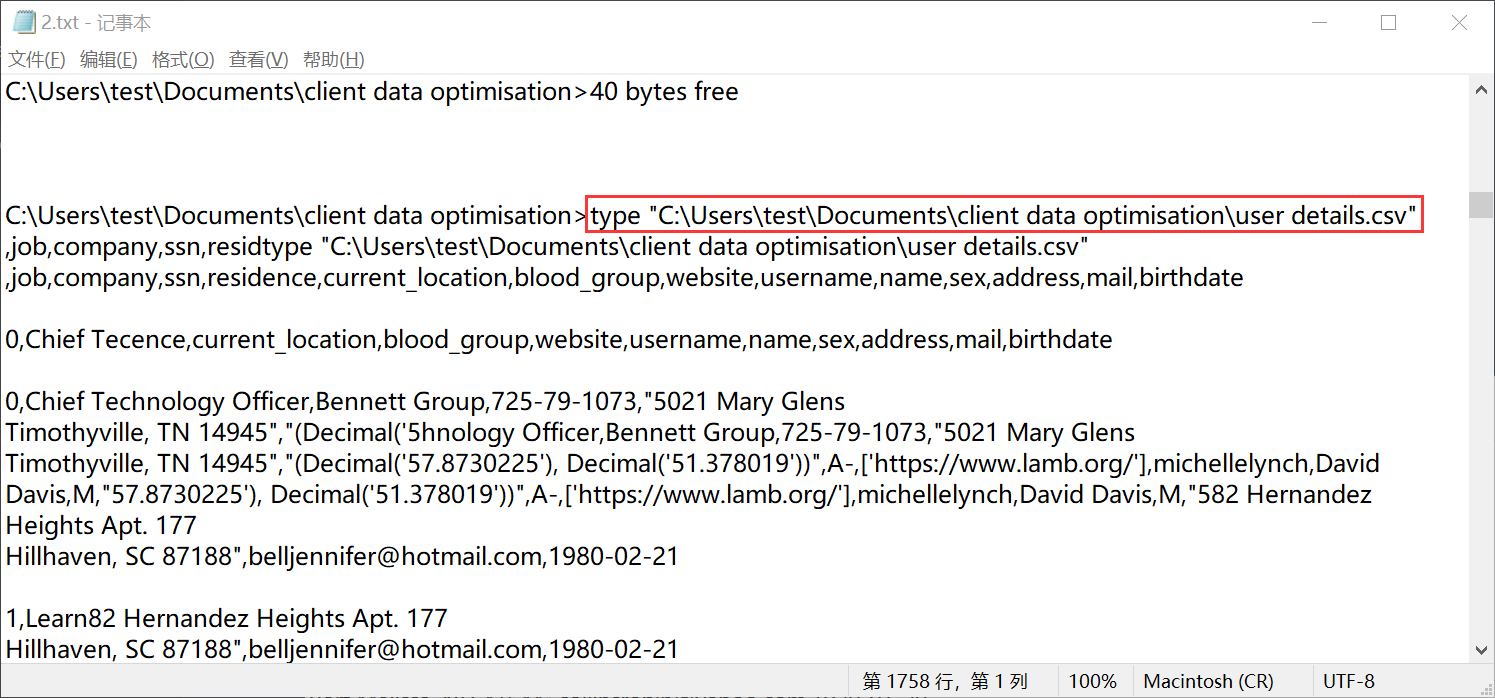

题目:被盗 PII 文件的完整位置是什么?

PII 是存储数据的,而扒下来的大量数据都具有类似结构

经过翻找,可以看见大量数据来源于这个文件

答案:C:\Users\test\Documents\client data optimisation\user details.csv

Task 8

题目:到底有多少客户 PII 记录被盗?

比对发现,这些数据都有编号,从 0 开始,720 结束,共 721 个

答案:721

- 蓝队 Sherlocks-Litter Sherlocks Litter easy蓝队sherlocks-litter sherlocks litter sherlocks-litter 蓝队sherlocks logjammer easy 蓝队sherlocks tracer easy 蓝队sherlocks lockpick easy 蓝队hyperfiletable sherlocks easy 蓝队sherlocks-meerkat sherlocks meerkat 蓝队sherlocks-bumblebee bumblebee sherlocks litter measures marine tackle litter