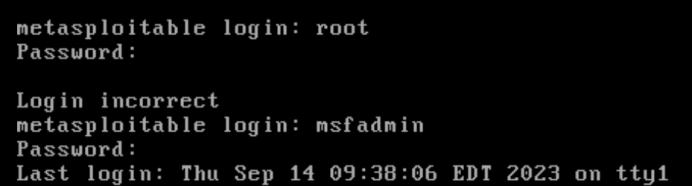

我们使用 root 用户先到 Metasploitable2-Linux 主机上修改一下 SNMP 服务,因为默认服务是不对外开放的。

msfadmin@metasploitable:~#

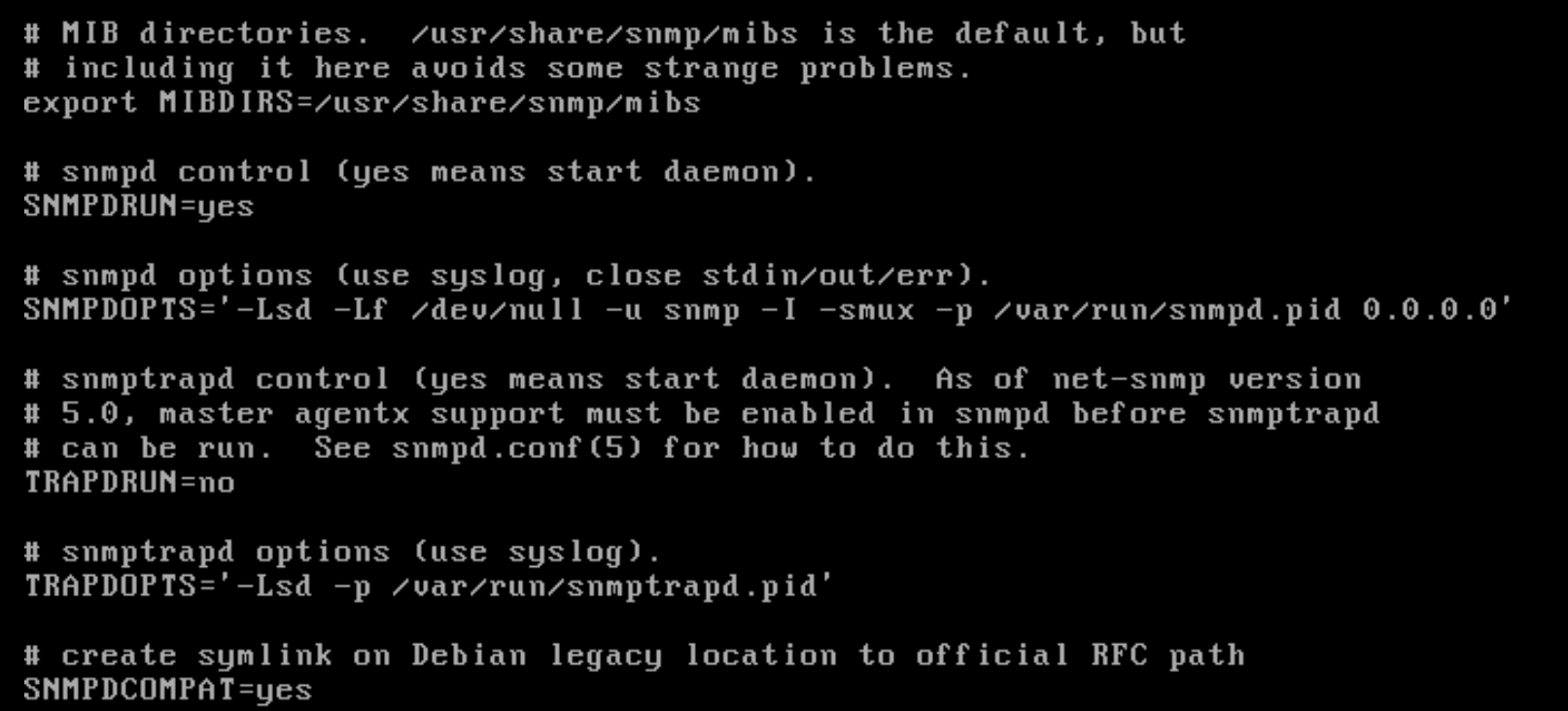

vim /etc/default/snmpd

改第 11 行

SNMPDOPTS='-Lsd -Lf /dev/null -u snmp -I -smux -p /var/run/snmpd.pid 127.0.0.1'

为:

SNMPDOPTS='-Lsd -Lf /dev/null -u snmp -I -smux -p /var/run/snmpd.pid 0.0.0.0'

保存退出

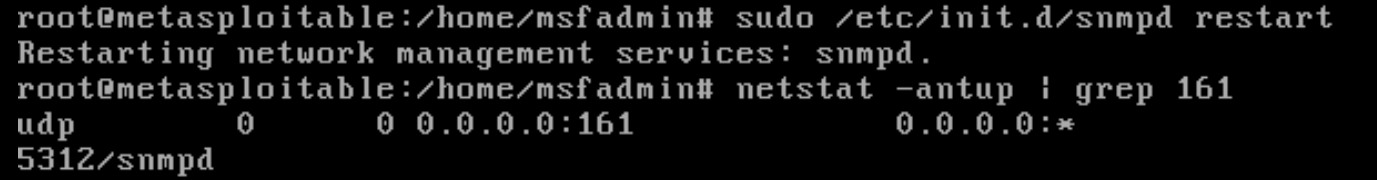

重启 SNMP 服务

msfadmin@metasploitable:~$ sudo /etc/init.d/snmpd restart

确认服务监听正常

msfadmin@metasploitable:~$ netstat -antup | grep 161

(No info could be read for "-p": geteuid()=1000 but you should be root.)

udp

0

0 0.0.0.0:161

0.0.0.0:*

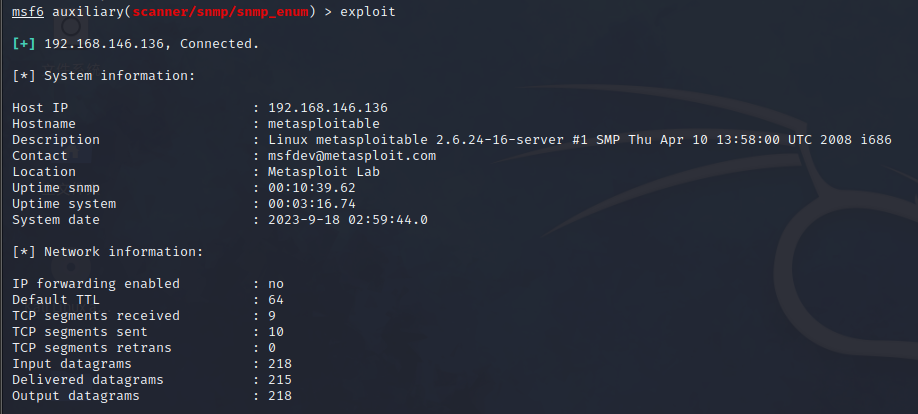

实战-使用 snmp_enum 模块通过 snmp 协议扫描目标服务器信息

msf5 > use auxiliary/scanner/snmp/snmp_enum

msf5 auxiliary(scanner/snmp/snmp_enum) > show options

msf5 auxiliary(scanner/snmp/snmp_enum) > set RHOSTS 192.168.1.180

msf5 auxiliary(scanner/snmp/snmp_enum) > run

注:可以看到通过 snmp 协议探测到的信息非常多。如服务器硬件信息和服务器当前运行的进程,这两方面是其他扫描方式,获取不到的。

我们使用 root 用户先到 Metasploitable2-Linux 主机上修改一下 SNMP 服务,因为默认服务是不

对外开放的。