山岚:

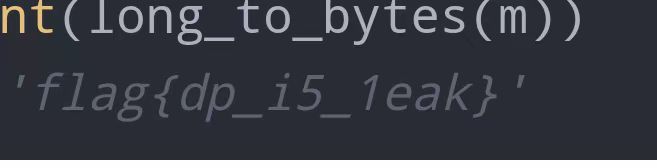

刚开始还没明白是什么意思,打开txt,感觉很熟悉,就搜发现跟他一起出来的有栅栏,然后解密,我就一个栏数一个栏数的试,一直试到了14才出的flag

Find the table

这个刚开始没有题目我懵了一下,然后发现要在F12里面,然后查看审查元素,得到一串数字9 57 64 8 92 3 19 99 102 74,然后在元素周期表里面一一对应吧,就能得出完整的flag了

easyrsa1

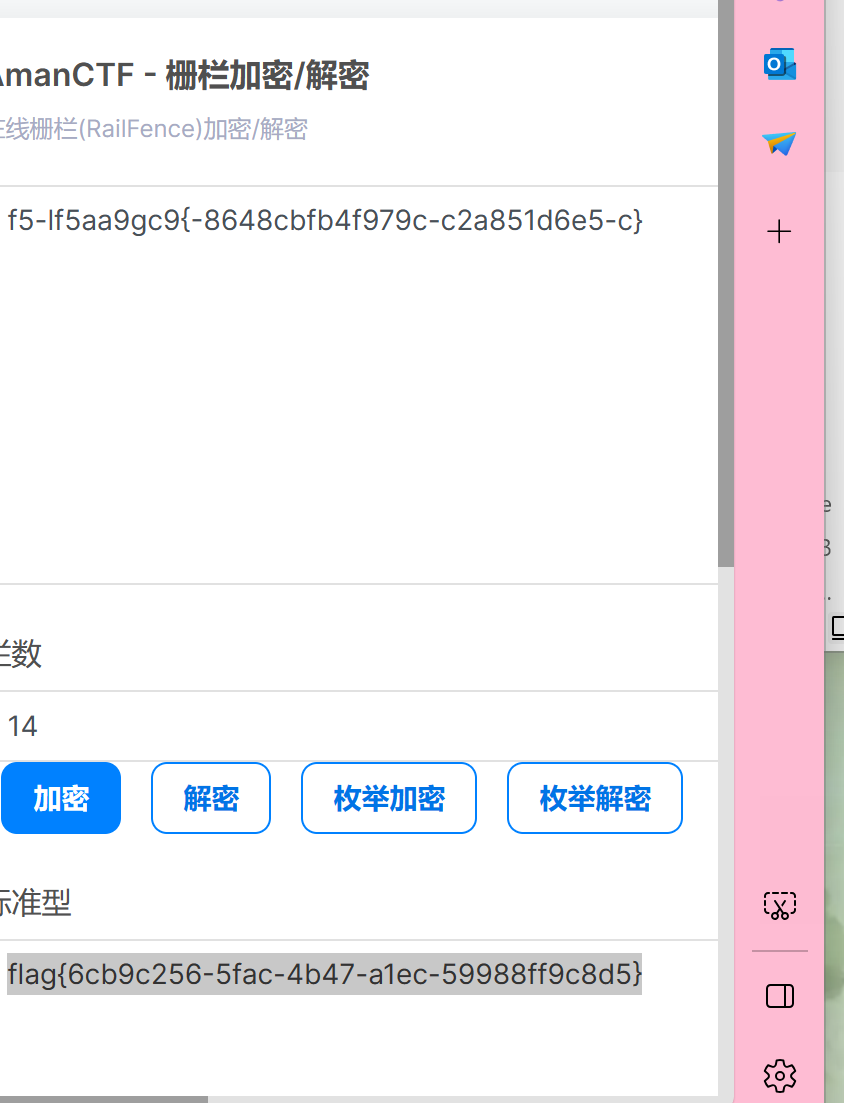

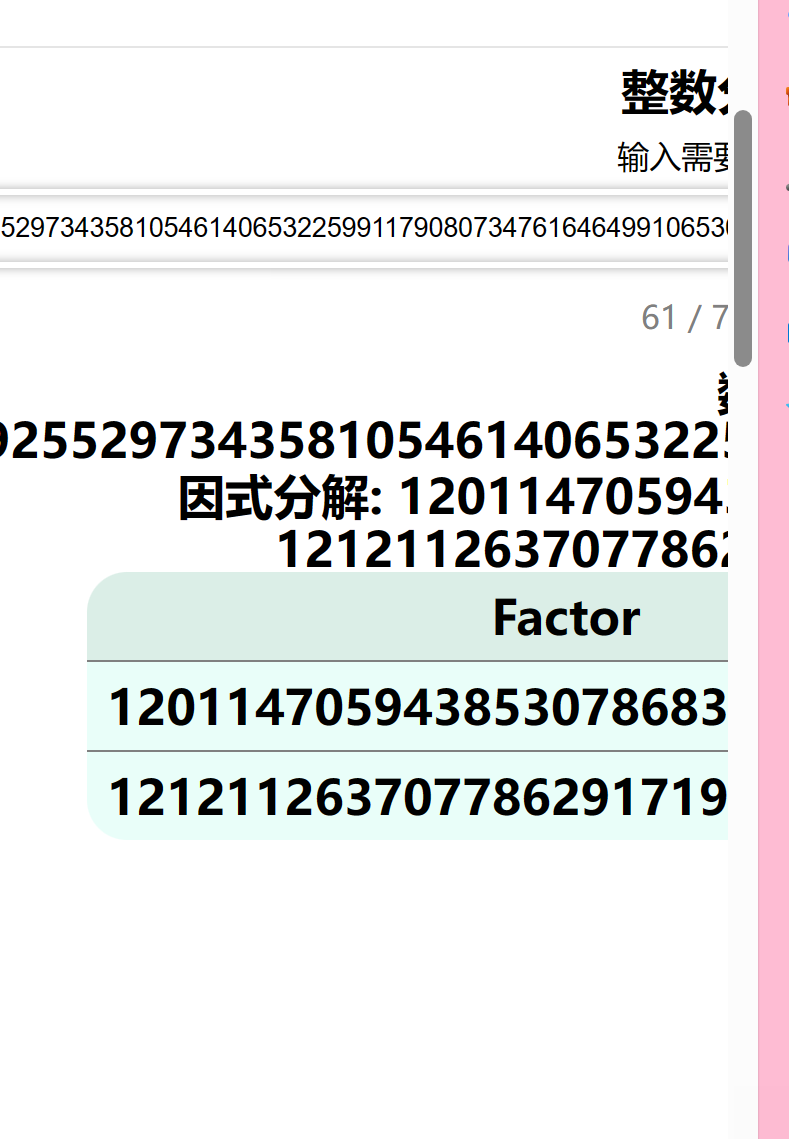

首先要进行因式分解,用到factor在线分解,得到两位两种数字类别,再通过大佬的脚本得出flag

easyrsa2.

同理上一题,就是要先进行分解,然后通过大佬们的脚本

easyrsa3.

大致思路一致,都需要先进行分解,但是这道题需要用到共模攻击(因为n相同,但是e和c不一样),要用到RSA加密,最后通过脚本得出flag

easyrsa4.

这道题属于小明文攻击,看wp要对密文e次开方,然后就可以得到明文,有点懵,然后又上脚本得出flag

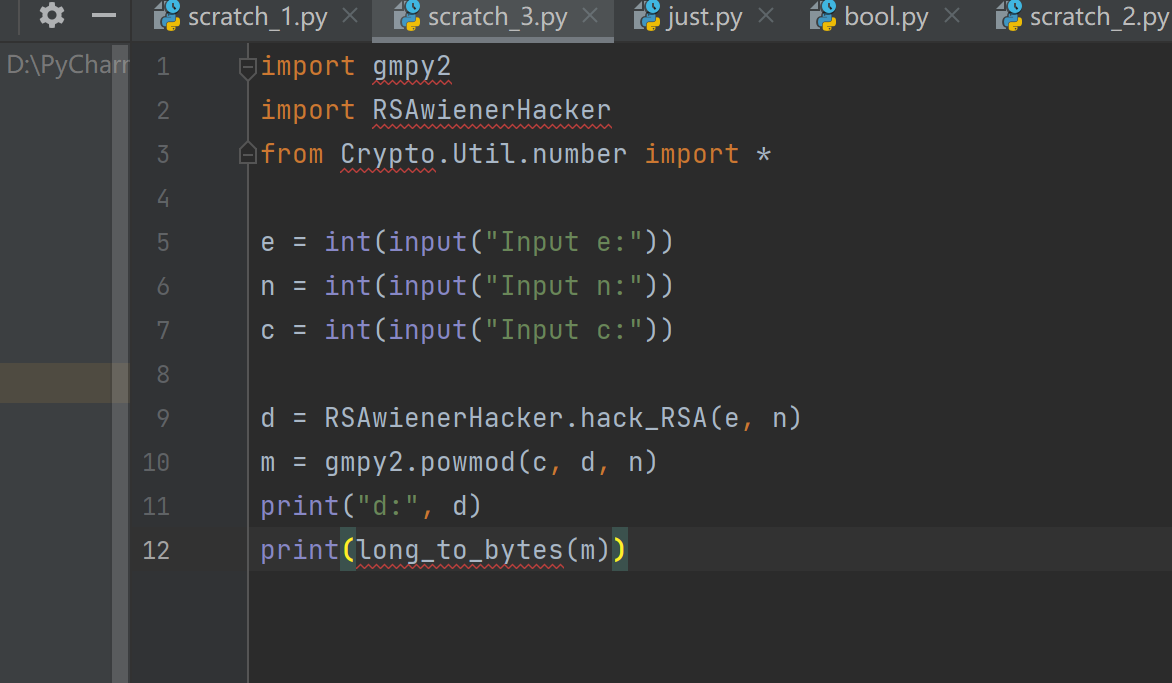

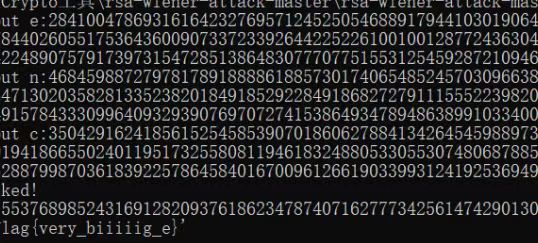

easyrsa5.

要用到github上的什么开源攻击代码,我也不太懂,然后又上大佬的脚本

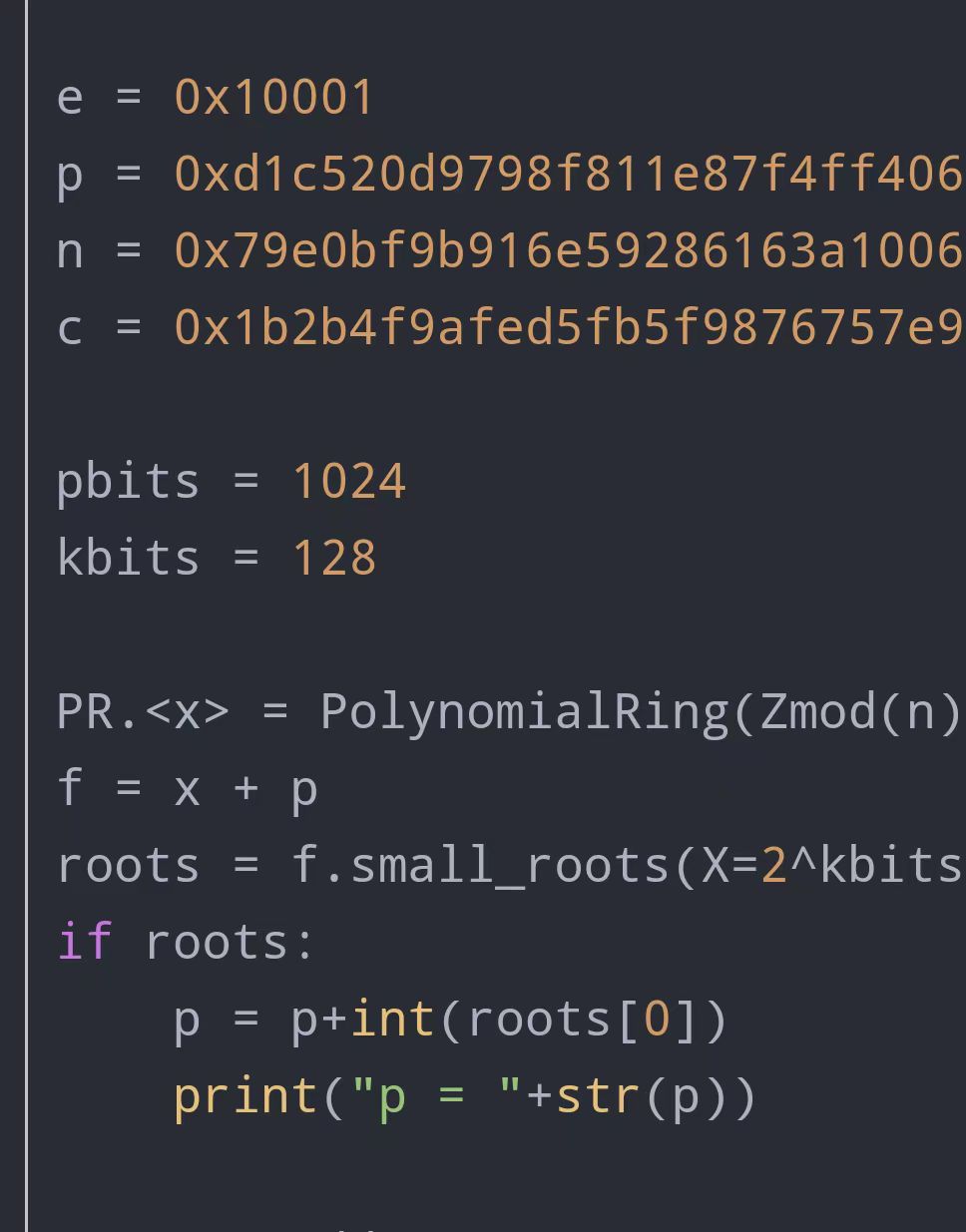

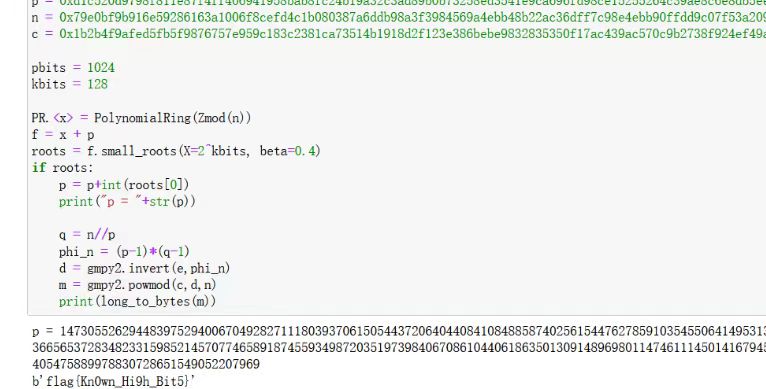

easyrsa7.

太难了,要利用什么sagemath去恢复,又要用到脚本之类的东西

unnsualrsa1.

与上一题差不多,是低位数据缺失,且位数为315,然后做法和它是基本一致滴

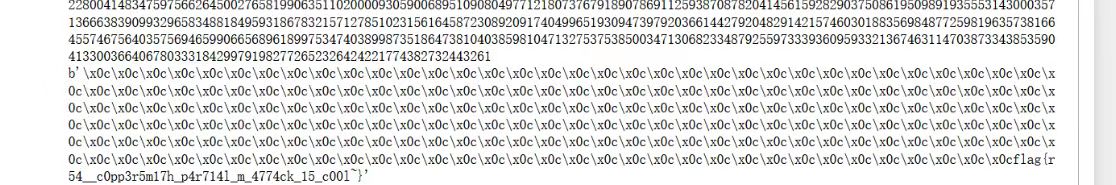

funnyrsa3.

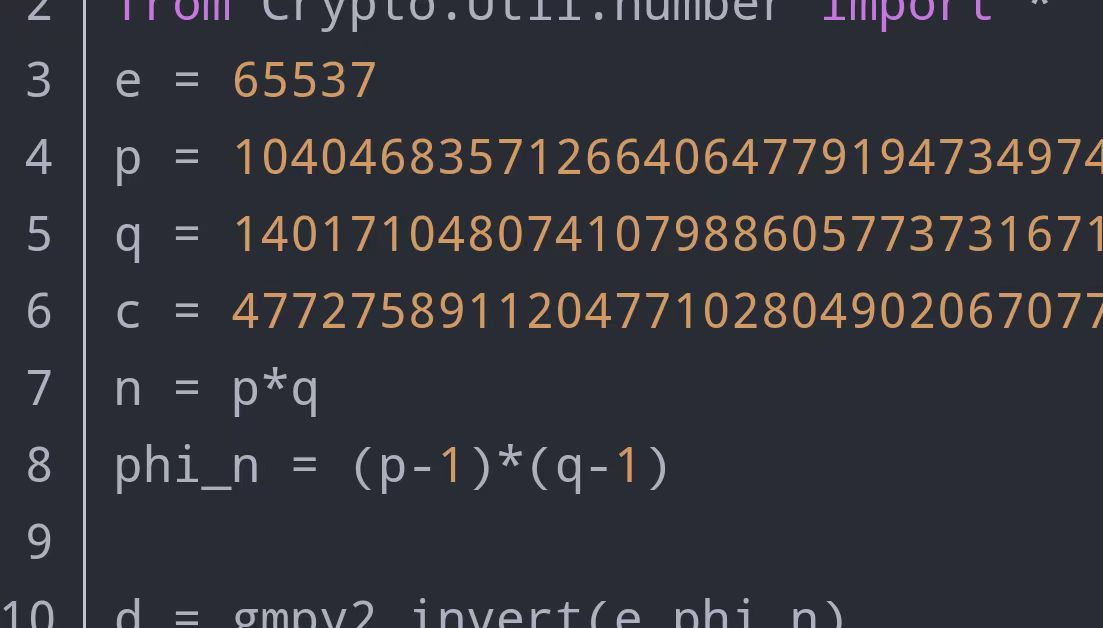

根据题目就可以考虑dp泄露,通过c和dp来求m,上脚本吧