一、基本情况

漏洞级别:中危

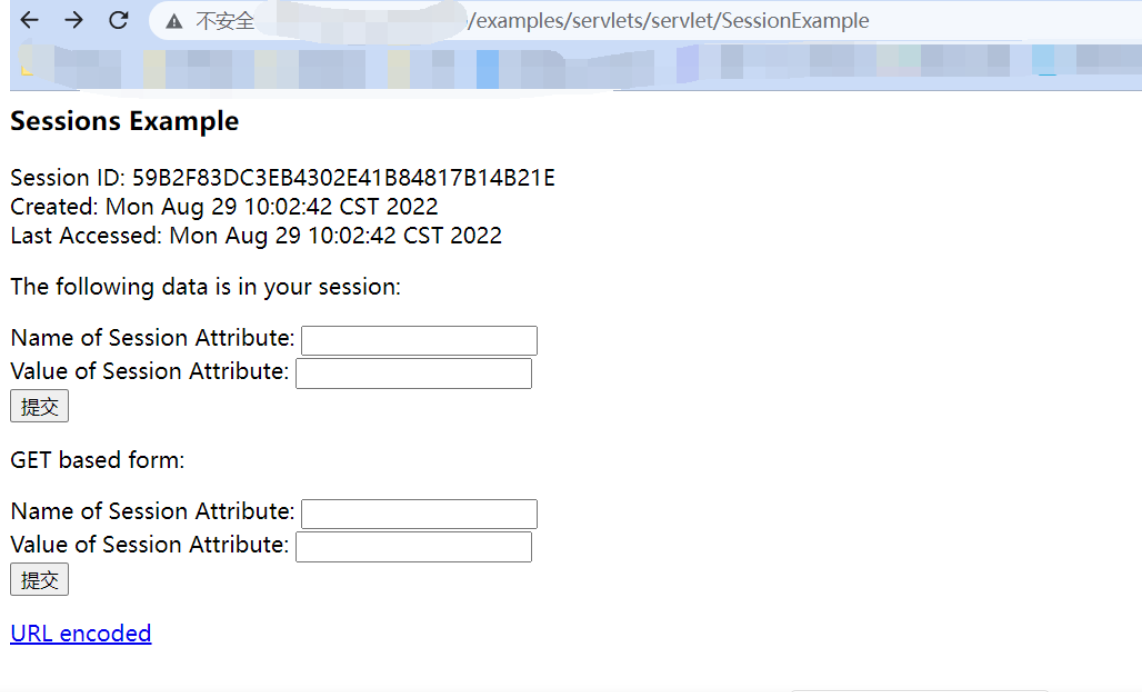

漏洞类别:session操纵漏洞

二、问题描述

ApacheTomcat默认安装页面中存在examples样例目录。里面存放着Servlets、JSP、WebSocket的一些服务脚本和接口等样例。Servletsexamples服务样例下存在一个session的样例。该样例可以允许用户对session来进行操控。因为session是全局通用的,所以也就可以利用该样例下的session来操控管理员的session来进行会话传输操控管理员的账户进行恶意操作。

三、详细描述

Microsoft Windows是微软发布的非常流行的操作系统。

Microsoft Windows使用MHTML时存在安全漏洞,远程攻击者可利用此漏洞将任意脚本代码注入到当前浏览器会话,获取敏感信息,欺骗内容或在目标网站执行任意操作。

此漏洞源于MHTML解释MIME格式请求文档中内容块的方式。在某些情况下,此漏洞可能会允许攻击者在运行在受害者IE中的Web请求的响应中注入客户端脚本。该脚本可欺骗内容、泄露信息或以目标用户身份在受影响站点进行攻击。

四、验证过程

漏洞路径:/examples/servlets/servlet/SessionExample

五、整改建议

1.禁止访问或者直接删除examples样例目录下的资源。做目录访问权限设置,防止目录遍历。

2.服务器端过滤参数中的回车换行。