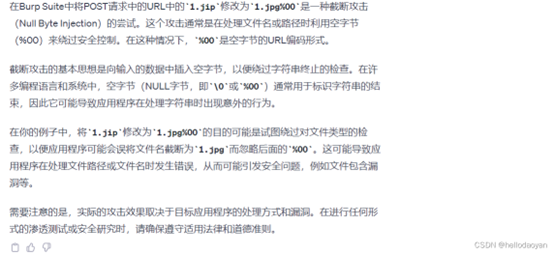

复习截断的含义用处

编辑

编辑

编辑

编辑

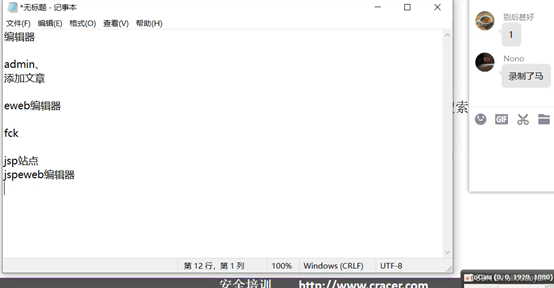

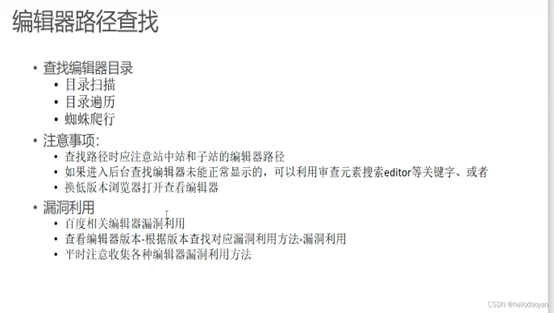

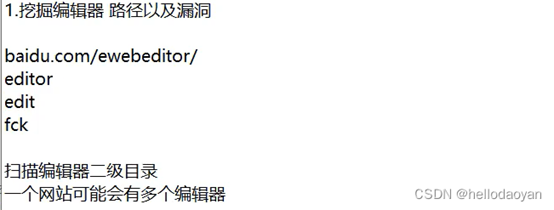

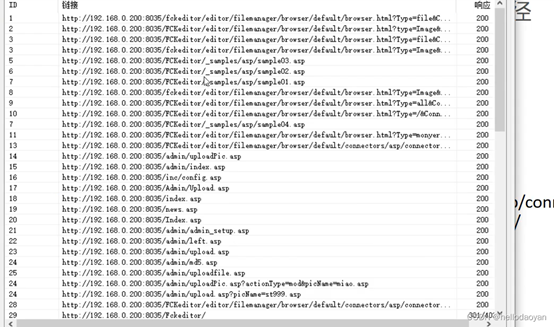

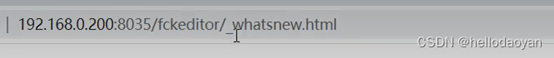

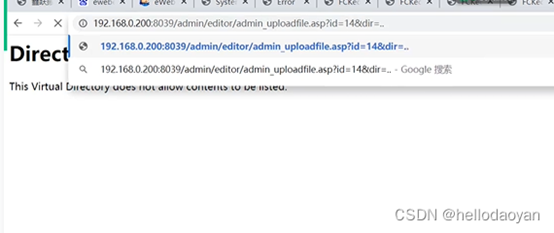

1.编辑器路径查找

编辑

编辑

有些目录是死掉的 有些漏洞街口没有

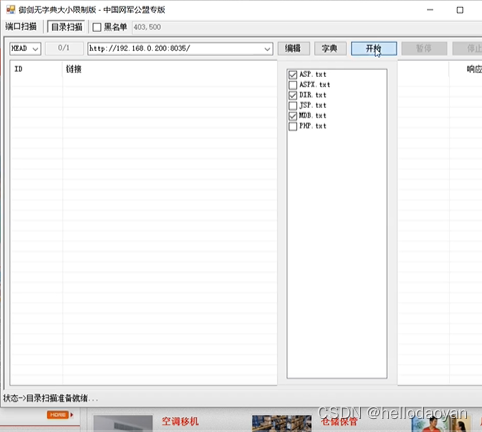

组合去遍历目录

扫到old目录 这个存放老网站的目录网站漏洞一般比较多

编辑

编辑

这些高位端口 一般都有很多漏洞

编辑

编辑

通过主站找别的站 别的站的端口找到编辑器漏洞

编辑

编辑

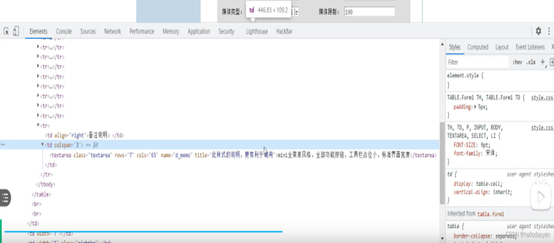

有些网站的编辑器可能是和我们的高版本浏览器不兼容 我们可以通过f12查找editor找到编辑器

编辑

编辑

复制路径 然后访问也可以到达编辑器 但因为我们浏览器不兼容所以显示不完整 推荐使用低版本ie

编辑

编辑

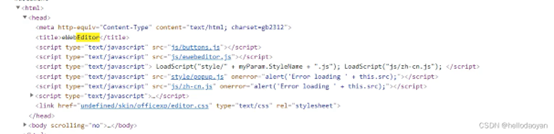

编辑、进入编辑器后 找到编辑器版本 在百度搜索对应版本的编辑器漏洞

编辑、进入编辑器后 找到编辑器版本 在百度搜索对应版本的编辑器漏洞

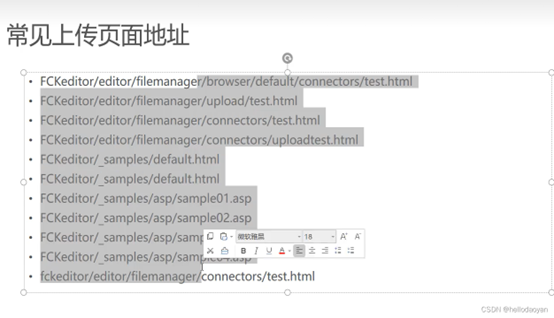

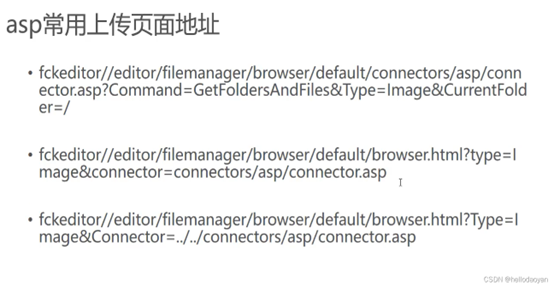

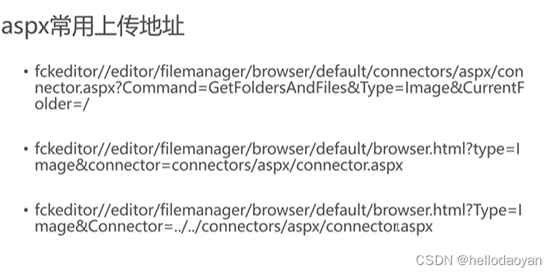

FCK编辑器漏洞利用

特征:扫描出来这种目录 /usr/file/

EWEB kindeitor 特征:

编辑

编辑

kin的漏洞很难利用 fck容易

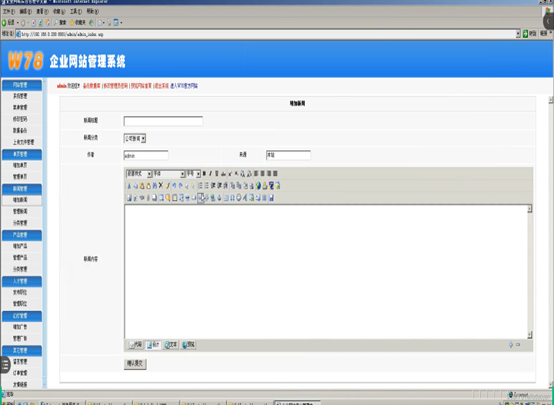

实战:

1,。信息收集 编辑

编辑

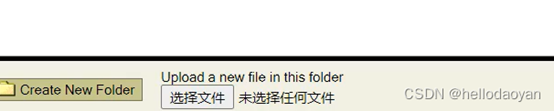

2.寻找上传接口

编辑

编辑

3.上传图片 我们上传1.asp;.a.jpg 一句话木马图片 03才行 存在分号解析

编辑

编辑

4.f12查找上传路径 编辑

编辑

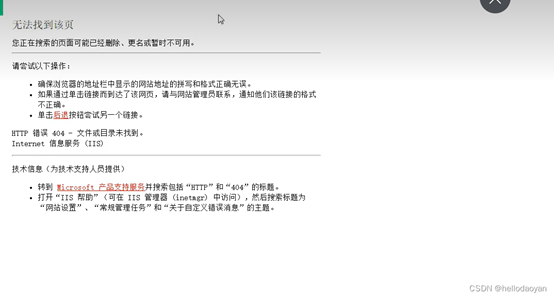

5.通过特征查看服务器系统 或者f12查看 这是根据经验 如果可以隐藏我们是查不出来的下图是03的报错特征

编辑

编辑

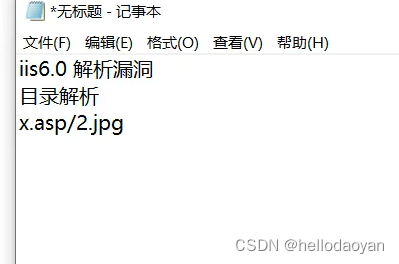

6.这是iis6.0 我们利用能创造文件夹的权限 加上 这个服务器的目录解析漏洞 制造图片马

编辑

编辑

会把我们的图片以asp文件运行

以上的操作建立在有解析漏洞 当没有解析漏洞时,我们的操作:

1.查看编辑器版本 在编辑器路径后面跟上下图

编辑

编辑

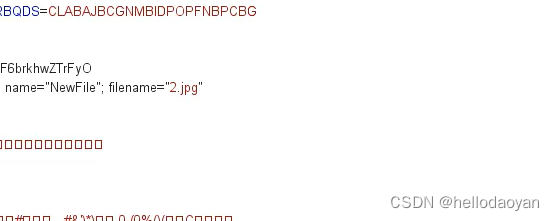

2.抓包 尝试截断上传

3.选中%00摁住 ctrl shift+u就被截断 然后go

原本我们是2.asp%00asp

高版本变成2_asp

但是我们2.asp%00.jpg说不定就行

编辑

编辑

碰到阿里云防御时我们连发3个包会发现_消失 能过掉阿里云防御

编辑通过工具寻找FCK漏洞地址:

编辑通过工具寻找FCK漏洞地址:

编辑

编辑

1.使用这3个工具然后复制链接 python是运行 exe根据界面显示运行 然后就会帮助我们寻找上传连接

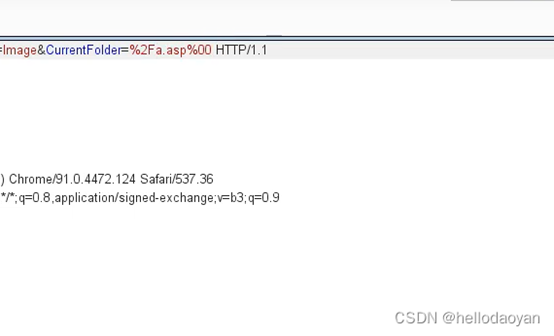

2.当我们找到这个上传目录后,我们开始创建a..asp 文件夹,结果变为a_asp 我们可以利用抓包进行递归创建进行绕过当然创建这个文件夹的原因还是因为ISS6.的解析漏洞

编辑

编辑

在%2F 后面加上b.asp 意思就是 /b.asp文件夹创建a.asp %2F就是根目录

下图那截断不了我们找另一个地方

编辑

编辑

在这里

编辑

编辑

修改为下图

编辑

编辑

这里是url当中会自动截断不需要我们ctrl shift +u

适用版本

编辑

编辑

FCK改名了 3版本后

编辑这个版本已经截断不了了

编辑这个版本已经截断不了了

PPT部分:

编辑

编辑

编辑

编辑

编辑

编辑

编辑

编辑

编辑

编辑

编辑

编辑

编辑

编辑

编辑

编辑

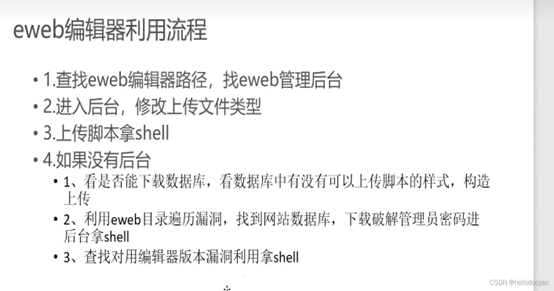

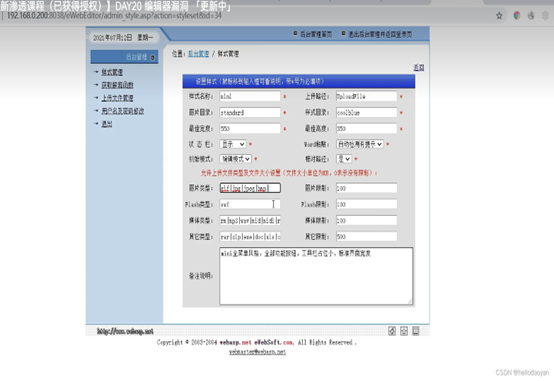

EWEB编辑器漏洞利用

编辑

编辑

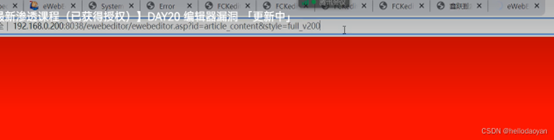

1.找到编辑器页面

2.直接修改允许文件类型

编辑

编辑

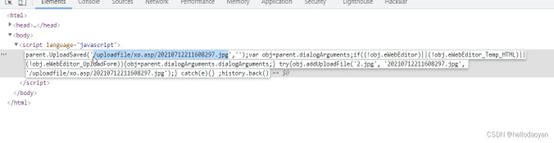

3.没有提交页面f12写一个 老办法了

编辑

编辑

添加样式有自带的提交 这一切的前提是进后台

编辑

编辑

图片总结:

编辑

编辑

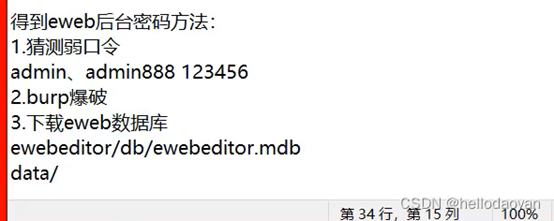

得到eweb后台木马方法

1.扫2级

编辑

编辑

编辑

编辑

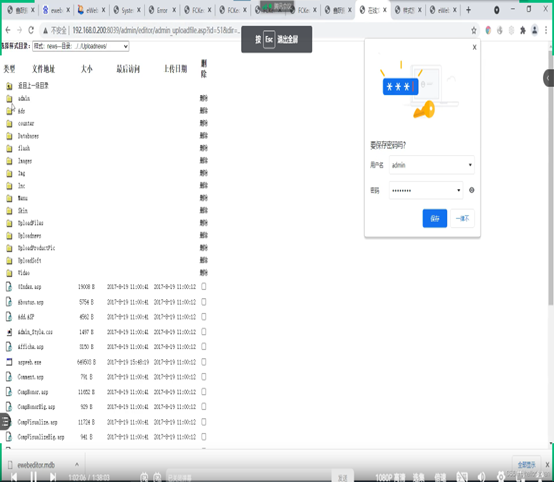

2.扫描后进入网页直接下载

编辑

编辑

编辑

编辑

下载不下俩可以尝试注入 sqlmap直接跑

编辑

编辑

黑入后台后:

我们添加样式允许上传我们php的脚本

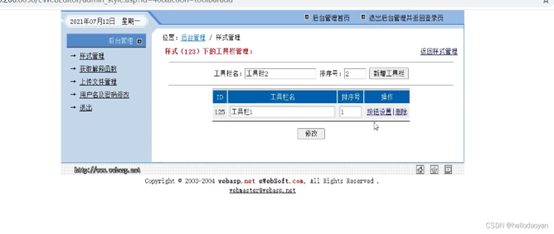

然后在下图界面点击添加工具栏

编辑

编辑

先点击工具栏新增工具栏

编辑

编辑

如下图双击鼠标的地方然后保存设置

编辑

编辑

然后点击预览  编辑

编辑

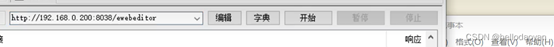

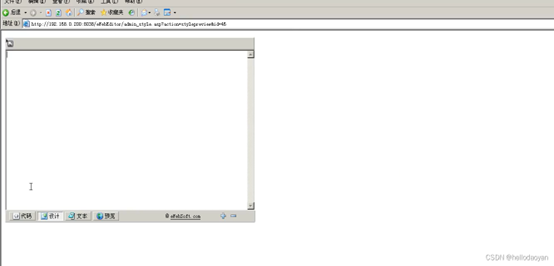

然后用老ie去制定页面

编辑

编辑

上传木马

编辑

编辑

文件被限制死权限 采用迂回攻击方法:

点击上传文件管理

然后随便选一个样式目录 找一找有没有别人传的马

例如:

先在后台管理系统找目录

编辑

编辑

发现 编辑

编辑

然后进入图片的这个路径

编辑

编辑

加..的原因 不加点点是这样

编辑

编辑

加了..是这样

编辑

编辑

然后开始翻木马 没饭到就../..

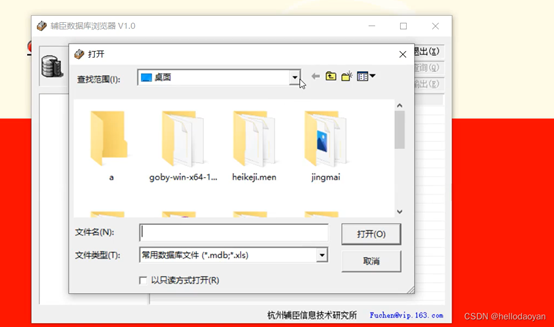

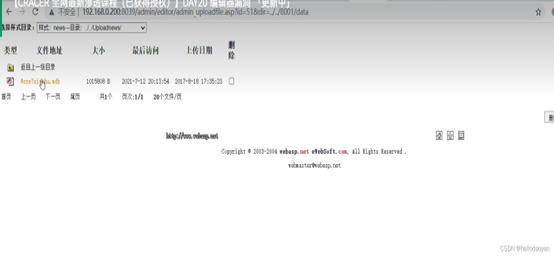

找到数据库就直接下载下来

编辑

编辑

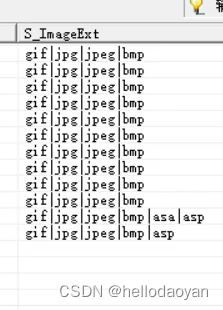

分析数据库里面样式允许上传脚本类型

编辑

编辑

把style=后面改成允许的脚本类型style

编辑

编辑

进入路径 就可以上传了

编辑

编辑

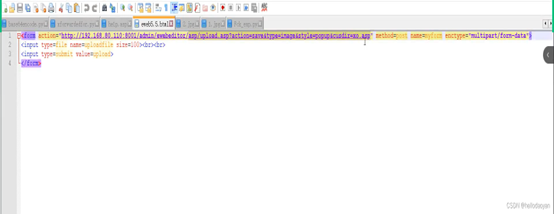

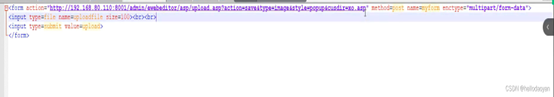

eweb5.5版本 服务器03的漏洞利用:

编辑

编辑

1.复制路径

编辑

编辑

这样会在指定的路径创建a.asp目录(文件夹)

然后进入这个目录

就能上传图片了

然后保存在这里

编辑

编辑

截断防止生成时间戳失败

网站的密码存放路径

编辑

编辑

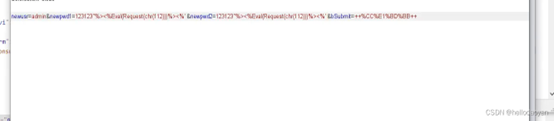

在修改密码时抓包插入一句话进行getshell 会被长度限制

编辑

编辑

菜刀连接这个地址就行

编辑

编辑

这个网站有另一个问题 修改密码不需要原密码 我们可以直接连接改密码的post url

插入修改 密码加上一句话

编辑

编辑

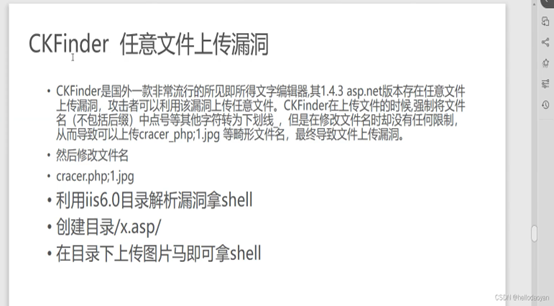

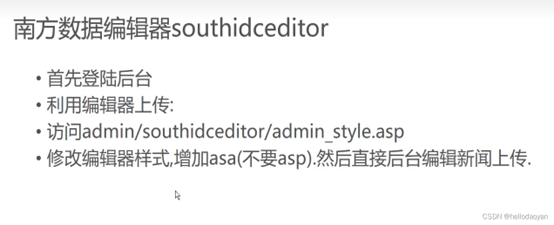

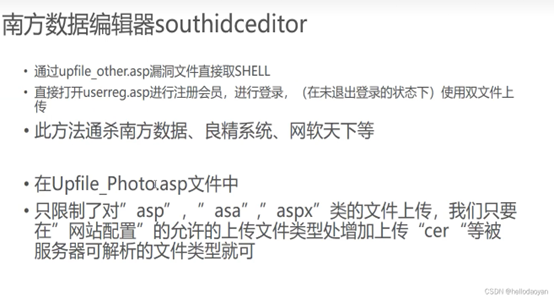

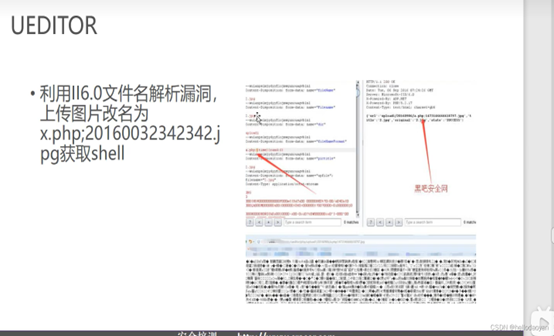

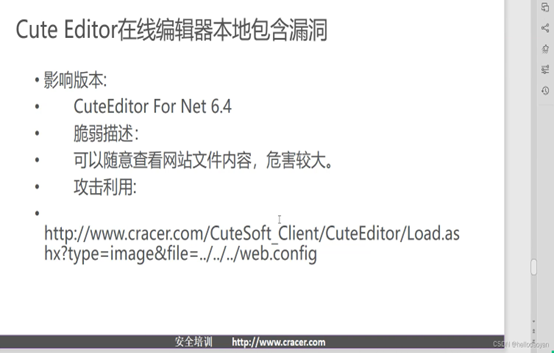

其他编辑器漏洞PPT:

编辑

编辑

上图也是配合解析漏洞 文件夹的配合解析漏洞需要03服务器

编辑

编辑

编辑

编辑

编辑

编辑

编辑

编辑

cookie注入

编辑

编辑

扫完目录一定 一定 要扫二级