SSH隧道代理实验

实验环境

本实验需要准备:

1)kali虚拟机

2)kali虚拟机/Ubuntu虚拟机/centos虚拟机

3)Windows虚拟机

拓扑图:

说明:

(ip随意,kali与Windows必须有):

主机网段A(外网网段):192.168.154.0/24

网段主机B(内网网段):192.168.2.0/24

Kali(固定):192.168.154.131

跳板机(不固定):192.168.154.133 192.168.2.102

Windows(固定):192.168.2.104

实验内容

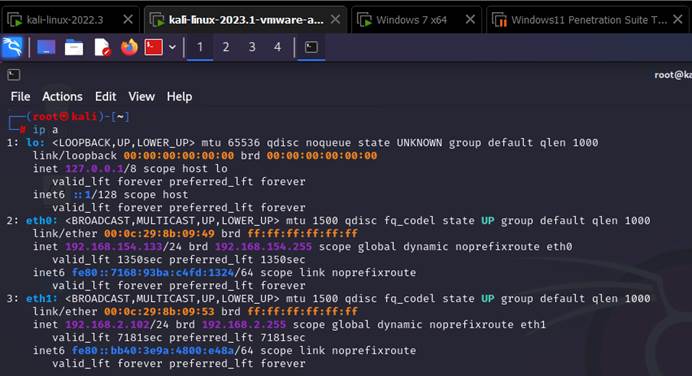

1)跳板机增加一个VM主机网段

跳板机:

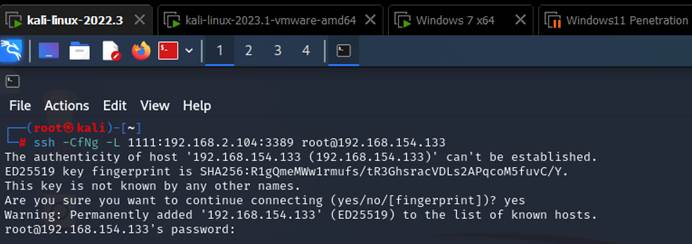

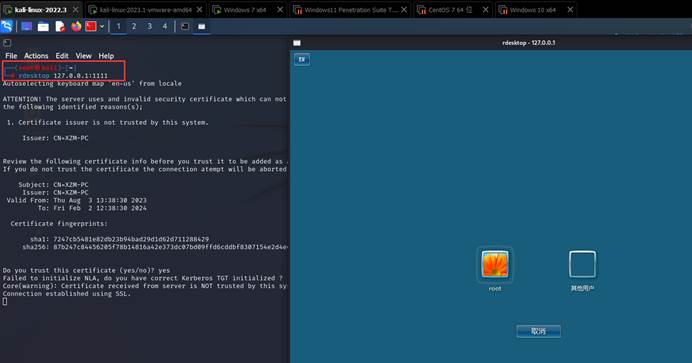

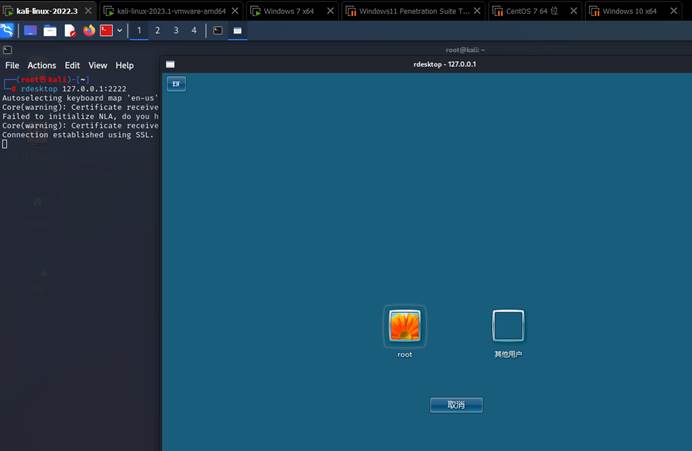

2)ssh (静态端口转发)本地端口转发

kali通过ssh (静态端口转发)本地端口转发,访问到windows主机的3389端口并能够成功连接

kali:

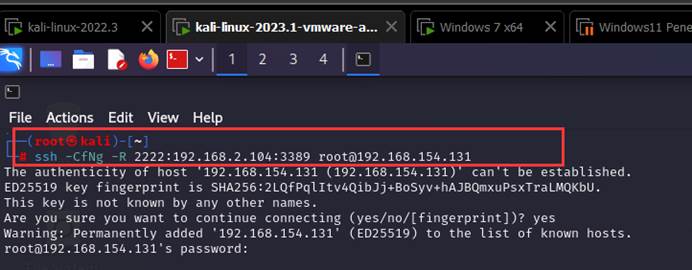

3)ssh (静态端口转发)远程端口转发

kali通过ssh (静态端口转发)远程端口转发,访问到windows主机的3389端口并能够成功连接

跳板机:

Kali:

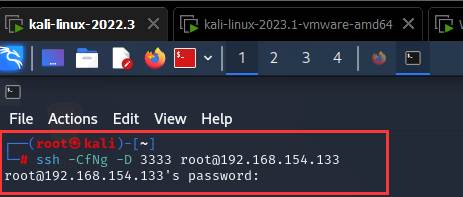

4)ssh动态端口转发,使用浏览器代理的方式

kali通过ssh动态端口转发,并且通过手段配置浏览器代理的方式,访问到windows主机的http服务的pikachu靶场(访问Windows主机的80端口)

Kali:

浏览器设置代理:

Kali访问内网主机http服务(80端口):

5)ssh动态端口转发,使用proxychains4代理

kali通过ssh动态端口转发,并且使用代理工具proxychains4代理,访问到windows主机的3389端口的服务

Kali安装proxychains4:

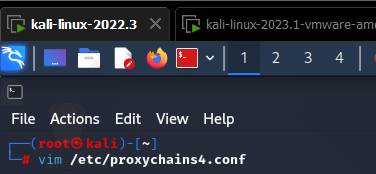

手动配置proxychains4代理:

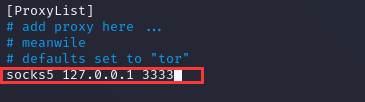

Kali使用动态端口转发访问3389服务:

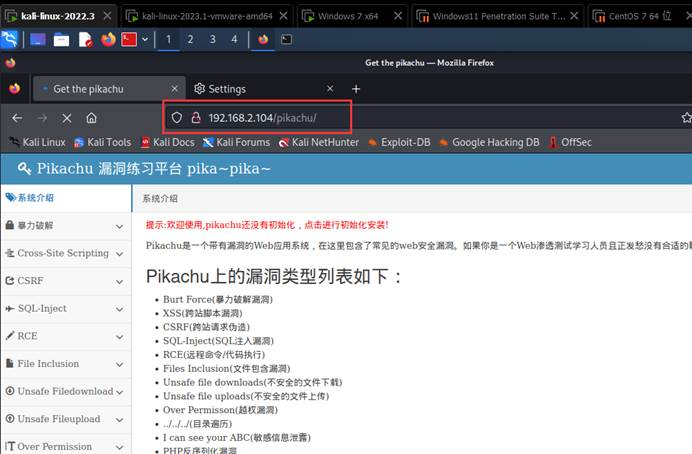

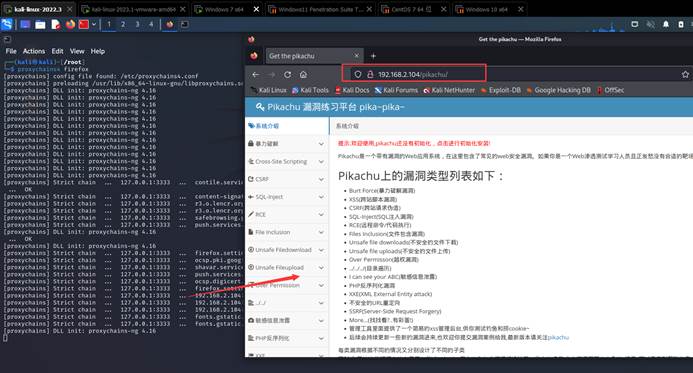

6)ssh动态端口转发,使攻击机走proxychains4的代理

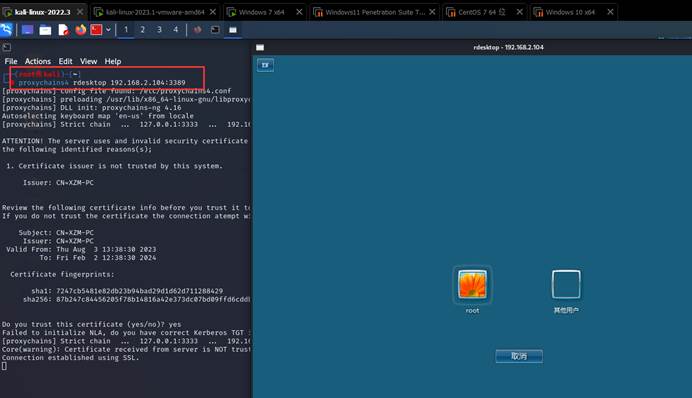

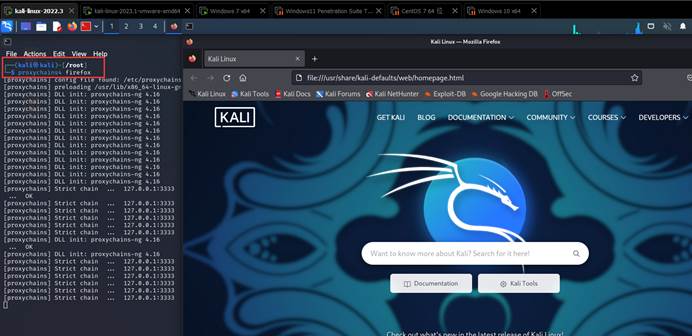

在5)的基础上,关闭4)设置好的火狐代理,尝试访问内网主机http服务(访问到windows主机的http服务的pikachu靶场),看看是否能成功访问?

Kali通过浏览器开启代理:

通过5)设置好的proxychains4代理,成功访问到内网主机的http服务的pikachu靶场:

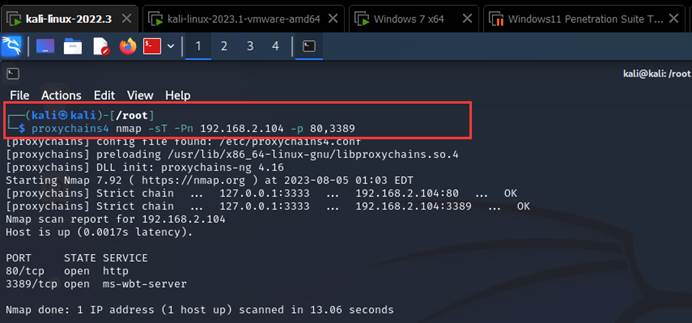

7)ssh动态端口转发,使nmap走proxychains4的代理

使用代理工具proxychains4(在5)的基础上),代理NAMP扫描内网常用端口如3389和80

Kali: