1.第一个pass是在客户端用js代码进行过滤,第二个是在服务器中对MIME(content-type字段)进行检查,皆可使用以下方法绕过

随便上传一张图片后,可以发现它上传到的url

改变一句话木马的扩展名为.jpg,然后上传,抓包,在burpsuite中只修改文件名,即可绕过,用中国蚁剑连接木马就可以的到shell

想尝试直接在一句话木马中运行命令失败

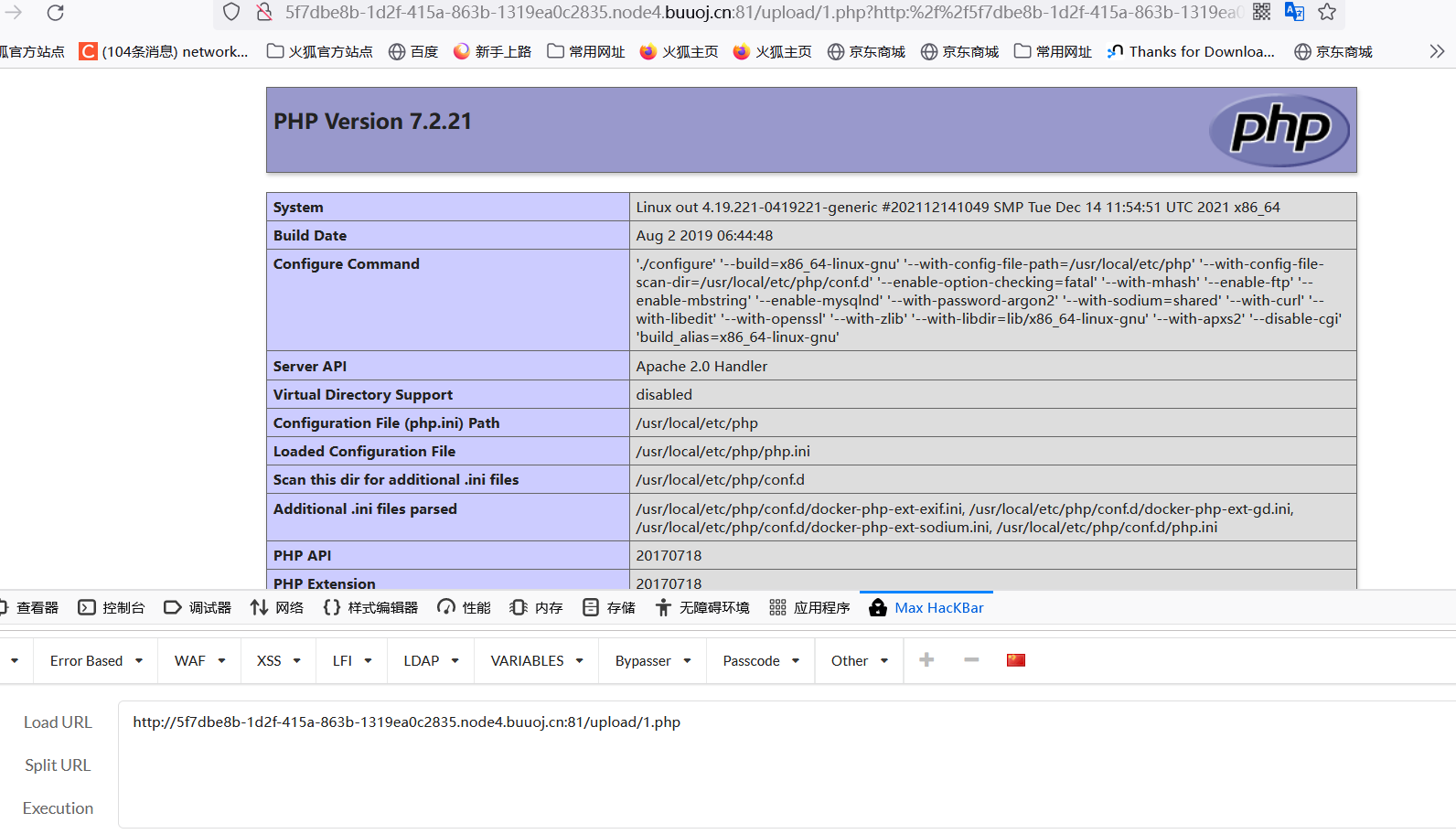

下了hackbar之后就可以成功运行了,应该是直接在url中输入没有编码好,导致无法解析成功

不理解的地方在于:content-type字段没有用吗,判断文件解析方式不是根据这个字段吗,为什么变成图片的MIME之后还能正常运行

2.后面几道题就是各种只看了源码才会的绕过了